Содержание

Просмотр информации об обнаружениях Root-Cause Analysis

Вы можете просмотреть информацию об обнаружениях Root-Cause Analysis в виджете и в таблице. Виджет показывает до 10 обнаружений, а таблица – до 1000 обнаружений.

Виджет Root-Cause Analysis

Чтобы просмотреть виджет Root-Cause Analysis, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- В разделе Панель информации перейдите на закладку Мониторинг.

- Если функция Root-Cause Analysis выключена, включите ее.

В виджете отображаются запрашиваемые данные.

Из отображаемого виджета можно перейти к следующим данным:

- Свойства устройства, на котором произошло обнаружение.

- Схема цепочки развития угрозы для анализа первопричин атаки.

- Таблица с обнаружениями Root-Cause Analysis.

Таблица Root-Cause Analysis

Чтобы просмотреть таблицу с обнаружениями Root-Cause Analysis, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- Откройте окно Обнаружения Root-Cause Analysis одним из следующих способов:

- В разделе Панель информации откройте закладку Мониторинг, а затем перейдите по ссылке Перейти к списку обнаружений в виджете Root-Cause Analysis.

- Выберите раздел Управление безопасностью → Root-Cause Analysis.

- Если функция Root-Cause Analysis выключена, включите ее.

В таблице отображаются запрашиваемые данные.

- Отфильтруйте отображаемые записи, выбрав требуемые значения в раскрывающихся списках:

- Дата обнаружения

Период, в течение которого происходили обнаружения.

- Статус

Обработаны или не обработаны (удалены) обнаруженные объекты.

- Дата обнаружения

Из отображаемой таблицы можно перейти к следующим данным:

- Свойства устройства, на котором произошло обнаружение.

- Параметры профиля безопасности, назначенного пользователю, которому принадлежит затронутое устройство.

- Схема цепочки развития угрозы для анализа первопричин атаки.

Кроме того, можно экспортировать информацию обо всех текущих обнаружениях в файл CSV.

В началоПросмотр схемы цепочки развития угрозы

Для каждого обнаружения функции Root-Cause Analysis, отображаемого в виджете или в таблице, можно просмотреть схему цепочки развития угрозы.

Схема цепочки развития угрозы – это инструмент для анализа первопричины атак. Схема предоставляет визуальную информацию об объектах, участвующих в атаке, таких как процессы на управляемом устройстве, сетевые подключения или ключи реестра.

Чтобы просмотреть схему цепочки развития угрозы, выполните следующие действия:

- Перейдите к виджету или таблице Root-Cause Analysis.

- В требуемой строке нажмите Просмотр.

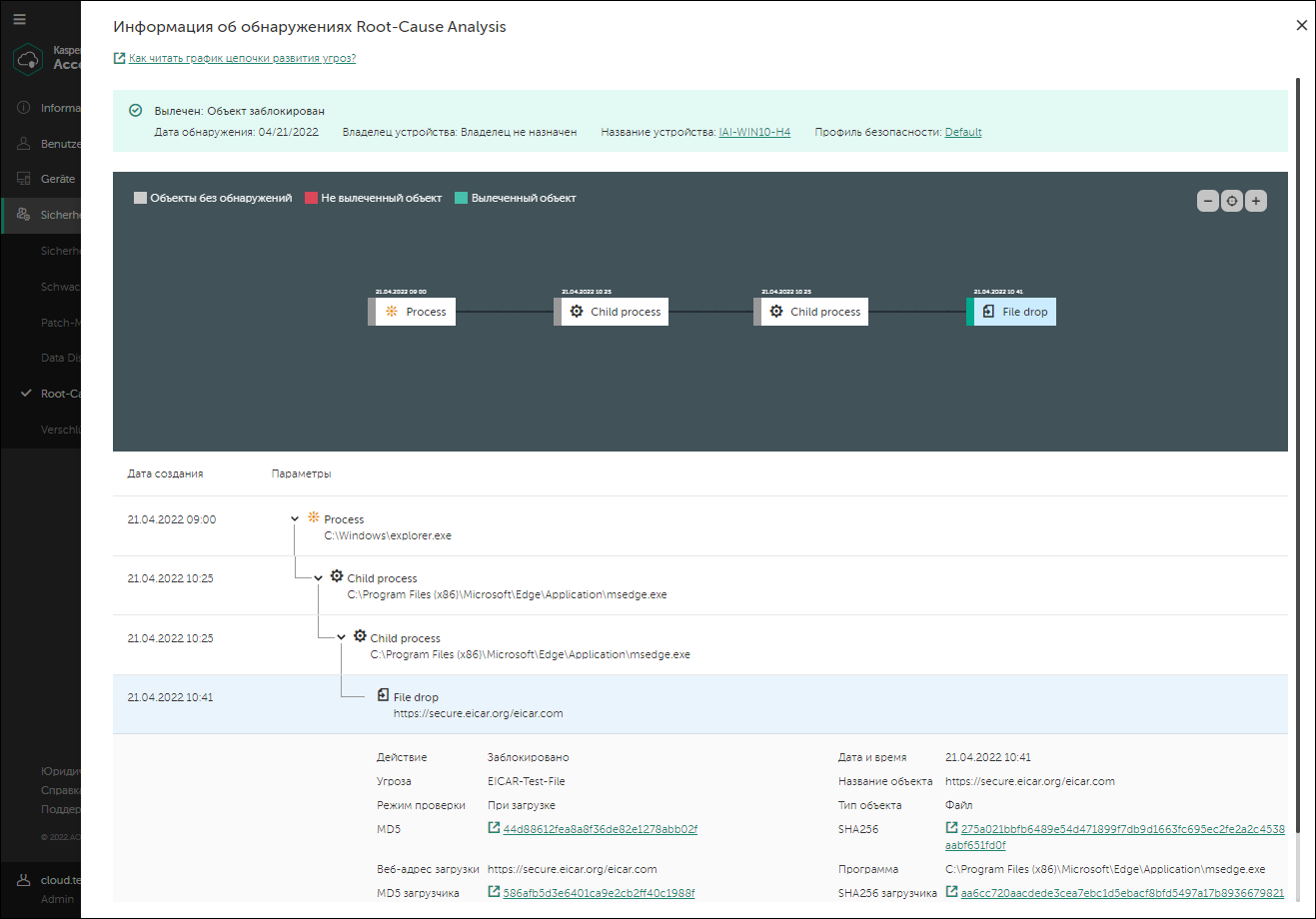

Откроется окно Информация об обнаружениях Root-Cause Analysis. В окне отображается схема цепочки развития угрозы и подробная информация об обнаружении.

На схеме цепочки развития угрозы показаны следующие типы объектов:

- Процесс

- Файл

- Сетевое подключение

- Ключ реестра

Схема формируется по следующим правилам:

- Центральная точка схемы – это процесс, соответствующий любому из следующих правил:

- Если угроза была обнаружена внутри процесса, это сам процесс.

- Если угроза была обнаружена в файле, это процесс, создавший этот файл.

- Для процесса, упомянутого в правиле 1, на схеме отображается до двух родительских процессов. Родительский процесс – это процесс, сформировавший или изменивший дочерний процесс.

- Для процесса, упомянутого в правиле 1, на графике показаны все прочие связанные объекты: созданные файлы, созданные и измененные дочерние процессы, организованные сетевые соединения и измененные ключи реестра.

При выборе любого объекта на схеме, в области ниже отображается подробная информация о выбранном объекте.

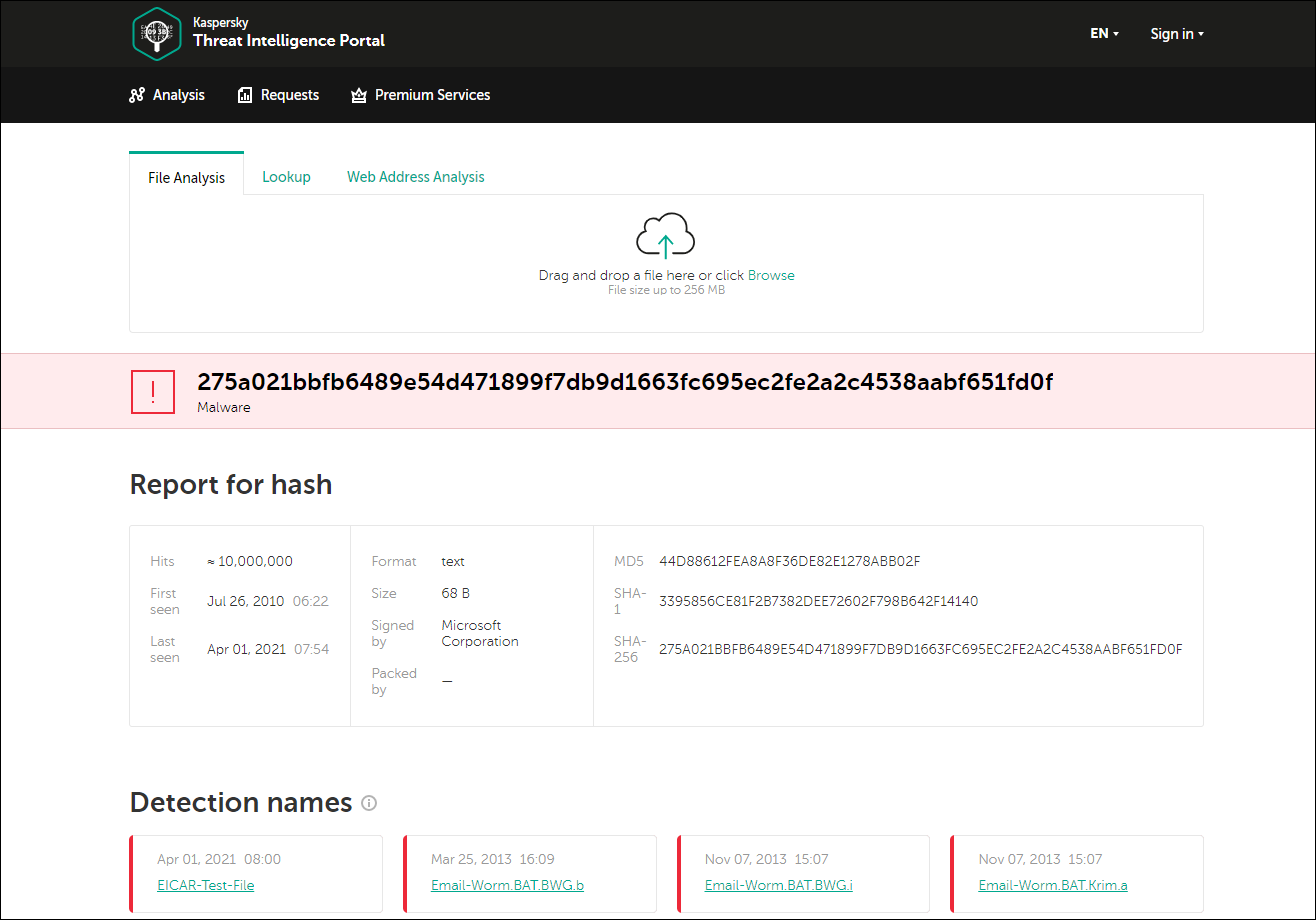

Ссылки в полях SHA256, MD5, IP-адреса и веб-адреса в разделе с подробной информацией о файле ведут на портал Kaspersky Threat Intelligence Portal https://opentip.kaspersky.com/. На портале вся доступная информация "Лаборатории Касперского" о киберугрозах объединена в единый веб-сервис, позволяющий проверять все подозрительные индикаторы угроз: файлы, хеши файлов, IP-адреса и веб-адреса.

Пример анализа схемы цепочки развития угрозы

В этом разделе приведен пример схемы цепочки развития угрозы и описано его применение для анализа атак на устройства пользователей.

Рассмотрим атаку с использованием фишингового сообщения электронной почты, содержащего вложение. Вложение представляет собой исполняемый файл.

Пользователь сохраняет и запускает файл на своем устройстве. Kaspersky Endpoint Security для Windows фиксирует угрозу типа Обнаружен вредоносный объект.

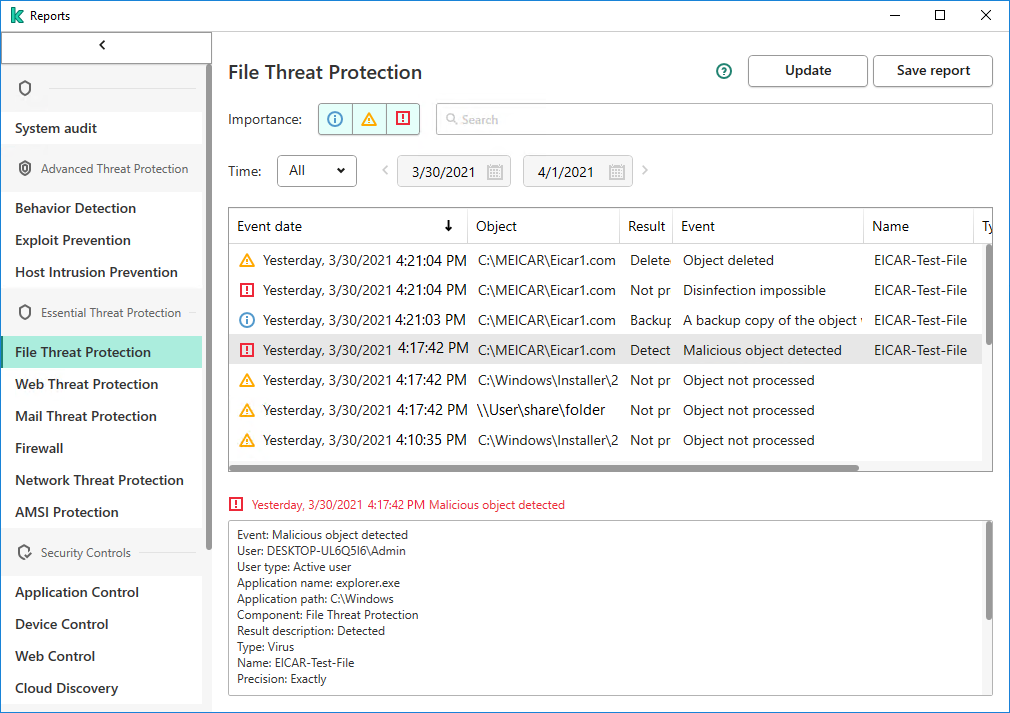

Обнаружение в Kaspersky Endpoint Security для Windows

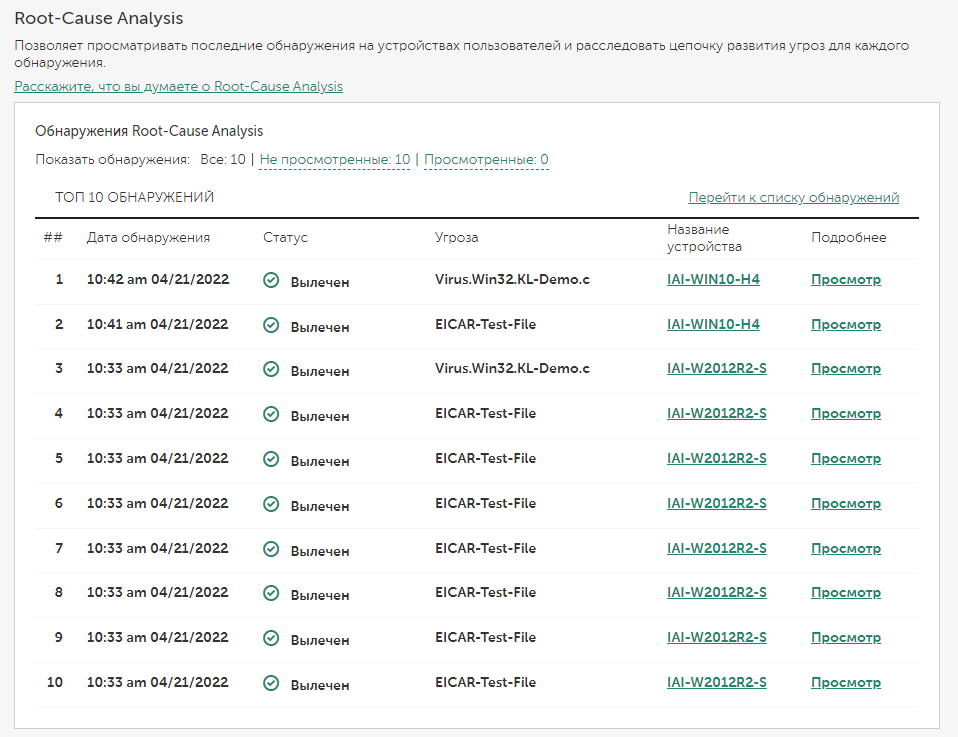

Виджет Root-Cause Analysis показывает до 10 обнаружений.

Виджет Root-Cause Analysis

По ссылке Просмотр в нужной строке виджета можно перейти к схеме цепочки развития угрозы.

Схема цепочки развития угрозы

Схема цепочки развития угрозы предоставляет информацию об обнаружении: действия, произошедшие на устройстве во время обнаружения, категория обнаруженной угрозы, происхождение файла (в этом примере – электронная почта), пользователь, загрузивший файл (в этом примере – администратор). Кроме того, схема показывает, что на устройстве были созданы дополнительные файлы, установлено несколько сетевых подключений и изменены некоторые ключи реестра.

На основании этой информации можно выполнить следующие действия:

- Проверить параметры почтового сервера.

- Добавить отправителя сообщения электронной почты в список запрещенных (если отправитель внешний) или обратиться к нему напрямую (если отправитель внутренний).

- Проверить, подключены ли другие устройства к этим IP-адресам.

- Добавить эти IP-адреса в список запрещенных.

Ссылки в полях SHA256, MD5, IP-адреса и веб-адреса в разделе с подробной информацией о файле ведут на портал Kaspersky Threat Intelligence Portal https://opentip.kaspersky.com/. На портале можно увидеть, что обнаруженный файл не является ни угрозой, ни известным файлом.

Kaspersky Threat Intelligence Portal

Этот пример показывает важность функции Root-Cause Analysis. Родительский файл обнаруженного файла является недоверенным, но не является вредоносным. Это означает, что он не был обнаружен программой Kaspersky Endpoint Security для Windows. Этот файл все еще присутствует на устройстве и в организации. Если на некоторых устройствах организации отключены отдельные компоненты защиты (например, Анализ поведения) или не обновлены базы вредоносного ПО, то обнаружить вредоносную активность родительского файла не удастся, и злоумышленники смогут проникнуть в инфраструктуру организации.

В начало