Содержание

- Настройка и управление

- Начало работы

- Контроль

- Защита

- Настройка защиты от вредоносного ПО на Android-устройствах

- Защита Android-устройств в интернете

- Защита данных при потере или краже устройств

- Настройка надежности пароля разблокировки устройства

- Настройка виртуальной частной сети (VPN)

- Настройка Сетевого экрана на Android-устройствах (только Samsung)

- Защита Kaspersky Endpoint Security для Android от удаления

- Обнаружение взлома устройства (получение root-прав)

- Настройка глобального HTTP-прокси на iOS MDM-устройствах

- Добавление сертификатов безопасности на iOS MDM-устройства

- Добавление профиля SCEP на iOS MDM-устройства

- Настройка ограничений на использование SD-карт (только для устройств Samsung)

- Управление мобильными устройствами

- Управление KES-устройствами

- Управление iOS MDM-устройствами

- Подписание iOS MDM-профиля сертификатом

- Добавление конфигурационного профиля

- Установка конфигурационного профиля на устройство

- Удаление конфигурационного профиля с устройства

- Добавление provisioning-профиля

- Установка provisioning-профиля на устройство

- Удаление provisioning-профиля с устройства

- Настройка управляемых приложений

- Установка приложения на мобильное устройство

- Удаление приложения с устройства

- Установка и удаление приложений для группы iOS MDM-устройств

- Настройка роуминга на iOS MDM-устройстве

- Просмотр информации о iOS MDM-устройстве

- Отключение устройства iOS MDM от управления

- Настройка режима киоска для iOS MDM-устройств

- Управление параметрами мобильных устройств

- Настройка подключения к сети Wi-Fi

- Настройка электронной почты

- Настройка статуса устройства в Kaspersky Security Center

- Управление настройками приложения

- Управление разрешениями приложений

- Создание отчета об установленных мобильных приложениях

- Установка корневых сертификатов на Android-устройствах

- Настройка уведомлений Kaspersky Endpoint Security для Android

- Основные функции управления мобильными устройствами в Консоли администрирования на базе MMC

- Подключение iOS MDM-устройств к AirPlay

- Подключение iOS MDM-устройств к AirPrint

- Отключение блокировки активации на контролируемых iOS-устройствах

- Настройка точки доступа (APN)

- Настройка рабочего профиля Android

- Добавление учетной записи LDAP

- Добавление учетной записи календаря

- Добавление учетной записи контактов

- Настройка подписки на календарь

- Управление веб-клипами

- Установка обоев

- Добавление шрифтов

- Работа с командами для мобильных устройств

Настройка и управление

Этот раздел справки адресован специалистам, которые осуществляют администрирование Kaspersky Secure Mobility Management, и специалистам технической поддержки организаций, использующих Kaspersky Secure Mobility Management.

Начало работы

В этом разделе описаны действия, которые рекомендуется выполнить в начале работы с Kaspersky Secure Mobility Management.

Запуск и остановка программы

Kaspersky Security Center автоматически запускает и останавливает плагины управления Kaspersky Endpoint Security для Android и Kaspersky Device Management для iOS.

Kaspersky Endpoint Security для Android запускается при старте операционной системы и защищает мобильное устройство пользователя в течение всего сеанса работы. Пользователь может остановить приложение, выключив все компоненты Kaspersky Endpoint Security для Android. Вы можете настроить доступ пользователя к управлению компонентами приложения с помощью групповых политик.

На некоторых устройствах (например, HUAWEI, Meizu, Xiaomi) требуется вручную добавить Kaspersky Endpoint Security для Android в список приложений, запускаемых при загрузке операционной системы (Безопасность → Разрешения → Автозапуск). Если приложение не добавлено в список, Kaspersky Endpoint Security для Android прекращает выполнять все свои функции после перезагрузки мобильного устройства.

Также требуется выключить режим энергосбережения для Kaspersky Endpoint Security для Android. Это необходимо для работы приложения в фоновом режиме, например, для запуска антивирусной проверки по расписанию или синхронизации устройства с Kaspersky Security Center. Проблема связана с особенностями встроенного программного обеспечения этих устройств.

В началоСоздание группы администрирования

Централизованная настройка параметров приложения Kaspersky Endpoint Security для Android, установленного на мобильных устройствах пользователей, выполняется посредством применения к этим устройствам групповых политик.

Для того чтобы применить политику к группе устройств, перед установкой мобильных приложений на устройства пользователей рекомендуется создать для этих устройств отдельную группу администрирования в папке Управляемые устройства.

После создания группы администрирования рекомендуется настроить автоматическое перемещение в эту группу устройств, на которые вы хотите установить приложения. Затем необходимо задать общие для всех устройств параметры с помощью групповой политики.

Чтобы создать группу администрирования, выполните следующие действия:

- В дереве консоли выберите папку Управляемые устройства.

- В рабочей области папки Управляемые устройства или вложенной папки выберите закладку Устройства.

- Нажмите на кнопку Создать группу.

Откроется окно создания новой группы.

- В открывшемся окне Имя группы введите имя группы и нажмите на кнопку ОК.

В результате в дереве консоли появится новая папка группы администрирования с заданным именем. Подробная информация о работе с группами администрирования приведена в справке Kaspersky Security Center.

В началоГрупповые политики для управления мобильными устройствами

Групповая политика – это единый набор параметров для управления мобильными устройствами, входящими в группу администрирования, а также установленными на устройствах мобильными приложениями. Вы можете создать групповую политику с помощью мастера создания политики.

С помощью политики вы можете настраивать параметры как отдельных устройств, так и группы. Для группы устройств параметры управления можно настроить в окне свойств групповой политики. Для отдельно устройства их можно настроить в окне локальных параметров программы. Параметры управления, заданные индивидуально для одного устройства, могут отличаться от значений параметров, установленных в политике для группы, в которую входит это устройство.

Каждый параметр, представленный в политике, имеет атрибут "замок", который показывает, разрешено ли изменение параметра в политиках вложенного уровня иерархии (для вложенных групп и подчиненных Серверов администрирования) и в локальных параметрах программы.

Значения параметров, заданные в политике и в локальных параметрах программы, сохраняются на Сервере администрирования, распространяются на мобильные устройства в ходе синхронизации и сохраняются на устройствах в качестве действующих параметров. Если пользователь установит на своем устройстве другие значения параметров, которые не были зафиксированы "замком", то при очередной синхронизации устройства с Сервером администрирования новые значения параметров будут переданы на Сервер администрирования и сохранены в локальных параметрах программы вместо значений, которые были установлены ранее администратором.

Чтобы поддерживать корпоративную безопасность мобильных устройств в актуальном состоянии, вы можете контролировать устройства пользователей на соответствие групповой политике управления.

В верхней части окна групповой политики отображается индикатор уровня защиты. Индикатор уровня защиты поможет вам настроить политику таким образом, чтобы обеспечить высокий уровень защиты устройств. Индикатор уровня защиты меняет состояние в зависимости от настройки политики:

Высокий уровень защиты – защита устройств обеспечена на должном уровне. Все компоненты защиты работают в соответствии с параметрами, рекомендуемыми специалистами "Лаборатории Касперского".

Высокий уровень защиты – защита устройств обеспечена на должном уровне. Все компоненты защиты работают в соответствии с параметрами, рекомендуемыми специалистами "Лаборатории Касперского". Средний уровень защиты – уровень защиты снижен. Некоторые важные компоненты защиты выключены (например, Веб-Фильтр). Важные проблемы отмечены знаком

Средний уровень защиты – уровень защиты снижен. Некоторые важные компоненты защиты выключены (например, Веб-Фильтр). Важные проблемы отмечены знаком  .

. Низкий уровень защиты – существуют проблемы, которые могут привести к заражению устройства и потере данных. Некоторые критические компоненты защиты выключены (например, выключена постоянная защита устройств). Критические проблемы отмечены знаком

Низкий уровень защиты – существуют проблемы, которые могут привести к заражению устройства и потере данных. Некоторые критические компоненты защиты выключены (например, выключена постоянная защита устройств). Критические проблемы отмечены знаком  .

.

Подробная информация о работе с политиками и группами администрирования в Консоли администрирования Kaspersky Security Center приведена в справке Kaspersky Security Center.

Создание групповой политики

В этом разделе описано создание групповых политик для устройств, на которых установлено мобильное приложение Kaspersky Endpoint Security для Android, а также политик для iOS MDM-устройств.

Политики, сформированные для группы администрирования, отображаются в рабочей области группы в Консоли администрирования Kaspersky Security Center на закладке Политики. Перед именем каждой политики отображается значок, характеризующий ее статус (активна / неактивна). В одной группе можно создать несколько политик для разных приложений. Активной может быть только одна политика для каждого приложения. При создании новой активной политики предыдущая активная политика становится неактивной.

Вы можете изменять политику после ее создания.

Чтобы создать политику для управления мобильными устройствами, выполните следующие действия:

- В дереве консоли выберите группу администрирования, для которой нужно создать политику.

- В рабочей области группы выберите закладку Политики.

- По ссылке Новая политика запустите мастер создания политики.

В результате запустится мастер создания политики.

Шаг 1. Выбор программы для создания групповой политики

На этом шаге в списке программ выберите программу для создания групповой политики:

- Kaspersky Endpoint Security для Android – для устройств, использующих мобильное приложение Kaspersky Endpoint Security для Android.

Рекомендуется создать отдельную политику для устройств HUAWEI и Honor, не имеющих сервисов Google Play. Таким образом вы сможете отправлять ссылки на HUAWEI AppGallery пользователям этих устройств.

- Kaspersky Device Management для iOS – для iOS MDM-устройств.

Создание политики для мобильных устройств возможно, если на рабочем месте администратора установлены плагин управления Kaspersky Endpoint Security для Android и плагин управления Kaspersky Device Management для iOS. Если плагины не установлены, название соответствующей программы будет отсутствовать в списке программ.

Перейдите к следующему шагу мастера создания политики.

Шаг 2. Ввод названия групповой политики

На этом шаге в поле Имя укажите имя новой политики. Если вы укажете имя уже существующей политики, к нему автоматически будет добавлено окончание (1).

Перейдите к следующему шагу мастера создания политики.

Шаг 3. Создание групповой политики для программы

На этом шаге мастер предлагает выбрать состояние политики:

- Активная политика. Мастер сохраняет созданную политику на Сервере администрирования. При следующей синхронизации мобильного устройства с Сервером администрирования политика будет использоваться на устройстве в качестве действующей.

- Неактивная политика. Мастер сохраняет созданную политику на Сервере администрирования как резервную. В дальнейшем политика может быть активирована по событию. При необходимости неактивную политику можно сделать активной.

Для одной программы в группе можно создать несколько политик, но активной может быть только одна из них. При создании новой активной политики предыдущая активная политика автоматически становится неактивной.

Завершите работу мастера.

В началоНастройка параметров синхронизации

Для управления мобильными устройствами и получения отчетов или статистик от мобильных устройств пользователей требуется настроить параметры синхронизации. Синхронизация мобильного устройства с Kaspersky Security Center может быть выполнена следующими способами:

- По расписанию. Синхронизация по расписанию выполняется с помощью протокола HTTP. Вы можете настроить расписание синхронизации в параметрах групповой политики. Изменения параметров групповой политики, команды и задачи будут выполнены во время синхронизации устройства с Kaspersky Security Center по расписанию, т. е. с задержкой. По умолчанию мобильные устройства автоматически синхронизируются с Kaspersky Security Center каждые шесть часов.

- Принудительно. Принудительная синхронизация выполняется с помощью push-уведомлений сервиса FCM (Firebase Cloud Messaging). Принудительная синхронизация, в первую очередь, предназначена для своевременной доставки команд на мобильное устройство. Это может быть полезно, если устройство находится в режиме экономии заряда батареи, поскольку в этом случае приложение может выполнять задачи позже, чем указано. Если вы хотите использовать принудительную синхронизацию, убедитесь что параметры FCM в Kaspersky Security Center настроены.

Чтобы настроить параметры синхронизации мобильных устройств с Kaspersky Security Center, выполните следующие действия:

- В дереве консоли в папке Управляемые устройства выберите группу администрирования, в которую входят Android-устройства.

- В рабочей области группы выберите закладку Политики.

- Откройте окно свойств политики двойным щелчком мыши по любому столбцу.

В течение 15 минут выполните следующие действия. По истечении этого времени при сохранении изменений политики может возникнуть ошибка.

- В политике, в окне Свойства выберите раздел Синхронизация.

- Выберите периодичность запуска синхронизации в раскрывающемся списке Запускать синхронизацию.

- Чтобы запретить синхронизацию устройства с Kaspersky Security Center в роуминге, установите флажок Выключить синхронизацию в роуминге.

Пользователь устройства может выполнять синхронизацию вручную в настройках приложения (

→ Настройки → Синхронизация → Синхронизировать).

→ Настройки → Синхронизация → Синхронизировать). - Чтобы скрыть от пользователя параметры синхронизации (адрес сервера, порт и группа администрирования) в настройках приложения, снимите флажок Показывать параметры синхронизации на устройстве. Изменить скрытые параметры невозможно.

- Чтобы получать историю местоположений устройства, установите флажок Отправлять историю местоположений устройства при синхронизации в блоке История местоположений устройства. История местоположений будет отправляться на Сервер администрирования при каждой синхронизации.

Функциональность должна использоваться в соответствии с требованиями локального законодательства, с уведомлением или согласием (в зависимости от требований законодательства) лица, использующего устройство, о включении на устройстве функциональности отслеживания местоположения.

Включение этой настройки и задание геозоны приведет к увеличению энергопотребления устройства.

Этот параметр работает только в том случае, если тип информационного события История местоположения устройства хранится в базе данных Сервера администрирования. События настраиваются в разделе События свойств политики. Дополнительная информация приведена в справке Kaspersky Security Center. - В раскрывающемся списке Частота определения местоположений устройства укажите частоту получения местоположения устройства По умолчанию указано значение Каждые 15 минут.

Из-за технических ограничений Android-устройств фактическое определение местоположения устройства может происходить реже, чем указано.

- Нажмите на кнопку Применить, чтобы сохранить внесенные изменения.

Параметры на мобильном устройстве будут изменены после очередной синхронизации устройства с Kaspersky Security Center. Вы можете принудительно синхронизировать мобильное устройство с помощью специальной команды. Подробная информация о работе с командами для мобильных устройств приведена в разделе Отправка команд.

В началоРабота с ревизиями групповых политик

Kaspersky Security Center позволяет отслеживать изменения групповых политик. Каждый раз, когда вы сохраняете изменения групповой политики, создается ревизия. Каждая ревизия имеет номер.

Работа с ревизиями доступна только для политик Kaspersky Endpoint Security для Android. Для политики Kaspersky Device Management для iOS ревизии недоступны.

Вы можете выполнять с ревизиями групповых политик следующие действия:

- сравнивать выбранную ревизию с текущей ревизией;

- сравнивать выбранные ревизии;

- сравнивать политику с выбранной ревизией другой политики;

- просматривать выбранную ревизию;

- откатывать изменения политики к выбранной ревизии;

- сохранять ревизии в файле формата TXT.

Подробная информация о работе с ревизиями групповых политик и других объектов (например, учетных записей пользователей) приведена в справке Kaspersky Security Center.

Чтобы просмотреть историю ревизий групповой политики, выполните следующие действия:

- В дереве консоли в папке Управляемые устройства выберите группу администрирования, в которую входят Android-устройства.

- В рабочей области группы выберите закладку Политики.

- Откройте окно свойств политики двойным щелчком мыши по любому столбцу.

В течение 15 минут выполните следующие действия. По истечении этого времени при сохранении изменений политики может возникнуть ошибка.

- В политике, в окне Свойства выберите раздел История ревизий.

Отобразится список ревизий политики. Он содержит следующую информацию:

- номер ревизии политики;

- дата и время изменения политики;

- имя пользователя, изменившего политику;

- выполненное действие с политикой;

- описание ревизии изменения параметров политики.

Удаление групповой политики

Чтобы удалить групповую политику, выполните следующие действия:

- В дереве консоли выберите группу администрирования, для которой нужно удалить политику.

- В рабочей области группы администрирования на закладке Политики выберите политику, которую вы хотите удалить.

- В контекстном меню политики выберите пункт Удалить.

В результате групповая политика будет удалена. До применения новой групповой политики мобильные устройства, входящие в группу администрирования, продолжат работу с параметрами, заданными в удаленной политике.

В началоОграничение прав на настройку групповых политик

Администраторы Kaspersky Security Center могут настраивать права доступа пользователей Консоли администрирования к различным функциям комплексного решения Kaspersky Secure Mobility Management в зависимости от служебных обязанностей пользователей.

В интерфейсе Консоли администрирования настройка прав доступа выполняется в окне свойств Сервера администрирования на закладках Безопасность и Роли пользователей. На закладке Роли пользователей можно добавлять типовые роли пользователей с настроенным набором прав. В разделе Безопасность можно настраивать права для одного пользователя или для группы пользователей, а также назначать роли одному пользователю или группе пользователей. Права пользователей для каждой программы настраиваются по функциональным областям.

Вы также можете настраивать права пользователей по функциональным областям. Информация о соответствии функциональных областей закладкам политик приведена в Приложении.

Для каждой функциональной области администратор может назначать следующие права доступа:

- Разрешить изменение. Пользователю Консоли администрирования разрешено изменять параметры политики в окне ее свойств.

- Запретить изменение. Пользователю Консоли администрирования запрещено изменять параметры политики в окне ее свойств. Закладки политики, входящие в функциональную область, для которой назначено это право, не отображаются в интерфейсе.

Подробные сведения о работе с правами и ролями пользователей в Консоли администрирования Kaspersky Security Center приведены в справке Kaspersky Security Center.

В началоКонтроль

Этот раздел содержит информацию о том, как удаленно контролировать мобильные устройства в Консоли администрирования Kaspersky Security Center.

Настройка ограничений

В этом разделе содержатся инструкции по настройке доступа пользователей к функциям мобильных устройств.

Особые рекомендации для устройств под управлением Android 10 или выше

В Android 10 реализованы многочисленные изменения и ограничения, ориентированные на API 29 или выше. Некоторые из этих изменений влияют на доступность и работу отдельных функций приложения. Эти рекомендации применимы только для устройств под управлением Android 10 и выше.

Включение, выключение и настройка Wi-Fi

- Сети Wi-Fi можно добавлять, удалять и настраивать в Консоли администрирования Kaspersky Security Center. Когда в политику добавляется сеть Wi-Fi, Kaspersky Endpoint Security получает конфигурацию этой сети при первом подключении к Kaspersky Security Center.

- Когда устройство обнаруживает сеть, настроенную с помощью Kaspersky Security Center, Kaspersky Endpoint Security предлагает пользователю подключиться к этой сети. Если пользователь выбирает подключение к сети, все параметры, настроенные в Kaspersky Security Center, применяются автоматически. Затем устройство автоматически подключается к этой сети, когда находится в пределах досягаемости. Никакие дополнительные уведомления для пользователя не отображаются.

- Если устройство пользователя уже подключено к другой сети Wi-Fi, иногда приложение может не предложить пользователю одобрить добавление сети. В таких случаях пользователю необходимо отключить и снова включить Wi-Fi, чтобы получить предложение.

- Когда Kaspersky Endpoint Security предлагает пользователю подключиться к сети Wi-Fi, а пользователь отказывается это сделать, разрешение приложения на изменение состояния Wi-Fi аннулируется. После этого Kaspersky Endpoint Security не сможет предложить подключиться к сетям Wi-Fi, пока пользователь не предоставит разрешение повторно, перейдя в Настройки → Приложения и уведомления → Разрешения приложений → Контроль Wi-Fi → Kaspersky Endpoint Security.

- Поддерживаются только открытые сети и сети, зашифрованные с помощью WPA2-PSK. Шифрование WEP и WPA не поддерживается.

- Если пароль для сети, ранее предложенный приложением, был изменен, пользователю необходимо вручную удалить эту сеть из списка известных сетей. После этого устройство сможет получить предложение сети от Kaspersky Endpoint Security и подключиться к этой сети.

- При обновлении операционной системы устройства с Android 9 или ниже до Android 10 или выше, или при обновлении приложения Kaspersky Endpoint Security, установленного на устройстве под управлением Android 10 или выше, нельзя изменить или удалить сети, которые были ранее добавлены в Kaspersky Security Center, с помощью политик Kaspersky Security Center. Однако пользователь может изменить или удалить такие сети вручную в настройках устройства.

- На устройствах под управлением Android 10 у пользователя запрашивается пароль при попытке вручную подключиться к предлагаемой защищенной сети. При автоматическом подключении ввод пароля не требуется. Если устройство пользователя подключено к какой-либо другой сети Wi-Fi, пользователю сначала необходимо отключиться от этой сети, чтобы автоматически подключиться к одной из предложенных сетей.

- На устройствах под управлением Android 11 пользователь может вручную подключиться к защищенной сети, предложенной приложением, без ввода пароля.

- При удалении Kaspersky Endpoint Security с устройства, сети, ранее предлагаемые приложением, игнорируются.

- Не поддерживается запрет на использование сетей Wi-Fi.

Доступ к камере

- На устройствах под управлением Android 10 использование камеры нельзя запретить полностью. Запрет на использование камеры для рабочего профиля по-прежнему доступен.

- Если стороннее приложение пытается получить доступ к камере устройства, это приложение будет заблокировано, а пользователь получит уведомление о проблеме. Однако приложения, использующие камеру во время работы в фоновом режиме, не могут быть заблокированы.

- Когда внешняя камера отключена от устройства, в некоторых случаях может отображаться уведомление о недоступности камеры.

Управление методами разблокировки экрана

- Kaspersky Endpoint Security приводит требования надежности пароля к одному из системных значений: средний или высокий.

- Если требуемая длина пароля составляет от 1 до 4 символов, приложение предлагает пользователю установить пароль средней надежности. Он должен быть либо цифровым (PIN-код) без повторяющихся или упорядоченных последовательностей (например, 1234), либо буквенно-цифровым. PIN-код или пароль должны состоять не менее чем из 4 символов.

- Если требуемая длина пароля составляет не менее 5 символов, приложение предлагает пользователю установить пароль высокой надежности. Он должен быть либо цифровым (PIN-код) без повторяющихся или упорядоченных последовательностей, либо буквенно-цифровым (пароль). PIN-код должен состоять не менее чем из 8 цифр; пароль должен состоять не менее чем из 6 символов.

- Управлять использованием отпечатка пальца для разблокировки экрана можно только в рабочем профиле.

Настройка ограничений для Android-устройств

Для обеспечения безопасности Android-устройства нужно настроить параметры использования на устройстве Wi-Fi, камеры и Bluetooth.

По умолчанию пользователь может использовать на устройстве Wi-Fi, камеру, Bluetooth без ограничений.

Чтобы настроить ограничения использования на устройстве Wi-Fi, камеры и Bluetooth, выполните следующие действия:

- В дереве консоли в папке Управляемые устройства выберите группу администрирования, в которую входят Android-устройства.

- В рабочей области группы выберите закладку Политики.

- Откройте окно свойств политики двойным щелчком мыши по любому столбцу.

В течение 15 минут выполните следующие действия. По истечении этого времени при сохранении изменений политики может возникнуть ошибка.

- В политике, в окне Свойства выберите раздел Управление устройством.

- В блоке Ограничения настройте использование модуля Wi-Fi, камеры, Bluetooth:

- Чтобы выключить модуль Wi-Fi на мобильном устройстве пользователя, установите флажок Запретить использование Wi-Fi.

На личных устройствах и устройствах с созданным рабочим профилем под управлением Android 10 и выше запрет на использование сетей Wi-Fi не поддерживается.

- Чтобы выключить камеру на мобильном устройстве пользователя, установите флажок Запретить использование камеры.

Когда использование камеры запрещено, приложение уведомляет об этом пользователя и сразу же закрывается. На устройствах Asus и OnePlus уведомление выводится на весь экран. Пользователь может нажать на кнопку Закрыть, чтобы завершить работу приложения.

На устройствах с операционной системой Android 11 и выше Kaspersky Endpoint Security для Android должен быть установлен в качестве службы Специальных возможностей. Kaspersky Endpoint Security для Android предлагает пользователю установить приложение в качестве службы Специальных возможностей во время работы мастера первоначальной настройки. Пользователь может пропустить этот шаг или выключить службу в параметрах устройства позднее. В этом случае не удастся ограничить использование камеры.

- Чтобы выключить Bluetooth на мобильном устройстве пользователя, установите флажок Запретить использование Bluetooth.

На Android 12 или более поздней версии использование Bluetooth может быть отключено, только если пользователь устройства предоставил разрешение Устройства Bluetooth поблизости. Пользователь может предоставить это разрешение во время работы мастера начальной настройки или позже.

На личных устройствах под управлением Android 13 или выше нельзя отключить использование Bluetooth.

- Чтобы выключить модуль Wi-Fi на мобильном устройстве пользователя, установите флажок Запретить использование Wi-Fi.

- Нажмите на кнопку Применить, чтобы сохранить внесенные изменения.

Параметры на мобильном устройстве будут изменены после очередной синхронизации устройства с Kaspersky Security Center.

Настройка ограничений для iOS MDM-устройств

Для выполнения требований корпоративной безопасности следует настроить ограничения в работе iOS MDM-устройства. Информацию о доступных ограничениях можно получить в контекстной справке плагина управления.

Чтобы настроить ограничения iOS MDM-устройства, выполните следующие действия:

- В дереве консоли в папке Управляемые устройства выберите группу администрирования, в которую входят iOS MDM-устройства.

- В рабочей области группы выберите закладку Политики.

- Откройте окно свойств политики двойным щелчком мыши по любому столбцу.

В течение 15 минут выполните следующие действия. По истечении этого времени при сохранении изменений политики может возникнуть ошибка.

- В политике, в окне Свойства выберите раздел Ограничения функций.

- В блоке Параметры ограничений функций установите флажок Применить параметры на устройстве.

- Настройте ограничения функций iOS MDM-устройства.

- Нажмите на кнопку Применить, чтобы сохранить внесенные изменения.

- Выберите раздел Ограничения приложений.

- В блоке Параметры ограничений приложений установите флажок Применить параметры на устройстве.

- Настройте ограничения для приложений на iOS MDM-устройстве.

- Нажмите на кнопку Применить, чтобы сохранить внесенные изменения.

- Выберите раздел Ограничения медиаконтента.

- В блоке Параметры ограничения медиаконтента установите флажок Применить параметры на устройстве.

- Настройте ограничения для медиаконтента на iOS MDM-устройстве.

- Нажмите на кнопку Применить, чтобы сохранить внесенные изменения.

В результате на мобильном устройстве пользователя после применения политики будет настроены ограничения функций, приложений и медиаконтента.

В началоНастройка доступа пользователей к веб-сайтам

В этом разделе содержатся инструкции по настройке доступа к веб-сайтам на Android- и iOS-устройствах.

Настройка доступа к веб-сайтам на Android-устройствах

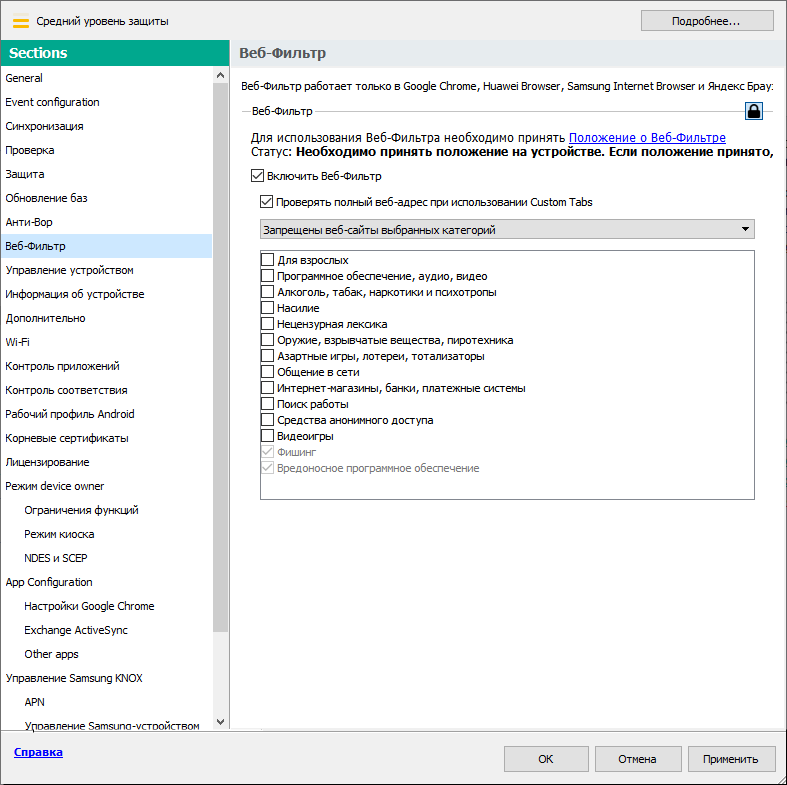

Вы можете настраивать доступ пользователей Android-устройств к веб-сайтам с помощью Веб-Фильтра. Веб-Фильтр поддерживает фильтрацию веб-сайтов по категориям, определенным в облачной службе Kaspersky Security Network. Фильтрация позволяет вам ограничить доступ пользователей к отдельным веб-сайтам или категориям веб-сайтов (например, к веб-сайтам из категории "Азартные игры, лотереи, тотализаторы" или "Общение в сети"). Веб-Фильтр также защищает персональные данные пользователей в интернете.

Для работы Веб-Фильтра необходимо выполнение следующих условий:

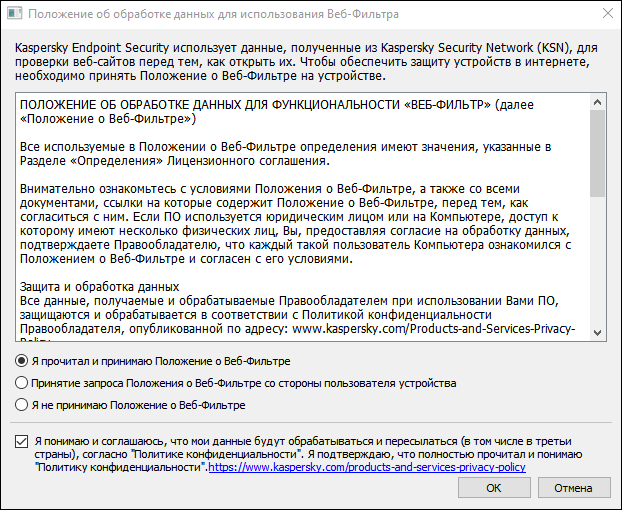

- Положение об обработке данных в целях использования Веб-Фильтра (Положение о Веб-Фильтре) должно быть принято. Kaspersky Endpoint Security использует Kaspersky Security Network (KSN) для проверки веб-сайтов. Положение о Веб-Фильтре содержит условия обмена данными с KSN.

Вы можете принять Положение о Веб-Фильтре в Kaspersky Security Center. В этом случае пользователю не потребуется выполнять никаких действий.

Если вы не приняли Положение о Веб-Фильтре и направили пользователю запрос на принятие Положения, пользователь должен прочитать и принять Положение о Веб-Фильтре в настройках приложения.

Если вы не приняли Положение о Веб-Фильтре, Веб-Фильтр будет недоступен.

Веб-Фильтр на Android-устройствах поддерживается только браузерами Google Chrome, HUAWEI Browser, Samsung Internet и Яндекс Браузер.

Если приложение Kaspersky Endpoint Security для Android в режиме device owner не установлено в качестве службы Специальных возможностей, Веб-Фильтр поддерживается только браузером Google Chrome и проверяет только домен сайта. Чтобы Веб-Фильтр поддерживался другими браузерами (Samsung Internet Browser, Яндекс Браузер и HUAWEI Browser), приложение Kaspersky Endpoint Security должно быть включено в качестве службы Специальных возможностей. Это также позволит использовать функцию Custom Tabs.

Функция Custom Tabs поддерживается браузерами Google Chrome, HUAWEI Browser и Samsung Internet Browser.

В браузерах HUAWEI Browser, Samsung Internet Browser и Яндекс Браузер Веб-Фильтр не блокирует сайты на мобильном устройстве, если используется рабочий профиль и установлен флажок Включить Веб-Фильтр только в рабочем профиле.

По умолчанию Веб-Фильтр включен: ограничен доступ пользователя к веб-сайтам категорий Фишинг и Вредоносное программное обеспечение. На устройствах в режиме device owner, управляемых приложением Kaspersky Endpoint Security для Android, Веб-Фильтр поддерживается только браузером Google Chrome и проверяет только домен сайта. Чтобы Веб-Фильтр поддерживался другими браузерами (Samsung Internet Browser, Яндекс Браузер и HUAWEI Browser), приложение Kaspersky Endpoint Security должно быть включено в качестве службы Специальных возможностей.

Чтобы настроить доступ пользователя устройства к веб-сайтам, выполните следующие действия:

- В дереве консоли в папке Управляемые устройства выберите группу администрирования, в которую входят Android-устройства.

- В рабочей области группы выберите закладку Политики.

- Откройте окно свойств политики двойным щелчком мыши по любому столбцу.

В течение 15 минут выполните следующие действия. По истечении этого времени при сохранении изменений политики может возникнуть ошибка.

- В политике, в окне Свойства выберите раздел Веб-Фильтр.

- Для использования Веб-Фильтра вам или пользователю устройства необходимо прочитать Положение об обработке данных в целях использования Веб-Фильтра (Положение о Веб-Фильтре) и принять его условия. Для этого:

- Нажмите на ссылку Положение о Веб-Фильтре в верхней части раздела.

Откроется окно Положение об обработке данных в целях использования Веб-Фильтра.

- Прочитайте Политику конфиденциальности и примите ее условия, установив соответствующий флажок. Для того чтобы ознакомиться с Политикой конфиденциальности, необходимо перейти по ссылке Политика конфиденциальности.

Если вы не принимаете Политику конфиденциальности, пользователь мобильного устройства может принять Политику конфиденциальности в мастере первоначальной настройки или в приложении (

→ О приложении → Правовая информация → Политика конфиденциальности).

→ О приложении → Правовая информация → Политика конфиденциальности). - Укажите, принимаете ли вы Положение о Веб-Фильтре:

- Я прочитал и принимаю Положение о Веб-Фильтре

- Запросить принятие Положения о Веб-Фильтре у пользователя устройства

- Я не принимаю Положение о Веб-Фильтре

Если вы выбрали вариант Я не принимаю Положение о Веб-Фильтре, Веб-Фильтр не будет блокировать сайты на мобильном устройстве. Пользователь мобильного устройства не сможет включить Веб-Фильтр в Kaspersky Endpoint Security.

- Нажмите на кнопку OK, чтобы закрыть окно.

Шаг 5. Примите условия Положения об обработке данных в целях использования Веб-Фильтра.

- Нажмите на ссылку Положение о Веб-Фильтре в верхней части раздела.

- Установите флажок Включить Веб-Фильтр.

- Если вы хотите, чтобы приложение проверяло полный веб-адрес при открытии сайта в Custom Tabs, установите флажок Проверять полный веб-адрес при использовании Custom Tabs.

Custom Tabs – это встроенный браузер, в котором можно просматривать веб-страницы, не покидая приложение и не переходя в полную версию браузера. Этот параметр повышает надежность обнаружения веб-адреса и его проверки по заданным правилам Веб-Фильтра. Если флажок установлен, Kaspersky Endpoint Security для Android открывает сайт в полной версии браузера и проверяет полный веб-адрес сайта. Если флажок снят, Kaspersky Endpoint Security для Android проверяет только домен сайта в Custom Tabs.

- Выберите один из следующих вариантов:

- Если вы хотите, чтобы приложение ограничивало доступ пользователя к веб-сайтам в зависимости от их содержания, выполните следующие действия:

- В разделе Веб-Фильтр в раскрывающемся списке выберите пункт Запрещены веб-сайты выбранных категорий.

- Сформируйте список запрещенных категорий, установив флажки для категорий веб-сайтов, доступ к которым приложение будет блокировать.

Шаг 8. Раздел Веб-Фильтр. Выберите категории веб-сайтов, доступ к которым необходимо заблокировать.

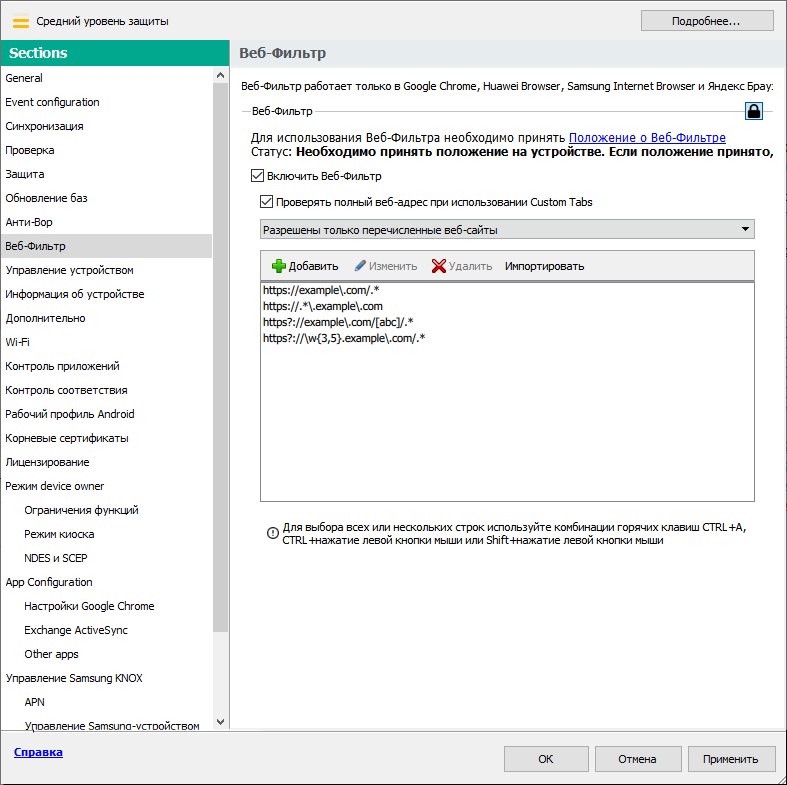

- Если вы хотите, чтобы приложение разрешало или ограничивало доступ пользователя только к веб-сайтам, указанным администратором, выполните следующие действия:

- В разделе Веб-Фильтр в раскрывающемся списке выберите пункт Разрешены только перечисленные веб-сайты или Запрещены только перечисленные веб-сайты.

Если Kaspersky Endpoint Security для Android не установлен в качестве службы Специальных возможностей, то Веб-Фильтр может блокировать разрешенный сайт при подгрузке на него элементов с сайта, домен которого не добавлен в список разрешенных.

- Сформируйте список веб-сайтов, добавив адреса веб-сайтов, к которым приложение будет разрешать или ограничивать доступ (в зависимости от значения, выбранного в раскрывающемся списке). Вы можете добавить веб-сайты, используя ссылку (полный URL, включая протокол, например,

https://example.com).Чтобы гарантировать, что приложение разрешает или ограничивает доступ к веб-сайту во всех поддерживаемых версиях Google Chrome, HUAWEI Browser, Samsung Internet Browser и Yandex Browser, добавьте один и тот же URL дважды: один раз – с указанием протокола HTTP (например,

https://example.com), а другой раз – с указанием протокола HTTPS (например,https://example.com).Например:

https://example.com— Главная страница веб-сайта разрешена или заблокирована. Этот URL доступен только при использовании протокола HTTPS.http://example.com— Главная страница веб-сайта разрешена или заблокирована, но только при использовании протокола HTTP. Это не относится к протоколу HTTPS и другим.https://example.com/page/index.html— только страницаindex.htmlразрешена или заблокирована. Это не относится к остальным страницам веб-сайта.

Приложение также поддерживает регулярные выражения. При вводе адреса разрешенного или заблокированного веб-сайта используйте следующие шаблоны:

https://example\.com/.*— этот шаблон блокирует или разрешает все дочерние страницы сайта, доступные при использовании протокола HTTPS (например,https://example.com/about).https?://example\.com/.*— этот шаблон блокирует или разрешает все дочерние страницы веб-сайта, доступные при использовании протоколов HTTP и HTTPS.https?://.*\.example\.com— этот шаблон блокирует или разрешает страницы всех субдоменов веб-сайта (например,https://pictures.example.com).https?://example\.com/[abc]/.*— этот шаблон блокирует или разрешает все дочерние страницы веб-сайта, URL-путь которых начинается с буквы "a", "b" или "c" в качестве первого каталога (например,https://example.com/b/about).https?://\w{3,5}.example\.com/.*— этот шаблон блокирует или разрешает все дочерние страницы веб-сайта, у которых субдомен содержит от 3 до 5 букв (например,http://abde.example.com/about).

Используйте выражение

https?, чтобы выбрать оба протокола — HTTP и HTTPS. Подробнее о регулярных выражениях см. на сайте Службы технической поддержки Oracle.

- В разделе Веб-Фильтр в раскрывающемся списке выберите пункт Разрешены только перечисленные веб-сайты или Запрещены только перечисленные веб-сайты.

Шаг 9. Раздел Веб-Фильтр. Укажите список веб-сайтов, к которым необходимо разрешить доступ.

- Если вы хотите, чтобы приложение ограничивало доступ пользователя к любым веб-сайтам, в разделе Веб-Фильтр в раскрывающемся списке выберите элемент Запрещены все веб-сайты.

- Если вы хотите, чтобы приложение ограничивало доступ пользователя к веб-сайтам в зависимости от их содержания, выполните следующие действия:

- Если вы хотите снять ограничение на доступ пользователя устройства к веб-сайтам в зависимости от их содержимого, снимите флажок Включить Веб-Фильтр.

- Нажмите на кнопку Применить, чтобы сохранить внесенные изменения.

Параметры на мобильном устройстве будут изменены после очередной синхронизации устройства с Kaspersky Security Center.

Управление списком веб-сайтов

Для управления списком веб-сайтов используются следующие кнопки:

- Добавить – добавляет в список веб-сайт, заданный по URL-адресу или с помощью регулярного выражения.

- Импортировать – добавляет в список несколько веб-сайтов из файла TXT, который содержит необходимые URL-адреса или регулярные выражения. Файл должен быть закодирован в кодировке UTF-8. URL-адреса или регулярные выражения в файле должны быть разделены точкой с запятой или разрывом строки.

- Редактировать – позволяет изменить адрес веб-сайта.

- Удалить – удаляет веб-сайт из списка. Чтобы удалить несколько веб-сайтов из списка, выберите их с помощью горячих клавиш CTRL + A, CTRL + нажатие левой клавиши мыши или SHIFT + нажатие левой клавиши мыши и нажмите Удалить.

Настройка доступа к веб-сайтам на iOS MDM-устройствах

Настройка параметров Веб-Фильтра позволяет контролировать доступ пользователей iOS MDM-устройств к веб-сайтам. Веб-Фильтр контролирует доступ пользователей к веб-сайтам на основе списков разрешенных и запрещенных веб-сайтов. Также Веб-Фильтр позволяет добавлять закладки веб-сайтов на панель закладок Safari.

По умолчанию доступ к веб-сайтам не ограничен.

Если веб-адрес переадресовывается на другую страницу, Веб-Фильтр проверяет только конечную страницу.

Настройка Веб-Фильтра доступна только для устройств в режиме supervised.

Чтобы настроить доступ к веб-сайтам на iOS MDM-устройстве, выполните следующие действия:

- В дереве консоли в папке Управляемые устройства выберите группу администрирования, в которую входят iOS MDM-устройства.

- В рабочей области группы выберите закладку Политики.

- Откройте окно свойств политики двойным щелчком мыши по любому столбцу.

В течение 15 минут выполните следующие действия. По истечении этого времени при сохранении изменений политики может возникнуть ошибка.

- В политике, в окне Свойства выберите раздел Веб-Фильтр.

- В блоке Параметры Веб-Фильтра установите флажок Применить параметры на устройстве.

- Чтобы блокировать доступ к запрещенным веб-сайтам и разрешить доступ к разрешенным веб-сайтам, выполните следующие действия:

- В раскрывающемся списке Режим фильтрации веб-сайтов выберите режим Ограничить содержание "для взрослых".

- В блоке Разрешенные веб-сайты сформируйте список разрешенных веб-сайтов.

Адрес веб-сайта должен начинаться с

"http://"или"https://". Kaspersky Device Management для iOS предоставляет доступ ко всем веб-сайтам домена. Например, если вы добавили в список разрешенных веб-сайтов http://www.example.com, доступ разрешен к http://pictures.example.com и http://example.com/movies. Если список разрешенных веб-сайтов пуст, приложение разрешает доступ ко всем веб-сайтам, кроме указанных в списке запрещенных. - В блоке Запрещенные веб-сайты сформируйте список запрещенных веб-сайтов.

Адрес веб-сайта должен начинаться с

"http://"или"https://". Kaspersky Device Management для iOS запрещает доступ ко всем веб-сайтам домена.

- Чтобы блокировать доступ ко всем веб-сайтам, кроме разрешенных веб-сайтов из списка закладок, выполните следующие действия:

- В раскрывающемся списке Режим фильтрации веб-сайтов выберите режим Разрешить веб-сайты только из списка закладок.

- В блоке Закладки сформируйте список закладок разрешенных веб-сайтов.

Адрес веб-сайта должен начинаться с

"http://"или"https://". Kaspersky Device Management для iOS предоставляет доступ ко всем веб-сайтам домена. Если список закладок пуст, приложение разрешает доступ ко всем веб-сайтам. Kaspersky Device Management для iOS добавляет веб-сайты из списка закладок на панель закладок Safari на мобильном устройстве пользователя.

- Нажмите на кнопку Применить, чтобы сохранить внесенные изменения.

В результате на мобильном устройстве пользователя после применения политики будет настроена фильтрация веб-сайтов в соответствии с выбранным режимом и сформированными списками.

В началоКонтроль соответствия

В этом разделе приведены инструкции по контролю соблюдения корпоративных требований на устройствах и настройке правил контроля соответствия.

Контроль соответствия Android-устройств требованиям корпоративной безопасности

Вы можете контролировать Android-устройства на соответствие требованиям корпоративной безопасности. Требования корпоративной безопасности регламентируют работу пользователя с устройством. Например, на устройстве должна быть включена постоянная защита, базы вредоносного ПО должны быть актуальны, пароль устройства должен быть достаточно сложным. Контроль соответствия работает на основе списка правил. Правило соответствия состоит из следующих компонентов:

- критерий проверки устройства (например, отсутствие на устройстве запрещенных приложений);

- время, выделенное пользователю устройства для устранения несоответствия (например, 24 часа);

- действия, которые будут выполнены с устройством, если пользователь не устранит несоответствие в течение указанного времени (например, блокирование устройства).

Если устройство находится в режиме энергосбережения, приложение может выполнить эту задачу позже, чем указано. Для своевременного реагирования KES-устройств под управлением Android на команды администратора, следует включить использование сервиса Firebase Cloud Messaging.

Чтобы сформировать правило проверки устройств на соответствие групповой политике, выполните следующие действия:

- В дереве консоли в папке Управляемые устройства выберите группу администрирования, в которую входят Android-устройства.

- В рабочей области группы выберите закладку Политики.

- Откройте окно свойств политики двойным щелчком мыши по любому столбцу.

В течение 15 минут выполните следующие действия. По истечении этого времени при сохранении изменений политики может возникнуть ошибка.

- В политике, в окне Свойства выберите раздел Контроль соответствия.

- Чтобы получать уведомления об устройствах, не соответствующих политике, в разделе Уведомления о несоответствии установите флажок Уведомлять администратора.

Если устройство не соответствует политике, при синхронизации устройства с Сервером администрирования Kaspersky Endpoint Security для Android сформирует запись в журнале событий Обнаружено несоответствие: <название критерия для проверки>. Журнал событий можно просмотреть на закладке События в свойствах Сервера администрирования или в локальных свойствах программы.

- Чтобы уведомлять пользователя устройства о том, что его устройство не соответствует политике, в разделе Уведомления о несоответствии установите флажок Уведомлять пользователя.

Если устройство не соответствует политике, при синхронизации устройства с Сервером администрирования Kaspersky Endpoint Security для Android уведомляет пользователя об этом.

- В разделе Правила контроля соответствия сформируйте список правил проверки устройства на соответствие политике.

- Чтобы добавить новое правило, нажмите на кнопку Добавить.

Запустится мастер создания правила соответствия. Пройдите все шаги мастера, нажимая на кнопку Далее.

- Выберите критерий несоответствия правилу.

Доступны следующие критерии:

- Постоянная защита выключена.

Проверяет, было ли приложение установлено или запущено на устройстве.

- Базы вредоносного ПО устарели.

Проверяет, обновлялись ли базы вредоносного ПО 3 и более дней назад.

- Установлены запрещенные приложения.

Проверяет, содержит ли список приложений на устройстве приложения, запрещенные в Контроле приложений.

- Установлены приложения запрещенных категорий.

Проверяет, содержит ли список приложений на устройстве приложения из категорий, запрещенных в Контроле приложений.

- Не установлены все обязательные приложения.

Проверяет, содержит ли список приложений на устройстве приложение, установленное в качестве обязательного в Контроле приложений.

- Версия операционной системы устарела.

Проверяет соответствие версии Android на устройстве заданному диапазону разрешенных версий.

Для этого критерия укажите минимальную и максимальную разрешенные версии Android. Если в качестве максимальной разрешенной версии выбрано значение Любая, это означает, что будущие версии Android, поддерживаемые Kaspersky Endpoint Security для Android, будут также разрешены.

- Устройство давно не синхронизировалось.

Проверяет, как давно устройство синхронизировалось с Сервером администрирования последний раз.

Для этого критерия укажите максимальный период с момента последней синхронизации.

- На устройстве получены root-права.

Проверяет, взломано ли устройство (получены ли на устройстве права суперпользователя).

- Пароль разблокировки экрана не соответствует требованиям безопасности.

Проверяет, соответствует ли пароль разблокировки устройства параметрам, заданным в политике в разделе Управление устройством.

- Установлена неактуальная версия Kaspersky Endpoint Security для Android.

Проверяет актуальность версии приложения на устройстве.

Критерий применяется, только если приложение установлено с помощью инсталляционного пакета Kaspersky Endpoint Security для Android и если в блоке Обновление Kaspersky Endpoint Security для Android раздела Дополнительно свойств политики выбрана актуальная версия приложения.

Для этого критерия также укажите минимальную разрешенную версию Kaspersky Endpoint Security для Android.

- Использование SIM-карты не соответствует корпоративным требованиям.

Проверяет, была ли SIM-карта устройства заменена, вставлена или извлечена относительно предыдущего состояния проверки.

Вы также можете включить проверку установки дополнительной SIM-карты.

В некоторых случаях проверяется также замена, установка и извлечение eSIM-карты.

- Устройство находится в пределах или за пределами установленных геозон

Указание геозоны приведет к увеличению энергопотребления устройства.

Для этого критерия выберите требование, при нарушении которого нужно выполнить действие:

- Устройство находится в пределах любой геозоны из списка (геозоны объединяются с помощью логического оператора "ИЛИ").

- Устройство находится за пределами всех геозон из списка (геозоны объединяются с помощью логического оператора "И").

В блоке Список геозон вы можете добавлять, редактировать или удалять геозоны.

Чтобы добавить новую геозону:

- Нажмите на кнопку Добавить.

Открывает окно Добавить геозону.

- Укажите Название геозоны.

- В разделе Координаты периметра геозоны укажите широту и долготу для каждой точки.

Если вы хотите добавить более 3 точек, нажмите на кнопку Добавить точку. Чтобы удалить дополнительную точку, нажмите на кнопку X.

Для каждой геозоны можно вручную задать от 3 до 100 пар координат (широта, долгота) в формате десятичных чисел.

Периметр геозоны не должен содержать пересекающиеся прямые.

- Вы можете просмотреть указанную геозону в программе "Яндекс Карты", нажав на кнопку Посмотреть на карте.

- Нажмите на кнопку Добавить, чтобы добавить указанную геозону.

Новая геозона отобразится в списке.

Чтобы отредактировать геозону:

- Выберите геозону, которую вы хотите отредактировать, и нажмите на кнопку Изменить.

- Укажите новые параметры геозоны, как описано выше в этом разделе.

- Нажмите на кнопку Добавить.

Отредактированная геозона отобразится в списке.

Чтобы удалить геозону:

- Выберите геозону, которую вы хотите удалить, и нажмите на кнопку Удалить.

Геозона исчезнет из списка.

- У Kaspersky Endpoint Security для Android нет доступа к точному или фоновому местоположению

Проверяет наличие у приложения Kaspersky Endpoint Security для Android разрешения определять точное местоположение устройства или использовать данные о местоположении в фоновом режиме.

- Постоянная защита выключена.

- Выберите действия, которые будут выполняться при обнаружении указанного критерия несоответствия. Вы можете добавить несколько критериев. Их можно объединить с помощью логического оператора "И".

Некоторые действия Контроля соответствия являются длительными. Длительные действия применяются до выполнения одного из следующих условий:

- Критерий несоответствия правилу перестал действовать.

- Применена политика, в которой удалено соответствующее правило Контроля соответствия.

Доступны следующие действия:

- Блокировка всех приложений, кроме системных

Запуск всех приложений, кроме системных, на мобильном устройстве пользователя заблокирован.

Как только критерий несоответствия правилу перестанет обнаруживаться на устройстве, приложения автоматически разблокируются.

- Заблокировать устройство

Мобильное устройство заблокировано. Для получения доступа к данным необходимо разблокировать устройство. Если после разблокирования устройства причина блокировки не устранена, устройство будет заблокировано снова через указанный период.

- Удалить корпоративные данные

Корпоративные данные удалены с устройства. Перечень удаленных данных зависит от режима работы устройства.

- На личном устройстве удалены KNOX-контейнер и почтовый сертификат.

- Если устройство работает в режиме device owner, удалены KNOX-контейнер и сертификаты, установленные приложением Kaspersky Endpoint Security для Android (почтовые и VPN-сертификаты, сертификаты, полученные через профили SCEP, кроме мобильных сертификатов).

- Дополнительно, если установлен рабочий профиль Android, удален рабочий профиль (содержимое, настройки и ограничения) и сертификаты, установленные в рабочем профиле (почтовые и VPN-сертификаты, сертификаты, полученные через профили SCEP, кроме мобильных сертификатов).

- Сброс настроек до заводских

Удалены все данные с мобильного устройства, настройки мобильного устройства сброшены до заводских. После выполнения этого действия устройство перестает быть управляемым. Для подключения устройства к Kaspersky Security Center требуется повторно установить Kaspersky Endpoint Security для Android.

На устройствах под управлением Android 14 или выше эта реакция применяется только в том случае, если устройство работает в режиме device owner.

- Блокировка рабочего профиля

Рабочий профиль на устройстве заблокирован. Для получения доступа к рабочему профилю необходимо его разблокировать. Если после разблокирования рабочего профиля причина блокировки не устранена, рабочий профиль будет снова заблокирован через указанный период.

Это действие применяется только на устройствах под управлением Android 6 или выше.

После блокирования рабочего профиля история паролей рабочего профиля очищается. Это означает, что пользователь может повторно использовать один из недавних паролей, независимо от параметров пароля для рабочего профиля.

- Удалить данные всех приложений

Это действие применяется только на устройствах под управлением Android 9 или выше в режиме device owner или с созданным рабочим профилем Android.

Если устройство работает в режиме device owner, удаляются данные всех приложений. Если на устройстве создан рабочий профиль Android, удаляются данные всех приложений в рабочем профиле.

В результате настройки приложений сброшены до установленных по умолчанию.

- Удалить данные указанного приложения

Это действие применяется только на устройствах под управлением Android 9 или выше в режиме device owner или с созданным рабочим профилем Android.

Для этого действия необходимо указать название пакета приложения, данные которого будут удалены. Как получить имя пакета приложения

В результате настройки приложения сброшены до установленных по умолчанию.

- Запрет на запуск устройства в безопасном режиме

Пользователю запрещено запускать устройство в безопасном режиме.

Это действие применяется только на устройствах под управлением Android 6 или выше в режиме device owner.

Это длительное действие.

- Запретить использование камеры

Пользователю запрещено использовать все имеющиеся на устройстве камеры.

Это длительное действие.

- Запретить использование Bluetooth

Пользователю устройства запрещено включать Bluetooth и изменять его параметры в Настройках.

Это действие применяется только на устройствах под управлением Android 12 или ниже в режиме device owner или с созданным рабочим профилем Android.

Это длительное действие.

- Запретить использование Wi-Fi

Пользователю устройства запрещено использовать Wi-Fi и изменять его параметры в Настройках.

Это действие применяется только на устройствах, работающих в режиме device owner (все версии Android), личных устройствах под управлением Android 9 или ниже.

Это длительное действие.

- Запрет на использование функций отладки по USB

Пользователю запрещено использовать функции отладки по USB и режим разработчика на устройстве.

Это действие применяется только на устройствах, работающих в режиме device owner, или устройствах с созданным рабочим профилем Android.

Это длительное действие.

- Запрет режима полета

Пользователю запрещено включать режим полета на устройстве.

Это действие применяется только на устройствах под управлением Android 9 или выше в режиме device owner.

Это длительное действие.

Новое правило появится в разделе Правила контроля соответствия.

- Чтобы временно выключить сформированное правило, используйте переключатель напротив выбранного правила.

- В блоке Действия при удалении пользователей из Active Directory можно выбрать действия, которые будут выполняться на устройствах при удалении пользователей из Active Directory.

Для этих настроек необходима интеграция с Microsoft Active Directory.

Чтобы включить автоматическое удаление данных с устройств, связанных с неактивными учетными записями пользователей Active Directory, установите флажок Удалять данные неактивных пользователей Active Directory и выберите одно из следующих действий:

- Удалить корпоративные данные

- Сбросить настройки до заводских

На устройствах под управлением Android 14 или выше это действие применяется только в том случае, если устройство работает в режиме device owner.

- Нажмите на кнопку Применить, чтобы сохранить внесенные изменения.

Параметры на мобильном устройстве будут изменены после очередной синхронизации устройства с Kaspersky Security Center. Если устройство пользователя не соответствует правилам, к устройству применяются ограничения, которые вы указали в списке правил проверки.

В началоКонтроль соответствия iOS MDM-устройств требованиям корпоративной безопасности

Контроль соответствия позволяет контролировать соблюдение требований корпоративной безопасности на iOS MDM-устройствах и принимать меры в случае обнаружения несоответствия требованиям. Контроль соответствия работает на основе списка правил. Каждое правило содержит следующие компоненты:

- статус (правило включено или выключено);

- критерии несоответствия (например, отсутствие указанных приложений или версия операционной системы на устройстве);

- действия, выполняемые на устройстве, если обнаружено несоответствие (например, удалить корпоративные данные или отправить пользователю сообщение электронной почты).

Чтобы создать правило:

- В дереве консоли в папке Управляемые устройства выберите группу администрирования, в которую входят iOS MDM-устройства.

- В рабочей области группы выберите закладку Политики.

- Откройте окно свойств политики двойным щелчком мыши по любому столбцу.

В течение 15 минут выполните следующие действия. По истечении этого времени при сохранении изменений политики может возникнуть ошибка.

- В политике, в окне Свойства выберите раздел Контроль соответствия.

- В разделе Правила Контроля соответствия нажмите Добавить.

Запустится мастер создания правила контроля соответствия.

- Установите флажок Включить правило, если хотите включить правило. Если флажок снят, правило выключено.

- На закладке Критерии несоответствия нажмите Добавить критерий и выберите критерий несоответствия для правила. Вы можете добавить несколько критериев. Их можно объединить с помощью логического оператора "И".

Доступны следующие критерии:

- Список приложений на устройстве

Проверяет список приложений на устройстве на наличие запрещенных приложений или на отсутствие обязательных приложений.

Для этого критерия необходимо выбрать тип проверки (содержит или не содержит) и указать идентификатор пакета приложения. Как получить идентификатор пакета приложения

- Версия операционной системы

Проверяет версию операционной системы на устройстве.

Для этого критерия необходимо выбрать оператор сравнения (Равно, Не равно, Меньше, Меньше или равно, Больше или Больше или равно) и указать версию iOS.

Операторы равно и не равно проверяют полное соответствие версии операционной системы указанному значению. Например, если в правиле указать версию 15, а устройство работает на iOS 15.2, то условие равно не будет выполнено. Если необходимо указать диапазон версий, вы можете создать два критерия, использовав операторы меньше и больше.

- Режим управления

Проверяет режим управления устройством.

Для этого критерия необходимо выбрать режим (Устройство в режиме supervised или Неконтролируемое устройство).

- Тип устройства

Проверяет тип устройства.

Для этого критерия необходимо выбрать тип устройства (iPhone или iPad).

- Модель устройства

Проверяет модель устройства.

Для этого критерия необходимо выбрать оператор (Входит в список или Не входит в список) и перечислить модели, которые будут проверяться или исключаться из проверки соответственно.

Чтобы указать модель, введите хотя бы один символ в поле Идентификатор и выберите нужную модель из появившегося списка. Список содержит коды мобильных устройств и соответствующие им публичные названия. Например, чтобы добавить все модели iPhone 14, введите "iPhone 14". В этом случае можно выбрать любую из доступных моделей: "iPhone 14", "iPhone 14 Plus", "iPhone 14 Pro", "iPhone 14 Pro Max".

В некоторых случаях одно публичное название может соответствовать нескольким кодам мобильных устройств (например, публичное название "iPhone 7" соответствует двум кодам мобильных устройств – "iPhone 9.1" и "iPhone 9.3"). Убедитесь, что выбрали все коды мобильных устройств, которые соответствуют нужным моделям.

При вводе значения, отсутствующего в списке, ничего не будет найдено. Тем не менее, вы можете нажать на кнопку OK и добавить введенное значение к критерию.

- Устройство находится в роуминге

Проверяет, находится устройство в роуминге (если выбрано Да) или нет (если выбрано Нет).

- Пароль устройства установлен

Проверяет, установлен пароль (если выбрано Да) или нет (если выбрано Нет).

При выборе Да, укажите, должен ли пароль устройства соответствовать (при выборе Соответствует политике) или не соответствовать (при выборе Не соответствует политике) параметрам, указанным в разделе Параметры пароля.

- Свободное пространство

Проверяет, является ли объем свободного пространства на устройстве меньше указанного порога.

Для этого критерия укажите пороговое значение свободного пространства и выберите единицу измерения (ГБ или МБ).

- Устройство не зашифровано

Проверяет, зашифровано ли устройство.

На iOS-устройствах шифрование данных включено по умолчанию, если установлен пароль для разблокировки устройства (Настройки > Touch ID и пароль / Face ID и пароль > Включить пароль). Также для аппаратного шифрования на устройстве должно быть установлено значение На уровне блоков и файлов (этот параметр можно проверить в свойствах устройства: в дереве консоли выберите Управление мобильными устройствами > Мобильные устройства и дважды щелкните мышью по нужному устройству).

- SIM-карта заменена

Проверяет, была ли SIM-карта устройства заменена, вставлена или извлечена относительно предыдущего состояния проверки.

Вы также можете включить проверку установки дополнительной SIM-карты.

На устройствах, совместимых с eSIM, обнаруженное несоответствие невозможно удалить, вставив ранее удаленную eSIM. Это связано с тем, что операционная система устройства распознает каждую добавленную карту eSIM как новую. В этом случае вам необходимо удалить правило Контроля соответствия из политики.

- Не синхронизировалось дольше, чем

Проверяет, как давно устройство синхронизировалось с Сервером администрирования последний раз.

Для этого критерия укажите максимальное время с момента последней синхронизации и выберите единицы измерения (часы или дни).

Мы не рекомендуем указывать значение меньше значения параметра Частота обновления информации об устройстве в настройках Сервера iOS MDM.

Если указаны противоречащие друг другу критерии (например, в поле Тип устройства указано значение iPhone, выбран оператор Входит в список, а в списке значений Модель устройства указана модель iPad), отобразится сообщение об ошибке. Такое правило сохранить невозможно.

- Список приложений на устройстве

- На закладке Действия укажите действия, которые будут выполняться на устройстве при обнаружении всех указанных критериев несоответствия.

Действия выполняются во время проверки соблюдения правил соответствия (1 раз в 40 минут) до следующей синхронизации с Сервером администрирования. Чтобы одно и то же несоответствие не обнаруживалось при каждом выполнении повторяющихся действий, в настройках Сервера iOS MDM для параметра Частота обновления информации об устройстве установите значение 30 минут.

Добавить действие можно одним из следующих способов:

- Нажмите кнопку Добавить действие, если действие должно быть выполнено на устройстве сразу после обнаружения несоответствия.

- Нажмите кнопку Добавить отложенное действие, если вы хотите установить период времени, в течение которого пользователь может устранить несоответствие. Если несоответствие не будет устранено в течение указанного периода, на устройстве будет выполнено действие.

Доступны следующие действия:

- Отправить сообщение пользователю

Пользователь устройства будет проинформирован о несоответствии по электронной почте.

Для этого действия необходимо указать адрес(-а) электронной почты пользователя. При необходимости можно отредактировать заданный по умолчанию текст сообщения электронной почты.

- Удалить корпоративные данные

Будут удалены все установленные конфигурационные профили, provisioning-профили, iOS MDM-профиль и приложения, для которых был установлен флажок Удалять вместе с iOS MDM-профилем. Действие выполняется с помощью отправки команды Удалить корпоративные данные.

- Установить профиль

Конфигурационный профиль будет установлен на устройстве. Действие выполняется с помощью отправки команды Установить профиль.

Для этого действия необходимо указать идентификатор устанавливаемого конфигурационного профиля.

Когда критерии несоответствия правилу перестанут обнаруживаться на устройстве, можно отменить действие, отправив устройству соответствующую команду.

- Удалить профиль

Конфигурационный профиль будет удален с устройства. Действие выполняется с помощью отправки команды Удалить профиль.

Для этого действия необходимо указать идентификатор удаляемого конфигурационного профиля.

Когда критерии несоответствия правилу перестанут обнаруживаться на устройстве, можно отменить действие, отправив устройству соответствующую команду.

- Удалить все профили

Все ранее установленные конфигурационные профили будут удалены с устройства.

Когда критерии несоответствия правилу перестанут обнаруживаться на устройстве, можно установить удаленные конфигурационные профили один за другим, отправив устройству соответствующую команду.

- Обновить ОС

Операционная система устройства обновлена.

Для этого действия необходимо выбрать конкретную операцию (Загрузить и установить, Только загрузить или Только установить, чтобы установить ранее загруженную версию) и версию iOS для загрузки и/или установки.

- Изменить настройки Bluetooth (только для supervised)

Для этого действия необходимо выбрать, требуется ли включить или отключить Bluetooth на устройстве.

Когда критерии несоответствия правилу перестанут обнаруживаться на устройстве, можно отменить действие, отправив устройству соответствующую команду.

- Сбросить настройки до заводских

Удалены все данные с устройства, настройки устройства сброшены до установленных по умолчанию.

- Удалить управляемое приложение

Для этого действия необходимо указать идентификатор пакета управляемого приложения, которое требуется удалить с устройства. Приложение считается управляемым, если оно установлено на устройство с помощью Kaspersky Security Center. Как получить идентификатор пакета приложения

Когда критерии несоответствия правилу перестанут обнаруживаться на устройстве, можно отменить действие, отправив устройству соответствующую команду.

- Удалить все управляемые приложения

Все управляемые приложения удаляются с устройства. Приложение считается управляемым, если оно установлено на устройство с помощью Kaspersky Security Center.

Когда критерии несоответствия правилу перестанут обнаруживаться на устройстве, можно установить удаленные приложения одно за другим, отправив устройству соответствующую команду.

- Удалить профиль(и) указанного типа

Для этого действия необходимо выбрать тип профиля, удаляемого с устройства (например, Веб-клипы или Подписки на календари).

Как только критерии несоответствия правилу перестанут обнаруживаться на устройстве, удаленные профили автоматически восстановятся.

- Изменить параметры роуминга

Для этого действия необходимо выбрать, требуется ли включить или отключить роуминг данных на устройстве.

Когда критерии несоответствия правилу перестанут обнаруживаться на устройстве, можно отменить действие, отправив устройству соответствующую команду.

Если указаны противоречащие друг другу действия (например, Включить Bluetooth и Отключить Bluetooth одновременно), отобразится сообщение об ошибке. Такое правило сохранить невозможно.

- Нажмите на кнопку OK, чтобы сохранить правило и закрыть мастер.

Новое правило появится в списке в разделе Правила Контроля соответствия.

- В блоке Действия при удалении пользователей из Active Directory можно выбрать действия, которые будут выполняться на устройствах при удалении пользователей из Active Directory.

Для этих настроек необходима интеграция с Microsoft Active Directory.

Чтобы включить автоматическое удаление данных с устройств, связанных с неактивными учетными записями пользователей Active Directory, установите флажок Удалять данные неактивных пользователей Active Directory и выберите одно из следующих действий:

- Удалить корпоративные данные

- Сбросить настройки до заводских

Если вы используете профили политики, убедитесь, что вы выставили опцию удаления данных на всю политику. После удаления пользователя из Active Directory он в первую очередь удалится из группы пользователей Active Directory. Из-за того что профиль политики перестанет действовать на аккаунт пользователя, данные не удалятся с устройства.

- Нажмите на кнопку Применить, чтобы сохранить внесенные изменения.

Параметры на мобильном устройстве будут изменены после очередной синхронизации устройства с Kaspersky Security Center.

В началоКонтроль приложений

В этом разделе содержатся инструкции по настройке доступа пользователей к приложениям на мобильном устройстве.

Контроль приложений на Android-устройствах

Компонент Контроль приложений позволяет управлять приложениями на Android-устройствах, чтобы обеспечивать безопасность этих устройств.

Вы можете установить ограничения при работе пользователя с устройством, на котором установлены запрещенные приложения или не установлены обязательные приложения (например, заблокировать устройство). Вы можете установить ограничения с помощью компонента Контроль соответствия. Для этого в параметрах правила проверки требуется выбрать критерий Установлены запрещенные приложения, Установлены приложения запрещенных категорий или Не установлены все обязательные приложения.

Для работы Контроля приложений Kaspersky Endpoint Security для Android должен быть установлен в качестве службы Специальных возможностей. Kaspersky Endpoint Security для Android предлагает пользователю установить приложение в качестве службы Специальных возможностей во время работы мастера первоначальной настройки. Пользователь может пропустить этот шаг или выключить службу в параметрах устройства позднее. В этом случае Контроль приложений не работает.

В режиме device owner вам доступен расширенный контроль над устройством. Контроль приложений работает, не уведомляя об этом пользователя устройства:

- Обязательные приложения устанавливаются автоматически в фоновом режиме. Для тихой установки приложений необходимо указать ссылку на APK-файл обязательного приложения в настройках политики.

- Запрещенные приложения можно удалять с устройства автоматически. Для тихого удаления приложений необходимо установить флажок Автоматически удалять запрещенные приложения (только в режиме device owner) в настройках политики.

Чтобы настроить параметры запуска приложений на мобильном устройстве, выполните следующие действия:

- В дереве консоли в папке Управляемые устройства выберите группу администрирования, в которую входят Android-устройства.

- В рабочей области группы выберите закладку Политики.

- Откройте окно свойств политики двойным щелчком мыши по любому столбцу.

В течение 15 минут выполните следующие действия. По истечении этого времени при сохранении изменений политики может возникнуть ошибка.

- В окне Свойства: <Название политики> выберите раздел Контроль приложений.

- В блоке Режим работы выберите режим запуска приложений на мобильном устройстве пользователя:

- Чтобы разрешить пользователю запускать все приложения, кроме указанных в списке категорий и приложений как запрещенные, выберите режим Запрещенные приложения. Приложение скроет значки заблокированных приложений.

- Чтобы разрешить пользователю запускать только приложения, указанные в списке категорий и приложений как разрешенные, рекомендованные или обязательные, выберите режим Разрешенные приложения. Приложение скроет значки всех приложений, кроме тех, которые указаны в списке разрешенных, рекомендованных или обязательных приложений и системных приложений.

- Чтобы Kaspersky Endpoint Security для Android отправлял данные о запрещенных приложениях в журнал событий, не блокируя их, установите флажок Не блокировать запрещенные приложения, только запись в журнал событий.

При следующей синхронизации мобильного устройства пользователя с Сервером администрирования Kaspersky Endpoint Security для Android сформирует в журнале событий запись Установлено запрещенное приложение. Журнал событий можно просмотреть на закладке События в свойствах Сервера администрирования или в локальных свойствах программы.

- Если устройство находится в режиме device owner, установите флажок Автоматически удалять запрещенные приложения (только в режиме device owner), чтобы удалить запрещенные приложения с устройства в фоновом режиме, не уведомляя об этом пользователя.

- Чтобы Kaspersky Endpoint Security для Android блокировал запуск системных приложений на мобильном устройстве пользователя (например, Календарь, Камера, Настройки) в режиме Разрешенные приложения, установите флажок Блокировать системные приложения.

Специалисты "Лаборатории Касперского" не рекомендуют блокировать системные приложения, так как это может привести к сбоям в работе устройства.

- Сформируйте список категорий и приложений для настройки запуска приложений.

В список можно добавить пакеты мобильных приложений, ранее созданные в Kaspersky Security Center. Как получить имя пакета приложения

Подробную информацию о категориях приложений см. в Приложении.

Список приложений, которые входят в каждую категорию, приведен на сайте "Лаборатории Касперского".

- Если вы хотите, чтобы Kaspersky Endpoint Security для Android сформировал отчет об установленных приложениях, то в блоке Отчет об установленных мобильных приложениях установите флажок Отправлять данные об установленных приложениях, чтобы отправлять информацию о приложениях, установленных на мобильных устройствах, и при необходимости укажите следующие параметры:

- Чтобы отправлять данные о системных приложениях, установленных на устройствах пользователей, на Сервер администрирования, установите флажок Отправлять данные о системных приложениях.

- Чтобы отправлять данные о служебных приложениях, установленных на устройствах пользователей, на Сервер администрирования, установите флажок Отправлять данные о служебных приложениях.

Если системное или служебное приложение настроено в параметрах Контроля приложений, данные отправляются независимо от состояния флажков Отправлять данные о системных приложениях или Отправлять данные о служебных приложениях соответственно.

Kaspersky Endpoint Security для Android отправляет данные в журнал событий каждый раз после установки приложения на устройство или удаления с него.

- Нажмите на кнопку Применить, чтобы сохранить внесенные изменения.

Параметры на мобильном устройстве будут изменены после очередной синхронизации устройства с Kaspersky Security Center.

В началоКонтроль приложений на iOS MDM-устройствах

Kaspersky Security Center позволяет управлять приложениями на iOS MDM-устройствах, чтобы поддерживать их безопасность. Вы можете создать список приложений, которые разрешено устанавливать на устройствах, и список приложений, которые запрещено отображать и запускать на устройствах.

Ограничения применимы только для iOS MDM-устройств в режиме supervised.

Переход к разделу Ограничения приложений

Чтобы открыть настройки ограничений приложений на iOS MDM-устройствах: