Содержание

- Интеграция с другими решениями

- Интеграция с Kaspersky Security Center

- Настройка параметров интеграции с Kaspersky Security Center

- Добавление тенанта в список тенантов для интеграции с Kaspersky Security Center

- Создание подключения к Kaspersky Security Center

- Изменение подключения к Kaspersky Security Center

- Удаление подключения к Kaspersky Security Center

- Импорт событий из базы Kaspersky Security Center

- Интеграция с Kaspersky Endpoint Detection and Response

- Интеграция с Kaspersky CyberTrace

- Интеграция с Kaspersky Threat Intelligence Portal

- Интеграция с R-Vision Security Orchestration, Automation and Response

- Интеграция с Active Directory, Active Directory Federation Services и FreeIPA

- Подключение по протоколу LDAP

- Включение и выключение LDAP-интеграции

- Добавление тенанта в список тенантов для интеграции с LDAP-сервером

- Создание подключения к LDAP-серверу

- Создание копии подключения к LDAP-серверу

- Изменение подключения к LDAP-серверу

- Изменение частоты обновления данных

- Изменение срока хранения данных

- Запуск задач на обновление данных об учетных записях

- Удаление подключения к LDAP-серверу

- Аутентификация с помощью доменных учетных записей

- Подключение по протоколу LDAP

- Интеграция с НКЦКИ

- Интеграция с Security Orchestration Automation and Response Platform (SOAR)

- Интеграция с KICS/KATA

- Интеграция с NeuroDAT SIEM IM

- Интеграция с Kaspersky Automated Security Awareness Platform

- Отправка уведомлений в Telegram

- Интеграция с UserGate

- Интеграция с Kaspersky Web Traffic Security

- Интеграция с Kaspersky Secure Mail Gateway

- Импорт информации об активах из RedCheck

- Настройка получения событий Sendmail

- Интеграция с Kaspersky Security Center

Интеграция с другими решениями

В этом разделе описано, как интегрировать KUMA с другими приложениями для расширения возможностей программы.

Интеграция с Kaspersky Security Center

Вы можете настроить интеграцию с выбранными серверами Kaspersky Security Center для одного, нескольких или всех тенантов KUMA. Если интеграция с Kaspersky Security Center включена, вы можете импортировать информацию об активах, защищаемых этой программой, управлять активами с помощью задач, а также импортировать события из базы событий Kaspersky Security Center.

Предварительно вам требуется убедиться, что на требуемом сервере Kaspersky Security Center разрешено входящее соединение для сервера с KUMA.

Настройка интеграции KUMA с Kaspersky Security Center включает следующие этапы:

- Создание в Консоли администрирования Kaspersky Security Center учетной записи пользователя

Данные этой учетной записи используются при создании секрета для установки соединения с Kaspersky Security Center.

Секрет (учетная роль в Kaspersky Security Center) для интеграции KUMA с Kaspersky Security Center следует создавать с учетом специфики иерархии Сервера Администрирования (наличие виртуальных серверов, особенности администрирования сервера и т.д.), типов устройств, которыми будет управлять Сервер Администрирования (ОС, тип: сервера, мобильные устройства и т.д.). Все эти нюансы регулируются и настраиваются на стороне Kaspersky Security Center.

Список действий, которые можно совершать в KUMA над активами из Kaspersky Security Center:

- Запуск задачи типа Обновление.

- Запуск задачи типа Поиск вирусов.

- Перемещение активов по группам Kaspersky Security Center.

- Принятие обновлений ПО (для устранения уязвимости на активе в Kaspersky Security Center).

Чтобы иметь возможность осуществить вышеперечисленные действия, можно использовать предустановленную учетную запись в Kaspersky Security Center с ролью Главный администратор. В таком случае не нужно будет добавлять вручную дополнительные разрешения.

Также вы можете использовать предустановленную роль в Kaspersky Security Center - "Администратор Kaspersky Endpoint Security", при этом необходимо дополнительно проставить доступ к следующим функциям:

- Управление группами администрирования.

- Системное администрирование.

Могут понадобиться какие-то дополнительные разрешения, исходя из конфигурации Kaspersky Security Center.

Минимальные разрешения для интеграции с Kaspersky Security Center:

- Access objects regardless of their ACLs — позволяет импортировать активы Kaspersky Security Center в KUMA.

- Management of administration groups — позволяет перемещать активы между группами в Kaspersky Security Center из интерфейса KUMA.

- Basic functionality — позволяет создавать и запускать задачи на хостах под управлением Kaspersky Endpoint Security.

Подробнее о создании учетной записи и назначении прав пользователю см. в справке Kaspersky Security Center.

- Создание секрета с типом credentials для соединения с Kaspersky Security Center

- Настройка параметров интеграции с Kaspersky Security Center

- Создание подключения к серверу Kaspersky Security Center для импорта информации об активах

Если вы хотите импортировать в KUMA информацию об активах, зарегистрированных на серверах Kaspersky Security Center, вам требуется создать отдельное подключение к каждому серверу Kaspersky Security Center для каждого выбранного тенанта.

Если для тенанта выключена интеграция или отсутствует подключение к Kaspersky Security Center, при попытке импорта информации об активах в веб-интерфейсе KUMA отобразится ошибка. Процесс импорта при этом не запускается.

Настройка параметров интеграции с Kaspersky Security Center

Чтобы настроить параметры интеграции с Kaspersky Security Center:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center по тенантам.

- Выберите тенант, для которого вы хотите настроить параметры интеграции с Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center.

- Включите или выключите интеграцию с Kaspersky Security Center для тенанта:

- Если вы хотите включить интеграцию, снимите флажок Выключено.

- Если вы хотите выключить интеграцию, установите флажок Выключено.

По умолчанию флажок снят.

- Укажите интервалы для автоматического импорта информации об активах и уязвимостях активов из Kaspersky Security Center, выполнив следующие действия:

- В поле KSC активы, информация об оборудовании введите интервал в часах для автоматического импорта информации об основных атрибутах активов (состоянии защиты, версии антивирусных баз, оборудовании). Вы можете указать только целое число. Значение по умолчанию –

1(1 час). - В поле Атрибуты активов KSC (уязвимости, программное обеспечение, владельцы) введите интервал в часах для автоматического импорта информации об остальных атрибутах активов (уязвимостях, программном обеспечении, владельцах). Вы можете указать только целое число. Значение по умолчанию –

12(12 часов).Поскольку во время импорта информации об атрибутах активов (уязвимостях, программном обеспечении, владельцах) может загружаться большое количество данных и для его выполнения требуется более длительное время, рекомендуется задавать для него больший интервал, чем для импорта информации об оборудовании.

При необходимости вы можете вручную импортировать информацию об активах и уязвимостях активов из Kaspersky Security Center.

- В поле KSC активы, информация об оборудовании введите интервал в часах для автоматического импорта информации об основных атрибутах активов (состоянии защиты, версии антивирусных баз, оборудовании). Вы можете указать только целое число. Значение по умолчанию –

- Нажмите на кнопку Сохранить.

Параметры интеграции с Kaspersky Security Center для выбранного тенанта будут настроены.

Если в списке тенантов отсутствует требуемый тенант, вам нужно добавить тенант в список тенантов.

В началоДобавление тенанта в список тенантов для интеграции с Kaspersky Security Center

Чтобы добавить тенант в список тенантов для интеграции с Kaspersky Security Center:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center по тенантам.

- Нажмите на кнопку Добавить тенант.

Откроется окно Интеграция с Kaspersky Security Center.

- В раскрывающемся списке Тенант выберите тенант, который вам требуется добавить.

- Нажмите на кнопку Сохранить.

Выбранный тенант будет добавлен в список тенантов для интеграции с Kaspersky Security Center.

В началоСоздание подключения к Kaspersky Security Center

Чтобы создать подключение к Kaspersky Security Center:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center по тенантам.

- Выберите тенант, для которого вы хотите создать подключение к Kaspersky Security Center.

- Нажмите на кнопку Добавить подключение и укажите значения для следующих параметров:

- Название (обязательно) – имя подключения. Имя может включать от 1 до 128 символов в кодировке Unicode.

- URL (обязательно) – URL сервера Kaspersky Security Center в формате hostname:port или IPv4:port.

- В раскрывающемся списке Секрет выберите секрет с учетными данными Kaspersky Security Center или создайте новый секрет.

Выбранный секрет можно изменить, нажав на кнопку

.

. - Выключено – состояние подключения к выбранному серверу Kaspersky Security Center. Если флажок установлен, подключение к выбранному серверу неактивно. В этом случае вы не можете использовать это подключение для соединения с сервером Kaspersky Security Center.

По умолчанию флажок снят.

- Если вы хотите, чтобы программа KUMA импортировала только активы, которые подключены к подчиненным серверам или включены в группы:

- Нажмите на кнопку Загрузить иерархию.

- Установите флажки рядом с именами подчиненных серверов и групп, из которых вы хотите импортировать информацию об активах.

- Если вы хотите импортировать активы только из новых групп, установите флажок Импортировать активы из новых групп.

Если ни один флажок не установлен, при импорте выгружается информация обо всех активах выбранного сервера Kaspersky Security Center.

- Нажмите на кнопку Сохранить.

Подключение к серверу Kaspersky Security Center будет создано. Его можно использовать для импорта информации об активах из Kaspersky Security Center в KUMA и для создания задач, связанных с активами, в Kaspersky Security Center из KUMA.

В началоИзменение подключения к Kaspersky Security Center

Чтобы изменить подключение к Kaspersky Security Center:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center по тенантам.

- Выберите тенант, для которого вы хотите настроить параметры интеграции с Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center.

- Нажмите на подключение с Kaspersky Security Center, которое вы хотите изменить.

Откроется окно с параметрами выбранного подключения к Kaspersky Security Center.

- Измените значения необходимых параметров.

- Нажмите на кнопку Сохранить.

Подключение к Kaspersky Security Center будет изменено.

В началоУдаление подключения к Kaspersky Security Center

Чтобы удалить подключение к Kaspersky Security Center:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center по тенантам.

- Выберите тенант, для которого вы хотите настроить параметры интеграции с Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center.

- Выберите подключение Kaspersky Security Center, которое вы хотите удалить.

- Нажмите на кнопку Удалить.

Подключение к Kaspersky Security Center будет удалено.

В началоИмпорт событий из базы Kaspersky Security Center

В KUMA можно получать события из SQL-базы Kaspersky Security Center. Получение событий производится с помощью коллектора, в котором используются следующие ресурсы:

- Предустановленный коннектор [OOTB] KSC MSSQL, [OOTB] KSC MySQL или [OOTB] KSC PostgreSQL.

- Предустановленный нормализатор [OOTB] KSC from SQL.

Настройка импорта событий из Kaspersky Security Center состоит из следующих шагов:

- Создание копии предустановленного коннектора.

Параметры предустановленного коннектора недоступны для редактирования, поэтому для настройки параметров подключения к серверу базы данных требуется создать копию предустановленного коннектора.

- Создание коллектора:

- В веб-интерфейсе.

- На сервере.

Чтобы настроить импорт событий из Kaspersky Security Center:

- Создайте копию предустановленного коннектора, соответствующего типу базы данных Kaspersky Security Center:

- В веб-интерфейсе KUMA в разделе Ресурсы → Коннекторы найдите в структуре папок нужный предустановленный коннектор, установите флажок рядом с этим коннектором и нажмите Дублировать.

- В открывшемся окне Создание коннектора на вкладке Основные параметры в поле Запрос по умолчанию при необходимости замените имя базы данных KAV на имя используемой вами базы данных Kaspersky Security Center.

- Установите курсор в поле URL и в раскрывшемся списке в строке используемого секрета нажмите на значок

.

. - В открывшемся окне Секрет в поле URL укажите адрес для подключения к серверу в следующем формате:

sqlserver://user:password@kscdb.example.com:1433/databaseгде:

user– учетная запись с правами public и db_datareader к нужной базе данных;password– пароль учетной записи;kscdb.example.com:1433– адрес и порт сервера базы данных;database– название базы данных Kaspersky Security Center. По умолчанию – KAV.

Нажмите Сохранить.

- В окне Создание коннектора в разделе Подключение в поле Запрос при необходимости замените имя базы данных KAV на имя используемой вами базы данных Kaspersky Security Center.

Это действие нужно выполнять, если вы планируете использовать столбец идентификатора, к которому относится запрос.

Нажмите Сохранить.

- Установите коллектор в веб-интерфейсе:

- Запустите мастер установки коллектора одним из следующих способов:

- В веб-интерфейсе KUMA в разделе Ресурсы нажмите Подключить источник.

- В веб-интерфейсе KUMA в разделе Ресурсы → Коллекторы нажмите Добавить коллектор.

- На шаге 1 Подключение источников в мастере установки укажите название коллектора и выберите тенант.

- На шаге 2 Транспорт в мастере установки выберите созданную на шаге 1 копию коннектора.

- На шаге 3 Парсинг событий в мастере установки на вкладке Схемы парсинга нажмите Добавить парсинг событий.

- В открывшемся окне Основной парсинг событий на вкладке Схема нормализации в раскрывающемся списке Нормализатор выберите [OOTB] KSC from SQL и нажмите OK.

- При необходимости укажите остальные параметры в соответствии с вашими требованиями к коллектору. Для импорта событий настройка параметров на остальных шагах мастера установки не обязательна.

- На шаге 8 Проверка параметров в мастере установки нажмите Сохранить и создать сервис.

В нижней части окна отобразится команда, которая понадобится для установки коллектора на сервере. Скопируйте эту команду.

- Закройте мастер установки коллектора, нажав Сохранить коллектор.

- Запустите мастер установки коллектора одним из следующих способов:

- Установите коллектор на сервере.

Для этого на сервере, предназначенном для получения событий Kaspersky Security Center, выполните команду, скопированную после создания коллектора в веб-интерфейсе.

В результате коллектор будет установлен и сможет принимать события из SQL-базы Kaspersky Security Center.

Вы можете просмотреть события Kaspersky Security Center в разделе веб-интерфейса События.

В началоИнтеграция с Kaspersky Endpoint Detection and Response

Kaspersky Endpoint Detection and Response (далее также KEDR) – функциональный блок программы Kaspersky Anti Targeted Attack Platform, обеспечивающий защиту активов локальной сети организации.

Вы можете настроить интеграцию KUMA с Kaspersky Endpoint Detection and Response 4.0 и выше, чтобы управлять действиями по реагированию на угрозы на активах, подключенных к серверам Kaspersky Endpoint Detection and Response, и активах Kaspersky Security Center. Команды на выполнение операций поступают на сервер Kaspersky Endpoint Detection and Response, после чего она передает их программе Kaspersky Endpoint Agent, установленной на активах.

Для управления действиями по реагированию Kaspersky Endpoint Detection and Response на активах Kaspersky Security Center требуется, чтобы для актива в системе (поле Full device name) было указано полное доменное имя (FQDN). В противном случае запуск действий по реагированию недоступен.

Также вы можете импортировать события в KUMA и получать информацию об обнаружениях Kaspersky Endpoint Detection and Response (подробнее о получении информации об обнаружениях см. в разделе Настройка интеграции с SIEM-системой в справке Kaspersky Anti Targeted Attack Platform).

При интеграции KUMA с Kaspersky Endpoint Detection and Response вы можете выполнять следующие операции на активах Kaspersky Endpoint Detection and Response с Kaspersky Endpoint Agent:

- Управлять сетевой изоляцией активов.

- Управлять правилами запрета.

- Запускать программы.

За инструкцией по настройке интеграции для управления действиями по реагированию вам требуется обратиться к вашему аккаунт-менеджеру или в службу технической поддержки.

Импорт событий Kaspersky Endpoint Detection and Response с помощью коннектора kafka

При импорте событий из Kaspersky Endpoint Detection and Response телеметрия передается открытым текстом и может быть перехвачена злоумышленником.

Вы можете импортировать в KUMA события Kaspersky Endpoint Detection and Response 4.0, 4.1, 5.0 и 5.1 с помощью коннектора Kafka.

При импорте событий из Kaspersky Endpoint Detection and Response 4.0 и 4.1 действует ряд ограничений:

- Импорт событий доступен, если в программе Kaspersky Endpoint Detection and Response используются лицензионные ключи KATA и KEDR.

- Импорт событий не доступен, если в составе программы Kaspersky Endpoint Detection and Response используется компонент Sensor, установленный на отдельном сервере.

Для импорта событий вам потребуется выполнить действия на стороне Kaspersky Endpoint Detection and Response и на стороне KUMA.

Импорт событий Kaspersky Endpoint Detection and Response 4.0 или 4.1

Чтобы импортировать в KUMA события Kaspersky Endpoint Detection and Response 4.0 или 4.1, выполните следующие действия:

На стороне Kaspersky Endpoint Detection and Response:

- Войдите в консоль управления того сервера Central Node, с которого вы хотите экспортировать события, по протоколу SSH или через терминал.

- В ответ на приглашение системы введите имя учетной записи администратора и пароль, заданный при установке Kaspersky Endpoint Detection and Response.

Отобразится меню администратора компонента программы.

- В меню администратора компонента программы выберите режим Technical Support Mode.

- Нажмите на клавишу Enter.

Отобразится окно подтверждения входа в режим Technical Support Mode.

- Подтвердите, что хотите выполнять действия с программой в режиме Technical Support Mode. Для этого выберите Yes и нажмите на клавишу Enter.

- Выполните команду:

sudo -i - В конфигурационном файле

/etc/sysconfig/apt-servicesв полеKAFKA_PORTSудалите значение10000.Если к серверу Central Node подключены серверы Secondary Central Node или компонент Sensor, установленный на отдельном сервере, вам требуется разрешить соединение с сервером, на котором вы изменили конфигурационный файл, по порту 10000.

Мы не рекомендуем использовать этот порт для каких-либо внешних подключений, кроме KUMA. Чтобы ограничить подключение по порту 10000 только для KUMA, выполните команду:

iptables -I INPUT -p tcp ! -s KUMA_IP_address --dport 10000 -j DROP - В конфигурационном файле

/usr/bin/apt-start-sedr-iptablesв полеWEB_PORTSдобавьте значение10000через запятую без пробела. - Выполните команду:

sudo sh /usr/bin/apt-start-sedr-iptables

Подготовка к экспорту событий на стороне Kaspersky Endpoint Detection and Response будет завершена.

На стороне KUMA:

- На сервере KUMA добавьте IP-адрес сервера Central Node в формате

<IP-адрес> centralnodeв один из следующих файлов:%WINDIR%\System32\drivers\etc\hosts– для Windows./etc/hosts file– для Linux.

- В веб-интерфейсе KUMA создайте коннектор типа Kafka.

При создании коннектора укажите следующие параметры:

- В поле URL укажите

<IP-адрес сервера Central Node>:10000. - В поле Topic укажите

EndpointEnrichedEventsTopic. - В поле Consumer group укажите любое уникальное имя.

- В поле URL укажите

- В веб-интерфейсе KUMA создайте коллектор.

В качестве транспорта для коллектора используйте коннектор, созданный на предыдущем шаге. В качестве нормализатора для коллектора используйте [OOTB] KEDR telemetry.

При успешном завершении создания и установки коллектора события Kaspersky Endpoint Detection and Response будут импортированы в KUMA. Вы можете найти и просмотреть эти события в таблице событий.

Импорт событий Kaspersky Endpoint Detection and Response 5.0 и 5.1

При импорте событий из Kaspersky Endpoint Detection and Response 5.0 и 5.1 действует ряд ограничений:

- Импорт событий доступен только для неотказоустойчивой версии Kaspersky Endpoint Detection and Response.

- Импорт событий доступен, если в программе Kaspersky Endpoint Detection and Response используются лицензионные ключи KATA и KEDR.

- Импорт событий не доступен, если в составе программы Kaspersky Endpoint Detection and Response используется компонент Sensor, установленный на отдельном сервере.

Чтобы импортировать в KUMA события Kaspersky Endpoint Detection and Response 5.0 или 5.1, выполните следующие действия:

На стороне Kaspersky Endpoint Detection and Response:

- Войдите в консоль управления того сервера Central Node, с которого вы хотите экспортировать события, по протоколу SSH или через терминал.

- В ответ на приглашение системы введите имя учетной записи администратора и пароль, заданный при установке Kaspersky Endpoint Detection and Response.

Отобразится меню администратора компонента программы.

- В меню администратора компонента программы выберите режим Technical Support Mode.

- Нажмите на клавишу Enter.

Отобразится окно подтверждения входа в режим Technical Support Mode.

- Подтвердите, что хотите выполнять действия с программой в режиме Technical Support Mode. Для этого выберите Yes и нажмите на клавишу Enter.

- В конфигурационном файле

/usr/local/lib/python3.8/dist-packages/firewall/create_iptables_rules.pyукажите дополнительный порт10000для константыWEB_PORTS:WEB_PORTS = f'10000,80,{AppPort.APT_AGENT_PORT},{AppPort.APT_GUI_PORT}'Для версии Kaspersky Endpoint Detection and Response 5.1 этот шаг выполнять не нужно, порт указан по умолчанию. - Выполните команды:

kata-firewall stopkata-firewall start --cluster-subnet <маска сети для адресации серверов кластера>

Подготовка к экспорту событий на стороне Kaspersky Endpoint Detection and Response будет завершена.

На стороне KUMA:

- На сервере KUMA добавьте IP-адрес сервера Central Node в формате

<IP-адрес> kafka.services.external.dyn.kataв один из следующих файлов:%WINDIR%\System32\drivers\etc\hosts– для Windows./etc/hosts file– для Linux.

- В веб-интерфейсе KUMA создайте коннектор типа Kafka.

При создании коннектора укажите следующие параметры:

- В поле URL укажите

<IP-адрес сервера Central Node>:10000. - В поле Topic укажите

EndpointEnrichedEventsTopic. - В поле Consumer group укажите любое уникальное имя.

- В поле URL укажите

- В веб-интерфейсе KUMA создайте коллектор.

В качестве транспорта для коллектора используйте коннектор, созданный на предыдущем шаге. В качестве нормализатора для коллектора рекомендуется использовать нормализатор [OOTB] KEDR telemetry.

При успешном завершении создания и установки коллектора события Kaspersky Endpoint Detection and Response будут импортированы в KUMA. Вы можете найти и просмотреть эти события в таблице событий.

В началоИмпорт событий Kaspersky Endpoint Detection and Response с помощью коннектора kata/edr

Чтобы импортировать события Kaspersky Endpoint Detection and Response версии 5.1 и старше с хостов с помощью коннектора kata/edr:

- Выполните настройку на стороне KUMA для получения событий. Для этого создайте и установите в KUMA коллектор с коннектором kata/edr или внесите изменения в существующий коллектор, а затем сохраните измененные параметры и перезапустите коллектор.

- На стороне КEDR примите запрос авторизации от KUMA, чтобы события начали поступать в KUMA.

В результате интеграция будет настроена, и события KEDR будут поступать в KUMA.

Создание коллектора для получения событий из KEDR

Чтобы создать коллектор для получения событий из KEDR:

- В KUMA → Ресурсы → Коллекторы выберите Добавить коллектор.

- В открывшемся окне Создание коллектора на шаге 1 Подключение источников укажите произвольное Название коллектора и выберите в раскрывающемся списке подходящий Тенант.

- На шаге 2 Транспорт выполните следующие действия:

- На вкладке Основные параметры:

- В поле Коннектор выберите Создать или в этом же поле начните набирать название коннектора, если хотите использовать уже созданный коннектор.

- В раскрывающемся списке Тип коннектора выберите коннектор kata/edr. После того как вы выберите тип коннектора kata/edr, появятся дополнительные поля для заполнения.

- В поле URL укажите адрес подключения к серверу KEDR в формате <

имя хоста или IP-адрес хоста>:<порт подключения, по умолчанию 443>. Если решение KEDR развернуто в кластере, с помощью кнопки Добавить вы можете добавить все узлы. KUMA будет подключаться последовательно к каждому указанному узлу. Если решение КEDR установлено в распределенной конфигурации, на стороне KUMA необходимо настроить отдельный коллектор для каждого сервера KEDR. - В поле Секрет выберите Создать, чтобы создать новый секрет. В открывшемся окне Создание секрета укажите Название и нажмите Сгенерировать и скачать сертификат и закрытый ключ шифрования соединения.

В результате в папку загрузок браузера, например Загрузки, будет скачан архив certificate.zip, который содержит файл ключа key.pem и файл сертификата cert.pem. Распакуйте архив. Нажмите Загрузить сертификат и выберите cert.pem. Нажмите Загрузить закрытый ключ и выберите key.pem. Нажмите Создать, после этого секрет будет добавлен в раскрывающийся список Секрет и будет автоматически выбран.

Также вы можете выбрать из списка Секрет созданный секрет, с этим секретом KUMA будет подключаться к KEDR.

- Поле Внешний ID содержит идентификатор для внешних систем. Этот идентификатор отображается в веб-интерфейсе KEDR при авторизации сервера KUMA. KUMA генерирует идентификатор автоматически и поле Внешний ID будет автоматически предзаполнено.

- На вкладке Дополнительные параметры:

- Чтобы получать детализированную информацию в журнале коллектора, переведите переключатель Отладка в активное положение.

- При необходимости в поле Кодировка символов выберите кодировку исходных данных, к которым будет применена конвертация в UTF-8. Мы рекомендуем применять конвертацию только в том случае, если в полях нормализованного события отображаются недопустимые символы. По умолчанию значение не выбрано.

- Укажите Максимальное количество событий в одном запросе к KEDR. По умолчанию указано значение 0 - это означает, что KUMA использует значение, заданное на сервере KEDR. Подробнее см. в Справке KATA. Вы можете указать произвольное значение, не превышающее значение на стороне KEDR. Если указанное вами значение превысит значение параметра Максимальное количество событий, заданное на сервере KEDR, в журнале коллектора KUMA будет ошибка "Bad Request: max_events N is greater than allowed value".

- Заполните поле Время ожидания получения событий, чтобы получать события через заданный промежуток времени. По умолчанию указано значение 0. Это означает, что применяется значение, заданное по умолчанию на сервере KEDR. Подробнее см. в Справке KATA. В этом поле указано время, по истечении которого сервер KEDR передаст KUMA события. На сервере KEDR действует два параметра: максимальное количество событий и время ожидания получения событий, передача событий происходит в зависимости от того, что произойдет раньше - будет собрано заданное количество событий или истечет заданное время. Если заданное время истекло, а заданного количества событий не набралось, сервер KEDR передаст те, что есть.

- В поле Время ожидания ответа укажите максимальное значение ожидания ответа от сервера KEDR в секундах. Значение по умолчанию: 1800 сек, отображается как 0. В поле Время ожидания ответа указано клиентское ограничение. Значение параметра Время ожидания ответа должно быть больше, чем серверное Время ожидания получения событий, чтобы не прервать текущую задачу сбора событий новым запросом и дождаться ответа сервера. Если ответ от сервера KEDR все же не поступил, KUMA повторит запрос.

- В поле Фильтр KEDRQL укажите условия фильтрации запроса. В результате со стороны KEDR будут поступать уже отфильтрованные события. Подробнее о доступных полях для фильтрации см. в Справке KATA.

- На вкладке Основные параметры:

- На шаге 3 Парсинг нажмите Добавить парсинг событий и в открывшемся окне Основной парсинг событий выберите в раскрывающемся списке нормализатор [ООТВ] KEDR telemetry.

- Чтобы завершить создание коллектора в веб-интерфейсе, нажмите Сохранить и создать сервис. Затем скопируйте в веб-интерфейсе команду установки коллектора и выполните команду установки в интерпретаторе командной строки на сервере, где вы хотите установить коллектор.

Если вы вносили изменения в существующий коллектор, нажмите Сохранить и перезапустить сервисы.

В результате коллектор создан и готов к отправке запросов, при этом коллектор будет отображаться в разделе Ресурсы → Активные сервисы в желтом статусе, пока на стороне КEDR не будет принят запрос авторизации от KUMA.

Авторизация KUMA на стороне KEDR

После того, как в KUMA создан коллектор, на стороне KEDR необходимо принять запрос авторизации KUMA, чтобы запросы от KUMA начали поступать в KEDR. После принятой авторизации коллектор KUMA автоматически по расписанию отправляет запрос в KEDR и ждет ответа. Все время ожидания статус коллектора будет желтый, а после получения первого ответа на отправленный запрос статус коллектора сменится на зеленый.

В результате интеграция настроена и вы можете просмотреть поступающие из KEDR события в разделе KUMA → События.

При первом запросе поступит часть исторических событий, которые произошли до момента интеграции. Когда все исторические события поступят, начнут поступать текущие события. Если вы измените значение параметра URL или Внешний ID для существующего коллектора, KEDR примет запрос как новый и после запуска коллектора KUMA с измененными параметрами вы снова получите часть исторических событий. Если вы не хотите получать исторические события, перейдите в параметры настройки нужного коллектора, настройте в нормализаторе сопоставление полей timestamp KEDR и KUMA и на шаге мастера установки коллектора Фильтрация событий укажите фильтр по timestamp так, чтобы значение timestamp событий было больше, чем значение timestamp запуска коллектора.

Возможные ошибки и способы решения

Если в журнале коллектора ошибка "Conflict: An external system with the following ip and certificate digest already exists. Either delete it or provide a new certificate", необходимо создать новый секрет с новым сертификатом в коннекторе коллектора.

Если в журнале коллектора возникает ошибка "Continuation token not found" в ответ на запрос событий, нужно создать новый коннектор, прикрепить его к коллектору и перезапустить коллектор, или создать новый секрет с новым сертификатом в коннекторе коллектора. Если нет необходимости получать события, которые были сформированы до возникновения ошибки, следует настроить в коллекторе фильтр по Timestamp.

В началоНастройка отображения ссылки на обнаружение Kaspersky Endpoint Detection and Response в информации о событии KUMA

При получении обнаружений Kaspersky Endpoint Detection and Response в KUMA создается алерт для каждого обнаружения. Вы можете настроить отображение ссылки на обнаружение Kaspersky Endpoint Detection and Response в информации об алерте KUMA.

Вы можете настроить отображение ссылки на обнаружение, если используете только один сервер Central Node Kaspersky Endpoint Detection and Response. Если Kaspersky Endpoint Detection and Response используется в режиме распределенного решения, настроить отображение ссылок в KUMA на обнаружения Kaspersky Endpoint Detection and Response невозможно.

Для настройки отображения ссылки на обнаружение в информации об алерте KUMA вам требуется выполнить действия в веб-интерфейсе Kaspersky Endpoint Detection and Response и KUMA.

В веб-интерфейсе Kaspersky Endpoint Detection and Response вам нужно настроить интеграцию программы с KUMA в качестве SIEM-системы. Подробнее о том, как настроить интеграцию, см. в справке Kaspersky Anti Targeted Attack Platform в разделе Настройка интеграции с SIEM-системой.

Настройка отображения ссылки в веб-интерфейсе KUMA включает следующие этапы:

- Добавление актива, содержащего информацию о сервере Central Node Kaspersky Endpoint Detection and Response, с которого вы хотите получать обнаружения, и назначение этому активу категории.

- Создание правила корреляции.

- Создание коррелятора.

Вы можете использовать преднастроенное корреляционное правило. В этом случае настройка отображения ссылки в веб-интерфейсе KUMA включает следующие этапы:

- Создание коррелятора.

В качестве правила корреляции вам нужно выбрать правило

[OOTB] KATA Alert. - Добавление актива, содержащего информацию о сервере Central Node Kaspersky Endpoint Detection and Response, с которого вы хотите получать обнаружения, и назначение этому активу категории

КАТА standAlone.

Шаг 1. Добавление актива и назначение ему категории

Предварительно вам нужно создать категорию, которая будет назначена добавляемому активу.

Чтобы добавить категорию:

- В веб-интерфейсе KUMA выберите раздел Активы.

- На вкладке Все активы разверните список категорий тенанта, нажав на кнопку

рядом с его названием.

рядом с его названием. - Выберите требуемую категорию или подкатегорию и нажмите на кнопку Добавить категорию.

В правой части окна веб-интерфейса отобразится область деталей Добавить категорию.

- Укажите параметры категории:

- В поле Название введите название категории.

- В поле Родительская категория укажите место категории в дереве категорий. Для этого нажмите на кнопку

и выберите родительскую категорию для создаваемой вами категории.

и выберите родительскую категорию для создаваемой вами категории.Выбранная категория отобразится в поле Родительская категория.

- При необходимости укажите значения для следующих параметров:

- Назначьте уровень важности категории в раскрывающемся списке Уровень важности.

Указанный уровень важности присваивается корреляционным событиям и алертам, связанным с этим активом.

- При необходимости в поле Описание добавьте описание категории.

- В раскрывающемся списке Способ категоризации выберите, как категория будет пополняться активами. В зависимости от выбора может потребоваться указать дополнительные параметры:

- Вручную – активы можно привязать к категории только вручную.

- Активно – активы будут с определенной периодичностью привязываться к категории, если удовлетворяют заданному фильтру.

- Реактивно – категория будет наполняться активами с помощью правил корреляции.

- Назначьте уровень важности категории в раскрывающемся списке Уровень важности.

- Нажмите на кнопку Сохранить.

Чтобы добавить актив:

- В веб-интерфейсе KUMA выберите раздел Активы.

- Нажмите на кнопку Добавить актив.

В правой части окна откроется область деталей Добавить актив.

- Укажите следующие параметры актива:

- В поле Название актива введите имя актива.

- В раскрывающемся списке Тенант выберите тенант, которому будет принадлежать актив.

- В поле IP-адрес укажите IP-адрес сервера Central Node Kaspersky Endpoint Detection and Response, с которого вы хотите получать обнаружения.

- В поле Категории выберите категорию, которую добавили на предыдущем этапе.

Если вы используете предустановленное корреляционное правило, вам нужно выбрать категорию

КАТА standAlone. - При необходимости укажите значения для следующих полей:

- В поле Полное доменное имя укажите FQDN сервера Central Node Kaspersky Endpoint Detection and Response.

- В поле MAC-адрес укажите MAC-адрес сервера Central Node Kaspersky Endpoint Detection and Response.

- В поле Владелец укажите имя владельца актива.

- Нажмите на кнопку Сохранить.

Шаг 2. Добавление правила корреляции

Чтобы добавить правило корреляции:

- В веб-интерфейсе KUMA выберите раздел Ресурсы.

- Выберите Правила корреляции и нажмите на кнопку Создать правило корреляции.

- На вкладке Общие укажите следующие параметры:

- В поле Название укажите название правила.

- В раскрывающемся списке Тип выберите simple.

- В поле Наследуемые поля добавьте следующие поля: DeviceProduct, DeviceAddress, EventOutcome, SourceAssetID, DeviceAssetID.

- При необходимости укажите значения для следующих полей:

- В поле Частота срабатывания укажите максимальное количество срабатываний правила в секунду.

- В поле Уровень важности укажите уровень важности алертов и корреляционных событий, которые будут созданы в результате срабатывания правила.

- В поле Описание укажите любую дополнительную информацию.

- На вкладке Селекторы → Параметры укажите следующие параметры:

- В раскрывающемся списке Фильтр выберите Создать.

- В поле Условия нажмите на кнопку Добавить группу.

- В поле с оператором для добавленной группы выберите И.

- Добавьте условие для фильтрации по значению KATA:

- В поле Условия нажмите на кнопку Добавить условие.

- В поле с условием выберите Если.

- В поле Левый операнд выберите поле события.

- В поле поле события выберите DeviceProduct.

- В поле оператор выберите =.

- В поле Правый операнд выберите константа.

- В поле значение введите KATA.

- Добавьте условие для фильтрации по категории:

- В поле Условия нажмите на кнопку Добавить условие.

- В поле с условием выберите Если.

- В поле Левый операнд выберите поле события.

- В поле поле события выберите DeviceAssetID.

- В поле оператор выберите inCategory.

- В поле Правый операнд выберите константа.

- Нажмите на кнопку

.

. - Выберите категорию, в которую вы поместили актив сервера Central Node Kaspersky Endpoint Detection and Response.

- Нажмите на кнопку Сохранить.

- В поле Условия нажмите на кнопку Добавить группу.

- В поле с оператором для добавленной группы выберите ИЛИ.

- Добавьте условие для фильтрации по идентификатору класса события:

- В поле Условия нажмите на кнопку Добавить условие.

- В поле с условием выберите Если.

- В поле Левый операнд выберите поле события.

- В поле поле события выберите DeviceEventClassID.

- В поле оператор выберите =.

- В поле Правый операнд выберите константа.

- В поле значение введите taaScanning.

- Повторите шаги 1–7 пункта f для каждого из следующих идентификаторов классов событий:

- file_web.

- file_mail.

- file_endpoint.

- file_external.

- ids.

- url_web.

- url_mail.

- dns.

- iocScanningEP.

- yaraScanningEP.

- На вкладке Действия укажите следующие параметры:

- В разделе Действия откройте раскрывающийся список На каждом событии.

- Установите флажок Отправить на дальнейшую обработку.

- В разделе Обогащение нажмите на кнопку Добавить обогащение.

- В раскрывающемся списке Тип источника данных выберите шаблон.

- В поле Шаблон введите https://{{.DeviceAddress}}:8443/katap/#/alerts?id={{.EventOutcome}}.

- В раскрывающемся списке Целевое поле выберите DeviceExternalID.

- При необходимости переведите переключатель Отладка в активное положение, чтобы зарегистрировать информацию, связанную с работой ресурса, в журнал.

- Нажмите на кнопку Сохранить.

Шаг 3. Создание коррелятора

Вам нужно запустить мастер установки коррелятора. На шаге 3 мастера вам требуется выбрать правило корреляции, добавленное при выполнении этой инструкции.

После завершения создания коррелятора в информации об алертах, созданных при получении обнаружений из Kaspersky Endpoint Detection and Response, будет отображаться ссылка на эти обнаружения. Ссылка отображается в информации о корреляционном событии (раздел Связанные события), в поле DeviceExternalID.

Если вы хотите, чтобы в поле DeviceHostName в информации об обнаружении отображался FQDN сервера Central Node Kaspersky Endpoint Detection and Response, вам нужно создать запись для этого сервера в системе DNS и на шаге 4 мастера создать правило обогащения с помощью DNS.

В началоИнтеграция с Kaspersky CyberTrace

Kaspersky CyberTrace (далее CyberTrace) – это инструмент, который объединяет потоки данных об угрозах с решениями SIEM. Он обеспечивает пользователям мгновенный доступ к данным аналитики, повышая их осведомленность при принятии решений, связанных с безопасностью.

Вы можете интегрировать CyberTrace с KUMA одним из следующих способов:

- Интегрировать функцию поиска индикаторов CyberTrace для обогащения событий KUMA информацией потоков данных CyberTrace.

- Интегрировать в KUMA веб-интерфейс CyberTrace целиком, чтобы обеспечить полный доступ к CyberTrace.

Интеграция с веб-интерфейсом CyberTrace доступна только для лицензии CyberTrace TIP Enterprise.

Интеграция поиска по индикаторам CyberTrace

Чтобы выполнить интеграцию поиска по индикаторам CyberTrace, следует выполнить следующие шаги:

- Настроить CyberTrace для приема и обработки запросов от KUMA.

Вы можете настроить интеграцию с KUMA сразу после установки CyberTrace в мастере первоначальной настройки или позднее в веб-интерфейсе CyberTrace.

- Создать правила обогащения событий в KUMA.

В правиле обогащения вы можете указать, какими данными из CyberTrace вы хотите дополнить событие. В качестве типа источника данных рекомендуется выбрать cybertrace-http.

- Создать коллектор для получения событий, которые вы хотите обогатить данными из CyberTrace.

- Привязать правило обогащения к коллектору.

- Сохранить и создать сервис:

- Если вы привязали правило к новому коллектору, нажмите Сохранить и создать, в открывшемся окне скопируйте идентификатор коллектора и используйте скопированный идентификатор для установки коллектора на сервере через интерфейс командной строки.

- Если вы привязали правило к уже существующему коллектору, нажмите Сохранить и перезапустить сервисы, чтобы применить параметры.

Настройка интеграции поиска по индикаторам CyberTrace завершена и события KUMA будут обогащаться данными из CyberTrace.

Пример проверки обогащения данными из CyberTrace.

Настройка CyberTrace для приема и обработки запросов

Вы можете настроить CyberTrace для приема и обработки запросов от KUMA сразу после установки в мастере первоначальной настройки или позднее в веб-интерфейсе программы.

Чтобы настроить CyberTrace для приема и обработки запросов в мастере первоначальной настройки:

- Дождитесь запуска мастера первоначальной настройки CyberTrace после установки программы.

Откроется шаг 1 Добро пожаловать в Kaspersky CyberTrace. Переход между шагами мастера осуществляется с помощью кнопки Далее.

- На шаге 2 Настройка прокси-сервера, если в вашей организации используется прокси-сервер, укажите параметры соединения с ним. Если в вашей организации не используется прокси-сервер, оставьте все поля незаполненными.

- На шаге 3 Настройка лицензирования выберите метод добавления лицензионного ключа для программы CyberTrace: с помощью кода активации или с помощью файла лицензионного ключа. В зависимости от выбранного метода укажите код активации или загрузите файл лицензионного ключа.

- На шаге 4 Настройка сервиса оставьте значения по умолчанию.

- На шаге 5 Настройка управления данными выполните следующие действия:

- В раскрывающемся списке SIEM-система выберите KUMA.

- В блоке параметров Прослушивать выберите вариант IP-адрес и порт.

- В поле IP-адрес укажите

0.0.0.0. - В поле Порт укажите порт для получения событий. Порт по умолчанию

9999. - В блоке параметров Отправлять оповещения об обнаружении индикаторов компрометации в поле IP-адрес укажите

127.0.0.1и в поле Порт укажите9998.

Остальные значения оставьте по умолчанию.

- На шаге 6 Настройка сертификата выберите опцию Коммерческий сертификат и добавьте сертификат, позволяющий скачивать с серверов обновлений потоки данных (data feeds).

- На шаге 7 Настройка потоков данных оставьте значения по умолчанию.

CyberTrace настроен.

Чтобы настроить CyberTrace для приема и обработки запросов в веб-интерфейсе программы:

- В окне веб-интерфейса программы CyberTrace перейдите в режим Управление данными: в левом меню выберите пункт Система, а затем в появившемся меню выберите пункт General.

- Выберите раздел Настройка → Общие.

- В блоке параметров Прослушивать выполните следующие действия:

- Выберите вариант IP-адрес и порт.

- В поле IP-адрес введите

0.0.0.0. - В поле Порт укажите порт для приема событий. Порт по умолчанию

9999.

- Выберите раздел Настройка → Служебные оповещения.

- В поле Формат служебных оповещений введите

%Date% alert=%Alert%%RecordContext%. - В поле Формат контекста записей введите

|%ParamName%=%ParamValue%. - Выберите раздел Настройка → Оповещения об обнаружении индикаторов компрометации.

- В поле Формат оповещения введите

Category=%Category%|MatchedIndicator=%MatchedIndicator%%RecordContext%. - На вкладке Контекст в поле Поля контекста введите

%ParamName%:%ParamValue%. - Перейдите в режим Управление системой: в левом меню выберите пункт General, а затем в появившемся меню выберите пункт Система.

- Выберите раздел Настройка → Сервис.

- В блоке параметров Веб-интерфейс в поле IP-адрес или имя хоста введите

127.0.0.1. - В верхней панели инструментов нажмите на кнопку Перезапустить сервис.

- Перезапустите сервер CyberTrace.

CyberTrace настроен.

В началоСоздание правил обогащения событий

Чтобы создать правила обогащения событий:

- Откройте раздел веб-интерфейса KUMA Ресурсы → Правила обогащения и в левой части окна выберите или создайте папку, в которую требуется поместить новое правило.

Отобразится список доступных правил обогащения.

- Нажмите на кнопку Добавить правило обогащения, чтобы создать новое правило.

Откроется окно правила обогащения.

- Укажите параметры правила обогащения:

- В поле Название введите уникальное имя правила. Название должно содержать от 1 до 128 символов в кодировке Unicode.

- В раскрывающемся списке Тенант выберите, к какому тенанту относится этот ресурс.

- В раскрывающемся списке Тип источника данных выберите cybertrace-http.

- Укажите URL сервера CyberTrace, к которому вы хотите подключиться. Например, example.domain.com:9999.

- При необходимости укажите в поле Количество подключений максимальное количество подключений к серверу CyberTrace, которые может одновременно установить KUMA. Значение по умолчанию равно количеству vCPU сервера, на котором установлено Ядро KUMA.

- В поле Запросов в секунду введите количество запросов к серверу CyberTrace, которое сможет выполнять KUMA в секунду. Значение по умолчанию:

1000. - В поле Время ожидания укажите время в секундах, в течение которого KUMA должна ожидать ответа от сервера CyberTrace. Событие не будет отправлено в коррелятор, пока не истечет время ожидания или не будет получен ответ. Если ответ получен до истечения времени ожидания, он добавляется в поле события

TI, и обработка события продолжается. Значение по умолчанию:30. - В блоке параметров Сопоставление требуется указать поля событий, которые следует отправить в CyberTrace на проверку, а также задать правила сопоставления полей событий KUMA с типами индикаторов CyberTrace:

- В столбце Поле KUMA выберите поле, значение которого требуется отправить в CyberTrace.

- В столбце Индикатор CyberTrace выберите тип индикатора CyberTrace для каждого выбранного поля:

- ip

- url

- hash

В таблице требуется указать как минимум одну строку. С помощью кнопки Добавить строку можно добавить строку, а удалить – с помощью кнопки

.

. - С помощью переключателя Отладка укажите, следует ли включить логирование операций сервиса. По умолчанию логирование выключено.

- При необходимости в поле Описание добавьте до 4000 символов в кодировке Unicode.

- В разделе Фильтр можно задать условия определения событий, которые будут обрабатываться с применением правила обогащения. В раскрывающемся списке можно выбрать существующий фильтр или Создать новый фильтр.

- Нажмите Сохранить.

Создано правило обогащения.

Интеграция поиска по индикаторам CyberTrace настроена. Созданное правило обогащения можно добавить к коллектору. Требуется перезапустить коллекторы KUMA, чтобы применить новые параметры.

Если какие-либо из полей CyberTrace в области деталей события содержат "[{" или "}]", это означает, что информация из потока данных об угрозах из CyberTrace была обработана некорректно и некоторые данные, возможно, не отображаются. Информацию из потока данных об угрозах можно получить, скопировав из события KUMA значение поля TI indicator событий и выполнив поиск по этому значению на портале CyberTrace в разделе Индикаторы. Вся информация о найденном индикаторе будет отображаться на странице Сведения об индикаторе.

Интеграция интерфейса CyberTrace

Вы можете интегрировать веб-интерфейс CyberTrace в веб-интерфейс KUMA. Когда эта интеграция включена, в веб-интерфейсе KUMA появляется раздел CyberTrace с доступом к веб-интерфейсу CyberTrace. Вы можете настроить интеграцию в разделе Параметры → Kaspersky CyberTrace веб-интерфейса KUMA.

Чтобы интегрировать веб-интерфейс CyberTrace в KUMA:

- Откройте раздел веб-интерфейса KUMA Ресурсы → Секреты.

Отобразится список доступных секретов.

- Нажмите на кнопку Добавить секрет, чтобы создать новый секрет. Этот ресурс используется для хранения учетных данных для подключения к серверу CyberTrace.

Откроется окно секрета.

- Введите данные секрета:

- В поле Название выберите имя для добавляемого секрета. Название должно содержать от 1 до 128 символов в кодировке Unicode.

- В раскрывающемся списке Тенант выберите, к какому тенанту относится этот ресурс.

- В раскрывающемся списке Тип выберите credentials.

- В полях Пользователь и Пароль введите учетные данные для вашего сервера CyberTrace.

- При необходимости в поле Описание добавьте до 4000 символов в кодировке Unicode.

- Нажмите Сохранить.

Учетные данные сервера CyberTrace сохранены и могут использоваться в других ресурсах KUMA.

- Откройте раздел веб-интерфейс KUMA Параметры → Kaspersky CyberTrace.

Откроется окно с параметрами интеграции CyberTrace.

- Измените необходимые параметры:

- Выключено – снимите этот флажок, если хотите включить интеграцию веб-интерфейса CyberTrace в веб-интерфейс KUMA.

- Адрес сервера (обязательно) – введите адрес сервера CyberTrace.

- Порт (обязательно) – введите порт сервера CyberTrace, порт для доступа к веб-интерфейсу по умолчанию 443.

- В раскрывающемся списке Секрет выберите секрет, который вы создали ранее.

- Вы можете настроить доступ к веб-интерфейсу CyberTrace следующими способами:

- Использовать hostname или IP при входе в веб-интерфейс KUMA.

Для этого в разделе Разрешить хосты нажмите Добавить хост и в появившемся поле укажите IP или hostname устройства,

на котором развернут веб-интерфейс KUMA.

- Использовать FQDN при входе в веб-интерфейс KUMA.

Если для работы в веб-интерфейсе программы вы используете браузер Mozilla Firefox, данные в разделе CyberTrace могут не отображаться. В таком случае настройте отображение данных (см. ниже).

- Использовать hostname или IP при входе в веб-интерфейс KUMA.

- Нажмите Сохранить.

CyberTrace теперь интегрирован с KUMA: раздел CyberTrace отображается в веб-интерфейсе KUMA.

Чтобы настроить отображение данных в разделе CyberTrace при использовании FQDN для входа в KUMA в Mozilla Firefox:

- Очистите кеш браузера.

- В строке браузера введите FQDN веб-интерфейса KUMA с номером порта 7222: https://kuma.example.com:7222.

Отобразится окно с предупреждением о вероятной угрозе безопасности.

- Нажмите на кнопку Подробнее.

- В нижней части окна нажмите на кнопку Принять риск и продолжить.

Для URL-адреса веб-интерфейса KUMA будет создано исключение.

- В строке браузера введите URL-адрес веб-интерфейса KUMA с номером порта 7220.

- Перейдите в раздел CyberTrace.

Данные отобразятся в разделе.

Обновление списка запрещенных объектов CyberTrace (Internal TI)

Если веб-интерфейс CyberTrace интегрирован в веб-интерфейс KUMA, можно обновлять список запрещенных объектов CyberTrace или Internal TI данными из событий KUMA.

Чтобы обновить Internal TI в CyberTrace:

- Откройте область деталей события в таблице событий, окне алертов или окне корреляционного события и нажмите ссылку на домене, веб-адресе, IP-адресе или хеш-коде файла.

Откроется контекстное меню.

- Выберите Добавить в Internal TI в CyberTrace.

Откроется окно подтверждения.

- Если вы хотите подтвердить свои действия и обновить Internal TI данными из событий KUMA, нажмите Да.

Выбранный объект добавлен в список запрещенных объектов в CyberTrace.

В началоИнтеграция с Kaspersky Threat Intelligence Portal

Портал Kaspersky Threat Intelligence Portal объединяет все знания Лаборатории Касперского о киберугрозах и их взаимосвязи в единую веб-службу. При интеграции с KUMA он помогает пользователям KUMA быстрее принимать обоснованные решения, предоставляя им данные о веб-адресах, доменах, IP-адресах, данных WHOIS / DNS.

Доступ к Kaspersky Threat Intelligence Portal предоставляется на платной основе. Лицензионные сертификаты создаются специалистами Лаборатории Касперского. Чтобы получить сертификат для Kaspersky Threat Intelligence Portal, обратитесь к вашему персональному техническому менеджеру Лаборатории Касперского.

Инициализация интеграции

Чтобы интегрировать Kaspersky Threat Intelligence Portal в KUMA:

- Откройте раздел веб-интерфейса KUMA Ресурсы → Секреты.

Отобразится список доступных секретов.

- Нажмите на кнопку Добавить секрет, чтобы создать новый секрет. Этот ресурс используется для хранения данных вашей учетной записи Kaspersky Threat Intelligence Portal.

Откроется окно секрета.

- Введите данные секрета:

- В поле Название выберите имя для добавляемого секрета.

- В раскрывающемся списке Тенант выберите тенант, которому будет принадлежать создаваемый ресурс.

- В раскрывающемся списке Тип выберите ktl.

- В полях Пользователь и Пароль введите данные своей учетной записи Kaspersky Threat Intelligence Portal.

- В поле Описание можно добавить описание секрета.

- Загрузите ключ сертификата Kaspersky Threat Intelligence Portal:

- Нажмите Загрузить PFX и выберите PFX-файл с сертификатом.

Имя выбранного файла отображается справа от кнопки Загрузить PFX.

- В поле Пароль PFX введите пароль для PFX-файла.

- Нажмите Загрузить PFX и выберите PFX-файл с сертификатом.

- Нажмите Сохранить.

Ваши учетные данные Kaspersky Threat Intelligence Portal сохранены и могут использоваться в других ресурсах KUMA.

- В разделе Параметры веб-интерфейса KUMA откройте вкладку Kaspersky Threat Lookup.

Отобразится список доступных подключений.

- Убедитесь, что флажок Выключено снят.

- В раскрывающемся списке Секрет выберите секрет, который вы создали ранее.

Можно создать новый секрет, нажав на кнопку со значком плюса. Созданный секрет будет сохранен в разделе Ресурсы → Секреты.

- При необходимости в раскрывающемся списке Прокси-сервер выберите прокси-сервер.

- Нажмите Сохранить.

- После того, как вы сохраните настройки, выполните вход в веб-интерфейс и примите Условия использования, иначе в API будет возвращаться ошибка.

Процесс интеграции Kaspersky Threat Intelligence Portal с KUMA завершен.

После интеграции Kaspersky Threat Intelligence Portal и KUMA в области деталей события можно запрашивать сведения о хостах, доменах, URL-адресах, IP-адресах и хешах файлов (MD5, SHA1, SHA256).

В началоЗапрос данных от Kaspersky Threat Intelligence Portal

Чтобы запросить данные от Kaspersky Threat Intelligence Portal:

- Откройте область деталей события в таблице событий, окне алертов или окне корреляционного события и нажмите ссылку на домене, веб-адресе, IP-адресе или хеш-коде файла.

В правой части экрана откроется область Обогащение Threat Lookup.

- Установите флажки рядом с типами данных, которые нужно запросить.

Если ни один из флажков не установлен, запрашиваются все данные.

- В поле Максимальное количество записей в каждой группе данных введите количество записей для выбранного типа данных, которое вы хотите получить. Значение по умолчанию:

10. - Нажмите Запрос.

Задача ktl создана. По ее завершении события дополняются данными из Kaspersky Threat Intelligence Portal, которые можно просмотреть в таблице событий, окне алерта или окне корреляционного события.

В началоПросмотр данных от Kaspersky Threat Intelligence Portal

Чтобы просмотреть данные из Kaspersky Threat Intelligence Portal,

Откройте область деталей события в таблице событий, окне алертов или окне корреляционного события и нажмите ссылку на домене, веб-адресе, IP-адресе или хеш-коде файла, для которого вы ранее запрашивали данные от Kaspersky Threat Intelligence Portal.

В правой части экрана откроется область деталей с данными из Kaspersky Threat Intelligence Portal с указанием времени последнего обновления этих данных.

Информация, полученная от Kaspersky Threat Intelligence Portal, кешируется. Если нажать на домен, веб-адрес, IP-адрес или хеш файла в области деталей события, для которого у KUMA уже есть доступная информация, вместо окна Обогащение Threat Lookup отобразятся данные из Kaspersky Threat Intelligence Portal с указанием времени их получения. Эти данные можно обновить.

В началоОбновление данных от Kaspersky Threat Intelligence Portal

Чтобы обновить данные, полученные от Kaspersky Threat Intelligence Portal:

- Откройте область деталей события в таблице событий, окне алертов или окне корреляционного события и нажмите ссылку на домене, веб-адресе, IP-адресе или хеш-коде файла, для которого вы ранее запрашивали данные от Kaspersky Threat Intelligence Portal.

- Нажмите Обновить в области деталей события с данными, полученными с портала Kaspersky Threat Intelligence Portal.

В правой части экрана откроется область Обогащение Threat Lookup.

- Установите флажки рядом с типами данных, которые вы хотите запросить.

Если ни один из флажков не установлен, запрашиваются все данные.

- В поле Максимальное количество записей в каждой группе данных введите количество записей для выбранного типа данных, которое вы хотите получить. Значение по умолчанию:

10. - Нажмите Обновить.

Создается задача KTL и запрашиваются новые данные, полученные из Kaspersky Threat Intelligence Portal.

- Закройте окно Обогащение Threat Lookup и область подробной информации о KTL.

- Откройте область подробной информации о событии из таблицы событий, окна алертов или окна корреляционных событий и перейдите по ссылке, соответствующей домену, веб-адресу, IP-адресу или хешу файла, для которого вы обновили информацию на Kaspersky Threat Intelligence Portal, и выберите Показать информацию из Threat Lookup.

В правой части экрана откроется область деталей с данными из Kaspersky Threat Intelligence Portal с указанием времени.

В началоИнтеграция с R-Vision Security Orchestration, Automation and Response

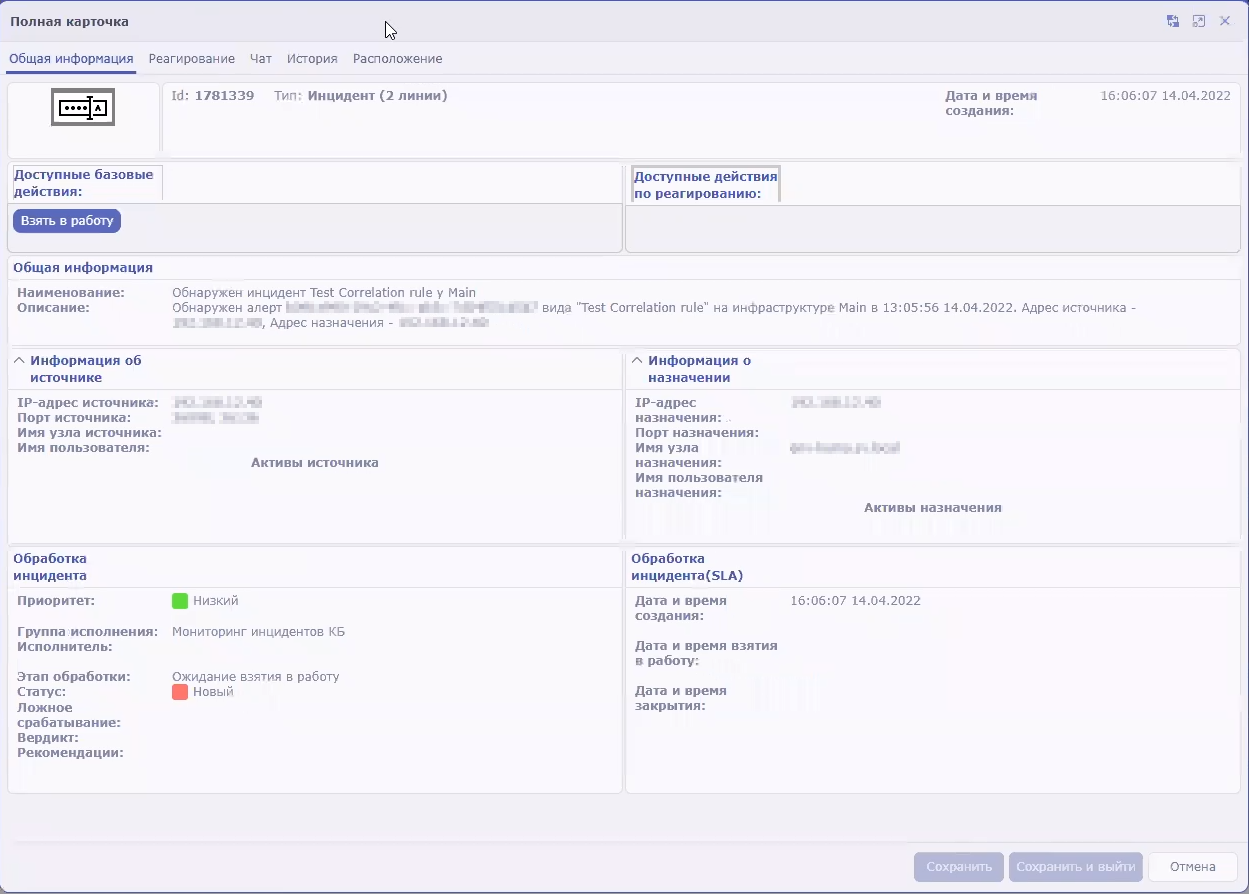

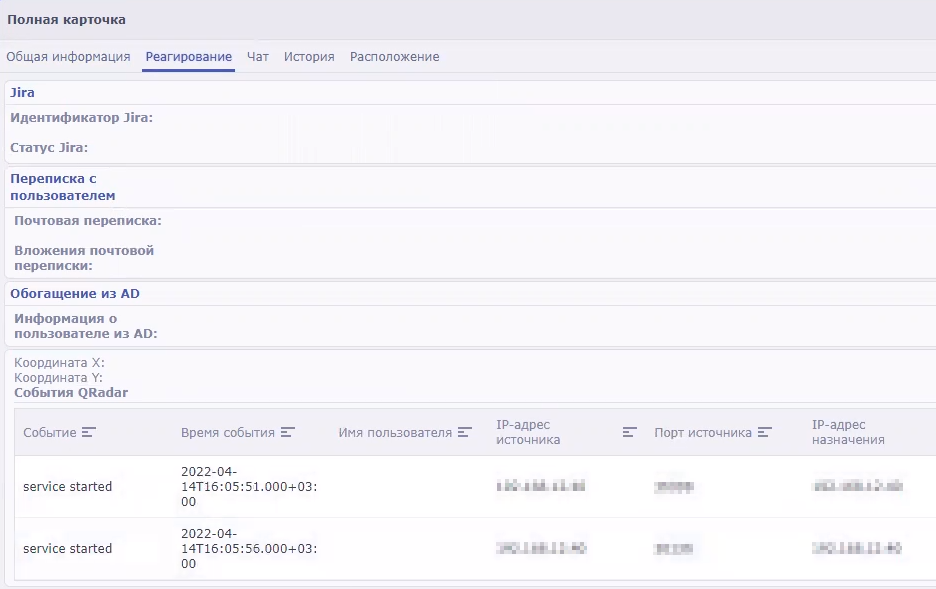

R-Vision Security Orchestration, Automation and Response (далее R-Vision SOAR) – это программная платформа для автоматизации мониторинга, обработки и реагирования на инциденты информационной безопасности. Она объединяет данные о киберугрозах из различных источников в единую базу данных для дальнейшего анализа и расследования, что позволяет облегчить реагирование на инциденты.

R-Vision SOAR можно интегрировать с KUMA. Когда интеграция включена, создание алерта в KUMA приводит к созданию инцидента в R-Vision SOAR. Алерт KUMA и инцидент R-Vision SOAR взаимосвязаны: при обновлении статуса инцидента в R-Vision SOAR статус соответствующего алерта KUMA также меняется.

Интеграция R-Vision SOAR и KUMA настраивается в обоих приложениях. На стороне KUMA настройка интеграции доступна только для главных администраторов.

Сопоставление полей алерта KUMA и инцидента R-Vision SOAR при передаче данных по API

Поле алерта KUMA |

Поле инцидента R-Vision SOAR |

|

|

|

|

|

|

(в виде json-файла) |

|

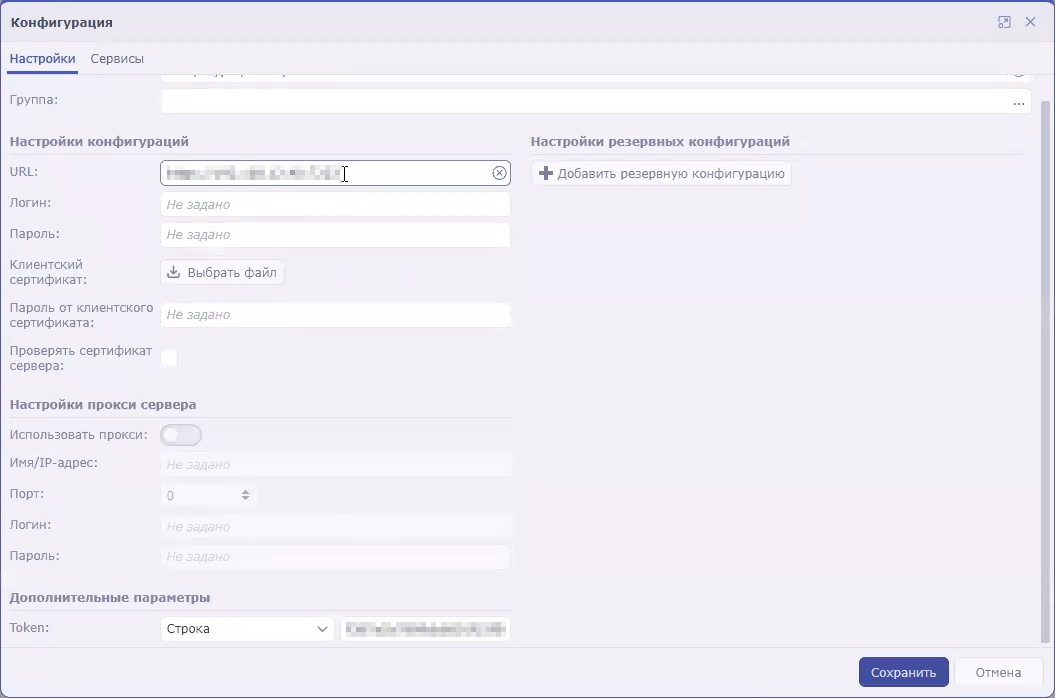

Настройка интеграции в KUMA

В этом разделе описывается интеграция KUMA с R-Vision SOAR на стороне KUMA.

Интеграция в KUMA настраивается в разделе веб-интерфейса KUMA Параметры → IRP / SOAR.

Чтобы настроить интеграцию с R-Vision SOAR:

- Откройте раздел веб-интерфейса KUMA Ресурсы → Секреты.

Отобразится список доступных секретов.

- Нажмите на кнопку Добавить секрет, чтобы создать новый секрет. Этот ресурс будет использоваться для хранения токена для API-запросов в R-Vision SOAR.

Откроется окно секрета.

- Введите данные секрета:

- В поле Название укажите имя для добавляемого секрета. Длина названия должна быть от 1 до 128 символов в кодировке Unicode.

- В раскрывающемся списке Тенант выберите тенант, которому будет принадлежать создаваемый ресурс.

- В раскрывающемся списке Тип выберите token.

- В поле Токен введите свой API-токен для R-Vision SOAR.

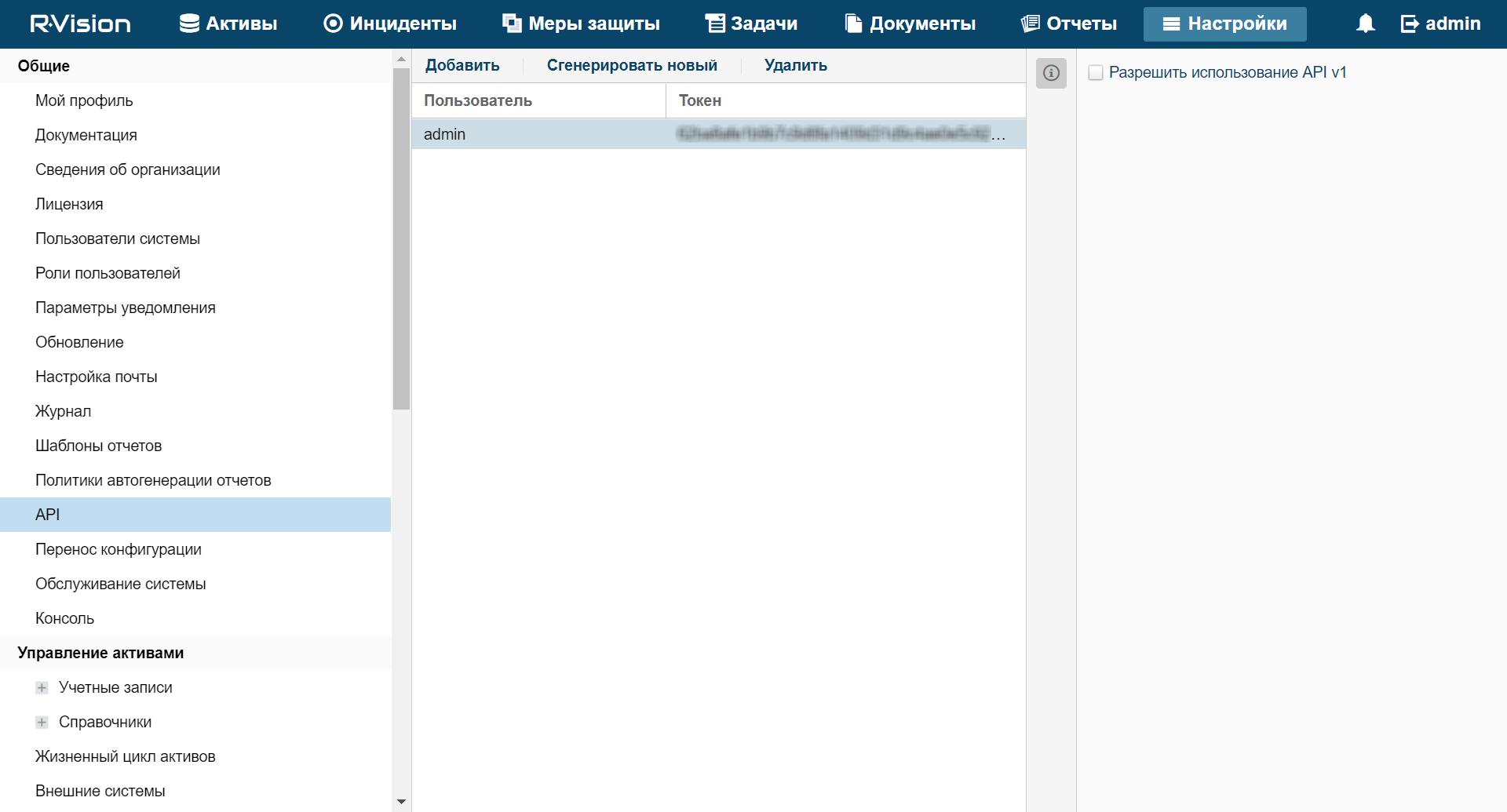

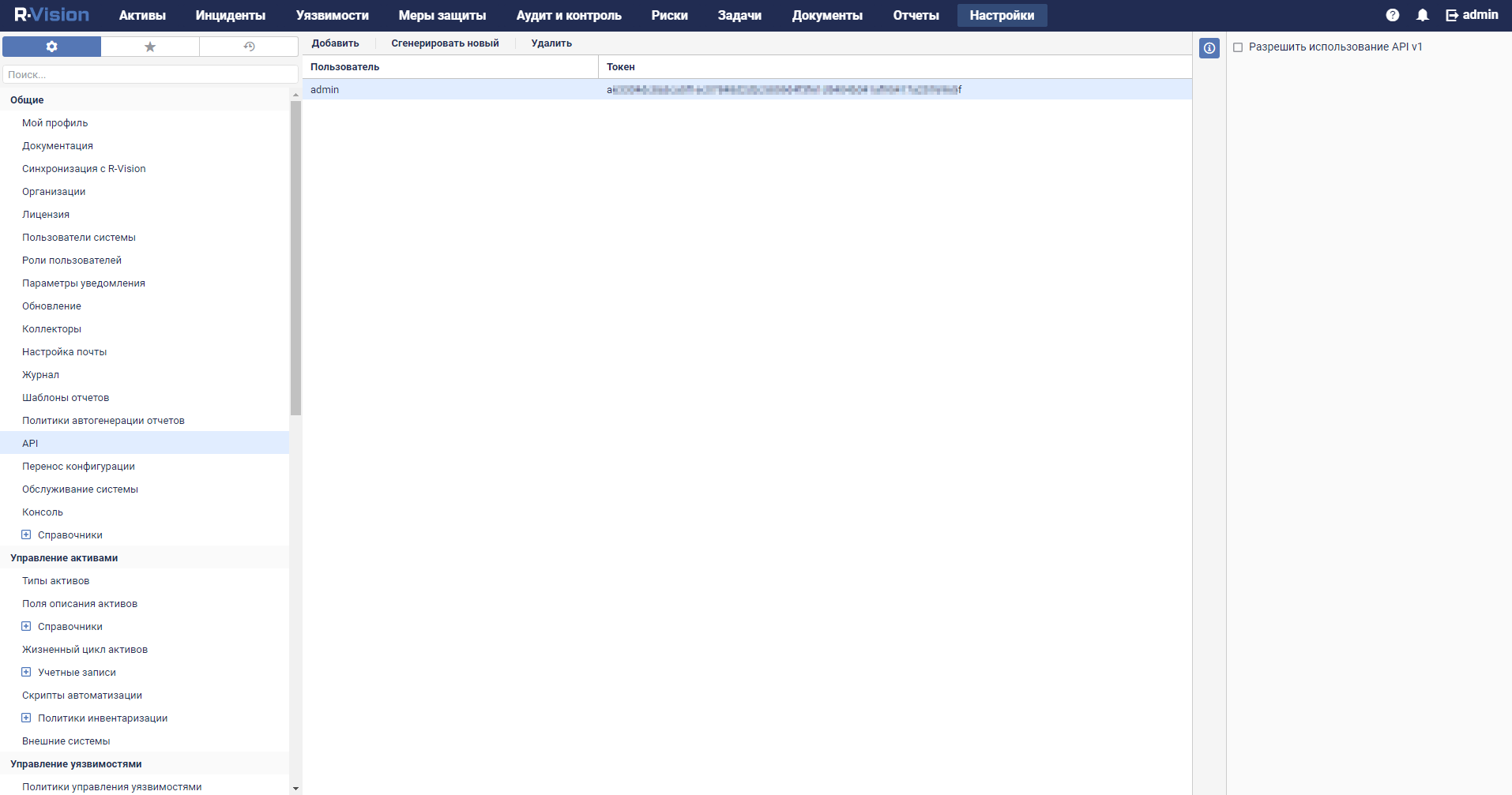

Токен можно узнать в веб-интерфейсе R-Vision SOAR в разделе Настройки → Общие → API.

- При необходимости в поле Описание добавьте описание секрета до 4000 символов в кодировке Unicode.

- Нажмите Сохранить.

API-токен для R-Vision SOAR сохранен и теперь может использоваться в других ресурсах KUMA.

- Откройте раздел веб-интерфейса KUMA Параметры → IRP / SOAR.

Откроется окно с параметрами интеграции R-Vision SOAR.

- Измените необходимые параметры:

- Выключено – установите этот флажок, если хотите выключить интеграцию R-Vision SOAR с KUMA.

- В раскрывающемся списке Секрет выберите секрет, созданный ранее.

Можно создать новый секрет, нажав на кнопку со значком плюса. Созданный секрет будет сохранен в разделе Ресурсы → Секреты.

- URL (обязательно) – URL хоста сервера R-Vision SOAR.

- Название поля для размещения идентификаторов алертов KUMA (обязательно) – имя поля R-Vision SOAR, в которое будет записываться идентификатор алерта KUMA.

- Название поля для размещения URL алертов KUMA (обязательно) – имя поля R-Vision SOAR, в которое будет помещаться ссылка на алерт KUMA.

- Категория (обязательно) – категория алерта R-Vision SOAR, который создается при получении данных об алерте от KUMA.

- Поля событий KUMA для отправки в IRP / SOAR (обязательно) – раскрывающийся список для выбора полей событий KUMA, которые следует отправлять в R-Vision SOAR.

- Группа настроек Уровень важности (обязательно) – используется для сопоставления значений уровня важности KUMA со значениями уровня важности R-Vision SOAR.

- Нажмите Сохранить.

В KUMA теперь настроена интеграция с R-Vision SOAR. Если интеграция также настроена в R-Vision SOAR, при появлении алертов в KUMA информация о них будет отправляться в R-Vision SOAR для создания инцидента. В разделе Информация об алерте в веб-интерфейсе KUMA отображается ссылка в R-Vision SOAR.

Если вы работаете с несколькими тенантами и хотите интегрироваться с R-Vision SOAR, названия тенантов должны соответствовать коротким названиям компаний в R-Vision SOAR.

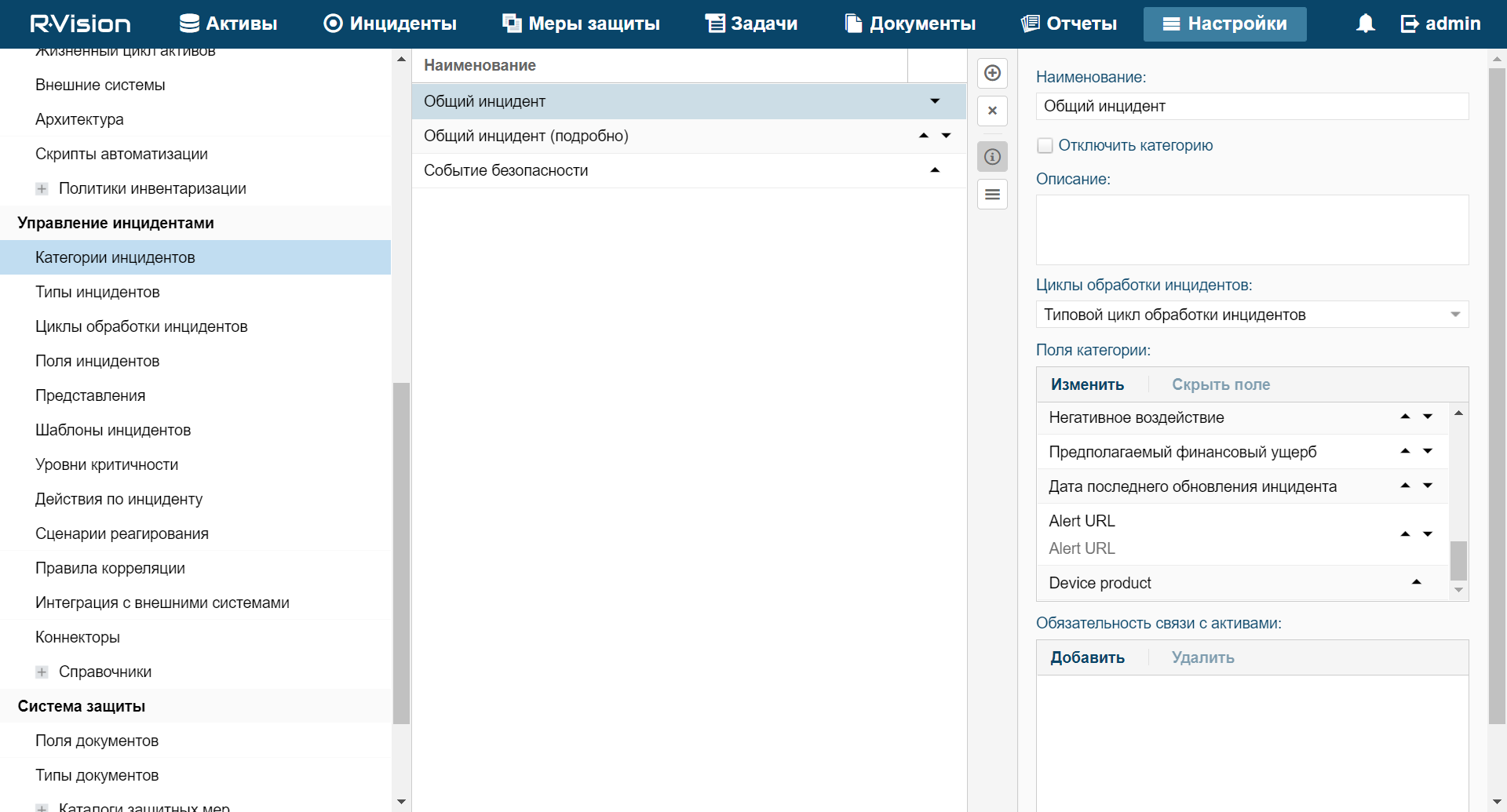

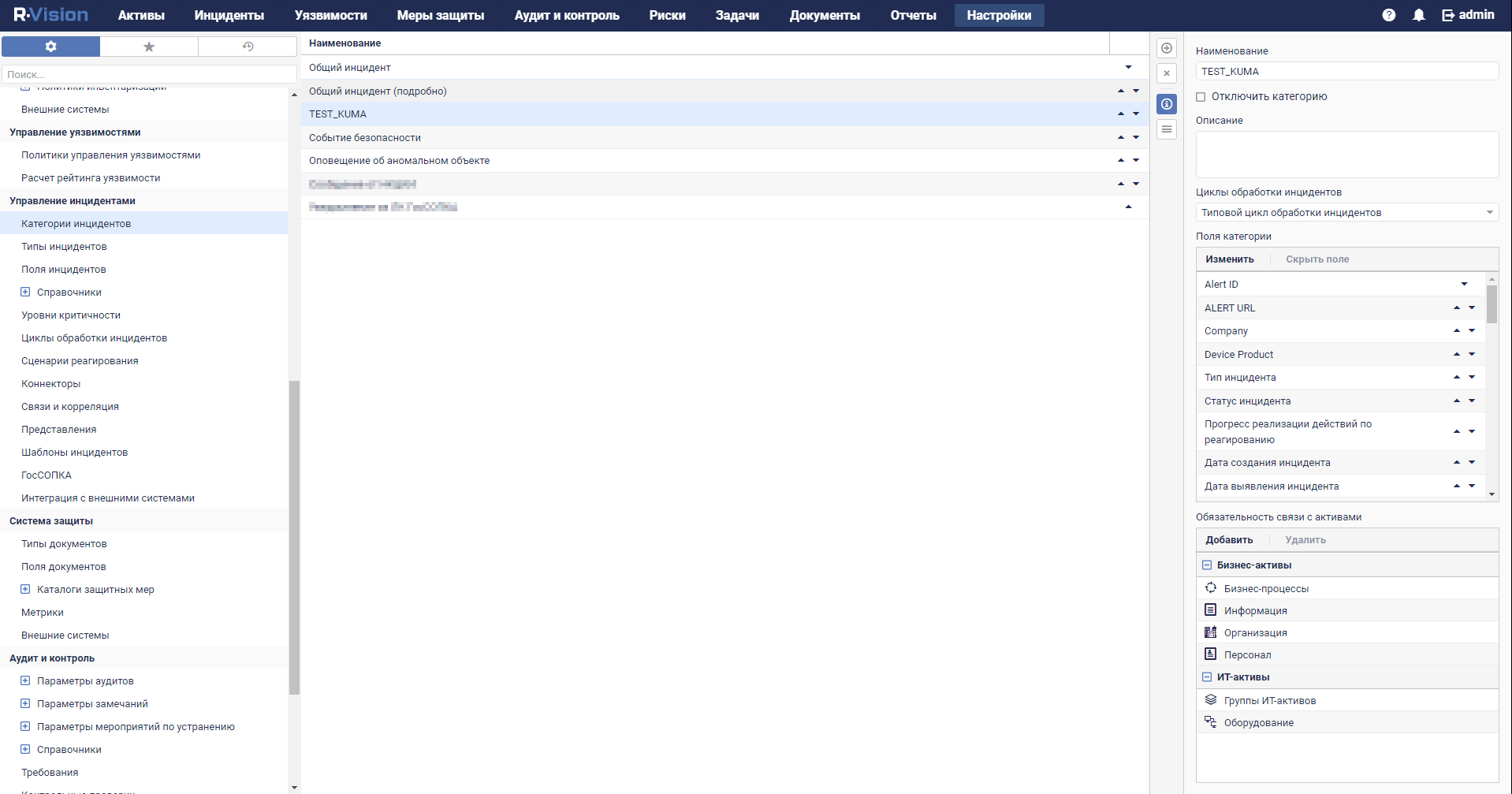

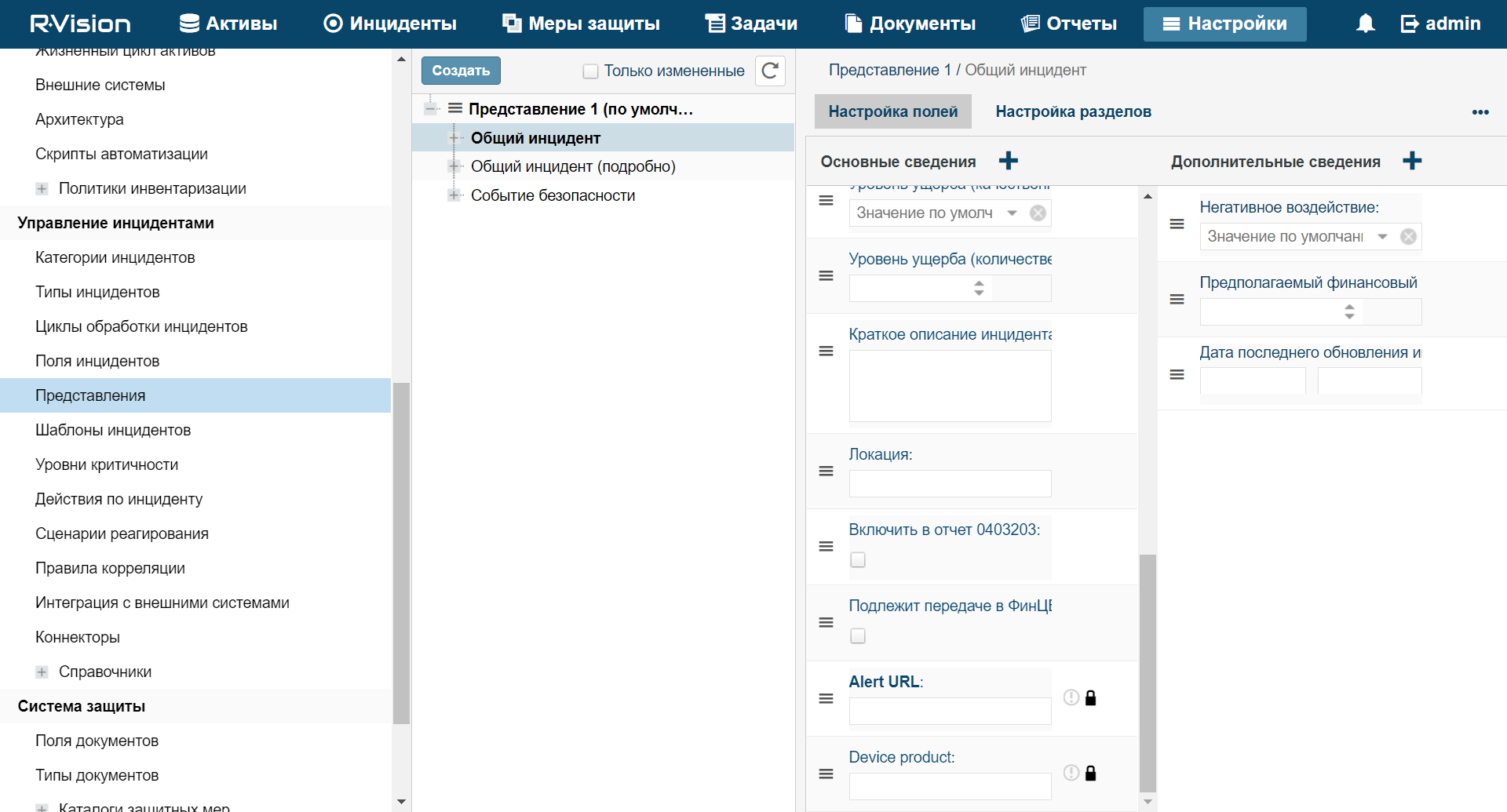

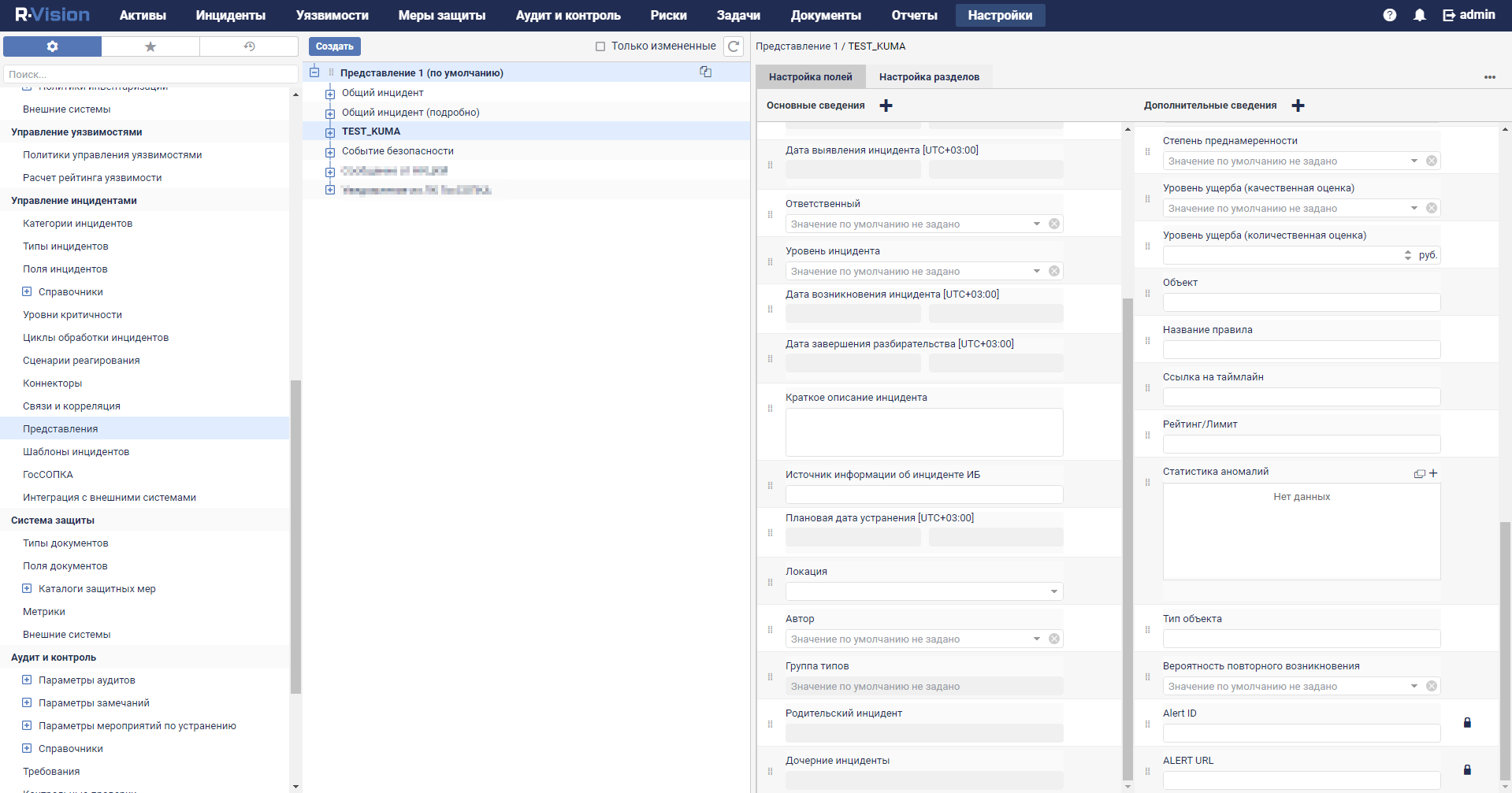

В началоНастройка интеграции в R-Vision SOAR

В этом разделе описывается интеграция KUMA с R-Vision SOAR на стороне R-Vision SOAR.

Интеграция в R-Vision SOAR настраивается в разделе Настройки веб-интерфейса R-Vision SOAR. Подробнее о настройке R-Vision SOAR см. в документации этой программы.

Настройка интеграции с KUMA состоит из следующих этапов:

- Настройка роли пользователя R-Vision SOAR

- Присвойте используемому для интеграции пользователю R-Vision SOAR системную роль Менеджер по управлению инцидентами. Роль можно присвоить в веб-интерфейсе R-Vision SOAR в разделе Настройки → Общие → Пользователи системы, выбрав нужного пользователя. Роль добавляется в блоке параметров Системные роли.

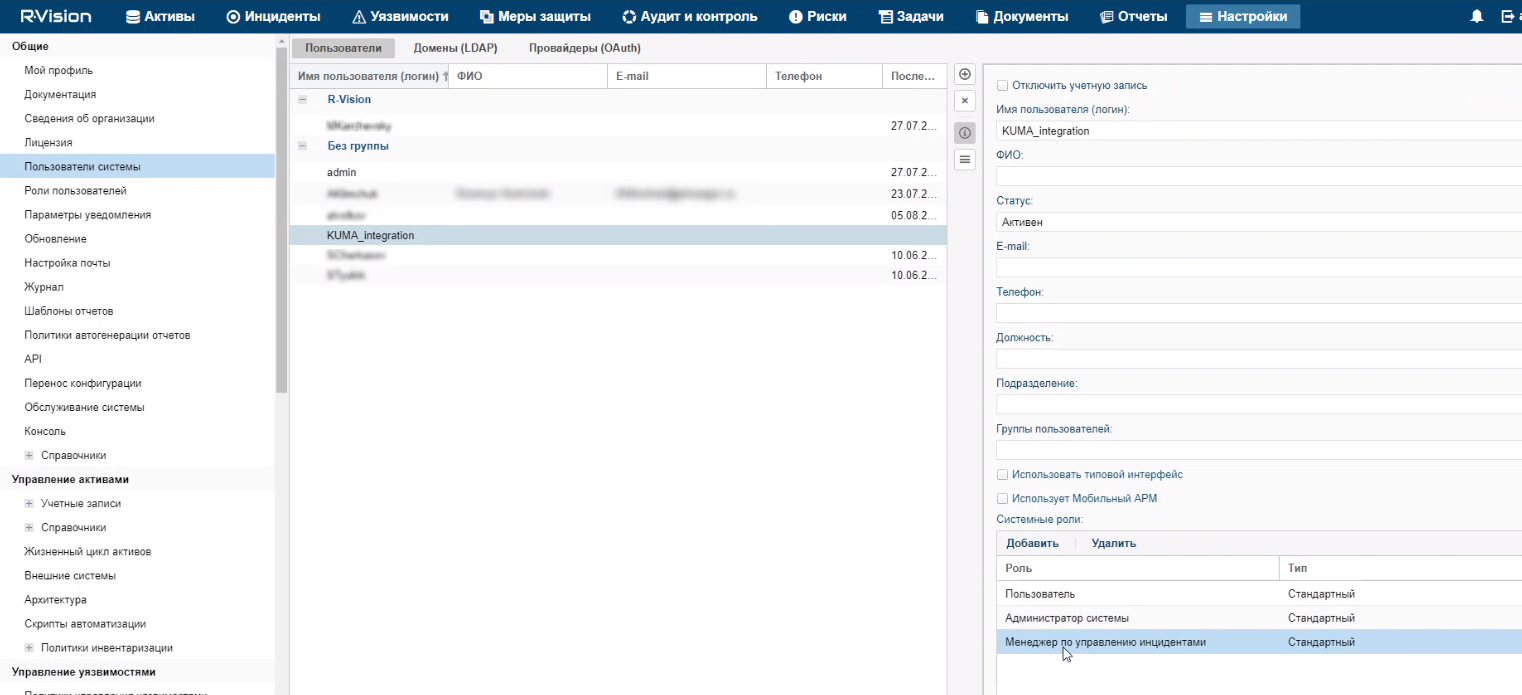

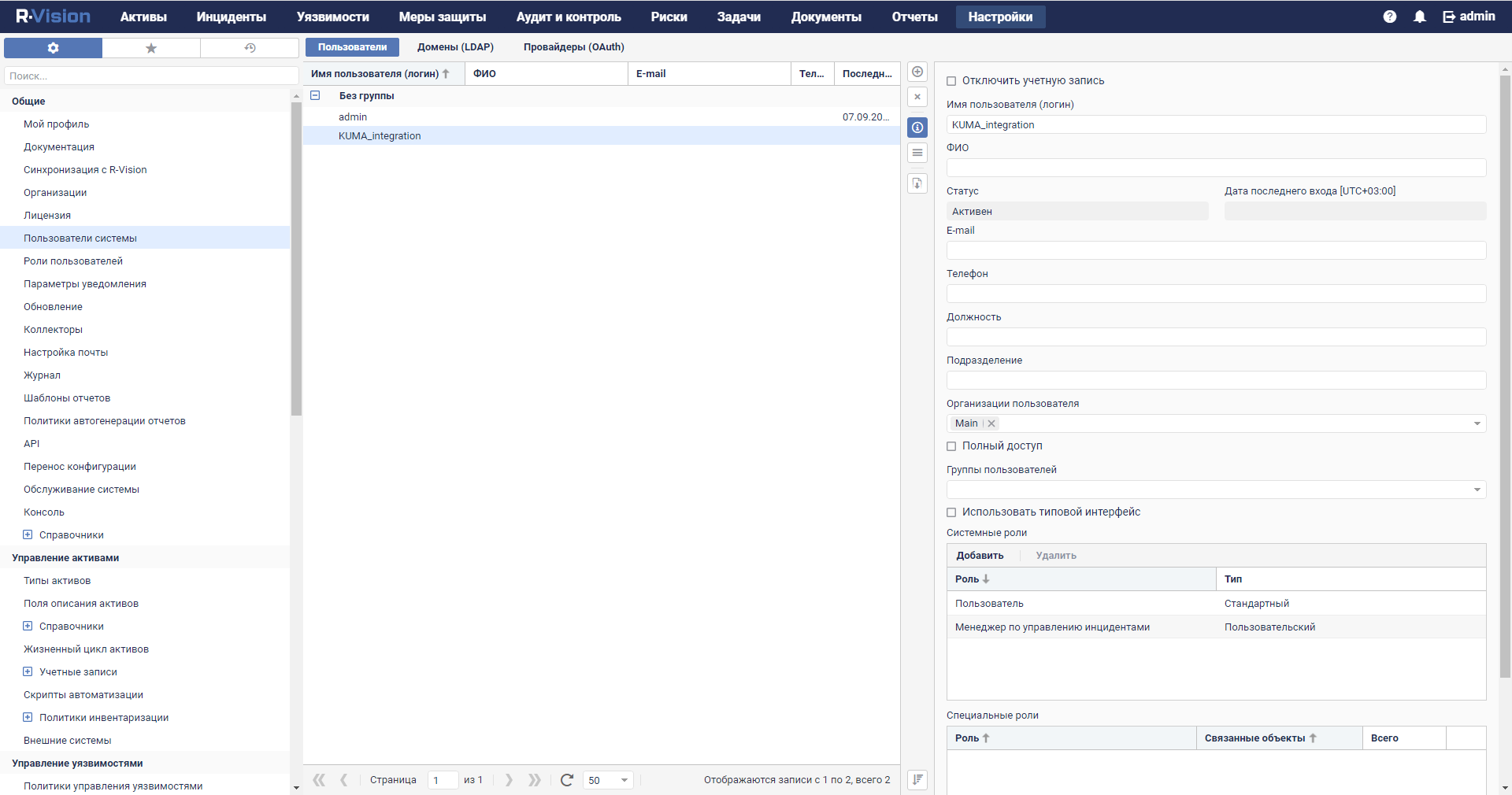

Пользователь R-Vision SOAR версии 4.0 с ролью Менеджер по управлению инцидентами

Пользователь R-Vision SOAR версии 5.0 с ролью Менеджер по управлению инцидентами

- Убедитесь, что API-токен используемого для интеграции пользователя R-Vision SOAR указан в секрете в веб-интерфейсе KUMA. Токен отображается в веб-интерфейсе R-Vision SOAR в разделе Настройки → Общие → API.

- Присвойте используемому для интеграции пользователю R-Vision SOAR системную роль Менеджер по управлению инцидентами. Роль можно присвоить в веб-интерфейсе R-Vision SOAR в разделе Настройки → Общие → Пользователи системы, выбрав нужного пользователя. Роль добавляется в блоке параметров Системные роли.

- Настройка полей инцидентов R-Vision SOAR и алертов KUMA

- Добавьте поля инцидента ALERT_ID и ALERT_URL.

- Настройте категорию инцидентов R-Vision SOAR, создаваемых по алертам KUMA. Это можно сделать в веб-интерфейсе R-Vision SOAR в разделе Настройки → Управление инцидентами → Категории инцидентов. Добавьте новую или измените существующую категорию инцидентов, указав в блоке параметров Поля категорий созданные ранее поля инцидентов

Alert IDиAlert URL. ПолеAlert IDможно сделать скрытым.Категории инцидентов с данными из алертов KUMA в R-Vision SOAR версии 4.0

Категории инцидентов с данными из алертов KUMA в R-Vision SOAR версии 5.0

- Запретите редактирование ранее созданных полей инцидентов

Alert IDиAlert URL. В веб-интерфейсе R-Vision SOAR в разделе Настройки → Управление инцидентами → Представления выберите категорию инцидентов R-Vision SOAR, которые будут создаваться по алертам KUMA, и установите рядом с полямиAlert IDиAlert URLзначок замка.Поле Alert URL недоступно для редактирования в R-Vision SOAR версии 4.0

Поле Alert URL недоступно для редактирования в R-Vision SOAR версии 5.0

- Создание коллектора и коннектора в R-Vision SOAR

- Создание правила на закрытие алерта в KUMA

Создайте правило на отправку в KUMA запроса на закрытие алерта при закрытии инцидента в R-Vision SOAR.

В R-Vision SOAR теперь настроена интеграция с KUMA. Если интеграция также настроена в KUMA, при появлении алертов в KUMA информация о них будет отправляться в R-Vision SOAR для создания инцидента. В разделе Информация об алерте в веб-интерфейсе KUMA отображается ссылка в R-Vision SOAR.

Добавление полей инцидента ALERT_ID и ALERT_URL

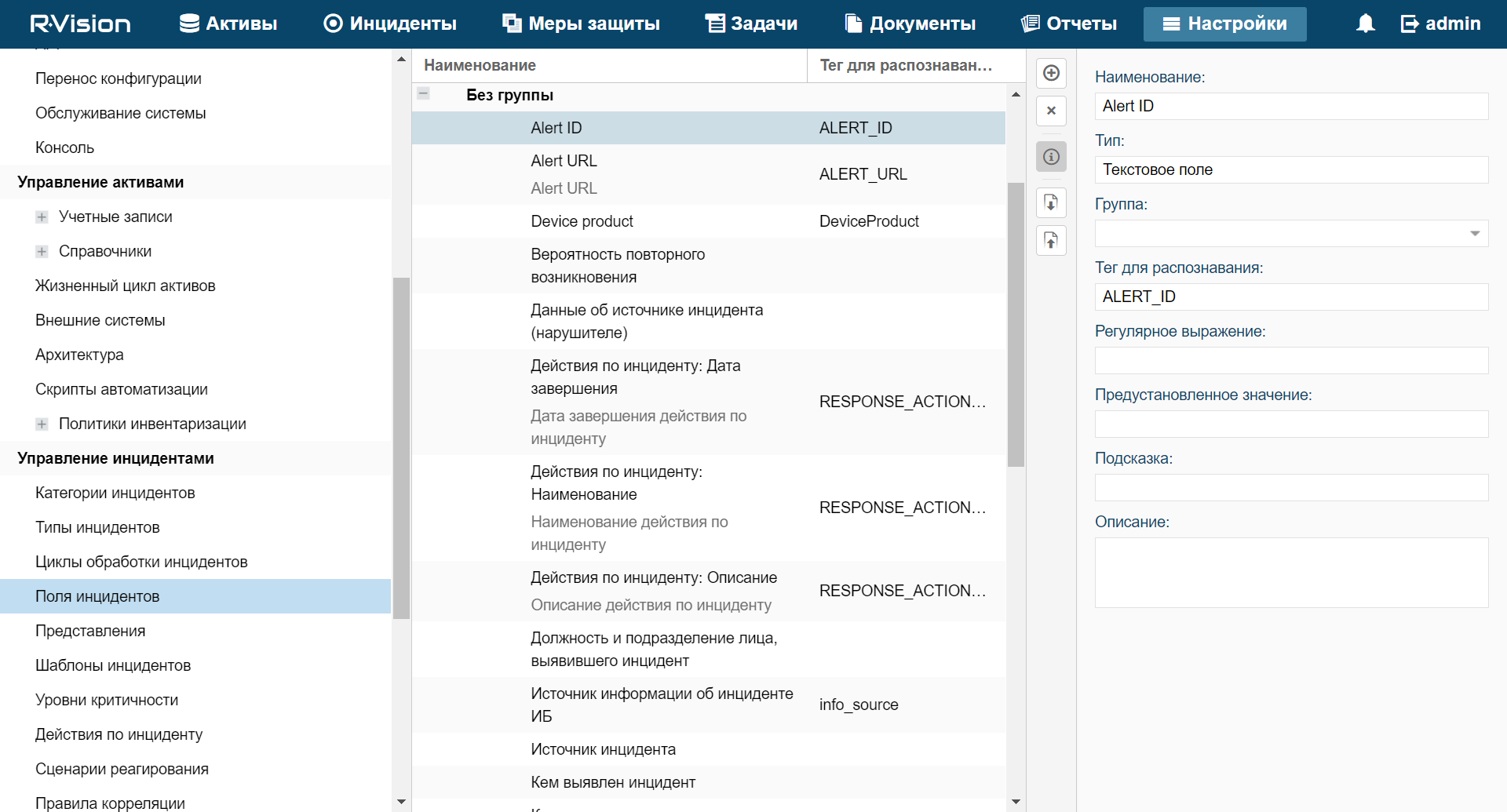

Чтобы добавить в R-Vision SOAR поле инцидента ALERT_ID:

- В веб-интерфейсе R-Vision SOAR в разделе Настройки → Управление инцидентами → Поля инцидентов выберите группу полей Без группы.

- Нажмите на значок плюса в правой части экрана.

В правой части экрана отобразится область параметров создаваемого поля инцидента.

- В поле Наименование введите название поля, например

Alert ID. - В раскрывающемся списке Тип выберите Текстовое поле.

- В поле Тег для распознавания введите

ALERT_ID.

Поле ALERT_ID добавлено в инцидент R-Vision SOAR.

Поле ALERT_ID в R-Vision SOAR версии 4.0

Поле ALERT_ID в R-Vision SOAR версии 5.0

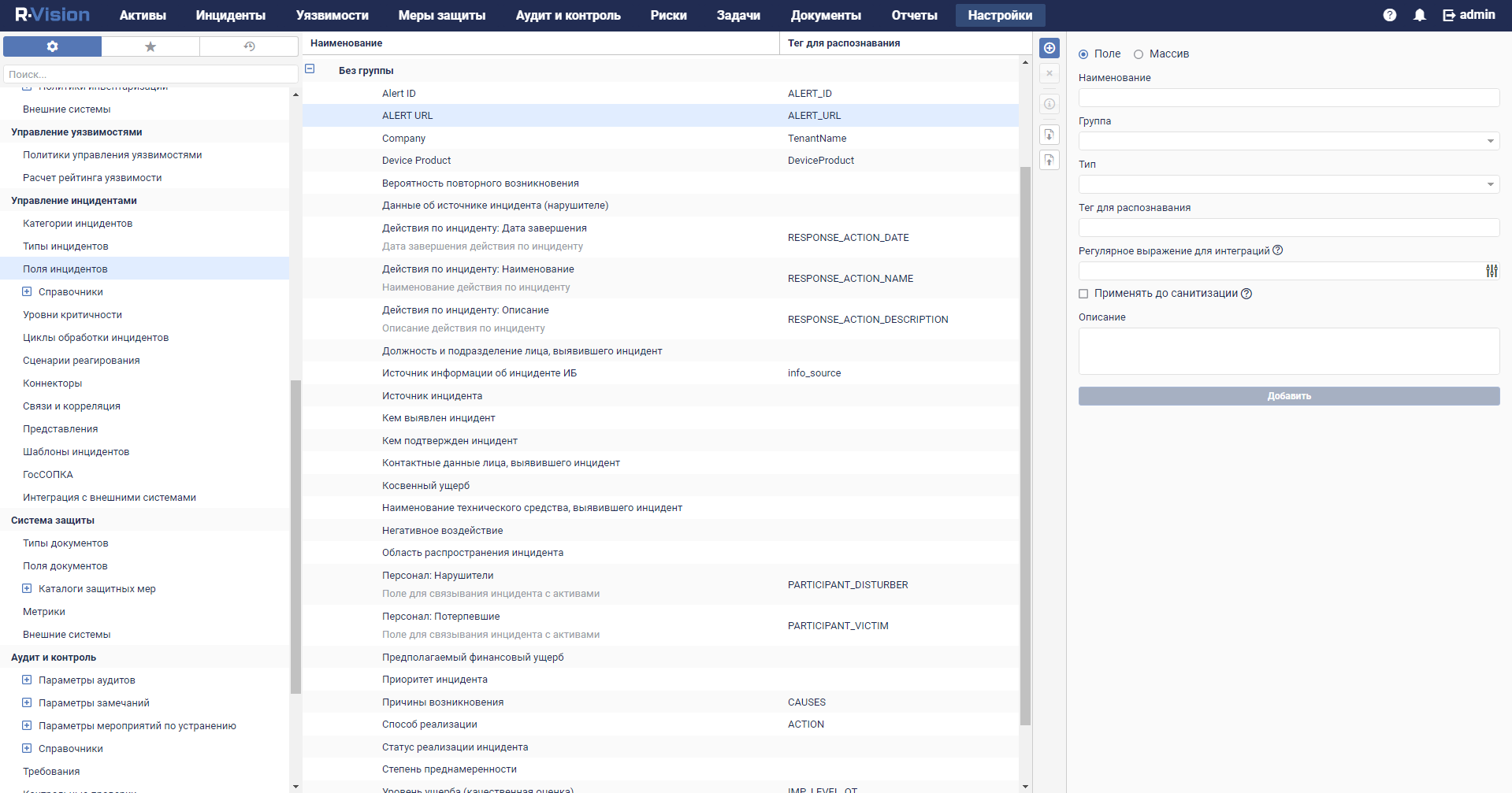

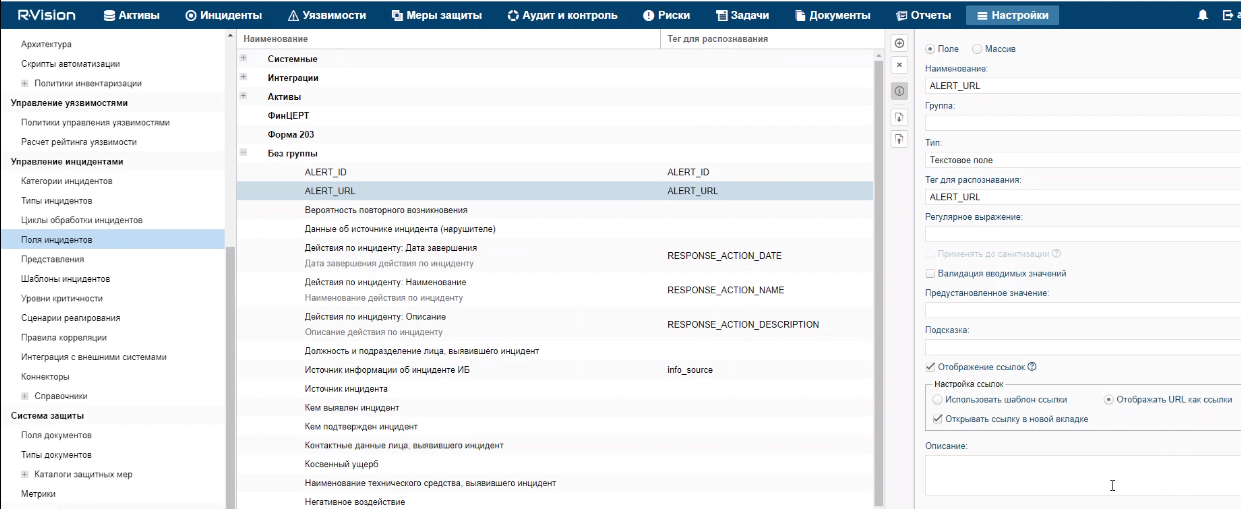

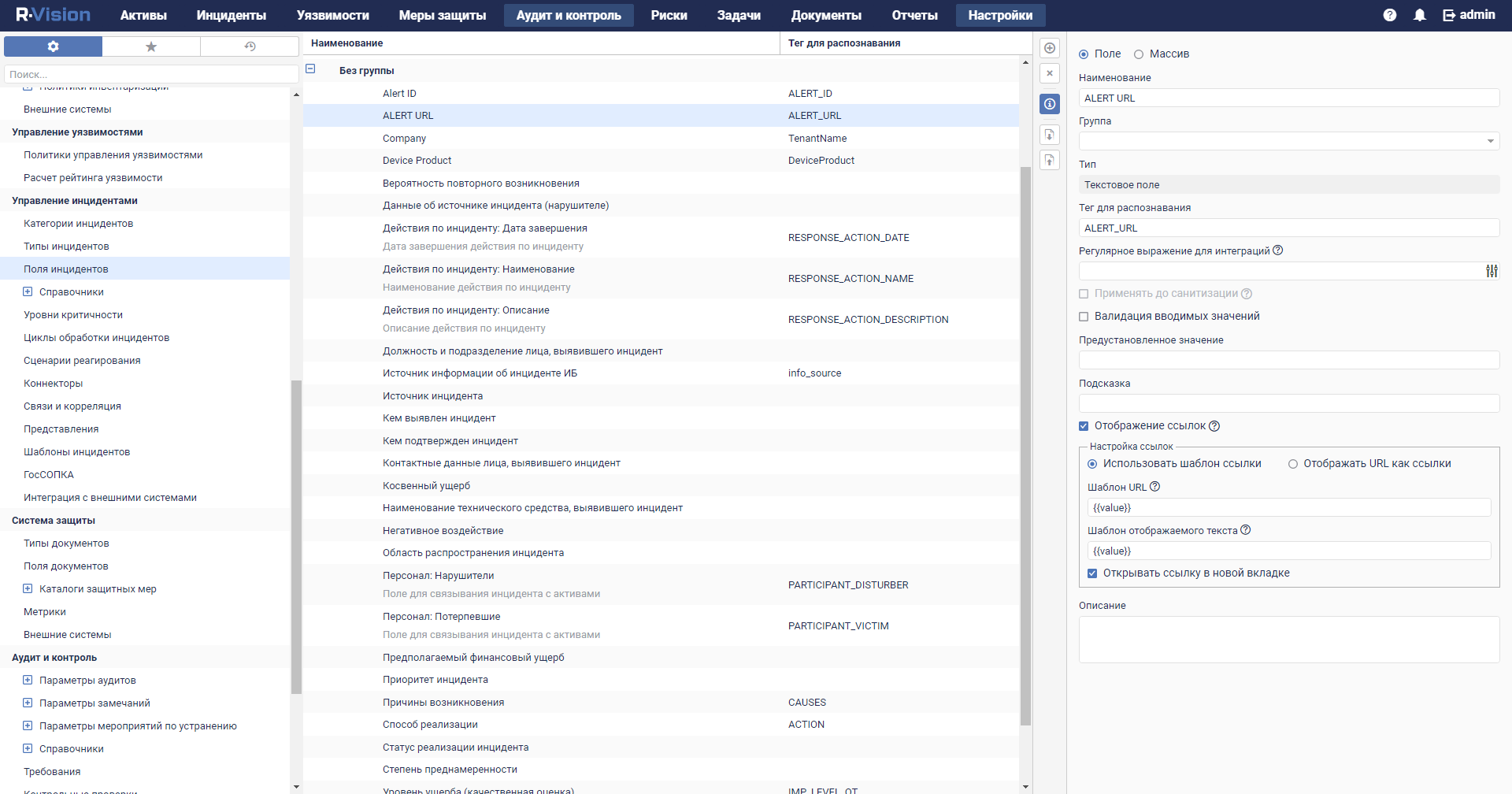

Чтобы добавить в R-Vision SOAR поле инцидента ALERT_URL:

- В веб-интерфейсе R-Vision SOAR в разделе Настройки → Управление инцидентами → Поля инцидентов выберите группу полей Без группы.

- Нажмите на значок плюса в правой части экрана.

В правой части экрана отобразится область параметров создаваемого поля инцидента.

- В поле Наименование введите название поля, например

Alert URL. - В раскрывающемся списке Тип выберите Текстовое поле.

- В поле Тег для распознавания введите

ALERT_URL. - Установите флажки Отображение ссылок и Отображать URL как ссылки.

Поле ALERT_URL добавлено в инцидент R-Vision SOAR.

Поле ALERT_URL в R-Vision SOAR версии 4.0

Поле ALERT_URL в R-Vision SOAR версии 5.0

При необходимости аналогичным образом можно настроить отображение других данных из алерта KUMA в инциденте R-Vision SOAR.

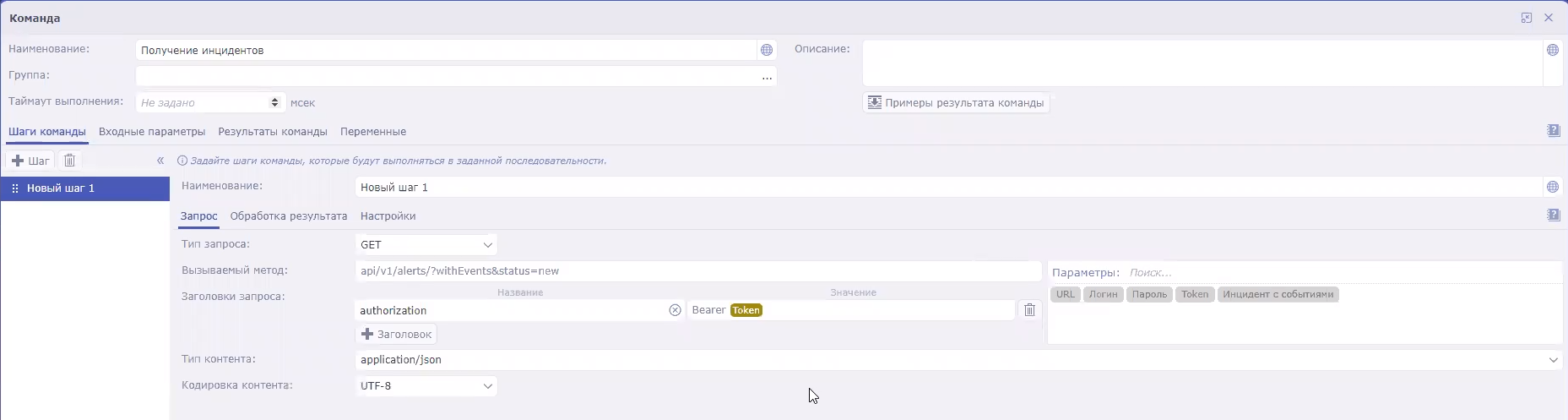

В началоСоздание коллектора в R-Vision SOAR

Чтобы создать коллектор в R-Vision SOAR:

- В веб-интерфейсе R-Vision SOAR в разделе Настройки → Общие → Коллекторы нажмите на значок плюса.

- В поле Название укажите название коллектора (например,

Main collector). - В поле Адрес коллектора введите IP-адрес или название хоста, где установлена R-Vision SOAR (например,

127.0.0.1). - В поле Порт введите значение

3001. - Нажмите Добавить.

- На вкладке Организации выберите организацию, для которой вы хотите добавить интеграцию с KUMA и установите флажки Коллектор по умолчанию и Коллектор реагирования.

Коллектор R-Vision SOAR создан.

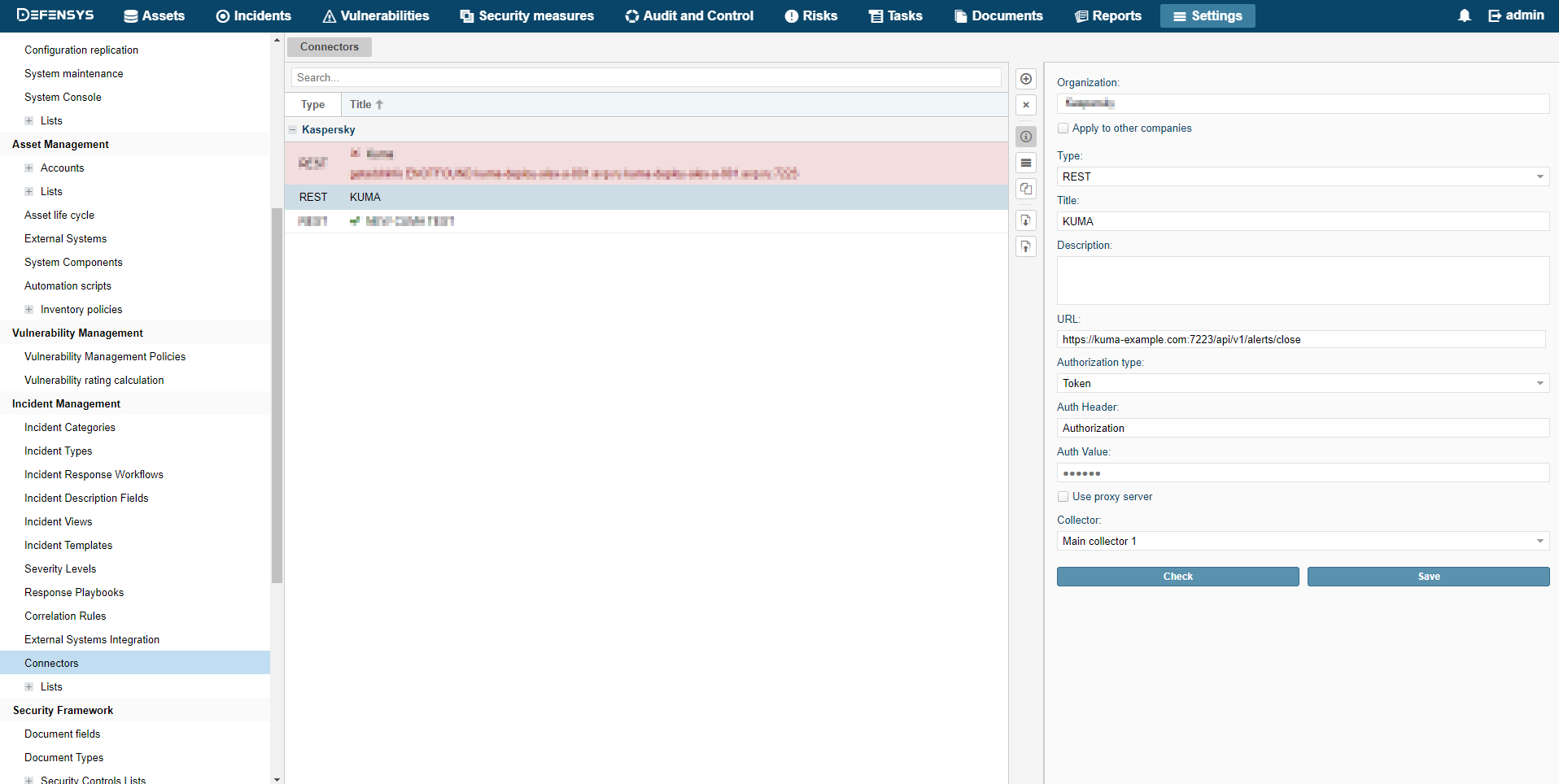

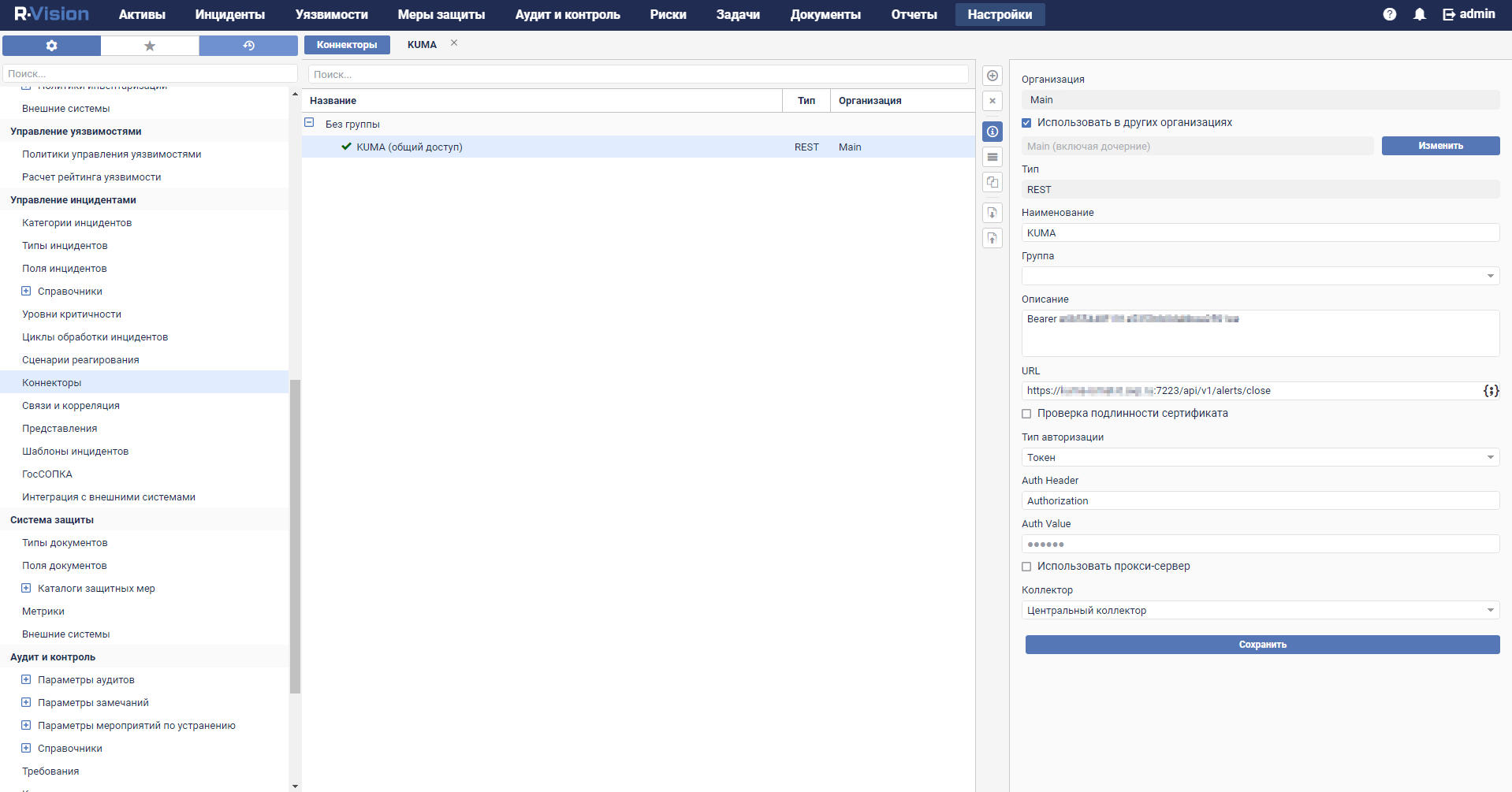

В началоСоздание коннектора в R-Vision SOAR

Чтобы создать коннектор в R-Vision SOAR:

- В веб-интерфейсе R-Vision SOAR в разделе Настройки → Управление инцидентами → Коннекторы нажмите на значок плюса.

- В раскрывающемся списке Тип выберите REST.

- В поле Название укажите название коннектора, например,

KUMA. - В поле URL введите API-запрос на закрытие алерта в формате

<FDQN сервера Ядра KUMA>:<Порт, используемый для API-запросов (по умолчанию 7223)>/api/v1/alerts/close.Пример:

https://kuma-example.com:7223/api/v1/alerts/close - В раскрывающемся списке Тип авторизации выберите Токен.

- В поле Auth header введите значение

Authorization. - В поле Auth value введите токен главного администратора KUMA в следующем формате:

Bearer <токен главного администратора KUMA> - В раскрывающемся списке Коллектор выберите ранее созданный коллектор.

- Нажмите Сохранить.

Коннектор создан.

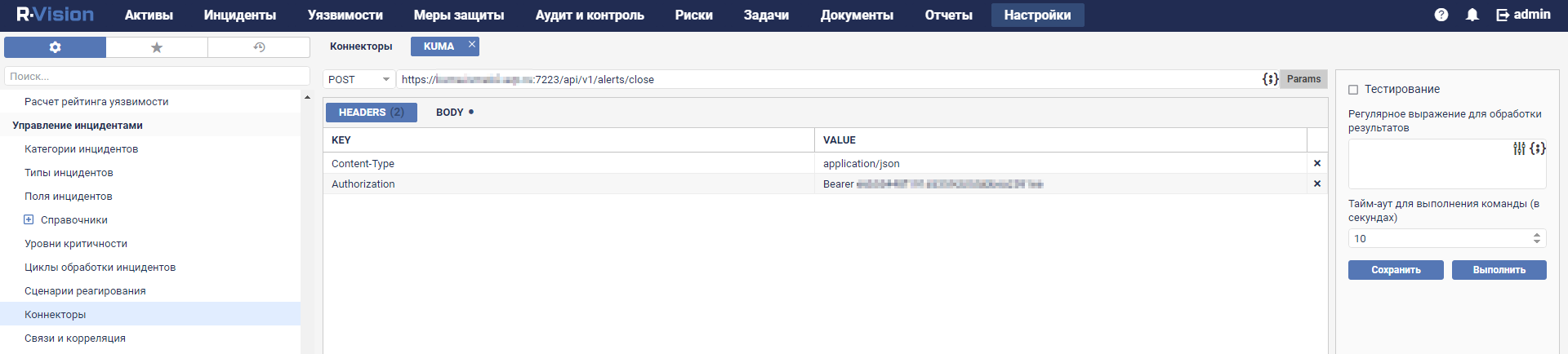

Коннектор в R-Vision SOAR версии 4.0

Коннектор в R-Vision SOAR версии 5.0

После того как коннектор создан, требуется настроить отправку API-запросов на закрытие алертов в KUMA.

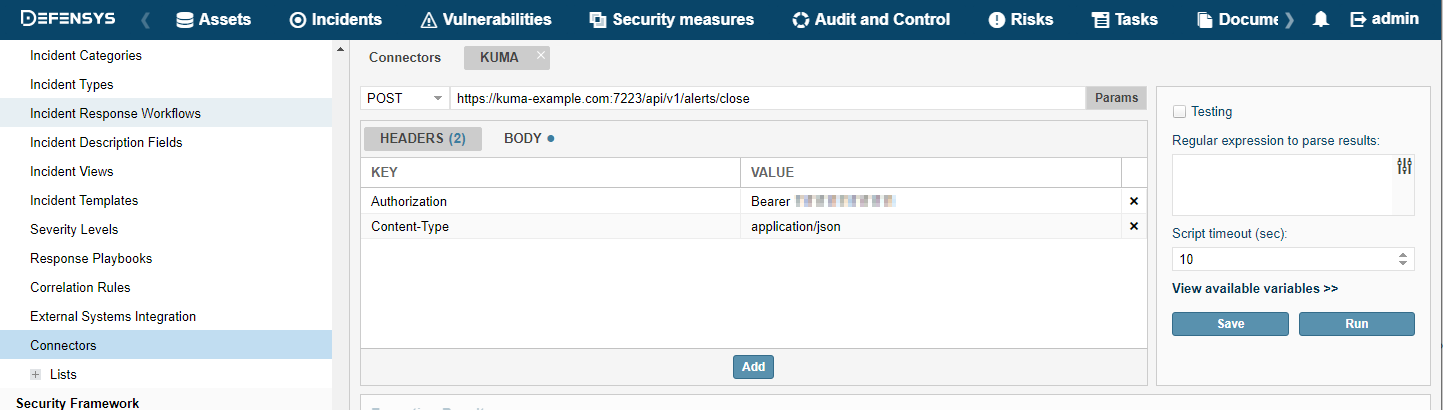

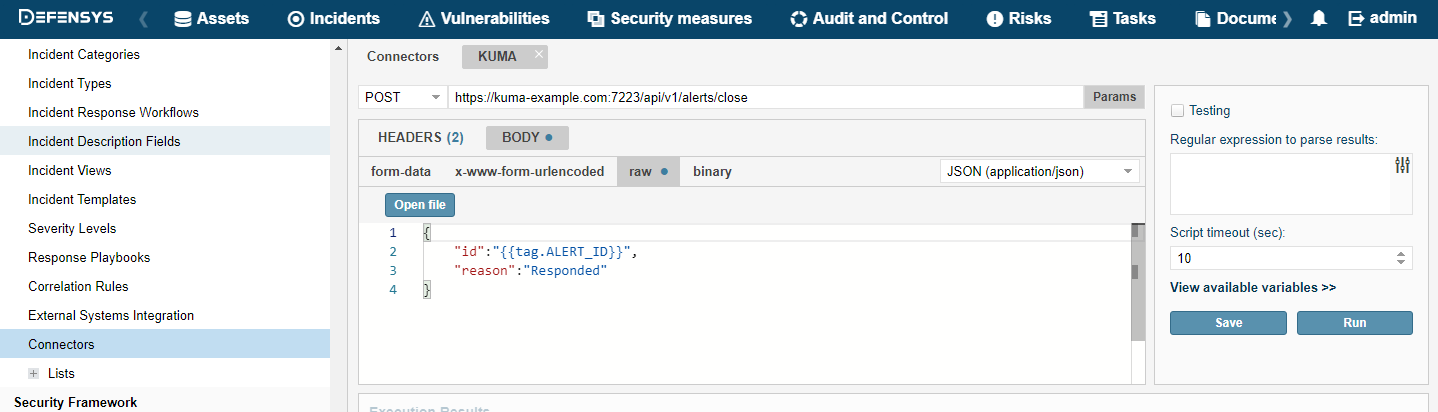

Чтобы настроить отправку API-запросов в R-Vision SOAR:

- В веб-интерфейсе R-Vision SOAR в разделе Настройки → Управление инцидентами → Коннекторы откройте созданный коннектор для редактирования.

- В раскрывающемся списке типа запросов выберите POST.

- В поле Params введите API-запрос на закрытие алерта в формате

<FDQN сервера Ядра KUMA>:<Порт, используемый для API-запросов (по умолчанию 7223)>/api/v1/alerts/close.Пример,

https://kuma-example.com:7223/api/v1/alerts/close - На вкладке HEADERS добавьте следующие ключи и их значения:

- Ключ

Content-Type; значение:application/json. - Ключ

Authorization; значение:Bearer <токен главного администратора KUMA>.Токен главного администратора KUMA можно получить в веб-интерфейсе KUMA в разделе Параметры → Пользователи.

- Ключ

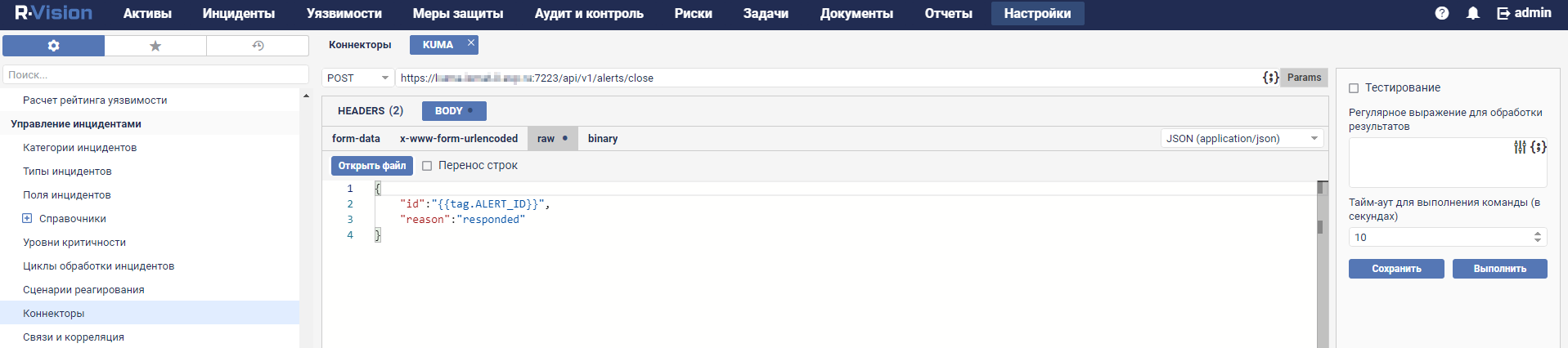

- На вкладке BODY → Raw введите содержание тела API-запроса:

{"id":"{{tag.ALERT_ID}}","reason":"<причина закрытия алерта. Доступные значения: "Incorrect Correlation Rule", "Incorrect Data", "Responded".>"} - Нажмите Сохранить.

Коннектор настроен.

Коннектор в R-Vision SOAR версии 4.0

Коннектор в R-Vision SOAR версии 5.0

В началоСоздание правила на закрытие алерта в KUMA при закрытии инцидента в R-Vision SOAR

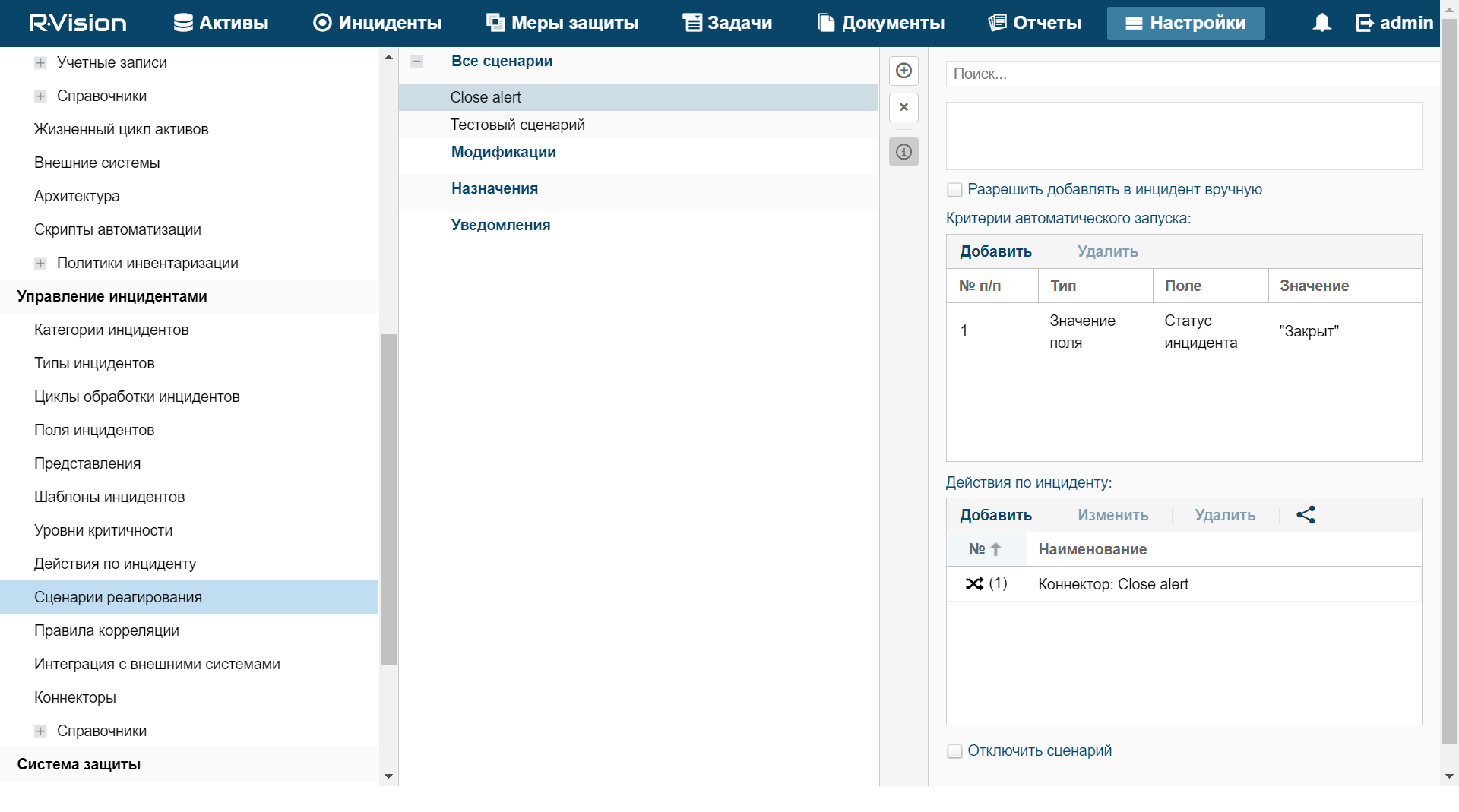

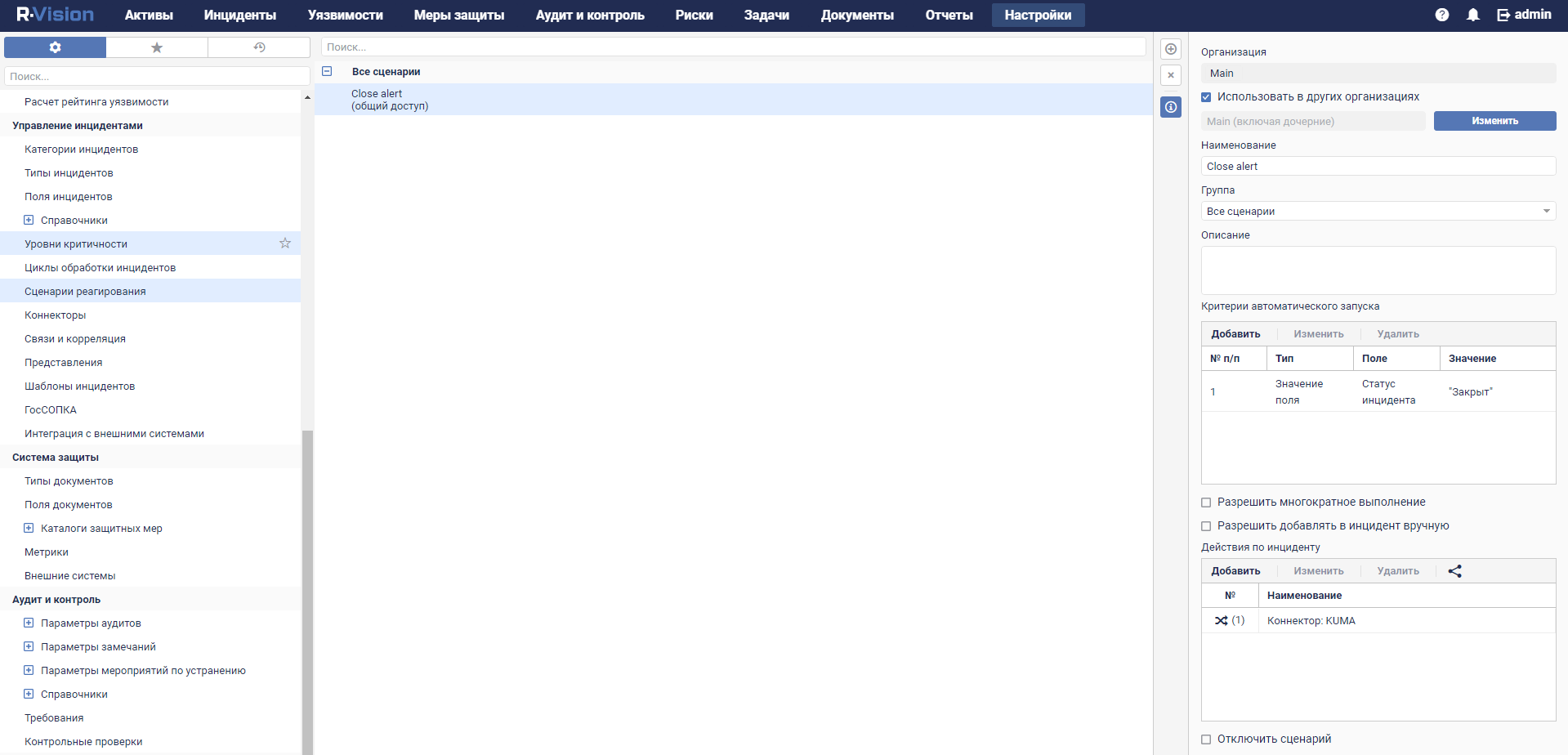

Чтобы создать правило на отправку в KUMA запроса на закрытие алерта при закрытии инцидента в R-Vision SOAR:

- В веб-интерфейсе R-Vision SOAR в разделе Настройки → Управление инцидентами → Сценарии реагирования нажмите на значок плюса.

- В поле Название введите название создаваемого правила, например

Close alert. - В раскрывающемся списке Группа выберите Все сценарии.

- В блоке параметров Критерии автоматического запуска нажмите Добавить и в открывшемся окне введите условия срабатывания правила:

- В раскрывающемся списке Тип выберите Значение поля.

- В раскрывающемся списке Поле выберите Статус инцидента.

- Установите флажок напротив статуса Закрыт.

- Нажмите Добавить.

Условия срабатывания правила добавлены. Правило будет срабатывать при закрытии инцидента.

- В блоке параметров Действия по инциденту нажмите Добавить → Запуск коннектора и в открывшемся окне выберите коннектор, который следует выполнить при срабатывании правила:

- В раскрывающемся списке Коннектор выберите ранее созданный коннектор.

- Нажмите Добавить.

Коннектор добавлен в правило.

- Нажмите Добавить.

Правило на отправку в KUMA запроса на закрытие алерта при закрытии инцидента в R-Vision SOAR создано.

Правило сценария R-Vision SOAR версии 4.0

Правило сценария R-Vision SOAR версии 5.0

В началоРабота с алертами с помощью R-Vision SOAR

После того как интеграция KUMA и R-Vision SOAR настроена, данные об алертах KUMA поступают в R-Vision SOAR. Изменение параметров алертов в KUMA отражается в R-Vision SOAR. Изменение статусов алертов в KUMA или R-Vision SOAR, кроме закрытия, также отражается в другой системе.

Если настроена интеграция KUMA и R-Vision SOAR, вы можете выполнять следующее:

- Передавать сведения о киберугрозах из KUMA в R-Vision SOAR

Из KUMA в R-Vision SOAR автоматически передаются сведения об обнаруженных алертах. При этом в R-Vision SOAR создается инцидент.

В R-Vision SOAR передаются следующие сведения об алерте KUMA:

- идентификатор;

- название;

- статус;

- дата первого события, относящегося к алерту;

- дата последнего обнаружения, относящегося к алерту;

- имя учетной записи или адрес электронной почты специалиста по безопасности, назначенного для обработки алерта;

- уровень важности алерта;

- категория инцидента R-Vision SOAR, соответствующего алерту KUMA;

- иерархический список событий, связанных с алертом;

- список активов, как внутренних, так и внешних, связанных с алертом;

- список пользователей, связанных с алертом;

- журнал изменений алерта;

- ссылка на алерт в KUMA.

- Расследовать киберугрозы в KUMA

Первоначальная обработка алерта производится в KUMA. Специалист по безопасности может уточнять и менять любые параметры алерта, кроме идентификатора и названия. Внесенные изменения отражаются в карточке инцидента R-Vision SOAR.

Если киберугроза признается ложной и алерт закрывается в KUMA, соответствующий ему инцидент R-Vision SOAR также автоматически закрывается.

- Закрывать инциденты в R-Vision SOAR

После необходимых работ по инциденту и фиксации хода расследования в R-Vision SOAR инцидент закрывается. Соответствующий алерт KUMA также автоматически закрывается.

- Открывать ранее закрытые инциденты

Если в процессе мониторинга обнаруживается, что инцидент не был решен полностью или обнаруживаются дополнительные сведения, такой инцидент снова открывается в R-Vision SOAR. При этом в KUMA алерт остается закрытым.

Специалист по безопасности с помощью ссылки может перейти из инцидента R-Vision SOAR в соответствующий алерт в KUMA и изменить его параметры, кроме идентификатора, названия и статуса. Внесенные изменения отражаются в карточке инцидента R-Vision SOAR.

Дальнейший анализ происходит в R-Vision SOAR. Когда расследование завершено и инцидент в R-Vision SOAR снова закрыт, статус соответствующего алерта в KUMA не меняется: алерт остается закрытым.

- Запрашивать дополнительные сведения из системы-источника в рамках сценария реагирования или вручную

Если в процессе анализа в R-Vision SOAR возникает необходимость получить дополнительные сведения из KUMA, в R-Vision SOAR можно сформировать требуемый поисковый запрос (например, запрос телеметрии, репутации, сведений о хосте) к KUMA. Запрос передается с помощью REST API KUMA, ответ фиксируется в карточке инцидента R-Vision SOAR для дальнейшего анализа и вывода в отчет.

Действия выполняются в такой же последовательности на этапе автоматической обработки, если нет возможности сразу сохранить всю информацию по инциденту при импорте.

Интеграция с Active Directory, Active Directory Federation Services и FreeIPA

KUMA можно интегрировать с используемыми в вашей организации службами Active Directory, Active Directory Federation Services и FreeIPA.

Вы можете настроить подключение к службе каталогов Active Directory по протоколу LDAP. Это позволит использовать информацию из Active Directory в правилах корреляции для обогащения событий и алертов, а также для аналитики.

Если вы настроите соединение с сервером контроллера домена, это позволит использовать доменную авторизацию. В этом случае вы сможете привязать группы пользователей из домена к фильтрам ролей KUMA. Пользователи, принадлежащие к этим группам, смогут войти в веб-интерфейс KUMA, используя свои доменные учетные данные, и получат доступ к разделам программы в соответствии с назначенной ролью.

Рекомендуется предварительно создать в Active Directory, Active Directory Federation Services или FreeIPA группы пользователей, которым вы хотите предоставить возможность проходить авторизацию с помощью доменной учетной записи в веб-интерфейсе KUMA. В свойствах учетной записи пользователя в Active Directory обязательно должен быть указан адрес электронной почты.

Подключение по протоколу LDAP