Содержание

- Настройка источников событий

- Настройка получения событий Auditd

- Настройка получения событий KATA/EDR

- Настройка передачи событий Kaspersky Security Center в SIEM-систему KUMA

- Настройка получения событий Kaspersky Security Center из MS SQL

- Настройка получения событий с устройств Windows с помощью Агента KUMA (WEC)

- Настройка аудита событий с устройств Windows

- Настройка централизованного получения событий с устройств Windows с помощью службы Windows Event Collector

- Предоставление прав для просмотра событий Windows

- Предоставление прав входа в качестве службы

- Настройка коллектора KUMA для получения событий с устройств Windows

- Установка коллектора KUMA для получения событий с устройств Windows

- Настройка передачи в KUMA событий с устройств Windows с помощью Агента KUMA (WEC)

- Настройка получения событий с устройств Windows с помощью Агента KUMA (WMI)

- Настройка получения событий DNS-сервера с помощью агента ETW

- Настройка получения событий PostgreSQL

- Настройка получения событий ИВК Кольчуга-К

- Настройка получения событий КриптоПро NGate

- Настройка получения событий Ideco UTM

- Настройка получения событий KWTS

- Настройка получения событий KLMS

- Настройка получения событий KSMG

- Настройка получения событий KICS for Networks

- Настройка получения событий PT NAD

- Настройка получения событий c помощью плагина MariaDB Audit Plugin

- Настройка получения событий СУБД Apache Cassandra

- Настройка получения событий FreeIPA

- Настройка получения событий VipNet TIAS

- Настройка получения событий Nextcloud

- Настройка получения событий Snort

- Настройка получения событий Suricata

- Настройка получения событий FreeRADIUS

- Настройка получения событий VMware vCenter

- Настройка получения событий zVirt

- Настройка получения событий Zeek IDS

- Настройка получения событий Windows с помощью Kaspersky Endpoint Security для Windows

- Настройка получения событий Codemaster Mirada

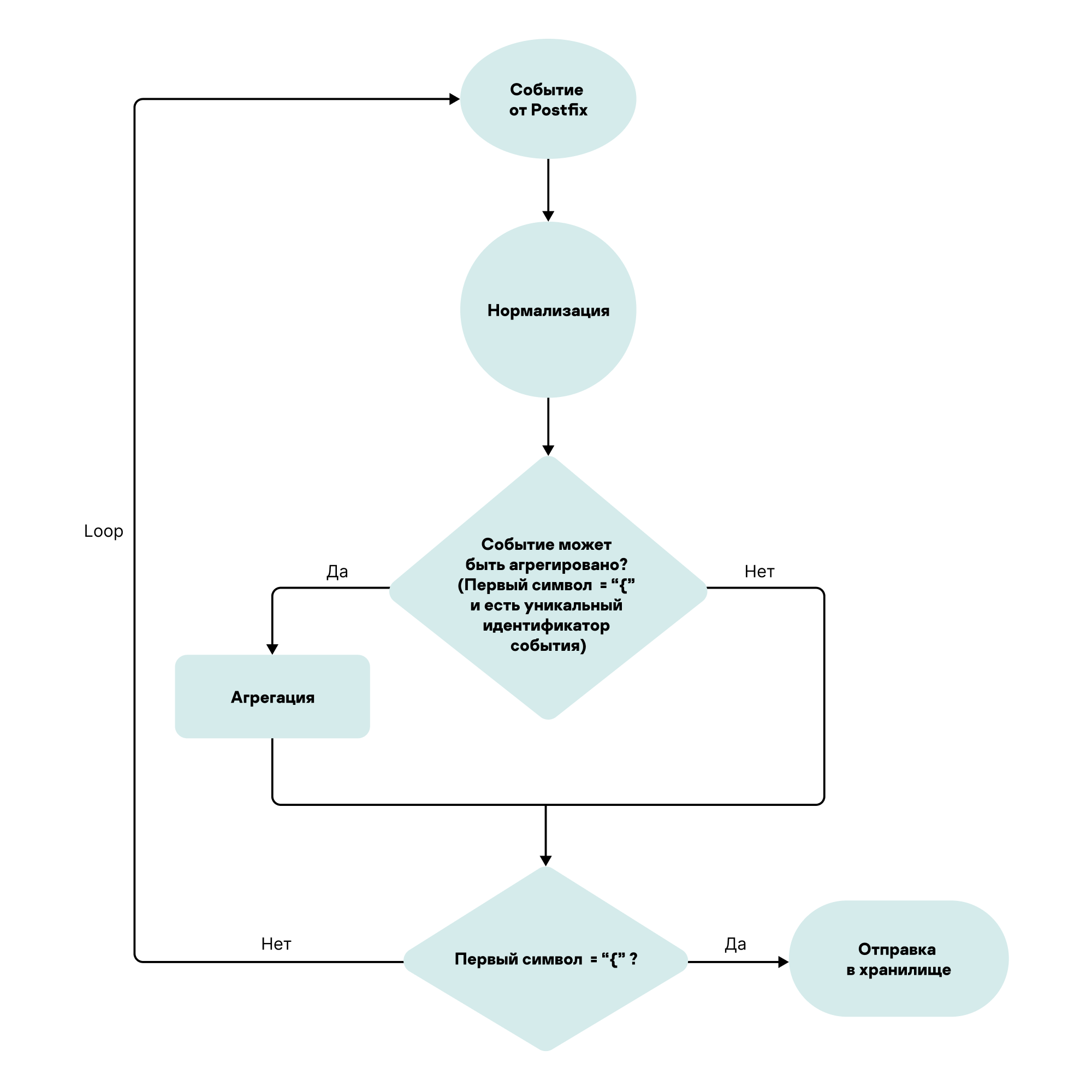

- Настройка получения событий Postfix

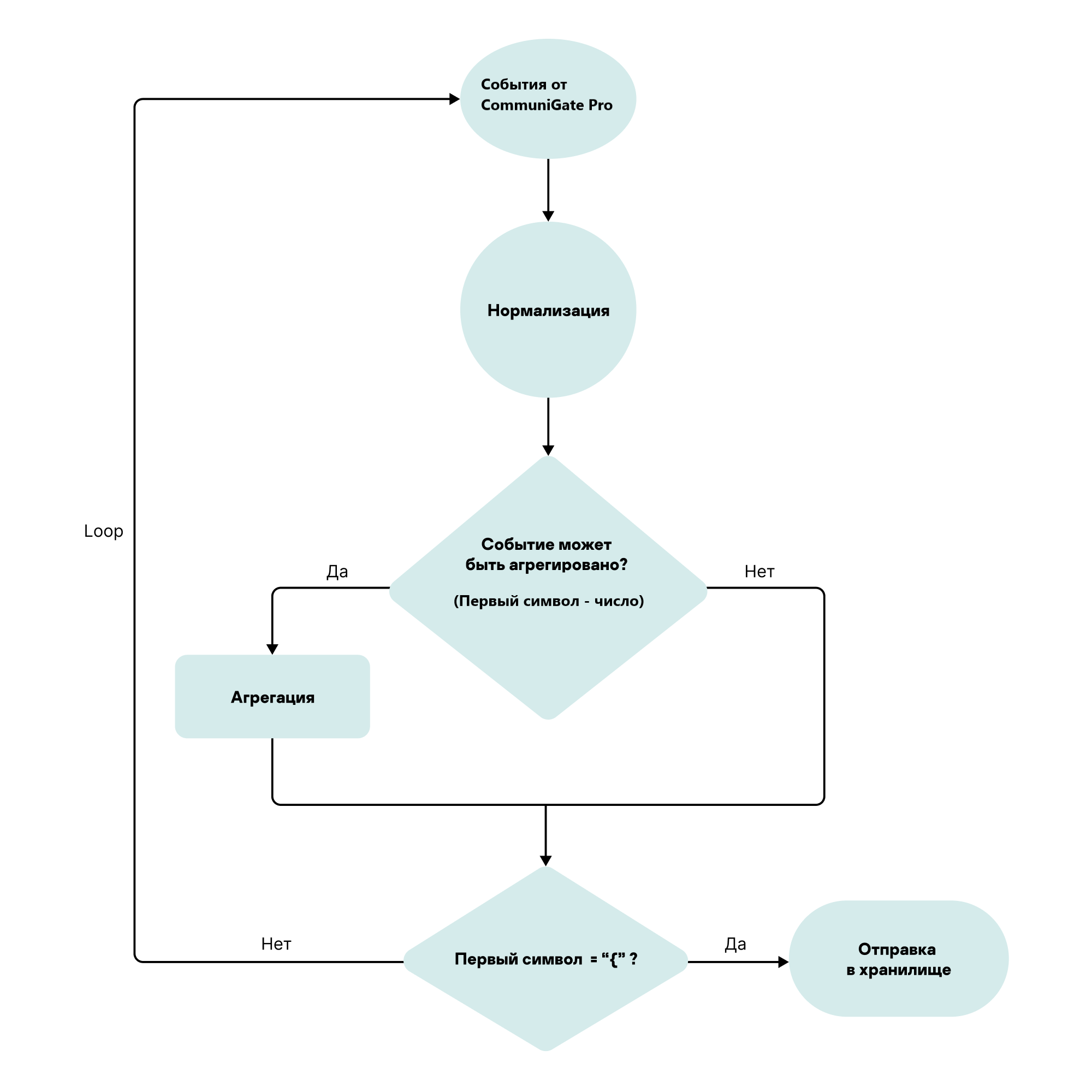

- Настройка получения событий CommuniGate Pro

- Настройка получения событий Yandex Cloud

- Настройка получения событий MongoDB

Настройка источников событий

В этом разделе представлена информация о настройке получения событий из разных источников.

Настройка получения событий Auditd

KUMA позволяет осуществлять мониторинг и проводить аудит событий Auditd на устройствах Linux.

Перед настройкой получения событий убедитесь, что вы создали коллектор KUMA для событий Auditd.

Настройка получения событий Auditd состоит из следующих этапов:

- Настройка коллектора KUMA для получения событий Auditd.

- Настройка сервера источника событий.

- Проверка поступления событий Auditd в коллектор KUMA.

Вы можете проверить, что настройка сервера источника событий Auditd выполнена правильно, выполнив поиск связанных событий в веб-интерфейсе KUMA.

Настройка коллектора KUMA для получения событий Auditd

На шаге Транспорт выберите тип коннектора TCP или UDP и переведите переключатель Auditd в активное положение.

После создания коллектора для настройки получения событий с помощью rsyslog требуется установить коллектор на сервере сетевой инфраструктуры, предназначенной для получения событий.

Подробнее о процедуре установки коллектора KUMA см. в разделе Установка коллектора в сетевой инфраструктуре.

В началоНастройка сервера источника событий

Для передачи событий от сервера в коллектор KUMA используется сервис rsyslog.

Чтобы настроить передачу событий от сервера в коллектор:

- Проверьте, что на сервере источнике событий установлен сервис rsyslog. Для этого выполните следующую команду:

systemctl status rsyslog.serviceЕсли сервис rsyslog не установлен на сервере, установите его, выполнив следующую команду:

yum install rsyslogsystemctl enable rsyslog.servicesystemctl start rsyslog.service - Отредактируйте файл настроек сервиса audit.service /etc/audit/auditd.conf и измените значение параметра

name_format, присвоив этому параметру значениеNONE:name_format=NONEПосле изменения настроек перезапустите сервис auditd с помощью команды:

sudo systemctl restart auditd.service - В

- Для отправки событий по протоколу TCP:

$ModLoad imfile$InputFileName /var/log/audit/audit.log$InputFileTag tag_audit_log:$InputFileStateFile audit_log$InputFileSeverity info$InputFileFacility local6$InputRunFileMonitor*.* @@<IP-адрес коллектора KUMA>:<порт коллектора KUMA>Например:*.* @@192.1.3.4:5858 Для отправки событий по протоколу UDP:$ModLoad imfile$InputFileName /var/log/audit/audit.log$InputFileTag tag_audit_log:$InputFileStateFile audit_log$InputFileSeverity info$InputFileFacility local6$InputRunFileMonitortemplate(name="AuditFormat" type="string" string="<%PRI%>%TIMESTAMP:::date-rfc3339% %HOSTNAME% %syslogtag% %msg%\n")*.* @<IP-адрес коллектора KUMA>:<порт коллектора KUMA>Например:*.* @192.1.3.4:5858;AuditFormat

- Для отправки событий по протоколу TCP:

- Сохраните изменения в файле audit.conf.

- Перезапустите сервис rsyslog, выполнив следующую команду:

systemctl restart rsyslog.service

Сервер источника событий настроен. Данные о событиях передаются с сервера в коллектор KUMA.

В началоНастройка получения событий KATA/EDR

Вы можете настроить получение событий программы Kaspersky Anti Targeted Attack Platform в

KUMA.Перед настройкой получения событий убедитесь, что вы создали коллектор KUMA для событий KATA/EDR.

При создании коллектора в веб-интерфейсе KUMA убедитесь, что номер порта и тип коннектора совпадают с портом и протоколом, указанными в параметрах передачи событий Kaspersky Anti Targeted Attack Platform в KUMA.

Для получения событий Kaspersky Anti Targeted Attack Platform с помощью Syslog в мастере установки коллектора на шаге Парсинг событий выберите нормализатор [OOTB] KATA.

Настройка получения событий KATA/EDR состоит из следующих этапов:

- Настройка пересылки событий KATA/EDR

- Установка коллектора KUMA в сетевой инфраструктуре

- Проверка поступления событий KATA/EDR в коллектор KUMA.

Вы можете проверить, что настройка сервера источника событий KATA/EDR выполнена правильно, выполнив поиск связанных событий в веб-интерфейсе KUMA. События Kaspersky Anti Targeted Attack Platform отображаются в таблице с результатами поиска как KATA.

Настройка передачи событий KATA/EDR в KUMA

Чтобы настроить передачу событий из программы Kaspersky Anti Targeted Attack Platform в KUMA:

- В браузере на любом компьютере, на котором разрешен доступ к серверу Central Node, введите IP-адрес сервера с компонентом Central Node.

Откроется окно ввода учетных данных пользователя Kaspersky Anti Targeted Attack Platform.

- В окне ввода учетных данных пользователя установите флажок Локальный администратор и введите данные Администратора.

- Перейдите в раздел Параметры → SIEM-система.

- Укажите следующие параметры:

- Установите флажки Журнал активности и Обнаружения.

- В поле Хост/IP введите IP-адрес или имя хоста коллектора KUMA.

- В поле Порт укажите номер порта подключения к коллектору KUMA.

- В поле Протокол выберите из списка TCP или UDP.

- В поле ID хоста укажите идентификатор хоста сервера, который будет указан в журнале SIEM-систем как источник обнаружения.

- В поле Периодичность сигнала введите интервал отправки сообщений: от 1 до 59 минут.

- При необходимости, включите TLS-шифрование.

- Нажмите на кнопку Применить.

Передача событий Kaspersky Anti Targeted Attack Platform в KUMA настроена.

В началоСоздание коллектора KUMA для получения событий KATA/EDR

После того как параметры передачи событий настроены, требуется создать коллектор в веб-интерфейсе KUMA для событий Kaspersky Anti Targeted Attack Platform.

Подробнее о процедуре создания коллектора KUMA см. в разделе Создание коллектора.

При создании коллектора в веб-интерфейсе KUMA убедитесь, что номер порта соответствует порту, указанному в пункте 4c настроек для передачи событий Kaspersky Anti Targeted Attack Platform в KUMA, а тип коннектора соответствует типу, указанному в пункте 4d.

Для получения событий Kaspersky Anti Targeted Attack Platform с помощью Syslog в мастере установки коллектора на шаге Парсинг событий выберите нормализатор [OOTB] KATA.

В началоУстановка коллектора KUMA для получения событий KATA/EDR

После создания коллектора для настройки получения событий Kaspersky Anti Targeted Attack Platform требуется установить новый коллектор на сервере сетевой инфраструктуры, предназначенной для получения событий.

Подробнее о процедуре установки коллектора KUMA см. в разделе Установка коллектора в сетевой инфраструктуре.

В началоНастройка передачи событий Kaspersky Security Center в SIEM-систему KUMA

KUMA позволяет получать и передавать события от Сервера администрирования Kaspersky Security Center в SIEM-систему KUMA.

Настройка передачи и получения событий Kaspersky Security Center состоит из следующих этапов:

- Настройка передачи событий Kaspersky Security Center.

- Настройка коллектора KUMA.

- Установка коллектора KUMA в сетевой инфраструктуре.

- Проверка поступления событий Kaspersky Security Center в коллектор KUMA.

Вы можете проверить, что экспорт событий из Сервера администрирования Kaspersky Security Center в SIEM-систему KUMA выполнен правильно, выполнив поиск связанных событий в веб-интерфейсе KUMA с помощью веб-интерфейса KUMA.

Чтобы отобразить события Kaspersky Security Center в таблице, введите следующее поисковое выражение:

SELECT * FROM `events` WHERE DeviceProduct = 'KSC' ORDER BY Timestamp DESC LIMIT 250

Настройка передачи событий Kaspersky Security Center в формате CEF

Kaspersky Security Center позволяет настроить параметры экспорта событий в SIEM-систему в формате CEF.

Функция экспорта событий Kaspersky Security Center в SIEM-системы в формате CEF доступна при наличии лицензии Kaspersky Endpoint Security для бизнеса Расширенный или выше.

Чтобы настроить передачу событий от Сервера администрирования Kaspersky Security Center в SIEM-систему KUMA:

- В дереве консоли Kaspersky Security Center выберите узел Сервер администрирования.

- В рабочей области узла выберите вкладку События.

- Перейдите по ссылке Настроить параметры уведомлений и экспорта событий и в раскрывающемся списке выберите Настроить экспорт в SIEM-систему.

Откроется окно Свойства: События. По умолчанию откроется раздел Экспорт событий.

- В разделе Экспорт событий установите флажок Автоматически экспортировать события в базу SIEM-системы.

- В раскрывающемся списке SIEM-система выберите ArcSight (CEF-формат).

- Укажите адрес сервера SIEM-системы KUMA и порт для подключения к серверу в соответствующих полях. В качестве протокола выберите TCP/IP.

Вы можете нажать на кнопку Экспортировать архив и указать дату, начиная с которой уже созданные события KUMA будут экспортироваться в базу SIEM-системы. По умолчанию Kaspersky Security Center экспортирует события с текущей даты.

- Нажмите на кнопку ОК.

В результате Сервер администрирования Kaspersky Security Center будет автоматически экспортировать все события в SIEM-систему KUMA.

В началоНастройка коллектора KUMA для сбора событий Kaspersky Security Center

После завершения настройки экспорта событий от Сервера администрирования Kaspersky Security Center в формате CEF вам нужно настроить коллектор в веб-интерфейсе KUMA.

Чтобы настроить коллектор KUMA для событий Kaspersky Security Center:

- В веб-интерфейсе KUMA перейдите в раздел Ресурсы → Коллекторы.

- В списке коллекторов найдите коллектор с нормализатором [OOTB] KSC и нажмите на него, чтобы открыть для редактирования.

- На шаге Транспорт в поле URL укажите порт, по которому коллектор будет получать события Kaspersky Security Center.

Порт должен совпадать с портом сервера SIEM-системы KUMA.

- На шаге Парсинг событий проверьте, что выбран нормализатор [OOTB] KSC.

- На шаге Маршрутизация проверьте, что в набор ресурсов коллектора добавлены следующие точки назначения:

- Хранилище. Для отправки обработанных событий в хранилище.

- Коррелятор. Для отправки обработанных событий в коррелятор.

Если точки назначения Хранилище и Коррелятор не добавлены, создайте их.

- На шаге Проверка параметров нажмите Сохранить и создать сервис.

- Скопируйте появившуюся команду для установки коллектора KUMA.

Установка коллектора KUMA для сбора событий Kaspersky Security Center

После завершения настройки коллектора для сбора событий Kaspersky Security Center в формате CEF требуется установить коллектор KUMA на сервере сетевой инфраструктуры, предназначенной для получения событий.

Подробнее о процедуре установки коллектора KUMA см. в разделе Установка коллектора в сетевой инфраструктуре.

В началоНастройка получения событий Kaspersky Security Center из MS SQL

KUMA позволяет получать информацию о событиях Kaspersky Security Center из базы данных MS SQL (далее MS SQL).

Перед настройкой убедитесь, что вы создали коллектор KUMA для событий Kaspersky Security Center из MS SQL.

При создании коллектора в веб-интерфейсе KUMA на шаге Транспорт выберите коннектор [OOTB] KSC SQL.

Для получения событий Kaspersky Security Center из БД MS SQL на шаге Парсинг событий выберите нормализатор [OOTB] KSC from SQL

Настройка получения событий состоит из следующих этапов:

- Создание учетной записи в MS SQL.

- Настройка службы SQL Server Browser.

- Создание секрета.

- Настройка коннектора.

- Установка коллектора в сетевой инфраструктуре.

- Проверка поступления событий из MS SQL в коллектор KUMA.

Вы можете проверить, что настройка поступления событий из MS SQL выполнена правильно, выполнив поиск связанных событий в веб-интерфейсе KUMA.

Создание учетной записи в MS SQL

Для получения событий Kaspersky Security Center из MS SQL требуется учетная запись, которая имеет права, необходимые для подключения и работы с базой данных.

Чтобы создать учетную запись для работы с MS SQL:

- Войдите на сервер с установленной MS SQL для Kaspersky Security Center.

- С помощью SQL Server Management Studio подключитесь к MS SQL под учетной записью с правами администратора.

- В панели Object Explorer раскройте раздел Security.

- Нажмите правой кнопкой мыши на папку Logins и в контекстном меню выберите New Login.

Откроется окно Login - New.

- На вкладке General нажмите на кнопку Search рядом с полем Login name.

Откроется окно Select User or Group.

- В поле Enter the object name to select (examples) укажите имя объекта и нажмите ОК.

Окно Select User or Group закроется.

- В окне Login - New на вкладке General выберите опцию Windows authentication.

- В поле Default database выберите БД Kaspersky Security Center.

По умолчанию имя БД Kaspersky Security Center: KAV.

- На вкладке User Mapping настройте права для учетной записи:

- В разделе Users mapped to this login выберите БД Kaspersky Security Center.

- В разделе Database role membership for установите флажки возле прав db_datareader и public.

- На вкладке Status настройте права для подключения учетной записи к базе данных:

- В разделе Permission to connect to database engine выберите Grant.

- В разделе Login выберите Enabled.

- Нажмите ОК.

Окно Login - New закроется.

Чтобы проверить права учетной записи:

- Запустите SQL Server Management Studio под созданной учетной записью.

- Перейдите в любую таблицу MS SQL и сделайте выборку по таблице.

Настройка службы SQL Server Browser

После создания учетной записи в MS SQL требуется настроить службу SQL Server Browser.

Чтобы настроить службу SQL Server Browser:

- Откройте SQL Server Configuration Manager.

- В левой панели выберите SQL Server Services.

Откроется список служб.

- Откройте свойства службы SQL Server Browser одним из следующих способов:

- Дважды нажмите на название службы SQL Server Browser.

- Нажмите правой кнопкой мыши на название службы SQL Server Browser и в контекстном меню выберите Properties.

- В открывшемся окне SQL Server Browser Properties выберите вкладку Service.

- В поле Start Mode выберите Automatic.

- Выберите вкладку Log On и нажмите на кнопку Start.

Автоматический запуск службы SQL Server Browser включен.

- Включите и настройте протокол TCP/IP, выполнив следующие действия:

- В левой панели раскройте раздел SQL Server Network Configuration и выберите подраздел Protocols for <Имя SQL-сервера>.

- Нажмите правой кнопкой мыши на протокол TCP/IP и в контекстом меню выберите Enable.

- В появившемся окне Warning нажмите OK.

- Откройте свойства протокола TCP/IP одним из следующих способов:

- Дважды нажмите на протокол TCP/IP.

- Нажмите правой кнопкой мыши на протокол TCP/IP и в контекстном меню выберите Properties.

- Выберите вкладку IP Addresses, а затем в разделе IPALL в поле TCP Port укажите порт 1433.

- Нажмите на кнопку Apply, чтобы сохранить внесенные изменения.

- Нажмите на кнопку ОК, чтобы закрыть окно.

- Перезагрузите службу SQL Server (<Имя SQL-сервера>), выполнив следующие действия:

- В левой панели выберите SQL Server Services.

- В списке служб справа нажмите правой кнопкой мыши на службу SQL Server (<Имя SQL-сервера>) и в контекстном меню выберите Restart.

- В Брандмауэре защитника Windows в режиме повышенной безопасности разрешите на сервере входящие подключения по порту TCP 1433.

Создание секрета в KUMA

После создания и настройки учетной записи в MS SQL требуется добавить секрет в веб-интерфейсе KUMA. Этот ресурс используется для хранения учетных данных для подключения к MS SQL.

Чтобы создать секрет в в KUMA:

- Откройте раздел веб-интерфейса KUMA Ресурсы → Секреты.

Отобразится список доступных секретов.

- Нажмите на кнопку Добавить секрет, чтобы создать новый секрет.

Откроется окно секрета.

- Введите данные секрета:

- В поле Название выберите имя для добавляемого секрета.

- В раскрывающемся списке Тенант выберите тенант, которому будет принадлежать создаваемый ресурс.

- В раскрывающемся списке Тип выберите urls.

- В поле URL укажите строку вида:

sqlserver://[<domain>%5C]<username>:<password>@<server>:1433/<database_name>где:

domain– имя домена.%5C– разделитель домена и пользователя. Представляет собой знак "\" в URL-формате.username– имя созданной учетной записи MS SQL.password– пароль созданной учетной записи MS SQL.server– имя или IP-адрес сервера с базой данных MS SQL, установленной для Kaspersky Security Center.database_name– имя БД Kaspersky Security Center. Имя по умолчанию: KAV.

Пример:

sqlserver://test.local%5Cuser:password123@10.0.0.1:1433/KAVЕсли в пароле учетной записи БД MS SQL используются специальные символы (@ # $ % & * ! + = [ ] : ' , ? / \ ` ( ) ;), переведите их в формат URL.

- Нажмите Сохранить.

Из соображений безопасности после сохранения секрета строка, указанная в поле URL, скрывается.

Настройка коннектора

Для подключения KUMA к БД MS SQL требуется настроить коннектор.

Чтобы настроить коннектор:

- В веб-интерфейсе KUMA перейдите в раздел Ресурсы → Коннекторы.

- В списке коннекторов справа найдите коннектор [OOTB] KSC SQL и откройте его для редактирования.

Если коннектор недоступен для редактирования, скопируйте его и откройте для редактирования копию коннектора.

Если коннектор [OOTB] KSC SQL отсутствует, обратитесь к системному администратору.

- На вкладке Основные параметры в раскрывающихся списках URL выберите секрет, созданный для подключения к БД MS SQL.

- Нажмите Сохранить.

Настройка коллектора KUMA для получения событий Kaspersky Security Center из MS SQL

После того как параметры передачи событий настроены, требуется создать коллектор в веб-интерфейсе KUMA для событий Kaspersky Security Center из MS SQL.

Подробнее о процедуре создания коллектора KUMA см. в разделе Создание коллектора.

При создании коллектора в веб-интерфейсе KUMA на шаге Транспорт выберите коннектор [OOTB] KSC SQL.

Для получения событий Kaspersky Security Center из MS SQL на шаге Парсинг событий выберите нормализатор [OOTB] KSC from SQL

В началоУстановка коллектора KUMA для получения событий Kaspersky Security Center из MS SQL

После завершения настройки коллектора для получения событий Kaspersky Security Center из MS SQL требуется установить коллектор KUMA на сервере сетевой инфраструктуры, предназначенной для получения событий.

Подробнее о процедуре установки коллектора KUMA см. в разделе Установка коллектора в сетевой инфраструктуре.

В началоНастройка получения событий с устройств Windows с помощью Агента KUMA (WEC)

KUMA позволяет получать информацию о событиях с устройств Windows с помощью Агента KUMA типа WEC.

Настройка получения событий состоит из следующих этапов:

- Настройка политик получения событий с устройств Windows.

- Настройка централизованного получения событий с помощью службы Windows Event Collector.

- Предоставление прав для просмотра событий.

- Предоставление прав входа в качестве службы.

- Настройка коллектора KUMA.

- Установка коллектора KUMA.

- Передача в KUMA событий с устройств Windows.

Настройка аудита событий с устройств Windows

Вы можете настроить аудит событий на устройствах Windows как на конкретном устройстве, так и на всех устройствах в домене.

В этом разделе описывается настройка аудита на отдельном устройстве, а также настройка аудита с помощью групповой политики домена.

Настройка политики аудита на устройстве Windows

Чтобы настроить политики аудита на устройстве:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

secpol.mscи нажмите OK.Откроется окно Локальная политика безопасности.

- Перейдите в раздел Параметры безопасности → Локальные политики → Политика аудита.

- В панели справа двойным щелчком мыши откройте свойства политики, для которой вы хотите включить аудит успешных и неуспешных попыток.

- В окне Свойства <Имя политики> на вкладке Параметр локальной безопасности установите флажки Успех и Отказ, чтобы отслеживать успешные и прерванные попытки.

Рекомендуется включить аудит успешных и неуспешных попыток для следующих политик:

- Аудит входа в систему

- Аудит изменения политики

- Аудит системных событий

- Аудит событий входа в систему

- Аудит управления учетными записями

Настройка политики аудита на устройстве завершена.

В началоНастройка аудита с помощью групповой политики

Помимо настройки политики аудита на отдельном устройстве, вы также можете настроить аудит с помощью групповой политики домена.

Чтобы настроить аудит с помощью групповой политики:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

gpedit.mscи нажмите OK.Откроется окно Редактор локальной групповой политики.

- Перейдите в раздел Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита.

- В панели справа двойным щелчком мыши откройте свойства политики, для которой вы хотите включить аудит успешных и неуспешных попыток.

- В окне Свойства <Имя политики> на вкладке Параметр локальной безопасности установите флажки Успех и Отказ, чтобы отслеживать успешные и прерванные попытки.

Рекомендуется включить аудит успешных и неуспешных попыток для следующих политик:

- Аудит входа в систему

- Аудит изменения политики

- Аудит системных событий

- Аудит событий входа в систему

- Аудит управления учетными записями

Если вы хотите получать журналы Windows c большого количества серверов или если установка агентов KUMA на контроллеры домена не допускается, рекомендуется настроить перенаправление журналов Windows на отдельные серверы с настроенной службой Windows Event Collector.

Настройка политики аудита на сервере или рабочей станции завершена.

В началоНастройка централизованного получения событий с устройств Windows с помощью службы Windows Event Collector

Служба Windows Event Collector позволяет централизованно получать данные о событиях на серверах и рабочих станциях под управлением ОС Windows. С помощью службы Windows Event Collector вы можете подписаться на события, которые регистрируются на удаленных устройствах.

Вы можете настроить следующие типы подписок на события:

- Source-initiated subscriptions. Удаленные устройства отправляют данные о событиях на сервер Windows Event Collector, адрес которого указывается в групповой политике. Подробнее о процедуре настройки подписки см. в разделе Настройка передачи данных с сервера источника событий.

- Collector-initiated subscriptions. Сервер Windows Event Collector подключается к удаленным устройствам и самостоятельно забирает события из локальных журналов. Подробнее о процедуре настройки подписки см. в разделе Настройка сервиса получения событий Windows.

Настройка передачи данных с сервера источника событий

Вы можете получать информацию о событиях на серверах и рабочих станциях, настроив передачу данных с удаленных устройств на сервер Windows Event Collector.

Предварительная подготовка

- Проверьте, что служба Windows Remote Management настроена на сервере источника событий, выполнив следующую команду в консоли PowerShell:

winrm get winrm/configЕсли служба Windows Remote Management не настроена, инициализируйте ее, выполнив следующую команду:

winrm quickconfig - Если сервер источника событий является контроллером домена, откройте доступ по сети к журналам Windows, выполнив следующую команду в консоли PowerShell, запущенной от имени администратора:

wevtutil set-log security /ca:’O:BAG:SYD:(A;;0xf0005;;;SY)(A;;0x5;;;BA)(A;;0x1;;;S-1-5-32-573)(A;;0x1;;;S-1-5-20)Проверьте наличие доступа, выполнив следующую команду:

wevtutil get-log security

Настройка брандмауэра сервера источника событий

Для того чтобы сервер Windows Event Collector мог получать записи журналов Windows, требуется открыть порты для входящих соединений на сервере источника событий.

Чтобы открыть порты для входящих соединений:

- На сервере источника событий откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

wf.mscи нажмите OK.Откроется окно Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

- Перейдите в раздел Правила для входящих подключений и в панели Действия нажмите Создать правило.

Откроется Мастер создания правила для нового входящего пользователя.

- На шаге Тип правила выберите Для порта.

- На шаге Протоколы и порты в качестве протокола выберите Протокол TCP. В поле Определенные локальные порты укажите номера портов:

5985(для доступа по HTTP)5986(для доступа по HTTPS)

Вы можете указать один из портов или оба.

- На шаге Действие выберите Разрешить подключение (выбрано по умолчанию).

- На шаге Профиль снимите флажки Частный и Публичный.

- На шаге Имя укажите имя правила для нового входящего подключения и нажмите Готово.

Настройка передачи данных с сервера источника событий завершена.

Сервер Windows Event Collector должен обладать правами для чтения журналов Windows на сервере источника событий. Права могут быть предоставлены как учетной записи сервера Windows Event Collector, так и специальной пользовательской учетной записи. Подробнее о предоставлении прав см. в разделе Предоставление прав пользователю для просмотра журнала событий Windows.

В началоНастройка сервиса получения событий Windows

Сервер Windows Event Collector может самостоятельно подключаться к устройствам и забирать данные о событиях любого уровня важности.

Чтобы настроить получение данных о событиях сервером Windows Event Collector:

- На сервере-источнике событий откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

services.mscи нажмите OK.Откроется окно Службы.

- В списке служб найдите службу Сборщик событий Windows и запустите ее.

- Откройте оснастку Просмотр событий, выполнив следующие действия:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

eventvwrи нажмите OK.

- Перейдите в раздел Подписки и в панели Действия нажмите Создать подписку.

- В открывшемся окне Свойства подписки задайте имя и описание подписки, а также следующие параметры:

- В поле Конечный журнал выберите из списка Перенаправленные события.

- В разделе Тип подписки и исходные компьютеры нажмите на кнопку Выбрать компьютеры.

- В открывшемся окне Компьютеры нажмите на кнопку Добавить доменный компьютер.

Откроется окно Выбор: "Компьютер".

- В поле Введите имена выбираемых объектов (примеры) перечислите имена устройств, с которых вы хотите получать информацию о событиях. Нажмите ОК.

- В окне Компьютеры проверьте список устройств, с которых сервер Windows Event Collector будет забирать данные о событиях и нажмите ОК.

- В окне Свойства подписки в поле Собираемые события нажмите на кнопку Выбрать события.

- В открывшемся окне Фильтр запроса укажите, как часто и какие данные о событиях на устройствах вы хотите получать.

- При необходимости в поле <Все коды событий> перечислите коды событий, информацию о которых вы хотите или не хотите получать. Нажмите ОК.

- Если вы хотите использовать специальную учетную запись для просмотра данных о событиях, выполните следующие действия:

- В окне Свойства подписки нажмите на кнопку Дополнительно.

- В открывшемся окне Дополнительные параметры подписки в настройках учетной записи пользователя выберите Определенный пользователь.

- Нажмите на кнопку Пользователь и пароль и задайте учетные данные выбранного пользователя.

Настройка сервиса получения событий завершена.

Чтобы проверить, что настройка выполнена правильно и данные о событиях поступают на сервер Windows Event Collector,

в оснастке Просмотр событий перейдите в раздел Просмотр событий (Локальный) → Журналы Windows → Перенаправленные события.

В началоПредоставление прав для просмотра событий Windows

Вы можете предоставить права для просмотра событий Windows как для конкретного устройства, так и для всех устройств в домене.

Чтобы предоставить права для просмотра событий на конкретном устройстве:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

compmgmt.mscи нажмите OK.Откроется окно Управление компьютером.

- Перейдите в раздел Управление компьютером (локальным) → Локальные пользователи и группы → Группы.

- В панели справа выберите группу Читатели журнала событий и двойным щелчком мыши откройте свойства политики.

- Внизу окна Свойства: Читатели журнала событий нажмите на кнопку Добавить.

Откроется окно Выбор пользователя, компьютера или группы.

- В поле Введите имена выбираемых объектов (примеры) перечислите имена пользователей или устройств, которым вы хотите предоставить права для просмотра данных о событиях. Нажмите ОК.

Чтобы предоставить права для просмотра событий всех устройств в домене:

- Зайдите в контроллер домена с правами администратора.

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

dsa.msc и нажмите OK.Откроется окно Active Directory Пользователи и Компьютеры.

- Перейдите в раздел Active Directory Пользователи и Компьютеры → <Имя домена> → Builtin.

- В панели справа выберите группу Читатели журнала событий и двойным щелчком мыши откройте свойства политики.

В окне Свойства: Читатели журнала событий откройте вкладку Члены и нажмите на кнопку Добавить.

Откроется окно Выбор пользователя, компьютера или группы.

- В поле Введите имена выбираемых объектов (примеры) перечислите имена пользователей или устройств, которым вы хотите предоставить права для просмотра данных о событиях. Нажмите ОК.

Предоставление прав входа в качестве службы

Вы можете предоставить право на вход в систему в качестве службы как конкретному устройству, так и всем устройствам в домене. Право входа в систему в качестве службы позволяет запустить процесс от имени учетной записи, которой это право предоставлено.

Чтобы предоставить право на вход в качестве службы устройству:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

secpol.mscи нажмите OK.Откроется окно Локальная политика безопасности.

- Перейдите в раздел Параметры безопасности → Локальные политики → Назначение прав пользователя.

- В панели справа двойным щелчком мыши откройте свойства политики Вход в качестве службы.

- В открывшемся окне Свойства: Вход в качестве службы нажмите на кнопку Добавить Пользователя или Группу.

Откроется окно Выбор пользователей или групп.

- В поле Введите имена выбираемых объектов (примеры) перечислите имена учетных записей или устройств, которым вы хотите предоставить право входа в систему в качестве службы. Нажмите ОК.

Перед предоставлением права убедитесь, что учетные записи или устройства, которым вы собираетесь предоставить право Вход в качестве службы, отсутствуют в свойствах политики Отказ во входе в качестве службы.

Чтобы предоставить право на вход в качестве службы устройствам в домене:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

gpedit.mscи нажмите OK.Откроется окно Редактор локальной групповой политики.

- Перейдите в раздел Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Назначение прав пользователя.

- В панели справа двойным щелчком мыши откройте свойства политики Вход в качестве службы.

- В открывшемся окне Свойства: Вход в качестве службы нажмите на кнопку Добавить Пользователя или Группу.

Откроется окно Выбор пользователей или групп.

- В поле Введите имена выбираемых объектов (примеры) перечислите имена пользователей или устройств, которым вы хотите предоставить право входа в систему в качестве службы. Нажмите ОК.

Перед предоставлением права убедитесь, что учетные записи или устройства, которым вы собираетесь предоставить право Вход в качестве службы, отсутствуют в свойствах политики Отказ во входе в качестве службы.

В началоНастройка коллектора KUMA для получения событий с устройств Windows

После завершения настройки политики аудита на устройствах, а также создания подписок на события и предоставления всех необходимых прав, требуется создать коллектор в веб-интерфейсе KUMA для событий с устройств Windows.

Подробнее о процедуре создания коллектора KUMA см. в разделе Создание коллектора.

Для получения событий от устройств Windows в мастере установки коллектора KUMA укажите следующие параметры коллектора:

- На шаге Транспорт укажите следующие параметры:

- В поле Коннектор выберите Создать.

- В поле Тип выберите http.

- В поле Разделитель выберите \0.

- На вкладке Дополнительные параметры в поле Режим TLS выберите С верификацией.

- На шаге Парсинг событий нажмите на кнопку Добавить парсинг событий.

- В открывшемся окне Основной парсинг событий в поле Нормализатор выберите [OOTB] Microsoft Products и нажмите ОК.

- На шаге Маршрутизация добавьте следующие точки назначения:

- Хранилище. Для отправки обработанных событий в хранилище.

- Коррелятор. Для отправки обработанных событий в коррелятор.

Если точки назначения Хранилище и Коррелятор не добавлены, создайте их

- На шаге Проверка параметров нажмите Сохранить и создать сервис.

- Скопируйте появившуюся команду для установки коллектора KUMA.

Установка коллектора KUMA для получения событий с устройств Windows

После завершения настройки коллектора для получения событий Windows требуется установить коллектор KUMA на сервере сетевой инфраструктуры, предназначенной для получения событий.

Подробнее о процедуре установки коллектора KUMA см. в разделе Установка коллектора в сетевой инфраструктуре.

В началоНастройка передачи в KUMA событий с устройств Windows с помощью Агента KUMA (WEC)

Чтобы завершить настройку передачи данных, требуется создать агент KUMA типа WEC, а затем установить его на устройстве, с которого вы хотите получать информацию о событиях.

Подробнее о создании и установке агента KUMA типа WEC на устройства Windows см. в разделе Передача в KUMA событий с устройств Windows.

В началоНастройка получения событий с устройств Windows с помощью Агента KUMA (WMI)

KUMA позволяет получать информацию о событиях с устройств Windows с помощью Агента KUMA типа WMI.

Настройка получения событий состоит из следующих этапов:

- Настройка параметров аудита для работы с KUMA.

- Настройка передачи данных с сервера источника событий.

- Предоставление прав для просмотра событий.

- Предоставление прав входа в качестве службы.

- Создание коллектора KUMA.

Для получения событий от устройств Windows в мастере установки коллектора KUMA на шаге Парсинг событий в поле Нормализатор выберите [OOTB] Microsoft Products.

- Установка коллектора KUMA.

- Передача в KUMA событий с устройств Windows.

Чтобы завершить настройку передачи данных, требуется создать агент KUMA типа WMI, а затем установить его на устройстве, с которого вы хотите получать информацию о событиях.

Настройка параметров аудита для работы с KUMA

Вы можете настроить аудит событий на устройствах Windows как на конкретном устройстве с помощью локальной политики, так и на всех устройствах в домене с помощью групповой политики.

В этом разделе описывается настройка аудита на отдельном устройстве, а также настройка аудита с помощью групповой политики домена.

Настройка аудита с помощью локальной политики

Чтобы настроить аудит с помощью локальной политики:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

secpol.mscи нажмите OK.Откроется окно Локальная политика безопасности.

- Перейдите в раздел Параметры безопасности → Локальные политики → Политика аудита.

- В панели справа двойным щелчком мыши откройте свойства политики, для которой вы хотите включить аудит успешных и неуспешных попыток.

- В окне Свойства <Имя политики> на вкладке Параметр локальной безопасности установите флажки Успех и Отказ, чтобы отслеживать успешные и прерванные попытки.

Рекомендуется включить аудит успешных и неуспешных попыток для следующих политик:

- Аудит входа в систему

- Аудит изменения политики

- Аудит системных событий

- Аудит событий входа в систему

- Аудит управления учетными записями

Настройка политики аудита на устройстве завершена.

В началоНастройка аудита с помощью групповой политики

Помимо настройки аудита на отдельном устройстве вы также можете настроить аудит с помощью групповой политики домена.

Чтобы настроить аудит с помощью групповой политики:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

gpedit.mscи нажмите OK.Откроется окно Редактор локальной групповой политики.

- Перейдите в раздел Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита.

- В панели справа двойным щелчком мыши откройте свойства политики, для которой вы хотите включить аудит успешных и неуспешных попыток.

- В окне Свойства <Имя политики> на вкладке Параметр локальной безопасности установите флажки Успех и Отказ, чтобы отслеживать успешные и прерванные попытки.

Рекомендуется включить аудит успешных и неуспешных попыток для следующих политик:

- Аудит входа в систему

- Аудит изменения политики

- Аудит системных событий

- Аудит событий входа в систему

- Аудит управления учетными записями

Настройка политики аудита на сервере или рабочей станции завершена.

В началоНастройка передачи данных с сервера источника событий

Предварительная подготовка

- На сервере источника событий откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

services.mscи нажмите OK.Откроется окно Службы.

- В списке служб найдите следующие службы:

- Удаленный вызов процедур

- Сопоставитель конечных точек RPC

- Убедитесь, что в графе Состояние у этих служб отображается статус Выполняется.

Настройка брандмауэра сервера источника событий

Сервер Windows Management Instrumentation может получать записи журналов Windows, если открыты порты для входящих соединений на сервере источника событий.

Чтобы открыть порты для входящих соединений:

- На сервере источника событий откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

wf.mscи нажмите OK.Откроется окно Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

- В окне Монитор брандмауэра Защитника Windows в режиме повышенной безопасности перейдите в раздел Правила для входящих подключений и в панели Действия нажмите Создать правило.

Откроется Мастер создания правила для нового входящего подключения.

- В Мастере создания правила для нового входящего подключения на шаге Тип правила выберите Для порта.

- На шаге Протоколы и порты в качестве протокола выберите Протокол TCP. В поле Определенные локальные порты укажите номера портов:

13544549152-65535

- На шаге Действие выберите Разрешить подключение (выбрано по умолчанию).

- На шаге Профиль снимите флажки Частный и Публичный.

- На шаге Имя укажите имя правила для нового входящего подключения и нажмите Готово.

Настройка передачи данных с сервера источника событий завершена.

В началоПредоставление прав для просмотра событий Windows

Вы можете предоставить права для просмотра событий Windows как для конкретного устройства, так и для всех устройств в домене.

Чтобы предоставить права для просмотра событий на конкретном устройстве:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

compmgmt.mscи нажмите OK.Откроется окно Управление компьютером.

- Перейдите в раздел Управление компьютером (локальным) → Локальные пользователи и группы → Группы.

- В панели справа выберите группу Читатели журнала событий и двойным щелчком мыши откройте свойства политики.

- Внизу окна Свойства: Читатели журнала событий нажмите на кнопку Добавить.

Откроется окно Выбор пользователя, компьютера или группы.

- В поле Введите имена выбираемых объектов (примеры) перечислите имена пользователей или устройств, которым вы хотите предоставить права для просмотра данных о событиях. Нажмите ОК.

Чтобы предоставить права для просмотра событий всех устройств в домене:

- Зайдите в контроллер домена с правами администратора.

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

dsa.msc и нажмите OK.Откроется окно Active Directory Пользователи и Компьютеры.

- В окне Active Directory Пользователи и Компьютеры перейдите в раздел Active Directory Пользователи и Компьютеры → <Имя домена> → Builtin.

- В панели справа выберите группу Читатели журнала событий и двойным щелчком мыши откройте свойства политики.

В окне Свойства: Читатели журнала событий откройте вкладку Члены и нажмите на кнопку Добавить.

Откроется окно Выбор пользователя, компьютера или группы.

- В окне Выбор пользователя, компьютера или группы в поле Введите имена выбираемых объектов (примеры) перечислите имена пользователей или устройств, которым вы хотите предоставить права для просмотра данных о событиях. Нажмите ОК.

Предоставление прав входа в качестве службы

Вы можете предоставить право на вход в систему в качестве службы как конкретному устройству, так и всем устройствам в домене. Право входа в систему в качестве службы позволяет запустить процесс от имени учетной записи, которой это право предоставлено.

Перед предоставлением права убедитесь, что учетные записи или устройства, которым вы собираетесь предоставить право Вход в качестве службы, отсутствуют в свойствах политики Отказ во входе в качестве службы.

Чтобы предоставить право на вход в качестве службы устройству:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

secpol.mscи нажмите OK.Откроется окно Локальная политика безопасности.

- В окне Локальная политика безопасности перейдите в раздел Параметры безопасности → Локальные политики → Назначение прав пользователя.

- В панели справа двойным щелчком мыши откройте свойства политики Вход в качестве службы.

- В открывшемся окне Свойства: Вход в качестве службы нажмите на кнопку Добавить пользователя или группу.

Откроется окно Выбор "Пользователи или "Группы".

- В поле Введите имена выбираемых объектов (примеры) перечислите имена учетных записей или устройств, которым вы хотите предоставить право входа в систему в качестве службы. Нажмите ОК.

Чтобы предоставить право на вход в качестве службы устройствам в домене:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос

gpedit.mscи нажмите OK.Откроется окно Редактор локальной групповой политики.

- Перейдите в раздел Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Назначение прав пользователя.

- В панели справа двойным щелчком мыши откройте свойства политики Вход в качестве службы.

- В открывшемся окне Свойства: Вход в качестве службы нажмите на кнопку Добавить пользователя или группу.

Откроется окно Выбор "Пользователи или "Группы".

- В поле Введите имена выбираемых объектов (примеры) перечислите имена пользователей или устройств, которым вы хотите предоставить право входа в систему в качестве службы. Нажмите ОК.

Настройка получения событий DNS-сервера с помощью агента ETW

Коннектор Event Tracing for Windows (далее также коннектор ETW) – это механизм ведения журнала событий, создаваемых приложениями и драйверами на DNS-сервере. Вы можете использовать коннектор ETW для устранения ошибок при разработке, а также для поиска вредоносной активности.

Использование коннектора ETW оказывает незначительное влияние на производительность DNS-сервера. Например, DNS-сервер, который работает на современном оборудовании и получает до 100 000 запросов в секунду (англ. queries per second, QPS), может испытывать снижение производительности на 5% при использовании коннектора ETW. Если DNS-сервер получает до 50 000 запросов в секунду, снижение производительности не наблюдается. Мы рекомендуем следить за производительностью DNS-сервера при использовании коннектора ETW вне зависимости от количества запросов в секунду.

По умолчанию вы можете использовать коннектор ETW на операционной системе Windows Server, начиная с версии Windows Server 2016. Коннектор ETW также поддерживается версией Windows Server 2012 R2, если установлено исправление для ведения журнала событий и аудита изменений. Исправление доступно на сайте службы технической поддержки Microsoft.

Коннектор ETW состоит из следующих компонентов:

- Поставщики или провайдеры (англ. providers) – элементы системы, которые генерируют события и отправляют их коннектору ETW. Например, поставщиками могут быть ядра Windows или драйвера устройств. При работе с кодом разработчикам нужно указать, какие события поставщики отправляют коннектору ETW. Событием может быть выполнение важной с точки зрения разработчика функции, например функции, которая открывает доступ к Security Account Manager (SAM).

- Потребители (англ. consumers) – программные системы, получают от коннектора ETW события, сгенерированные поставщиками, после чего используют эти события. Например, потребителем может быть KUMA.

- Контроллеры (англ. controllers) – программы, которые управляют взаимодействием между поставщиками и потребителями. Например, контроллерами могут быть утилиты Logman или Wevtutil. Поставщики регистрируются в контроллере для отправки событий потребителям. Контроллер может включить или выключить поставщика. Если поставщик выключен, он не генерирует события.

Для установки связи между поставщиками и потребителями контроллеры используют сессии трассировки. Сессии трассировки также используются для фильтрации данных по указанным параметрам, так как потребителям могут требоваться разные события.

Настройка получения событий DNS-сервера с помощью коннектора ETW состоит из следующих этапов:

- Настройка на стороне Windows.

- Создание коллектора KUMA.

При создании коллектора KUMA выполните следующие действия:

- На 2-м шаге мастера установки коллектора выполните следующие действия:

- В раскрывающемся списке Тип выберите тип коннектора tcp. Вы также можете указать тип коннектора http и другие типы коннектора с верификацией для защищенной отправки.

- В поле URL введите FQDN и номер порта, на котором коллектор KUMA будет ожидать соединения от агента KUMA. Вы можете указать номер любого из незанятых портов.

- В поле Разделитель введите

\n.

- На 3-м шаге мастера установки коллектора в раскрывающемся списке Нормализатор выберите нормализатор. Мы рекомендуем выбрать предустановленный расширенный нормализатор для событий Windows [OOTB] Microsoft DNS ETW logs json.

- На 7-м шаге мастера установки коллектора добавьте точку назначения с типом Хранилище для хранения событий. Если вы планируете использовать корреляцию по событиям, вам также нужно добавить точку назначения с типом Коррелятор.

- На 8-м шаге мастера установки коллектора нажмите на кнопку Сохранить и создать сервис, после чего в нижней части окна скопируйте команду для установки коллектора KUMA на сервере.

- На 2-м шаге мастера установки коллектора выполните следующие действия:

- Установка коллектора KUMA на сервере.

Выполните следующие действия:

- Подключитесь к интерфейсу командной строки KUMA, используя учетную запись пользователя с правами root.

- Установите коллектор KUMA, выполнив команду, которую вы скопировали на 8-м шаге мастера установки коллектора.

- Если вы хотите добавить порт коллектора KUMA в исключения межсетевого экрана и обновить параметры межсетевого экрана, выполните команды:

firewall-cmd --add-port=<номер порта коллектора>/tcp –permanentfirewall-cmd --reload

Коллектор KUMA будет установлен, и статус сервиса коллектора KUMA изменится на зеленый в веб-интерфейсе KUMA.

- Создание агента KUMA.

При создании агента KUMA выполните следующие действия:

- Выберите вкладку Подключение 1.

- В блоке параметров Коннектор раскрывающемся списке Коннектор выберите Создать и укажите следующие параметры:

- В раскрывающемся списке Тип выберите тип коннектора etw.

- В поле Имя сессии введите имя поставщика, которое вы указали при настройке получения событий DNS-сервера с помощью коннектора ETW на стороне Windows.

- В блоке параметров Точки назначения в раскрывающемся списке Точка назначения выберите Создать и укажите следующие параметры:

- В раскрывающемся списке Тип выберите тип точки назначения tcp.

- В поле URL введите FQDN и номер порта, на котором коллектор KUMA будет ожидать соединения от агента KUMA. Введенное значение должно совпадать со значением, которое вы указали на 2-м шаге мастера установки коллектора.

- Выберите вкладку Дополнительные параметры и в поле Размер дискового буфера введите

1073741824.

- Создание сервиса агента KUMA.

Вам нужно скопировать идентификатор созданного сервиса агента KUMA. Для этого нажмите на правую кнопку мыши рядом с сервисом агента KUMA и в контекстном меню выберите пункт Копировать идентификатор.

- Создание учетной записи для агента KUMA.

Создайте доменную или локальную учетную запись Windows для запуска агента KUMA и обеспечения доступа к чтению аналитического журнала. Вам нужно добавить созданную учетную запись в группу пользователей Пользователи журналов производительности (англ. Performance Log Users group), а также назначить этой учетной записи право Вход в качестве службы (англ. Log on service).

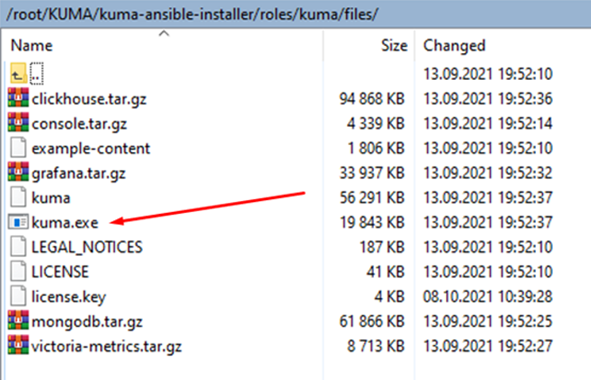

- Установка агента KUMA на Windows-сервере.

Вам нужно установить агент KUMA на Windows-сервере, который будет обеспечивать прием событий от поставщика. Для этого выполните следующие действия:

- Добавьте FQDN сервера KUMA Core в файл hosts на Windows-сервере, либо на DNS-сервер.

- Создайте директорию C:\Users\<имя пользователя>\Desktop\KUMA на Windows-сервере.

- Скопируйте файл kuma.exe из архива пакетов установки KUMA в директорию C:\Users\<имя пользователя>\Desktop\KUMA.

- Запустите командную строку от имени администратора.

- Перейдите в директорию C:\Users\<имя пользователя>\Desktop\KUMA и выполните команду:

C:\Users\<имя пользователя>\Desktop\KUMA>kuma.exe agent --core https://<DOMAIN-NAME-KUMA-CORE-Server>:7210 --id <идентификатор сервиса агента KUMA>В веб-интерфейсе KUMA в разделе Ресурсы → Активные сервисы убедитесь, что сервис агента KUMA был запущен и его статус изменился на зеленый, после чего прервите выполнение команды.

- Запустите установку агента KUMA одним из следующих способов:

- Если вы хотите запустить установку агента KUMA с использованием доменной учетной записи, выполните команду:

C:\Users\<имя пользователя>\Desktop\KUMA>kuma.exe agent --core https://<DOMAIN-NAME-KUMA-CORE-Server>:7210 --id <идентификатор сервиса агента KUMA> –-user <домен>\<имя учетной записи для агента KUMA> --install - Если вы хотите запустить установку агента с использованием локальной учетной записи, выполните команду:

C:\Users\<имя пользователя>\Desktop\KUMA>kuma.exe agent --core https://<DOMAIN-NAME-KUMA-CORE-Server>:7210 --id <идентификатор сервиса агента KUMA> –-user <имя учетной записи для агента KUMA> --install

Вам потребуется ввести пароль учетной записи для агента KUMA.

- Если вы хотите запустить установку агента KUMA с использованием доменной учетной записи, выполните команду:

На Windows-сервере будет установлен сервис KUMA Windows Agent <идентификатор сервиса агента KUMA>. Если в веб-интерфейсе KUMA в разделе Ресурсы → Активные сервисы сервис агента KUMA не запущен и имеет красный статус, вам нужно убедиться в доступности портов 7210, а также порта коллектора Windows по направлению от агента KUMA к коллектору KUMA.

Для удаления сервиса агента KUMA на Windows-сервере выполните команду:

C:\Users\<имя пользователя>\Desktop\KUMA>kuma.exe agent --id <идентификатор сервиса агента KUMA> --uninstall - Проверка поступления событий DNS-сервера в коллектор KUMA.

Вы можете проверить, что настройка получения событий DNS-сервера с помощью коннектора ETW выполнена правильно, в разделе веб-интерфейса KUMA Поиск связанных событий.

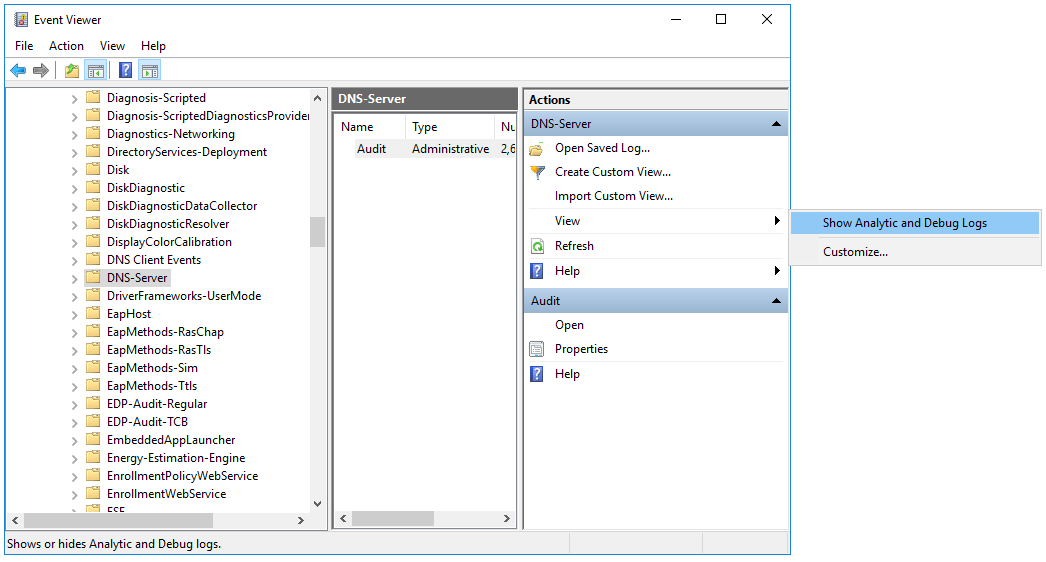

Настройка на стороне Windows

Чтобы настроить получение событий DNS-сервера с помощью коннектора ETW на стороне Windows:

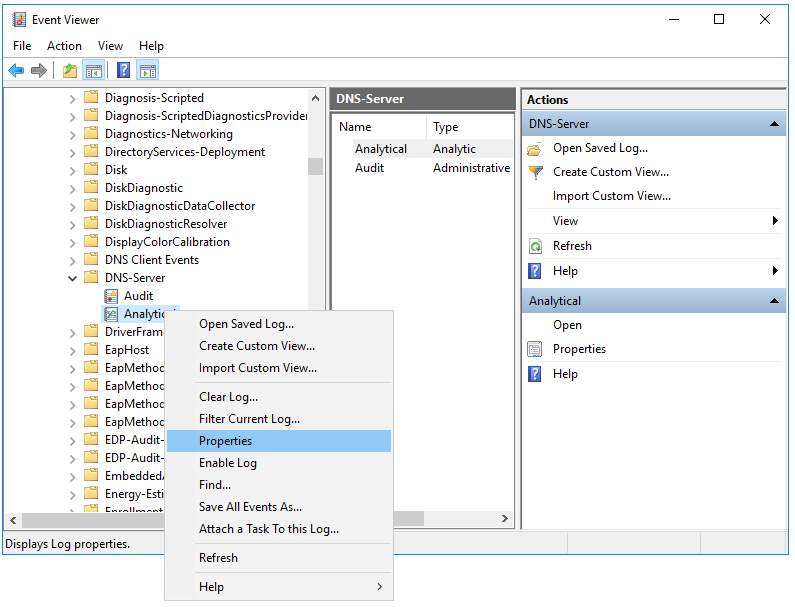

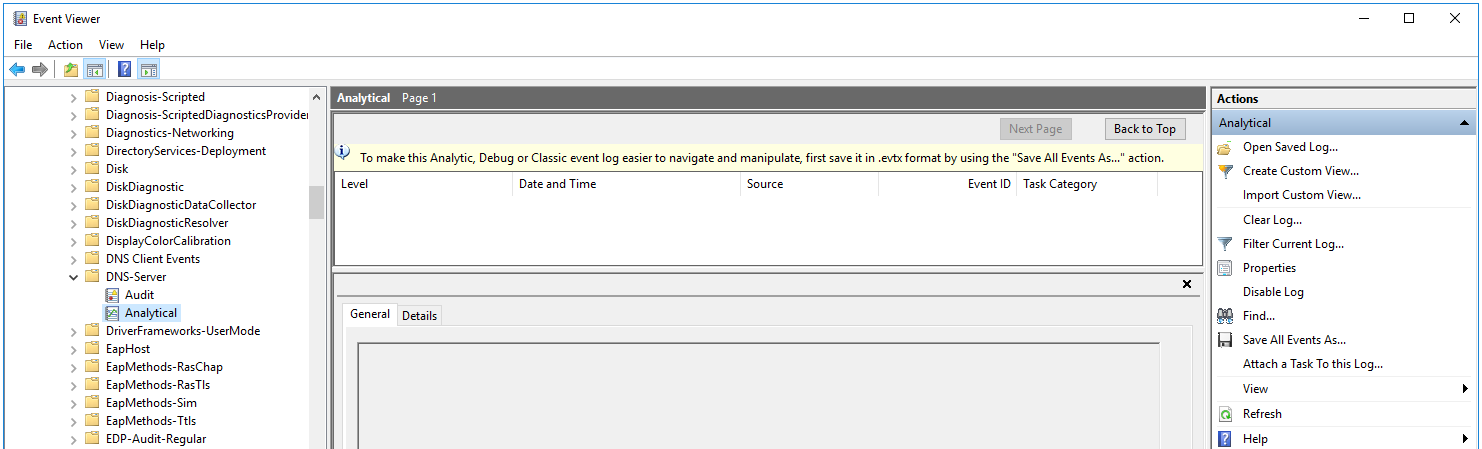

- Запустите Просмотр событий (англ. Event viewer), выполнив команду:

eventvwr.msc - В открывшемся окне перейдите в директорию Журналы приложений и служб → Microsoft → Windows → DNS-Server.

- Откройте контекстное меню директории DNS-Server и выберите пункт Вид → Отобразить аналитический и отладочный журналы.

Отобразится отладочный журнал Audit и аналитический журнал Analytical.

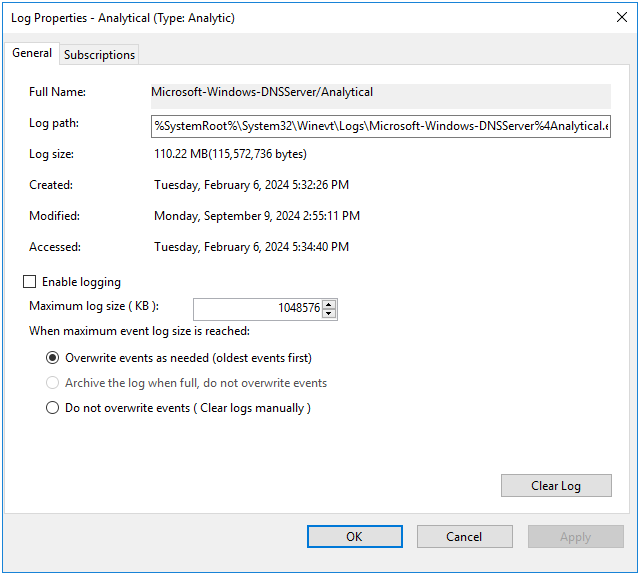

- Настройте аналитический журнал:

- Откройте контекстное меню аналитического журнала Analytical и выберите пункт Свойства.

- В открывшемся окне убедитесь, что в поле Макс. размер журнала (КБ) указано значение

1048576.

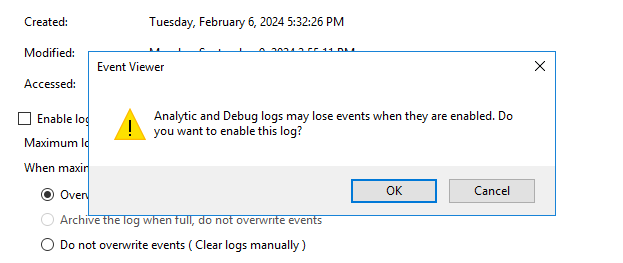

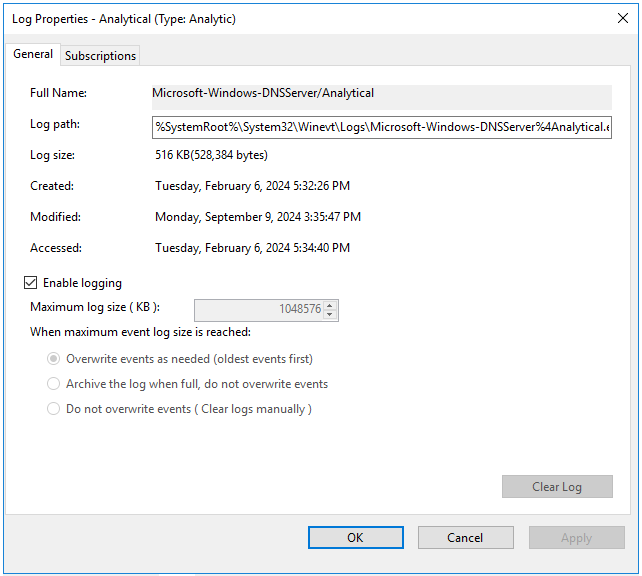

- Установите флажок Включить ведение журнала и в открывшемся окне подтверждения нажмите на кнопку ОК.

Параметры аналитического журнала должны быть настроены следующим образом:

- Нажмите на кнопку Применить, после чего нажмите на кнопку ОК.

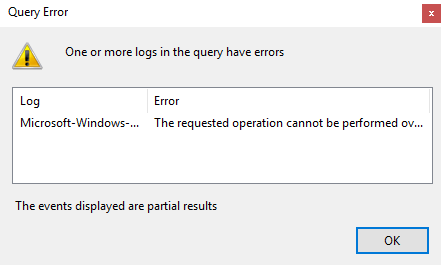

Отобразится окно с ошибкой.

При включенной ротации аналитического журнала события не отображаются. Для просмотра событий в панели Действия нажмите на кнопку Остановить журнал.

- Откройте контекстное меню аналитического журнала Analytical и выберите пункт Свойства.

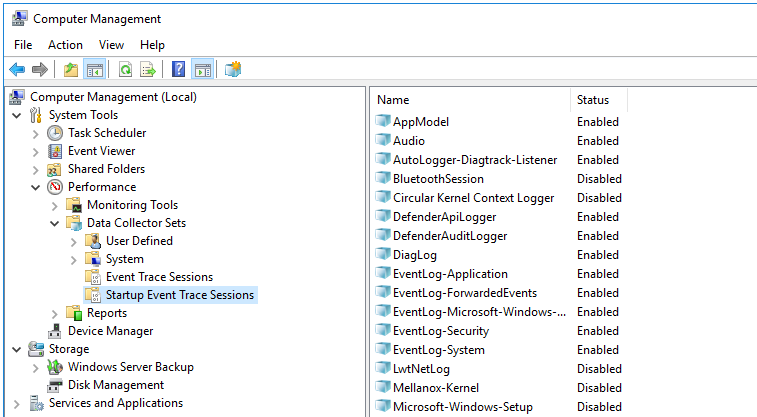

- Запустите Управление компьютером (англ. Computer management) от имени администратора.

- В открывшемся окне перейдите в директорию Служебные программы → Производительность → Сеансы отслеживания событий запуска.

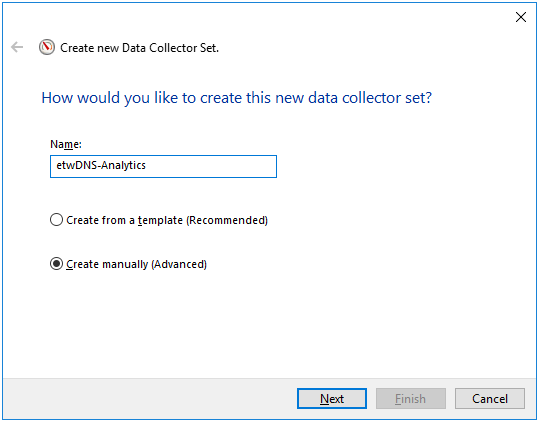

- Создайте поставщика:

- Откройте контекстное меню директории Сеансы отслеживания событий запуска и выберите пункт Создать → Группа сборщиков данных.

- В открывшемся окне введите имя поставщика и нажмите на кнопку Далее.

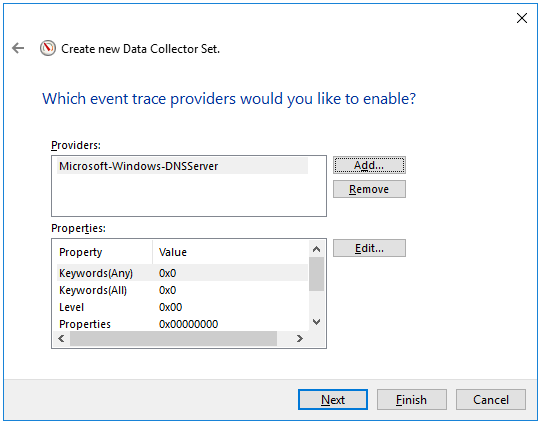

- Нажмите на кнопку Добавить... и в открывшемся окне выберите поставщика Microsoft-Windows-DNSServer.

Агент KUMA с коннектором ETW работает только с System.Provider.Guid: {EB79061A-A566-4698-9119-3ED2807060E7} - Microsoft-Windows-DNSServer.

- Дважды нажмите на кнопку Далее, после чего нажмите на кнопку Готово.

- Откройте контекстное меню директории Сеансы отслеживания событий запуска и выберите пункт Создать → Группа сборщиков данных.

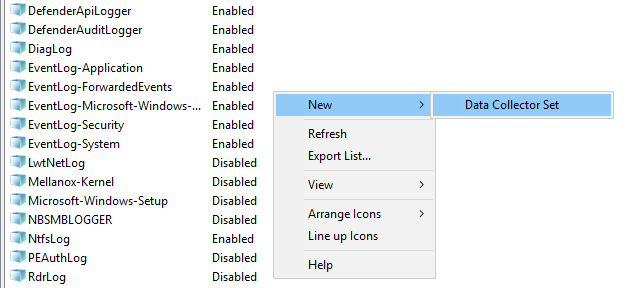

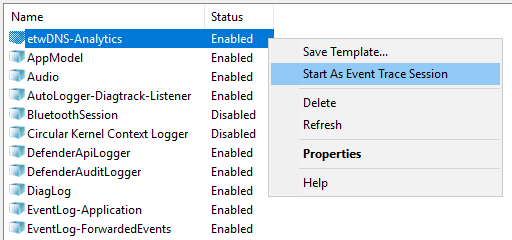

- Откройте контекстное меню созданного поставщика и выберите пункт Запустить как сеанс отслеживания событий.

- Перейдите в директорию Сеансы отслеживания событий.

Отобразятся сеансы отслеживания событий.

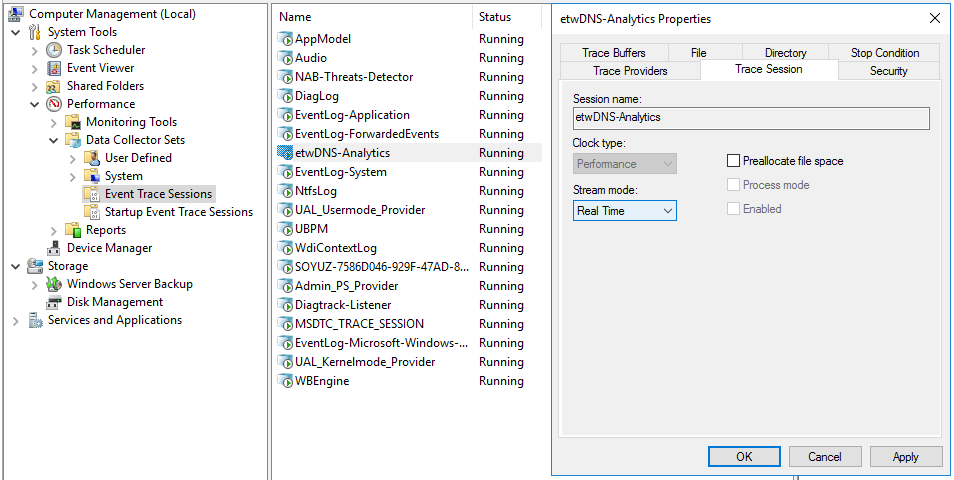

- Откройте контекстное меню созданного сеанса отслеживания событий и выберите пункт Свойства.

- В открывшемся окне выберите вкладку Сеансы отслеживания и в раскрывающемся списке Режим потока выберите Режим реального времени.

- Нажмите на кнопку Применить, после чего нажмите на кнопку ОК.

Настройка получения событий DNS-сервера с помощью коннектора ETW будет завершена.

В началоНастройка получения событий PostgreSQL

KUMA позволяет осуществлять мониторинг и проводить аудит событий PostgreSQL на устройствах Linux с помощью rsyslog.

Аудит событий проводится с помощью плагина pgAudit. Плагин поддерживает работу с PostgreSQL версии 9.5 и выше. Подробную информацию о плагине pgAudit см. по ссылке: https://github.com/pgaudit/pgaudit.

Настройка получения событий состоит из следующих этапов:

- Установка плагина pdAudit.

- Создание коллектора KUMA для событий PostgreSQL.

Для получения событий PostgreSQL с помощью rsyslog в мастере установки коллектора на шаге Парсинг событий выберите нормализатор [OOTB] PostgreSQL pgAudit syslog.

- Установка коллектора в сетевой инфраструктуре KUMA.

- Настройка сервера источника событий.

- Проверка поступления событий PostgreSQL в коллектор KUMA.

Вы можете проверить, что настройка сервера источника событий PostgreSQL выполнена правильно в разделе веб-интерфейса KUMA Поиск связанных событий.

Установка плагина pgAudit

Чтобы установить плагин pgAudit:

- В командном интерпретаторе выполните команды под учетной записью с правами администратора:

sudo apt updatesudo apt -y install postgresql-<версия базы данных PostgreSQL>-pgauditВерсию плагина необходимо выбрать в зависимости от версии PostgresSQL. Информацию о версиях PostgreSQL и необходимых версиях плагина см.по ссылке: https://github.com/pgaudit/pgaudit#postgresql-version-compatibility.

Пример:

sudo apt -y install postgresql-12-pgaudit - Найдите конфигурационный файл postgres.conf. Для этого в командной строке PostgresSQL выполните команду:

show data_directory;В ответе будет указано расположение конфигурационного файла.

- Создайте резервную копию конфигурационного файла postgres.conf.

- Откройте файл postgres.conf и скопируйте или замените имеющиеся значения на указанные ниже.

```## pgAudit settingsshared_preload_libraries = 'pgaudit'## database logging settingslog_destination = 'syslog'## syslog facilitysyslog_facility = 'LOCAL0'## event identsyslog_ident = 'Postgres'## sequence numbers in syslogsyslog_sequence_numbers = on## split messages in syslogsyslog_split_messages = off## message encodinglc_messages = 'en_US.UTF-8'## min message level for loggingclient_min_messages = log## min error message level for logginglog_min_error_statement = info## log checkpoints (buffers, restarts)log_checkpoints = off## log query durationlog_duration = off## error description levellog_error_verbosity = default## user connections logginglog_connections = on## user disconnections logginglog_disconnections = on## log prefix formatlog_line_prefix = '%m|%a|%d|%p|%r|%i|%u| %e '## log_statementlog_statement = 'none'## hostname logging status. dns bane resolving affect#performance!log_hostname = off## logging collector buffer status#logging_collector = off## pg audit settingspgaudit.log_parameter = onpgaudit.log='ROLE, DDL, MISC, FUNCTION'``` - Перезапустите службу PostgreSQL при помощи команды:

sudo systemctl restart postgresql - Чтобы загрузить плагин pgAudit в PostgreSQL, в командной строке PostgreSQL выполните команду:

CREATE EXTENSION pgaudit;

Плагин pgAudit установлен.

В началоНастройка Syslog-сервера для отправки событий

Для передачи событий от сервера в KUMA используется сервис rsyslog.

Чтобы настроить передачу событий от сервера, на котором установлена PostgreSQL, в коллектор:

- Чтобы проверить, что на сервере источника событий установлен сервис rsyslog, выполните следующую команду под учетной записью с правами администратора:

sudo systemctl status rsyslog.serviceЕсли сервис rsyslog не установлен на сервере, установите его, выполнив следующие команды:

yum install rsyslogsudo systemctl enable rsyslog.servicesudo systemctl start rsyslog.service - В директории /etc/rsyslog.d/ создайте файл pgsql-to-siem.conf со следующим содержанием:

If $programname contains 'Postgres' then @<IP-адрес коллектора>:<порт коллектора>Например:If $programname contains 'Postgres' then @192.168.1.5:1514Если вы хотите отправлять события по протоколу TCP, содержимое файла должно быть таким:

If $programname contains 'Postgres' then @@<IP-адрес коллектора>:<порт коллектора>Сохраните изменения в конфигурационном файле pgsql-to-siem.conf.

- В конфигурационный файл /etc/rsyslog.conf добавьте следующие строки:

$IncludeConfig /etc/pgsql-to-siem.conf$RepeatedMsgReduction offСохраните изменения в конфигурационном файле /etc/rsyslog.conf.

- Перезапустите сервис rsyslog, выполнив следующую команду:

sudo systemctl restart rsyslog.service

Настройка получения событий ИВК Кольчуга-К

Вы можете настроить получение событий системы ИВК Кольчуга-К в SIEM-систему KUMA.

Настройка получения событий состоит из следующих этапов:

- Настройка передачи событий ИВК Кольчуга-К в KUMA.

- Создание коллектора KUMA для получения событий ИВК Кольчуга-К.

Для получения событий ИВК Кольчуга-К с помощью Syslog в мастере установки коллектора на шаге Парсинг событий выберите нормализатор [OOTB] Kolchuga-K syslog.

- Установка коллектора KUMA для получения событий ИВК Кольчуга-К.

- Проверка поступления событий ИВК Кольчуга-К в KUMA.

Вы можете проверить, что настройка источника событий ИВК Кольчуга-К выполнена правильно в разделе веб-интерфейса KUMA Поиск связанных событий.

Настройка передачи событий ИВК Кольчуга-К в KUMA

Чтобы настроить передачу событий межсетевого экрана ИВК КОЛЬЧУГА-К по syslog в коллектор KUMA:

- Подключитесь к межсетевому экрану с правами администратора по протоколу SSH.

- Создайте резервную копию файлов /etc/services и /etc/syslog.conf.

- В конфигурационном файле /etc/syslog.conf укажите FQDN или IP-адрес коллектора KUMA. Например:

*.* @kuma.example.com

или

*.* @192.168.0.100

Сохраните изменения в конфигурационном файле /etc/syslog.conf.

- В конфигурационном файле /etc/services укажите порт и протокол, который используется коллектором KUMA. Например:

syslog 10514/udp

Сохраните изменения в конфигурационном файле /etc/services.

- Перезапустите syslog-сервер межсетевого экрана с помощью команды:

service syslogd restart

Настройка получения событий КриптоПро NGate

Вы можете настроить получение событий программы КриптоПро NGate в SIEM-систему KUMA.

Настройка получения событий состоит из следующих этапов:

- Настройка передачи событий КриптоПро NGate в KUMA.

- Создание коллектора KUMA для получения событий КриптоПро NGate.

Для получения событий КриптоПро NGate в мастере установки коллектора на шаге Парсинг событий выберите нормализатор [OOTB] NGate syslog.

- Установка коллектора KUMA для получения событий КриптоПро NGate.

- Проверка поступления событий КриптоПро NGate в коллектор KUMA.

Вы можете проверить, что настройка сервера источника событий КриптоПро NGate выполнена правильно, в разделе веб-интерфейса KUMA Поиск связанных событий.

Настройка передачи событий КриптоПро NGate в KUMA

Чтобы настроить передачу событий из программы КриптоПро NGate в KUMA:

- Подключитесь к веб-интерфейсу системы управления NGate.

- Подключите удаленные syslog-серверы к системе управления. Для этого выполните следующие действия:

- Откройте страницу списка syslog-серверов External Services → Syslog Server → Add Syslog Server.

- Введите параметры syslog-сервера и нажмите на значок

.

.

- Выполните привязку syslog-серверов к конфигурации для записи журналов работы кластера. Для этого выполните следующие действия:

- В разделе Clusters → Summary выберите настраиваемый кластер.

- На вкладке Configurations нажмите на элемент Configuration нужного кластера для входа на страницу настроек конфигурации.

В поле

Syslog Serversнастраиваемой конфигурации нажмите на кнопку

Assign.

Установите флажки для syslog-серверов, которые которые вы хотите привязать, и нажмите

на значок .

.Вы можете привязать неограниченное число серверов.

Чтобы добавить новые syslog-серверы, нажмите на значок

.

.Опубликуйте конфигурацию для активации новых настроек.

Выполните привязку syslog-серверов к системе управления для записи журналов работы Администратора. Для этого выполните следующие действия:

- Выберите пункт меню Management Center Settings и на открывшейся странице в блоке Syslog servers нажмите на кнопку Assign.

- В окне Assign Syslog Servers to Management Center установите флажок для тех syslog-серверов, которые вы хотите привязать, затем нажмите на значок

.

.Вы можете привязать неограниченное количество серверов.

В результате события программы КриптоПро NGate передаются в KUMA.

В началоНастройка получения событий Ideco UTM

Вы можете настроить получение событий программы Ideco UTM в KUMA по протоколу Syslog.

Настройка получения событий состоит из следующих этапов:

- Настройка передачи событий Ideco UTM в KUMA.

- Создание коллектора KUMA для получения событий Ideco UTM.

Для получения событий Ideco UTM в мастере установки коллектора на шаге Парсинг событий выберите нормализатор [OOTB] Ideco UTM syslog.

- Установка коллектора KUMA для получения событий Ideco UTM.

- Проверка поступления событий Ideco UTM в KUMA.

Вы можете проверить, что настройка сервера источника событий Ideco UTM выполнена правильно, в разделе веб-интерфейса KUMA Поиск связанных событий.

Настройка передачи событий Ideco UTM в KUMA

Чтобы настроить передачу событий из программы Ideco UTM в KUMA:

- Подключитесь к веб-интерфейсу Ideco UTM под учётной записью, обладающей административными привилегиями.

- В меню Пересылка системных сообщений переведите переключатель Syslog в положение включено.

- В параметре IP-адрес укажите IP-адрес коллектора KUMA.

- В параметре Порт введите порт, который прослушивает коллектор KUMA.

- Нажмите Сохранить для применения внесенных изменений.

Передача событий в Ideco UTM в KUMA будет настроена.

В началоНастройка получения событий KWTS

Вы можете настроить получение событий из системы анализа и фильтрации веб-трафика Kaspersky Web Traffic Security (KWTS) в KUMA.

Настройка получения событий состоит из следующих этапов:

- Настройка передачи событий KWTS в KUMA.

- Создание коллектора KUMA для получения событий KWTS.

Для получения событий KWTS в мастере установки коллектора на шаге Парсинг событий выберите нормализатор [OOTB] KWTS.

- Установка коллектора KUMA для получения событий KWTS.

- Проверка поступления событий KWTS в коллектор KUMA.

Вы можете проверить, что настройка передачи событий KWTS выполнена правильно в разделе веб-интерфейса KUMA Поиск связанных событий.

Настройка передачи событий KWTS в KUMA

Чтобы настроить передачу событий KWTS в KUMA:

- Подключитесь к серверу KWTS по протоколу SSH под учетной записью root.

- Перед внесением изменений создайте резервные копии следующих файлов:

- /opt/kaspersky/kwts/share/templates/core_settings/event_logger.json.template

- /etc/rsyslog.conf

- Убедитесь, что параметры конфигурационного файла /opt/kaspersky/kwts/share/templates/core_settings/event_logger.json.template имеют следующие значения, при необходимости внесите изменения:

"siemSettings":{"enabled": true,"facility": "Local5","logLevel": "Info","formatting":{ - Сохраните внесенные изменения.

- Для отправки событий по протоколу UDP внесите следующие изменения в конфигурационный файл /etc/rsyslog.conf:

$WorkDirectory /var/lib/rsyslog$ActionQueueFileName ForwardToSIEM$ActionQueueMaxDiskSpace 1g$ActionQueueSaveOnShutdown on$ActionQueueType LinkedList$ActionResumeRetryCount -1local5.* @<<IP-адрес коллектора KUMA>:<порт коллектора>>Если вы хотите отправлять события по протоколу TCP, последняя строчка должна выглядеть следующим образом:

local5.* @@<<IP-адрес коллектора KUMA>:<порт коллектора>> - Сохраните внесенные изменения

- Перезапустите сервис rsyslog с помощью следующей команды:

sudo systemctl restart rsyslog.service - Перейдите в веб-интерфейс KWTS на вкладку Параметры – Syslog и включите опцию Записывать информацию о профиле трафика.

- Нажмите Сохранить.

Настройка получения событий KLMS

Вы можете настроить получение событий из системы анализа и фильтрации почтового трафика Kaspersky Linux Mail Server (KLMS) в SIEM-систему KUMA.

Настройка получения событий состоит из следующих этапов:

- В зависимости от используемой версии KLMS, выберите один из вариантов:

- Создание коллектора KUMA для получения событий KLMS.

Для получения событий KLMS в мастере установки коллектора на шаге Парсинг событий выберите нормализатор [OOTB] KLMS syslog CEF.

- Установка коллектора KUMA для получения событий KLMS.

- Проверка поступления событий KLMS в коллектор KUMA.

Вы можете проверить, что настройка сервера источника событий KLMS выполнена правильно в разделе веб-интерфейса KUMA Поиск связанных событий.

Настройка передачи событий KLMS в KUMA

Чтобы настроить передачу событий KLMS в KUMA:

- Подключитесь к серверу KLMS по протоколу SSH и перейдите в меню Technical Support Mode.

- С помощью утилиты klms-control выгрузите настройки в файл settings.xml:

sudo /opt/kaspersky/klms/bin/klms-control --get-settings EventLogger -n -f /tmp/settings.xml - Убедитесь, что параметры файла /tmp/settings.xml имеют следующие значения, при необходимости внесите изменения:

<siemSettings><enabled>1</enabled><facility>Local1</facility>...</siemSettings> - Примените настройки с помощью следующей команды:

sudo /opt/kaspersky/klms/bin/klms-control --set-settings EventLogger -n -f /tmp/settings.xml - Для отправки событий по протоколу UDP внесите следующие изменения в конфигурационный файл /etc/rsyslog.conf.

$WorkDirectory /var/lib/rsyslog$ActionQueueFileName ForwardToSIEM$ActionQueueMaxDiskSpace 1g$ActionQueueSaveOnShutdown on$ActionQueueType LinkedList$ActionResumeRetryCount -1local1.* @<<IP-адрес коллектора KUMA>:<порт коллектора>>Если вы хотите отправлять события по протоколу TCP, последняя строчка должна выглядеть следующим образом:

local1.* @@<<IP-адрес коллектора KUMA>:<порт коллектора>> - Сохраните внесенные изменения.

- Перезапустите сервис rsyslog с помощью следующей команды:

sudo systemctl restart rsyslog.service

Настройка получения событий KSMG

Вы можете настроить получение событий из систем анализа и фильтрации почтового трафика Kaspersky Secure Mail Gateway (KSMG) 1.1 в SIEM-систему KUMA.

Настройка получения событий состоит из следующих этапов:

- Настройка передачи событий KSMG в KUMA.

- Создание коллектора KUMA для получения событий KSMG.

Для получения событий KSMG в мастере установки коллектора на шаге Парсинг событий выберите нормализатор [OOTB] KSMG.

- Установка коллектора KUMA для получения событий KSMG.

- Проверка поступления событий KSMG в коллектор KUMA.

Вы можете проверить, что настройка сервера источника событий KSMG выполнена правильно, в разделе веб-интерфейса KUMA Поиск связанных событий.

Настройка передачи событий KSMG в KUMA

Чтобы настроить передачу событий KSMG в KUMA:

- Подключитесь к серверу KSMG по протоколу SSH под учетной записью с правами администратора.

- С помощью утилиты ksmg-control выгрузите настройки в файл settings.xml:

sudo /opt/kaspersky/ksmg/bin/ksmg-control --get-settings EventLogger -n -f /tmp/settings.xml - Убедитесь, что параметры файла /tmp/settings.xml имеют следующие значения, при необходимости внесите изменения:

<siemSettings><enabled>1</enabled><facility>Local1</facility> - Примените настройки с помощью следующей команды:

sudo /opt/kaspersky/ksmg/bin/ksmg-control --set-settings EventLogger -n -f /tmp/settings.xml - Для отправки событий по протоколу UDP внесите следующие изменения в конфигурационный файл /etc/rsyslog.conf:

$WorkDirectory /var/lib/rsyslog$ActionQueueFileName ForwardToSIEM$ActionQueueMaxDiskSpace 1g$ActionQueueSaveOnShutdown on$ActionQueueType LinkedList$ActionResumeRetryCount -1local1.* @<<IP-адрес коллектора KUMA>:<порт коллектора>>Если вы хотите отправлять события по протоколу TCP, последняя строчка должна выглядеть следующим образом:

local1.* @@<<IP-адрес коллектора KUMA>:<порт коллектора>> - Сохраните внесенные изменения.

- Перезапустите сервис rsyslog с помощью следующей команды:

sudo systemctl restart rsyslog.service

Настройка получения событий KICS for Networks

Вы можете настроить получение событий из программы Kaspersky Industrial CyberSecurity for Networks (KICS for Networks) версии 4.2 в KUMA.

Настройка получения событий состоит из следующих этапов:

- Создание коннектора KICS for Networks для передачи событий в KUMA.

- Настройка передачи событий KICS for Networks в KUMA.

- Создание и установка коллектора KUMA для получения событий KICS for Networks.

- Проверка поступления событий KICS for Networks в коллектор KUMA.

Вы можете проверить, что настройка передачи событий KICS for Networks выполнена правильно в разделе веб-интерфейса KUMA Поиск связанных событий.

Создание коннектора KICS for Networks для передачи событий в KUMA

Чтобы создать коннектор для передачи событий в веб-интерфейсе KICS for Networks:

- Войдите в веб-интерфейс KICS for Networks под учетной записью администратора.

- Перейдите в раздел Параметры → Коннекторы.

- Нажмите на кнопку Добавить коннектор.

- Укажите следующие параметры:

- В раскрывающемся списке Тип коннектора выберите значение SIEM.

- В поле Имя коннектора укажите имя для коннектора.

- В поле Адрес Сервера введите IP-адрес Сервера KICS for Networks.

- В раскрывающемся списке Узел размещения коннектора выберите узел, на котором вы устанавливаете коннектор.

Вы можете указать любое имя.

- В поле Имя пользователя укажите имя пользователя, под которым KUMA будет подключаться к программе через коннектор. Требуется указать имя одного из пользователей KICS for Networks.

- В поле Адрес-SIEM сервера введите IP-адрес сервера коллектора KUMA.

- В поле Номер порта введите номер порта коллектора KUMA.

- В раскрывающемся списке Транспортный протокол выберите одно из следующих значений: TCP или UDP.

- Установите флажок Разрешить отправку записей аудита.

- Установите флажок Разрешить отправку записей программы.

- Нажмите на кнопку Сохранить.

Коннектор будет создан. Он отобразится в таблице коннекторов KICS for Networks со статусом Работает.

Коннектор KICS for Networks для передачи событий в KUMA будет готов к работе.

В началоНастройка передачи событий KICS for Networks в KUMA

Чтобы события безопасности KICS for Networks передавались в KUMA:

- Войдите в веб-интерфейс KICS for Networks под учетной записью администратора.

- Перейдите в раздел Параметры → Типы событий.

- Установите флажки для типов событий, которые вы хотите передавать в KUMA.

- Нажмите на кнопку Выбрать коннекторы.

- В открывшемся окне выберите коннектор, созданный для передачи событий в KUMA.

- Нажмите на кнопку Ok.

Выбранные типы событий будут передаваться в KUMA. В таблице Типы событий эти типы событий отмечаются флажком в столбце с названием коннектора.

В началоСоздание коллектора KUMA для получения событий KICS for Networks

После того как параметры передачи событий настроены, требуется создать коллектор в веб-интерфейсе KUMA для событий KICS for Networks.

Подробнее о процедуре создания коллектора KUMA см. в разделе Создание коллектора.

При создании коллектора в веб-интерфейсе KUMA вам нужно выполнить следующие требования:

- На шаге Транспорт требуется выбрать тип транспортного протокола, соответствующий типу, выбранному при создании коннектора в KICS for Networks на шаге 4i (TCP или UDP), и номер порта, соответствующий номеру порта, указанному на шаге 4h.

- На шаге Парсинг событий требуется выбрать нормализатор [OOTB] KICS4Net v3.х.

- На шаге Маршрутизация нужно убедиться, что в набор ресурсов коллектора добавлены следующие точки назначения:

- storage – используется для передачи данных в хранилище.

- correlator – используется для передачи данных в коррелятор.

Если точки назначения не добавлены в коллектор, вам нужно создать их.

- На последнем шаге мастера в нижней части окна отобразится команда, с помощью которой вы можете установить сервис на сервер, предназначенный для получения событий. Вам нужно скопировать эту команду и использовать при установке второй части коллектора.

Настройка получения событий PT NAD