Contenido

- Endpoint Detection and Response

- Acerca de Endpoint Detection and Response

- Acerca de los indicadores de vulneración

- Inicio del uso de Endpoint Detection and Response

- Escenario: configuración y uso de Endpoint Detection and Response

- Configuración de análisis de IoC para detectar posibles amenazas

- Configuración de la prevención de ejecución

- Visualización de información sobre las alertas de Endpoint Detection and Response

- Adopción de medidas de respuesta manual

- Cancelación del aislamiento de red de un dispositivo Windows

- Exportación de información sobre las alertas de Endpoint Detection and Response

- Deshabilitación de Endpoint Detection and Response

Endpoint Detection and Response

Esta sección contiene información sobre Endpoint Detection and Response.

La función Endpoint Detection and Response supervisa y analiza el avance de las amenazas, y le brinda información sobre posibles ataques para facilitar una respuesta manual oportuna, o bien realiza la respuesta automática predefinida.

Esta función solo está disponible si activó Kaspersky Next con una licencia de Kaspersky Next EDR Optimum o XDR Expert.

Si activó Kaspersky Next con una licencia de Kaspersky Next EDR Foundations, tiene acceso a una funcionalidad limitada llamada Análisis de causas raíz.

Para utilizar esta función, necesita Kaspersky Endpoint Security 11.8 para Windows o posterior.

Acerca de Endpoint Detection and Response

Kaspersky Next supervisa y analiza el avance de las amenazas, y le brinda información sobre posibles ataques para que sea más fácil responder a tiempo de manera manual, o bien realiza la respuesta automática predefinida.

Esta función solo está disponible si activó Kaspersky Next con una licencia de Kaspersky Next EDR Optimum o XDR Expert.

Si activó Kaspersky Next con una licencia de Kaspersky Next EDR Foundations, tiene acceso a una funcionalidad limitada llamada Análisis de causas raíz.

Para utilizar esta función, necesita Kaspersky Endpoint Security 11.8 para Windows o posterior.

Endpoint Detection and Response detecta amenazas en los siguientes tipos de objetos:

- Proceso

- Archivo

- Clave de registro

- Conexión de red

Puede empezar a utilizar la función Endpoint Detection and Response al iniciar la Consola de administración de Kaspersky Next por primera vez o después de que Kaspersky Next se actualice a una nueva versión. Si no comenzó a usar Endpoint Detection and Response durante la configuración inicial o adicional de Kaspersky Next, puede hacerlo más adelante.

Para usar Endpoint Detection and Response en el modo automático, primero debe configurarlo.

En el widget y la tabla Endpoint Detection and Response se muestran las alertas que se producen en los dispositivos de sus usuarios. El widget muestra hasta 10 alertas detectadas y la tabla muestra hasta 1000 alertas. Desde la tabla, puede exportar información sobre todas las alertas actuales a un archivo CSV.

Cuando analice los detalles de la alerta, es posible que desee tomar medidas adicionales o ajustar la función de Endpoint Detection and Response.

Si desea dejar de usar la función, puede deshabilitarla y volver a habilitarla más tarde.

Principio de páginaAcerca de los indicadores de vulneración

Un indicador de vulneración (IoC) es un conjunto de datos sobre un objeto o una actividad que indica un acceso no autorizado al dispositivo (vulneración de los datos). Por ejemplo, la ruta a un archivo en el que se detectó una amenaza en uno de los dispositivos de sus usuarios es un indicador de vulneración para otros dispositivos.

Kaspersky Next puede detectar amenazas mediante el uso de los siguientes tipos de IoC:

- Indicadores de archivo:

- Suma de comprobación MD5 de un archivo

- Suma de comprobación SHA256 de un archivo

- Ruta de acceso de un archivo

- Dirección IP de un equipo remoto

- Clave de registro

Inicio del uso de Endpoint Detection and Response

Puede empezar a utilizar la función Endpoint Detection and Response al iniciar la Consola de administración de Kaspersky Next por primera vez o después de que Kaspersky Next se actualice a una nueva versión. Si no comenzó a usar Endpoint Detection and Response durante la configuración inicial o adicional de Kaspersky Next, puede hacerlo como se indica en esta sección.

Después de comenzar a usar la función, el paquete de distribución de Kaspersky Endpoint Security para Windows (versión 11.8 o posterior) se prepara automáticamente. Luego, Kaspersky Endpoint Security para Windows se actualizará automáticamente en los dispositivos administrados que ejecutan Windows.

Para comenzar a usar Endpoint Detection and Response, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Realice una de las siguientes acciones:

- En la sección Panel de información, seleccione en la pestaña Guía de inicio rápido.

- En la sección Panel de información, seleccione en la pestaña Supervisión.

- En la sección Configuración, haga clic en el enlace Configuracióndebajo de Uso de Endpoint Detection and Response.

Se abre la página Endpoint Detection and Response.

- Haga clic en Habilitar Endpoint Detection and Response.

Se abre el Asistente para habilitar el uso de Endpoint Detection and Response.

Es posible que falten algunos pasos del asistente si los realizó durante la configuración inicial o adicional de Kaspersky Next.

Se abre la ventana Acuerdos de Kaspersky Endpoint Security para Windows.

En esta ventana, se muestran los textos del Contrato de licencia de usuario final de Kaspersky Endpoint Security para Windows, el Contrato de licencia de usuario final del Agente de red de Kaspersky Security Center, las Cláusulas complementarias sobre el procesamiento de datos de Kaspersky Endpoint Security para Windows y el Agente de red, y el enlace a la Política de privacidad de los productos y servicios de Kaspersky Lab.

- Lea atentamente el texto de cada documento.

Si acepta los términos y condiciones de los contratos, entiende y acepta que sus datos se administrarán y se transmitirán (incluso a otros países) como se describe en la Política de privacidad, y confirma que leyó y entiende la Política de privacidad en su totalidad, seleccione las casillas que están junto a los documentos enumerados y haga clic en el botón Acepto los términos.

Si no acepta los términos y las condiciones, no use las aplicaciones de seguridad. Si solo selecciona algunas de las casillas de verificación, no podrá usar Endpoint Detection and Response. Se cerrará la ventana Acuerdos de Kaspersky Endpoint Security para Windows.

Se abre la ventana Configuración del servidor proxy.

- Si es necesario, defina la configuración del servidor proxy y haga clic en Siguiente.

Endpoint Detection and Response está habilitado.

Puede deshabilitar la función más adelante si desea dejar de usarla.

Principio de páginaEscenario: configuración y uso de Endpoint Detection and Response

Para usar Endpoint Detection and Response en el modo automático, primero debe configurarlo.

El escenario se divide en etapas:

- Configurar los análisis de IoC para detectar posibles amenazas

Mediante el uso de análisis de IoC, puede configurar la búsqueda regular de indicadores de vulneración (IoC) en los dispositivos y las medidas de respuesta automática que se deben tomar si se detectan los IoC.

- Configurar la prevención de ejecución

Puede definir la configuración según la cual Kaspersky Endpoint Security para Windows impide la ejecución de ciertos objetos (archivos ejecutables y scripts) o la apertura de documentos de Microsoft Office en los dispositivos de sus usuarios.

- Ver y analizar información sobre alertas generadas

- Adoptar medidas de respuesta manual

Cuando analice los detalles de una alerta, es posible que desee tomar medidas adicionales o ajustar la función de Endpoint Detection and Response:

- Tome medidas de respuesta manual (por ejemplo, mueva el archivo detectado a Cuarentena o aísle el dispositivo en el que se produjo la alerta).

- Agregue los IoC detectados a la configuración de los análisis de IoC regulares para revisar otros dispositivos en busca de la misma amenaza.

- Agregue el objeto detectado a la lista de reglas de prevención de ejecución para evitar su futura ejecución en el mismo dispositivo y en otros.

Configuración de análisis de IoC para detectar posibles amenazas

Mediante el uso de análisis de IoC, puede configurar la búsqueda regular de indicadores de vulneración (IoC) en los dispositivos y las medidas de respuesta automática que se deben tomar si se detectan los IoC.

Puede definir la configuración de tres análisis de IoC:

- Análisis proactivo

Si encuentra en algún lugar (por ejemplo, en Internet) que una determinada amenaza se caracteriza por un conjunto de IoC, puede agregar estos IoC al análisis para examinar los dispositivos de sus usuarios.

El alcance del análisis son todos los dispositivos de sus usuarios que ejecutan Windows. No se puede modificar. Todos los dispositivos nuevos que se agreguen en el futuro se incluirán automáticamente en el alcance del análisis.

- Análisis reactivo

Si Kaspersky Next detecta una amenaza en uno de los dispositivos de sus usuarios, puede agregar los IoC de esa amenaza al análisis para examinar otros dispositivos.

El alcance del análisis son todos los dispositivos de sus usuarios que ejecutan Windows. No se puede modificar. Todos los dispositivos nuevos que se agreguen en el futuro se incluirán automáticamente en el alcance del análisis.

- Análisis personalizado

Puede agregar cualquier amenaza a este análisis para examinar los dispositivos de sus usuarios.

El alcance del análisis es una selección personalizada de los dispositivos de sus usuarios que ejecutan Windows. Todos los dispositivos nuevos que se agreguen en el futuro se incluirán automáticamente en el alcance del análisis.

Más adelante, cuando analice las alertas sobre las detecciones de Endpoint Protection Platform (EPP) en los dispositivos de sus usuarios, es posible que desee agregar los IoC detectados a la configuración del Análisis reactivo para examinar otros dispositivos en busca de la misma amenaza.

Para configurar los análisis de IoC, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Endpoint Detection and Response.

- Haga clic en el botón Análisis de IoC.

- En la ventana Análisis de IoC que se abre, defina la configuración de los análisis de IoC requeridos.

- Haga clic en Cerrar para cerrar la ventana Análisis de IoC.

Los análisis de IoC están configurados.

Incorporación de una amenaza a un análisis de IoC

Durante la configuración de los análisis regulares para detectar amenazas en los dispositivos o después de que ya se haya detectado una amenaza en uno de los dispositivos de sus usuarios, puede agregar una amenaza a un análisis de IoC con el fin de examinar otros dispositivos en busca de esa amenaza.

Puede agregar un máximo de 200 amenazas a cada análisis de IoC.

Para agregar una amenaza a un análisis de IoC, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Endpoint Detection and Response.

- Haga clic en el botón Análisis de IoC.

- Agregue una amenaza de cualquiera de las siguientes maneras:

- Para agregar una amenaza al Análisis proactivo, haga clic en el botón Agregar una amenaza.

- Para agregar una amenaza a cualquier análisis, haga clic en el enlace Ver en el respectivo mosaico y luego haga clic en el botón Agregar.

Se abre la ventana Agregar una amenaza.

- Ingrese el nombre de la amenaza.

- Si es necesario, ingrese la descripción de la amenaza.

- En Indicadores de vulneración (IoC), especifique los IoC de esta amenaza:

- Si planea especificar dos o más IoC, seleccione los criterios de detección (el operador lógico) en la lista Criterios de detección:

- Coincidencia con CUALQUIERA de los siguientes elementos, si desea que se produzca una alerta cuando se encuentra al menos uno de los IoC en un dispositivo (el operador lógico OR).

- Coincidencia con TODOS los siguientes elementos, si desea que se produzca una alerta solo cuando se encuentran todos los IoC en un dispositivo simultáneamente (el operador lógico AND).

- En Indicador 1, seleccione el tipo de IoC y especifique su valor.

Al agregar una clave de registro como IoC, comience desde un subárbol de registro (por ejemplo,

HKEY_LOCAL_MACHINE\Software\Microsoft).

Cuando agrega una clave de registro como IoC, Kaspersky Endpoint Security para Windows analiza solo algunas de las claves de registro. - Si desea agregar más IoC a la amenaza, haga clic en + Agregar un indicador y luego especifique otro IoC.

Puede agregar un máximo de 100 IoC a cada amenaza.

- Si planea especificar dos o más IoC, seleccione los criterios de detección (el operador lógico) en la lista Criterios de detección:

- Haga clic en Guardar para guardar los cambios.

La amenaza se agrega al análisis de IoC seleccionado.

Principio de páginaAlcance del análisis de IoC en el registro

Al analizar el registro en busca de amenazas, Kaspersky Endpoint Security para Windows analiza solo las claves de registro que son más vulnerables a los ataques.

Cuando agrega una clave de registro como IoC, Kaspersky Next verifica el valor ingresado y acepta solo las claves de registro que comienzan con los siguientes valores:

HKEY_CLASSES_ROOT\htafile

HKEY_CLASSES_ROOT\batfile

HKEY_CLASSES_ROOT\exefile

HKEY_CLASSES_ROOT\comfile

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print\Monitors

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\NetworkProvider

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Class

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services

HKEY_LOCAL_MACHINE\Software\Classes\piffile

HKEY_LOCAL_MACHINE\Software\Classes\htafile

HKEY_LOCAL_MACHINE\Software\Classes\exefile

HKEY_LOCAL_MACHINE\Software\Classes\comfile

HKEY_LOCAL_MACHINE\Software\Classes\CLSID

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ShellServiceObjectDelayLoad

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Aedebug

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Definición de la configuración de un análisis de IoC

Cuando configure un análisis regular para detectar amenazas en los dispositivos, puede definir la configuración del análisis: programación, alcance y medidas de respuesta automática.

Para definir la configuración de un análisis de IoC, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Endpoint Detection and Response.

- Haga clic en el botón Análisis de IoC.

- En el mosaico del análisis requerido, seleccione los puntos suspensivos verticales y luego haga clic en Definir la configuración del análisis.

Se abre la ventana Configuración de análisis.

- En la lista Programar, seleccione el valor requerido:

- Sin especificar (de manera predeterminada)

El análisis de IoC nunca se ejecuta.

- Cada día

Especifique la hora a la que debe ejecutarse el análisis de IoC.

- Cada semana

Especifique el día y la hora de la semana en que se debe ejecutar el análisis de IoC.

Análisis personalizado se ejecutará a la hora especificada en la zona horaria UTC±00:00. Análisis proactivo y el Análisis reactivo se ejecutarán a la hora especificada en la zona horaria del sistema operativo del dispositivo. Si un dispositivo protegido está desconectado a la hora programada, la tarea se ejecutará cuando el dispositivo se conecte.

- Sin especificar (de manera predeterminada)

- En Alcance del análisis, haga clic en el enlace Editar para especificar la lista de dispositivos en los que se debe ejecutar el análisis de IoC.

Seleccione las casillas de verificación junto a los dispositivos que se incluyen y desmarque las casillas de verificación junto a los dispositivos que se excluyen. Haga clic en Guardar para guardar los cambios.

Esta configuración solo está disponible para el Análisis personalizado. Para otros análisis (Análisis proactivo y Análisis reactivo), el alcance son todos los dispositivos de sus usuarios que ejecutan Windows. No se puede modificar.

Todos los dispositivos nuevos que se agreguen en el futuro se incluirán automáticamente en el alcance del análisis. Por lo tanto, si desea excluirlos del alcance del análisis personalizado, debe hacerlo manualmente.

- En Acciones de respuesta, seleccione las acciones de respuesta que se deben tomar si se detectan las amenazas especificadas:

- Solo alerta

El evento de detección de una amenaza se agrega al registro de eventos. No se toman otras acciones.

- Alerta y respuesta

El evento de detección de una amenaza se agrega al registro de eventos. Además, se toman las acciones de respuesta seleccionadas:

- Analizar áreas esenciales

Kaspersky Endpoint Security para Windows analiza la memoria Kernel, los procesos en ejecución y los sectores de arranque del disco de un dispositivo afectado.

- Enviar copia a Cuarentena y eliminar objeto

Kaspersky Endpoint Security para Windows primero crea una copia de seguridad del objeto malicioso que se encontró en el dispositivo, en caso de que sea necesario restaurar el objeto más adelante. La copia de seguridad se envía a Cuarentena. Luego, Kaspersky Endpoint Security para Windows elimina el objeto.

- Aislar el dispositivo de la red

Kaspersky Endpoint Security para Windows aísla el dispositivo de la red para evitar que la amenaza se propague o que se filtre información confidencial. Para configurar la duración del aislamiento, haga clic en Configuración y seleccione el valor requerido.

La duración del aislamiento es común para los tres análisis de IoC. Si cambia el valor en la configuración de un análisis, se propagará a otros análisis.

Como alternativa, puede configurar la duración del aislamiento seleccionando la sección Administración de la seguridad → Endpoint Detection and Response y, a continuación, haciendo clic en Configuración de las respuestas → Aislamiento de la red.

- Analizar áreas esenciales

- Solo alerta

- Haga clic en Guardar para guardar los cambios.

Se define la configuración del análisis de IoC seleccionado.

Principio de páginaRestablecimiento de la configuración de un análisis de IoC a los valores predeterminados

Si es necesario, puede restablecer la configuración de cualquier análisis regular para detectar amenazas a los valores predeterminados. Puede restablecer la programación, el alcance y las acciones de respuesta del análisis. El conjunto de amenazas que se analizan no cambia.

Para restablecer la configuración del análisis de IoC a los valores predeterminados, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Endpoint Detection and Response.

- Haga clic en el botón Análisis de IoC.

- En el mosaico del análisis requerido, seleccione los puntos suspensivos verticales y luego haga clic en Restablecer configuración predeterminada.

- En la ventana Restablecer configuración predeterminada que se abre, haga clic en el botón Confirmar para confirmar la acción.

La configuración del análisis de IoC seleccionado se restablece a los valores predeterminados.

Principio de páginaConfiguración de la prevención de ejecución

Puede definir la configuración según la cual Kaspersky Endpoint Security para Windows impide la ejecución de ciertos objetos (archivos ejecutables y scripts) o la apertura de documentos de Microsoft Office en los dispositivos de sus usuarios.

Más adelante, cuando analice las alertas de Endpoint Detection and Response, es posible que desee agregar un objeto detectado a la lista de reglas de prevención de ejecución para evitar su ejecución en el futuro en el mismo dispositivo y en otros.

La prevención de ejecución posee las siguientes limitaciones:

- Las reglas de prevención no cubren los archivos en CD, en DVD o en imágenes ISO. Kaspersky Endpoint Security para Windows no bloquea la ejecución ni la apertura de estos archivos.

- Es imposible bloquear el inicio de objetos críticos del sistema (SCO). Los SCO son archivos que el sistema operativo y Kaspersky Endpoint Security para Windows necesitan para poder ejecutarse.

- Puede agregar un máximo de 1000 reglas de prevención de ejecución.

Para configurar la prevención de ejecución, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Endpoint Detection and Response.

- Haga clic en Configuración de las respuestas → Prevención de ejecución.

- Ponga el conmutador en la posición La Prevención de ejecución está habilitada.

- En Acción, seleccione la acción que se realizará cuando el usuario intente ejecutar o abrir uno de los objetos no deseados especificados:

- Bloquear y agregar a registro de eventos (opción predeterminada)

La información sobre la detección se agrega al registro de eventos. La ejecución o apertura del objeto se bloquea.

- Solo agregar al registro de eventos

La información sobre la detección se agrega al registro de eventos. No se toman otras acciones.

- Bloquear y agregar a registro de eventos (opción predeterminada)

- En Reglas de Prevención de ejecución, especifique la lista de objetos que controla la prevención de ejecución.

Realice una de las siguientes acciones:

- Para agregar una regla de prevención de ejecución, haga lo siguiente:

- Haga clic en el botón Agregar.

- En la ventana Agregar una regla de prevención de ejecución que se abre, defina la configuración de la regla, como se describe más adelante en esta sección.

- Haga clic en Guardar para cerrar la ventana Agregar una regla de prevención de ejecución.

- Para habilitar o deshabilitar una regla de prevención de ejecución, ponga el conmutador al lado de esa regla en el estado deseado:

- Si el conmutador está verde, la regla está habilitada. Se detecta la ejecución o apertura del objeto especificado en la configuración de la regla.

Una regla recién agregada se habilita de forma predeterminada.

- Si el botón de alternancia está gris, la regla está deshabilitada. Se ignora la ejecución o apertura del objeto especificado en la configuración de la regla.

- Si el conmutador está verde, la regla está habilitada. Se detecta la ejecución o apertura del objeto especificado en la configuración de la regla.

- Para editar una regla de prevención de ejecución, haga lo siguiente:

- Seleccione la casilla de verificación que se encuentra junto a la regla requerida.

- Haga clic en el botón Editar.

- En la ventana Modificar una regla de prevención de ejecución que se abre, defina la nueva configuración de la regla, como se describe más adelante en esta sección.

- Haga clic en Guardar para cerrar la ventana Modificar una regla de prevención de ejecución.

- Para eliminar las reglas de prevención de ejecución que se agregaron, haga lo siguiente:

- Seleccione las casillas de verificación que se encuentran junto a las reglas requeridas.

- Haga clic en el botón Eliminar.

- Para agregar una regla de prevención de ejecución, haga lo siguiente:

- Haga clic en Guardar para guardar los cambios.

Se actualiza la lista de reglas de prevención de ejecución.

Para definir la configuración de una regla de prevención de ejecución, haga lo siguiente:

- Comience por agregar o editar una regla, como se describió anteriormente en esta sección.

- En el campo Nombre de regla, escriba el nombre de la regla.

- Seleccione los criterios según los cuales desea especificar el objeto requerido.

Puede especificar cualquiera de los siguientes criterios:

- Ruta del objeto

Si desea especificar el objeto por su ruta, seleccione Utilizar en la lista y luego ingrese el valor.

- Suma de comprobación del objeto

Si desea especificar el objeto por su suma de comprobación MD5 o SHA256, seleccione el valor requerido en la lista y luego ingrese el valor de la suma de comprobación.

Si especifica ambos criterios, la regla se aplicará a los objetos que coincidan con ambos al mismo tiempo.

- Ruta del objeto

- Haga clic en Guardar para guardar los cambios.

Se guarda la configuración definida.

Principio de páginaVisualización de información sobre las alertas de Endpoint Detection and Response

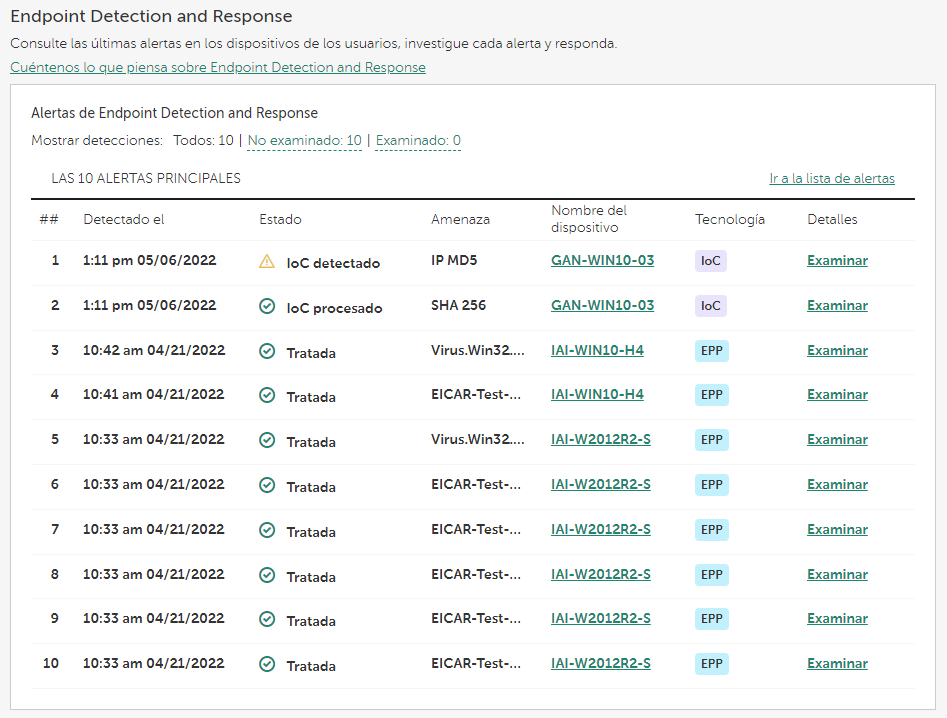

Puede ver información sobre las alertas de Endpoint Detection and Response en un widget y una tabla. El widget muestra hasta 10 alertas detectadas y la tabla muestra hasta 1000 alertas.

Si configuró notificaciones sobre los eventos de IoC encontrado, es posible que a veces reciba notificaciones sobre un IoC detectado antes de que se muestre la alerta correspondiente dentro de Kaspersky Next. Esto se debe a que los eventos ocurren cuando el análisis de IoC todavía está en curso, mientras que la alerta aparece solo después de que haya finalizado el análisis.

Widget de Endpoint Detection and Response

Para ver el widget de Endpoint Detection and Response, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- En la sección Panel de información, haga clic en la pestaña Supervisión.

- Si Endpoint Detection and Response está deshabilitado, comience a usar la función.

El widget muestra la información solicitada.

En el widget que se muestra, puede hacer lo siguiente:

- Propiedades del dispositivo en el que se produjo una detección.

- Detalles de la alerta, según la tecnología que detectó la alerta:

- Si Endpoint Protection Platform (EPP) detectó la alerta: gráfico de la cadena de desarrollo de la amenaza para realizar un análisis de causas raíz del ataque y tomar medidas de respuesta.

- Si la alerta fue detectada por Análisis de indicadores de vulneración (análisis de IoC): objetos que se detectaron utilizando IoC y medidas de respuesta automática que se tomaron.

- Tabla con las alertas de Endpoint Detection and Response.

Tabla de Endpoint Detection and Response

Para ver la tabla con las alertas de Endpoint Detection and Response, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Abra la ventana Alertas de Endpoint Detection and Response de cualquiera de las siguientes maneras:

- En la sección Panel de información, haga clic en la pestaña Supervisión y, a continuación, en el enlace Ir a la lista de alertas del widget de Endpoint Detection and Response.

- Seleccione la sección Administración de la seguridad → Endpoint Detection and Response.

- Si Endpoint Detection and Response está deshabilitado, comience a usar la función.

La tabla muestra la información solicitada.

- Para filtrar los registros mostrados, seleccione los valores requeridos en las listas desplegables:

- Detectado el

El período durante el cual ocurrieron las alertas.

- Estado

El estado de las alertas, según la tecnología que las detectó:

- Si EPP detectó una alerta: si los objetos detectados se trataron o no (eliminaron).

- Si el análisis de IoC detectó una alerta: si solo se detectaron IoC o si se tomaron medidas de respuesta automática.

- Tecnología

La tecnología que detectó las alertas: EPP o análisis de IoC.

- Detectado el

En la tabla que se muestra, puede hacer lo siguiente:

- Propiedades del dispositivo en el que se produjo una detección.

- Configuración del perfil de seguridad que se asigna al usuario propietario de un dispositivo afectado.

- Detalles de la alerta, según la tecnología que detectó la alerta:

- Si Endpoint Protection Platform (EPP) detectó la alerta: gráfico de la cadena de desarrollo de la amenaza para realizar un análisis de causas raíz del ataque y tomar medidas de respuesta.

- Si la alerta fue detectada por Análisis de indicadores de vulneración (análisis de IoC): objetos que se detectaron utilizando IoC y medidas de respuesta automática que se tomaron.

Además, puede exportar información sobre todas las alertas actuales a un archivo CSV.

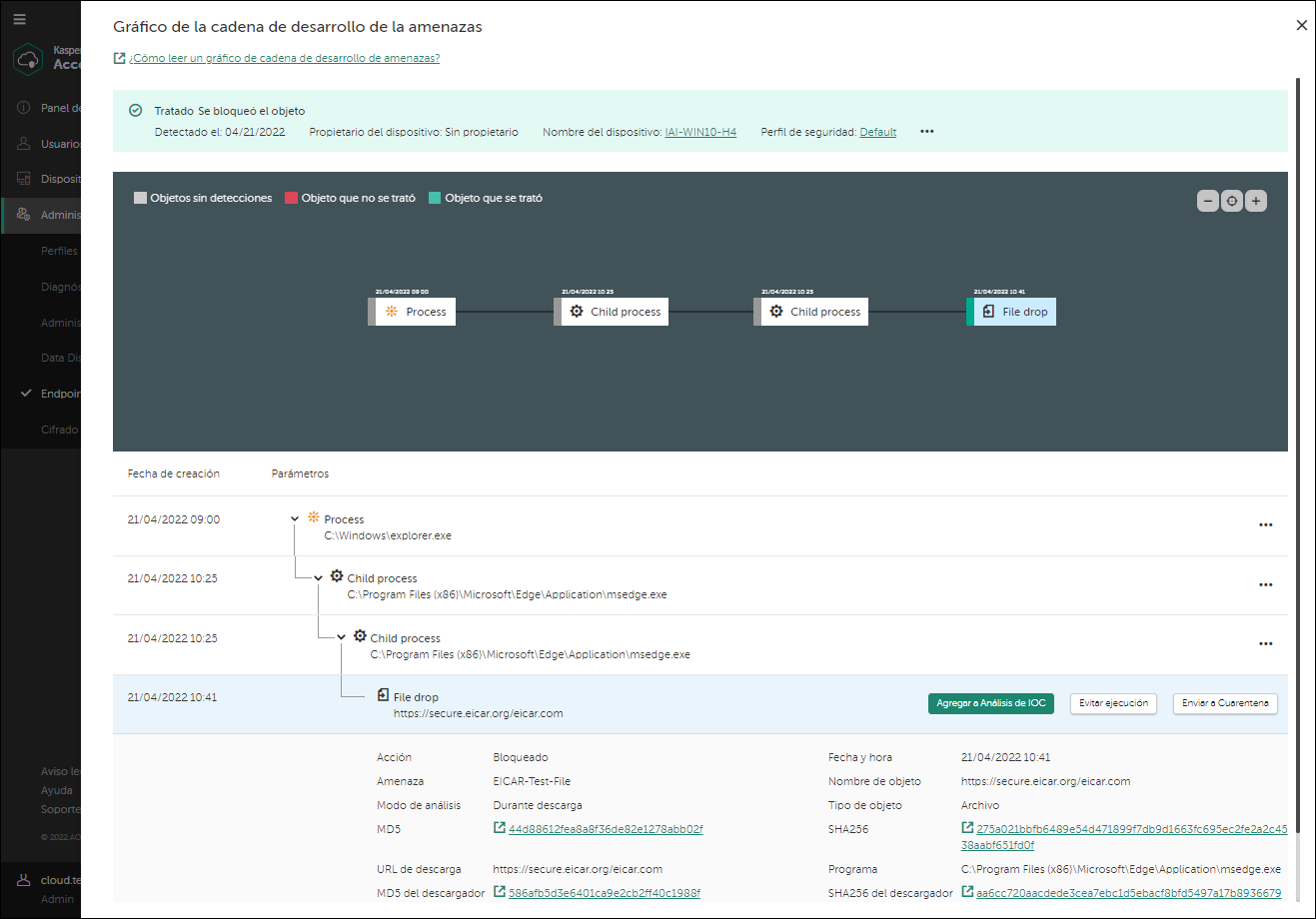

Principio de páginaVisualización de un gráfico de la cadena de desarrollo de la amenaza

Puede ver un gráfico de la cadena de desarrollo de la amenaza para cada alerta que Endpoint Detection and Response detectó mediante el uso de la tecnología Endpoint Protection Platform (EPP), que se muestra en un widget o en una tabla.

Un gráfico de cadena de desarrollo de la amenaza es una herramienta para analizar la causa raíz de un ataque. El gráfico proporciona información visual sobre los objetos involucrados en el ataque, por ejemplo, procesos en un dispositivo administrado, conexiones de red o claves de registro.

Cuando analice el gráfico de la cadena de desarrollo de la amenaza, es posible que desee tomar medidas de respuesta manual o ajustar la función de Endpoint Detection and Response.

Para ver un gráfico de la cadena de desarrollo de la amenaza:

- Diríjase al widget o a la tabla de Endpoint Detection and Response.

- En la línea requerida donde el valor de la columna Tecnología es EPP, haga clic en Examinar.

Se abre la ventana Gráfico de la cadena de desarrollo de la amenaza. La ventana contiene un gráfico de la cadena de desarrollo de la amenaza e información detallada sobre la alerta.

Un gráfico de la cadena de desarrollo de la amenaza muestra los siguientes tipos de objetos:

- Proceso

- Archivo

- Conexión de red

- Clave de registro

Se genera un gráfico de acuerdo con las siguientes reglas:

- El punto central de un gráfico es un proceso que cumple con cualquiera de las siguientes reglas:

- Si la amenaza se detectó en un proceso, es este.

- Si la amenaza se detectó en un archivo, es el proceso que creó este archivo.

- Para el proceso que se menciona en la regla 1, el gráfico muestra hasta dos procesos principales. Un proceso principal es el que generó o modificó un proceso secundario.

- Para el proceso que se menciona en la regla 1, el gráfico muestra todos los demás objetos relacionados: archivos creados, procesos secundarios creados y modificados, conexiones de red organizadas y claves de registro modificadas.

Cuando hace clic en cualquier objeto de un gráfico, el área a continuación muestra información detallada sobre el objeto seleccionado.

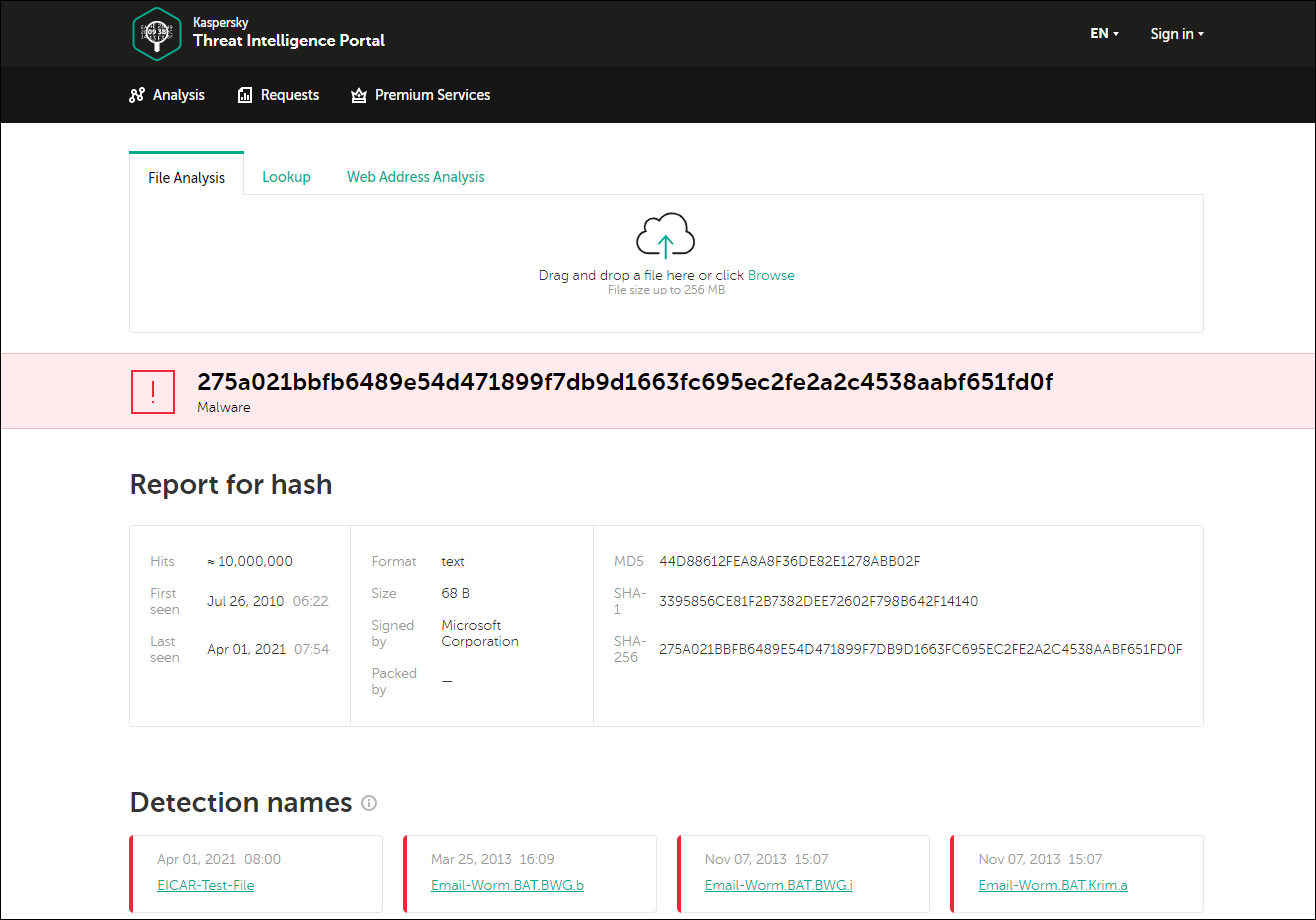

Si hace clic en un vínculo en los campos SHA256, MD5, Dirección IP o URL en la información detallada sobre un archivo, se lo dirige a Kaspersky Threat Intelligence Portal https://opentip.kaspersky.com/. El portal reúne todo el conocimiento que Kaspersky ha adquirido sobre ciberamenazas en un único servicio web. Le permite verificar cualquier indicador de amenaza sospechosa, ya sea un archivo, hash de archivo, dirección IP o dirección web.

Ejemplo de análisis de un gráfico de cadena de desarrollo de la amenaza

Esta sección contiene un ejemplo de un gráfico de cadena de desarrollo de la amenaza y cómo puede usarlo para analizar un ataque a los dispositivos de sus usuarios.

Consideremos un ataque mediante el uso de un mensaje de correo electrónico de phishing que contiene un archivo adjunto. El archivo adjunto es un archivo ejecutable.

El usuario guarda y ejecuta el archivo en su dispositivo. Kaspersky Endpoint Security para Windows detecta el tipo de objeto malicioso detectado.

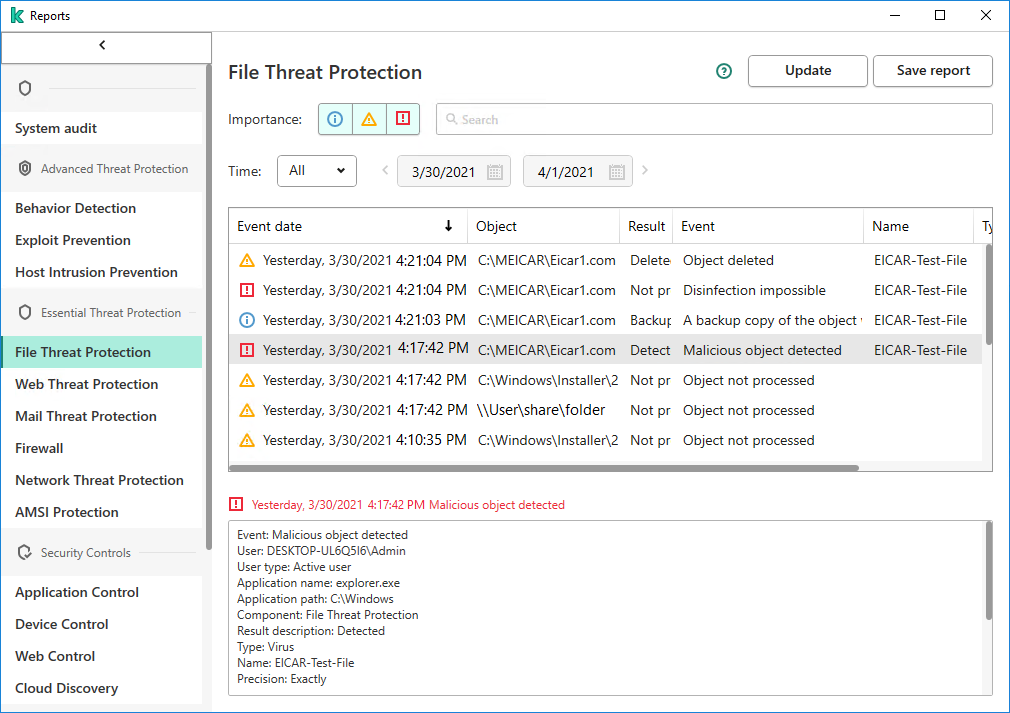

Una detección en Kaspersky Endpoint Security para Windows

El widget de Endpoint Detection and Response muestra hasta 10 alertas.

Widget de Endpoint Detection and Response

Si hace clic en el enlace Examinar en la línea requerida del widget, puede continuar a un gráfico de la cadena de desarrollo de la amenaza.

Un gráfico de cadena de desarrollo de la amenaza

El gráfico de la cadena de desarrollo de la amenaza le proporciona información sobre la alerta, por ejemplo: acciones que ocurrieron en el dispositivo durante la alerta, categoría de la amenaza que se detectó, origen del archivo (en este ejemplo, un correo electrónico) y usuario que descargó el archivo (en este ejemplo, un administrador). Además, el gráfico de cadena muestra que se crearon archivos adicionales en el dispositivo, que se establecieron varias conexiones de red y que se cambiaron algunas claves de registro.

Con base en esta información, puede hacer lo siguiente:

- Verifique la configuración del servidor de correo.

- Agregue el remitente del mensaje de correo electrónico a la lista de denegación (si el remitente es externo), o diríjase a él o ella directamente (si el remitente es interno).

- Compruebe si otros dispositivos se han conectado a las mismas direcciones IP.

- Agregue estas direcciones IP a la lista de denegación.

Si hace clic en un vínculo en los campos SHA256, MD5, Dirección IP o URL en la información detallada sobre un archivo, se lo dirige a Kaspersky Threat Intelligence Portal https://opentip.kaspersky.com/. El portal muestra que el archivo detectado no es una amenaza ni un archivo conocido.

Portal de inteligencia de la amenaza de Kaspersky

Este ejemplo muestra la importancia de la función Endpoint Detection and Response. El archivo principal del archivo detectado no es de confianza, pero no es malicioso. Significa que Kaspersky Endpoint Security para Windows no lo ha detectado. Este archivo todavía está presente en el dispositivo y dentro de la organización. Si la organización tiene dispositivos en los que algunos componentes de protección están deshabilitados (por ejemplo, Detección de comportamiento) o en los que las bases de datos antimalware no están actualizadas, la actividad maliciosa del archivo principal no se detectará y los delincuentes podrían tener la oportunidad de penetrar en la infraestructura de su organización.

Principio de páginaVisualización de los resultados del análisis de IoC

Para cada alerta que Endpoint Detection and Response detectó con la tecnología de análisis de indicadores de vulneración (análisis de IoC) y que se muestra en un widget o en una tabla, puede ver información sobre los objetos que se detectaron utilizando IoC y las medidas de respuesta automática que se tomaron.

Cuando analice los resultados del análisis de IoC, es posible que desee tomar medidas de respuesta manual o ajustar la función de Endpoint Detection and Response.

Para ver los resultados de un análisis de IoC, haga lo siguiente:

- Diríjase al widget o a la tabla de Endpoint Detection and Response.

- En la línea requerida donde el valor de la columna Tecnología es IoC, haga clic en Examinar.

Se abre la ventana de Resultados del análisis de IoC. Esta ventana contiene información detallada sobre los IoC que se encontraron y las medidas de respuesta automática que se tomaron.

Principio de páginaAdopción de medidas de respuesta manual

Cuando analice los detalles de la alerta, es posible que desee tomar medidas de respuesta manual o ajustar la función de Endpoint Detection and Response.

Puede tomar las siguientes medidas de respuesta:

- Aísle el dispositivo afectado de la red.

- Agregue los incidentes de vulneración (IoC) de la amenaza detectada a un análisis regular para detectar amenazas en los dispositivos (solo se aplica a las alertas detectadas por EPP).

- Evite ejecutar el objeto detectado.

- Envíe la copia del objeto detectado a Cuarentena y elimine el objeto.

Para aislar un dispositivo de la red, haga lo siguiente:

- En el mensaje sobre la detección y el procesamiento de objetos, seleccione los puntos suspensivos horizontales y haga clic en Aislar dispositivo.

- Seleccione la duración de aislamiento requerida.

- Haga clic en el botón Aislar dispositivo para aislar el dispositivo.

El dispositivo se aísla de la red.

Esta configuración anula la configuración de aislamiento general y se aplica solo al dispositivo actual. La configuración de aislamiento general no se cambia.

Para agregar los IoC de una amenaza detectada a un análisis regular a fin de detectar amenazas, haga lo siguiente:

- En la sección con información detallada sobre un objeto detectado, haga clic en el botón Agregar a Análisis de IOC o seleccione los puntos suspensivos horizontales y, a continuación, haga clic en Agregar a Análisis de IOC.

- Si es necesario, edite el nombre y la descripción de la amenaza. De forma predeterminada, la amenaza se denomina "

[Threat Graph]<Nombre de la amenaza de la alerta de EPP>". - Si es necesario, edite los criterios de detección (el operador lógico):

- Coincidencia con CUALQUIERA de los siguientes elementos, si desea que se produzca una alerta cuando se encuentra al menos uno de los IoC en un dispositivo (el operador lógico OR).

- Coincidencia con TODOS los siguientes elementos, si desea que se produzca una alerta solo cuando se encuentran todos los IoC en un dispositivo simultáneamente (el operador lógico AND).

- Si es necesario, edite la lista de IoC. La lista de IoC consta de dos partes:

- Nuevos IoC

IoC que se toman de la alerta.

- IoC previamente agregados

IoC que se agregaron previamente a la misma amenaza (si corresponde).

- Nuevos IoC

- Si es necesario, elimine cualquier IoC. Para ello, haga clic en el ícono Eliminar (

), que se encuentra junto al IoC.

- Haga clic en el botón Analizar para guardar y ejecutar el análisis de IoC.

Se cambia la configuración del análisis de IoC. El análisis se reinicia en los dispositivos.

Para evitar la ejecución de un objeto detectado, haga lo siguiente:

- Realice alguna de las siguientes acciones:

- [Para una alerta detectada por EPP] En la sección con información detallada sobre un objeto detectado, haga clic en el botón Impedir ejecución o seleccione los puntos suspensivos horizontales y haga clic en Impedir ejecución.

- [Para una alerta detectada por el análisis de IoC] En la sección con información detallada sobre un IoC detectado, junto a Respuesta manual, haga clic en Acciones y, a continuación, seleccione Impedir ejecución.

- Revise las propiedades de la operación planificada: los objetos no deseados cuya ejecución se impedirá y la acción que se tomará al ejecutar o abrir estos objetos.

- Haga clic en Confirmar para confirmar la operación.

El objeto detectado se agrega a las reglas de prevención de ejecución.

Para enviar la copia de un objeto detectado a Cuarentena y eliminar el objeto, haga lo siguiente:

- Realice alguna de las siguientes acciones:

- [Para una alerta detectada por EPP] En la sección con información detallada sobre un objeto detectado, haga clic en el botón Enviar a Cuarentena o seleccione los puntos suspensivos horizontales y haga clic en Enviar a Cuarentena.

- [Para una alerta detectada por el análisis de IoC] En la sección con información detallada sobre un IoC detectado, junto a Respuesta manual, haga clic en Acciones y, a continuación, seleccione Enviar a Cuarentena.

- Revise las propiedades de la operación planificada: el archivo que se enviará a Cuarentena y el dispositivo en el que esto ocurrirá.

- Haga clic en Mover para confirmar la operación.

Kaspersky Endpoint Security para Windows primero crea una copia de seguridad del objeto malicioso que se encontró en el dispositivo, en caso de que sea necesario restaurar el objeto más adelante. La copia de seguridad se envía a Cuarentena. Luego, Kaspersky Endpoint Security para Windows elimina el objeto.

Principio de páginaCancelación del aislamiento de red de un dispositivo Windows

Según la configuración de los análisis regulares para detectar amenazas o su decisión cuando analiza las alertas generadas, se puede aislar de la red un dispositivo en el que se detectó una amenaza durante un período determinado. Cuando sepa que el aislamiento ya no es necesario (por ejemplo, detuvo la propagación de la amenaza o la vulneración de datos), puede enviar un comando para cancelar el aislamiento de un dispositivo antes de que transcurra el período especificado.

Para cancelar el aislamiento de la red de un dispositivo Windows, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Dispositivos.

La sección Dispositivos contiene una lista de los dispositivos que se agregaron a Kaspersky Next.

- Realice alguna de las siguientes acciones:

- Seleccione la casilla de verificación junto al dispositivo aislado requerido y haga clic en el botón Cancelar aislamiento.

- Haga clic en el enlace que contiene el nombre del dispositivo.

Esto abre una página que contiene información detallada sobre el dispositivo. En la parte izquierda de la página, se muestra la lista Comandos que contiene botones con los comandos, que están disponibles para el dispositivo.

Haga clic en el botón Cancelar aislamiento.

Se enviará al dispositivo el comando de cancelación de aislamiento. Su ejecución lleva tiempo.

Principio de páginaExportación de información sobre las alertas de Endpoint Detection and Response

Desde la tabla con alertas de Endpoint Detection and Response, puede exportar información sobre todas las alertas actuales a un archivo CSV. Por ejemplo, puede utilizar un archivo con alertas a fin de preparar un informe para sus superiores.

Para exportar información sobre las alertas de Endpoint Detection and Response, haga lo siguiente:

- Diríjase a la tabla con las alertas de Endpoint Detection and Response.

- Haga clic en el botón Exportar alertas.

Se abre la ventana Exportar alertas de Endpoint Detection and Response.

- Haga clic en Exportar para confirmar la exportación.

Se crea y descarga automáticamente un archivo con alertas de Endpoint Detection and Response. El archivo contiene las mismas columnas que la tabla con alertas.

Deshabilitación de Endpoint Detection and Response

Si desea dejar de usar Endpoint Detection and Response, puede deshabilitar la función como se describe en esta sección.

Para deshabilitar Endpoint Detection and Response, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Configuración.

Se mostrará la página Configuración general de Kaspersky Next.

- Haga clic en el enlace Configuración en la sección Uso de Endpoint Detection and Response.

Se abre la página Endpoint Detection and Response.

- Haga clic en el botón Deshabilitar Endpoint Detection and Response.

- En la ventana de confirmación que se abre, haga clic en el botón Deshabilitar.

Endpoint Detection and Response está deshabilitado.

Más adelante, puede volver a habilitar la función.

Principio de página