Contenido

Visualización de información sobre las alertas de Endpoint Detection and Response

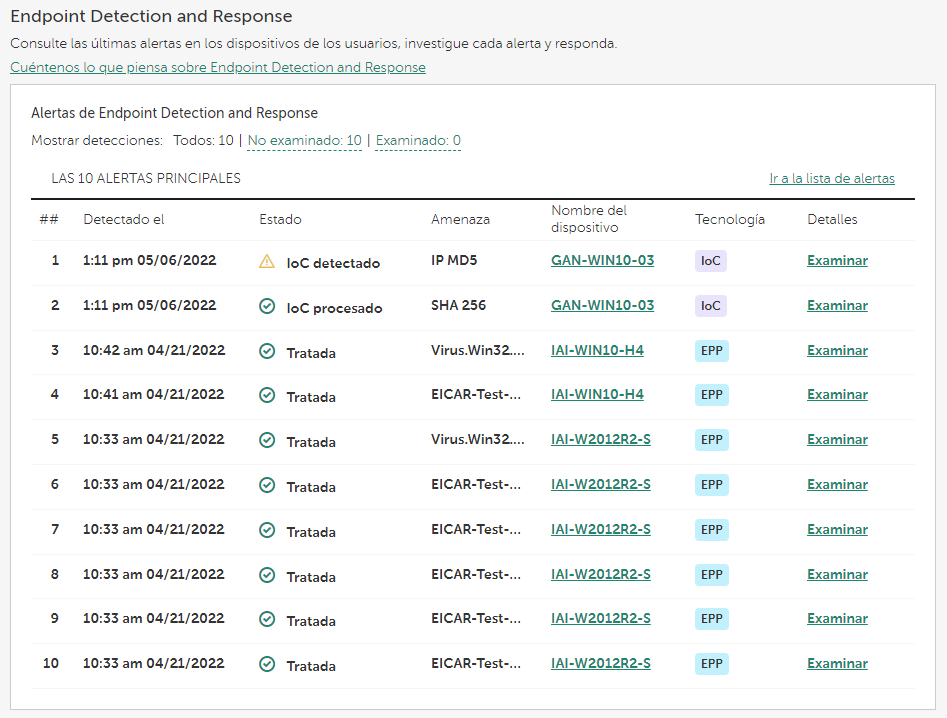

Puede ver información sobre las alertas de Endpoint Detection and Response en un widget y una tabla. El widget muestra hasta 10 alertas detectadas y la tabla muestra hasta 1000 alertas.

Si configuró notificaciones sobre los eventos de IoC encontrado, es posible que a veces reciba notificaciones sobre un IoC detectado antes de que se muestre la alerta correspondiente dentro de Kaspersky Next. Esto se debe a que los eventos ocurren cuando el análisis de IoC todavía está en curso, mientras que la alerta aparece solo después de que haya finalizado el análisis.

Widget de Endpoint Detection and Response

Para ver el widget de Endpoint Detection and Response, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- En la sección Panel de información, haga clic en la pestaña Supervisión.

- Si Endpoint Detection and Response está deshabilitado, comience a usar la función.

El widget muestra la información solicitada.

En el widget que se muestra, puede hacer lo siguiente:

- Propiedades del dispositivo en el que se produjo una detección.

- Detalles de la alerta, según la tecnología que detectó la alerta:

- Si Endpoint Protection Platform (EPP) detectó la alerta: gráfico de la cadena de desarrollo de la amenaza para realizar un análisis de causas raíz del ataque y tomar medidas de respuesta.

- Si la alerta fue detectada por Análisis de indicadores de vulneración (análisis de IoC): objetos que se detectaron utilizando IoC y medidas de respuesta automática que se tomaron.

- Tabla con las alertas de Endpoint Detection and Response.

Tabla de Endpoint Detection and Response

Para ver la tabla con las alertas de Endpoint Detection and Response, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Abra la ventana Alertas de Endpoint Detection and Response de cualquiera de las siguientes maneras:

- En la sección Panel de información, haga clic en la pestaña Supervisión y, a continuación, en el enlace Ir a la lista de alertas del widget de Endpoint Detection and Response.

- Seleccione la sección Administración de la seguridad → Endpoint Detection and Response.

- Si Endpoint Detection and Response está deshabilitado, comience a usar la función.

La tabla muestra la información solicitada.

- Para filtrar los registros mostrados, seleccione los valores requeridos en las listas desplegables:

- Detectado el

El período durante el cual ocurrieron las alertas.

- Estado

El estado de las alertas, según la tecnología que las detectó:

- Si EPP detectó una alerta: si los objetos detectados se trataron o no (eliminaron).

- Si el análisis de IoC detectó una alerta: si solo se detectaron IoC o si se tomaron medidas de respuesta automática.

- Tecnología

La tecnología que detectó las alertas: EPP o análisis de IoC.

- Detectado el

En la tabla que se muestra, puede hacer lo siguiente:

- Propiedades del dispositivo en el que se produjo una detección.

- Configuración del perfil de seguridad que se asigna al usuario propietario de un dispositivo afectado.

- Detalles de la alerta, según la tecnología que detectó la alerta:

- Si Endpoint Protection Platform (EPP) detectó la alerta: gráfico de la cadena de desarrollo de la amenaza para realizar un análisis de causas raíz del ataque y tomar medidas de respuesta.

- Si la alerta fue detectada por Análisis de indicadores de vulneración (análisis de IoC): objetos que se detectaron utilizando IoC y medidas de respuesta automática que se tomaron.

Además, puede exportar información sobre todas las alertas actuales a un archivo CSV.

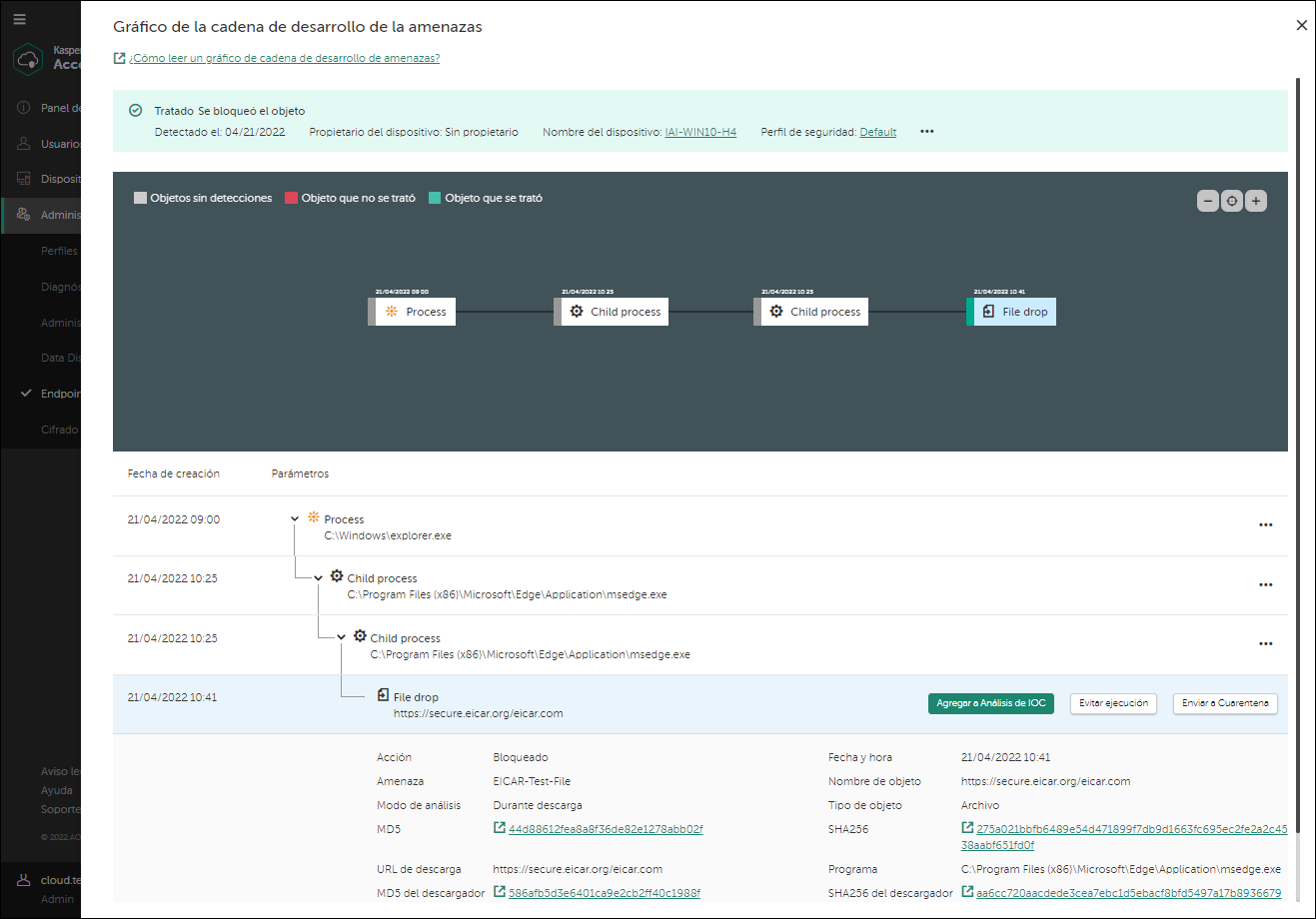

Principio de páginaVisualización de un gráfico de la cadena de desarrollo de la amenaza

Puede ver un gráfico de la cadena de desarrollo de la amenaza para cada alerta que Endpoint Detection and Response detectó mediante el uso de la tecnología Endpoint Protection Platform (EPP), que se muestra en un widget o en una tabla.

Un gráfico de cadena de desarrollo de la amenaza es una herramienta para analizar la causa raíz de un ataque. El gráfico proporciona información visual sobre los objetos involucrados en el ataque, por ejemplo, procesos en un dispositivo administrado, conexiones de red o claves de registro.

Cuando analice el gráfico de la cadena de desarrollo de la amenaza, es posible que desee tomar medidas de respuesta manual o ajustar la función de Endpoint Detection and Response.

Para ver un gráfico de la cadena de desarrollo de la amenaza:

- Diríjase al widget o a la tabla de Endpoint Detection and Response.

- En la línea requerida donde el valor de la columna Tecnología es EPP, haga clic en Examinar.

Se abre la ventana Gráfico de la cadena de desarrollo de la amenaza. La ventana contiene un gráfico de la cadena de desarrollo de la amenaza e información detallada sobre la alerta.

Un gráfico de la cadena de desarrollo de la amenaza muestra los siguientes tipos de objetos:

- Proceso

- Archivo

- Conexión de red

- Clave de registro

Se genera un gráfico de acuerdo con las siguientes reglas:

- El punto central de un gráfico es un proceso que cumple con cualquiera de las siguientes reglas:

- Si la amenaza se detectó en un proceso, es este.

- Si la amenaza se detectó en un archivo, es el proceso que creó este archivo.

- Para el proceso que se menciona en la regla 1, el gráfico muestra hasta dos procesos principales. Un proceso principal es el que generó o modificó un proceso secundario.

- Para el proceso que se menciona en la regla 1, el gráfico muestra todos los demás objetos relacionados: archivos creados, procesos secundarios creados y modificados, conexiones de red organizadas y claves de registro modificadas.

Cuando hace clic en cualquier objeto de un gráfico, el área a continuación muestra información detallada sobre el objeto seleccionado.

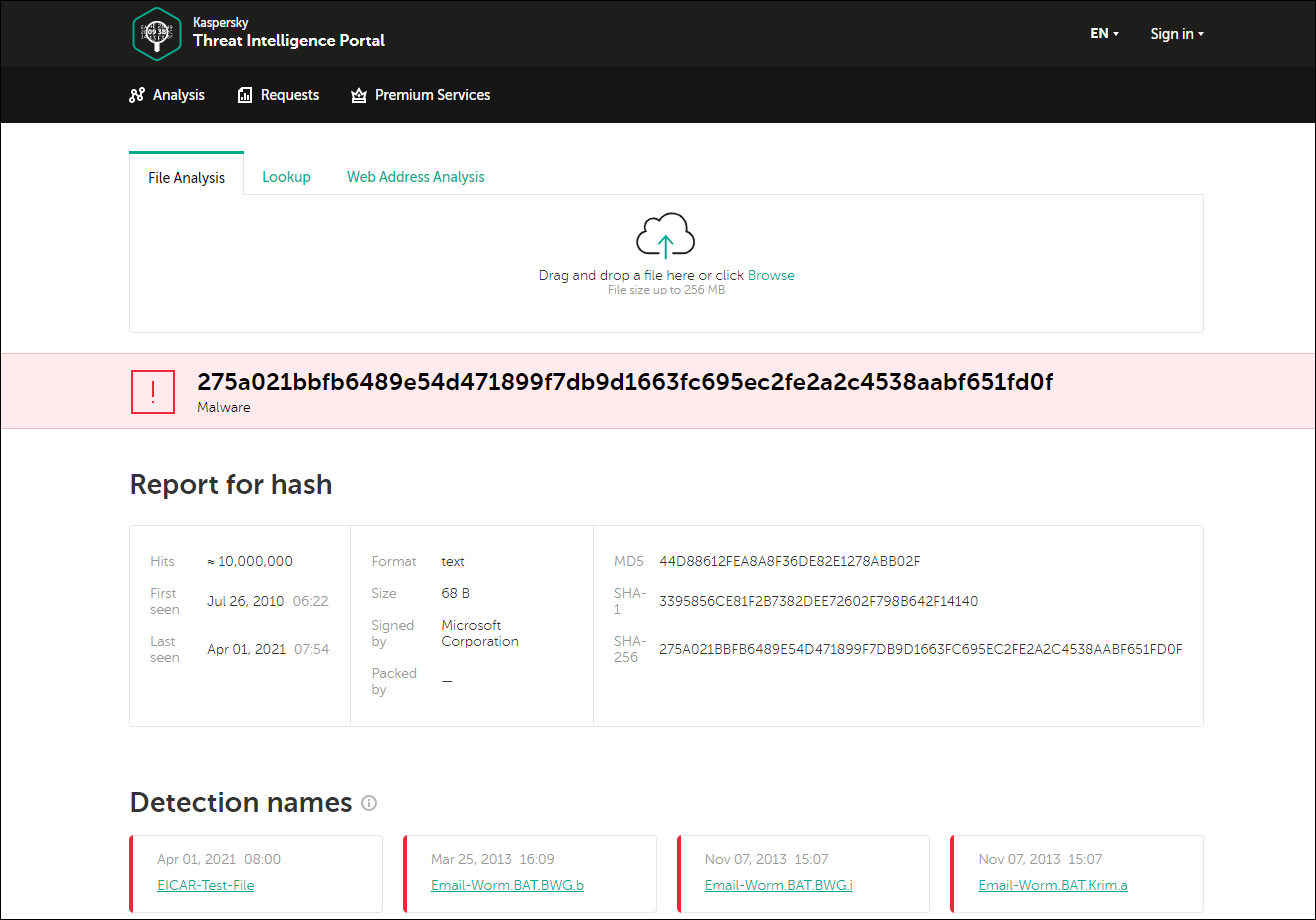

Si hace clic en un vínculo en los campos SHA256, MD5, Dirección IP o URL en la información detallada sobre un archivo, se lo dirige a Kaspersky Threat Intelligence Portal https://opentip.kaspersky.com/. El portal reúne todo el conocimiento que Kaspersky ha adquirido sobre ciberamenazas en un único servicio web. Le permite verificar cualquier indicador de amenaza sospechosa, ya sea un archivo, hash de archivo, dirección IP o dirección web.

Ejemplo de análisis de un gráfico de cadena de desarrollo de la amenaza

Esta sección contiene un ejemplo de un gráfico de cadena de desarrollo de la amenaza y cómo puede usarlo para analizar un ataque a los dispositivos de sus usuarios.

Consideremos un ataque mediante el uso de un mensaje de correo electrónico de phishing que contiene un archivo adjunto. El archivo adjunto es un archivo ejecutable.

El usuario guarda y ejecuta el archivo en su dispositivo. Kaspersky Endpoint Security para Windows detecta el tipo de objeto malicioso detectado.

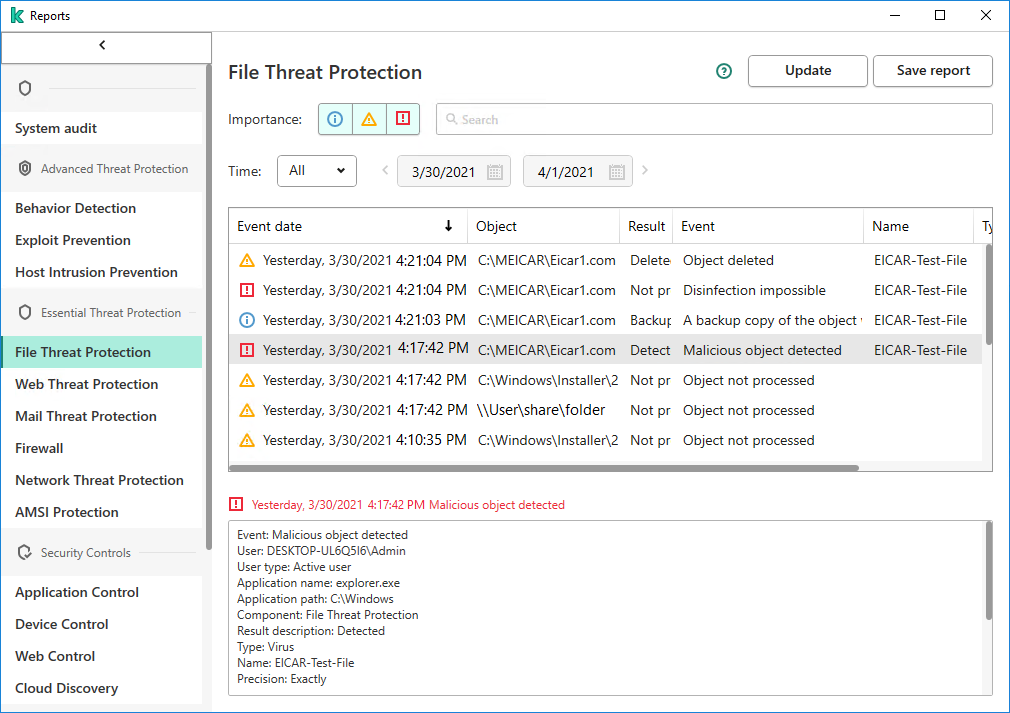

Una detección en Kaspersky Endpoint Security para Windows

El widget de Endpoint Detection and Response muestra hasta 10 alertas.

Widget de Endpoint Detection and Response

Si hace clic en el enlace Examinar en la línea requerida del widget, puede continuar a un gráfico de la cadena de desarrollo de la amenaza.

Un gráfico de cadena de desarrollo de la amenaza

El gráfico de la cadena de desarrollo de la amenaza le proporciona información sobre la alerta, por ejemplo: acciones que ocurrieron en el dispositivo durante la alerta, categoría de la amenaza que se detectó, origen del archivo (en este ejemplo, un correo electrónico) y usuario que descargó el archivo (en este ejemplo, un administrador). Además, el gráfico de cadena muestra que se crearon archivos adicionales en el dispositivo, que se establecieron varias conexiones de red y que se cambiaron algunas claves de registro.

Con base en esta información, puede hacer lo siguiente:

- Verifique la configuración del servidor de correo.

- Agregue el remitente del mensaje de correo electrónico a la lista de denegación (si el remitente es externo), o diríjase a él o ella directamente (si el remitente es interno).

- Compruebe si otros dispositivos se han conectado a las mismas direcciones IP.

- Agregue estas direcciones IP a la lista de denegación.

Si hace clic en un vínculo en los campos SHA256, MD5, Dirección IP o URL en la información detallada sobre un archivo, se lo dirige a Kaspersky Threat Intelligence Portal https://opentip.kaspersky.com/. El portal muestra que el archivo detectado no es una amenaza ni un archivo conocido.

Portal de inteligencia de la amenaza de Kaspersky

Este ejemplo muestra la importancia de la función Endpoint Detection and Response. El archivo principal del archivo detectado no es de confianza, pero no es malicioso. Significa que Kaspersky Endpoint Security para Windows no lo ha detectado. Este archivo todavía está presente en el dispositivo y dentro de la organización. Si la organización tiene dispositivos en los que algunos componentes de protección están deshabilitados (por ejemplo, Detección de comportamiento) o en los que las bases de datos antimalware no están actualizadas, la actividad maliciosa del archivo principal no se detectará y los delincuentes podrían tener la oportunidad de penetrar en la infraestructura de su organización.

Principio de páginaVisualización de los resultados del análisis de IoC

Para cada alerta que Endpoint Detection and Response detectó con la tecnología de análisis de indicadores de vulneración (análisis de IoC) y que se muestra en un widget o en una tabla, puede ver información sobre los objetos que se detectaron utilizando IoC y las medidas de respuesta automática que se tomaron.

Cuando analice los resultados del análisis de IoC, es posible que desee tomar medidas de respuesta manual o ajustar la función de Endpoint Detection and Response.

Para ver los resultados de un análisis de IoC, haga lo siguiente:

- Diríjase al widget o a la tabla de Endpoint Detection and Response.

- En la línea requerida donde el valor de la columna Tecnología es IoC, haga clic en Examinar.

Se abre la ventana de Resultados del análisis de IoC. Esta ventana contiene información detallada sobre los IoC que se encontraron y las medidas de respuesta automática que se tomaron.

Principio de página