Содержание

- Endpoint Detection and Response

- Об Endpoint Detection and Response

- Об индикаторах компрометации

- Начало использования Endpoint Detection and Response

- Сценарий: Настройка и использование Endpoint Detection and Response

- Настройка Поиска IOC на поиск потенциальных угроз

- Настройка запрета запуска

- Просмотр информации об обнаружениях Endpoint Detection and Response

- Выполнения действий по реагированию вручную

- Прекращение сетевой изоляции Windows-устройства

- Экспорт информации об обнаружениях Endpoint Detection and Response

- Отключение Endpoint Detection and Response

Endpoint Detection and Response

В этом разделе содержится информация о функции Endpoint Detection and Response.

Функция Endpoint Detection and Response отслеживает и анализирует развитие угрозы и предоставляет информацию о возможных атаках для своевременного реагирования вручную, или автоматически выполняет заданные действия по реагированию на угрозу.

Эта функция доступна, только если программа Kaspersky Endpoint Security Cloud активирована в рамках лицензии Kaspersky Endpoint Security Cloud Pro.

Если программа Kaspersky Endpoint Security Cloud активирована в рамках лицензии Kaspersky Endpoint Security Cloud Plus, будет доступен ограниченный функционал – Root-Cause Analysis.

Для использования этой функции требуется Kaspersky Endpoint Security 11.8 для Windows и выше.

Об Endpoint Detection and Response

Kaspersky Endpoint Security Cloud отслеживает и анализирует развитие угрозы и предоставляет информацию о возможных атаках для своевременного реагирования вручную, или автоматически выполняет заданные действия по реагированию на угрозу.

Эта функция доступна, только если программа Kaspersky Endpoint Security Cloud активирована в рамках лицензии Kaspersky Endpoint Security Cloud Pro.

Если программа Kaspersky Endpoint Security Cloud активирована в рамках лицензии Kaspersky Endpoint Security Cloud Plus, будет доступен ограниченный функционал – Root-Cause Analysis.

Для использования этой функции требуется Kaspersky Endpoint Security 11.8 для Windows и выше.

Endpoint Detection and Response обнаруживает угрозы в следующих типах объектов:

- Процесс

- Файл

- Ключ реестра

- Сетевое подключение

Приступить к использованию функции Endpoint Detection and Response можно при первом запуске Консоли управления Kaspersky Endpoint Security Cloud или после обновления Kaspersky Endpoint Security Cloud до новой версии. Если вы не включили использование Endpoint Detection and Response во время первоначальной или дополнительной настройки Kaspersky Endpoint Security Cloud, можно сделать это позже.

Для использования Endpoint Detection and Response в автоматическом режиме, его сначала необходимо настроить.

В виджете и в таблице Endpoint Detection and Response отображаются обнаружения, возникающие на устройствах пользователей. В виджете отображается до 10 обнаружений, а в таблице – до 1000. Из таблицы можно экспортировать информацию обо всех текущих обнаружениях в файл CSV.

При анализе информации об обнаружениях можно предпринять дополнительные меры или настроить функцию Endpoint Detection and Response.

Если вы хотите прекратить использование этой функции, вы можете отключить ее, а затем снова включить.

В началоОб индикаторах компрометации

Индикатор компрометации (IOC)– набор данных об объекте или активности, свидетельствующий о несанкционированном доступе к устройству (компрометации данных). Например, путь к файлу, в котором обнаружена угроза на одном из устройств пользователей, является индикатором компрометации для других устройств.

Kaspersky Endpoint Security Cloud может обнаруживать угрозы с помощью следующих типов индикаторов компрометации:

- Индикаторы файла:

- Контрольная сумма MD5-файла

- Контрольная сумма SHA256-файла

- Путь к файлу

- IP-адрес удаленного компьютера

- Ключ реестра

Начало использования Endpoint Detection and Response

Приступить к использованию функции Endpoint Detection and Response можно при первом запуске Консоли управления Kaspersky Endpoint Security Cloud или после обновления Kaspersky Endpoint Security Cloud до новой версии. Если вы не включили использование Endpoint Detection and Response во время первоначальной или дополнительной настройки Kaspersky Endpoint Security Cloud, можно сделать это, как описано в данном разделе.

После начала использования функции выполняется автоматическая подготовка дистрибутива Kaspersky Endpoint Security для Windows (версия 11.8 и выше). Затем Kaspersky Endpoint Security для Windows автоматически обновляется на управляемых устройствах с операционной системой Windows.

Чтобы включить Endpoint Detection and Response, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- Выполните любое из следующих действий:

- В разделе Панель информации перейдите на закладку Начало работы.

- В разделе Панель информации перейдите на закладку Мониторинг.

- В разделе Параметры, подразделе Использование Endpoint Detection and Response нажмите на ссылку Параметры.

Откроется страница Endpoint Detection and Response.

- Нажмите Включить Endpoint Detection and Response.

Откроется мастер Включение использования Endpoint Detection and Response.

Некоторые шаги мастера могут отсутствовать, если вы выполняли соответствующие действия при первоначальной или дополнительной настройке Kaspersky Endpoint Security Cloud.

Откроется окно Соглашения для Kaspersky Endpoint Security для Windows.

В этом окне отображаются тексты Лицензионных соглашений для Kaspersky Endpoint Security для Windows и Агента администрирования Kaspersky Security Center, Дополнительных положений об обработке данных для Kaspersky Endpoint Security для Windows и Агента администрирования, а также ссылка на Политику конфиденциальности для продуктов и сервисов "Лаборатории Касперского".

- Ознакомьтесь с текстом каждого документа.

Если вы согласны с условиями и положениями этих соглашений и если вы понимаете и соглашаетесь, что ваши данные будут обрабатываться и пересылаться (в том числе в третьи страны) согласно условиям Политики конфиденциальности, и вы подтверждаете, что полностью прочитали и поняли Политику конфиденциальности, установите флажки напротив перечисленных документов и нажмите на кнопку Я принимаю условия.

Если вы не принимаете условия и положения, не используйте программы безопасности. Если установлены не все, а отдельные флажки, использовать Endpoint Detection and Response не удастся. Окно Соглашения для Kaspersky Endpoint Security для Windows закроется.

Откроется окно Параметры прокси-сервера.

- При необходимости настройте параметры прокси-сервера и нажмите на кнопку Следующее.

Функция Endpoint Detection and Response будет включена.

Позже вы можете отключить эту функцию, если не захотите ее использовать.

В началоСценарий: Настройка и использование Endpoint Detection and Response

Для использования Endpoint Detection and Response в автоматическом режиме, его сначала необходимо настроить.

Сценарий состоит из следующих этапов:

- Настройка Поиска IOC на поиск потенциальных угроз

Поиск IOC позволяет настроить регулярный поиск индикаторов компрометации (IOC) на устройствах и выполнение автоматических действий по реагированию при обнаружении IOC.

- Настройка запрета запуска

Можно задать параметры, в соответствии с которыми Kaspersky Endpoint Security для Windows запрещает запуск определенных объектов (исполняемых файлов и скриптов) или открытие документов Microsoft Office на устройствах пользователей.

- Просмотр и анализ информации об обнаружениях

- Выполнение действий по реагированию вручную

При анализе информации об обнаружениях можно предпринять дополнительные меры или настроить функцию Endpoint Detection and Response:

- Выполнить вручную определенные действия по реагированию (например, переместить обнаруженный файл в Карантин или изолировать устройство, на котором возникло обнаружение).

- Добавить обнаруженные индикаторы компрометации в настройки регулярного поиска IOC, чтобы проверять другие устройства на наличие этой угрозы.

- Добавить обнаруженный объект в список правил запрета запуска, чтобы не допустить его выполнение в дальнейшем на этом же и других устройствах.

Настройка Поиска IOC на поиск потенциальных угроз

Поиск IOC позволяет настроить регулярный поиск индикаторов компрометации (IOC) на устройствах и выполнение автоматических действий по реагированию при обнаружении IOC.

Вы можете настроить параметры трех типов Поиска IOC:

- Превентивный поиск

Если вы выяснили (например, узнали в интернете), что определенная угроза характеризуется набором индикаторов компрометации, вы можете добавить их в настраиваемый поиск IOC, чтобы проверить устройства пользователей.

Область проверки – все устройства пользователей с операционной системой Windows. Ее нельзя изменить. Все новые устройства, добавляемые в дальнейшем, будут автоматически включены в область проверки.

- Реактивный поиск

Если Kaspersky Endpoint Security Cloud обнаружит угрозу на одном из пользовательских устройств, вы можете добавить индикаторы этой угрозы в настраиваемый поиск IOC, чтобы проверить другие устройства.

Область проверки – все устройства пользователей с операционной системой Windows. Ее нельзя изменить. Все новые устройства, добавляемые в дальнейшем, будут автоматически включены в область проверки.

- Пользовательский поиск

В этот поиск IOC можно добавить любую угрозу, чтобы проверить устройства пользователей.

Область проверки – произвольная выборка устройств пользователей с операционной системой Windows. Все новые устройства, добавляемые в дальнейшем, будут автоматически включены в область проверки.

Позже, при анализе обнаружений Endpoint Protection Platform (EPP) на устройствах пользователей, вы можете добавить найденные индикаторы компрометации в параметры проверки с типом Реактивный поиск, чтобы проверять другие устройства на наличие той же угрозы.

Чтобы настроить поиск IOC, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- Выберите раздел Управление безопасностью → Endpoint Detection and Response.

- Нажмите на кнопку Поиск IOC.

- В открывшемся окне Поиск IOC задайте параметры поиска IOC.

- Нажмите на кнопку Закрыть, чтобы закрыть окно Поиск IOC.

Поиск IOC настроен.

Добавление угрозы в поиск IOC

При настройке регулярной проверки наличия угроз на устройствах или после обнаружения угрозы на одном из устройств пользователей, можно добавить угрозу в поиск IOC, чтобы выполнялась проверка других устройства на наличие этой угрозы.

Для каждого Поиска IOC можно добавить не более 200 угроз.

Чтобы добавить угрозу в поиск IOC, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- Выберите раздел Управление безопасностью → Endpoint Detection and Response.

- Нажмите на кнопку Поиск IOC.

- Добавьте угрозу одним из следующих способов:

- Чтобы добавить угрозу в Превентивный поиск, нажмите на кнопку Добавить угрозу.

- Чтобы добавить угрозу для любого типа проверки, нажмите на соответствующую ссылку Просмотр, а затем нажмите на кнопку Добавить.

Откроется окно Добавить угрозу.

- Введите имя угрозы.

- При необходимости введите описание угрозы.

- В разделе Индикаторы компрометации (IOC) укажите индикаторы компрометации для этой угрозы:

- Чтобы указать несколько индикаторов компрометации, в списке Критерии обнаружения выберите критерии обнаружения (логический оператор):

- Совпадение с ЛЮБЫМ из следующих, чтобы обнаружение возникало, если на устройстве найден хотя бы один индикатор компрометации (логический оператор ИЛИ).

- Совпадение со ВСЕМИ следующими, чтобы обнаружение возникало, если на устройстве найдены одновременно все индикаторы компрометации (логический оператор И).

- В разделе Индикатор 1 выберите тип индикатора компрометации и укажите его значение.

При добавлении раздела реестра в качестве IOC начните с куста реестра (например,

HKEY_LOCAL_MACHINE\Software\Microsoft).

При добавлении раздела реестра в качестве IOC Kaspersky Endpoint Security для Windows проверяет только отдельные разделы реестра. - Чтобы добавить к угрозе больше индикаторов компрометации, нажмите + Добавить индикатор, а затем укажите следующий индикатор компрометации.

Для каждой угрозы можно добавить не более 100 индикаторов компрометации.

- Чтобы указать несколько индикаторов компрометации, в списке Критерии обнаружения выберите критерии обнаружения (логический оператор):

- Нажмите Сохранить, чтобы сохранить изменения.

Угроза будет добавлена к выбранному Поиску IOC.

В началоОбласть поиска IOC в реестре

При проверке реестра на наличие угроз Kaspersky Endpoint Security для Windows проверяет только наиболее уязвимые для атак разделы реестра.

При добавлении раздела реестра в качестве IOC Kaspersky Endpoint Security Cloud проверяет введенное значение и принимает только те разделы, которые начинаются со следующих значений:

HKEY_CLASSES_ROOT\htafile

HKEY_CLASSES_ROOT\batfile

HKEY_CLASSES_ROOT\exefile

HKEY_CLASSES_ROOT\comfile

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print\Monitors

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\NetworkProvider

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Class

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services

HKEY_LOCAL_MACHINE\Software\Classes\piffile

HKEY_LOCAL_MACHINE\Software\Classes\htafile

HKEY_LOCAL_MACHINE\Software\Classes\exefile

HKEY_LOCAL_MACHINE\Software\Classes\comfile

HKEY_LOCAL_MACHINE\Software\Classes\CLSID

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\ShellServiceObjectDelayLoad

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Aedebug

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Настройка параметров Поиска IOC

При настройке регулярной проверки устройств на наличие угроз можно задать следующие параметры: расписание, область и автоматические действия по реагированию.

Чтобы настроить параметры Поиска IOC, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- Выберите раздел Управление безопасностью → Endpoint Detection and Response.

- Нажмите на кнопку Поиск IOC.

- Рядом с требуемым типом поиска наведите указатель на три точки по вертикали и выберите пункт Настроить параметры проверки.

Откроется окно Параметры проверки.

- В списке Расписание выберите требуемое значение:

- Не указано (по умолчанию)

Поиск IOC не выполняется.

- Каждый день

Поиск IOC запускаться не будет.

- Каждую неделю

Укажите день недели и время запуска Поиска IOC.

Пользовательский поиск будет проводиться в указанное время в часовом поясе UTC±00:00. Превентивный поиск и Реактивный поиск будут запускаться в указанное время в часовом поясе операционной системы устройства. Если защищаемое устройство не подключено к сети в указанное время, задача будет запущена, как только устройство подключится к сети.

- Не указано (по умолчанию)

- В разделе Область проверки перейдите по ссылке Редактировать и укажите список устройств, на которых будет выполняться поиск индикаторов компрометации.

Установите флажки рядом с устройствами, которые нужно добавить, и снимите флажки рядом с устройствами, которые нужно исключить. Нажмите Сохранить, чтобы сохранить изменения.

Этот параметр доступен только для проверки с типом Пользовательский поиск. Областью действия для других типов поиска (Превентивный поиск и Реактивный поиск) являются все устройства пользователей с операционной системой Windows. Ее нельзя изменить.

Все новые устройства, добавляемые в дальнейшем, будут автоматически включены в область проверки. Поэтому их можно исключить из области пользовательской проверки только вручную.

- В разделе Меры реагирования выберите действия, которые будут выполняться при обнаружении указанных угроз:

- Только обнаруживать

Событие обнаружения угрозы добавляется в журнал событий. Никаких других действий не выполняется.

- Обнаруживать и уведомлять

Событие обнаружения угрозы добавляется в журнал событий. Дополнительно выполняются выбранные действия по реагированию:

- Запустить проверку важных областей

Kaspersky Endpoint Security для Windows проверяет память ядра, запущенные процессы и загрузочные сектора диска затронутого устройства.

- Поместить копию объекта в карантин и удалить объект

Kaspersky Endpoint Security для Windows сначала создает резервную копию вредоносного объекта, обнаруженного на устройстве, на случай, если впоследствии объект потребуется восстановить. Резервная копия перемещается в карантин. Затем Kaspersky Endpoint Security для Windows удаляет объект.

- Изолировать устройство от сети

Kaspersky Endpoint Security для Windows изолирует устройство от сети, чтобы предотвратить распространение угрозы или утечку конфиденциальной информации. Чтобы настроить продолжительность изоляции, нажмите на кнопку Параметры и выберите необходимое значение.

Длительность изоляции является общей для всех трех типов поиска индикаторов компрометации. При изменении значения в параметрах одного типа поиска, оно распространится на остальные.

В качестве альтернативы можно настроить продолжительность изоляции, выбрав раздел Управление безопасностью → Endpoint Detection and Response, а затем выбрав Параметры реагирования → Сетевая изоляция.

- Запустить проверку важных областей

- Только обнаруживать

- Нажмите Сохранить, чтобы сохранить изменения.

Параметры выбранного Поиска IOC настроены.

В началоВосстановление заданных по умолчанию параметров Поиска IOC

При необходимости можно восстановить значения по умолчанию для параметров любого регулярного поиска угроз. Вы можете восстановить расписание поиска, область поиска и действия по реагированию. Набор угроз для поиска не изменится.

Чтобы восстановить заданные по умолчанию параметры Поиска IOC, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- Выберите раздел Управление безопасностью → Endpoint Detection and Response.

- Нажмите на кнопку Поиск IOC.

- Рядом с требуемым типом поиска наведите указатель на три точки по вертикали и выберите пункт Вернуть значения по умолчанию.

- В открывшемся окне Вернуть значения по умолчанию нажмите на кнопку Подтвердить, чтобы подтвердить выполняемое действие.

Для выбранного типа поиска индикаторов компрометации будут восстановлены заданные по умолчанию параметры.

В началоНастройка запрета запуска

Можно задать параметры, в соответствии с которыми Kaspersky Endpoint Security для Windows запрещает запуск определенных объектов (исполняемых файлов и скриптов) или открытие документов Microsoft Office на устройствах пользователей.

Позже, при анализе обнаружений Endpoint Detection и Response, может потребоваться добавить обнаруженный объект в список правил запрета запуска, чтобы предотвратить его запуск в будущем на этом и других устройствах.

Для запрета запуска действуют следующие ограничения:

- Правила запрета запуска не применяются к файлам на CD- и DVD-дисках и к ISO-образам файлов. Kaspersky Endpoint Security для Windows не предотвращает выполнение и открытие таких файлов.

- Невозможно заблокировать запуск критически важных системных объектов – файлов, без которых операционная система и Kaspersky Endpoint Security для Windows не смогут функционировать.

- Можно добавить не более 1000 правил запрета запуска.

Чтобы настроить запрет запуска, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- Выберите раздел Управление безопасностью → Endpoint Detection and Response.

- Выберите Параметры реагирования → Запрет запуска.

- Переведите переключатель в положение Запрет запуска включен.

- В разделе Действие выберите действие, которое будет выполняться, когда пользователь попытается запустить или открыть один из указанных нежелательных объектов:

- Заблокировать и добавить в журнал событий (по умолчанию)

Информация об обнаружении добавляется в журнал событий. Запуск или открытие объекта будет заблокирован.

- Только добавить в журнал событий

Информация об обнаружении добавляется в журнал событий. Никаких других действий не выполняется.

- Заблокировать и добавить в журнал событий (по умолчанию)

- В разделе Правила запрета запуска укажите список объектов, контролируемых компонентом Запрет запуска.

Выполните любое из следующих действий:

- Чтобы добавить правило запрета запуска, выполните следующие действия:

- Нажмите на кнопку Добавить.

- В открывшемся окне Добавить правило запрета запуска задайте параметры правила, как описано далее в этом разделе.

- Нажмите на кнопку Сохранить, чтобы закрыть окно Добавить правило запрета запуска.

- Чтобы включить или выключить добавленное правило запрета запуска, установите переключатель напротив этого правила в соответствующее положение:

- Если переключатель зеленого цвета, правило включено. Выполняется обнаружение запуска или открытия объекта, указанного в параметрах правила.

Новые добавленные правила по умолчанию включены.

- Если переключатель серого цвета, правило выключено. Обнаружение запуска или открытия объекта, указанного в параметрах правила, не выполняется.

- Если переключатель зеленого цвета, правило включено. Выполняется обнаружение запуска или открытия объекта, указанного в параметрах правила.

- Чтобы изменить добавленное правило запрета запуска:

- Установите флажок рядом с требуемым правилом.

- Нажмите на кнопку Редактировать.

- В открывшемся окне Редактировать правило запрета запуска задайте новые параметры правила, как описано далее в этом разделе.

- Нажмите на кнопку Сохранить, чтобы закрыть окно Редактировать правило запрета запуска.

- Чтобы удалить добавленные правила запрета запуска:

- Установите флажки рядом с требуемыми правилами.

- Нажмите на кнопку Удалить.

- Чтобы добавить правило запрета запуска, выполните следующие действия:

- Нажмите Сохранить, чтобы сохранить изменения.

Список правил запрета запуска будет обновлен.

Чтобы указать параметры правила запрета запуска:

- Начните добавлять или изменять правило, как описано ранее в этом разделе.

- В поле Название правила введите название правила.

- Выберите критерии, по которым будет указан требуемый объект.

Можно указать любой из следующих критериев:

- Путь к объекту

Чтобы указать объект по его пути, выберите в списке вариант Используется, а затем введите значение.

- Контрольная сумма объекта

Чтобы указать объект по его контрольной сумме MD5 или SHA256, выберите в списке требуемый вариант, а затем введите значение контрольной суммы.

Если указаны оба критерия, правило будет применяться к объектам, соответствующим обоим критериям одновременно.

- Путь к объекту

- Нажмите Сохранить, чтобы сохранить изменения.

Настроенные параметры будут сохранены.

В началоПросмотр информации об обнаружениях Endpoint Detection and Response

Информация об обнаружениях Endpoint Detection and Response доступна для просмотра в виджете и в таблице. В виджете отображается до 10 обнаружений, а в таблице – до 1000.

Если вы включили уведомления о событиях Обнаружен IOC, в некоторых случаях вы будете получать уведомление об обнаружении IoC прежде, чем соответствующее оповещение появится в окне Kaspersky Endpoint Security Cloud. Это связано с тем, что события происходят во время поиска IoC, а обнаружения появляются только после завершения проверки.

Виджет Endpoint Detection and Response

Чтобы просмотреть виджет Endpoint Detection and Response, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- В разделе Панель информации перейдите на закладку Мониторинг.

- Если функция Endpoint Detection and Response выключена, включите ее.

В виджете отображаются запрашиваемые данные.

Из отображаемого виджета можно перейти к следующим данным:

- Свойства устройства, на котором произошло обнаружение.

- Сведения об обнаружениях, в зависимости от используемой технологии:

- Если обнаружение выполнено Endpoint Protection Platform (EPP) – схема цепочки развития угрозы для анализа первопричин атаки и выполнения действий по реагированию.

- Если обнаружение выполнено в процессе поиска индикаторов компрометации (Поиск IOC) – объекты, обнаруженные с помощью индикаторов компрометации и автоматически выполняемые действия по реагированию.

- Таблица с обнаружениями Endpoint Detection and Response.

Таблица Endpoint Detection and Response

Чтобы просмотреть данные в таблице с обнаружениями Endpoint Detection and Response, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- Откройте окно Обнаружения Endpoint Detection and Response одним из следующих способов:

- В разделе Панель информации откройте закладку Мониторинг, а затем перейдите по ссылке Перейти к списку обнаружений в виджете Endpoint Detection and Response.

- Выберите раздел Управление безопасностью → Endpoint Detection and Response.

- Если функция Endpoint Detection and Response выключена, включите ее.

В таблице отображаются запрашиваемые данные.

- Отфильтруйте отображаемые записи, выбрав требуемые значения в раскрывающихся списках:

- Дата обнаружения

Период, в течение которого происходили обнаружения.

- Статус

Статус обнаружений, в зависимости от используемой технологии:

- Если обнаружение выполнено EPP – были ли обнаруженные объекты вылечены или удалены (не вылечены).

- Если обнаружение выполнено в процессе Поиска IOC – были ли индикаторы компрометации только обнаружены или также были автоматически выполнены действия по реагированию.

- Технология

Технология, выполнившая обнаружение: EPP или Поиск IOC.

- Дата обнаружения

Из отображаемой таблицы можно перейти к следующим данным:

- Свойства устройства, на котором произошло обнаружение.

- Параметры профиля безопасности, назначенного пользователю, которому принадлежит затронутое устройство.

- Сведения об обнаружениях, в зависимости от используемой технологии:

- Если обнаружение выполнено Endpoint Protection Platform (EPP) – схема цепочки развития угрозы для анализа первопричин атаки и выполнения действий по реагированию.

- Если обнаружение выполнено в процессе поиска индикаторов компрометации (Поиск IOC) – объекты, обнаруженные с помощью индикаторов компрометации и автоматически выполняемые действия по реагированию.

Кроме того, можно экспортировать информацию обо всех текущих обнаружениях в файл CSV.

В началоПросмотр схемы цепочки развития угрозы

Для каждого обнаружения, выполненного Endpoint Detection and Response с использованием технологии Endpoint Protection Platform (EPP) и отображаемого в виджете или в таблице, можно просмотреть схему цепочки развития угрозы.

Схема цепочки развития угрозы – это инструмент для анализа первопричины атак. Схема предоставляет визуальную информацию об объектах, участвующих в атаке, таких как процессы на управляемом устройстве, сетевые подключения или ключи реестра.

При анализе схемы цепочки развития угрозы можно вручную выполнять действия по реагированию или настроить функцию Endpoint Detection and Response.

Чтобы просмотреть схему цепочки развития угрозы, выполните следующие действия:

- Перейдите к виджету или таблице Endpoint Detection and Response.

- В строке, для которой в столбце Технология указано значение EPP, нажмите на кнопку Просмотр.

Откроется окно Схема цепочки развития угрозы. В окне отображается схема цепочки развития угрозы и подробная информация об обнаружении.

На схеме цепочки развития угрозы показаны следующие типы объектов:

- Процесс

- Файл

- Сетевое подключение

- Ключ реестра

Схема формируется по следующим правилам:

- Центральная точка схемы – это процесс, соответствующий любому из следующих правил:

- Если угроза была обнаружена внутри процесса, это сам процесс.

- Если угроза была обнаружена в файле, это процесс, создавший этот файл.

- Для процесса, упомянутого в правиле 1, на схеме отображается до двух родительских процессов. Родительский процесс – это процесс, сформировавший или изменивший дочерний процесс.

- Для процесса, упомянутого в правиле 1, на графике показаны все прочие связанные объекты: созданные файлы, созданные и измененные дочерние процессы, организованные сетевые соединения и измененные ключи реестра.

При выборе любого объекта на схеме, в области ниже отображается подробная информация о выбранном объекте.

Ссылки в полях SHA256, MD5, IP-адреса и веб-адреса в разделе с подробной информацией о файле ведут на портал Kaspersky Threat Intelligence Portal https://opentip.kaspersky.com/. На портале вся доступная информация "Лаборатории Касперского" о киберугрозах объединена в единый веб-сервис, позволяющий проверять все подозрительные индикаторы угроз: файлы, хеши файлов, IP-адреса и веб-адреса.

Пример анализа схемы цепочки развития угрозы

В этом разделе приведен пример схемы цепочки развития угрозы и описано его применение для анализа атак на устройства пользователей.

Рассмотрим атаку с использованием фишингового сообщения электронной почты, содержащего вложение. Вложение представляет собой исполняемый файл.

Пользователь сохраняет и запускает файл на своем устройстве. Kaspersky Endpoint Security для Windows фиксирует угрозу типа Обнаружен вредоносный объект.

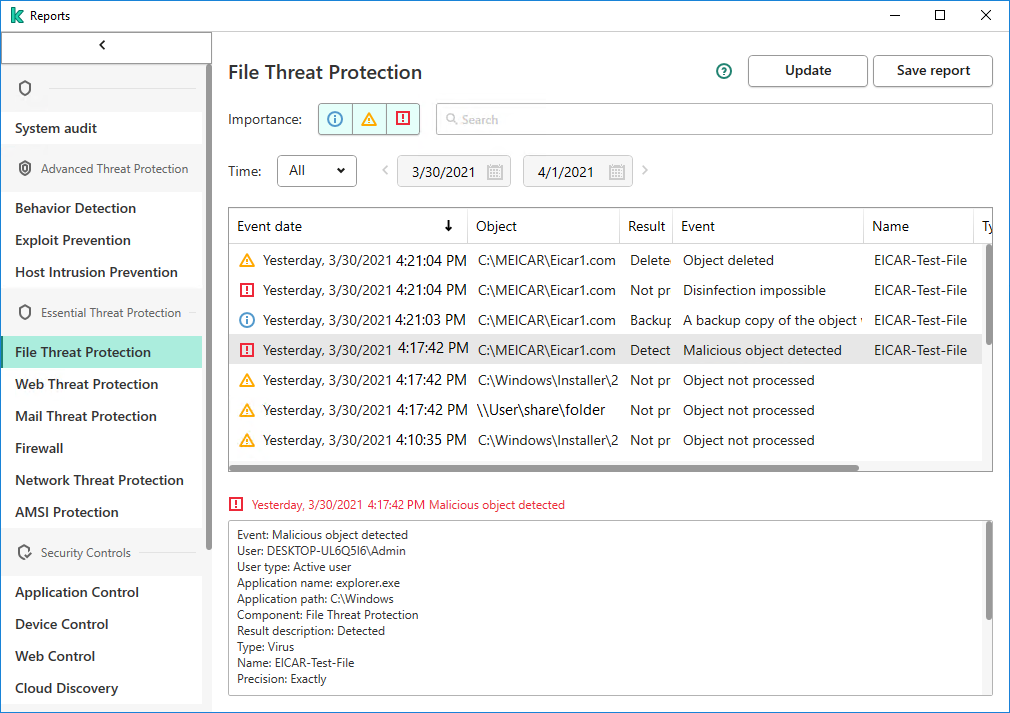

Обнаружение в Kaspersky Endpoint Security для Windows

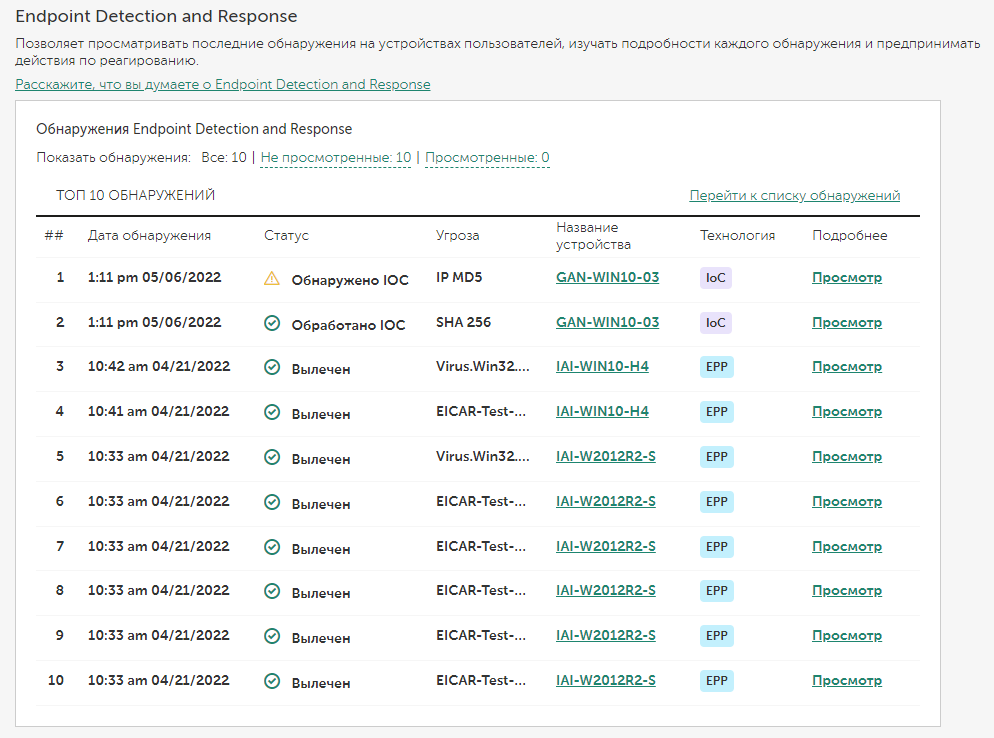

В виджете Endpoint Detection and Response отображается до 10 обнаружений.

Виджет Endpoint Detection and Response

По ссылке Просмотр в нужной строке виджета можно перейти к схеме цепочки развития угрозы.

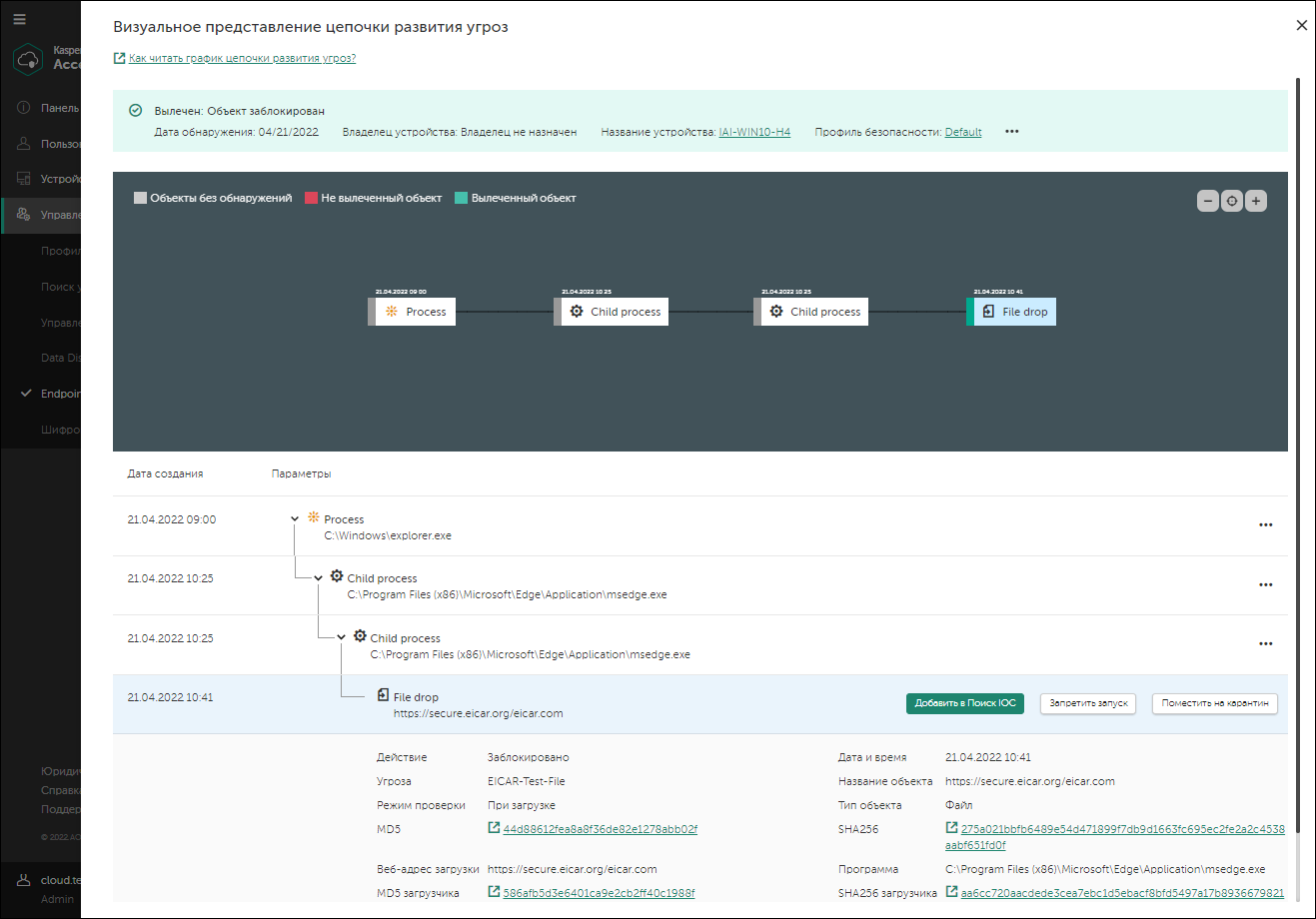

Схема цепочки развития угрозы

Схема цепочки развития угрозы предоставляет информацию об обнаружении: действия, произошедшие на устройстве во время обнаружения, категория обнаруженной угрозы, происхождение файла (в этом примере – электронная почта), пользователь, загрузивший файл (в этом примере – администратор). Кроме того, схема показывает, что на устройстве были созданы дополнительные файлы, установлено несколько сетевых подключений и изменены некоторые ключи реестра.

На основании этой информации можно выполнить следующие действия:

- Проверить параметры почтового сервера.

- Добавить отправителя сообщения электронной почты в список запрещенных (если отправитель внешний) или обратиться к нему напрямую (если отправитель внутренний).

- Проверить, подключены ли другие устройства к этим IP-адресам.

- Добавить эти IP-адреса в список запрещенных.

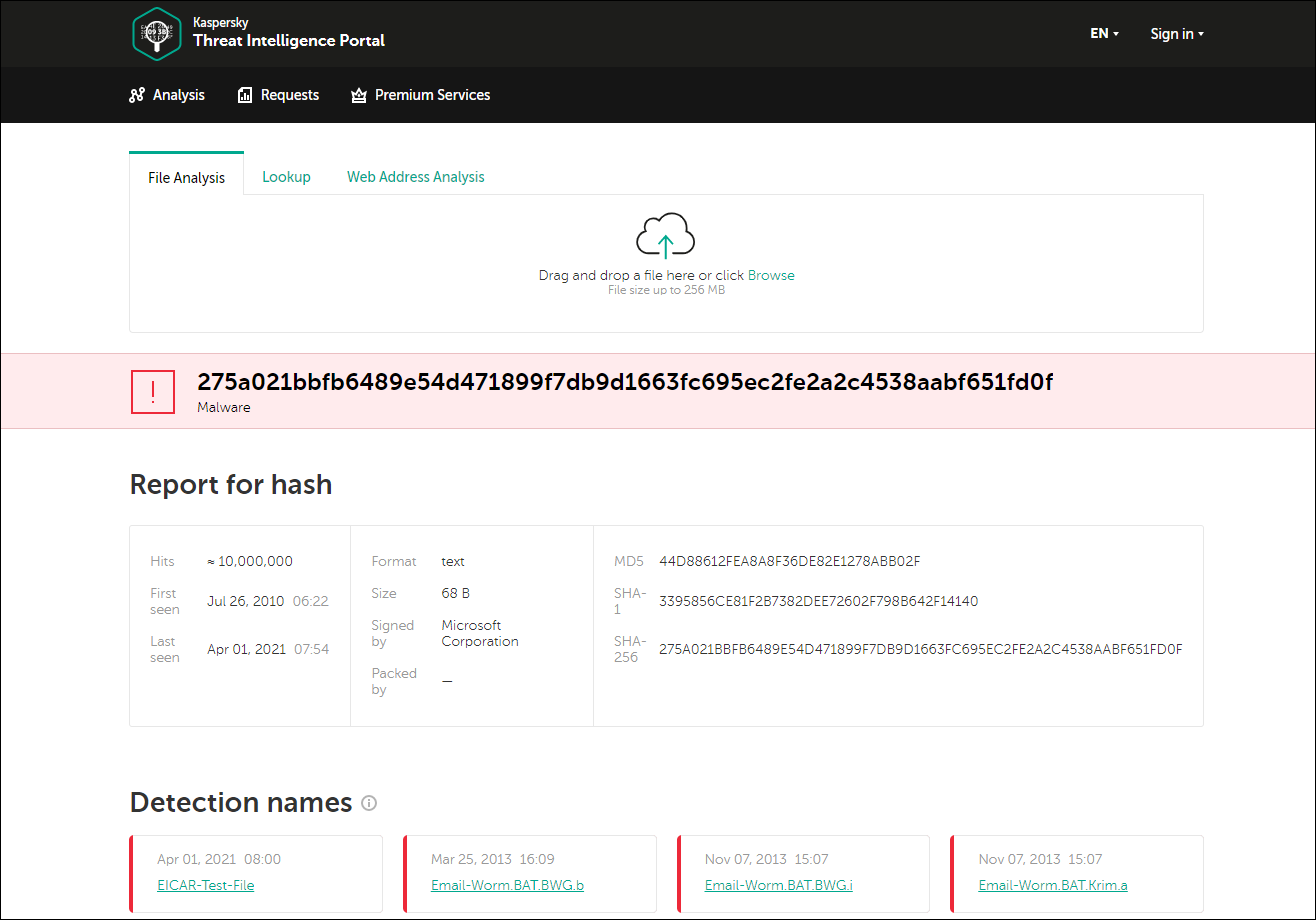

Ссылки в полях SHA256, MD5, IP-адреса и веб-адреса в разделе с подробной информацией о файле ведут на портал Kaspersky Threat Intelligence Portal https://opentip.kaspersky.com/. На портале можно увидеть, что обнаруженный файл не является ни угрозой, ни известным файлом.

Kaspersky Threat Intelligence Portal

Этот пример показывает важность функции Endpoint Detection and Response. Родительский файл обнаруженного файла является недоверенным, но не является вредоносным. Это означает, что он не был обнаружен программой Kaspersky Endpoint Security для Windows. Этот файл все еще присутствует на устройстве и в организации. Если на некоторых устройствах организации отключены отдельные компоненты защиты (например, Анализ поведения) или не обновлены базы вредоносного ПО, то обнаружить вредоносную активность родительского файла не удастся, и злоумышленники смогут проникнуть в инфраструктуру организации.

В началоПросмотр результатов выполнения Поиска IOC

Для каждого обнаружения, выполненного Endpoint Detection and Response с использованием технологии поиска индикаторов компрометации (Поиск IOC) и отображаемого в виджете или в таблице, можно просмотреть информацию об объектах, обнаруженных с помощью индикаторов компрометации, и автоматически выполненных действиях по реагированию.

При анализе результатов поиска IOC можно вручную выполнять действия по реагированию или настроить функцию Endpoint Detection and Response.

Чтобы просмотреть результаты Поиска IOC, выполните следующие действия:

- Перейдите к виджету или таблице Endpoint Detection and Response.

- В строке, для которой в столбце Технология указано значение IOC, нажмите на кнопку Просмотр.

Откроется окно Результаты Поиска IOC. Окно содержит подробную информацию об обнаруженных индикаторах компрометации и автоматически выполненных действиях по реагированию.

В началоВыполнения действий по реагированию вручную

При анализе информации об обнаружениях можно вручную выполнять действия по реагированию или настроить функцию Endpoint Detection and Response.

Вы можете выполнить следующие действия по реагированию:

- Изолировать затронутое устройство от сети.

- Добавьте индикаторы компрометации (IOC) обнаруженной угрозы в регулярный поиск угроз на устройствах (применимо только к обнаружениям, выполняемым EPP).

- Запретить запуск обнаруженного объекта.

- Поместить копию обнаруженного объекта в Карантин и удалить объект.

Чтобы изолировать устройство от сети, выполните следующие действия:

- В сообщении об обнаружении и обработке объекта наведите указатель на три точки по горизонтали, а затем нажмите Изолировать устройство.

- Выберите продолжительность изоляции.

- Нажмите на кнопку Изолировать устройство, чтобы изолировать устройство.

Устройство будет изолировано от сети.

Этот параметр переопределяет общие параметры изоляции и применяется только к текущему устройству. Общие параметры изоляции не изменятся.

Чтобы добавить индикаторы компрометации обнаруженной угрозы в обычный поиск угроз, выполните следующие действия:

- В разделе с подробной информацией об обнаруженном объекте нажмите на кнопку Добавить в Поиск IOC или наведите указатель на три точки по горизонтали, а затем нажмите Добавить в Поиск IOC.

- При необходимости измените имя и описание угрозы. По умолчанию угрозе присваивается имя "

[Threat Graph]<Имя угрозы из обнаружения EPP>". - При необходимости измените критерий обнаружения (логический оператор):

- Совпадение с ЛЮБЫМ из следующих, чтобы обнаружение возникало, если на устройстве найден хотя бы один индикатор компрометации (логический оператор ИЛИ).

- Совпадение со ВСЕМИ следующими, чтобы обнаружение возникало, если на устройстве найдены одновременно все индикаторы компрометации (логический оператор И).

- При необходимости измените список IOC. Список IOC состоит из двух частей:

- Новые IOC

IOC, полученные из обнаружения

- Ранее добавленные IOC

IOC, добавленные к этой угрозе ранее (если есть).

- Новые IOC

- При необходимости удалите любой IOC по значку Удалить (

) рядом с ним.

- Нажмите на кнопку Запустить поиск, чтобы сохранить изменения и запустить поиск IOC.

Параметры Поиска IOC изменены. Поиск IOC на устройствах будет перезапущен.

Чтобы запретить выполнение обнаруженного объекта:

- Выполните одно из следующих действий:

- [Для обнаружений, выполненных EPP] В разделе с подробной информацией об обнаруженном объекте нажмите на кнопку Запретить запуск, или наведите указатель на три точки по горизонтали, а затем нажмите Запретить запуск.

- [Для обнаружений в результате поиска IOC] В разделе с подробной информацией об обнаруженном IOC рядом с пунктом Реагирование вручную нажмите Действия и выберите Запретить запуск.

- Просмотрите параметры запланированного действия: нежелательные объекты, запуск которых будет запрещен, и действие, которое будет выполнено при запуске или открытии этих объектов.

- Нажмите Подтвердить, чтобы подтвердить выполняемое действие.

Обнаруженный объект будет добавлен в правила запрета запуска.

Чтобы поместить копию обнаруженного объекта в Карантин и удалить объект:

- Выполните одно из следующих действий:

- [Для обнаружений, выполненных EPP] В разделе с подробной информацией об обнаруженном объекте нажмите на кнопку Поместить на карантин, или наведите указатель на три точки по горизонтали, а затем нажмите Поместить на карантин.

- [Для обнаружений в результате поиска IOC] В разделе с подробной информацией об обнаруженном IOC рядом с пунктом Реагирование вручную нажмите Действия и выберите Поместить на карантин.

- Просмотрите параметры запланированного действия: файл, который будет перемещен в Карантин, и устройство, на котором это произойдет.

- Нажмите Переместить, чтобы подтвердить выполняемое действие.

Kaspersky Endpoint Security для Windows сначала создает резервную копию вредоносного объекта, обнаруженного на устройстве, на случай, если впоследствии объект потребуется восстановить. Резервная копия перемещается в карантин. Затем Kaspersky Endpoint Security для Windows удаляет объект.

В началоПрекращение сетевой изоляции Windows-устройства

В зависимости от параметров регулярной проверки на наличие угроз или от вашего решения при анализе возникших обнаружений, устройство, на котором обнаружена угроза, может быть изолировано от сети на определенный период. Если вы уверены, что изоляция устройства больше не требуется (например, вы остановили распространение угрозы или утечку данных), вы можете отправить команду отмены изоляции устройства до истечения указанного срока.

Чтобы прекратить сетевую изоляцию Windows-устройства, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- Выберите раздел Устройства.

В разделе Устройства содержится список устройств, добавленных в Kaspersky Endpoint Security Cloud.

- Выполните одно из следующих действий:

- Установите флажок рядом с требуемым изолированным устройством и нажмите на кнопку Завершить изоляцию.

- Перейдите по ссылке с именем устройства.

Откроется страница с подробной информацией об устройстве. В левой части страницы в списке Команды отображаются кнопки с доступными для этого устройства командами.

Нажмите на кнопку Завершить изоляцию.

На устройство отправляется команда прекращения изоляции. Ее выполнение занимает некоторое время.

В началоЭкспорт информации об обнаружениях Endpoint Detection and Response

Из таблицы обнаружений Endpoint Detection and Response можно экспортировать информацию обо всех текущих обнаружениях в файл CSV. Например, файл с обнаружениями можно использовать для подготовки отчета для руководства.

Чтобы экспортировать информацию об обнаружениях функции Endpoint Detection and Response, выполните следующие действия:

- Перейдите к таблице с обнаружениями Endpoint Detection and Response.

- Нажмите на кнопку Экспорт обнаружений.

Откроется окно Экспорт обнаружений Endpoint Detection and Response.

- Нажмите на кнопку Экспорт для подтверждения.

Файл с обнаружениями Endpoint Detection и Response будет создан и автоматически загружен. Файл содержит те же столбцы, что и таблица с обнаружениями.

Отключение Endpoint Detection and Response

Если вы хотите прекратить использование функции Endpoint Detection and Response, вы можете отключить ее, как описано в этом разделе.

Чтобы отключить функцию Endpoint Detection and Response, выполните следующие действия:

- Запустите Консоль Управления Kaspersky Endpoint Security Cloud.

- Выберите раздел Параметры.

Отобразится страница Общие параметры Kaspersky Endpoint Security Cloud.

- Нажмите на ссылку Параметры в разделе Использование Endpoint Detection and Response.

Откроется страница Endpoint Detection and Response.

- Нажмите на кнопку Отключить Endpoint Detection and Response.

- В открывшемся окне подтверждения нажмите на кнопку Отключить.

Функция Endpoint Detection and Response будет отключена.

В дальнейшем можно снова включить этот компонент.

В начало