Kaspersky Endpoint Security Cloud

- Справка Kaspersky Endpoint Security Cloud

- Что нового

- О Kaspersky Endpoint Security Cloud

- Основные функции Kaspersky Endpoint Security Cloud

- О лицензировании по количеству пользователей

- Сравнение вариантов Kaspersky Endpoint Security Cloud

- Сравнение функций Kaspersky Endpoint Security Cloud для различных типов операционной системы Windows

- Аппаратные и программные требования

- Сетевые порты, используемые Kaspersky Endpoint Security Cloud

- О лицензиях, приобретенных до апреля 2019 года

- Руководство по первоначальной настройке

- Начало работы с Kaspersky Endpoint Security Cloud

- Консоль управления Kaspersky Endpoint Security Cloud

- Первоначальная настройка Kaspersky Endpoint Security Cloud

- Интерфейс Консоли управления Kaspersky Endpoint Security Cloud

- Развертывание программ безопасности

- Обновление Kaspersky Endpoint Security Cloud

- Управление учетными записями пользователей

- Управление устройствами

- Просмотр списка устройств

- О статусах устройств

- Просмотр свойств устройства

- Подключение Windows-устройств и Mac-устройств

- Переименование устройств

- Назначение владельца Windows-устройства или Mac-устройства

- Сценарий: Создание, обновление и загрузка APNs-сертификата

- Подключение мобильных устройств

- Отправка команд на устройства пользователей

- Удаление устройств из списка устройств

- Запуск и остановка обновления баз вредоносного ПО и поиска вредоносного ПО

- Обновление программы безопасности на устройствах на базе Windows и macOS

- Включение и отключение обновлений программы безопасности на устройствах с операционной системой Windows

- Управление профилями безопасности

- О профилях безопасности

- Просмотр списка профилей безопасности

- Создание профиля безопасности

- Изменение профиля безопасности

- Назначение профиля безопасности пользователю или группе пользователей

- Копирование профиля безопасности

- Экспорт и импорт профилей безопасности

- Сброс профиля безопасности

- Удаление профиля безопасности

- Endpoint Detection and Response

- Об Endpoint Detection and Response

- Об индикаторах компрометации

- Начало использования Endpoint Detection and Response

- Сценарий: Настройка и использование Endpoint Detection and Response

- Настройка Поиска IOC на поиск потенциальных угроз

- Настройка запрета запуска

- Просмотр информации об обнаружениях Endpoint Detection and Response

- Выполнения действий по реагированию вручную

- Прекращение сетевой изоляции Windows-устройства

- Экспорт информации об обнаружениях Endpoint Detection and Response

- Отключение Endpoint Detection and Response

- Root-Cause Analysis

- Адаптивный контроль аномалий

- Data Discovery

- О Data Discovery

- Категории информации, обнаруживаемой Data Discovery

- Начало использования Data Discovery

- Подключение организации Office 365 к рабочей области

- Просмотр информации об обнаружениях Data Discovery

- Пример анализа обнаружения Data Discovery

- Экспорт информации об обнаружениях Data Discovery

- Отключение Data Discovery

- Cloud Discovery

- О Cloud Discovery

- Начало использования Cloud Discovery

- Включение и отключение Cloud Discovery в профилях безопасности

- Просмотр информации об использовании облачных сервисов

- Уровень риска облачных сервисов

- Блокировка доступа к нежелательным облачным сервисам

- Включение и выключение мониторинга интернет-соединений на устройствах Windows

- Поиск уязвимостей и Управление патчами

- Управление шифрованием

- Решение типовых задач

- Завершение сеанса работы с Консолью управления

- Просмотр информации на виджетах

- Настройка защиты

- Настройка компонентов защиты для Windows-устройств

- Выбор типов обнаруживаемых объектов на Windows-устройствах

- Настройка компонента Защита от файловых угроз на Windows-устройствах

- Настройка проверки съемных дисков при подключении к компьютеру

- Настройка компонента Защита от почтовых угроз на Windows-устройствах

- Настройка компонента Защита от веб-угроз на Windows-устройствах

- Настройка компонентов Анализ поведения, Защита от эксплойтов и Откат вредоносных действий системы на Windows-устройствах

- Включение и отключение AMSI-защиты

- Настройка компонента Защита от атак BadUSB

- Настройка компонента Защита от сетевых угроз на Windows-устройствах

- Настройка исключений сетевых портов

- Включение и отключение технологии лечения активного заражения

- Настройка компонентов защиты для Mac-устройств

- Доверенная зона

- Настройка защиты от вредоносного ПО на Android-устройствах

- Настройка компонентов защиты для Windows-устройств

- Настройка параметров компонента Предотвращение вторжений на Windows-устройствах

- Настройка параметров прокси-сервера

- Управление запуском программ на устройствах пользователей

- Контроль соответствия Android-устройств требованиям корпоративной безопасности

- Настройка доступа пользователей к функциям устройств

- Контроль сетевых и запоминающих устройств на Windows-устройствах

- Формирование списка доверенных сетевых и запоминающих устройств на Windows-устройствах

- Настройка взаимодействия Kaspersky Endpoint Security для Windows с конечными пользователями

- Настройка взаимодействия Kaspersky Endpoint Security для Mac с конечными пользователями

- Контроль доступа пользователей к функциям Android-устройств

- Контроль доступа пользователей к функциям устройств на базе iOS и iPadOS

- Обнаружение взлома устройства (доступ с правами root)

- Настройка защиты паролем для Windows-устройств

- Настройка пароля разблокировки мобильных устройств

- Настройка Сетевого экрана на Windows-устройствах

- Настройка доступа пользователей к веб-сайтам

- Настройка прокси-сервера

- Настройка подключение к интернету

- Настройка электронной почты на устройствах на базе iOS и iPadOS

- Настройка Календаря CalDAV на устройствах на базе iOS и iPadOS

- Защита Kaspersky Endpoint Security для Android от удаления

- Настройка уведомлений для Kaspersky Endpoint Security для Android

- Включение и отключение функций производительности Kaspersky Endpoint Security для Windows

- Настройка функций производительности Kaspersky Endpoint Security для Mac

- Включение и выключение отправки файлов дампов и трассировки в "Лабораторию Касперского" для анализа

- Просмотр информации о лицензии и указание кода активации

- Отправка отзыва

- Отчеты о защите устройств

- Список отчетов о защите устройств

- Отчет Статус защиты

- Отчет Угрозы report

- Отчет Статус обновления баз вредоносного ПО

- Отчет Сетевые атаки

- Отчет Уязвимости

- Отчеты Cloud Discovery

- Отчеты Адаптивного контроля аномалий

- Отчет Срабатывания компонента Контроль устройств

- Отчет Срабатывания компонента Веб-Контроль

- Отчет Статус шифрования устройств

- Отчет Версии программ "Лаборатории Касперского"

- Работа с устройствами

- Настройка регулярной доставки отчетов по электронной почте

- Список отчетов о защите устройств

- Просмотр журнала событий и настройка уведомлений о событиях

- Настройка общих параметров Kaspersky Endpoint Security Cloud

- Управление объектами в разделе Карантин

- Kaspersky Security Network

- Kaspersky Business Hub

- О Kaspersky Business Hub

- Управление компаниями на Kaspersky Business Hub

- Просмотр списка компаний на Kaspersky Business Hub

- Просмотр сводной статистики защиты

- Добавление новой компании на Kaspersky Business Hub

- Добавление дополнительной рабочей области для компании, зарегистрированной на Kaspersky Business Hub

- Изменение информации о компании

- Удаление рабочей области компании

- Отмена удаления рабочей области компании

- Просмотр новостей и отправка отзывов

- Управление лицензиями на Kaspersky Business Hub

- Прохождение тренинга по кибербезопасности

- Выбор центров обработки данных для хранения информации Kaspersky Endpoint Security Cloud

- Сброс пароля

- Изменение параметров учетной записи Kaspersky Business Hub

- Руководство по первоначальной настройке для поставщиков управляемых услуг (MSP)

- Лицензирование Kaspersky Endpoint Security Cloud

- Обращение в Службу технической поддержки

- Источники информации о программе

- Глоссарий

- Apple Push Notification service (APNs) сертификат

- Kaspersky Business Hub

- Kaspersky Security Network (KSN)

- Windows-имя устройства

- Агент администрирования

- Базы вредоносного ПО

- Владелец устройства

- Вредоносное ПО

- Вредоносные веб-адреса

- Доверенная зона

- Доверенное устройство

- Доверенный платформенный модуль (Trusted Platform Module, TPM)

- Запрос Certificate Signing Request

- Защита от веб-угроз

- Защита от почтовых угроз

- Защита от сетевых угроз

- Защита от файловых угроз

- Карантин

- Консоль управления Kaspersky Endpoint Security Cloud

- Контролируемое устройство

- Контроль соответствия

- Патч

- Предотвращение вторжений (Контроль активности программ)

- Программа безопасности

- Прокси-сервер

- Профиль безопасности

- Псевдоним пользователя

- Рабочая область

- Сервер администрирования

- Управляемое устройство

- Уровень важности обновления

- Уровень критичности уязвимости

- Учетная запись Kaspersky Business Hub

- Уязвимость

- Фишинг

- Фоновая проверка

- Информация о стороннем коде

- Уведомления о товарных знаках

Пример анализа схемы цепочки развития угрозы

В этом разделе приведен пример схемы цепочки развития угрозы и описано его применение для анализа атак на устройства пользователей.

Рассмотрим атаку с использованием фишингового сообщения электронной почты, содержащего вложение. Вложение представляет собой исполняемый файл.

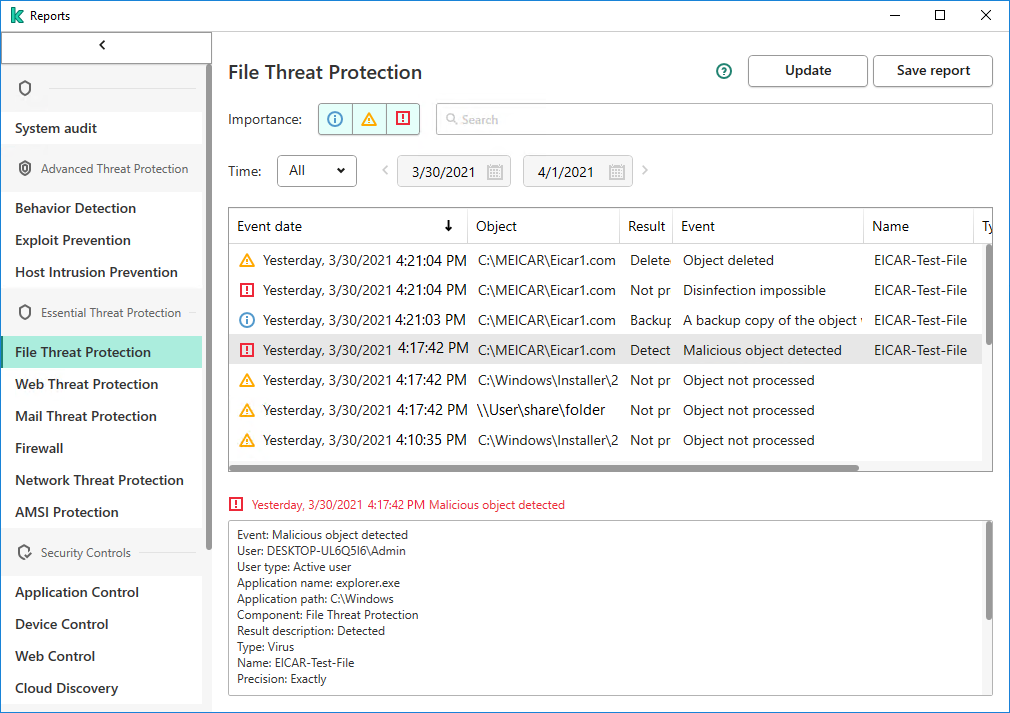

Пользователь сохраняет и запускает файл на своем устройстве. Kaspersky Endpoint Security для Windows фиксирует угрозу типа Обнаружен вредоносный объект.

Обнаружение в Kaspersky Endpoint Security для Windows

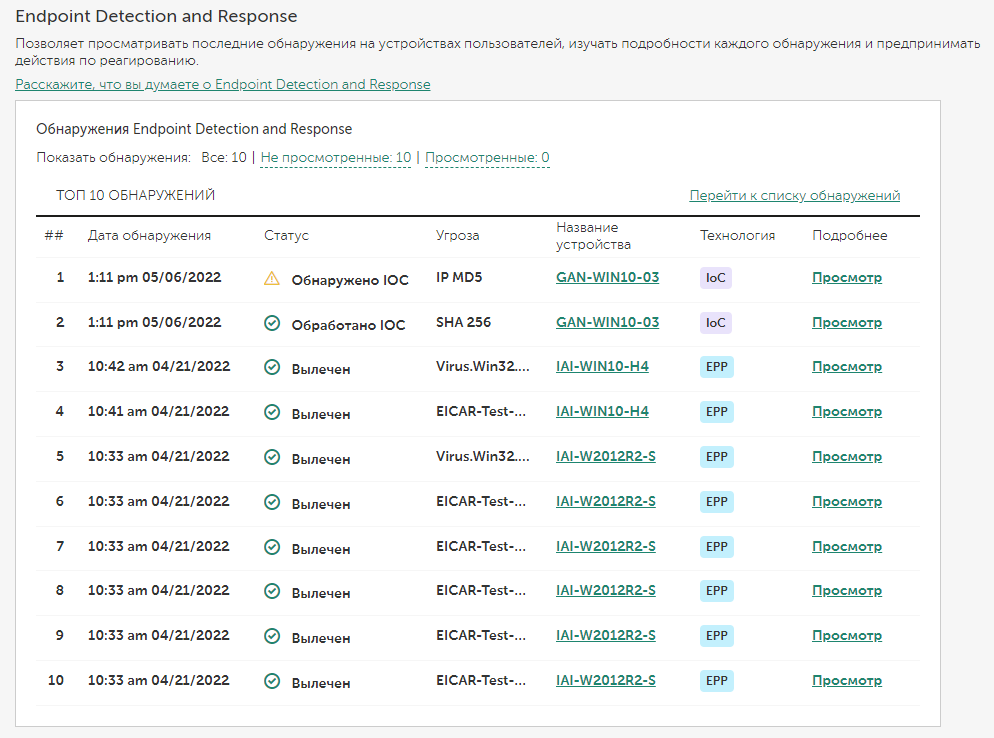

В виджете Endpoint Detection and Response отображается до 10 обнаружений.

Виджет Endpoint Detection and Response

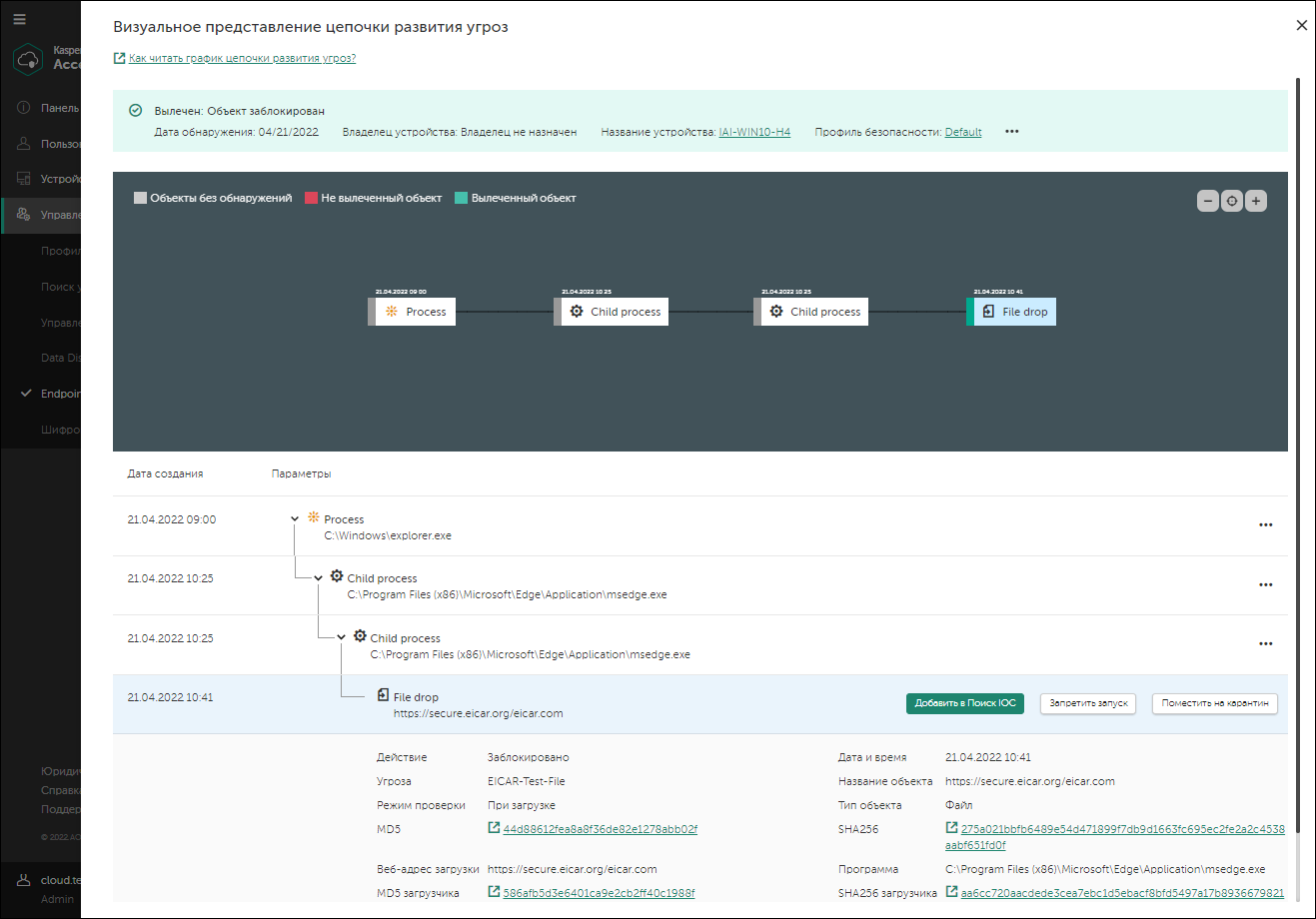

По ссылке Просмотр в нужной строке виджета можно перейти к схеме цепочки развития угрозы.

Схема цепочки развития угрозы

Схема цепочки развития угрозы предоставляет информацию об обнаружении: действия, произошедшие на устройстве во время обнаружения, категория обнаруженной угрозы, происхождение файла (в этом примере – электронная почта), пользователь, загрузивший файл (в этом примере – администратор). Кроме того, схема показывает, что на устройстве были созданы дополнительные файлы, установлено несколько сетевых подключений и изменены некоторые ключи реестра.

На основании этой информации можно выполнить следующие действия:

- Проверить параметры почтового сервера.

- Добавить отправителя сообщения электронной почты в список запрещенных (если отправитель внешний) или обратиться к нему напрямую (если отправитель внутренний).

- Проверить, подключены ли другие устройства к этим IP-адресам.

- Добавить эти IP-адреса в список запрещенных.

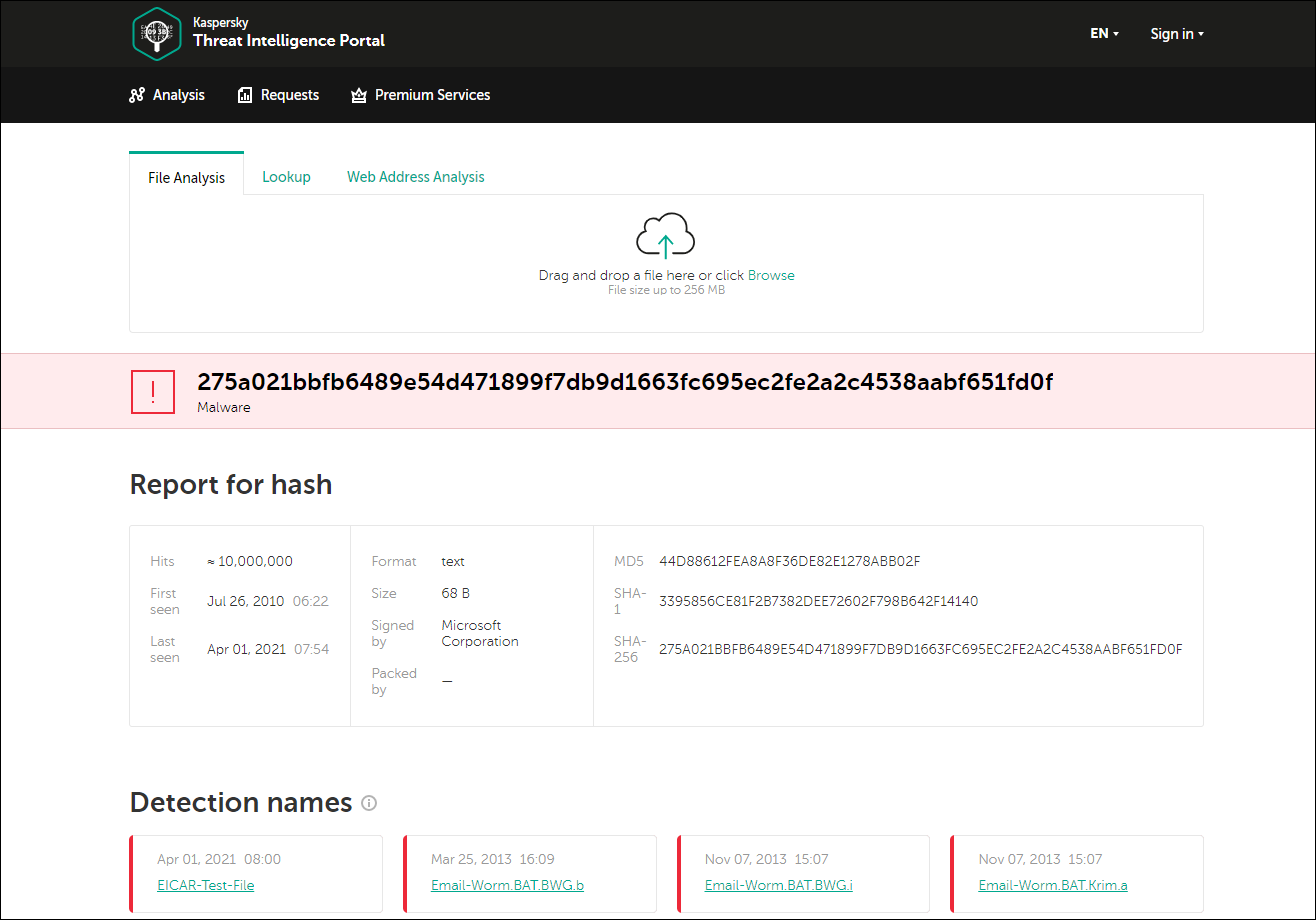

Ссылки в полях SHA256, MD5, IP-адреса и веб-адреса в разделе с подробной информацией о файле ведут на портал Kaspersky Threat Intelligence Portal https://opentip.kaspersky.com/. На портале можно увидеть, что обнаруженный файл не является ни угрозой, ни известным файлом.

Kaspersky Threat Intelligence Portal

Этот пример показывает важность функции Endpoint Detection and Response. Родительский файл обнаруженного файла является недоверенным, но не является вредоносным. Это означает, что он не был обнаружен программой Kaspersky Endpoint Security для Windows. Этот файл все еще присутствует на устройстве и в организации. Если на некоторых устройствах организации отключены отдельные компоненты защиты (например, Анализ поведения) или не обновлены базы вредоносного ПО, то обнаружить вредоносную активность родительского файла не удастся, и злоумышленники смогут проникнуть в инфраструктуру организации.