Содержание

- Схемы трафика данных и использования портов

- Сервер администрирования и управляемые устройства в локальной сети (LAN)

- Главный Сервер администрирования в локальной сети (LAN) и два подчиненных Сервера администрирования

- Сервер администрирования внутри локальной сети (LAN), управляемые устройства в интернете; использование обратного прокси-сервера

- Сервер администрирования внутри локальной сети (LAN), управляемые устройства в интернете; использование шлюза соединения

- Сервер администрирования внутри демилитаризованной зоны (DMZ), управляемые устройства в интернете

- Взаимодействие компонентов Kaspersky Security Center и программ безопасности: дополнительные сведения

- Условные обозначения в схемах взаимодействия

- Сервер администрирования и СУБД

- Сервер администрирования и Консоль администрирования

- Сервер администрирования и клиентское устройство: Управление программой безопасности

- Обновление программного обеспечения на клиентском устройстве с помощью точки распространения

- Иерархия Серверов администрирования: главный Сервер администрирования и подчиненный Сервер администрирования

- Иерархия Серверов администрирования с подчиненным Сервером в демилитаризованной зоне

- Сервер администрирования, шлюз соединений в сегменте сети и клиентское устройство

- Сервер администрирования и два устройства в демилитаризованной зоне: шлюз соединений и клиентское устройство

- Сервер администрирования и Kaspersky Security Center Web Console

- Активация и управление приложением безопасности на мобильном устройстве

Схемы трафика данных и использования портов

В этом разделе приведены схемы трафика данных между компонентами Kaspersky Security Center, управляемыми программами безопасности и внешними серверами для различных конфигураций. Схемы содержат номера портов, которые должны быть доступны на локальных устройствах.

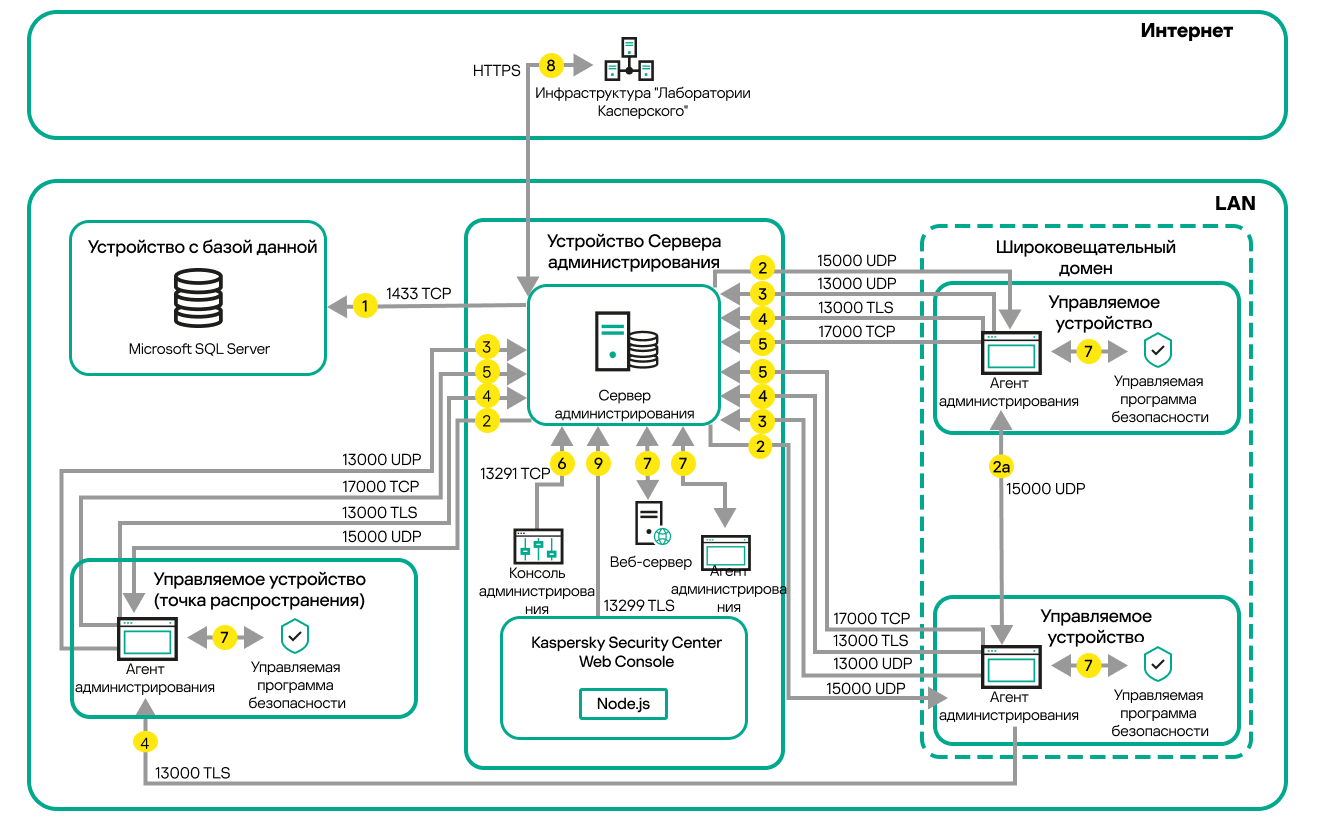

Сервер администрирования и управляемые устройства в локальной сети (LAN)

На рисунке ниже показан трафик данных, если Kaspersky Security Center развернут только в локальной сети (LAN).

Сервер администрирования и управляемые устройства в локальной сети (LAN)

На рисунке показано как разные управляемые устройства подключаются к Серверу администрирования различными способами: напрямую или с помощью точки распространения. Точки распространения уменьшают нагрузку на Сервер администрирования при распространении обновлений и для оптимизации трафика в сети. Однако точки распространения нужны только в том случае, если количество управляемых устройств достаточно велико. Если количество управляемых устройств мало, все управляемые устройства могут получать обновления непосредственно с Сервера администрирования.

Стрелки указывают направление трафика: каждая стрелка проведена от устройства, которое инициирует соединение, к устройству, которое "отвечает" на вызов. Указаны номер порта и название протокола, используемые для передачи данных. Каждая стрелка пронумерована и содержит следующую информацию о соответствующем трафике данных:

- Сервер администрирования передает данные в базу данных. Если вы установили Сервер администрирования и базу данных на разные устройства, вам нужно сделать доступными необходимые порты на устройстве, где расположена база данных (например, порт 3306 для MySQL Server или порт 1433 для Microsoft SQL Server). Подробную информацию см. в документации СУБД.

- Запросы на связь с Сервером администрирования передаются на все немобильные управляемые устройства через UDP-порт 15000.

Агенты администрирования отправляют запросы друг другу в пределах одного широковещательного домена. Затем данные отправляются на Сервер администрирования и используются для определения пределов широковещательного домена и для автоматического назначения точек распространения (если этот параметр включен).

Если Сервер администрирования не имеет прямого доступа к управляемым устройствам, запросы на связь от Сервера администрирования к этим устройствам напрямую не отправляются.

- Информация о выключении управляемых устройств передается от Агента администрирования на Сервер администрирования через UDP-порт 13000.

- Сервер администрирования принимает подключения от Агентов администрирования и от подчиненных Серверов администрирования через TLS-порт 13000.

Если вы используете Kaspersky Security Center одной из предыдущих версий, то в вашей сети Сервер администрирования может принимать подключение от Агентов администрирования по не TLS-порту 14000. Kaspersky Security Center также поддерживает подключение Агентов администрирования по порту 14000, но рекомендуется использовать TLS-порт 13000.

Точка распространения в ранних версиях Kaspersky Security Center называлась агентом обновлений.

- Управляемые устройства (кроме мобильных устройств) запрашивают активацию через TCP-порт 17000. В этом нет необходимости, если устройство имеет собственный доступ в интернет; в этом случае устройство отправляет данные на серверы "Лаборатории Касперского" напрямую через интернет.

- Данные от Консоли администрирования на основе консоли Microsoft Management Console передаются на Сервер администрирования через порт 13291. Консоль администрирования может быть установлена на том же устройстве или на другом.

- Программы на одном устройстве обмениваются локальным трафиком (либо на Сервере администрирования, либо на управляемом устройстве). Открывать внешние порты не требуется.

- Данные от Сервера администрирования к серверам "Лаборатории Касперского" (например, данные KSN, информация о лицензиях) и данные от серверов "Лаборатории Касперского" к Серверу администрирования (например, обновления программ и обновления антивирусных баз) передаются по протоколу HTTPS.

Если вы не хотите иметь доступ в интернет на вашем Сервере администрирования, вы должны управлять этими данными вручную.

- Сервер Kaspersky Security Center Web Console передает данные на Сервер администрирования, который может быть установлен на том же устройстве или на другом, через TLS-порт 13299.

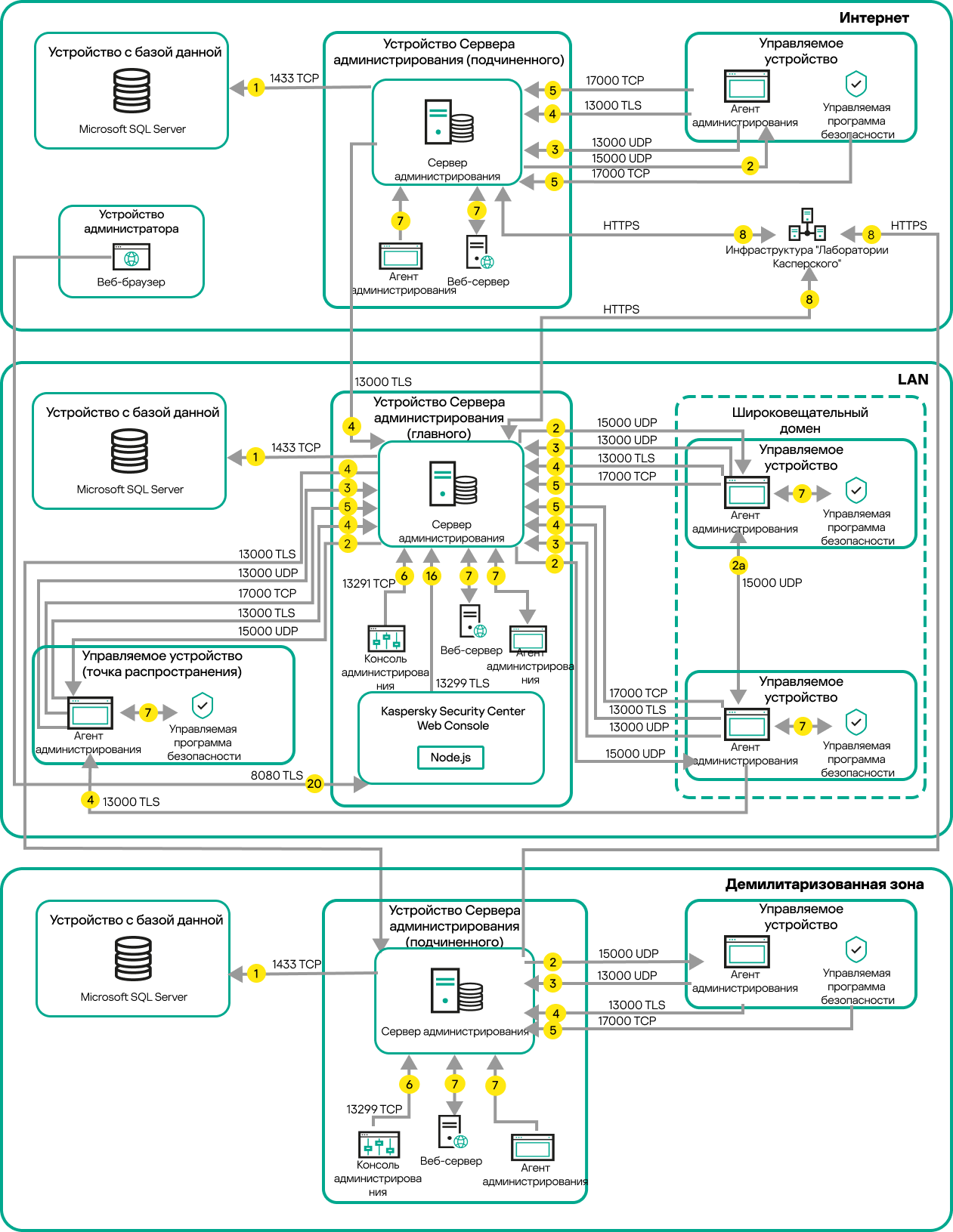

Главный Сервер администрирования в локальной сети (LAN) и два подчиненных Сервера администрирования

На рисунке показана иерархия Серверов администрирования: главный Сервер администрирования расположен внутри локальной сети (LAN). Подчиненный Сервер администрирования находится в демилитаризованной зоне (DMZ); другой подчиненный Сервер администрирования расположен в интернете.

Иерархия Серверов администрирования: главный Сервер администрирования и два подчиненных Сервера администрирования

Стрелки указывают направление трафика: каждая стрелка проведена от устройства, которое инициирует соединение, к устройству, которое "отвечает" на вызов. Указаны номер порта и название протокола, используемые для передачи данных. Каждая стрелка пронумерована и содержит следующую информацию о соответствующем трафике данных:

- Сервер администрирования передает данные в базу данных. Если вы установили Сервер администрирования и базу данных на разные устройства, вам нужно сделать доступными необходимые порты на устройстве, где расположена база данных (например, порт 3306 для MySQL Server или порт 1433 для Microsoft SQL Server). Подробную информацию см. в документации СУБД.

- Запросы на связь с Сервером администрирования передаются на все немобильные управляемые устройства через UDP-порт 15000.

Агенты администрирования отправляют запросы друг другу в пределах одного широковещательного домена. Затем данные отправляются на Сервер администрирования и используются для определения пределов широковещательного домена и для автоматического назначения точек распространения (если этот параметр включен).

Если Сервер администрирования не имеет прямого доступа к управляемым устройствам, запросы на связь от Сервера администрирования к этим устройствам напрямую не отправляются.

- Информация о выключении управляемых устройств передается от Агента администрирования на Сервер администрирования через UDP-порт 13000.

- Сервер администрирования принимает подключения от Агентов администрирования и от подчиненных Серверов администрирования через TLS-порт 13000.

Если вы используете Kaspersky Security Center одной из предыдущих версий, то в вашей сети Сервер администрирования может принимать подключение от Агентов администрирования по не TLS-порту 14000. Kaspersky Security Center также поддерживает подключение Агентов администрирования по порту 14000, но рекомендуется использовать TLS-порт 13000.

Точка распространения в ранних версиях Kaspersky Security Center называлась агентом обновлений.

- Управляемые устройства (кроме мобильных устройств) запрашивают активацию через TCP-порт 17000. В этом нет необходимости, если устройство имеет собственный доступ в интернет; в этом случае устройство отправляет данные на серверы "Лаборатории Касперского" напрямую через интернет.

- Данные от Консоли администрирования на основе консоли Microsoft Management Console передаются на Сервер администрирования через порт 13291. Консоль администрирования может быть установлена на том же устройстве или на другом.

- Программы на одном устройстве обмениваются локальным трафиком (либо на Сервере администрирования, либо на управляемом устройстве). Открывать внешние порты не требуется.

- Данные от Сервера администрирования к серверам "Лаборатории Касперского" (например, данные KSN, информация о лицензиях) и данные от серверов "Лаборатории Касперского" к Серверу администрирования (например, обновления программ и обновления антивирусных баз) передаются по протоколу HTTPS.

Если вы не хотите иметь доступ в интернет на вашем Сервере администрирования, вы должны управлять этими данными вручную.

- Сервер Kaspersky Security Center Web Console передает данные на Сервер администрирования, который может быть установлен на том же устройстве или на другом, через TLS-порт 13299.

9a. Данные от браузера, установленного на отдельном устройстве администратора, передаются на Сервер Kaspersky Security Center Web Console через TLS-порт 8080. Сервер Kaspersky Security Center Web Console можно установить на то же устройство, на котором установлен Сервер администрирования, или на другое устройство.

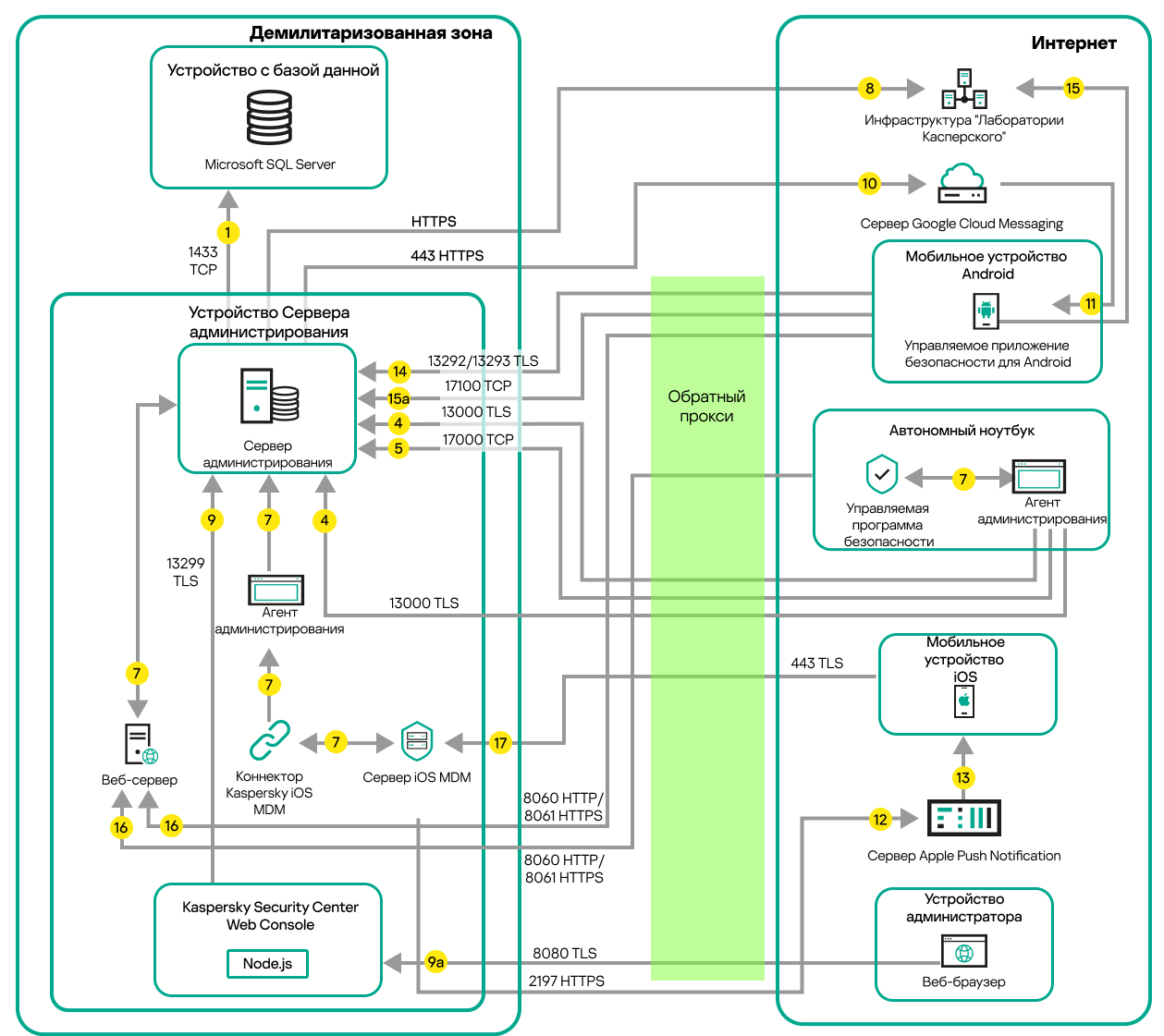

Сервер администрирования внутри локальной сети (LAN), управляемые устройства в интернете; использование обратного прокси-сервера

На рисунке ниже показан трафик данных, когда Сервер администрирования находится внутри локальной сети (LAN), а управляемые устройства, включая мобильные устройства, находятся в интернете. На рисунке ниже используется выбранный вами обратный прокси-сервер. Дополнительную информацию см. в документации к программе.

Сервер администрирования в локальной сети; управляемые устройства подключаются к Серверу администрирования с помощью обратного прокси-сервера

Эта схема развертывания рекомендуется, если вы не хотите, чтобы мобильные устройства подключались напрямую к Серверу администрирования, и не хотите назначать шлюз соединения в демилитаризованной зоне (DMZ).

Стрелки указывают направление трафика: каждая стрелка проведена от устройства, которое инициирует соединение, к устройству, которое "отвечает" на вызов. Указаны номер порта и название протокола, используемые для передачи данных. Каждая стрелка пронумерована и содержит следующую информацию о соответствующем трафике данных:

- Сервер администрирования передает данные в базу данных. Если вы установили Сервер администрирования и базу данных на разные устройства, вам нужно сделать доступными необходимые порты на устройстве, где расположена база данных (например, порт 3306 для MySQL Server или порт 1433 для Microsoft SQL Server). Подробную информацию см. в документации СУБД.

- Запросы на связь с Сервером администрирования передаются на все немобильные управляемые устройства через UDP-порт 15000.

Агенты администрирования отправляют запросы друг другу в пределах одного широковещательного домена. Затем данные отправляются на Сервер администрирования и используются для определения пределов широковещательного домена и для автоматического назначения точек распространения (если этот параметр включен).

Если Сервер администрирования не имеет прямого доступа к управляемым устройствам, запросы на связь от Сервера администрирования к этим устройствам напрямую не отправляются.

- Информация о выключении управляемых устройств передается от Агента администрирования на Сервер администрирования через UDP-порт 13000.

- Сервер администрирования принимает подключения от Агентов администрирования и от подчиненных Серверов администрирования через TLS-порт 13000.

Если вы используете Kaspersky Security Center одной из предыдущих версий, то в вашей сети Сервер администрирования может принимать подключение от Агентов администрирования по не TLS-порту 14000. Kaspersky Security Center также поддерживает подключение Агентов администрирования по порту 14000, но рекомендуется использовать TLS-порт 13000.

Точка распространения в ранних версиях Kaspersky Security Center называлась агентом обновлений.

- Управляемые устройства (кроме мобильных устройств) запрашивают активацию через TCP-порт 17000. В этом нет необходимости, если устройство имеет собственный доступ в интернет; в этом случае устройство отправляет данные на серверы "Лаборатории Касперского" напрямую через интернет.

- Данные от Консоли администрирования на основе консоли Microsoft Management Console передаются на Сервер администрирования через порт 13291. Консоль администрирования может быть установлена на том же устройстве или на другом.

- Программы на одном устройстве обмениваются локальным трафиком (либо на Сервере администрирования, либо на управляемом устройстве). Открывать внешние порты не требуется.

- Данные от Сервера администрирования к серверам "Лаборатории Касперского" (например, данные KSN, информация о лицензиях) и данные от серверов "Лаборатории Касперского" к Серверу администрирования (например, обновления программ и обновления антивирусных баз) передаются по протоколу HTTPS.

Если вы не хотите иметь доступ в интернет на вашем Сервере администрирования, вы должны управлять этими данными вручную.

- Сервер Kaspersky Security Center Web Console передает данные на Сервер администрирования, который может быть установлен на том же устройстве или на другом, через TLS-порт 13299.

9a. Данные от браузера, установленного на отдельном устройстве администратора, передаются на Сервер Kaspersky Security Center Web Console через TLS-порт 8080. Сервер Kaspersky Security Center Web Console можно установить на то же устройство, на котором установлен Сервер администрирования, или на другое устройство.

- Только для мобильных устройств Android: данные от Сервера администрирования передаются службам Google. Это соединение используется для уведомления мобильных устройств Android о том, что требуется их подключение к Серверу администрирования. Затем push-уведомления отправляются на мобильные устройства.

- Только для мобильных устройств Android: push-уведомления от серверов Google отправляются к мобильному устройству. Это соединение используется для уведомления мобильных устройств о том, что требуется их подключение к Серверу администрирования.

- Только для мобильных устройств iOS: данные от Сервера iOS MDM передаются на серверы Apple Push Notification. Затем push-уведомления отправляются на мобильные устройства.

- Только для мобильных устройств iOS: push-уведомления от серверов Apple отправляются к мобильному устройству. Это соединение используется для уведомления мобильных устройств iOS о том, что требуется их подключение к Серверу администрирования.

- Только для мобильных устройств: управляемая программа передает данные на Сервер администрирования через TLS-порт 13292/13293 напрямую или через обратный прокси-сервер.

- Только для мобильных устройств: данные от мобильного устройства передаются к инфраструктуре "Лаборатории Касперского".

Если мобильное устройство не имеет доступа в интернет, данные передаются на Сервер администрирования через порт 17100, а Сервер администрирования передает их инфраструктуре "Лаборатории Касперского". Однако этот сценарий используется очень редко.

- Запросы на пакеты от управляемых устройств, включая мобильные устройства, передаются на Веб-сервер, который находится на том же устройстве, на котором установлен Сервер администрирования.

- Только для мобильных устройств iOS: данные от мобильных устройств передаются по TLS-порту 443 на Сервер iOS MDM, который находится на том же устройстве, на котором установлен Сервер администрирования или шлюз соединения.

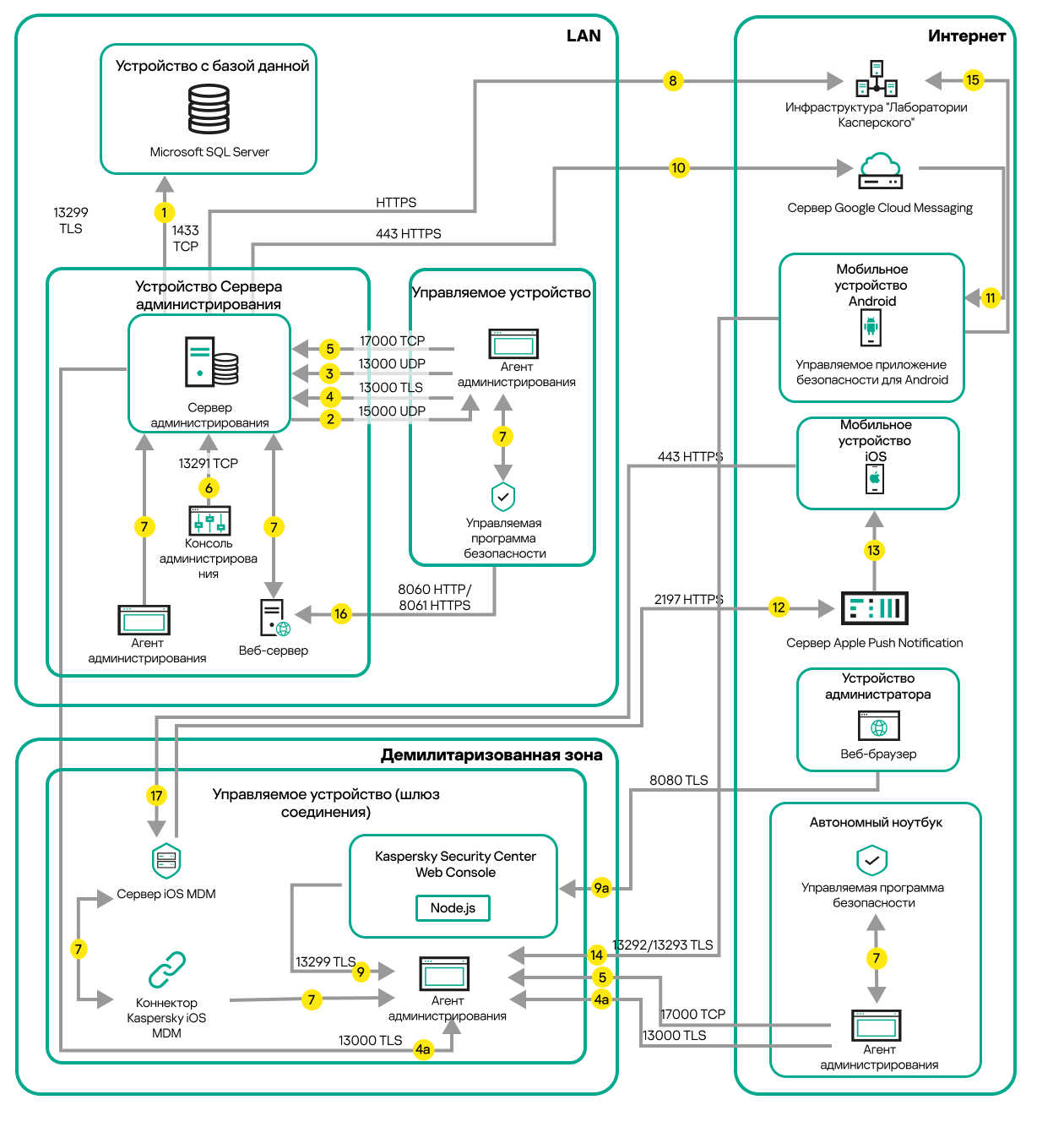

Сервер администрирования внутри локальной сети (LAN), управляемые устройства в интернете; использование шлюза соединения

На рисунке ниже показан трафик данных, когда Сервер администрирования находится внутри локальной сети (LAN), а управляемые устройства, включая мобильные устройства, находятся в интернете. Шлюз соединения используется.

Эта схема развертывания рекомендуется, если вы не хотите, чтобы мобильные устройства подключались непосредственно к Серверу администрирования, и не хотите использовать обратный прокси-сервер или корпоративный сетевой экран.

Управляемые мобильные устройства, подключенные к Серверу администрирования через шлюз соединения

На этом рисунке управляемые устройства подключены к Серверу администрирования через шлюз соединений, который расположен в демилитаризованной зоне (DMZ). Обратный прокси-сервер или корпоративный сетевой экран не используются.

Стрелки указывают направление трафика: каждая стрелка проведена от устройства, которое инициирует соединение, к устройству, которое "отвечает" на вызов. Указаны номер порта и название протокола, используемые для передачи данных. Каждая стрелка пронумерована и содержит следующую информацию о соответствующем трафике данных:

- Сервер администрирования передает данные в базу данных. Если вы установили Сервер администрирования и базу данных на разные устройства, вам нужно сделать доступными необходимые порты на устройстве, где расположена база данных (например, порт 3306 для MySQL Server или порт 1433 для Microsoft SQL Server). Подробную информацию см. в документации СУБД.

- Запросы на связь с Сервером администрирования передаются на все немобильные управляемые устройства через UDP-порт 15000.

Агенты администрирования отправляют запросы друг другу в пределах одного широковещательного домена. Затем данные отправляются на Сервер администрирования и используются для определения пределов широковещательного домена и для автоматического назначения точек распространения (если этот параметр включен).

Если Сервер администрирования не имеет прямого доступа к управляемым устройствам, запросы на связь от Сервера администрирования к этим устройствам напрямую не отправляются.

- Информация о выключении управляемых устройств передается от Агента администрирования на Сервер администрирования через UDP-порт 13000.

- Сервер администрирования принимает подключения от Агентов администрирования и от подчиненных Серверов администрирования через TLS-порт 13000.

Если вы используете Kaspersky Security Center одной из предыдущих версий, то в вашей сети Сервер администрирования может принимать подключение от Агентов администрирования по не TLS-порту 14000. Kaspersky Security Center также поддерживает подключение Агентов администрирования по порту 14000, но рекомендуется использовать TLS-порт 13000.

Точка распространения в ранних версиях Kaspersky Security Center называлась агентом обновлений.

4a. Шлюз соединений в демилитаризованной зоне также принимает подключение от Сервера администрирования по TLS-порту 13000. Так как шлюз соединения в демилитаризованной зоне не может получить доступ к портам Сервера администрирования, Сервер администрирования создает и поддерживает постоянное сигнальное соединение со шлюзом соединения. Сигнальное соединение не используется для передачи данных; оно используется только для отправки приглашения к сетевому взаимодействию. Когда шлюзу соединения необходимо подключиться к Серверу, он уведомляет Сервер через это сигнальное соединение, а затем Сервер создает необходимое соединение для передачи данных.

Внешние устройства также подключаются к шлюзу соединения через TLS-порт 13000.

- Управляемые устройства (кроме мобильных устройств) запрашивают активацию через TCP-порт 17000. В этом нет необходимости, если устройство имеет собственный доступ в интернет; в этом случае устройство отправляет данные на серверы "Лаборатории Касперского" напрямую через интернет.

- Данные от Консоли администрирования на основе консоли Microsoft Management Console передаются на Сервер администрирования через порт 13291. Консоль администрирования может быть установлена на том же устройстве или на другом.

- Программы на одном устройстве обмениваются локальным трафиком (либо на Сервере администрирования, либо на управляемом устройстве). Открывать внешние порты не требуется.

- Данные от Сервера администрирования к серверам "Лаборатории Касперского" (например, данные KSN, информация о лицензиях) и данные от серверов "Лаборатории Касперского" к Серверу администрирования (например, обновления программ и обновления антивирусных баз) передаются по протоколу HTTPS.

Если вы не хотите иметь доступ в интернет на вашем Сервере администрирования, вы должны управлять этими данными вручную.

- Сервер Kaspersky Security Center Web Console передает данные на Сервер администрирования, который может быть установлен на том же устройстве или на другом, через TLS-порт 13299.

9a. Данные от браузера, установленного на отдельном устройстве администратора, передаются на Сервер Kaspersky Security Center Web Console через TLS-порт 8080. Сервер Kaspersky Security Center Web Console можно установить на то же устройство, на котором установлен Сервер администрирования, или на другое устройство.

- Только для мобильных устройств Android: данные от Сервера администрирования передаются службам Google. Это соединение используется для уведомления мобильных устройств Android о том, что требуется их подключение к Серверу администрирования. Затем push-уведомления отправляются на мобильные устройства.

- Только для мобильных устройств Android: push-уведомления от серверов Google отправляются к мобильному устройству. Это соединение используется для уведомления мобильных устройств о том, что требуется их подключение к Серверу администрирования.

- Только для мобильных устройств iOS: данные от Сервера iOS MDM передаются на серверы Apple Push Notification. Затем push-уведомления отправляются на мобильные устройства.

- Только для мобильных устройств iOS: push-уведомления от серверов Apple отправляются к мобильному устройству. Это соединение используется для уведомления мобильных устройств iOS о том, что требуется их подключение к Серверу администрирования.

- Только для мобильных устройств: управляемая программа передает данные на Сервер администрирования через TLS-порт 13292/13293 напрямую или через обратный прокси-сервер.

- Только для мобильных устройств: данные от мобильного устройства передаются к инфраструктуре "Лаборатории Касперского".

Если мобильное устройство не имеет доступа в интернет, данные передаются на Сервер администрирования через порт 17100, а Сервер администрирования передает их инфраструктуре "Лаборатории Касперского". Однако этот сценарий используется очень редко.

- Запросы на пакеты от управляемых устройств, включая мобильные устройства, передаются на Веб-сервер, который находится на том же устройстве, на котором установлен Сервер администрирования.

- Только для мобильных устройств iOS: данные от мобильных устройств передаются по TLS-порту 443 на Сервер iOS MDM, который находится на том же устройстве, на котором установлен Сервер администрирования или шлюз соединения.

Сервер администрирования внутри демилитаризованной зоны (DMZ), управляемые устройства в интернете

На рисунке ниже показан трафик данных, когда Сервер администрирования расположен в демилитаризованной зоне, а управляемые устройства расположены в интернете, включая мобильные устройства.

Сервер администрирования в демилитаризованной зоне, управляемые мобильные устройства в интернете

На этом рисунке шлюз соединения не используется: мобильные устройства подключаются к Серверу администрирования напрямую.

Стрелки указывают направление трафика: каждая стрелка проведена от устройства, которое инициирует соединение, к устройству, которое "отвечает" на вызов. Указаны номер порта и название протокола, используемые для передачи данных. Каждая стрелка пронумерована и содержит следующую информацию о соответствующем трафике данных:

- Сервер администрирования передает данные в базу данных. Если вы установили Сервер администрирования и базу данных на разные устройства, вам нужно сделать доступными необходимые порты на устройстве, где расположена база данных (например, порт 3306 для MySQL Server или порт 1433 для Microsoft SQL Server). Подробную информацию см. в документации СУБД.

- Запросы на связь с Сервером администрирования передаются на все немобильные управляемые устройства через UDP-порт 15000.

Агенты администрирования отправляют запросы друг другу в пределах одного широковещательного домена. Затем данные отправляются на Сервер администрирования и используются для определения пределов широковещательного домена и для автоматического назначения точек распространения (если этот параметр включен).

Если Сервер администрирования не имеет прямого доступа к управляемым устройствам, запросы на связь от Сервера администрирования к этим устройствам напрямую не отправляются.

- Информация о выключении управляемых устройств передается от Агента администрирования на Сервер администрирования через UDP-порт 13000.

- Сервер администрирования принимает подключения от Агентов администрирования и от подчиненных Серверов администрирования через TLS-порт 13000.

Если вы используете Kaspersky Security Center одной из предыдущих версий, то в вашей сети Сервер администрирования может принимать подключение от Агентов администрирования по не TLS-порту 14000. Kaspersky Security Center также поддерживает подключение Агентов администрирования по порту 14000, но рекомендуется использовать TLS-порт 13000.

Точка распространения в ранних версиях Kaspersky Security Center называлась агентом обновлений.

- Управляемые устройства (кроме мобильных устройств) запрашивают активацию через TCP-порт 17000. В этом нет необходимости, если устройство имеет собственный доступ в интернет; в этом случае устройство отправляет данные на серверы "Лаборатории Касперского" напрямую через интернет.

- Данные от Консоли администрирования на основе консоли Microsoft Management Console передаются на Сервер администрирования через порт 13291. Консоль администрирования может быть установлена на том же устройстве или на другом.

- Программы на одном устройстве обмениваются локальным трафиком (либо на Сервере администрирования, либо на управляемом устройстве). Открывать внешние порты не требуется.

- Данные от Сервера администрирования к серверам "Лаборатории Касперского" (например, данные KSN, информация о лицензиях) и данные от серверов "Лаборатории Касперского" к Серверу администрирования (например, обновления программ и обновления антивирусных баз) передаются по протоколу HTTPS.

Если вы не хотите иметь доступ в интернет на вашем Сервере администрирования, вы должны управлять этими данными вручную.

- Сервер Kaspersky Security Center Web Console передает данные на Сервер администрирования, который может быть установлен на том же устройстве или на другом, через TLS-порт 13299.

9a. Данные от браузера, установленного на отдельном устройстве администратора, передаются на Сервер Kaspersky Security Center Web Console через TLS-порт 8080. Сервер Kaspersky Security Center Web Console можно установить на то же устройство, на котором установлен Сервер администрирования, или на другое устройство.

- Только для мобильных устройств Android: данные от Сервера администрирования передаются службам Google. Это соединение используется для уведомления мобильных устройств Android о том, что требуется их подключение к Серверу администрирования. Затем push-уведомления отправляются на мобильные устройства.

- Только для мобильных устройств Android: push-уведомления от серверов Google отправляются к мобильному устройству. Это соединение используется для уведомления мобильных устройств о том, что требуется их подключение к Серверу администрирования.

- Только для мобильных устройств iOS: данные от Сервера iOS MDM передаются на серверы Apple Push Notification. Затем push-уведомления отправляются на мобильные устройства.

- Только для мобильных устройств iOS: push-уведомления от серверов Apple отправляются к мобильному устройству. Это соединение используется для уведомления мобильных устройств iOS о том, что требуется их подключение к Серверу администрирования.

- Только для мобильных устройств: управляемая программа передает данные на Сервер администрирования через TLS-порт 13292/13293 напрямую или через обратный прокси-сервер.

- Только для мобильных устройств: данные от мобильного устройства передаются к инфраструктуре "Лаборатории Касперского".

Если мобильное устройство не имеет доступа в интернет, данные передаются на Сервер администрирования через порт 17100, а Сервер администрирования передает их инфраструктуре "Лаборатории Касперского". Однако этот сценарий используется очень редко.

- Запросы на пакеты от управляемых устройств, включая мобильные устройства, передаются на Веб-сервер, который находится на том же устройстве, на котором установлен Сервер администрирования.

- Только для мобильных устройств iOS: данные от мобильных устройств передаются по TLS-порту 443 на Сервер iOS MDM, который находится на том же устройстве, на котором установлен Сервер администрирования или шлюз соединения.

Взаимодействие компонентов Kaspersky Security Center и программ безопасности: дополнительные сведения

В этом разделе приведены схемы взаимодействия между компонентами в составе Kaspersky Security Center и управляемыми программами безопасности. На схемах приведены номера портов, которые должны быть доступны, и имена процессов, открывающих порты.

Условные обозначения в схемах взаимодействия

В таблице ниже приведены условные обозначения, использованные в схемах.

Условные обозначения

Иконка |

Значение |

|

Сервер администрирования |

|

Подчиненный Сервер администрирования |

|

СУБД |

|

Клиентское устройство, на котором установлены Агент администрирования и программа семейства Kaspersky Endpoint Security (либо другая программа безопасности, которой может управлять Kaspersky Security Center) |

|

Шлюз соединения |

|

Точка распространения |

|

Мобильное клиентское устройство с установленной программой Kaspersky Security для мобильных устройств |

|

Браузер на устройстве пользователя |

|

Процесс, запущенный на устройстве и открывающий какой-либо порт |

|

Порт и его номер |

|

Трафик TCP (направление стрелки обозначает направление трафика) |

|

Трафик TCP (направление стрелки обозначает направление трафика) |

|

Вызов COM |

|

Транспорт СУБД |

|

Границы демилитаризованной зоны |

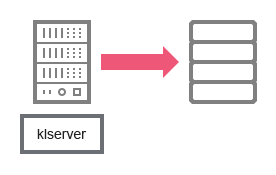

Сервер администрирования и СУБД

Данные от Сервера администрирования поступают в базу данных SQL Server, MySQL или MariaDB.

Сервер администрирования и СУБД

Если вы установили Сервер администрирования и базу данных на разные устройства, вам нужно сделать доступными необходимые порты на устройстве, где расположена база данных (например, порт 3306 для MySQL Server или порт 1433 для Microsoft SQL Server). Подробную информацию см. в документации СУБД.

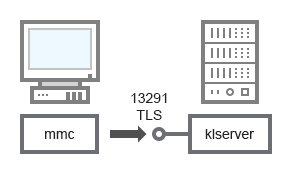

Сервер администрирования и Консоль администрирования

Сервер администрирования и Консоль администрирования

Пояснения к схеме см. в таблице ниже.

Сервер администрирования и Консоль администрирования (трафик)

Устройство |

Номер порта |

Имя процесса, открывающего порт |

Протокол |

TLS |

Назначение порта |

|---|---|---|---|---|---|

Сервер администрирования |

13291 |

klserver |

TCP |

Да |

Прием подключений от Консоли администрирования |

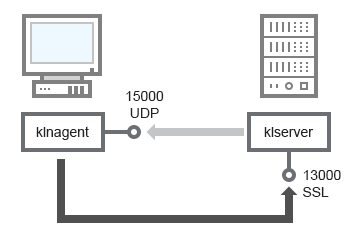

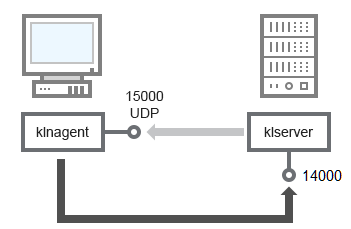

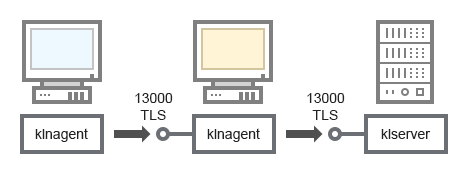

Сервер администрирования и клиентское устройство: Управление программой безопасности

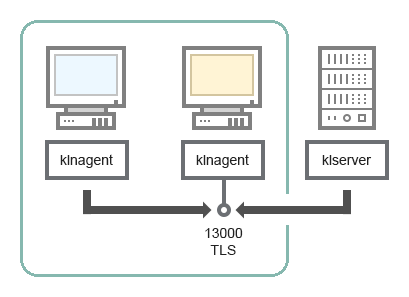

Сервер администрирования принимает подключения от Агентов администрирования по защищенному порту 13000 (см. рис. ниже).

Сервер администрирования и клиентское устройство: управление программой безопасности, подключение через порт 13000 (рекомендуется)

Если вы использовали Kaspersky Security Center одной из предыдущих версий, то в вашей сети Сервер администрирования может принимать подключения от Агентов администрирования по незащищенному порту 14000 (см. рис. ниже). Kaspersky Security Center 14 также поддерживает подключение Агентов администрирования по порту 14000, однако рекомендуется использовать защищенный порт 13000.

Сервер администрирования и клиентское устройство: управление программой безопасности, подключение через порт 14000 (низкая защита)

Пояснения к схемам см. в таблице ниже.

Сервер администрирования и клиентское устройство: Управление программой безопасности (трафик)

Устройство |

Номер порта |

Имя процесса, открывающего порт |

Протокол |

TLS (только для TCP) |

Назначение порта |

|---|---|---|---|---|---|

Агент администрирования |

15000 |

klnagent |

UDP |

Нет значения |

Многоадресная рассылка Агентам администрирования |

Сервер администрирования |

13000 |

klserver |

TCP |

Да |

Прием подключений от Агентов администрирования |

Сервер администрирования |

14000 |

klserver |

TCP |

Нет |

Прием подключений от Агентов администрирования |

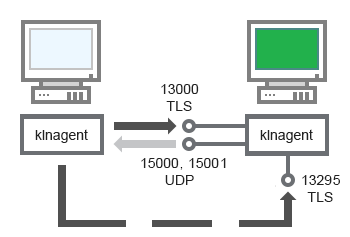

Обновление программного обеспечения на клиентском устройстве с помощью точки распространения

Клиентское устройство подключается к точке распространения через порт 13000 и, если вы используете точку распространения в качестве push-сервера, также через порт 13295; точка распространения выполняет многоадресную рассылку Агентам администрирования через порт 15000 (см. рисунок ниже). Обновления и инсталляционные пакеты поступают с точки распространения через порт 15001.

Обновление программного обеспечения на клиентском устройстве с помощью точки распространения

Пояснения к схеме см. в таблице ниже.

Обновление программного обеспечения с помощью точки распространения (трафик)

Устройство |

Номер порта |

Имя процесса, открывающего порт |

Протокол |

TLS (только для TCP) |

Назначение порта |

|---|---|---|---|---|---|

Агент администрирования |

15000 |

klnagent |

UDP |

Нет значения |

Многоадресная рассылка Агентам администрирования |

Агент администрирования |

15001 |

klnagent |

UDP |

Нет значения |

Получение обновлений и инсталляционных пакетов от точки распространения |

Точка распространения |

13000 |

klnagent |

TCP |

Да |

Прием подключений от Агентов администрирования |

Точка распространения |

13295 |

klnagent |

TCP |

Да |

Прием подключений от клиентских устройств (push-сервера) |

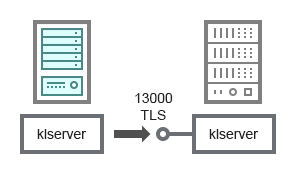

Иерархия Серверов администрирования: главный Сервер администрирования и подчиненный Сервер администрирования

На схеме (см. рис. ниже) показано, как используется порт 13000 для взаимодействия Серверов администрирования, объединенных в иерархию.

При объединении Серверов в иерархию необходимо, чтобы порт 13291 обоих Серверов был доступен. Через порт 13291 происходит подключение Консоли администрирования к Серверу администрирования.

В дальнейшем, после объединения Серверов в иерархию, вы сможете администрировать оба Сервера через Консоль администрирования, подключенную к главному Серверу администрирования. Таким образом, необходимо только, чтобы порт 13291 главного Сервера был доступен.

Иерархия Серверов администрирования: главный Сервер администрирования и подчиненный Сервер администрирования

Пояснения к схеме см. в таблице ниже.

Иерархия Серверов администрирования (трафик)

Устройство |

Номер порта |

Имя процесса, открывающего порт |

Протокол |

TLS |

Назначение порта |

|---|---|---|---|---|---|

Главный Сервер администрирования |

13000 |

klserver |

TCP |

Да |

Прием подключений от подчиненных Серверов администрирования |

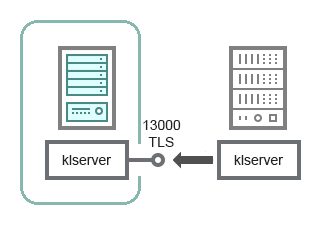

Иерархия Серверов администрирования с подчиненным Сервером в демилитаризованной зоне

Иерархия Серверов администрирования с подчиненным Сервером в демилитаризованной зоне

На схеме показана иерархия Серверов администрирования, в которой подчиненный Сервер, находящийся в демилитаризованной зоне, принимает подключение от главного Сервера (пояснения к схеме см. в таблице ниже). При объединении Серверов в иерархию необходимо, чтобы порт 13291 обоих Серверов был доступен. Через порт 13291 происходит подключение Консоли администрирования к Серверу администрирования.

В дальнейшем, после объединения Серверов в иерархию, вы сможете администрировать оба Сервера через Консоль администрирования, подключенную к главному Серверу администрирования. Таким образом, необходимо только, чтобы порт 13291 главного Сервера был доступен.

Иерархия Серверов администрирования с подчиненным Сервером в демилитаризованной зоне (трафик)

Устройство |

Номер порта |

Имя процесса, открывающего порт |

Протокол |

TLS |

Назначение порта |

|---|---|---|---|---|---|

Подчиненный Сервер администрирования |

13000 |

klserver |

TCP |

Да |

Прием подключений от главного Сервера администрирования |

Сервер администрирования, шлюз соединений в сегменте сети и клиентское устройство

Сервер администрирования, шлюз соединений в сегменте сети и клиентское устройство

Пояснения к схеме см. в таблице ниже.

Сервер администрирования, шлюз соединений в сегменте сети и клиентское устройство (трафик)

Устройство |

Номер порта |

Имя процесса, открывающего порт |

Протокол |

TLS |

Назначение порта |

|---|---|---|---|---|---|

Сервер администрирования |

13000 |

klserver |

TCP |

Да |

Прием подключений от Агентов администрирования |

Агент администрирования |

13000 |

klnagent |

TCP |

Да |

Прием подключений от Агентов администрирования |

Сервер администрирования и два устройства в демилитаризованной зоне: шлюз соединений и клиентское устройство

Сервер администрирования, шлюз соединений и клиентское устройство в демилитаризованной зоне

Пояснения к схеме см. в таблице ниже.

Сервер администрирования, шлюз соединений в сегменте сети и клиентское устройство (трафик)

Устройство |

Номер порта |

Имя процесса, открывающего порт |

Протокол |

TLS |

Назначение порта |

|---|---|---|---|---|---|

Агент администрирования |

13000 |

klnagent |

TCP |

Да |

Прием подключений от Агентов администрирования |

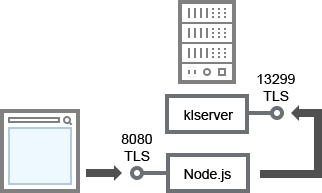

Сервер администрирования и Kaspersky Security Center Web Console

Сервер администрирования и Kaspersky Security Center Web Console

Пояснения к схеме см. в таблице ниже.

Сервер администрирования и Kaspersky Security Center Web Console (трафик)

Устройство |

Номер порта |

Имя процесса, открывающего порт |

Протокол |

TLS |

Назначение порта |

|---|---|---|---|---|---|

Сервер администрирования |

13299 |

klserver |

TCP |

Да |

Получение соединений от Kaspersky Security Center Web Console к Серверу администрирования через OpenAPI |

Сервер Kaspersky Security Center Web Console или Сервер администрирования |

8080 |

Node.js: серверный JavaScript |

TCP |

Да |

Получение соединений от Kaspersky Security Center Web Console |

Kaspersky Security Center Web Console можно установить на то же устройство, на котором установлен Сервер администрирования, или на другое устройство.

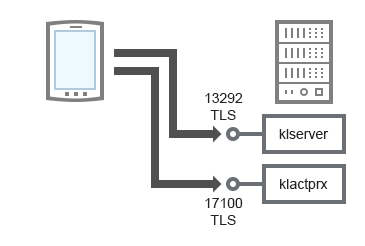

Активация и управление приложением безопасности на мобильном устройстве

Активация и управление приложением безопасности на мобильном устройстве

Пояснения к схеме см. в таблице ниже.

Активация и управление приложением безопасности на мобильном устройстве (трафик)

Устройство |

Номер порта |

Имя процесса, открывающего порт |

Протокол |

TLS |

Назначение порта |

|---|---|---|---|---|---|

Сервер администрирования |

13292 |

klserver |

TCP |

Да |

Прием подключений от Консоли администрирования к Серверу администрирования |

Сервер администрирования |

17100 |

klactprx |

TCP |

Да |

Прием подключений для активации приложений от мобильных устройств |