Содержание

- Управление клиентскими устройствами

- Подключение клиентских устройств к Серверу администрирования

- Подключение клиентского устройства к Серверу администрирования вручную. Утилита klmover

- Туннелирование соединения клиентского устройства с Сервером администрирования

- Удаленное подключение к рабочему столу клиентского устройства

- Подключение к устройствам с помощью совместного доступа к рабочему столу Windows

- Настройка перезагрузки клиентского устройства

- Аудит действий на удаленном клиентском устройстве

- Проверка соединения клиентского устройства с Сервером администрирования

- Идентификация клиентских устройств на Сервере администрирования

- Перемещение устройств в состав группы администрирования

- Смена Сервера администрирования для клиентских устройств

- Перемещение устройств, подключенных к Серверу администрирования через шлюзы соединения, на другой Сервер администрирования

- Кластеры и массивы серверов

- Удаленное включение, выключение и перезагрузка клиентских устройств

- Об использовании постоянного соединения между управляемым устройством и Сервером администрирования

- О принудительной синхронизации

- О расписании соединений

- Отправка сообщения пользователям устройств

- Работа с программой Kaspersky Security для виртуальных сред

- Настройка переключения статусов устройств

- Назначение тегов устройствам и просмотр назначенных тегов

- Удаленная диагностика клиентских устройств. Утилита удаленной диагностики Kaspersky Security Center

- Подключение утилиты удаленной диагностики к клиентскому устройству

- Включение и выключение трассировки, загрузка файла трассировки

- Загрузка параметров программ

- Загрузка журналов событий

- Загрузка нескольких диагностических информационных элементов

- Запуск диагностики и загрузка ее результатов

- Запуск, остановка и перезапуск программ

- Устройства с защитой на уровне UEFI

- Параметры управляемого устройства

- Общие параметры политик

- Параметры политики Агента администрирования

Управление клиентскими устройствами

Этот раздел содержит информацию о работе с клиентскими устройствами.

Подключение клиентских устройств к Серверу администрирования

Подключение клиентского устройства к Серверу администрирования осуществляет Агент администрирования, установленный на клиентском устройстве.

При подключении клиентского устройства к Серверу администрирования выполняются следующие операции:

- Автоматическая синхронизация данных:

- синхронизация списка программ, установленных на клиентском устройстве;

- синхронизация политик, параметров программ, задач и параметров задач.

- Получение Сервером текущей информации о состоянии программ, выполнении задач и статистики работы программ.

- Доставка на Сервер информации о событиях, которые требуется обработать.

Автоматическая синхронизация данных производится периодически, в соответствии с параметрами Агента администрирования (например, один раз в 15 минут). Вы можете вручную задать интервал между соединениями.

Информация о событии доставляется на Сервер администрирования сразу после того, как событие произошло.

Если Сервер администрирования является удаленным, то есть находится вне сети организации, клиентские устройства подключаются к нему через интернет.

Для подключения устройств к Серверу администрирования через интернет должны быть выполнены следующие условия:

- Удаленный Сервер администрирования должен иметь внешний IP-адрес, и на нем должен быть открыт входящий порт 13000 (для подключения от Агентов администрирования). Рекомендуется также открыть порт UDP 13000 (для приема уведомлений о выключении устройств).

- На устройствах должны быть установлены Агенты администрирования.

- При установке Агента администрирования на устройства должен быть указан внешний IP-адрес удаленного Сервера администрирования. Если для установки используется инсталляционный пакет, внешний IP-адрес требуется указать вручную в свойствах инсталляционного пакета в разделе Параметры.

- Для управления программами и задачами устройства с помощью удаленного Сервера администрирования требуется установить флажок Не разрывать соединение с Сервером администрирования в окне свойств этого устройства в разделе Общие. После установки флажка необходимо дождаться синхронизации Сервера администрирования с удаленным устройством. Непрерывное соединение с Сервером администрирования могут поддерживать не более 300 клиентских устройств одновременно.

Для ускорения выполнения задач, поступающих от удаленного Сервера администрирования, можно открыть на устройстве порт 15000. В этом случае для запуска задачи Сервер администрирования посылает специальный пакет Агенту администрирования по порту 15000, не дожидаясь синхронизации с устройством.

Kaspersky Security Center позволяет настроить соединение клиентского устройства с Сервером администрирования таким образом, чтобы соединение не завершалось по окончании выполнения операций. Непрерывное соединение необходимо в том случае, если требуется постоянный контроль состояния программ, а Сервер администрирования не может инициировать соединение с клиентским устройством (например, соединение защищено сетевым экраном, запрещено открывать порты на клиентском устройстве, неизвестен IP-адрес клиентского устройства). Установить неразрывное соединение клиентского устройства с Сервером администрирования можно в окне свойств устройства, в разделе Общие.

Рекомендуется устанавливать непрерывное соединение с наиболее важными устройствами. Общее количество соединений, поддерживаемых Сервером администрирования одновременно, ограничено (до 300).

При синхронизации вручную используется вспомогательный способ подключения, при котором соединение инициирует Сервер администрирования. Перед подключением на клиентском устройстве требуется открыть UDP-порт. Сервер администрирования посылает на UDP-порт клиентского устройства запрос на соединение. В ответ на него производится проверка сертификата Сервера администрирования. Если сертификат Сервера совпадает с копией сертификата на клиентском устройстве, соединение осуществляется.

Запуск процесса синхронизации вручную используется также для получения текущей информации о состоянии программ, выполнении задач и статистике работы программ.

В началоПодключение клиентского устройства к Серверу администрирования вручную. Утилита klmover

Если вам требуется подключить клиентское устройство к Серверу администрирования вручную, вы можете воспользоваться утилитой klmover на клиентском устройстве.

При установке на клиентское устройство Агента администрирования утилита автоматически копируется в папку установки Агента администрирования.

Чтобы подключить клиентское устройство к Серверу администрирования вручную с помощью утилиты klmover,

на устройстве запустите утилиту klmover из командной строки.

При запуске из командной строки утилита klmover в зависимости от используемых ключей выполняет следующие действия:

- подключает Агент администрирования к Серверу администрирования с указанными параметрами;

- записывает результаты выполнения операции в файл журнала событий или выводит их на экран.

Вы на можете использовать утилиту klmover для клиентских устройств, подключенных к Серверу администрирования через шлюзы соединения. Для таких устройств необходимо перенастроить Агент администрирования или переустановить Агент администрирования, указав шлюз соединения.

Синтаксис командной строки утилиты:

klmover [-logfile <имя файла>] [-address <адрес сервера>] [-pn <номер порта>] [-ps <номер SSL-порта>] [-nossl] [-cert <путь к файлу сертификата>] [-silent] [-dupfix] [-virtserv] [-cloningmode]

Для запуска утилиты требуются права администратора.

Описания ключей:

-logfile <имя файла>– записать результаты выполнения утилиты в файл журнала.По умолчанию информация сохраняется в стандартном потоке вывода (stdout). Если ключ не используется, результаты и сообщения об ошибках выводятся на экран.

-address <адрес сервера>– адрес Сервера администрирования для подключения.В качестве адреса можно указать IP-адрес, NetBIOS- или DNS-имя устройства.

-pn <номер порта>– номер порта, по которому будет осуществляться незашифрованное подключение к Серверу администрирования.По умолчанию установлен порт 14000.

-ps <номер SSL-порта>– номер SSL-порта, по которому осуществляется зашифрованное подключение к Серверу администрирования с использованием протокола SSL.По умолчанию установлен порт 13000.

-nossl– использовать незашифрованное подключение к Серверу администрирования.Если ключ не используется, подключение Агента администрирования к Серверу осуществляется по защищенному SSL-протоколу.

-cert <путь к файлу сертификата>– использовать указанный файл сертификата для аутентификации доступа к Серверу администрирования.Если ключ не используется, Агент администрирования получает сертификат при первом подключении к Серверу администрирования.

-silent– запустить утилиту на выполнение в неинтерактивном режиме.Использование ключа может быть полезно, например, при запуске утилиты из сценария входа при регистрации пользователя.

-dupfix– ключ используется в случае, если установка Агента администрирования была выполнена не традиционным способом, с использованием дистрибутива, а, например, путем восстановления из образа диска.-virtserv– имя виртуального Сервера администрирования.-cloningmode– режим клонирования диска Агента администрирования.Используйте один из следующих параметров для настройки режима клонирования диска:

-cloningmode– запрос состояния режима клонирования диска.-cloningmode 1– включить режим клонирования диска.-cloningmode 0– выключить режим клонирования диска.

Например, чтобы подключить Агент администрирования к Серверу администрирования, выполните следующую команду:

klmover -address kscserver.mycompany.com -logfile klmover.log

Туннелирование соединения клиентского устройства с Сервером администрирования

Kaspersky Security Center позволяет туннелировать TCP-соединения от Консоли администрирования через Сервер администрирования и далее через Агент администрирования к заданному порту на управляемом устройстве. Туннелирование используется для подключения клиентского приложения, находящегося на устройстве с установленной Консолью администрирования, к TCP-порту на управляемом устройстве, если прямое соединение устройства с Консолью администрирования с устройством невозможно.

В частности, туннелирование используется для подключения к удаленному рабочему столу: как для подключения к существующему сеансу, так и для создания нового удаленного сеанса.

Также туннелирование может быть использовано при помощи механизма внешних инструментов. В частности, администратор может запускать таким образом утилиту putty, VNC-клиент и прочие инструменты.

Туннелирование соединения удаленного клиентского устройства с Сервером администрирования необходимо, если на устройстве недоступен порт для соединения с Сервером администрирования. Порт на устройстве может быть недоступен в следующих случаях:

- Удаленное устройство подключено к локальной сети, в которой используется механизм NAT.

- Удаленное устройство входит в локальную сеть Сервера администрирования, но его порт закрыт сетевым экраном.

Чтобы произвести туннелирование соединения клиентского устройства с Сервером администрирования:

- В дереве консоли выберите папку группы, в которую входит клиентское устройство.

- На закладке Устройства выберите устройство.

- В контекстном меню устройства выберите пункт Все задачи → Туннелирование соединения.

- Создайте туннель в открывшемся окне Туннелирование соединения.

Удаленное подключение к рабочему столу клиентского устройства

Администратор может получить удаленный доступ к рабочему столу клиентского устройства с помощью Агента администрирования, установленного на устройстве.

Удаленное подключение к клиентскому устройству с помощью Агента администрирования возможно и в том случае, если TCP- и UDP-порты клиентского устройства закрыты для доступа. После подключения к устройству администратор получает полный доступ к информации на этом устройстве и может управлять программами, установленными на нем.

В этом разделе описывается, как установить соединение с клиентским устройством с операционной системой Windows и клиентским устройством с операционной системой macOS через Агент администрирования.

Подключение к клиентским устройствам с операционной системой Windows

Удаленное подключение к клиентскому устройству с операционной системой Windows можно осуществить двумя способами:

- С помощью стандартного компонента Microsoft Windows "Подключение к удаленному рабочему столу".

Подключение к удаленному рабочему столу выполняется с помощью штатной утилиты Windows mstsc.exe в соответствии с параметрами работы этой утилиты.

- C помощью технологии совместного доступа к рабочему столу Windows.

Подключение к клиентскому устройству с операционной системой Windows с помощью подключения к удаленному рабочему столу

Подключение к существующему сеансу удаленного рабочего стола пользователя осуществляется без уведомления пользователя. После подключения администратора к сеансу пользователь устройства будет отключен от сеанса без предварительного уведомления.

Чтобы подключиться к рабочему столу клиентского устройства с помощью компонента "Подключение к удаленному рабочему столу":

- В дереве консоли администрирования выберите устройство, к которому требуется получить доступ.

- В контекстном меню устройства выберите пункт Все задачи → Подключиться к устройству → Новая сессия RDP.

В результате будет запущена штатная утилита Windows mstsc.exe для подключения к удаленному рабочему столу.

- Следуйте указаниям в открывающихся окнах утилиты.

После подключения к клиентскому устройству рабочий стол клиентского устройства доступен в окне удаленного подключения Microsoft Windows.

Подключение к клиентскому устройству с операционной системой Windows с помощью совместного доступа к рабочему столу Windows

При подключении к существующему сеансу удаленного рабочего стола пользователь этого сеанса на устройстве получит запрос от администратора на подключение. Информация о процессе удаленной работы с устройством и результатах этой работы не сохраняется в отчетах Kaspersky Security Center.

Администратор может подключиться к существующему сеансу на клиентском устройстве без отключения пользователя, работающего в этом сеансе. В этом случае у администратора и пользователя сеанса на устройстве есть совместный доступ к рабочему столу.

Администратор может настроить аудит действий на удаленном клиентском устройстве. В ходе аудита программа сохраняет информацию о файлах на клиентском устройстве, которые открывал и/или изменял администратор.

Для подключения к рабочему столу клиентского устройства с помощью совместного доступа к рабочему столу Windows требуется выполнение следующих условий:

- На рабочем месте администратора установлена операционная система Microsoft Windows Vista или более поздняя версия. Тип операционной системы устройства, на котором установлен Сервер администрирования, не является ограничением для подключения с помощью совместного доступа к рабочему столу Windows.

Чтобы проверить, включена ли функция совместного доступа к рабочему столу Windows в вашей версии Windows, убедитесь, что ключ CLSID\{32BE5ED2-5C86-480F-A914-0FF8885A1B3F} включен в реестре Windows.

- На клиентском устройстве установлена операционная система Microsoft Windows Vista или более поздняя версия.

- Kaspersky Security Center использует лицензию на Системное администрирование.

Чтобы подключиться к рабочему столу клиентского устройства с помощью совместного доступа к рабочему столу Windows:

- В дереве консоли администрирования выберите устройство, к которому требуется получить доступ.

- В контекстном меню устройства выберите пункт Все задачи → Подключиться к устройству → Совместный доступ к рабочему столу Windows.

- В открывшемся окне Выбор сессии рабочего стола выберите сеанс на клиентском устройстве, к которому требуется подключиться.

В случае успешного подключения к клиентскому устройству рабочий стол этого устройства будет доступен в окне Kaspersky Remote Desktop Session Viewer.

- Для начала взаимодействия с устройством в главном меню окна Kaspersky Remote Desktop Session Viewer выберите пункт Действия → Интерактивный режим.

Подключение к клиентским устройствам с операционной системой macOS

Администратор может использовать систему Virtual Network Computing (VNC) для подключения к устройствам с операционной системой macOS.

Подключение к удаленному рабочему столу осуществляется с помощью VNC-клиента, установленного на устройстве Сервера администрирования. VNC-клиент переключает управление клавиатурой и мышью с клиентского устройства на администратора.

Когда администратор подключается к удаленному рабочему столу, пользователь не получает уведомлений или запросов на подключение от администратора. Администратор подключается к существующему сеансу на клиентском устройстве без отключения пользователя, работающего в этом сеансе.

Для подключения к рабочему столу клиентского устройства с операционной системой macOS с помощью VNC-клиента требуется выполнение следующих условий:

- VNC-клиент установлен на устройстве Сервера администрирования.

- На клиентском устройстве разрешены удаленный вход и удаленное управление.

- Пользователь разрешил администратору доступ к клиентскому устройству в параметры Обмен в операционной системе macOS.

Чтобы подключиться к рабочему столу клиентского устройства с помощью системы Virtual Network Computing:

- В дереве консоли администрирования выберите устройство, к которому требуется получить доступ.

- В контекстном меню устройства выберите пункт Все задачи → Туннелирование соединения.

- В открывшемся окне Туннелирование соединения выполните одно из следующих действий:

- В разделе 1. Сетевой порт укажите номер порта устройства, к которому требуется подключиться.

По умолчанию номер порта – 5900.

- В разделе 2. Туннелирование нажмите на кнопку Создать туннель.

- В разделе 3. Сетевые атрибуты нажмите на кнопку Копировать.

- В разделе 1. Сетевой порт укажите номер порта устройства, к которому требуется подключиться.

- Откройте VNC-клиент и вставьте скопированные сетевые атрибуты в текстовое поле. Нажмите на клавишу Enter.

- В появившемся окне просмотрите параметры сертификата. Если вы согласны использовать сертификат, нажмите на кнопку Да.

- В окне Аутентификация укажите учетные данные клиентского устройства и нажмите на кнопку ОК.

Подключение к устройствам с помощью совместного доступа к рабочему столу Windows

Чтобы подключиться к устройству с помощью совместного доступа к рабочему столу Windows:

- В дереве консоли на закладке Устройства выберите папку Управляемые устройства.

В рабочей области папки отображается список устройств.

- В контекстном меню устройства, к которому вы хотите подключиться, выберите пункт Подключиться к устройству → Совместный доступ к рабочему столу Windows.

Откроется окно Выбор сессии рабочего стола.

- В окне Выбор сессии рабочего стола выберите сессию рабочего стола, которая будет использоваться для подключения к устройству.

- Нажмите на кнопку ОК.

Будет выполнено подключение к устройству.

В началоНастройка перезагрузки клиентского устройства

В ходе работы, установки или удаления Kaspersky Security Center может потребоваться перезагрузка клиентского устройства. Вы можете настроить параметры перезагрузки только для устройств под управлением Windows.

Чтобы настроить перезагрузку клиентского устройства:

- В дереве консоли выберите группу администрирования, для которой нужно настроить перезагрузку.

- В рабочей области группы выберите закладку Политики.

- В списке политик выберите политику Агента администрирования Kaspersky Security Center и в контекстном меню политики выберите пункт Свойства.

- В окне свойств политики выберите раздел Управление перезагрузкой.

- Выберите действие, которое нужно выполнять, если потребуется перезагрузка устройства:

- Выберите Не перезагружать операционную систему, чтобы запретить автоматическую перезагрузку.

- Выберите При необходимости перезагрузить операционную систему автоматически, чтобы разрешить автоматическую перезагрузку.

- Выберите Запрашивать у пользователя, чтобы включить запрос на перезагрузку у пользователя.

Вы можете указать периодичность запроса на перезагрузку, включить принудительную перезагрузку и принудительное закрытие программ в заблокированных сессиях на устройстве, установив соответствующие флажки и интервалы.

- Нажмите на кнопку ОК, чтобы сохранить изменения и закрыть окно свойств политики.

В результате перезагрузка операционной системы устройства будет настроена.

В началоАудит действий на удаленном клиентском устройстве

Программа позволяет выполнять аудит действий администратора на удаленных клиентских устройствах под управлением Windows. В ходе аудита программа сохраняет информацию о файлах на устройстве, которые открывал и/или изменял администратор. Аудит действий администратора доступен при выполнении следующих условий:

- Лицензия на Системное администрирование уже используется.

- у администратора есть право на запуск общего доступа к рабочему столу удаленного устройства.

Чтобы включить аудит действий на удаленном клиентском устройстве:

- В дереве консоли выберите группу администрирования, для которой нужно настроить аудит действий администратора.

- В рабочей области группы выберите закладку Политики.

- Выберите политику Агента администрирования Kaspersky Security Center и в контекстном меню политики выберите пункт Свойства.

- В окне свойств политики выберите раздел Совместный доступ к рабочему столу Windows.

- Установите флажок Включить аудит.

- В списки Маски файлов, чтение которых нужно отслеживать и Маски файлов, изменение которых нужно отслеживать добавьте маски файлов, для которых программа будет контролировать действия во время аудита.

По умолчанию программа отслеживает действия с файлами с расширениями .txt, .rtf, .doc, .xls, .docx, .xlsx, .odt и .pdf.

- Нажмите на кнопку ОК, чтобы сохранить изменения и закрыть окно свойств политики.

В результате аудит действий администратора на удаленном устройстве пользователя при использовании общего доступа к рабочему столу будет настроен.

Записи о действиях администратора на удаленном устройстве сохраняются:

- в журнале событий на удаленном устройстве;

- в файле с расширением syslog, который находится в папке Агента администрирования на удаленном устройстве (например, C:\ProgramData\KasperskyLab\adminkit\1103\logs);

- в базе событий Kaspersky Security Center.

Проверка соединения клиентского устройства с Сервером администрирования

Kaspersky Security Center позволяет проверять соединение клиентского устройства с Сервером администрирования автоматически или вручную.

Автоматическая проверка соединения осуществляется на Сервере администрирования. Проверка соединения вручную осуществляется на устройстве.

Автоматическая проверка соединения клиентского устройства с Сервером администрирования

Чтобы запустить автоматическую проверку соединения клиентского устройства c Сервером администрирования:

- В дереве консоли выберите группу администрирования, в которую входит устройство.

- В рабочей области группы администрирования на закладке Устройства выберите устройство.

- В контекстном меню устройства выберите пункт Проверить доступность устройства.

В результате открывается окно, содержащее информацию о доступности устройства.

В началоПроверка соединения клиентского устройства с Сервером администрирования вручную. Утилита klnagchk

Вы можете проверять соединение и получать подробную информацию о параметрах подключения клиентского устройства к Серверу администрирования с помощью утилиты klnagchk. Утилита klnagchk находится в папке установки Агента администрирования.

При запуске из командной строки утилита klnagchk в зависимости от используемых ключей выполняет следующие действия:

- Выводит на экран или заносит в файл журнала событий значения параметров подключения Агента администрирования, установленного на устройстве, к Серверу администрирования.

- Записывает в файл журнала событий статистику Агента администрирования (с момента его последнего запуска) и результаты выполнения утилиты либо выводит информацию на экран.

- Пытается установить соединение Агента администрирования с Сервером администрирования.

Если соединение установить не удалось, утилита посылает ICMP-пакет для проверки статуса устройства, на котором установлен Сервер администрирования.

Чтобы проверить соединение клиентского устройства с Сервером администрирования с помощью утилиты klnagchk,

на устройстве с установленным Агентом администрирования запустите утилиту klnagchk из командной строки под учетной записью локального администратора.

Синтаксис командной строки утилиты:

klnagchk [-logfile <имя файла>] [-sp] [-savecert <путь к файлу сертификата>] [-restart][-sendhb]

Описания ключей:

-logfile <имя файла>– записывает значения параметров подключения Агента администрирования к Серверу и результаты выполнения утилиты в файл журнала.По умолчанию информация сохраняется в стандартном потоке вывода (stdout). Если ключ не используется, параметры, результаты и сообщения об ошибках выводятся на экран.

-sp– выводит пароль для аутентификации пользователя на прокси-сервере.Ключ используется, если подключение к Серверу администрирования осуществляется через прокси-сервер.

-savecert <имя файла>– сохраняет сертификат для аутентификации доступа к Серверу администрирования в указанном файле.-restart– запускает Агент администрирования после завершения работы утилиты.-sendhb– запускает синхронизацию Агента администрирования с Сервером администрирования.

После запуска утилита klnagchk обращается к конфигурационным файлам Агента администрирования и отображает параметры подключения. Эти параметры задаются при установке Агента администрирования и в параметрах политики Агента администрирования:

Current device– имя клиентского устройства в сети Windows.Network Agent version– номер версии Агента администрирования (с патчами), установленного на устройстве.Administration Server address– адрес Сервера администрирования.Use SSL– параметр, указывающий, используется ли защищенное соединение при подключении к Серверу администрирования.Возможные значения:

- 0 – защищенный канал не используется.

- 1 – используется защищенный канал.

Compress traffic– параметр, указывающий, сжимается ли трафик между клиентским устройством и Сервером администрирования.Numbers of the Administration Server SSL ports– номера допустимых портов для подключения к Серверу администрирования при использовании защищенного канала.Numbers of the Administration Server ports– номера портов, допустимых для подключения к Серверу администрирования при использовании обычного соединения.Use proxy server– параметр, указывающий, используется ли прокси-сервер.Возможные значения:

- 0 – прокси-сервер не используется.

- 1 – прокси-сервер используется.

Address– адрес и порт прокси-сервера, разделенные двоеточием. Этот параметр отображается, только если используется прокси-сервер.User name– имя пользователя для доступа к прокси-серверу. Этот параметр отображается, только если используется прокси-сервер.Password– пароль для доступа к прокси-серверу. Этот параметр отображается, только если используется прокси-сервер. Чтобы показать пароль прокси-сервера, вам нужно использовать в команде ключsp.Administration Server certificate– параметр, указывающий, есть ли у клиентского устройства сертификат Сервера администрирования. Сертификат может не существовать, например, если Агент администрирования ни разу не подключился к Серверу администрирования.Возможные значения:

not installed– на клиентском устройстве отсутствует сертификат Сервера администрирования.available– клиентское устройство имеет сертификат Сервера администрирования.

Open UDP port– параметр, указывающий, использует ли Агент администрирования UDP-порт для получения запросов на синхронизацию от Сервера администрирования.Возможные значения:

- 0 – UDP-порт закрыт для приема запросов на синхронизацию от Сервера администрирования.

- 1 – UDP-порт открыт для приема запросов на синхронизацию от Сервера администрирования.

Numbers of UDP ports– номера UDP-портов, которые может использовать Агент администрирования.Location name– сетевое местоположение устройства.State of network location– параметр, указывающий, можно ли переключить клиентское устройство с одного профиля соединений Сервера администрирования на другой.Возможные значения:

Enabled– профиль соединений к Серверу администрирования можно переключить для клиентского устройства.Disabled– профиль соединений к Серверу администрирования переключить для клиентского устройства невозможно.

Profile to use– профиль соединений к Серверу администрирования.Condition– IP-адрес и маска подсети сети, к которой подключено клиентское устройство.Synchronization interval (min)– стандартный интервал синхронизации.Connection timeout (in seconds)– время ожидания соединения.Send / receive timeout (in seconds)– время ожидания соединения для операций чтения-записи.Device ID– идентификатор устройства в сети.Device IDуникален для клиентских устройств, управляемых определенным Сервером администрирования.Locations of connection gateways– параметры подключения клиентского устройства к Серверу администрирования с помощью шлюза соединения.Location of distribution points– параметры подключения клиентского устройства к Серверу администрирования с помощью точки распространения.Connection with server– параметр, указывающий, имеет ли шлюз соединения постоянное соединение с Сервером администрирования. Параметр отображается только в том случае, если клиентское устройство выступает в роли шлюза соединения.Возможные значения:

active– шлюз соединения имеет постоянное соединение с Сервером администрирования.inactive– шлюз соединения не имеет постоянного соединения с Сервером администрирования.

Connection with server through connection gateway– параметр, указывающий, правильно ли установлено соединение с Сервером администрирования с помощью шлюза соединения. Параметр отображается только в том случае, если клиентское устройство выступает в роли шлюза соединения.Возможные значения:

active– соединение с Сервером администрирования с помощью шлюза соединения установлено правильно.inactive– соединение с Сервером администрирования с помощью шлюза соединения установлено некорректно.

Также вывод утилиты klnagchk может содержать одну из следующих строк:

Administration Server is installed on this device– на устройстве Сервера администрирования запущена утилита klnagchk.This device has been assigned a connection gateway but is not yet registered on Administration Server– утилита klnagchk запущена на устройстве, на котором установлен Агент администрирования, выполняющий роль шлюза соединения. Настроенный шлюз соединения ожидает соединения от Сервера администрирования, но Сервер администрирования не перечисляет устройство среди управляемых устройств. Вам потребуется убедиться, что Сервер администрирования инициировал соединение со шлюзом соединения.This device is a connection gateway– утилита klnagchk запускается на устройстве, которое выполняет роль шлюза соединения.Acts as a distribution point– утилита klnagchk запускается на устройстве, которое выполняет роль точки распространения.

Утилита klnagchk проверяет состояние службы Агента администрирования. Если служба не запущена, утилита останавливается. Если служба запущена, утилита отображает следующую статистику подключений:

Total number of synchronization requests– количество попыток подключения клиентского устройства к Серверу администрирования.The number of successful synchronization request– количество успешных попыток подключения клиентского устройства к Серверу администрирования.Total number of synchronizations– количество попыток синхронизации параметров клиентского устройства с параметрами Сервера администрирования.The number of successful synchronizations– количество успешных попыток синхронизации параметров клиентского устройства с Сервером администрирования.Date/time of the last request for synchronization– дата и время последнего подключения.

При анализе соединения между Сервером администрирования и Агентом администрирования необходимо использовать параметры Total number of synchronization requests и The number of successful synchronization request. Параметры клиентского устройства синхронизируются с параметрами Сервера администрирования только в случае изменения параметров Сервера администрирования (например, при добавлении новых задач или изменении параметров политики). Иначе значения параметров Total number of synchronizations и The number of successful synchronization request не изменяются.

Подробнее об устранении проблем с подключением Агента администрирования к Серверу администрирования см. Kaspersky Security Center FAQ.

В началоО проверке времени соединения устройства с Сервером администрирования

При выключении устройства Агент администрирования уведомляет Сервер администрирования о выключении. В Консоли администрирования такое устройство отображается как выключенное. Однако Агенту удается уведомить Сервер администрирования не во всех случаях. Поэтому Сервер администрирования для каждого устройства периодически анализирует атрибут Соединение с Сервером администрирования (значение атрибута отображается в Консоли администрирования в свойствах устройства в разделе Общие) и сопоставляет его с периодом синхронизации из действующих параметров Агента администрирования. Если устройство не выходило на связь более чем три периода синхронизации, то такое устройство отмечается как выключенное.

В началоИдентификация клиентских устройств на Сервере администрирования

Идентификация клиентских устройств осуществляется на основании их имен. Имя устройства является уникальным среди всех имен устройств, подключенных к Серверу администрирования.

Имя устройства передается на Сервер администрирования либо при опросе сети Windows и обнаружении в ней нового устройства, либо при первом подключении к Серверу администрирования установленного на устройство Агента администрирования. По умолчанию имя совпадает с именем устройства в сети Windows (NetBIOS-имя). Если на Сервере администрирования уже зарегистрировано устройство с таким именем, то к имени нового устройства будет добавлено окончание с порядковым номером, например: <Имя>-1, <Имя>-2. Под этим именем устройство включается в состав группы администрирования.

В началоПеремещение устройств в состав группы администрирования

Устройства можно перемещать из одной группы администрирования в другую только при наличии прав Изменение в области Управление группами администрирования как для исходных, так и для целевых групп администрирования (или для Сервера администрирования, к которым принадлежат эти группы).

Чтобы включить одно или несколько устройств в состав выбранной группы администрирования:

- В дереве консоли откройте папку Управляемые устройства.

- В папке Управляемые устройства выберите вложенную папку, соответствующую группе, в состав которой будут включены клиентские устройства.

Если вы хотите включить устройства в состав группы Управляемые устройства, этот шаг можно пропустить.

- В рабочей области выбранной группы администрирования на закладке Устройства запустите процесс включения устройств в группу одним из следующих способов:

- Добавьте устройства в группу по кнопке Переместить устройства в группу в блоке работы со списком устройств.

- В контекстном меню списка устройств выберите Создать → Устройство.

В результате запустится мастер перемещения устройств. Следуя его указаниям, определите способ перемещения устройств в группу и сформируйте список устройств, включаемых в состав группы.

Если вы формируете список устройств вручную, в качестве адреса устройства вы можете использовать IP-адрес (или IP-интервал), NetBIOS- или DNS-имя. Вручную в список устройств могут быть перемещены только те устройства, информация о которых уже была добавлена в базу данных Сервера администрирования при подключении устройства или в результате обнаружения устройств.

Для импорта списка устройств из файла требуется указать файл в формате TXT с перечнем адресов добавляемых устройств. Каждый адрес должен располагаться в отдельной строке.

После завершения работы мастера выбранные устройства включаются в состав группы администрирования и отображаются в списке устройств под именами, установленными для них Сервером администрирования.

Можно переместить устройство в выбранную группу администрирования, перетащив его мышью из папки Нераспределенные устройства в папку группы администрирования.

В началоСмена Сервера администрирования для клиентских устройств

Вы можете сменить Сервер администрирования, под управлением которого находятся клиентские устройства, другим Сервером с помощью задачи Смена Сервера администрирования.

Чтобы сменить Сервер администрирования, под управлением которого находятся клиентские устройства, другим Сервером:

- Подключитесь к Серверу администрирования, под управлением которого находятся устройства.

- Создайте задачу смены Сервера администрирования одним из следующих способов:

- Если требуется сменить Сервер администрирования для устройств, входящих в выбранную группу администрирования, создайте задачу для выбранной группы.

- Если требуется сменить Сервер администрирования для устройств, входящих в разные группы администрирования или не входящих в группы администрирования, создайте задачу для набора устройств.

Запустится мастер создания задачи. Следуйте далее указаниям мастера. В окне Выбор типа задачи мастера создания задачи выберите узел Kaspersky Security Center, раскройте папку Дополнительно и выберите задачу Смена Сервера администрирования.

- Запустите созданную задачу.

После завершения работы задачи клиентские устройства, для которых она была создана, переходят под управление Сервера администрирования, указанного в параметрах задачи.

Если Сервер администрирования поддерживает управление шифрованием и защитой данных, то при создании задачи Смена Сервера администрирования отображается предупреждение. Предупреждение содержит информацию о том, что при наличии на устройствах зашифрованных данных после переключения устройств под управлением другого Сервера пользователям будет предоставлен доступ только к тем зашифрованным данным, с которыми они работали ранее. В остальных случаях доступ к зашифрованным данным предоставлен не будет. Подробное описание сценариев, в которых доступ к зашифрованным данным не будет предоставлен, приведено в онлайн-справке Kaspersky Endpoint Security для Windows.

В началоПеремещение устройств, подключенных к Серверу администрирования через шлюзы соединения, на другой Сервер администрирования

Вы можете перемещать устройства, подключенные к Серверу администрирования через шлюзы соединения, на другой Сервер администрирования Например, это может потребоваться, если вы устанавливаете другую версию Сервера администрирования и не хотите переустанавливать Агент администрирования на устройствах, поскольку это может занять много времени.

Команды, описанные в инструкции, нужно выполнить на клиентских устройствах под учетной записью с правами администратора.

Чтобы переместить устройство, подключенное через шлюз соединения, на другой Сервер администрирования:

- Запустите утилиту klmover с параметром

-address <адресСервера>, чтобы переключиться на новый Сервер администрирования. - Выполните команду

klnagchk -nagwait -tl 4. - Выполните следующие команды для установки нового шлюза соединения:

klscflag -ssvset -pv klnagent -s FileTransfer -n ft_gateway_mode -sv false -svt BOOL_T -ss "|ss_type = \"SS_SETTINGS\";"klscflag -ssvset -pv klnagent -s FileTransfer -n ft_gateway_loc -sv "gateway_ip_or_name" -svt STRING_T -ss "|ss_type = \"SS_SETTINGS\";"Здесь

gateway_ip_or_name– адрес шлюза соединения, доступного из интернета.klscflag -ssvset -pv klnagent -s FileTransfer -n ft_gateway_ssl_port -sv 13000 -svt INT_T -ss "|ss_type = \"SS_SETTINGS\";"13000– это номер TCP-порта, который прослушивает шлюз соединения.

- Выполните команду

klnagchk -restart -tl 4для запуска службы Агента администрирования.

Устройство будет перемещено на новый Сервер администрирования и подключено через новый шлюз соединения.

В началоКластеры и массивы серверов

Kaspersky Security Center поддерживает кластерную технологию. Если Агент администрирования передает Серверу администрирования информацию о том, что программа, установленная на клиентском устройстве, является частью массива сервера, то клиентское устройство становится узлом кластера. Кластер будет добавлен как отдельный объект в папке Управляемые устройства в дереве консоли со значками серверов ( ).

).

Можно выделить несколько типичных свойств кластера:

- Кластер и любой из его узлов всегда располагаются в одной группе администрирования.

- Если администратор попытается переместить какой-либо узел кластера, то узел вернется в исходное местоположение.

- Если администратор попытается переместить кластер в другую группу, то все его узлы также переместятся вместе с ним.

Удаленное включение, выключение и перезагрузка клиентских устройств

Kaspersky Security Center позволяет удаленно управлять клиентскими устройствами, включать, выключать и перезагружать их.

Чтобы удаленно управлять клиентскими устройствами:

- Подключитесь к Серверу администрирования, под управлением которого находятся устройства.

- Создайте задачу управления устройствами одним из следующих способов:

- Если требуется включить, выключить или перезагрузить устройства, входящие в выбранную группу администрирования, создайте задачу для выбранной группы.

- Если требуется включить, выключить или перезагрузить устройства, входящие в разные группы администрирования или не входящие в группы администрирования, создайте задачу для набора устройств.

Запустится мастер создания задачи. Следуйте далее указаниям мастера. В окне Выбор типа задачи мастера создания задачи выберите узел Kaspersky Security Center, раскройте папку Дополнительно и выберите задачу Управление устройствами.

- Запустите созданную задачу.

После завершения работы задачи команда (включение, выключение или перезагрузка) будет выполнена на выбранных устройствах.

В началоОб использовании постоянного соединения между управляемым устройством и Сервером администрирования

По умолчанию в Kaspersky Security Center нет постоянных соединений между управляемыми устройствами и Сервером администрирования. Агенты администрирования на управляемых устройствах периодически устанавливают соединение и синхронизируются с Сервером администрирования. Интервал между этими сеансами синхронизации определяется в политике Агента администрирования и по умолчанию составляет 15 минут. Если необходима досрочная синхронизация (например, для ускорения применения политики), то Сервер администрирования посылает Агенту администрирования подписанный сетевой пакет на порт UDP 15000. Сервер администрирования может отправить этот пакет по IPv4-сети или IPv6-сети. Если подключение по UDP от Сервера администрирования к управляемому устройству по какой-то причине невозможно, то синхронизация произойдет при очередном периодическом подключении Агента администрирования к Серверу в течение периода синхронизации.

Однако некоторые операции невозможно выполнить без подключения Агента администрирования к Серверу администрирования. Эти операции включают запуск и остановку локальных задач, получение статистики для управляемой программы и создание туннеля. Чтобы эти операции стали возможными, необходимо включить на управляемом устройстве параметр Не разрывать соединение с Сервером администрирования.

О принудительной синхронизации

Несмотря на то, что Kaspersky Security Center автоматически синхронизирует состояние, параметры, задачи и политики для управляемых устройств, в отдельных случаях администратору нужно точно знать, что в текущий момент для определенного устройства синхронизация выполнена.

В контекстном меню управляемых устройств в Консоли администрирования в пункте меню Все задачи имеется команда Синхронизировать принудительно. Когда Kaspersky Security Center 14 выполняет эту команду, Сервер администрирования пытается подключиться к устройству. Если эта попытка успешна, будет выполнена принудительная синхронизация. В противном случае принудительная синхронизация произойдет только после очередного выхода Агента администрирования на связь с Сервером.

О расписании соединений

В окне свойств политики Агента администрирования в разделе Подключения во вложенном разделе Расписание соединений можно задать временные интервалы, в которые Агент администрирования будет передавать данные на Сервер администрирования.

Подключаться при необходимости. Если выбран этот вариант, подключение будет устанавливаться тогда, когда Агенту администрирования нужно передать данные на Сервер администрирования.

Подключаться в указанные периоды. Если выбран этот вариант, подключение Агента администрирования к Серверу администрирования выполняется в заданные периоды времени. Можно добавить несколько периодов подключения.

В началоОтправка сообщения пользователям устройств

Чтобы отправить сообщение пользователям устройств:

- В дереве консоли выберите узел с именем нужного вам Сервера администрирования.

- Создайте задачу отправки сообщения пользователям устройств одним из следующих способов:

- Если требуется отправить сообщение пользователям устройств, входящих в выбранную группу администрирования, создайте задачу для выбранной группы.

- Если требуется отправить сообщение пользователям устройств, входящих в разные группы администрирования или не принадлежащих ни одной группе администрирования, создайте задачу для набора устройств.

Запустится мастер создания задачи. Следуйте далее указаниям мастера.

- В окне Тип задачи мастера создания задачи выберите узел Сервер администрирования Kaspersky Security Center 14, раскройте папку Дополнительно и выберите задачу Сообщение для пользователя. Отправка сообщений пользователю с помощью задачи доступна только для устройств под управлением операционной системы Windows. Также вы можете отправить сообщение из контекстного меню пользователя из рабочей области папки Управление учетными записями пользователей.

- Запустите созданную задачу.

После завершения работы задачи созданное сообщение будет отправлено пользователям выбранных устройств. Отправка сообщений пользователю с помощью задачи доступна только для устройств под управлением операционной системы Windows. Также вы можете отправить сообщение из контекстного меню пользователя из рабочей области папки Учетные записи пользователей.

В началоРабота с программой Kaspersky Security для виртуальных сред

Kaspersky Security Center поддерживает возможность подключения виртуальных машин к Серверу администрирования. Защита виртуальных машин осуществляется с помощью программы Kaspersky Security для виртуальных сред. Подробнее см. в документации к этой программе.

В началоНастройка переключения статусов устройств

Вы можете изменить условия присвоения статусов Критический или Предупреждение устройству.

Чтобы изменить статус устройства на Критический:

- Откройте окно свойств одним из следующих способов:

- В папке Политики в контекстном меню политики Сервера администрирования выберите пункт Свойства.

- В контекстном меню группы администрирования выберите пункт Свойства.

- В открывшемся окне Свойства в панели Разделы выберите раздел Статус устройства.

- В разделе Установить статус 'Критический', если установите флажок для условия из списка.

Однако вы можете изменить параметры, которые не заблокированы в родительской политике.

- Для выбранного условия установите необходимое вам значение.

Вы можете установить значения для некоторых условия, но не для всех.

- Нажмите на кнопку ОК.

При невыполнении заданных условий управляемому устройству присваивается статус Критический.

Чтобы изменить статус устройства на Предупреждение:

- Откройте окно свойств одним из следующих способов:

- В папке Политики в контекстном меню политики Сервера администрирования выберите пункт Свойства.

- В контекстном меню группы администрирования выберите пункт Свойства.

- В открывшемся окне Свойства в панели Разделы выберите раздел Статус устройства.

- В разделе Установить статус 'Предупреждение', если установите флажок для условия из списка.

Однако вы можете изменить параметры, которые не заблокированы в родительской политике.

- Для выбранного условия установите необходимое вам значение.

Вы можете установить значения для некоторых условия, но не для всех.

- Нажмите на кнопку ОК.

При невыполнении заданных условий управляемому устройству присваивается статус Предупреждение.

Назначение тегов устройствам и просмотр назначенных тегов

Kaspersky Security Center позволяет назначать теги устройствам. Тег представляет собой идентификатор устройства, который можно использовать для группировки, описания, поиска устройств. Назначенные устройствам теги можно использовать при создании выборок устройств, при поиске устройств и при распределении устройств по группам администрирования.

Теги могут назначаться устройствам вручную или автоматически. Ручное назначение тегов устройству выполняется в свойствах устройства и может понадобиться, когда необходимо отметить отдельное устройство. Автоматическое назначение тегов выполняется Сервером администрирования в соответствии с заданными правилами назначения тегов.

В свойствах Сервера администрирования вы можете настроить автоматическое назначение тегов устройствам, управляемым этим Сервером администрирования. Автоматическое назначение тегов устройствам происходит при выполнении определенных правил. Каждому тегу соответствует отдельное правило. Правила могут применяться к сетевым свойствам устройства, операционной системе, установленным на устройстве программам и другим свойствам устройства. Например, вы можете настроить правило, в соответствии с которым устройствам, работающим под управлением операционной системы Windows, назначается тег Win. Затем можно использовать этот тег при создании выборки устройств, чтобы отобрать устройства, работающие под управлением операционной системы Windows, и назначить им задачу.

Вы также можете использовать теги в качестве условия для активации профиля политики на управляемом устройстве, чтобы определенные профили политик применялись только на устройствах, имеющих определенные теги. Например, если в группе администрирования Пользователи появляется устройство с тегом Курьер и по тегу Курьер настроена активация соответствующего профиля политики, то к этому устройству будет применяться не сама политика, созданная для группы Пользователи, а ее профиль. Профиль политики может разрешить на этом устройстве запуск отдельных программ, которые запрещено запускать в рамках политики.

Вы можете создать несколько правил назначения тегов. Одному устройству может быть назначено несколько тегов, в случае если вы создали несколько правил назначения тегов и условия этих правил выполняются одновременно. Вы можете просмотреть список всех назначенных тегов в свойствах устройства. Каждое правило назначения тегов можно включить или выключить. Если правило включено, оно применяется к устройствам, управляемым Сервером администрирования. Если правило не нужно, но может понадобиться в дальнейшем, то нет необходимости его удалять; достаточно снять флажок Включить правило. При этом правило выключается и не выполняется до тех пор, пока флажок Включить правило не будет установлен. Отключение правила без удаления может потребоваться, если это правило необходимо временно исключить из списка правил назначения тегов, а потом опять включить.

Автоматическое назначение тегов устройствам

Вы можете создавать и изменять правила автоматического назначения тегов в окне свойств Сервера администрирования.

Чтобы автоматически назначить теги устройствам:

- В дереве консоли выберите узел с именем Сервера администрирования, для которого требуется задать правила назначения тегов.

- В контекстном меню Сервера администрирования выберите пункт Свойства.

- В окне свойств Сервера администрирования выберите раздел Правила назначения тегов.

- В разделе Правила назначения тегов нажмите на кнопку Добавить.

Откроется окно Новое правило.

- В окне Новое правило настройте общие свойства правила:

- Укажите имя правила.

Имя правила не может превышать 255 символов и содержать специальные символы (

"*<>?\:|). - Включите или выключите правило с помощью флажка Включить правило.

По умолчанию флажок Включить правило установлен.

- В поле Тег введите название тега.

Название тега не может превышать 255 символов и содержать специальные символы (

"*<>?\:|).

- Укажите имя правила.

- В разделе Условия нажмите на кнопку Добавить, чтобы добавить новое условие, или нажмите на кнопку Свойства, чтобы изменить существующее условие.

Откроется окно мастера создания условия для правила автоматического назначения тегов.

- В окне Условие назначения тега установите флажки для тех условий, которые должны влиять на назначения тега. Можно выбрать несколько условий.

- В зависимости от того, какие условия назначения тега вы выбрали, мастер покажет окна для настройки соответствующих условий. Настройте срабатывание правила по следующим условиям:

- Использование или отношение устройства к определенной сети – сетевые свойства устройства (например, имя устройства в сети Windows, принадлежность устройства к домену, к IP-диапазону).

Если для базы данных, которую вы используете для Kaspersky Security Center, настроена сортировка с учетом регистра, учитывайте регистр при указании DNS-имени устройства. Иначе правила автоматического назначения тегов не будет работать.

- Использование Active Directory – нахождение устройства в подразделении Active Directory и членство устройства в группе Active Directory.

- Определенные программы – наличие на устройстве Агента администрирования, тип, версия и архитектура операционной системы.

- Виртуальные машины – принадлежность устройства к разным типам виртуальных машин.

- Установлена программа из реестра программ – наличие на устройстве программ различных производителей.

- Использование или отношение устройства к определенной сети – сетевые свойства устройства (например, имя устройства в сети Windows, принадлежность устройства к домену, к IP-диапазону).

- После настройки условия введите название условия и завершите работу мастера.

При необходимости можно задать несколько условий для одного правила. В этом случае тег будет назначен устройствам, если для них выполняется хотя бы одно из условий. Добавленные условия отображаются в окне свойств правила.

- Нажмите на кнопку ОК в окне Новое правило и на кнопку ОК в окне свойств Сервера администрирования.

Созданные правила выполняются на устройствах, управляемых выбранным Сервером администрирования. Если параметры устройства соответствуют условиям правила, этому устройству назначается тег.

В началоПросмотр и настройка тегов, назначенных устройству

Вы можете просмотреть список всех тегов, назначенных устройству, а также перейти к настройке правил автоматического назначения тегов в окне свойств устройства.

Чтобы просмотреть и настроить назначенные устройству теги:

- В дереве консоли откройте папку Управляемые устройства.

- В рабочей области папки Управляемые устройства выберите устройство, для которого вы хотите посмотреть назначенные теги.

- В контекстном меню мобильного устройства выберите пункт Свойства.

- В окне свойств устройства выберите раздел Теги.

Отобразится список тегов, назначенных выбранному устройству, а также способ назначения тега: вручную или по правилу.

- При необходимости выполните одно из следующих действий:

- Чтобы перейти к настройке правил назначения тегов, перейдите по ссылке Настроить правила автоматического назначения тегов (только для устройств с операционной системой Windows).

- Чтобы переименовать тег, выделите тег и нажмите на кнопку Переименовать.

- Чтобы удалить тег, выделите тег и нажмите на кнопку Удалить.

- Чтобы добавить тег вручную, введите тег в поле в нижней части раздела Теги и нажмите на кнопку Добавить.

- Нажмите на кнопку Применить, если вы делали изменения в разделе Теги, чтобы ваши изменения вступили в силу.

- Нажмите на кнопку ОК.

Если вы удалили или переименовали тег в свойствах устройства, это изменение не распространится на правила назначения тегов, заданные в свойствах Сервера администрирования. Изменение будет применено только к тому устройству, в свойства которого вы внесли изменение.

В началоУдаленная диагностика клиентских устройств. Утилита удаленной диагностики Kaspersky Security Center

Утилита удаленной диагностики Kaspersky Security Center (далее – утилита удаленной диагностики) предназначена для удаленного выполнения на клиентских устройствах следующих операций:

- включения и выключения трассировки, изменения уровня трассировки, загрузки файла трассировки;

- загрузки системной информации и параметров программы;

- загрузки журналов событий;

- создание файла дампа для программы;

- запуска диагностики и загрузки результатов диагностики;

- запуска и остановки программ.

Вы можете использовать журнал событий и диагностические отчеты, загруженные с клиентского устройства, для устранения неполадок самостоятельно. Также специалист Службы технической поддержки "Лаборатории Касперского" может попросить вас загрузить файлы трассировки, файлы дампа, журнал событий и диагностические отчеты с клиентского устройства для дальнейшего анализа в "Лаборатории Касперского".

Утилита удаленной диагностики автоматически устанавливается на устройство совместно с Консолью администрирования.

Подключение утилиты удаленной диагностики к клиентскому устройству

Чтобы подключить утилиту удаленной диагностики к клиентскому устройству:

- В дереве консоли выберите любую группу администрирования.

- В рабочей области на закладке Устройства в контекстном меню любого устройства выберите пункт Внешние инструменты → Удаленная диагностика.

В результате открывается главное окно утилиты удаленной диагностики.

- В первом поле главного окна утилиты удаленной диагностики определите, какими средствами требуется подключиться к устройству:

- Доступ средствами сети Microsoft Windows.

- Доступ средствами Сервера администрирования.

- Если в первом поле главного окна утилиты вы выбрали вариант Доступ средствами сети Microsoft Windows:

- В поле Устройство укажите адрес устройства, к которому требуется подключиться.

В качестве адреса устройства можно использовать IP-адрес, NetBIOS- или DNS-имя.

По умолчанию указан адрес устройства, из контекстного меню которого запущена утилита.

- Укажите учетную запись для подключения к устройству:

- Подключиться от имени текущего пользователя (выбрано по умолчанию). Подключитесь под учетной записью текущего пользователя.

- При подключении использовать предоставленное имя пользователя и пароль. Подключитесь под указанной учетной записью. Укажите Имя пользователя и Пароль нужной учетной записи.

Подключение к устройству возможно только под учетной записью локального администратора устройства.

- В поле Устройство укажите адрес устройства, к которому требуется подключиться.

- Если в первом поле главного окна утилиты вы выбрали вариант Доступ средствами Сервера администрирования:

- В поле Сервер администрирования укажите адрес Сервера администрирования, с которого следует подключиться к устройству.

В качестве адреса Сервера можно использовать IP-адрес, NetBIOS- или DNS-имя.

По умолчанию указан адрес Сервера, с которого запущена утилита.

- Если требуется, установите флажки Использовать SSL, Сжимать трафик и Устройство принадлежит подчиненному Серверу администрирования.

Если установлен флажок Устройство принадлежит подчиненному Серверу администрирования, в поле Устройство принадлежит подчиненному Серверу администрирования вы можете выбрать подчиненный Сервер администрирования, под управлением которого находится устройство, нажав на кнопку Обзор.

- В поле Сервер администрирования укажите адрес Сервера администрирования, с которого следует подключиться к устройству.

- Для подключения к устройству нажмите на кнопку Войти.

Вы должны авторизовываться с помощью двухэтапной проверки, если двухэтапная проверка для вашей учетной записи включена.

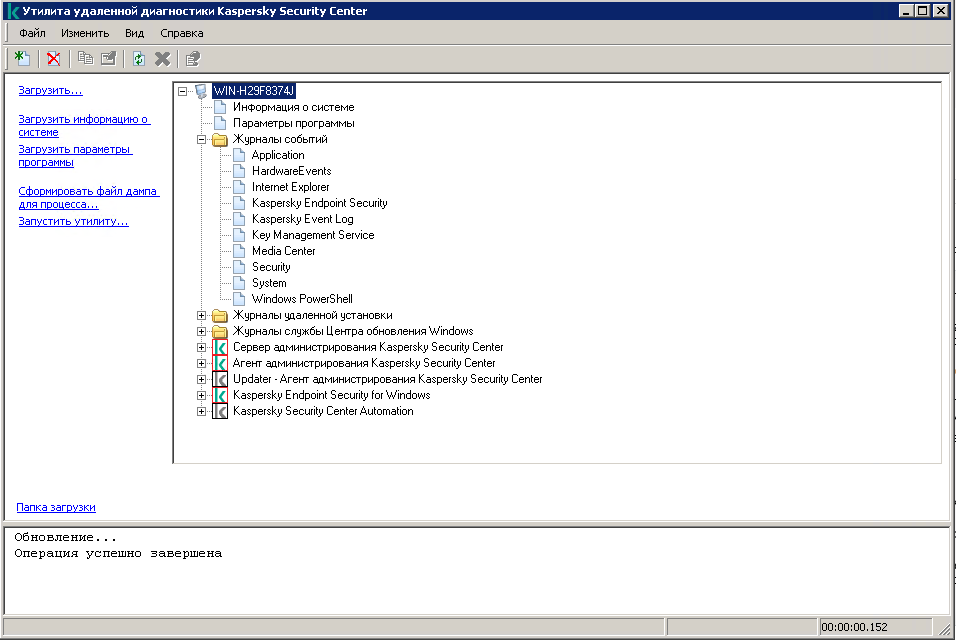

В результате откроется окно удаленной диагностики устройства (см. рис. ниже). В левой части окна расположены ссылки для выполнения операций по диагностике устройства. В правой части окна расположено дерево объектов устройства, с которыми может работать утилита. В нижней части окна отображается процесс выполнения операций утилиты.

Утилита удаленной диагностики. Окно удаленной диагностики устройства

Утилита удаленной диагностики сохраняет загруженные с устройств файлы на рабочем столе устройства, с которого она запущена.

Включение и выключение трассировки, загрузка файла трассировки

Чтобы включить трассировку на удаленном устройстве:

- Запустите утилиту удаленной диагностики и подключитесь к нужному устройству.

- В дереве объектов устройства выберите программу, для которой требуется включить трассировку.

Включение и выключение трассировки у программ с самозащитой возможно только при подключении к устройству средствами Сервера администрирования.

Если вы хотите включить трассировку для Агента администрирования, вы также можете сделать это при создании задачи Установка требуемых обновлений и закрытие уязвимостей. В этом случае Агент администрирования будет записывать трассировку, даже если трассировка выключена для Агента администрирования в утилите удаленной диагностики.

- Чтобы включить трассировку:

- В левой части окна утилиты удаленной диагностики нажмите на кнопку Включить трассировку.

- В открывшемся окне Выбор уровня трассировки рекомендуется не менять значения, заданные по умолчанию. При необходимости специалист Службы технической поддержки проведет вас через процесс настройки. Доступны следующие параметры:

- Уровень трассировки

- Трассировка на основе ротации (доступно только для Kaspersky Endpoint Security)

- Нажмите на кнопку ОК.

- Для Kaspersky Endpoint Security специалисты Службы технической поддержки могут попросить вас включить трассировку Xperf для получения информации о производительности системы.

Чтобы включить трассировку xperf:

- В левой части окна утилиты удаленной диагностики нажмите на кнопку Включить трассировку Xperf.

- В открывшемся окне Выбор уровня трассировки, в зависимости от запроса специалиста Службы технической поддержки, выберите один из следующих уровней трассировки:

- Выберите один из уровней трассировки:

- Также вам могут предложить включить параметр Трассировка на основе ротации, чтобы предотвратить чрезмерное увеличение файла трассировки. Затем укажите максимальный размер файла трассировки. Когда файл достигает максимального размера, самый старый файл трассировки будет перезаписан новым файлом.

- Нажмите на кнопку ОК.

В некоторых случаях для включения трассировки программы безопасности требуется перезапустить эту программу и ее задачу.

Утилита удаленной диагностики позволяет получать трассировку для выбранной программы.

Чтобы загрузить файл трассировки программы:

- Запустите утилиту удаленной диагностики и подключитесь к нужному вам устройству, как описано в разделе "Подключение утилиты удаленной диагностики к клиентскому устройству".

- В узле программы в папке Файлы трассировки выберите требуемый файл.

- В левой части окна утилиты удаленной диагностики нажмите на кнопку Загрузить весь файл.

Для файлов большого объема есть возможность загрузить только последние части трассировки.

Вы можете удалить выделенный файл трассировки. Удаление файла возможно после выключения трассировки.

Выбранный файл загружается в местоположение, указанное в нижней части окна.

Чтобы выключить трассировку на удаленном устройстве:

- Запустите утилиту удаленной диагностики и подключитесь к нужному вам устройству, как описано в разделе "Подключение утилиты удаленной диагностики к клиентскому устройству".

- В дереве объектов устройства выберите программу, для которой требуется выключить трассировку.

Включение и выключение трассировки у программ с самозащитой возможно только при подключении к устройству средствами Сервера администрирования.

- В левой части окна утилиты удаленной диагностики нажмите на кнопку Выключить трассировку.

Утилита удаленной диагностики выключит трассировку для выбранной программы.

В началоЗагрузка параметров программ

Чтобы загрузить с удаленного устройства параметры программ:

- Запустите утилиту удаленной диагностики и подключитесь к нужному вам устройству, как описано в разделе "Подключение утилиты удаленной диагностики к клиентскому устройству".

- В дереве объектов окна утилиты удаленной диагностики выберите верхний узел с именем устройства.

- В левой части окна утилиты удаленной диагностики выберите требуемое действие из следующих параметров:

- Загрузить информацию о системе

- Загрузить параметры программы

- Сформировать файл дампа для процесса

В окне, открывшемся по этой ссылке, укажите исполняемый файл программы, для которого нужно сформировать файл дампа.

- Запустить утилиту

В окне, открывшемся по этой ссылке, укажите исполняемый файл утилиты, которую вы хотите запустить, и параметры ее запуска.

В результате выбранная утилита будет загружена на устройство и запущена на нем.

В началоЗагрузка журналов событий

Чтобы загрузить с удаленного устройства журнал событий:

- Запустите утилиту удаленной диагностики и подключитесь к нужному вам устройству, как описано в разделе "Подключение утилиты удаленной диагностики к клиентскому устройству".

- В папке Журналы событий в дереве объектов устройства выберите соответствующий журнал событий.

- Чтобы загрузить журнал событий, перейдите по ссылке Загрузить журнал событий <Имя журнала событий> в левой части окна утилиты удаленной диагностики.

Выбранный журнал событий загружается в местоположение, указанное в нижней части окна.

В началоЗагрузка нескольких диагностических информационных элементов

Утилита удаленной диагностики Kaspersky Security Center позволяет загружать несколько элементов диагностической информации, включая журналы событий, системную информацию, файлы трассировки и файлы дампа.

Чтобы загрузить с удаленного устройства диагностическую информацию:

- Запустите утилиту удаленной диагностики и подключитесь к нужному вам устройству, как описано в разделе "Подключение утилиты удаленной диагностики к клиентскому устройству".

- В левой части окна утилиты удаленной диагностики нажмите на кнопку Загрузить.

- Установите флажки напротив объектов, которые вы хотите загрузить.

- Нажмите на кнопку Запустить.

Каждый выбранный объект загружается в месторасположение, указанное в нижней панели.

В началоЗапуск диагностики и загрузка ее результатов

Чтобы запустить диагностику программы на удаленном устройстве и загрузить ее результаты:

- Запустите утилиту удаленной диагностики и подключитесь к нужному вам устройству, как описано в разделе "Подключение утилиты удаленной диагностики к клиентскому устройству".

- В дереве объектов устройства выберите необходимую программу.

- Чтобы запустить диагностику, перейдите по ссылке Выполнить диагностику в левой части окна утилиты удаленной диагностики.

В результате в узле выбранной программы в дереве объектов появится отчет диагностики.

- Выберите сформированный отчет диагностики в дереве объектов и скачайте его по ссылке Папка загрузки.

Выбранный отчет загружается в местоположение, указанное в нижней части окна.

В началоЗапуск, остановка и перезапуск программ

Запуск, остановка и перезапуск программ возможны только при подключении к устройству средствами Сервера администрирования.

Чтобы запустить, остановить или перезапустить программу:

- Запустите утилиту удаленной диагностики и подключитесь к нужному вам устройству, как описано в разделе "Подключение утилиты удаленной диагностики к клиентскому устройству".

- В дереве объектов устройства выберите необходимую программу.

- Выберите действие в левой части окна утилиты удаленной диагностики:

- Остановить программу

- Перезапустить программу

- Запустить программу

В зависимости от выбранного вами действия программа запустится, остановится или перезапустится.

В началоУстройства с защитой на уровне UEFI

Устройство с защитой на уровне UEFI – это устройство со встроенным на уровне BIOS решением или программой "Лаборатории Касперского" для UEFI. Встроенная защита обеспечивает безопасность устройства еще с начала запуска системы, в то время как защита устройств, не имеющих встроенного ПО, начинает действовать только после запуска программы безопасности. Kaspersky Security Center поддерживает управление такими устройствами.

Чтобы изменить параметры подключения устройств с защитой на уровне UEFI:

- В дереве консоли выберите узел с именем нужного вам Сервера администрирования.

- В контекстном меню Сервера администрирования выберите пункт Свойства.

- В окне свойств Сервера администрирования выберите раздел Параметры подключения к Серверу → Дополнительные порты.

- В разделе Дополнительные порты измените необходимые вам параметры:

- Нажмите на кнопку ОК.

Параметры управляемого устройства

Чтобы просмотреть параметры управляемого устройства:

- В дереве консоли выберите папку Управляемые устройства.

- В рабочей области папки выберите устройство.

- В контекстном меню устройства выберите пункт Свойства.

Откроется окно свойств устройства с выбранным разделом Общие.

Общие

Раздел Общие содержит общую информацию о клиентском устройстве. Информация предоставляется на основании данных, полученных в ходе последней синхронизации клиентского устройства с Сервером администрирования:

- Имя

- Описание

- Windows-домен

- NetBIOS-имя

- DNS-имя

- IP-адрес

- Группа

- Последнее обновление

- Последнее появление в сети

- Соединение с Сервером администрирования

- Не разрывать соединение с Сервером администрирования

Защита

В разделе Защита представлена информация о состоянии антивирусной защиты на клиентском устройстве:

- Статус устройства

- Все проблемы

- Постоянная защита

- Последняя проверка по требованию

- Всего обнаружено угроз

- Активные угрозы

- Статус шифрования дисков

Программы

В разделе Программы отображается список программ "Лаборатории Касперского", установленных на клиентском устройстве. В этом разделе находится кнопка запуска ( ) и кнопка остановки (

) и кнопка остановки ( ), позволяющая запускать и останавливать выбранное приложение "Лаборатории Касперского" (кроме Агента администрирования). Эти кнопки доступны, если на управляемых устройствах доступен порт 15000 UDP для приема push-уведомлений от Сервера администрирования. Если управляемое устройство недоступно для push-уведомлений, но включен режим постоянного подключения к Серверу администрирования (параметр Не разрывать соединение с Сервером администрирования в разделе Общие включен), кнопки запуска и остановки активны. Также раздел Программы содержит следующие кнопки:

), позволяющая запускать и останавливать выбранное приложение "Лаборатории Касперского" (кроме Агента администрирования). Эти кнопки доступны, если на управляемых устройствах доступен порт 15000 UDP для приема push-уведомлений от Сервера администрирования. Если управляемое устройство недоступно для push-уведомлений, но включен режим постоянного подключения к Серверу администрирования (параметр Не разрывать соединение с Сервером администрирования в разделе Общие включен), кнопки запуска и остановки активны. Также раздел Программы содержит следующие кнопки:

Задачи

На закладке Задачи вы можете управлять задачами клиентского устройства: просматривать список существующих задач, создавать новые, удалять, запускать и останавливать задачи, изменять их параметры и просматривать результаты выполнения. Список задач предоставляется на основании данных, полученных в ходе последней синхронизации клиента с Сервером администрирования. Информация о статусе задач запрашивается Сервером администрирования с клиентского устройства.

Кнопки запуска (![]() ), остановки (

), остановки (![]() ) и удаления (

) и удаления ( ) доступны, если на управляемых устройствах доступен порт 15000 UDP для приема push-уведомлений от Сервера администрирования. Если управляемое устройство недоступно для push-уведомлений, но включен режим постоянного подключения к Серверу администрирования (параметр Не разрывать соединение с Сервером администрирования в разделе Общие включен), кнопки запуска, остановки и удаления активны.

) доступны, если на управляемых устройствах доступен порт 15000 UDP для приема push-уведомлений от Сервера администрирования. Если управляемое устройство недоступно для push-уведомлений, но включен режим постоянного подключения к Серверу администрирования (параметр Не разрывать соединение с Сервером администрирования в разделе Общие включен), кнопки запуска, остановки и удаления активны.

При отсутствии подключения статус задачи не отображается и кнопки неактивны.

События

На закладке События отображаются события, зарегистрированные на Сервере администрирования для выбранного клиентского устройства.

Теги

На закладке Теги можно управлять списком ключевых слов, на основании которых выполняется поиск клиентского устройства: просматривать список существующих тегов, назначать теги из списка, настраивать правила автоматического назначения тегов, добавлять новые теги и переименовывать старые теги, удалять теги.

Информация о системе

В разделе Общая информация о системе представлена информация о программе, установленной на клиентском устройстве.

Реестр программ

В разделе Реестр программ можно просмотреть реестр установленных на клиентском устройстве программ и обновлений для них, а также настроить отображение реестра программ.

Информация об установленных программах предоставляется в том случае, если установленный на клиентском устройстве Агент администрирования передает необходимую информацию на Сервер администрирования. Параметры передачи информации на Сервер администрирования можно настроить в окне свойств Агента администрирования или его политики в разделе Хранилища. Информация об установленных программах доступна только для устройств под управлением Windows.

Агент администрирования предоставляет информацию о программах на основе данных системного реестра.

- Показывать только несовместимые программы безопасности

- Показывать обновления

- Экспортировать в файл

- История

- Свойства

Исполняемые файлы

В разделе Исполняемые файлы отображаются исполняемые файлы, обнаруженные на клиентском устройстве.

Реестр оборудования

В разделе Реестр оборудования можно просмотреть информацию об оборудовании, установленном на клиентском устройстве. Эту информацию можно просматривать для устройств я операционными системами Windows и Linux.

Убедитесь, что утилита lshw установлена на устройствах Linux, с которых вы хотите получить информацию об оборудовании. Сведения об оборудовании, полученные с виртуальных машин, могут быть неполными в зависимости от используемого гипервизора

Сеансы

В разделе Сеансы представлена информация о владельце клиентского устройства, а также об учетных записях пользователей, которые работали с выбранным клиентским устройством.

Информация о доменных пользователях формируется на основе данных Active Directory. Информация о локальных пользователях предоставляется Диспетчером учетных записей безопасности (Security Account Manager), установленным на клиентском устройстве.

В списке содержатся учетные записи пользователей, которые работают с клиентским устройством.

Инциденты

На закладке Инциденты можно просматривать, редактировать и создавать инциденты для клиентского устройства. Инциденты могут быть созданы как автоматически, с помощью установленных на клиентском устройстве управляемых программ "Лаборатории Касперского", так и вручную администратором. Например, если пользователь постоянно переносит на устройство вредоносные программы с личного съемного диска, администратор может создать инцидент. Администратор может указать краткое описание случая и рекомендуемых действий (таких как дисциплинарные действия), которые должны быть предприняты против пользователя в тексте инцидента, и может добавить ссылку на пользователя или пользователей.

Инцидент, для которого выполнены необходимые действия, называется обработанным. Наличие необработанных инцидентов может быть выбрано условием для изменения статуса устройства на Критический или Предупреждение.

В разделе содержится список инцидентов, созданных для устройства. Инциденты классифицируются по уровню важности и типу. Тип инцидента определяется программой "Лаборатории Касперского", которая создает инцидент. Обработанные инциденты можно отметить в списке, установив флажок в графе Обработан.

Уязвимости в программах

В разделе Уязвимости в программах можно просмотреть список с информацией об уязвимостях сторонних программ, установленных на клиентских устройствах. С помощью строки поиска над списком вы можете искать в списке уязвимости по имени уязвимости.

Применимые обновления

В этом разделе можно просмотреть список обнаруженных на устройстве обновлений программного обеспечения, которые не были установлены.

Активные политики

В этом разделе отображается список политик для программ "Лаборатории Касперского", активных на устройстве в настоящее время.

Действующие профили политик

Точки распространения