Содержание

- Справка Kaspersky Security для контейнеров 1.2

- О Платформе контейнерной безопасности Kaspersky Security для контейнеров

- Архитектура решения

- Типовые схемы развертывания

- Подготовка к установке решения

- Установка решения

- Удаление решения

- Обновление решения

- Интерфейс решения

- Лицензирование решения

- Предоставление данных

- Работа с кластерами

- Просмотр списка кластеров

- Пространства имен в кластере

- Поды в кластере

- Визуализация ресурсов кластера

- Настройка интеграции с внешними реестрами образов

- Работа с образами из реестров

- Интеграция с CI/CD

- Проверка образов в процессах CI/CD

- Настройка интеграции с GitLab CI/CD

- Настройка интеграции с Jenkins CI/CD

- Настройка интеграции с TeamCity CI/CD

- Определение пути до образов контейнеров

- Контроль целостности и происхождения образов

- Запуск сканера в режиме SBOM

- Получение результатов сканирования в форматах .JSON и .HTML

- Запуск сканера в режиме lite SBOM

- Работа с рисками

- Проверка на соответствие стандартам

- Настройка и формирование отчетов

- Настройка политик безопасности

- Работа с профилями среды выполнения контейнеров

- Защита от файловых угроз

- Настройка интеграции с модулями проверки подписей образов

- Настройка интеграции со средствами уведомления

- Настройка интеграции с LDAP-сервером

- Пользователи, роли и области применения

- Управление пользователями

- О ролях пользователей

- Действия в рамках системных ролей

- Отображение списка ролей

- Об областях применения

- Области применения и исполнение политик безопасности

- Переключение между областями применения

- Добавление пользователей, ролей и областей применения

- Сброс пароля для учетных записей пользователей

- Изменение параметров пользователей, ролей и областей применения

- Удаление пользователей, ролей и областей применения

- Использование Kaspersky Security для контейнеров OpenAPI

- Журнал событий безопасности

- Экспорт событий в SIEM-системы

- Информация о состоянии компонентов решения

- Обеспечение безопасности и надежности компонентов

- Управление динамикой накопления данных

- Резервное копирование и восстановление данных

- Обращение в Службу технической поддержки

- Источники информации о программе

- Ограничения и предупреждения

- Глоссарий

- Информация о стороннем коде

- Уведомления о товарных знаках

Справка Kaspersky Security для контейнеров 1.2

|

Узнайте о новых функциональных возможностях Kaspersky Security для контейнеров. |

|

Аппаратные и программные требования Проверьте поддерживаемые платформы оркестрации, CI системы, доступные для работы реестры образов, а также требования к рабочему месту пользователя. |

|

Лицензирование Kaspersky Security для контейнеров Узнайте подробнее о типах лицензии, предусмотренных для Kaspersky Security для контейнеров. |

|

Установка Kaspersky Security для контейнеров Подготовьтесь к установке и установите Kaspersky Security для контейнеров в закрытом или открытом контуре корпоративной сети. |

|

Сканируйте объекты и получайте информацию об обнаруженных уязвимостях, вредоносном ПО, ошибках конфигурации и конфиденциальных данных. |

|

Воспользуйтесь процедурой принятия риска в отношении угроз, выявленных Kaspersky Security для контейнеров (уязвимостей, вредоносного ПО, конфиденциальных данных и ошибок конфигурации), чтобы изменить статус безопасности образов. |

|

Настройка политик безопасности Настройте политики сканирования, политики безопасности образов, политики реагирования и политики среды выполнения для проведения проверок в соответствии с вашими требованиями. |

|

Проверка образов из реестров и интеграция с CI/CD На этапе сборки проекта в системе CI запустите сканер Kaspersky Security для контейнеров для проверки содержащихся в репозитории объектов на соответствие требованиям включенных политик безопасности. |

|

Интеграция со средствами уведомления Настройте интеграции с Telegram и адресами электронной почты для получения уведомлений о событиях безопасности. |

|

Настройте роли пользователей с использованием данных о группах из Active Directory |

Контроль процессов внутри контейнеров С помощью профилей среды выполнения контролируйте процессы и приложения внутри контейнеров. |

|

Узнайте подробнее о регистрации действий пользователя и хранении результатов проверок. |

О Платформе контейнерной безопасности Kaspersky Security для контейнеров

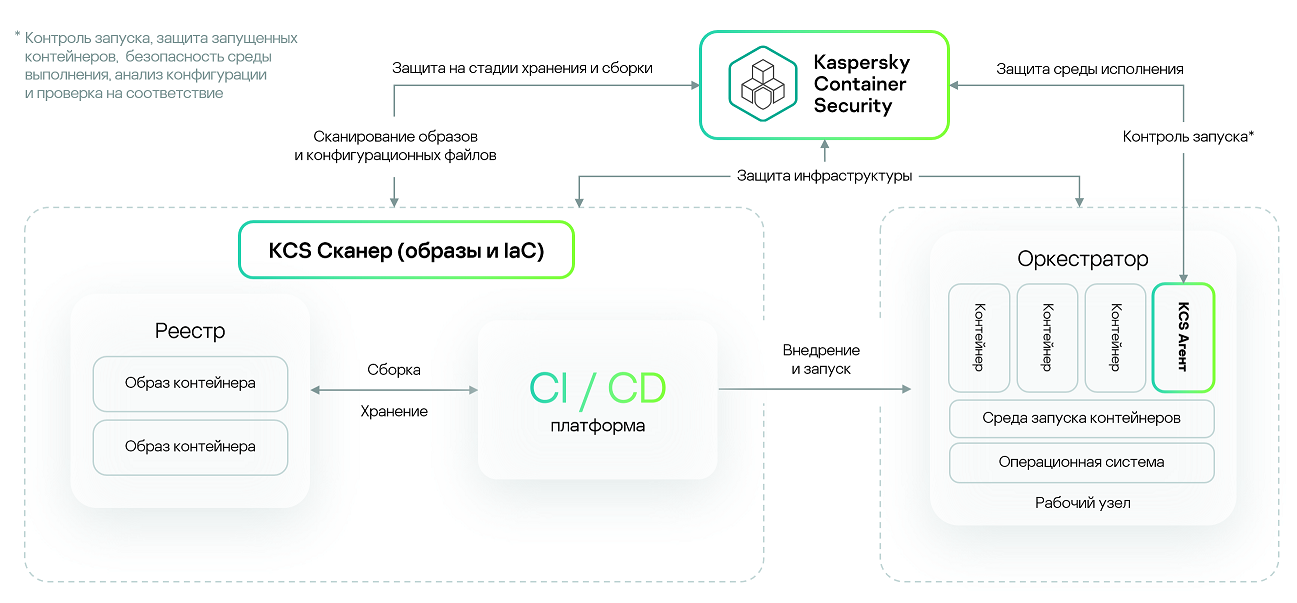

Платформа контейнерной безопасности Kaspersky Security для контейнеров (далее также «решение») позволяет выявлять проблемы безопасности и обеспечивает защиту на всех этапах жизненного цикла контейнерных приложений, начиная с разработки и контроля развертывания до работы в среде выполнения (runtime).

Функциональные возможности решения:

- Интеграция с реестрами образов (Docker Hub, JFrog Artifactory, Sonatype Nexus Repository OSS, GitLab Registry, Harbor) для проверки образов в реестре на наличие известных уязвимостей по базам уязвимостей NVD и БДУ (ФСТЭК), секретов (паролей, ключей доступа, токенов), ошибок конфигураций и вредоносного ПО.

- Встраивание в процесс непрерывной интеграции / непрерывной доставки (CI/CD) в виде этапа пайплайн (pipeline) и проверка IaC на ошибки конфигураций и образов контейнеров на уязвимости, вредоносное ПО и наличие конфиденциальных данных (секретов).

- Проверка узлов (nodes) кластеров на соответствие общим отраслевым стандартам информационной безопасности (Benchmarks).

- Контроль соблюдения настроенных политик безопасности на этапах сборки и эксплуатации приложений, в том числе контроль запуска контейнеров в среде выполнения (runtime).

- Мониторинг ресурсов контролируемых кластеров.

Настройку Kaspersky Security для контейнеров и использование функциональных возможностей решения обеспечивает Консоль управления. Консоль реализована в виде веб-интерфейса, доступного через браузер на движке Chromium (Google Chrome, Microsoft Edge, Apple Safari) или Mozilla Firefox.

Что нового

В Kaspersky Security для контейнеров 1.2 появились следующие возможности и улучшения:

- Встроенные инструменты для выполнения проверок состояния компонентов (механизм Health Check), а именно:

- Визуализация состояния ресурсов кластера.

- Просмотр информации о состоянии компонентов решения.

- Мониторинг heartbeat-сообщений компонентов.

- Автоматизация процессов обслуживания, обеспечения безопасности и надежности компонентов с помощью внедрения инструментов Auto Care, в том числе автоматической очистки:

- Журнала событий безопасности.

- Истории сканирования.

- Визуализация контролируемых кластеров, сетевого взаимодействия и проблем безопасности ресурсов кластеров.

- Поиск и анализ потенциальных файловых угроз для защиты контейнеризированных файлов от вредоносного ПО.

- Поддержка интеграции со следующими CI-системами:

- Формирование отчетов по результатам проверки узлов кластера на соответствие отраслевому стандарту Kubernetes:

- Сводный отчет.

- Детализированный отчет.

- Интеграция Kaspersky Security для контейнеров в реестр Harbor в качестве дополнительного сканера. Данный функционал позволяет запускать сканирование образов из интерфейса администрирования Harbor Registry. Результаты сканирований сохраняются в решении и доступны для дальнейшей работы с ними.

- Создание документации, содержащей описание API-запросов, с использованием Swagger.

- Обеспечение бесперебойного мониторинга инфраструктур до 1000 сетевых узлов.

- Поддержка китайского (упрощенного) языка.

- Функционирование решения в следующих облачных окружениях:

- AWS EKS.

- Microsoft Azure.

В Kaspersky Security для контейнеров 1.2.1 произведены следующие доработки:

- Скорректирован способ аутентификации с помощью LDAP.

- Скорректирована возможность работы в Telegram (отправка сообщений, поиск чатов).

- Исправлена работа фильтров для результатов проверки на соответствие отраслевому стандарту Kubernetes.

- Скорректировано отображение поля Исправлено производителем в отчете по принятым рискам.

- Добавлена возможность работы с уязвимостями в зависимостях Java для CI-агента.

- Скорректирована работа следующих контрольных показателей в политиках среды выполнения: Предотвращение запуска контейнеров из несоответствующих требованиям образов и Блокирование незарегистрированных образов.

- Скорректирована логика удаления областей применения с назначенными им политиками.

- Оптимизирована работа с модулями проверки подписей образов.

- Доработана процедура аутентификации пользователей Kaspersky Security для контейнеров.

- Скорректирован функционал перевыпуска API-токена.

- Скорректировано отображение большого количества тегов при добавлении образов для анализа.

- Скорректировано добавление нового реестра с помощью API (исправлена логика сохранения информации о тегах).

- Доработаны шаблоны отчетов по образам (отображение ссылок на уязвимоcти в образах).

- Скорректирована работа с серверами электронной почты при использовании аутентификации CRAM-MD5.

- Добавлена возможность настройки частоты обращения к реестру образов.

- Доработан веб-интерфейс решения.

В Kaspersky Security для контейнеров 1.2.2 произведены следующие доработки:

- Реализована поддержка Yandex Registry.

- Добавлен универсальный способ поддержки реестров образов с использованием Docker V2 API.

- Скорректирована работа с реестром образов JFrog Artifactory в части поддержки учетных записей с урезанными привилегиями.

- Скорректирован механизм сохранения артефактов в CI/CD.

- Исправлены ошибки работы агентов на старых версиях Kubernetes (версия 4.18).

- Скорректирована работа по сканированию реестра образов по расписанию в случае возникновения ошибок с кодами 4ХХ и 5ХХ.

- Исправлена логика работы при интеграции с помощью поддомена (с использованием отличных от стандартных имен) в реестре образов JFrog Artifactory.

Комплект поставки

О приобретении решения вы можете узнать на сайте "Лаборатории Касперского" https://www.kaspersky.ru или у компаний-партнеров.

В комплект поставки входит пакет Helm Chart с контейнеризированными ресурсами, которые необходимы для развертывания и установки компонентов Kaspersky Security для контейнеров. Контейнеризированные компоненты комплекта поставки представлены в таблице ниже.

Контейнеризированные компоненты комплекта поставки Kaspersky Security для контейнеров

Компонент |

Образ |

Под |

|---|---|---|

СУБД ClickHouse |

clickhouse |

kcs-clickhouse |

СУБД PostgreSQL |

postgresql |

kcs-postgres |

Инструмент управления пулом соединений PGBouncer |

pgbouncer |

kcs-pgbouncer |

Модуль основной бизнес-логики решения (Middleware) |

middleware |

kcs-middleware |

Брокер событий (Event Broker) |

event-broker |

kcs-eb |

Модуль обработки заданий на сканирование, сканер-клиент (Image Handler) |

image-handler |

kcs-ih |

Сканер-сервер (Scanner) |

scanner-server |

kcs-scanner |

Модуль лицензирования (Licenses) |

licenses |

kcs-licenses |

Файловое хранилище (Minio) |

minio |

kcs-s3 |

Брокер сообщений (Message Broker) |

nats |

kcs-nats |

Файл-сервер обновлений для закрытых контуров (Updates) |

updates |

kcs-updates |

Интерфейс решения (Panel) |

nginx |

kcs-panel |

Агенты (Agents) |

node-agent |

node-agent |

Также в комплект поставки в составе пакета Helm входит конфигурационный файл values.yaml, который содержит значения параметров для установки и обновления решения.

После скачивания и сохранения в выбранной директории пакета Helm находящиеся в нем образы скачиваются оркестратором из указанного в пакете Helm источника непосредственно на узлы платформы оркестрации.

Информация, необходимая для активации решения, высылается вам по электронной почте.

В начало

Программные и аппаратные требования

Для установки и эксплуатации Kaspersky Security для контейнеров инфраструктура должна удовлетворять следующим требованиям:

- Одна из следующих платформ оркестрации:

- Kubernetes 1.21 или выше.

- OpenShift 4.11 или выше.

- DeckHouse версии 1.52 или 1.53 (CNI: Flannel).

- Наличие CI-системы для проверки образов контейнеров в процессе разработки (например, GitLab CI).

- Установленный менеджер пакетов Helm v3.10.0 или выше.

Для реализации мониторинга среды выполнения с использованием профилей среды выполнения контейнеров узлы оркестратора должны соответствовать следующим требованиям:

- Версия ядра ОС Linux 4.18 или выше.

- Среды выполнения контейнеров (CRI): containerd, CRI-O.

- Плагины Container Network Interface (CNI): Flannel, Calico, Cilium.

Поддерживаемые версии Linux-дистрибутивов и версий ядер ОС Linux для реализации функциональной возможности мониторинга среды выполнения с использованием профилей среды выполнения контейнеров:

- CentOS 8.2.2004 или выше + ядро 4.18.0-193 или выше.

- Ubuntu 18.04.2 или выше + ядро 4.18.0 или выше.

- Debian 10 или выше + ядро 4.19.0 или выше.

- Astra Linux SE 1.7.* + ядро 6.1.50-1-generic.

Если в вашей инфраструктуре присутствуют хост-серверы под управлением других Linux-дистрибутивов, рекомендуется обратиться в Службу технической поддержки. Сотрудники Службы технической поддержки проверят совместимость решения и установленных дистрибутивов. Если такая совместимость отсутствует, поддержка указанных дистрибутивов может быть осуществлена в следующих версиях Kaspersky Security для контейнеров.

Kaspersky Security для контейнеров обеспечивает корректную работу при использовании в инфраструктуре Istio service mesh.

При использовании внешних систем управления базами данных Kaspersky Security для контейнеров поддерживает возможность работы с СУБД PostgreSQL 11.*, 13.*, 14.*

Kaspersky Security для контейнеров поддерживает возможность интеграции со следующими реестрами образов:

- GitLab 14.2 или выше.

- Docker Hub V2 API или выше.

- JFrog Artifactory 7.55 или выше.

- Sonatype Nexus Repository OSS 3.43 или выше.

- Harbor 2.x.

Требования к образам (ОС, версия, проверяемые пакеты):

- AlmaLinux, версии 8, 9. Проверяются пакеты, установленные через dnf/yum/rpm.

- Alpine Linux, версии 2.2 - 2.7, 3.0 - 3.20, Edge. Проверяются пакеты, установленные через apk.

- Amazon Linux, версии 1, 2, 2023. Проверяются пакеты, установленные через dnf/yum/rpm.

- Astra Linux SE, версии 1.6.х, 1.7.х. Проверяются пакеты, установленные через apt/dpkg.

- CBL-Mariner, версии 1.0, 2.0. Проверяются пакеты, установленные через dnf/yum/rpm.

- CentOS, версии 6, 7, 8. Проверяются пакеты, установленные через dnf/yum/rpm.

- Chainguard, все версии. Проверяются пакеты, установленные через apk.

- Debian GNU/Linux, версии 7, 8, 9, 10, 11, 12. Проверяются пакеты, установленные через apt/dpkg.

- openSUSE Leap, версии 42, 15. Проверяются пакеты, установленные через zypper/rpm.

- Oracle Linux, версии 5, 6, 7, 8. Проверяются пакеты, установленные через dnf/yum/rpm.

- Photon OS, версии 1.0, 2.0, 3.0, 4.0. Проверяются пакеты, установленные через tdnf/yum/rpm.

- Red Hat Enterprise Linux, версии 6, 7, 8. Проверяются пакеты, установленные через dnf/yum/rpm.

- RedOS, версии 7.1, 7.2, 7.3.х, 8.0. Проверяются пакеты, установленные через dnf/yum/rpm.

- Rocky Linux, версии 8, 9. Проверяются пакеты, установленные через dnf/yum/rpm.

- SUSE Enterprise Linux, версии 11, 12, 15. Проверяются пакеты, установленные через zypper/rpm.

- Ubuntu, все версии, которые поддерживаются Canonical. Проверяются пакеты, установленные через apt/dpkg.

- Wolfi Linux, все версии. Проверяются пакеты, установленные через apk.

- ОС с установленной программой командной строки Conda. Проверяются пакеты, установленные через conda.

При конфигурации Kaspersky Security для контейнеров в кластере с тремя рабочими узлами (worker nodes), тремя сканирующими подами (kcs-ih) и максимальным размером подлежащих сканированию образов до 10 ГБ к рабочему узлу кластера предъявляются следующие требования:

- Количество процессорных ядер – 10 и более.

- Объем оперативной памяти – 18 ГБ и более.

- Объем свободного дискового пространства – 40 ГБ.

- Пропускная способность каналов связи между компонентами кластера – не менее 1 Гбит/c.

Для работы агентов в кластере на каждом рабочем узле необходимо предоставить указанные ниже дополнительные вычислительные ресурсы:

- Количество процессорных ядер – 2.

- Объем оперативной памяти – 3 ГБ.

- Объем свободного дискового пространства – 15 ГБ.

В кластере, где установлено решение, требуется выделить 1 ГБ свободного дискового пространства на Persistent Volume для ClickHouse на каждый контролируемый узел.

Указанные требования применимы только к развертыванию Kaspersky Security для контейнеров и не учитывают другую нагрузку ресурсов клиента.

Рабочее место пользователя Kaspersky Security для контейнеров должно соответствовать следующим требованиям:

- При использовании схемы развертывания в открытом контуре корпоративной сети – постоянное подключение к сети интернет.

- Наличие доступа к странице консоли управления Kaspersky Security для контейнеров (адрес внутри корпоративного контура клиента, указанный при установке решения).

- Минимальная пропускная способность каналов связи – не менее 10 Мбит/c;

- Наличие одного из следующих браузеров:

- Google Chrome 73 или выше.

- Microsoft Edge 79 или выше.

- Mozilla Firefox 63 или выше.

- Apple Safari 12.1 или выше.

- Opera 60 или выше.

Масштабирование

Kaspersky Security для контейнеров поддерживает масштабирование количества сканирующих подов, чтобы обеспечить сканирование входящего объема образов. Масштабирование может осуществляться как в сторону увеличения, так и в сторону уменьшения количества сканирующих подов в любой момент в процессе работы решения.

При добавлении каждого сканирующего пода системные ресурсы увеличиваются следующим образом:

- Количество ядер процессоров узлов – на 2.

- Объем оперативной памяти на узлах – на 4 ГБ.

- Объем свободного места на жестком диске узла – на 15 ГБ.

Если нужно проверить образы размером более 10 ГБ, на каждый дополнительный 1 ГБ ресурсы kcs-ih для каждого сканирующего пода требуется увеличить следующим образом:

- Объем оперативной памяти на узлах – на 300 МБ.

- Объем свободного места на жестком диске узла – на 1 ГБ.

Если в рамках стандартного режима работы сканирование образов на ошибки в файлах конфигураций не проводится, увеличение оперативной памяти на сканирующих подах необязательно.

Для ускорения обработки результатов сканирования большого количества объемных объектов, вы можете увеличить количество ресурсов, направленных на обработку заданий, с помощью обновления переменных в пакете Helm.

Чтобы увеличить количество ресурсов для обработки заданий на сканирование:

- Откройте пакет Helm и в блоке

defaultдля параметраkcs-middlewareв переменнойscanWorkersукажите нужное вам количество обработчиков. - В переменных

requestsиlimitsукажите объем оперативной памяти, который определяется по следующей формуле:memory = X * scanWorkers/2, гдеmemory– объем оперативной памяти, который выделяется для обработки заданий на сканирование;X– исходное значение переменной, обозначающей объем оперативной памяти;scanWorkers– количество обработчиков, указанных в п.1.Значение выражения

scanWorkers/2не должно быть равно нулю. - В переменных

requestsиlimitsукажите ресурсы процессора, которые рассчитываются по следующей формуле:cpu = X*scanWorkers, гдеcpu– ресурсы процессора, выделяемые для обработки заданий на сканирование;X– исходное значение переменной, обозначающей ресурсы процессора;scanWorkers– количество обработчиков.

Пример увеличения количества ресурсов для обработки заданий на сканирование

В начало

Системные пакеты базовых образов

В качестве базовых образов Kaspersky Security для контейнеров используют образы следующих операционных систем:

- Alpine 3.18.4.

- Ubuntu 23.10.

- Oracle Linux 9.2.

Для управления процессами установки, удаления, настройки и обновления различных компонентов ПО используются системы управления пакетами (далее также «менеджер пакетов»). В базовых операционных системах Kaspersky Security для контейнеров используются следующие системы управления пакетами:

- В Alpine – apk.

- В Ubuntu – apt.

- В Oracle Linux – rpm.

Чтобы получить информацию об установленных системных пакетах,

с помощью штатных средств оркестратора для доступа в запущенный контейнер и в зависимости от используемого менеджера пакетов введите следующую bash-команду:

- Для apk:

apk -q list | grep "installed". - Для apt:

apt list --installed. - Для rpm:

yum list installed.

Сканируемые пакеты прикладного ПО

Kaspersky Security для контейнеров поддерживает следующие сканируемые пакеты прикладного ПО на указанных языках программирования:

- Ruby:

- gemspec (сканируется образ).

- Gemfile.lock (сканируется репозиторий в CI/CD).

- Python:

- egg package, wheel package, conda package (сканируется образ).

- Pipfile.lock, poetry.lock, requirements.txt (сканируется репозиторий в CI/CD).

- PHP:

- installed.json (сканируется образ).

- composer.lock (сканируется репозиторий в CI/CD).

- Node.js:

- package.json (сканируется образ).

- package-lock.json, yarn.lock, pnpm-lock.yaml (сканируется репозиторий в CI/CD).

- .NET: packages.lock.json, packages.config, .deps.json, Packages.props (сканируются образ и репозиторий в CI/CD).

- Java:

- *.jar, *.war, *.par and *.ear (сканируется образ).

- pom.xml, *gradle.lockfile, *.sbt.lock (сканируется репозиторий в CI/CD).

- Go:

- Бинарные файлы (сканируется образ).

- go.mod (сканируется репозиторий в CI/CD).

- Rust:

- Бинарные файлы, проверяемые Cargo (сканируется образ).

- Cargo.lock (сканируются образ и репозиторий в CI/CD).

- C/C++: conan.lock (сканируется репозиторий в CI/CD).

- Elixir: mix.lock (сканируется репозиторий в CI/CD).

- Dart: pubspec.lock (сканируется репозиторий в CI/CD).

- Swift: Podfile.lock, Package.resolved (сканируется репозиторий в CI/CD).

- Julia: Manifest.toml (сканируются образ и репозиторий в CI/CD).

Работа в облачных средах

Kaspersky Security для контейнеров может работать в различных облачных средах. Для получения более подробной информации о запуске решения в облачных средах обращайтесь к вашему менеджеру предпродажной поддержки.

В начало

Архитектура решения

Компоненты Kaspersky Security для контейнеров разворачиваются на основе образов, входящих в комплект поставки. В таблице ниже представлено соответствие полученных образов и компонентов решения.

Компоненты Kaspersky Security для контейнеров

Компонент |

Образ |

Функция компонента |

|---|---|---|

СУБД ClickHouse |

clickhouse |

Управление базами данных Clickhouse для хранения и обработки информационных сообщений, поступающих от агентов. |

СУБД PostgreSQL |

postgresql |

Управление базами данных с помощью инструментов анализа и оптимизации разбора запросов и механизмов обработки запросов. |

Инструмент управления пулом соединений PGBouncer |

pgbouncer |

Управление пулом соединений c PostgreSQL. |

Модуль основной бизнес-логики решения |

middleware |

Обеспечение реализации бизнес-логики обработки данных серверной составляющей решения и предоставление REST API для графического интерфейса Kaspersky Security для контейнеров. |

Брокер событий |

event-broker |

Обеспечение связи между различными элементами распределенной системы решения. |

Модуль обработки заданий на сканирование, сканер-клиент |

image-handler |

Обработка заданий на сканирование с использованием сканеров уязвимостей и вредоносного ПО: запуск выполнения заданий на сканирование, сканирование объектов, агрегация и публикация результатов сканирования. |

Сканер-сервер |

scanner-server |

Управление сервером сканирования для хранения базы данных уязвимостей и кеша слоев образов, а также для работы модуля обработки заданий на сканирование. |

Модуль лицензирования |

licenses |

Управление функциональными возможностями, доступными по лицензии. |

Файловое хранилище |

minio |

Управление хранилищем для хранения и дистрибуции пользователям файлов, которые формируются в результате работы решения. |

Брокер сообщений |

nats |

Определение очередности запросов для обмена данными в виде сообщений. |

Файл-сервер обновлений для закрытых контуров |

updates |

Поставка обновлений при развертывании решения. |

Интерфейс решения |

nginx |

Функционирование графического пользовательского интерфейса Kaspersky Security для контейнеров. |

Агенты |

node-agent kube-agent |

Обеспечение безопасности на узлах в соответствии с настроенным политиками безопасности и интеграция с оркестратором. |

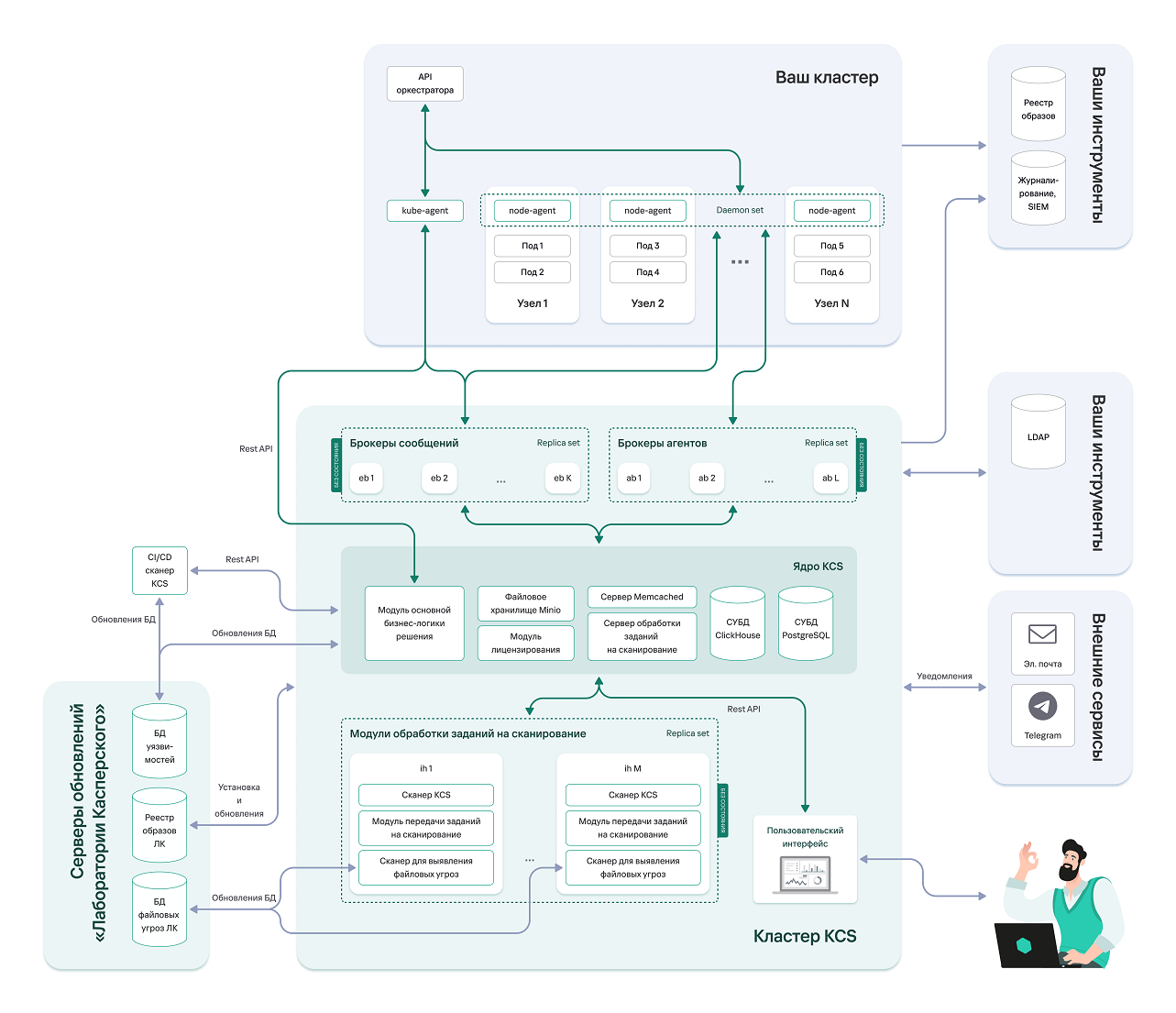

Основными компонентами решения являются:

- Модуль основной бизнес-логики Kaspersky Security для контейнеров.

- Агенты Kaspersky Security для контейнеров.

- Сканер Kaspersky Security для контейнеров.

Общая схема архитектуры Kaspersky Security для контейнеров

Kaspersky Security для контейнеров может разворачиваться в открытом или закрытом контуре корпоративной сети.

Модуль основной бизнес-логики решения

Модуль основной бизнес-логики решения Kaspersky Security для контейнеров выполняет следующие функции:

- предоставляет интерфейс для интерактивного управления решением (консоль управления);

- обеспечивает интеграцию со сторонними программными компонентами (SIEM, CI, реестры образов, LDAP, Telegram, электронная почта) и получение от них информации;

- координирует работу других компонентов решения;

- обеспечивает создание политик безопасности и управление ими;

- обеспечивает отображение результатов работы решения.

Агенты

Агенты Kaspersky Security для контейнеров (далее также "агенты") – это компонент решения, который запускается в виде контейнеризированного приложения и обеспечивает безопасность на узлах в соответствии с настроенным политиками безопасности, в частности:

- контролирует безопасность среды выполнения контейнеров, запущенных на узлах;

- контролирует сетевое взаимодействие подов (pods) и приложений внутри контейнеров;

- интегрируется с платформой оркестрации и обеспечивает поток информации, необходимый для анализа конфигурации оркестратора и его компонентов;

- контролирует запуск контейнеров из доверенных образов с целью не допускать запуска непроверенных образов.

Агенты устанавливаются на все узлы кластеров, а также на все кластеры, которые требуется защищать. Соответственно, Kaspersky Security для контейнеров оперирует двумя типами агентов: агенты защиты кластера (csp-kube-agent) и агенты защиты узлов (csp-node-agent). В совокупности они формируют группы агентов. Для каждого кластера создается своя группа агентов. В рамках одной установки решения может быть создано множество групп агентов.

При отсутствии агентов в кластере часть функциональных возможностей решения остается недоступной (например, политики среды выполнения, мониторинг ресурсов).

В начало

Сканер

Сканер – программный компонент Kaspersky Security для контейнеров для сканирования объектов в реальном времени для оценки безопасности и выявления известных уязвимостей, вредоносного ПО, признаков конфиденциальных данных и ошибок конфигурации. Сканер позволяет проводить проверки безопасности на основе действующих политик безопасности.

Kaspersky Security для контейнеров задействует следующие виды сканеров:

- сканер уязвимостей по базе данных общеизвестных уязвимостей информационной безопасности (CVE);

- сканер для выявления файловых угроз в составе компонента Защита от файловых угроз;

- сканер конфигурационных файлов;

- сканер конфиденциальной информации (секретов).

О сканировании объектов

Kaspersky Security для контейнеров осуществляет проверку развернутых в решении объектов во время сканирования.

Сканирование – поиск и анализ угроз и рисков безопасности в отношении объектов решения. Сканирование объектов требуется проводить регулярно, чтобы оперативно отслеживать появляющиеся угрозы безопасности.

В рамках сканирования Kaspersky Security для контейнеров выявляет следующие угрозы безопасности:

- Уязвимости.

- Вредоносное ПО.

- Ошибки конфигурации.

- Наличие конфиденциальных данных.

- Несоответствие требованиям политик безопасности.

Процесс сканирования

Сканер получает задания на проверку с помощью модуля для обработки заданий на сканирование. Модуль для обработки заданий на сканирование (Image handler) разворачивается в инфраструктуре Kaspersky Security для контейнеров и обеспечивает передачу заданий на сканирование в сканер и получение результатов сканирований из сканера.

При передаче заданий на сканирование определяется текущий статус сканера:

- Свободен – сканер не обрабатывает объекты и в ответ на запрос может принять задание от приложения для обработки заданий на сканирование.

- Занят – сканер обрабатывает задание на сканирование. Новое задание от приложения для обработки заданий на сканирование помещается в очередь.

Очередь заданий на сканирование представляет собой совокупность заданий, переданных на сканирование в следующих случаях:

- при запуске сканирования реестров образов вручную;

- при автоматическом запуске сканирования реестров образов;

- при массовом сканировании объектов кластера.

Задания в очереди на сканирование получают следующие статусы:

- Ожидает – присваивается по умолчанию при создании задания.

- Выполняется – задание обрабатывается приложением для обработки заданий на сканирование.

- Обработка результатов – решение обрабатывает результаты сканирования задания для их отображения в интерфейсе.

- Ошибка – задание на сканирование не выполнено.

- Завершено – получен результат сканирования задания.

Задания на сканирование из очереди передаются в модуль для обработки заданий на сканирование в порядке их поступления. Затем задание поступает в сканер со статусом Свободен и проверяется на наличие проблем безопасности. Результаты сканирования передаются обратно в модуль для обработки заданий на сканирование. Задание считается завершенным, если получены результаты сканирования. Если сканирование задания проводилось три и более раз, но результаты получены не были, задание получает статус Ошибка.

При сканировании большого количества объемных объектов решение может медленнее предоставлять результаты сканирования в интерфейсе. Ожидание результатов может длиться несколько минут. В это время задания на сканирование отображаются в разделе Сканеры со статусом Обработка результатов.

Если вы хотите ускорить обработку результатов сканирования, вы можете увеличить количество ресурсов, направленных на обработку заданий, с помощью обновления переменных в Helm Chart (подробнее см. Масштабирование).

При появлении ошибки решение показывает сообщение об ошибке, которое состоит из кода и текста сообщения (например, HNDL-004: scan time out).

Сообщения об ошибке отображаются на английском языке. Значения сообщений приводятся в примере ниже.

Пример возможных сообщений об ошибке при выполнении заданий на сканирование

После сканирования решение отображает результаты проверки. Если в объекте обнаружены угрозы, Kaspersky Security для контейнеров предлагает выполнить в отношении него одно из следующих действий:

- Удалить угрозу безопасности.

- Принять риск.

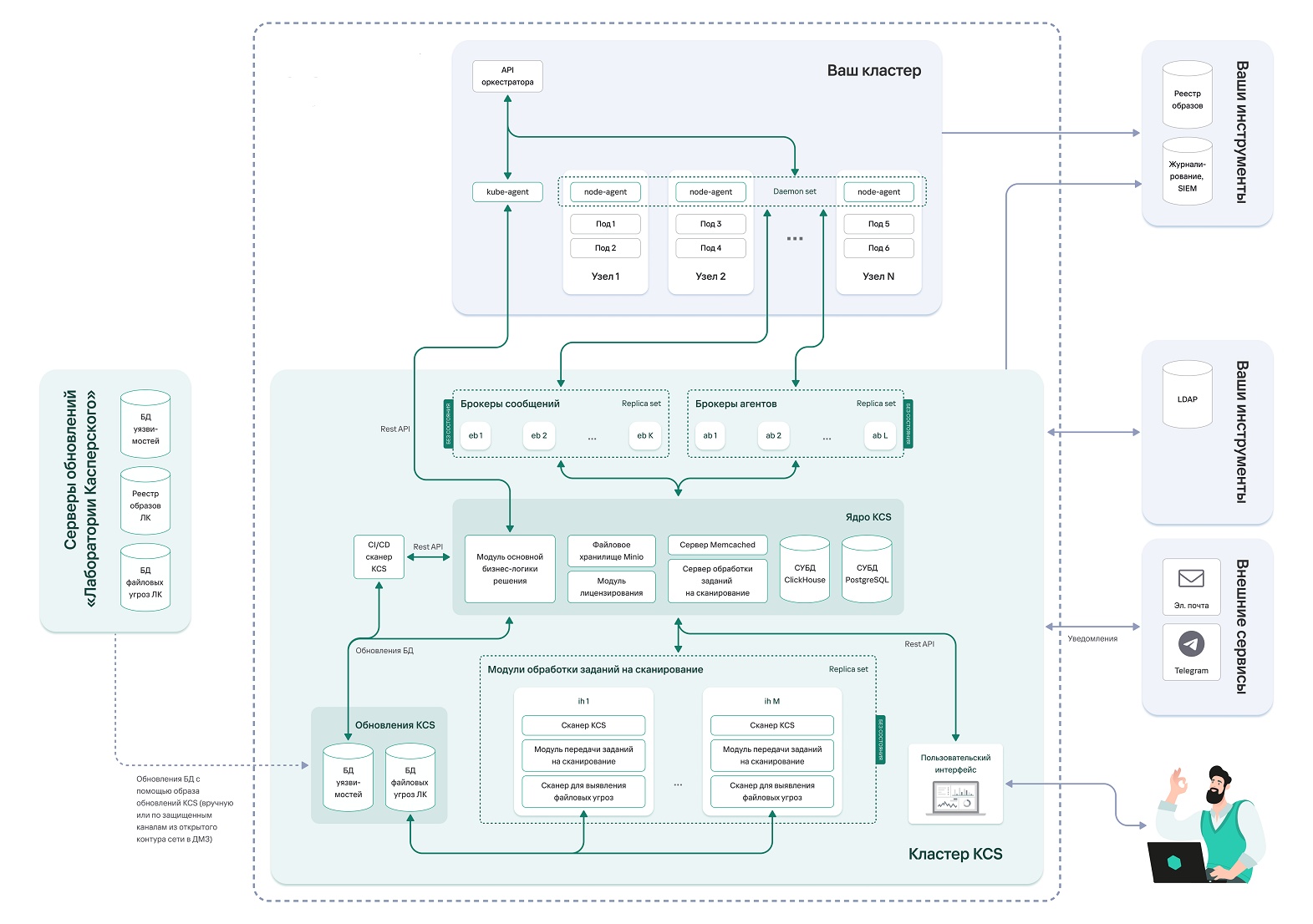

Типовые схемы развертывания

Для Kaspersky Security для контейнеров предусмотрены следующие схемы развертывания:

- Развертывание в открытом контуре корпоративной сети (разрешен доступ в интернет из кластера Kubernetes):

- Образы, из которых разворачиваются компоненты Kaspersky Security для контейнеров, расположены в публичном репозитории.

- После установки компоненты решения обращаются к базам уязвимостей, расположенным в интернете.

- Обновление баз выполняется с помощью сервера обновлений "Лаборатории Касперского", доступного через интернет.

Открытым контуром корпоративной сети может считаться закрытый контур корпоративной сети с доступом к серверам, включенным в список разрешенных серверов.

- Развертывание в закрытом контуре корпоративной сети (запрещен доступ в интернет из кластера Kubernetes):

- Для размещения образов, из которых разворачиваются компоненты решения, используется внутренний репозиторий.

- Дополнительно устанавливается компонент kcs-updates, который представляет собой специальный образ, содержащий необходимые для работы решения базы уязвимостей и стандарты безопасности.

- После установки компоненты решения обращаются к базам уязвимостей и стандартам безопасности, расположенным в специальном образе kcs-updates внутри корпоративной сети.

- Сервер обновлений, обеспечивающий обновление баз данных угроз, разворачивается в качестве отдельного компонента внутри корпоративной сети.

В закрытом контуре корпоративной сети также возможен сценарий развертывания с использованием прокси-сервера.

Мы не рекомендуем развертывать решение с конфигурацией кластерной инфраструктуры, при которой сетевое взаимодействие между хост-серверами (узлами) осуществляется в открытой сети Интернет. При использовании указанной конфигурации сетевое взаимодействие в кластере может подвергаться критическим рискам нарушения сетевой безопасности.

Развертывание в открытом контуре корпоративной сети

При развертывании в открытом контуре корпоративной сети объектам Kaspersky Security для контейнеров разрешен доступ в интернет из кластера. Базы данных решения обновляются из внешних баз, содержащих обновления баз уязвимостей и вредоносного ПО.

Архитектура решения при развертывании в открытом контуре корпоративной сети

В начало

Развертывание в закрытом контуре корпоративной сети

При развертывании в закрытом контуре корпоративной сети объектам Kaspersky Security для контейнеров запрещен доступ в интернет из кластера. Базы данных решения обновляются путем обновления образов сканера, который запускается из CI/CD, и сканера образов.

Архитектура решения при развертывании в закрытом контуре корпоративной сети

В начало

Подготовка к установке решения

Перед установкой Kaspersky Security для контейнеров необходимо установить все обязательные для корпоративной сети сертификаты и настроить прокси-серверы.

Решение может развертываться в закрытом или открытом контуре корпоративной сети.

Перед установкой Kaspersky Security для контейнеров требуется обеспечить наличие следующих компонентов и доступов:

- Виртуальной или физической машины с доступом в интернет и к кластеру.

- Установленного менеджера пакетов Helm для упаковки, настройки и развертывания приложений и служб в кластерах.

Kaspersky Security для контейнеров поддерживает Helm версии v3.10.0 или выше.

- Доступа в интернет для скачивания пакетов Helm Chart.

- Инструмента управления оркестратором, например, kubectl для Kubernetes или oc для Openshift.

- Доступа к кластеру с помощью файла kubeconfig.

Для установки решения в закрытом контуре корпоративной сети также требуется настроить репозиторий для образов контейнеров, обращающийся к репозиторию производителя Kaspersky Security для контейнеров с учетными данными, предоставленными производителем решения.

Чтобы подготовиться к установке решения в закрытом контуре корпоративной сети:

- Подключите Helm-репозиторий производителя, где находится пакет Helm Chart.

export CHART_URL="xxxxxx"export CHART_USERNAME="xxxxxx"export CHART_PASSWORD="xxxxxx"export VERSION="xxxxxx"Значения

CHART_URL, CHART_USERNAME, CHART_PASSWORD, VERSIONпредоставляются производителем. - Заполните файл с параметрами установки (values.yaml), который входит в комплект поставки решения, в соответствии с комментариями в этом файле.

Мы не рекомендуем указывать данные учетных записей в файле values.yaml для использования при запуске пакета Helm Chart.

В файле values.yaml необходимо указать следующие основные параметры установки:

- Название пространства имен.

helm upgrade --install kcs . \--create-namespace \--namespace kcs \--values values.yaml \ - Доменное имя Kaspersky Security для контейнеров для входящих соединений.

--set default.domain="kcs.example.domain.ru" \При включенных сетевых политиках необходимо указать минимум одно пространство имен ингресс-контроллера кластера.

--set default.networkPolicies.ingressControllerNamespaces="{ingress-nginx}" \По умолчанию сетевые политики включены.

- Секреты компонентов решения.

--set secret.infracreds.envs.POSTGRES_USER="user" \--set-string secret.infracreds.envs.POSTGRES_PASSWORD="pass" \--set secret.infracreds.envs.MINIO_ROOT_USER="user" \--set-string secret.infracreds.envs.MINIO_ROOT_PASSWORD="pass" \--set-string secret.infracreds.envs.CLICKHOUSE_ADMIN_PASSWORD="pass" \--set secret.infracreds.envs.NATS_USER="user" \--set-string secret.infracreds.envs.NATS_PASSWORD="pass" \ - Секреты доступа в репозиторий установки решения.

--set pullSecret.kcs-pullsecret.username="user" \--set pullSecret.kcs-pullsecret.password="pass"

Мы рекомендуем не менять состав основных параметров установки.

- Название пространства имен.

- Сохраните файл с параметрами установки и переходите к установке решения.

Установка решения

Компоненты Kaspersky Security для контейнеров поставляются в виде образов в реестре производителя решения и развертываются в виде контейнеров.

Установка Платформы контейнерной безопасности Kaspersky Security для контейнеров состоит из следующих этапов:

- Установка компонентов Модуль основной бизнес-логики и Сканер.

- Первый запуск консоли управления.

- Настройка групп агентов и развертывание агентов на контролируемых узлах кластеров.

После завершения установки нужно подготовить решение к работе:

- Настроить интеграцию с реестрами образов.

- Настроить интеграцию со средствами уведомлений.

- Настроить политики безопасности.

- Настроить профили среды выполнения контейнеров.

- Настроить параметры компонента Защита от файловых угроз.

- Настроить интеграцию с модулями проверки подписей образов.

- Настроить интеграцию с CI/CD.

- Настроить учетные записи пользователей, роли и области применения.

- Настроить интеграцию с LDAP-сервером.

Установка модуля основной бизнес-логики и сканера

Перед установкой решения необходимо проверить целостность данных в подготовленном пакете Helm Chart.

Чтобы проверить целостность данных:

- Скачайте архив с подготовленным пакетом Helm Chart и файл хеша в одну директорию.

- Из этой директории выполните следующую команду:

sha256sum -c kcs-1.2.0.tgz.shaЦелостность данных подтверждается, если отображается следующее сообщение:

kcs-1.2.0.tgz: OK

Перед началом установки (в том числе в AWS EKS или Microsoft Azure) обратите внимание на параметры storageClass и ingressClass в блоках default и ingress.kcs в конфигурационном файле values.yaml. Эти параметры указываются для кластера и при необходимости их требуется изменить в соответствии с вашей инфраструктурой. Например, для Azure вариантом стандартных параметров является следующее:

default: storageClass: azurefile networkPolicies: ingressControllerNamespaces: - app-routing-system

ingress: kcs: ingressClass: webapprouting.kubernetes.azure.com

Чтобы выполнить установку модуля основной бизнес-логики и сканера Kaspersky Security для контейнеров,

после подготовки конфигурационного файла запустите установку решения:

cd kcs/

helm upgrade --install kcs . \

--create-namespace \

--namespace kcs \

--values values.yaml \

--set default.domain="kcs.example.domain.ru" \

--set default.networkPolicies.ingressControllerNamespaces="{ingress-nginx}" \

--set secret.infracreds.envs.POSTGRES_USER="user" \

--set secret.infracreds.envs.POSTGRES_PASSWORD="pass" \

--set secret.infracreds.envs.MINIO_ROOT_USER="user" \

--set secret.infracreds.envs.MINIO_ROOT_PASSWORD="pass" \

--set secret.infracreds.envs.CLICKHOUSE_ADMIN_PASSWORD="pass" \

--set secret.infracreds.envs.NATS_USER="user" \

--set secret.infracreds.envs.NATS_PASSWORD="pass" \

--set pullSecret.kcs-pullsecret.username="user" \

--set pullSecret.kcs-pullsecret.password="pass"

В результате установки будут развернуты компоненты решения.

После выполнения установки в командной оболочке останется запись о выполнении команды по установке решения. Вы можете открыть файл с историей команд и удалить эту запись или перед выполнением установки запретить запись истории команд в командной оболочке.

Панель управления будет доступна по адресу, указанному в подсекции envs раздела переменных окружения для создания объекта ConfigMap для параметра API_URL:

http://${DOMAIN}

Запуск консоли управления

Чтобы запустить консоль управления Kaspersky Security для контейнеров:

- В браузере перейдите по адресу, заданному для консоли управления при установке Сервера.

Откроется страница авторизации.

- Введите имя и пароль учетной записи, нажмите на кнопку Войти.

При установке решения задается одинаковое значение имени и пароля учетной записи – admin. После запуска консоли управления вы можете изменить имя и пароль учетной записи.

В случае трех неправильных попыток ввода пароля пользователь временно блокируется. По умолчанию период блокировки составляет 1 минуту.

- По запросу измените текущий пароль учетной записи: укажите новый пароль, подтвердите его и нажмите на кнопку Изменить.

К паролю предъявляются следующие требования:

- Пароль должен включать в себя цифры, заглавные и строчные буквы и специальные символы.

- Минимальная длина пароля – 6 знаков, максимальная – 72 знака.

Откроется главная страница консоли управления.

По умолчанию сеанс работы зарегистрированного пользователя в консоли составляет 9 часов. В разделе Параметры → Параметры подключения вы можете задать свою продолжительность сеанса работы от минимум 1 часа до максимум 168 часов. По истечению установленного времени сеанс работы в консоли завершается.

Вы можете изменить параметры подключения в разделе Параметры → Параметры подключения.

В начало

Просмотр и принятие Лицензионного соглашения

При первом запуске консоли управления в браузере Kaspersky Security для контейнеров предлагает вам ознакомиться с Лицензионным соглашением, которое заключается между вами и АО "Лаборатория Касперского". Для продолжения работы с решением требуется подтвердить, что вы полностью прочитали и принимаете условия Лицензионного соглашения Kaspersky Security для контейнеров.

Чтобы подтвердить принятие условий Лицензионного соглашения,

внизу окна с текстом Лицензионного соглашения нажмите на кнопку Принять.

Откроется страница авторизации для запуска консоли управления.

После установки новой версии решения необходимо повторно принять Лицензионное соглашение.

В начало

Проверка функционирования решения

После установки Kaspersky Security для контейнеров и запуска консоли управления вы можете убедиться, что решение выявляет проблемы безопасности и обеспечивает защиту контейнеризированных объектов.

Чтобы проверить работоспособность Kaspersky Security для контейнеров:

- Активируйте решение с помощью кода активации или файла ключа.

- Настройте интеграцию с реестром образов. Для проверки работоспособности достаточно интеграции с одним реестром.

- При необходимости настройте параметры политики сканирования, которая по умолчанию создается после установки решения.

- Добавьте образ на сканирование и убедитесь, что задание на сканирование отправлено на обработку.

- После окончания сканирования перейдите на страницу с подробной информацией о результатах сканирования образа.

Проведение сканирования образа и получение действительных результатов подтверждают правильное функционирование Kaspersky Security для контейнеров. После этого можно переходить к дальнейшей настройке параметров решения.

В начало

Развертывание агентов

Агенты должны быть установлены на всех узлах кластера, который вы хотите защищать.

На каждый кластер устанавливается отдельная группа агентов.

Чтобы развернуть агентов в кластере:

- В главном меню перейдите в раздел Компоненты → Агенты.

- В рабочей области нажмите на кнопку Добавить группу агентов.

- Заполните поля формы:

- Введите название группы. В качестве названия группы для удобства управления агентами рекомендуется указывать имя кластера, на узлах которого будут развернуты агенты.

- Если требуется, введите описание группы агентов.

- Выберите тип агента.

- Выберите тип операционной системы целевого узла.

- Выберите используемый оркестратор.

- В блоке Реестр введите веб-адрес реестра, где находятся образы, с которых производится установка агентов. Для доступа к реестру требуется указать имя пользователя и пароль, которые используются для этого реестра.

- В блоке Мониторинг состояния узлов с помощью переключателя Выключить / Включить запустите действия по мониторингу и анализу состояния сети, процессов в контейнерах и защиты от файловых угроз для следующих параметров:

- Мониторинг сетевых соединений. Состояние сетевых соединений отслеживается с помощью устройств для фиксации сетевого трафика (сетевых мониторов) и модулей на базе технологии eBPF. При этом учитываются применимые политики среды выполнения и профили среды выполнения контейнеров.

- Мониторинг процессов в контейнерах. Процессы в контейнерах отслеживаются с помощью модулей на базе технологии eBPF, учитывая применимые политики среды выполнения и профили среды выполнения контейнеров.

- Защита от файловых угроз. Для отслеживания обновлений баз данных вредоносного ПО необходимо указать одно из следующих значений:

- URL инструмента обновлений БД вредоносного ПО – веб-адрес сервера обновлений Kaspersky Security для контейнеров.

- Прокси-сервер обновлений БД вредоносного ПО – прокси-сервер HTTP для облачного или локального сервера обновлений.

Если для обновления баз данных вредоносного ПО используется контейнер

kcs-updates, URL инструмента обновлений баз данных требуется указать следующим образом:<домен>/kuu/updates(например,https://kcs.company.com/kuu/updates).По умолчанию базы данных компонента Защита от файловых угроз обновляются с помощью облачных серверов "Лаборатории Касперского".

Ненужные действия в рамках процесса мониторинга можно отключить, чтобы избежать нецелесообразной нагрузки на узлы.

- В блоке Данные о развертывании укажите название пространства имен в кластере.

- Нажмите на кнопку Сохранить.

В рабочей области под заполненной формой отобразятся данные, необходимые для продолжения развертывания агентов на кластере.

- Если требуется скопировать сгенерированный автоматически токен для развертывания, нажмите на кнопку Копировать. Токен для развертывания – это идентификатор, который будет использовать агент при подключении к серверу.

- Используйте инструкцию из поля Конфигурация для развертывания агентов на кластере. Например,

kubectl apply -f <файл> -n <пространство имен>Вы можете скопировать инструкцию или загрузить ее в виде файла в формате .YAML. После применения инструкции агент будет развернут на всех рабочих узлах кластера.

Если вы меняете следующие параметры:

- TLS-сертификаты решения,

- URL, имя пользователя и пароль для скачивания образов агентов kube-agent и node-agent,

- настройки в блоке Мониторинг состояния узлов,

решение автоматически обновляет инструкцию для развертывания агентов.

Необходимо повторно скопировать или загрузить обновленную инструкцию в виде файла в формате .YAML, а затем применить ее с помощью команды kubectl apply -f <файл> -n <пространство имен>. Если этого не сделать, изменения указанных параметров для развертывания агентов не будут применены.

Просмотр и изменение групп агентов

В разделе Компоненты → Агенты в таблице отображаются созданные и развернутые группы агентов. Для каждой из таких групп представлена следующая информация:

- Название группы агентов.

- Количество подключенных агентов в группе.

- Тип подключенных агентов.

- Оркестратор.

- Включенные действия по мониторингу состояния узлов.

Вы можете настроить отображение групп агентов по статусу подключения агентов (Все, Подключен, Отключен, Ожидает) с помощью соответствующих кнопок, расположенных над таблицей.

Нажав на значок развертывания ( ), каждую группу агентов в таблице можно развернуть, чтобы посмотреть следующую информацию по агентам в ее составе:

), каждую группу агентов в таблице можно развернуть, чтобы посмотреть следующую информацию по агентам в ее составе:

- Название агента и статус его подключения.

- Версия узла, на котором развернут агент (главный или рабочий узел).

- Имя пода, с которым связан агент.

- Действия по мониторингу состояния узлов (Процессы в контейнерах, Сетевая активность и Защита от файловых угроз).

- Дата и время последнего подключения агента.

По ссылке на названии агента вы можете раскрыть боковую панель, чтобы посмотреть информацию о состоянии агента.

Чтобы изменить параметры группы агентов:

- В разделе Компоненты → Агенты в таблице со списком групп агентов нажмите на ссылку на названии группы агентов.

- В открывшемся окне измените параметры группы.

- Нажмите на кнопку Сохранить.

Конфигурация работы через прокси-сервер

В версии 1.2 Kaspersky Security для контейнеров предоставляет возможность проксирования запросов из закрытых контуров корпоративной сети во внешнюю информационную среду. Настройка параметров, обеспечивающих взаимодействие через прокси-сервер, осуществляется с помощью следующих переменных окружения в пакете Helm Chart, который входит в комплект поставки решения:

HTTP_PROXY– прокси-сервер для запросов по протоколу HTTP.HTTPS_PROXY– прокси-сервер для запросов по протоколу HTTPS.NO_PROXY– переменная, в которой указываются домены или соответствующие им маски для исключения из проксирования.Если используется

HTTP_PROXYилиHTTPS_PROXY,то переменнаяNO_PROXYформируется в пакете Helm Chart автоматически, в ней указываются все применяемые решением компоненты.Вы можете изменить переменную

NO_PROXY, если вам требуется указать домены и маски инфраструктуры для работы Kaspersky Security для контейнеров, чтобы исключить их из проксирования.SCANNER_PROXY– специализированная переменная для указания прокси-сервера, на который направляются запросы сканера компонента Защита от файловых угроз к серверам "Лаборатории Касперского" для актуализации баз данных.LICENSE_PROXY– специализированная переменная для указания прокси-сервера, на который направляются запросы модуля kcs-licenses к серверам "Лаборатории Касперского" для проверки и актуализации информации о действующей лицензии.

Для указания серверов "Лаборатории Касперского" в списках разрешений прокси-серверов требуется использовать маску *.kaspersky.com или .kaspersky.com (в зависимости от поддерживаемых вашим прокси-сервером масок доменных имен).

В таблице ниже представлены компоненты Kaspersky Security для контейнеров, которые могут использовать переменные окружения, а также указаны цели использования таких переменных окружения.

Использование переменных окружения компонентами Kaspersky Security для контейнеров

Компонент |

Переменная окружения |

Цель использования |

|---|---|---|

kcs-ih |

|

Получение доступа к внешним реестрам образов, недоступных из пространства имен Kaspersky Security для контейнеров. |

kcs-ih |

|

Обновление баз данных сканера, работающего в компоненте Защита от файловых угроз, с использованием серверов обновлений "Лаборатории Касперского". |

kcs-middleware |

|

Получение доступа к внешним реестрам образов, недоступных из пространства имен "Лаборатории Касперского". |

kcs-scanner |

|

Обновления баз данных сканера уязвимостей с использованием серверов обновлений "Лаборатории Касперского". |

kcs-licenses |

|

Проверка и актуализация информации о действующей лицензии с использованием серверов лицензирования "Лаборатории Касперского". |

Удаление решения

Чтобы удалить модуль основной бизнес-логики Kaspersky Security для контейнеров, выполните одно из следующих действий:

- На рабочей станции с установленным менеджером пакетов Helm, доступом к целевому кластеру и пространству имен, в которое установлено решение, выполните команду:

helm uninstall kcsМенеджер пакетов Helm не удаляет объекты PVC, PV и секреты. Вам нужно удалить их вручную с помощью команд:

kubectl delete pvc<имя PVC>kubectl delete secret<имя секрета>kubectl delete pv<имя PV> - Если решение установлено в отдельное пространство имен, выполните команду:

kubectl delete ns<пространство имен>

Чтобы удалить агента Kaspersky Security для контейнеров,

на узле кластера, где установлен агент, выполните команду:

kubectl delete -f <файл> -n kcs

где <файл> – имя YAML-файла с конфигурацией, который использовался для развертывания агента.

Если вы удалили всех агентов на узлах какого-либо кластера, рекомендуется удалить группу, в которую входили эти агенты.

Чтобы удалить группу агентов:

- В главном меню Kaspersky Security для контейнеров перейдите в раздел Компоненты → Агенты.

- В строке с названием группы агентов, которую вы хотите удалить, нажмите на значок удаления (

).

). - Подтвердите удаление в открывшемся окне.

Обновление решения

Об актуальных версиях приложения вы можете узнать на веб-сайте "АО Лаборатория Касперского" или у компаний-партнеров.

Процесс обновления идентичен процессу установки. В рамках процесса обновления указывается актуальная версия приложения.

В начало

Интерфейс решения

Консоль управления реализована в виде веб-интерфейса и состоит из следующих элементов:

- Главное меню. Разделы и подразделы главного меню обеспечивают доступ к основным функциям решения.

- Рабочая область. Информация и элементы управления в рабочей области зависят от раздела или подраздела, выбранного в главном меню.

Главное меню

В веб-интерфейсе главное меню Kaspersky Security для контейнеров находится в левой панели и состоит из разделов, соответствующих основным функциональным возможностям решения.

Раздел Ресурсы

Раздел содержит результаты контроля всех доступных Kaspersky Security для контейнеров ресурсов: кластеров, реестров, интегрированных с решением, и процессов CI/CD.

Раздел Компоненты

Раздел содержит информацию о состоянии компонентов решения – агентов, сканеров и ядра.

Раздел Соответствие стандартам

Раздел содержит результаты проверки узлов кластеров на соответствие отраслевому стандарту Kubernetes.

Раздел Политики

Раздел позволяет настраивать политики безопасности, применяемые в работе решения.

Подраздел Принятые риски содержит список всех обнаруженных угроз и уязвимостей, риск наличия которых принят пользователем. В подразделе вы можете отменять принятие рисков или устанавливать срок, в течение которого риск считается принятым.

Раздел Администрирование

Раздел позволяет выполнять следующие задачи:

- В подразделе Управление доступом вы можете управлять правами доступа пользователей, определять роли и права доступа, а также разграничивать доступ к ресурсам и функциональным возможностям в рамках областей применения.

- В подразделе Отчеты можно просматривать список сформированных отчетов по образам, а также скачивать и удалять отчеты.

- Подраздел Интеграции дает возможность настраивать интеграции с публичными реестрами образов, со средствами проверки подписей образов, со средствами уведомлений, с LDAP-сервером, а также получать информацию об их состоянии.

- В подразделе События вы можете просматривать список реализованных решением событий, которые могут быть полезны для отслеживания происходящих процессов и анализа потенциальных угроз безопасности.

Раздел Параметры

Раздел позволяет выполнять следующие задачи:

- В подразделе Параметры подключения вы можете настраивать параметры запуска консоли управления Kaspersky Security для контейнеров и управлять параметрами подключения.

- Подраздел Лицензирование дает возможность управлять параметрами лицензирования и просматривать доступную по лицензии функциональность.

- Подраздел О платформе содержит информацию о версии решения, обновлении баз данных уязвимостей и вредоносного ПО. Также вы можете посмотреть условия лицензионного соглашения Kaspersky Security для контейнеров, информацию о стороннем коде, документацию с описанием запросов к API-серверу и открыть справку Kaspersky Security для контейнеров для получения подробного описания решения и его работы.

Блок с именем текущего пользователя

В блоке отображается информация о пользователе, под учетной записью которого запущена консоль управления Kaspersky Security для контейнеров. С помощью команд контекстного меню в блоке можно перейти на страницу профиля пользователя и выйти из консоли.

В начало

Информационная панель

На главной странице Kaspersky Security для контейнеров можно настроить информационную панель для получения актуальных аналитических данных об объектах, которые обрабатываются решением. Настройка осуществляется с помощью фильтров, что позволяет отсортировать информацию по объектам и периоду.

Аналитические данные отображаются с помощью виджетов или специализированных инструментов, которые показывают аналитическую информацию.

Информационная панель Kaspersky Security для контейнеров открывается при входе в учетную запись или при нажатии на область с логотипом и названием решения над главным меню.

Применение фильтров

Kaspersky Security для контейнеров предоставляет возможность настроить информационную панель с помощью следующих фильтров:

- Фильтр по периоду:

- за весь период работы решения;

- за год;

- за квартал;

- за месяц;

- за неделю;

- за вчерашний день;

- за заданный вами период.

Для любого выбранного вами периода отсчет времени начинается с текущего дня. По умолчанию отображается информация за неделю.

- Фильтр по ресурсам:

- все образы;

- все образы вне кластеров;

- все образы в кластерах;

- образы конкретного кластера;

- образы CI/CD.

По умолчанию отображается информация по всем образам.

Виджеты в информационной панели

Kaspersky Security для контейнеров представляет аналитические данные в информационной панели с помощью виджетов, которые организованы в группы по типу данных. В Kaspersky Security для контейнеров доступны следующие группы виджетов и виджеты:

- Соответствие образа требованиям политик безопасности. Решение отображает следующую информацию:

- Общее количество образов.

- Количество образов со статусом Соответствует.

- Количество образов со статусом Не соответствует.

- Оценка риска образов. Виджет представляет следующую информацию по статусам объектов:

- Общее количество образов.

- Количество образов со статусом Критический.

- Количество образов со статусом Высокий.

- Количество образов со статусом Средний.

- Количество образов со статусом Низкий.

- Количество образов со статусом Незначительный.

- Количество образов со статусом Ок.

- Топ 10 контрольных показателей, по которым объекты наиболее часто не проходят проверку узлов кластера на соответствие отраслевому стандарту Kubernetes:

- 10 контрольных показателей на узлах (nodes) кластеров, по которым наиболее часто не проходит проверка.

- Количество узлов кластеров, которые не прошли проверку по указанному контрольному показателю.

- Топ 10 реестров о количестве образов с максимально высокой оценкой риска.

- Уязвимости:

- Топ 10 обнаруженных уязвимостей с уровнем критичности Критический, Высокий или Средний и количество образов, содержащих указанную уязвимость.

Если уязвимость содержит эксплойт, рядом с уровнем критичности отображается значок эксплойта (

). С помощью переключателя Показывать только эксплойт над списком уязвимостей вы можете настроить отображение уязвимостей и решение будет показывать все соответствующие уязвимости или только уязвимости с эксплойтом.

). С помощью переключателя Показывать только эксплойт над списком уязвимостей вы можете настроить отображение уязвимостей и решение будет показывать все соответствующие уязвимости или только уязвимости с эксплойтом. - Топ 10 образов с максимальным количеством выявленных уязвимостей с уровнями критичности Критический и Высокий.

- Топ 10 обнаруженных уязвимостей с уровнем критичности Критический, Высокий или Средний и количество образов, содержащих указанную уязвимость.

- Вредоносное ПО:

- Топ 10 самого часто обнаруживаемого вредоносного ПО и количество образов, содержащих это вредоносное ПО.

- Топ 10 образов с максимальным количеством найденного вредоносного ПО.

- Конфиденциальные данные:

- Топ 10 обнаруженных конфиденциальных данных с уровнем критичности Критический, Высокий или Средний и количество образов, содержащих такие конфиденциальные данные.

- Топ 10 образов с максимальным количеством найденных конфиденциальных данных с уровнями критичности Критический и Высокий.

- Ошибки конфигурации:

- Топ 10 обнаруженных ошибок конфигурации с уровнем критичности Критический, Высокий или Средний и количество образов, содержащих такие конфиденциальные данные.

- Топ 10 образов с максимальным количеством найденных ошибок конфигурации с уровнями критичности Критический и Высокий.

В списках объектов с указанием уровня критичности сортировка осуществляется со снижением уровня критичности (на первых позициях списка представлены объекты с максимально высоким уровнем критичности).

Профиль пользователя

Чтобы перейти на страницу с профилем пользователя:

- В главном меню нажмите на блок с именем текущего пользователя.

- Выберите Мой профиль.

На странице Мой профиль в Kaspersky Security для контейнеров отображается основная информация об активной учетной записи пользователя. Эта информация разделена на следующие блоки:

- Общая информация – показаны имя пользователя и отображаемое в веб-интерфейсе имя пользователя, контактный адрес электронной почты, а также перечень ролей, назначенных пользователю.

В этом блоке вы также можете изменить пароль для входа в консоль управления, нажав на кнопку Изменить пароль.

- Токен API – представлена информация о токене для подключения и получения доступа к решению через API. Значение действующего токена API скрыто маской, и вы можете просмотреть его, нажав на значок демаскировки (

), расположенный справа от токена. Скрыть значение токена маской можно, нажав на значок маскировки (

), расположенный справа от токена. Скрыть значение токена маской можно, нажав на значок маскировки ( ).

).В этом блоке вы также можете скопировать значение действующего токена с помощью кнопки Копировать и при необходимости сгенерировать новый токен API, нажав на кнопку Повторно создать токен.

- Права – перечислены все права, назначенные пользователю.

Способы настройки отображения данных

Для таблиц в интерфейсе Kaspersky Security для контейнеров предусмотрены следующие способы настройки отображения данных:

- Фильтрация. Поля фильтра расположены над таблицами данных. Состав полей фильтра и способы управления фильтром зависят от специфики данных, отображаемых в разделе.

В некоторых разделах для открытия полей фильтра требуется нажать на значок фильтра (

).

). - Сортировка по возрастания или убыванию. В некоторых разделах вы можете сортировать список данных по выбранному столбцу с помощью значка сортировки (

) в заголовке столбца.

) в заголовке столбца. - Поиск. Вы можете выполнять поиск по отображаемым данным с помощью поля Поиск, расположенного над таблицей и обозначенного значком поиска (

).

). - Меню. В некоторых таблицах вы можете выполнять действия с объектами с помощью команд из меню в строках. Чтобы открыть меню для выбранного объекта, требуется нажать на значок меню (

) в строке объекта.

) в строке объекта. - Выбор. В некоторых таблицах вы можете выбирать элементы, установив флажок в поле (

). Чтобы снять флажок и отменить выбор, требуется повторно нажать на флажок в этом поле.

). Чтобы снять флажок и отменить выбор, требуется повторно нажать на флажок в этом поле. - Удаление. Вы можете удалять объекты в решении с помощью значка удаления (

) или ссылки Удалить, которая появляется при выборе объектов.

) или ссылки Удалить, которая появляется при выборе объектов. - Развертывание и свертывание списков. В некоторых таблицах с помощью значка развертывания (

) вы можете развернуть строку объекта для просмотра его составляющих. Чтобы свернуть элементы таблицы, требуется нажать на значок свертывания (

) вы можете развернуть строку объекта для просмотра его составляющих. Чтобы свернуть элементы таблицы, требуется нажать на значок свертывания ( ).

).

Лицензирование решения

Этот раздел содержит информацию об основных понятиях, связанных с лицензированием Kaspersky Security для контейнеров.

О Лицензионном соглашении

Лицензионное соглашение – это юридическое соглашение между вами и АО "Лаборатория Касперского", в котором указано, на каких условиях вы можете использовать приложение.

Внимательно ознакомьтесь с условиями Лицензионного соглашения перед началом работы с приложением.

Вы можете ознакомиться с условиями Лицензионного соглашения во время установки Kaspersky Security для контейнеров.

Вы принимаете условия Лицензионного соглашения, подтверждая свое согласие с текстом Лицензионного соглашения во время установки приложения. Если вы не согласны с условиями Лицензионного соглашения, вы должны прервать установку приложения и не должны использовать приложение.

Функциональность обновлений (включая обновления антивирусных сигнатур и обновления кодовой базы) может быть недоступна в приложении на территории США.

В начало

О лицензии

Лицензия – это ограниченное по времени право на использование Kaspersky Security для контейнеров, предоставляемое вам на основании Лицензионного соглашения.

Лицензия включает в себя право на использование приложения в соответствии с условиями Лицензионного соглашения, а также на получение технической поддержки. Список доступных функций и срок использования приложения зависят от типа лицензии, по которой было активировано приложение.

В Kaspersky Security для контейнеров предусмотрены следующие типы лицензий:

- NFR (not for resale / не для перепродажи) – бесплатная лицензия на определенный период, предназначенная для ознакомления с приложением и тестовых развертываний приложения.

- Коммерческая – платная лицензия, предоставляемая при приобретении приложения.

Функциональность решения, доступная по лицензии, зависит от вида лицензии. В Kaspersky Security для контейнеров предусмотрены следующие виды лицензии:

- Стандартная лицензия – предоставляет доступ к функциональным возможностям по интеграции с реестрами образов и платформами, сканированию для выявления угроз безопасности, оценке рисков и мониторингу статуса объектов.

- Расширенная лицензия – в дополнение к доступным в рамках стандартной лицензии функциональным возможностям предоставляет доступ к компонентам для мониторинга, контроля и анализа объектов, а также выявления ошибок конфигурации и защиты от угроз безопасности.

По истечении срока действия лицензии приложение продолжает работу, но с ограниченной функциональностью. Чтобы использовать Kaspersky Security для контейнеров в режиме полной функциональности, вам нужно приобрести коммерческую лицензию или продлить срок действия коммерческой лицензии.

В начало

О лицензионном сертификате

Лицензионный сертификат – это документ, который передается вам вместе с файлом ключа или кодом активации.

В Лицензионном сертификате содержится следующая информация о предоставляемой лицензии:

- номер лицензии или заказа;

- информация о пользователе, которому предоставляется лицензия;

- информация о приложении, которое можно активировать по предоставляемой лицензии;

- ограничение на количество единиц лицензирования (например, устройств, на которых можно использовать приложение по предоставляемой лицензии);

- дата начала срока действия лицензии;

- дата окончания срока действия лицензии или срок действия лицензии;

- тип лицензии.

О лицензионном ключе

Лицензионный ключ – последовательность бит, с помощью которой вы можете активировать и затем использовать приложение в соответствии с условиями Лицензионного соглашения. Лицензионный ключ создается специалистами "Лаборатории Касперского".

Вы можете добавить лицензионный ключ в приложение одним из следующих способов: применить файл ключа или ввести код активации.

Лицензионный ключ может быть заблокирован "Лабораторией Касперского", если условия Лицензионного соглашения нарушены. Если лицензионный ключ заблокирован, для работы приложения требуется добавить другой лицензионный ключ.

В начало

О файле ключа

Файл ключа – это файл с расширением key, который вам предоставляет "Лаборатория Касперского". Файл ключа предназначен для добавления лицензионного ключа, активирующего приложение.

Вы получаете файл ключа по указанному вами адресу электронной почты после приобретения Kaspersky Security для контейнеров.

Чтобы активировать решение с помощью файла ключа, не требуется подключение к серверам активации "Лаборатории Касперского".

Если файл ключа был случайно удален, вы можете его восстановить.

Для восстановления файла ключа вам нужно выполнить одно из следующих действий:

- Обратиться к продавцу лицензии.

- Получить файл ключа на веб-сайте "Лаборатории Касперского" на основе имеющегося кода активации.

О коде активации

Код активации – это уникальная последовательность из двадцати латинских букв и цифр. Вы вводите код активации, чтобы добавить лицензионный ключ, активирующий Kaspersky Security для контейнеров. Вы получаете код активации по указанному вами адресу электронной почты после приобретения Kaspersky Security для контейнеров.

Чтобы активировать приложение с помощью кода активации, требуется доступ в интернет для подключения к серверам активации "Лаборатории Касперского".

Если код активации был потерян после активации приложения, свяжитесь с партнером "Лаборатории Касперского", у которого вы приобрели лицензию.

В начало

Процедура активации приложения

Активация приложения – это процедура введения в действие лицензии, дающей право на использование Kaspersky Security для контейнеров в течение срока действия лицензии.

Вы можете активировать приложение с помощью кода активации или файла ключа, предоставленных вам при покупке решения.

Активация с использованием кода активации применяется при установке решения в открытом контуре корпоративной сети с доступом в интернет. Активация с применением файла ключа используется при установке Kaspersky Security для контейнеров как в открытом контуре корпоративной сети, так и в закрытом контуре корпоративной сети без возможности подключения к интернет.

Чтобы активировать приложение с помощью кода активации:

- В разделе Параметры → Лицензирование нажмите на кнопку Добавить лицензионный ключ.

- В появившемся окне способов добавления лицензионного ключа выберите Ввести код активации.

- В поле Код активации введите код активации и нажмите на кнопку Добавить.

Приложение активируется и открывается страница просмотра информации о лицензии.

Чтобы активировать приложение при помощи файла ключа:

- В разделе Параметры → Лицензирование нажмите на кнопку Добавить лицензионный ключ.

- В открывшемся окне способов добавления лицензионного ключа выберите Применить файл ключа и нажмите на кнопку Загрузить и добавить.

- В открывшемся окне выберите файл с расширением key и нажмите на кнопку Открыть.

Приложение активируется и открывается страница просмотра информации о лицензии.

При активации приложения новый код активации или файл ключа замещают собой ранее введенный код активации или файл ключ.

В начало

Просмотр информации о лицензии

Вы можете просмотреть информацию о введенной в действие лицензии в веб-интерфейсе Kaspersky Security для контейнеров в разделе Параметры → Лицензирование.

На странице просмотра информации о лицензии представлены следующие параметры:

- Информация о лицензии. Kaspersky Security для контейнеров отображает следующее:

- Название компании-партнера "Лаборатории Касперского", у которого вы приобрели лицензию.

- Срок действия лицензии.

Срок действия начинается с момента покупки лицензии, а не с момента активации приложения.

- Информация о клиенте. В этом подразделе указываются данные о компании, которая приобрела лицензию:

- Название компании.

- Страна, в которой находится компания.

- Адрес электронной почты представителя клиента.

- Период, оставшийся до истечения срока действия лицензии. Решение отображает точную дату и время прекращения действия лицензии.

- Количество узлов (nodes) – максимально разрешенное в рамках лицензии количество узлов и количество задействованных узлов.

- Количество сканирований образов в месяц – максимально разрешенное в рамках лицензии количество сканирований образов и проведенных сканирований. Месяцем считаются последние 30 дней (текущий день - 30 дней).

- Функциональность в рамках лицензии. Решение отображает список функциональных возможностей, которые доступны вам в рамках приобретенной вами лицензии.

Продление срока действия лицензии

Когда срок действия лицензии подходит к концу, Kaspersky Security для контейнеров отображает следующие уведомления:

- О приближении к окончанию срока действия лицензии с указанием оставшегося срока действия. Вы получаете такое уведомление за 30, 14 и 7 дней до окончания срока действия лицензии.

- Об окончании срока действия лицензии и переходе решения в режим ограниченной функциональности. Такое уведомление направляется в день, когда срок действия лицензии истекает.

В режиме ограниченной функциональности возможности Kaspersky Security для контейнеров ограничиваются:

- Не производятся новые сканирования образов.

- В веб-интерфейсе не отображаются новые узлы (nodes), которые были добавлены в ранее созданные кластера после окончания срока действия лицензии.

- Добавление новых кластеров на мониторинг невозможно.

- Не производится обновление баз данных уязвимостей.

Вы можете продлить срок действия лицензии, применив новый код активации или добавив новый файл ключа. Чтобы продлить срок действия лицензии, свяжитесь с партнером "Лаборатории Касперского", у которого вы приобрели лицензию.

В начало

Удаление лицензионного ключа

Чтобы удалить лицензионный ключ:

- В разделе Параметры → Лицензирование нажмите на кнопку Удалить лицензионный ключ.

- Подтвердите удаление, нажав на кнопку Удалить.

Предоставление данных

Этот раздел содержит информацию о данных, которые решение Kaspersky Security для контейнеров может сохранять на устройстве и передавать в "Лабораторию Касперского" в ходе своей работы.

Если для активации решения Kaspersky Security для контейнеров вы использовали код активации, вы соглашаетесь в автоматическом режиме предоставлять в "Лабораторию Касперского" информацию в рамках процесса регулярного подтверждения статуса лицензионного ключа. Для подтверждения статуса лицензионного ключа решение Kaspersky Security для контейнеров периодически обращается на серверы активации "Лаборатории Касперского" и передает в "Лабораторию Касперского" следующую информацию:

- идентификатор регионального центра активации;

- заголовок лицензии на использование решения;

- тип контрольной суммы и контрольную сумму лицензионного ключа;

- дату и время создания лицензионного ключа;

- дату и время истечения срока действия лицензии на использование решения;

- идентификатор лицензии на использование решения;

- идентификатор информационной модели, примененной при предоставлении лицензии на использование решения;

- текущий статус лицензионного ключа;

- тип лицензии, с помощью которой активировано решение;

- уникальный идентификатор устройства;

- название семейства операционной системы на устройстве;

- идентификатор установки решения (PCID);

- идентификатор, локализацию и полную версию решения;

- идентификатор решения, полученный из лицензии;

- набор идентификаторов совместимого ПО;

- идентификатор ребрендинга решения;

- список юридических соглашений, показываемых пользователю решения;

- тип и версию юридического соглашения, условия которого были приняты пользователем в ходе использования решения.

Кроме того, используя код активации, вы соглашаетесь передавать в "Лабораторию Касперского" следующую информацию:

- код активации, введенный пользователем для активации решения;

- дату и время на устройстве пользователя;

- версию, номер сборки, номер обновления и редакцию операционной системы на устройстве;

- признак принятия пользователем условий юридического соглашения в ходе использования решения.

Используя код активации, вы соглашаетесь на автоматическую передачу в "Лабораторию Касперского" данных, перечисленных выше. Если вы не согласны предоставлять эту информацию, для активации Kaspersky Security для контейнеров следует использовать файл ключа.