Содержание

- Интеграция с другими решениями

- Интеграция с Kaspersky Security Center

- Настройка параметров интеграции с Kaspersky Security Center

- Добавление тенанта в список тенантов для интеграции с Kaspersky Security Center

- Создание подключения к Kaspersky Security Center

- Изменение подключения к Kaspersky Security Center

- Удаление подключения к Kaspersky Security Center

- Работа с задачами Kaspersky Security Center

- Импорт событий из базы Kaspersky Security Center

- Интеграция с Kaspersky Endpoint Detection and Response

- Интеграция с Kaspersky CyberTrace

- Интеграция с Kaspersky Threat Intelligence Portal

- Интеграция с R-Vision Incident Response Platform

- Интеграция с Active Directory

- Подключение по протоколу LDAP

- Включение и выключение LDAP-интеграции

- Добавление тенанта в список тенантов для интеграции с LDAP-сервером

- Создание подключения к LDAP-серверу

- Создание копии подключения к LDAP-серверу

- Изменение подключения к LDAP-серверу

- Изменение частоты обновления данных

- Изменение срока хранения данных

- Запуск задач на обновление данных об учетных записях

- Удаление подключения к LDAP-серверу

- Авторизация с помощью доменных учетных записей

- Подключение по протоколу LDAP

- Интеграция с НКЦКИ

- Интеграция с Security Vision Incident Response Platform

- Интеграция с Kaspersky Industrial CyberSecurity for Networks

- Интеграция с Kaspersky Security Center

Интеграция с другими решениями

В этом разделе описано, как интегрировать KUMA с другими приложениями для расширения возможностей программы.

Интеграция с Kaspersky Security Center

Вы можете настроить интеграцию с выбранными серверами Kaspersky Security Center для одного, нескольких или всех тенантов KUMA. Если интеграция с Kaspersky Security Center включена, вы можете импортировать информацию об активах, защищаемых этой программой, управлять активами с помощью задач, а также импортировать события из базы событий Kaspersky Security Center.

Предварительно вам требуется убедиться, что на требуемом сервере Kaspersky Security Center разрешено входящее соединение для сервера с KUMA.

Настройка интеграции KUMA с Kaspersky Security Center включает следующие этапы:

- Создание в Консоли администрирования Kaspersky Security Center учетной записи пользователя

Данные этой учетной записи используются при создании секрета для установки соединения с Kaspersky Security Center. Учетной записи должны быть назначены права главного администратора.

Подробнее о создании учетной записи и назначении прав пользователю см. в справке Kaspersky Security Center.

- Создание секрета с типом credentials для соединения с Kaspersky Security Center

- Настройка параметров интеграции с Kaspersky Security Center

- Создание подключения к серверу Kaspersky Security Center для импорта информации об активах

Если вы хотите импортировать в KUMA информацию об активах, зарегистрированных на серверах Kaspersky Security Center, вам требуется создать отдельное подключение к каждому серверу Kaspersky Security Center для каждого выбранного тенанта.

Если для тенанта выключена интеграция или отсутствует подключение к Kaspersky Security Center, при попытке импорта информации об активах в веб-интерфейсе KUMA отобразится ошибка. Процесс импорта при этом не запускается.

Настройка параметров интеграции с Kaspersky Security Center

Чтобы настроить параметры интеграции с Kaspersky Security Center:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center по тенантам.

- Выберите тенант, для которого вы хотите настроить параметры интеграции с Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center.

- Для флажка Выключено выполните одно из следующих действий:

- Снимите флажок, если вы хотите включить интеграцию с Kaspersky Security Center для этого тенанта.

- Установите флажок, если хотите выключить интеграцию с Kaspersky Security Center для этого тенанта.

По умолчанию флажок снят.

- В поле Период обновления данных укажите период времени, по истечении которого KUMA обновляет данные об устройствах Kaspersky Security Center.

Интервал указывается в часах. Вы можете указать только целое число.

По умолчанию временной интервал составляет 12 часов.

- Нажмите на кнопку Сохранить.

Параметры интеграции с Kaspersky Security Center для выбранного тенанта будут настроены.

Если в списке тенантов отсутствует нужный вам тенант, вам требуется добавить его в список.

В началоДобавление тенанта в список тенантов для интеграции с Kaspersky Security Center

Чтобы добавить тенант в список тенантов для интеграции с Kaspersky Security Center:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center по тенантам.

- Нажмите на кнопку Добавить тенант.

Откроется окно Интеграция с Kaspersky Security Center.

- В раскрывающемся списке Тенант выберите тенант, который вам требуется добавить.

- Нажмите на кнопку Сохранить.

Выбранный тенант будет добавлен в список тенантов для интеграции с Kaspersky Security Center.

В началоСоздание подключения к Kaspersky Security Center

Чтобы создать подключение к Kaspersky Security Center:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center по тенантам.

- Выберите тенант, для которого вы хотите создать подключение к Kaspersky Security Center.

- Нажмите на кнопку Добавить подключение и укажите значения для следующих параметров:

- Название (обязательно) – имя подключения. Имя может включать от 1 до 128 символов Юникода.

- URL (обязательно) – URL сервера Kaspersky Security Center в формате hostname:port или IPv4:port.

- В раскрывающемся списке Секрет выберите ресурс секрета с учетными данными Kaspersky Security Center или создайте новый ресурс секрета.

Выбранный секрет можно изменить, нажав на кнопку

.

. - Выключено – состояние подключения к выбранному серверу Kaspersky Security Center. Если флажок установлен, подключение к выбранному серверу неактивно. В этом случае вы не можете использовать это подключение для соединения с сервером Kaspersky Security Center.

По умолчанию флажок снят.

- Если вы хотите, чтобы программа KUMA импортировала только активы, которые подключены к подчиненным серверам или включены в группы:

- Нажмите на кнопку Загрузить иерархию.

- Установите флажки рядом с именами подчиненных серверов и групп, из которых вы хотите импортировать информацию об активах.

- Если вы хотите импортировать активы только из новых групп, установите флажок Импортировать активы из новых групп.

Если ни один флажок не установлен, при импорте выгружается информация обо всех активах выбранного сервера Kaspersky Security Center.

- Нажмите на кнопку Сохранить.

Подключение к серверу Kaspersky Security Center будет создано. Его можно использовать для импорта информации об активах из Kaspersky Security Center в KUMA и для создания задач, связанных с активами, в Kaspersky Security Center из KUMA.

В началоИзменение подключения к Kaspersky Security Center

Чтобы изменить подключение к Kaspersky Security Center:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center по тенантам.

- Выберите тенант, для которого вы хотите настроить параметры интеграции с Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center.

- Нажмите на подключение с Kaspersky Security Center, которое вы хотите изменить.

Откроется окно с параметрами выбранного подключения к Kaspersky Security Center.

- Измените значения необходимых параметров.

- Нажмите на кнопку Сохранить.

Подключение к Kaspersky Security Center будет изменено.

В началоУдаление подключения к Kaspersky Security Center

Чтобы удалить подключение к Kaspersky Security Center:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center по тенантам.

- Выберите тенант, для которого вы хотите настроить параметры интеграции с Kaspersky Security Center.

Откроется окно Интеграция с Kaspersky Security Center.

- Выберите подключение Kaspersky Security Center, которое вы хотите удалить.

- Нажмите на кнопку Удалить.

Подключение к Kaspersky Security Center будет удалено.

В началоРабота с задачами Kaspersky Security Center

Вы можете подключить активы Kaspersky Security Center к KUMA и загружать на эти активы обновления баз и программных модулей или запускать на них антивирусную проверку с помощью задач Kaspersky Security Center. Задачи запускаются в веб-интерфейсе KUMA.

Для запуска задач Kaspersky Security Center на активах, подключенных к KUMA, рекомендуется использовать следующий сценарий:

- Создание в Консоли администрирования Kaspersky Security Center учетной записи пользователя

Данные этой учетной записи используются при создании секрета для установки соединения с Kaspersky Security Center и могут использоваться при создании задачи.

Подробнее о создании учетной записи и назначении прав пользователю см. в справке Kaspersky Security Center.

- Создание задач в Kaspersky Security Center

- Настройка интеграции KUMA с Kaspersky Security Center

- Импорт информации об активах Kaspersky Security Center в KUMA

- Назначение категории импортированным активам

После импорта активы автоматически помещаются в группу Устройства без категории. Вы можете назначить импортированным активам одну из существующих категорий или создать категорию и назначить ее активам.

- Запуск задач на активах

Вы можете запускать задачи вручную в информации об активе или настроить автоматический запуск задач.

Запуск задач Kaspersky Security Center вручную

Вы можете вручную запускать на активах Kaspersky Security Center, подключенных к KUMA, задачу обновления антивирусных баз и модулей программы и задачу антивирусной проверки. На активах должны быть установлены программы Kaspersky Endpoint Security для Windows или Linux.

Предварительно вам нужно настроить интеграцию Kaspersky Security Center с KUMA и создать задачи в Kaspersky Security Center.

Чтобы запустить задачу Kaspersky Security Center вручную:

- В разделе Активы веб-интерфейса KUMA выберите актив, импортированный из Kaspersky Security Center.

Откроется окно Информация об активе.

- Нажмите на кнопку Реагирование KSC.

Кнопка отображается, если подключение к Kaspersky Security Center, к которому принадлежит выбранный актив, включено.

- В открывшемся окне Выберите задачу установите флажки рядом с задачами, которые вы хотите запустить, и нажмите на кнопку Запустить.

Kaspersky Security Center запускает выбранные задачи.

Некоторые типы задач доступны только для определенных активов.

Информация об уязвимостях и программном обеспечении доступна только для активов с операционной системой Windows.

В началоЗапуск задач Kaspersky Security Center автоматически

Корреляторы могут запускать задачи Kaspersky Security Center автоматически. При выполнении определенных условий коррелятор активирует правила реагирования, содержащие список задач Kaspersky Security Center для запуска и определения соответствующих активов.

Чтобы настроить ресурс реагирования, который может использоваться корреляторами для автоматического запуска задач Kaspersky Security Center:

- Выберите раздел веб-интерфейса KUMA Ресурсы → Реагирование.

- Нажмите кнопку Добавить реагирование и задайте параметры, как описано ниже:

- В поле Имя введите имя ресурса для его идентификации.

- В раскрывающемся списке Тип выберите ksctasks (задачи Kaspersky Security Center).

- В раскрывающемся списке Задача Kaspersky Security Center выберите задачи, запускаемые при срабатывании коррелятора, связанного с этим ресурсом реагирования.

Вы можете выбрать несколько задач. При активации реагирования из списка задач выбирается только первая задача, соответствующая выбранному активу. Остальные подходящие задачи игнорируются. Если требуется запустить несколько задач при выполнении одного условия, нужно создать несколько правил реагирования.

- В поле Поле события выберите поля события, которые вызовут срабатывание корреляторов. Возможные значения:

- SourceAssetID.

- DestinationAssetID.

- DeviceAssetID.

- При необходимости в поле Рабочие процессы укажите количество процессов реагирования, которые можно запускать одновременно.

- При необходимости в блоке параметров Фильтр задайте условия, при соответствии которым события будут обрабатываться создаваемым ресурсом. В раскрывающемся списке можно выбрать существующий ресурс фильтра или создать новый фильтр.

- Нажмите Сохранить.

Ресурс реагирования создан. Теперь его можно связать с коррелятором, который будет вызывать его, запуская тем самым задачу Kaspersky Security Center.

В началоПроверка статуса задач Kaspersky Security Center

В веб-интерфейсе KUMA можно проверить, была ли запущена задача Kaspersky Security Center или завершен ли поиск событий из коллектора, который прослушивает события Kaspersky Security Center.

Чтобы выполнить проверку статуса задач Kaspersky Security Center:

- Выберите раздел KUMA Ресурсы → Активные сервисы.

- Выберите коллектор, настроенный на получение событий с сервера Kaspersky Security Center, и нажмите на кнопку Перейти к событиям.

Откроется новая закладка браузера в разделе События KUMA. В таблице отобразятся события с сервера Kaspersky Security Center. Статус задач отображается в столбце Название.

Поля событий Kaspersky Security Center:

- Name (Название) – статус или тип задачи.

- Message (Сообщение) – сообщение о задаче или событии.

- FlexString<номер>Label (Заголовок настраиваемого поля <номер>) – название атрибута, полученного от Kaspersky Security Center. Например,

FlexString1Label=TaskName. - FlexString<номер> (Настраиваемое поле <номер>) – значение атрибута, указанного в поле поля FlexString<номер>Label. Например,

FlexString1=Download updates. - DeviceCustomNumber<номер>Label (Заголовок настраиваемого поля <номер>) – название атрибута, относящегося к состоянию задачи. Например,

DeviceCustomNumber1Label=TaskOldState. - DeviceCustomNumber<номер> (Настраиваемое поле <номер>) – значение, относящееся к состоянию задачи. Например,

DeviceCustomNumber1=1означает, что задача выполняется. - DeviceCustomString<номер>Label (Заголовок настраиваемого поля <номер>) – название атрибута, относящегося к обнаруженной уязвимости: например, название вируса, уязвимого приложения.

- DeviceCustomString<номер> (Настраиваемое поле <номер>) – значение, относящееся к обнаруженной уязвимости. Например, пары атрибут-значение

DeviceCustomString1Label=VirusNameиDeviceCustomString1=EICAR-Test-Fileозначают, что обнаружен тестовый вирус EICAR.

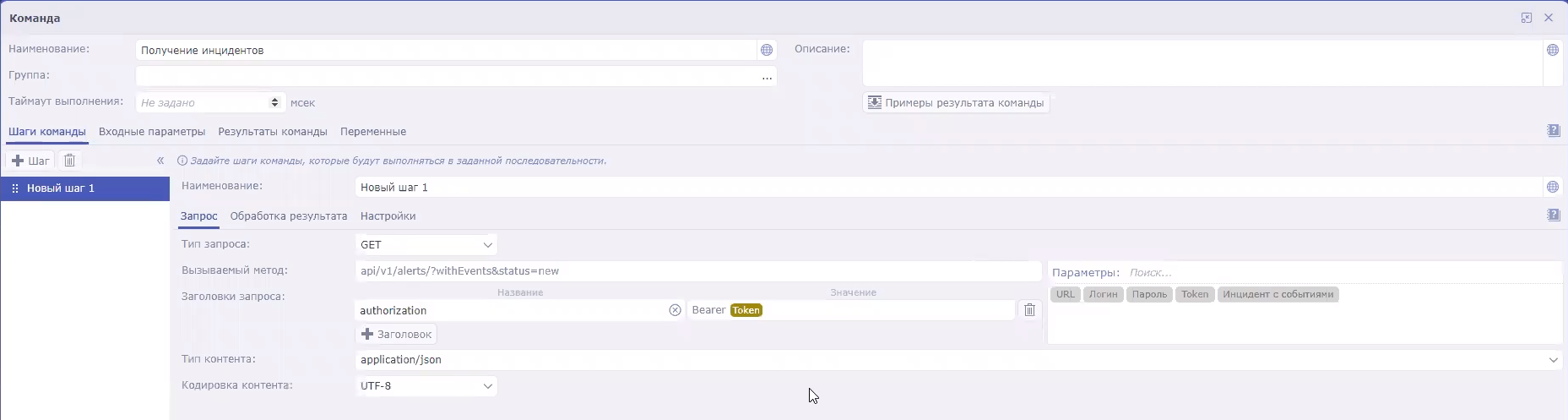

Импорт событий из базы Kaspersky Security Center

В KUMA можно получать события непосредственно из SQL-базы Kaspersky Security Center. Получение событий производится с помощью коллектора, в котором используются доступные в поставке ресурсы коннектора [OOTB] KSC SQL и нормализатора [OOTB] KSC from SQL.

Чтобы создать коллектор для получения событий Kaspersky Security Center:

- Запустите мастер установки коллектора одним из следующих способов:

- В веб-интерфейсе KUMA в разделе Ресурсы нажмите Подключить источник.

- В веб-интерфейсе KUMA в разделе Ресурсы → Коллекторы нажмите Добавить коллектор.

- На шаге 2 мастера установки выберите коннектор [OOTB] KSC SQL:

- В поле URL укажите адрес для подключения к серверу в следующем формате:

sqlserver://user:password@kscdb.example.com:1433/KAVгде:

user– учетная запись с правами public и db_datareader к нужной базе данных;password– пароль учетной записи;kscdb.example.com:1433– адрес и порт сервера базы данных;KAV– название базы данных.

- В поле Запрос укажите запрос к базе данных, исходя из потребности получать определенные события.

- В поле URL укажите адрес для подключения к серверу в следующем формате:

- На шаге 3 мастера установки выберите нормализатор [OOTB] KSC from SQL.

- Остальные параметры укажите в соответствии вашими требованиями к коллектору.

В результате выполнения шагов мастера в веб-интерфейсе KUMA создается сервис коллектора, с помощью которого вы можете импортировать события из SQL-базы Kaspersky Security Center.

В началоИнтеграция с Kaspersky Endpoint Detection and Response

Kaspersky Endpoint Detection and Response (далее также KEDR) – функциональный блок программы Kaspersky Anti Targeted Attack Platform, обеспечивающий защиту активов локальной сети организации.

Вы можете настроить интеграцию KUMA с Kaspersky Endpoint Detection and Response версий 4.0 и 4.1, чтобы управлять действиями по реагированию на угрозы на активах, подключенных к серверам Kaspersky Endpoint Detection and Response, и активах Kaspersky Security Center. Команды на выполнение операций поступают на сервер Kaspersky Endpoint Detection and Response, после чего она передает их программе Kaspersky Endpoint Agent, установленной на активах.

Также вы можете импортировать события в KUMA и получать информацию об обнаружениях Kaspersky Endpoint Detection and Response (подробнее о получении информации об обнаружениях см. в разделе Настройка интеграции с SIEM-системой в справке Kaspersky Anti Targeted Attack Platform).

При интеграции KUMA с Kaspersky Endpoint Detection and Response вы можете выполнять следующие операции на активах Kaspersky Endpoint Detection and Response с Kaspersky Endpoint Agent:

- Управлять сетевой изоляцией активов.

- Управлять правилами запрета.

- Запускать программы.

Управление действиями по реагированию доступно только при наличии лицензии Kaspersky Symphony XDR.

За инструкцией по настройке интеграции для управления действиями по реагированию вам требуется обратиться к вашему аккаунт-менеджеру или в службу технической поддержки.

Импорт событий Kaspersky Endpoint Detection and Response

При импорте событий из Kaspersky Endpoint Detection and Response телеметрия передается открытым текстом и может быть перехвачена злоумышленником.

Вы можете импортировать в KUMA сырые события Kaspersky Endpoint Detection and Response 4.0 с помощью коннектора Kafka.

Для импорта событий вам потребуется выполнить действия на стороне Kaspersky Endpoint Detection and Response и KUMA.

На стороне Kaspersky Endpoint Detection and Response выполните следующие действия:

- Войдите в консоль управления того сервера Central Node, с которого вы хотите экспортировать события, по протоколу SSH или через терминал.

- В ответ на приглашение системы введите имя учетной записи администратора и пароль, заданный при установке Kaspersky Endpoint Detection and Response.

Отобразится меню администратора компонента программы.

- В меню администратора компонента программы выберите режим Technical Support Mode.

- Нажмите на клавишу Enter.

Отобразится окно подтверждения входа в режим Technical Support Mode.

- Подтвердите, что хотите выполнять действия с программой в режиме Technical Support Mode. Для этого выберите Yes и нажмите на клавишу Enter.

- Выполните команду

sudo -i. - В конфигурационном файле

/etc/sysconfig/apt-servicesв полеKAFKA_PORTSудалите значение10000.Если к серверу Central Node подключены серверы Secondary Central Node или компонент Sensor, установленный на отдельном сервере, вам требуется разрешить соединение с сервером, на котором вы изменили конфигурационный файл, по порту 10000.

Настоятельно не рекомендуется использовать этот порт для каких-либо внешних подключений, кроме KUMA. Чтобы ограничить подключение по порту 10000 только для KUMA, выполните команду

iptables -I INPUT -p tcp ! -s KUMA_IP_address --dport 10000 -j DROP. - Выполните команду

systemctl restart apt_ipsec.service. - В конфигурационном файле

/usr/bin/apt-start-sedr-iptablesв полеWEB_PORTSдобавьте значение10000через запятую без пробела. - Выполните команду

sudo sh /usr/bin/apt-start-sedr-iptables.

Подготовка к экспорту событий на стороне Kaspersky Endpoint Detection and Response будет завершена.

На стороне KUMA выполните следующие действия:

- На сервере KUMA добавьте IP-адрес сервера Central Node в формате

<IP-адрес> centralnodeв один из следующих файлов:%WINDIR%\System32\drivers\etc\hosts– для Windows./etc/hosts file– для Linux.

- В веб-интерфейсе KUMA создайте коннектор типа kafka.

При создании коннектора в поле URL укажите

<IP-адрес сервера Central Node>:10000. - В веб-интерфейсе KUMA создайте коллектор.

В качестве транспорта для коллектора используйте коннектор, созданный на предыдущем шаге.

При успешном завершении создания и установки коллектора события Kaspersky Endpoint Detection and Response будут импортированы в KUMA. Вы можете найти и просмотреть эти события в таблице событий.

В началоИнтеграция с Kaspersky CyberTrace

Kaspersky CyberTrace (далее CyberTrace) – это инструмент, который объединяет потоки данных об угрозах с решениями SIEM. Он обеспечивает пользователям мгновенный доступ к данным аналитики, повышая их осведомленность при принятии решений, связанных с безопасностью.

Вы можете интегрировать CyberTrace с KUMA одним из следующих способов:

- Интегрировать функцию поиска индикаторов CyberTrace для обогащения событий KUMA информацией потоков данных CyberTrace.

- Интегрировать в KUMA веб-интерфейс CyberTrace целиком, чтобы обеспечить полный доступ к CyberTrace.

Интеграция с веб-интерфейсом CyberTrace доступна только в том случае, если ваша лицензия CyberTrace включает многопользовательскую функцию.

Интеграция поиска по индикаторам CyberTrace

Интеграция функции поиска по индикаторам CyberTrace состоит из следующих этапов:

- Настройка CyberTrace для приема и обработки запросов от KUMA

Вы можете настроить интеграцию с KUMA сразу после установки CyberTrace в мастере первоначальной настройки или позднее в веб-интерфейсе CyberTrace.

- Создание правила обогащения событий в KUMA

После завершения всех этапов интеграции требуется перезапустить коллектор, отвечающий за получение событий, которые вы хотите обогатить информацией из CyberTrace.

Настройка CyberTrace для приема и обработки запросов

Вы можете настроить CyberTrace для приема и обработки запросов от KUMA сразу после установки в мастере первоначальной настройки или позднее в веб-интерфейсе программы.

Чтобы настроить CyberTrace для приема и обработки запросов в мастере первоначальной настройки:

- Дождитесь запуска мастера первоначальной настройки CyberTrace после установки программы.

Откроется окно Welcome to Kaspersky CyberTrace.

- В раскрывающемся списке <select SIEM> выберите тип SIEM-системы, от которой вы хотите получать данные, и нажмите на кнопку Next.

Откроется окно Connection Settings.

- Выполните следующие действия:

- В блоке параметров Service listens on выберите вариант IP and port.

- В поле IP address введите

0.0.0.0. - В поле Port введите

9999. - В нижнем поле IP address or hostname укажите

127.0.0.1.Остальные значения оставьте по умолчанию.

- Нажмите на кнопку Next.

Откроется окно Proxy Settings.

- Если в вашей организации используется прокси-сервер, укажите параметры соединения с ним. Если нет, оставьте все поля незаполненными и нажмите на кнопку Next.

Откроется окно Licensing Settings.

- В поле Kaspersky CyberTrace license key добавьте лицензионный ключ для программы CyberTrace.

- В поле Kaspersky Threat Data Feeds certificate добавьте сертификат, позволяющий скачивать с серверов обновлений списки данных (data feeds), и нажмите на кнопку Next.

CyberTrace будет настроен.

Чтобы настроить CyberTrace для приема и обработки запросов в веб-интерфейсе программы:

- В окне веб-интерфейса программы CyberTrace выберите раздел Settings – Service.

- В блоке параметров Connection Settings выполните следующие действия:

- Выберите вариант IP and port.

- В поле IP address введите

0.0.0.0. - В поле Port введите

9999.

- В блоке параметров Web interface в поле IP address or hostname введите

127.0.0.1. - В верхней панели инструментов нажмите на кнопку Restart Feed Service.

- Выберите раздел Settings – Events format.

- В поле Alert events format введите

%Date% alert=%Alert%%RecordContext%. - В поле Detection events format введите

Category=%Category%|MatchedIndicator=%MatchedIndicator%%RecordContext%. - В поле Records context format введите

|%ParamName%=%ParamValue%. - В поле Actionable fields context format введите

%ParamName%:%ParamValue%.

CyberTrace будет настроен.

После обновления конфигурации CyberTrace требуется перезапустить сервер CyberTrace.

В началоСоздание правил обогащения событий

Чтобы создать правила обогащения событий:

- Откройте раздел веб-интерфейса KUMA Ресурсы → Правила обогащения и в левой части окна выберите или создайте папку, в которую требуется поместить новый ресурс.

Отобразится список доступных правил обогащения.

- Нажмите кнопку Добавить правило обогащения, чтобы создать новый ресурс.

Откроется окно правила обогащения.

- Укажите параметры правила обогащения:

- В поле Название введите уникальное имя ресурса. Название должно содержать от 1 до 128 символов Юникода.

- В раскрывающемся списке Тенант выберите, к какому тенанту относится этот ресурс.

- В раскрывающемся списке Тип источника выберите cybertrace.

- Укажите URL сервера CyberTrace, к которому вы хотите подключиться. Например, example.domain.com:9999.

- При необходимости укажите в поле Количество подключений максимальное количество подключений к серверу CyberTrace, которые может одновременно установить KUMA. Значение по умолчанию равно количеству vCPU сервера, на котором установлено Ядро KUMA.

- В поле Запросов в секунду введите количество запросов к серверу CyberTrace, которое сможет выполнять KUMA в секунду. Значение по умолчанию:

1000. - В поле Время ожидания укажите время в секундах, в течение которого KUMA должна ожидать ответа от сервера CyberTrace. Событие не будет отправлено в коррелятор, пока не истечет время ожидания или не будет получен ответ. Если ответ получен до истечения времени ожидания, он добавляется в поле события

TI, и обработка события продолжается. Значение по умолчанию:30. - В блоке параметров Сопоставление требуется указать поля событий, которые следует отправить в CyberTrace на проверку, а также задать правила сопоставления полей событий KUMA с типами индикаторов CyberTrace:

- В столбце Поле KUMA выберите поле, значение которого требуется отправить в CyberTrace.

- В столбце Индикатор CyberTrace выберите тип индикатора CyberTrace для каждого выбранного поля:

- ip

- url

- hash

В таблице требуется указать как минимум одну строку. С помощью кнопки Добавить строку можно добавить строку, а с помощью кнопки

– удалить.

– удалить. - С помощью раскрывающегося списка Отладка укажите, следует ли включить логирование операций сервиса. По умолчанию логирование выключено.

- При необходимости в поле Описание добавьте до 256 символов Юникода, описывающих ресурс.

- В разделе Фильтр можно задать условия определения событий, которые будут обрабатываться ресурсом правила обогащения. В раскрывающемся списке можно выбрать существующий ресурс фильтра или выбрать Создать, чтобы создать новый фильтр.

- Нажмите Сохранить.

Создано правило обогащения.

Интеграция поиска по индикаторам CyberTrace настроена. Созданное правило обогащения можно добавить к коллектору. Требуется перезапустить коллекторы KUMA, чтобы применить новые параметры.

Если какие-либо из полей CyberTrace в области деталей события содержат "[{" или "}]", это означает, что информация из потока данных об угрозах из CyberTrace была обработана некорректно и некоторые данные, возможно, не отображаются. Информацию из потока данных об угрозах можно получить, скопировав из события KUMA значение поля TI indicator событий и выполнив поиск по этому значению на портале CyberTrace в разделе индикаторов. Вся информация будет отображаться в разделе CyberTrace Indicator context.

Интеграция интерфейса CyberTrace

Вы можете интегрировать веб-интерфейс CyberTrace в веб-интерфейс KUMA. Когда эта интеграция включена, в веб-интерфейсе KUMA появляется раздел CyberTrace, в котором предоставляется доступ к веб-интерфейсу CyberTrace. Интеграция настраивается в разделе Параметры → Kaspersky CyberTrace веб-интерфейса KUMA.

Чтобы интегрировать веб-интерфейс CyberTrace в KUMA:

- Откройте раздел веб-интерфейса KUMA Ресурсы → Секреты.

Отобразится список доступных секретов.

- Нажмите кнопку Добавить секрет, чтобы создать новый секрет. Этот ресурс используется для хранения учетных данных для подключения к серверу CyberTrace.

Откроется окно секрета.

- Введите данные секрета:

- В поле Название выберите имя для добавляемого секрета. Название должно содержать от 1 до 128 символов Юникода.

- В раскрывающемся списке Тенант выберите, к какому тенанту относится этот ресурс.

- В раскрывающемся списке Тип выберите credentials.

- В полях Пользователь и Пароль введите учетные данные для вашего сервера CyberTrace.

- При необходимости в поле Описание добавьте до 256 символов Юникода, описывающих ресурс.

- Нажмите Сохранить.

Учетные данные сервера CyberTrace сохранены и могут использоваться в других ресурсах KUMA.

- Откройте раздел веб-интерфейс KUMA Параметры → Kaspersky CyberTrace.

Откроется окно с параметрами интеграции CyberTrace.

- Измените необходимые параметры:

- Выключено – снимите этот флажок, если хотите включить интеграцию веб-интерфейса CyberTrace в веб-интерфейс KUMA.

- Адрес сервера (обязательно) – введите адрес сервера CyberTrace в формате

hostname:port. - Порт (обязательно) – введите порт сервера CyberTrace.

- В раскрывающемся списке Секрет выберите ресурс секрета, который вы создали ранее.

- Нажмите Сохранить.

CyberTrace теперь интегрирован с KUMA: раздел CyberTrace отображается в веб-интерфейсе KUMA.

Если для работы в веб-интерфейсе программы вы используете браузер Mozilla Firefox, данные в разделе CyberTrace могут не отображаться. В таком случае очистите кеш браузера и настройте отображение данных (см. ниже).

Чтобы настроить отображение данных в разделе CyberTrace:

- В строке браузера введите FQDN веб-интерфейса KUMA с номером порта 7222: https://kuma.example.com:7222. Не рекомендуется в качестве адреса сервера указывать IP-адрес.

Отобразится окно с предупреждением о вероятной угрозе безопасности.

- Нажмите на кнопку Подробнее.

- В нижней части окна нажмите на кнопку Принять риск и продолжить.

Для URL-адреса веб-интерфейса KUMA будет создано исключение.

- В строке браузера введите URL-адрес веб-интерфейса KUMA с номером порта 7220.

- Перейдите в раздел CyberTrace.

Данные отобразятся в разделе.

Обновление списка запрещенных объектов CyberTrace (Internal TI)

Если веб-интерфейс CyberTrace интегрирован в веб-интерфейс KUMA, можно обновлять список запрещенных объектов CyberTrace или Internal TI данными из событий KUMA.

Чтобы обновить Internal TI в CyberTrace:

- Откройте область деталей события в таблице событий, окне алертов или окне корреляционного события и нажмите ссылку на домене, веб-адресе, IP-адресе или хеш-коде файла.

Откроется контекстное меню.

- Выберите Добавить в Internal TI CyberTrace.

Выбранный объект добавлен в список запрещенных объектов в CyberTrace.

В началоИнтеграция с Kaspersky Threat Intelligence Portal

Портал Kaspersky Threat Intelligence Portal объединяет все знания Лаборатории Касперского о киберугрозах и их взаимосвязи в единую мощную веб-службу. При интеграции с KUMA он помогает пользователям KUMA быстрее принимать обоснованные решения, предоставляя им данные о веб-адресах, доменах, IP-адресах, данных WHOIS / DNS.

Доступ к Kaspersky Threat Intelligence Portal предоставляется на платной основе. Лицензионные сертификаты создаются специалистами Лаборатории Касперского. Чтобы получить сертификат для Kaspersky Threat Intelligence Portal, вашему персональному техническому менеджеру Лаборатории Касперского.

Инициализация интеграции

Чтобы интегрировать Kaspersky Threat Intelligence Portal в KUMA:

- Откройте раздел веб-интерфейса KUMA Ресурсы → Секреты.

Отобразится список доступных секретов.

- Нажмите кнопку Добавить секрет, чтобы создать новый секрет. Этот ресурс используется для хранения данных вашей учетной записи Kaspersky Threat Intelligence Portal.

Откроется окно секрета.

- Введите данные секрета:

- В поле Название выберите имя для добавляемого секрета.

- В раскрывающемся списке Тенант выберите тенант, которому будет принадлежать создаваемый ресурс.

- В раскрывающемся списке Тип выберите ktl.

- В полях Пользователь и Пароль введите данные своей учетной записи Kaspersky Threat Intelligence Portal.

- В поле Описание можно добавить описание секрета.

- Загрузите ключ сертификата Kaspersky Threat Intelligence Portal:

- Нажмите Загрузить PFX и выберите PFX-файл с сертификатом.

Имя выбранного файла отображается справа от кнопки Загрузить PFX.

- В поле Пароль PFX введите пароль для PFX-файла.

- Нажмите Загрузить PFX и выберите PFX-файл с сертификатом.

- Нажмите Сохранить.

Ваши учетные данные Kaspersky Threat Intelligence Portal сохранены и могут использоваться в других ресурсах KUMA.

- В разделе Параметры веб-интерфейса KUMA откройте закладку Kaspersky Threat Lookup.

Отобразится список доступных подключений.

- Убедитесь, что флажок Выключено снят.

- В раскрывающемся списке Секрет выберите ресурс секрета, который вы создали ранее.

Можно создать новый секрет, нажав на кнопку со значком плюса. Созданный секрет будет сохранен в разделе Ресурсы → Секреты.

- При необходимости в раскрывающемся списке Прокси-сервер выберите ресурс прокси-сервера.

- Нажмите Сохранить.

Процесс интеграции Kaspersky Threat Intelligence Portal с KUMA завершен.

После интеграции Kaspersky Threat Intelligence Portal и KUMA в области деталей события можно запрашивать сведения о хостах, доменах, URL-адресах, IP-адресах и хешах файлов (MD5, SHA1, SHA256).

В началоЗапрос данных от Kaspersky Threat Intelligence Portal

Чтобы запросить данные от Kaspersky Threat Intelligence Portal:

- Откройте область деталей события в таблице событий, окне алертов или окне корреляционного события и нажмите ссылку на домене, веб-адресе, IP-адресе или хеш-коде файла.

В правой части экрана откроется область Обогащение Threat Lookup.

- Установите флажки рядом с типами данных, которые нужно запросить.

Если ни один из флажков не установлен, запрашиваются все данные.

- В поле Максимальное количество записей в каждой группе данных введите количество записей для выбранного типа данных, которое вы хотите получить. Значение по умолчанию:

10. - Нажмите Запрос.

Задача ktl создана. По ее завершении события дополняются данными из Kaspersky Threat Intelligence Portal, которые можно просмотреть в таблице событий, окне алерта или окне корреляционного события.

В началоПросмотр данных от Kaspersky Threat Intelligence Portal

Чтобы просмотреть данные из Kaspersky Threat Intelligence Portal,

Откройте область деталей события в таблице событий, окне алертов или окне корреляционного события и нажмите ссылку на домене, веб-адресе, IP-адресе или хеш-коде файла, для которого вы ранее запрашивали данные от Kaspersky Threat Intelligence Portal.

В правой части экрана откроется область деталей с данными из Kaspersky Threat Intelligence Portal с указанием времени последнего обновления этих данных.

Информация, полученная от Kaspersky Threat Intelligence Portal, кешируется. Если нажать на домен, веб-адрес, IP-адрес или хеш файла в области деталей события, для которого у KUMA уже есть доступная информация, вместо окна Обогащение Threat Lookup отобразятся данные из Kaspersky Threat Intelligence Portal с указанием времени их получения. Эти данные можно обновить.

В началоОбновление данных от Kaspersky Threat Intelligence Portal

Чтобы обновить данные, полученные от Kaspersky Threat Intelligence Portal:

- Откройте область деталей события в таблице событий, окне алертов или окне корреляционного события и нажмите ссылку на домене, веб-адресе, IP-адресе или хеш-коде файла, для которого вы ранее запрашивали данные от Kaspersky Threat Intelligence Portal.

- Нажмите Обновить в области деталей события с данными, полученными с портала Kaspersky Threat Intelligence Portal.

В правой части экрана откроется область Обогащение Threat Lookup.

- Установите флажки рядом с типами данных, которые вы хотите запросить.

Если ни один из флажков не установлен, запрашиваются все данные.

- В поле Максимальное количество записей в каждой группе данных введите количество записей для выбранного типа данных, которое вы хотите получить. Значение по умолчанию:

10. - Нажмите Обновить.

Создается задача KTL и запрашиваются новые данные, полученные из Kaspersky Threat Intelligence Portal.

- Закройте окно Обогащение Threat Lookup и область подробной информации о KTL.

- Откройте область подробной информации о событии из таблицы событий, окна алертов или окна корреляционных событий и перейдите по ссылке, соответствующей домену, веб-адресу, IP-адресу или хешу файла, для которого вы обновили информацию на Kaspersky Threat Intelligence Portal, и выберите Показать информацию из Threat Lookup.

В правой части экрана откроется область деталей с данными из Kaspersky Threat Intelligence Portal с указанием времени.

В началоИнтеграция с R-Vision Incident Response Platform

R-Vision Incident Response Platform (далее R-Vision IRP) – это программная платформа для автоматизации мониторинга, обработки и реагирования на инциденты информационной безопасности. Она объединяет данные о киберугрозах из различных источников в единую базу данных для дальнейшего анализа и расследования, что позволяет облегчить реагирование на инциденты.

R-Vision IRP можно интегрировать с KUMA. Когда интеграция включена, создание алерта в KUMA приводит к созданию инцидента в R-Vision IRP. Алерт KUMA и инцидент R-Vision IRP взаимосвязаны: при обновлении статуса инцидента в R-Vision IRP статус соответствующего алерта KUMA также меняется.

Интеграция R-Vision IRP и KUMA настраивается в обоих приложениях. На стороне KUMA настройка интеграции доступна только для главных администраторов.

Сопоставление полей алерта KUMA и инцидента R-Vision IRP при передаче данных по API

Поле алерта KUMA |

Поле инцидента R-Vision IRP |

|

|

|

|

|

|

(в виде json-файла) |

|

Настройка интеграции в KUMA

В этом разделе описывается интеграция KUMA с R-Vision IRP на стороне KUMA.

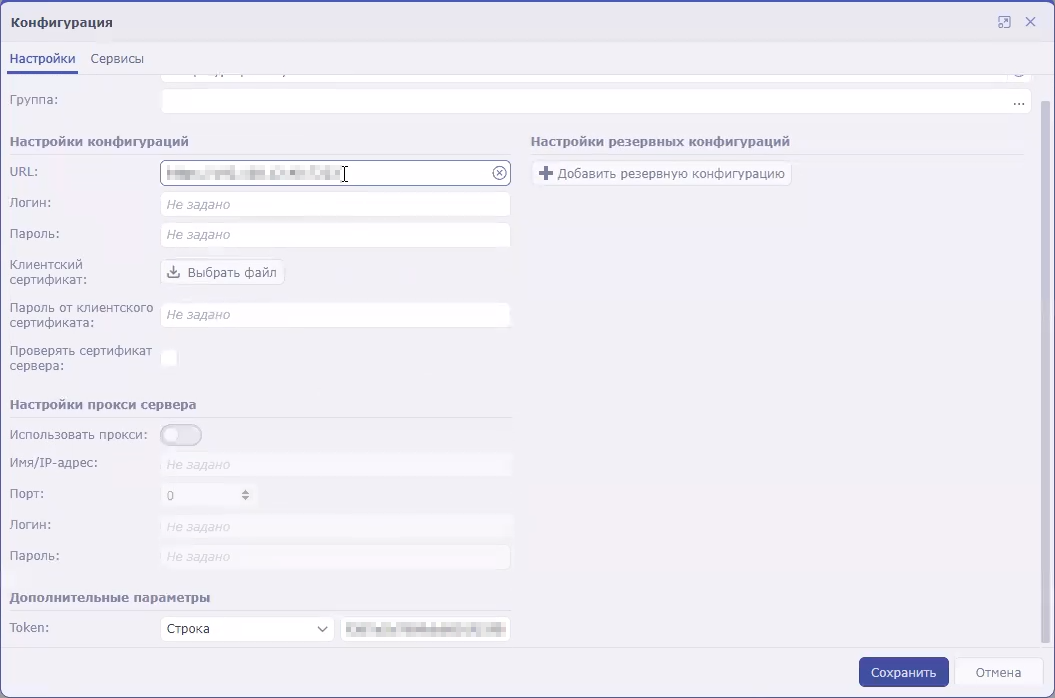

Интеграция в KUMA настраивается в разделе веб-интерфейса KUMA Параметры → IRP / SOAR.

Чтобы настроить интеграцию с R-Vision IRP:

- Откройте раздел веб-интерфейса KUMA Ресурсы → Секреты.

Отобразится список доступных секретов.

- Нажмите кнопку Добавить секрет, чтобы создать новый секрет. Этот ресурс будет использоваться для хранения токена для API-запросов в R-Vision IRP.

Откроется окно секрета.

- Введите данные секрета:

- В поле Название укажите имя для добавляемого секрета. Длина названия должна быть от 1 до 128 символов Юникода.

- В раскрывающемся списке Тенант выберите тенант, которому будет принадлежать создаваемый ресурс.

- В раскрывающемся списке Тип выберите token.

- В поле Токен введите свой API-токен для R-Vision IRP.

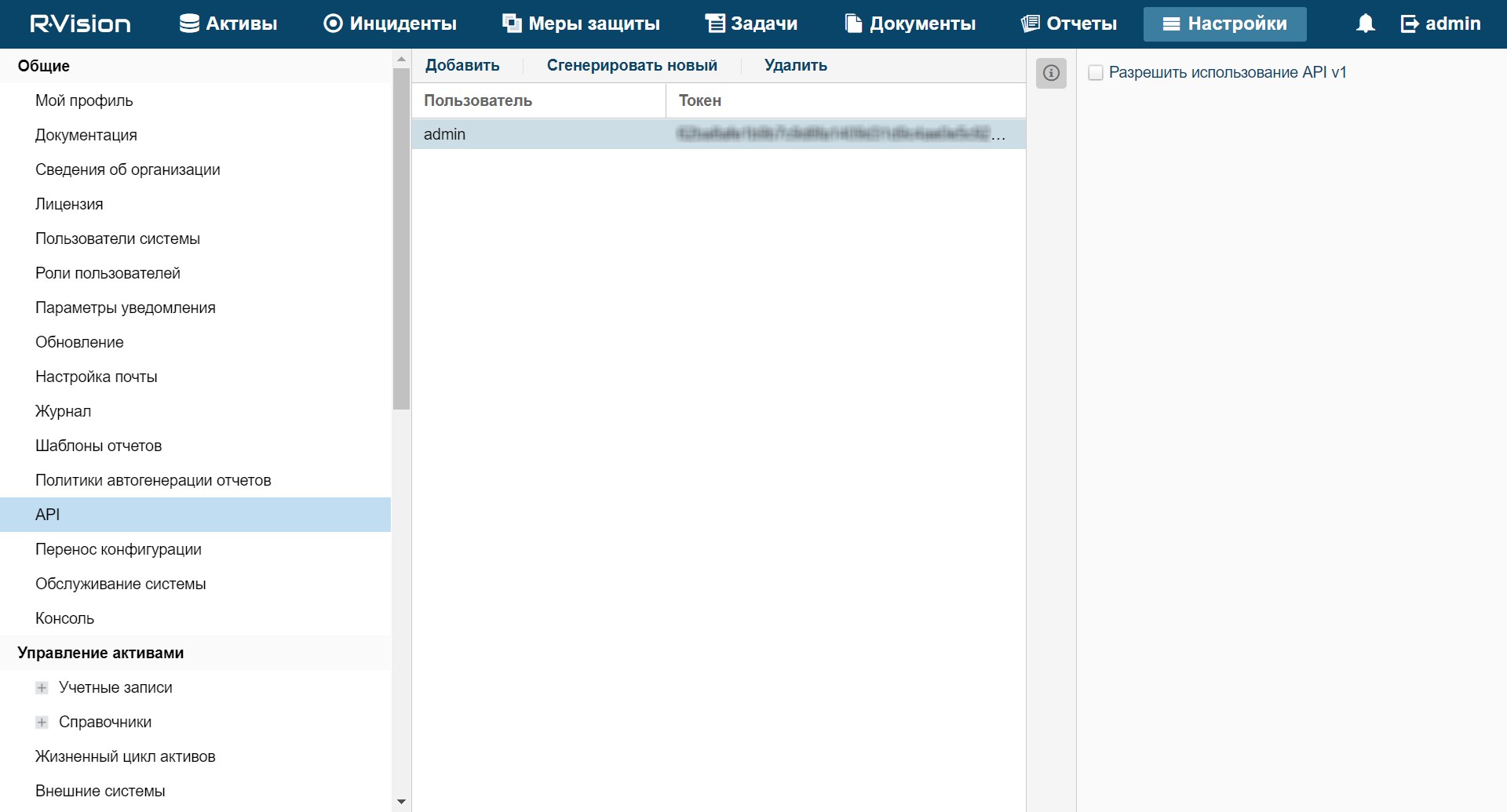

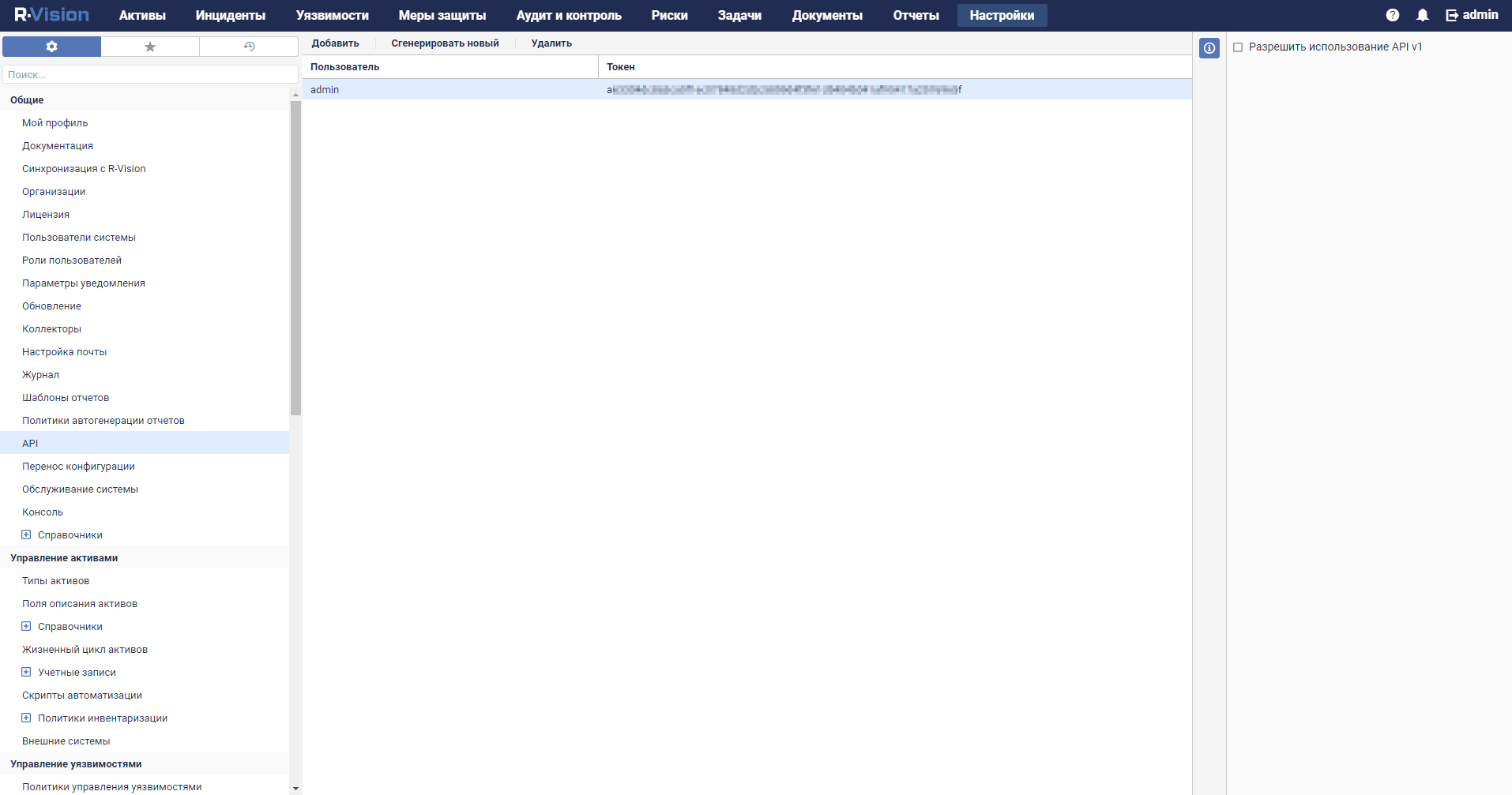

Токен можно узнать в веб-интерфейсе R-Vision IRP в разделе Настройки → Общие → API.

- При необходимости в поле Описание добавьте описание секрета. Длина описания должна быть от 1 до 256 символов Юникода.

- Нажмите Сохранить.

API-токен для R-Vision IRP сохранен и теперь может использоваться в других ресурсах KUMA.

- Откройте раздел веб-интерфейса KUMA Параметры → IRP / SOAR.

Откроется окно с параметрами интеграции R-Vision IRP.

- Измените необходимые параметры:

- Выключено – установите этот флажок, если хотите выключить интеграцию R-Vision IRP с KUMA.

- В раскрывающемся списке Секрет выберите ресурс секрета, созданный ранее.

Можно создать новый секрет, нажав на кнопку со значком плюса. Созданный секрет будет сохранен в разделе Ресурсы → Секреты.

- URL (обязательно) – URL хоста сервера R-Vision IRP.

- Название поля для размещения идентификаторов алертов KUMA (обязательно) – имя поля R-Vision IRP, в которое будет записываться идентификатор алерта KUMA.

- Название поля для размещения URL алертов KUMA (обязательно) – имя поля R-Vision IRP, в которое будет помещаться ссылка на алерт KUMA.

- Категория (обязательно) – категория алерта R-Vision IRP, который создается при получении данных об алерте от KUMA.

- Поля событий KUMA для отправки в IRP / SOAR (обязательно) – раскрывающийся список для выбора полей событий KUMA, которые следует отправлять в R-Vision IRP.

- Группа настроек Уровень важности (обязательно) – используется для сопоставления значений уровня важности KUMA со значениями уровня важности R-Vision IRP.

- Нажмите Сохранить.

В KUMA теперь настроена интеграция с R-Vision IRP. Если интеграция также настроена в R-Vision IRP, при появлении алертов в KUMA информация о них будет отправляться в R-Vision IRP для создания инцидента. В разделе Информация об алерте в веб-интерфейсе KUMA отображается ссылка в R-Vision IRP.

Если вы работаете с несколькими тенантами и хотите интегрироваться с R-Vision IRP, названия тенантов должны соответствовать коротким названиям компаний в R-Vision IRP.

В началоНастройка интеграции в R-Vision IRP

В этом разделе описывается интеграция KUMA с R-Vision IRP на стороне R-Vision IRP.

Интеграция в R-Vision IRP настраивается в разделе Настройки веб-интерфейса R-Vision IRP. Подробнее о настройке R-Vision IRP см. в документации этой программы.

Настройка интеграции с KUMA состоит из следующих этапов:

- Настройка роли пользователя R-Vision IRP

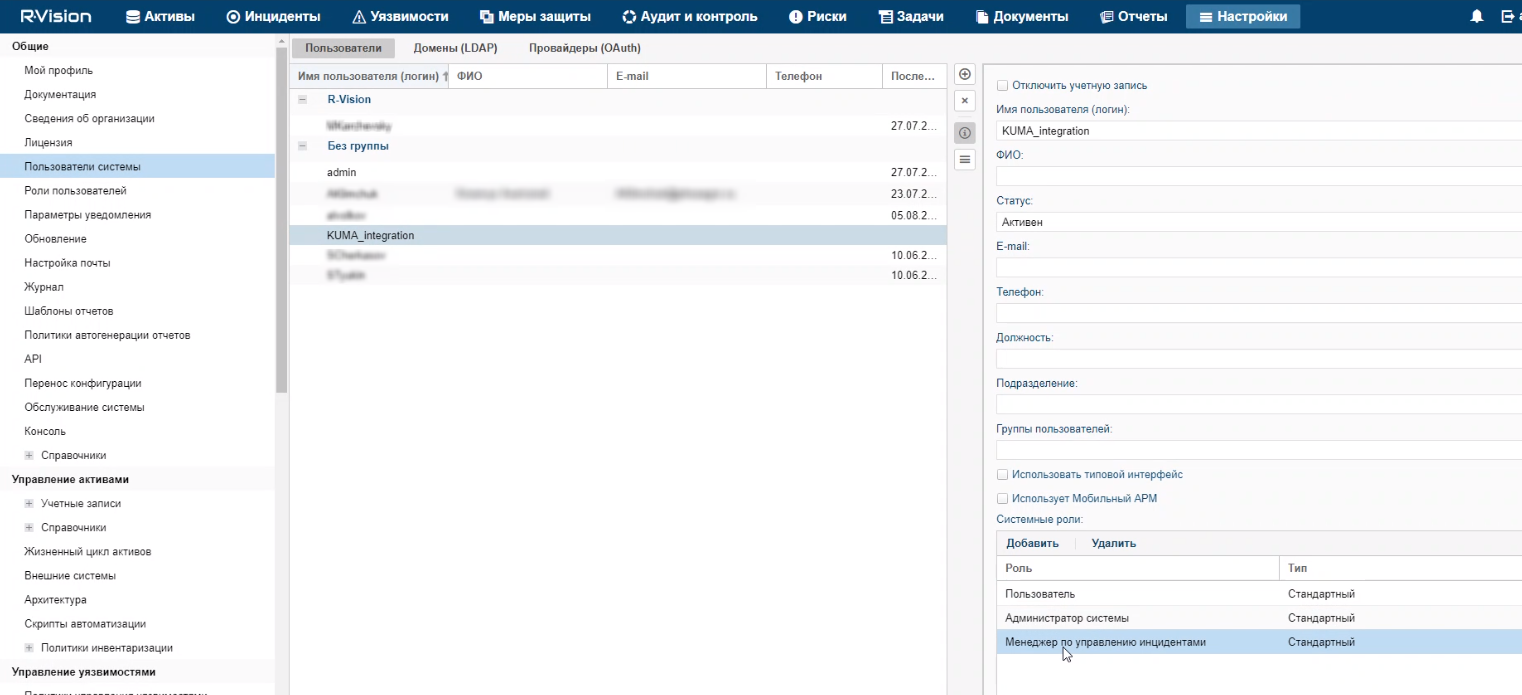

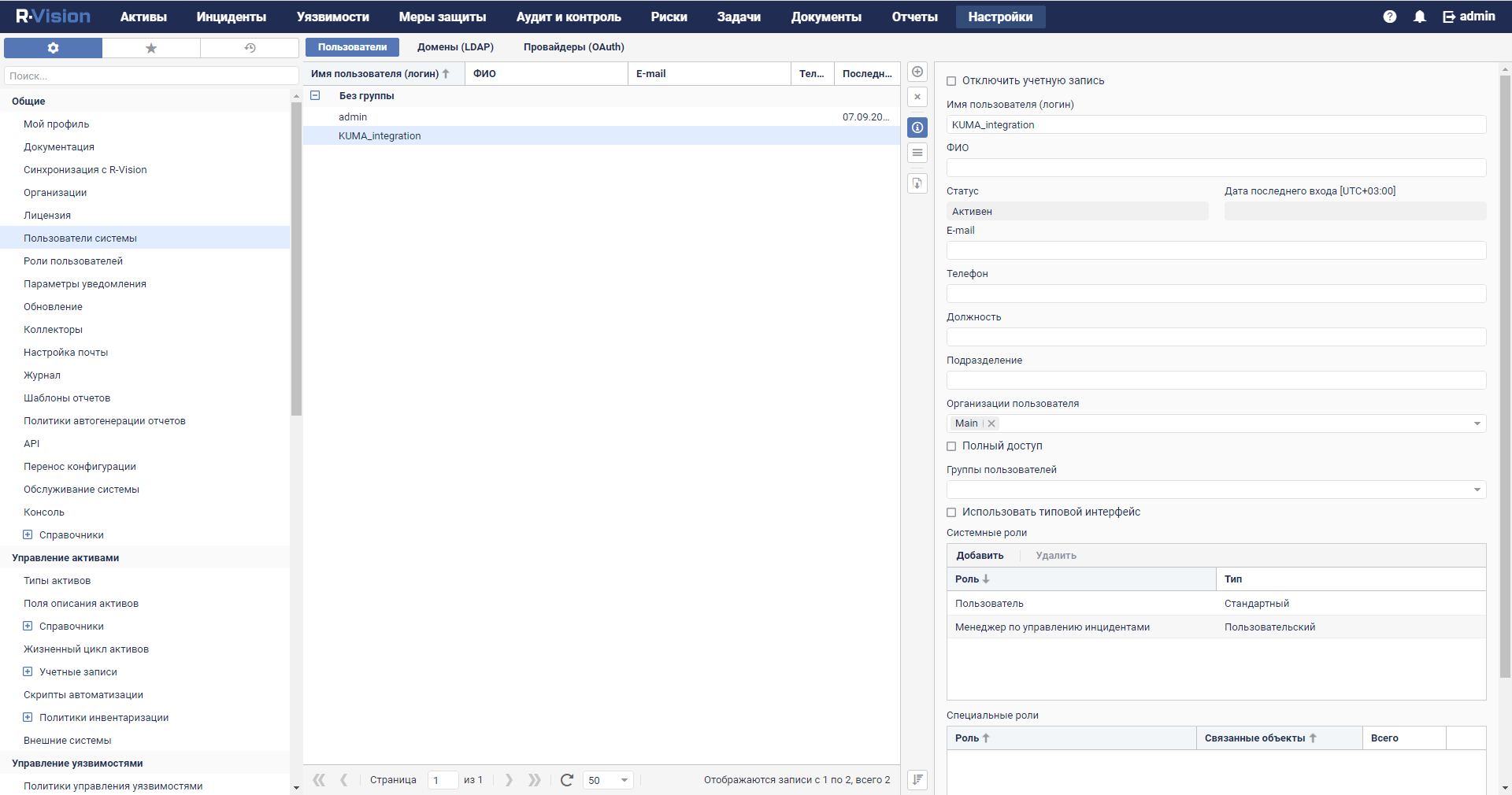

- Присвойте используемому для интеграции пользователю R-Vision IRP системную роль Менеджер по управлению инцидентами. Роль можно присвоить в веб-интерфейсе R-Vision IRP в разделе Настройки → Общие → Пользователи системы, выбрав нужного пользователя. Роль добавляется в блоке параметров Системные роли.

Пользователь R-Vision IRP версии 4.0 с ролью Менеджер по управлению инцидентами

Пользователь R-Vision IRP версии 5.0 с ролью Менеджер по управлению инцидентами

- Убедитесь, что API-токен используемого для интеграции пользователя R-Vision IRP указан в секрете в веб-интерфейсе KUMA. Токен отображается в веб-интерфейсе R-Vision IRP в разделе Настройки → Общие → API.

- Присвойте используемому для интеграции пользователю R-Vision IRP системную роль Менеджер по управлению инцидентами. Роль можно присвоить в веб-интерфейсе R-Vision IRP в разделе Настройки → Общие → Пользователи системы, выбрав нужного пользователя. Роль добавляется в блоке параметров Системные роли.

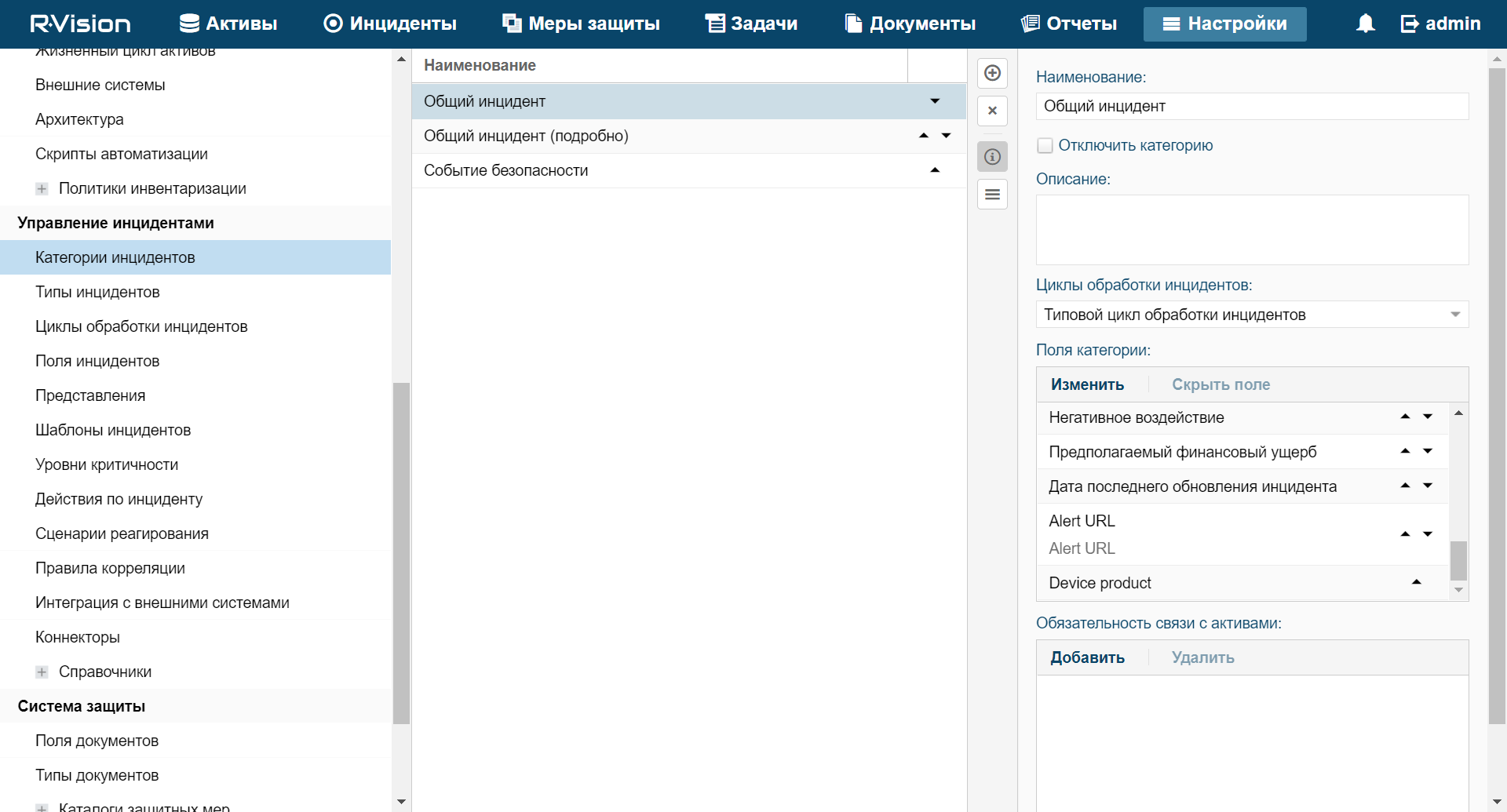

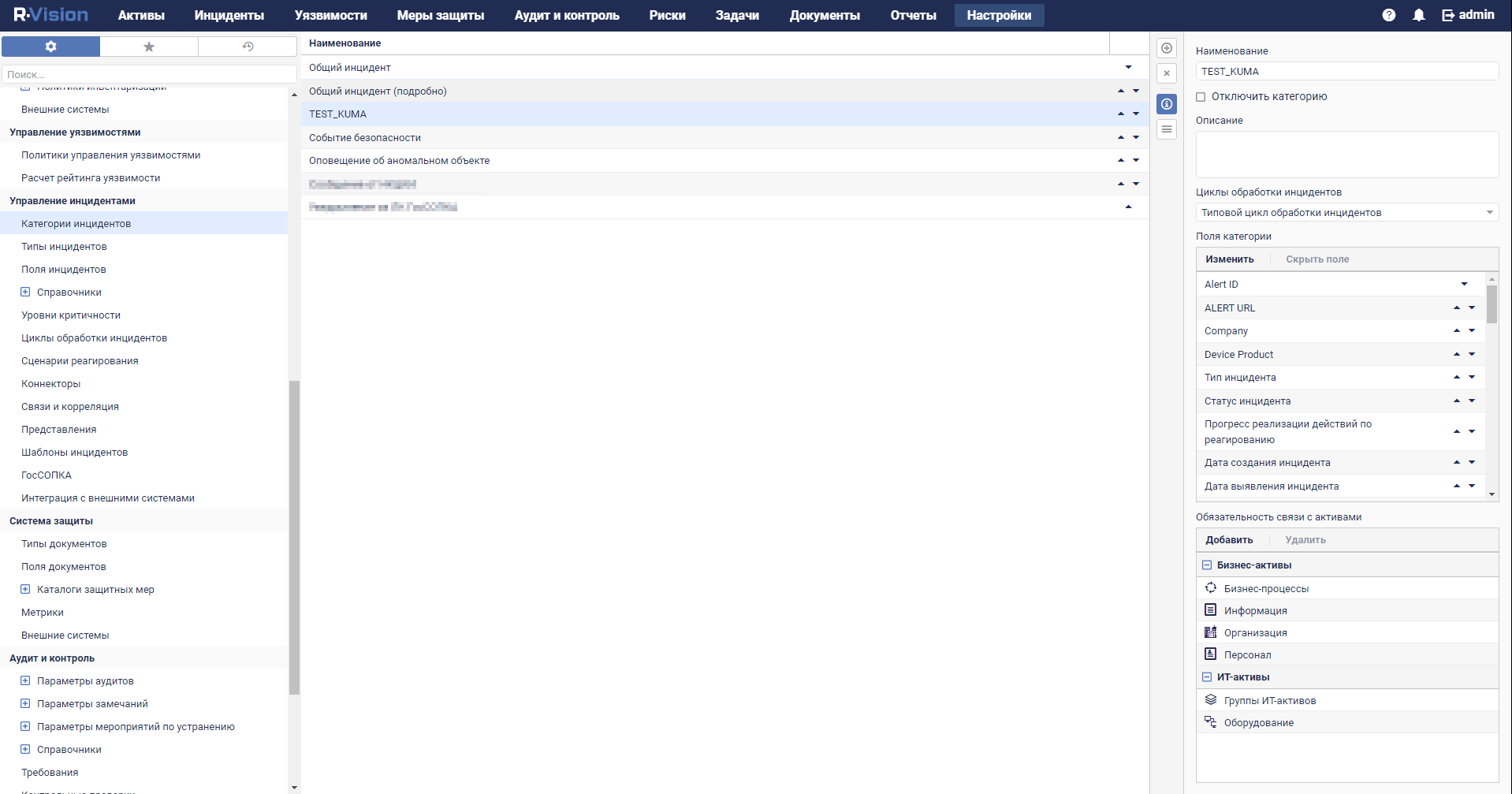

- Настройка полей инцидентов R-Vision IRP и алертов KUMA

- Добавьте поля инцидента ALERT_ID и ALERT_URL.

- Настройте категорию инцидентов R-Vision IRP, создаваемых по алертам KUMA. Это можно сделать в веб-интерфейсе R-Vision IRP в разделе Настройки → Управление инцидентами → Категории инцидентов. Добавьте новую или измените существующую категорию инцидентов, указав в блоке параметров Поля категорий созданные ранее поля инцидентов

Alert IDиAlert URL. ПолеAlert IDможно сделать скрытым.Категории инцидентов с данными из алертов KUMA в R-Vision IRP версии 4.0

Категории инцидентов с данными из алертов KUMA в R-Vision IRP версии 5.0

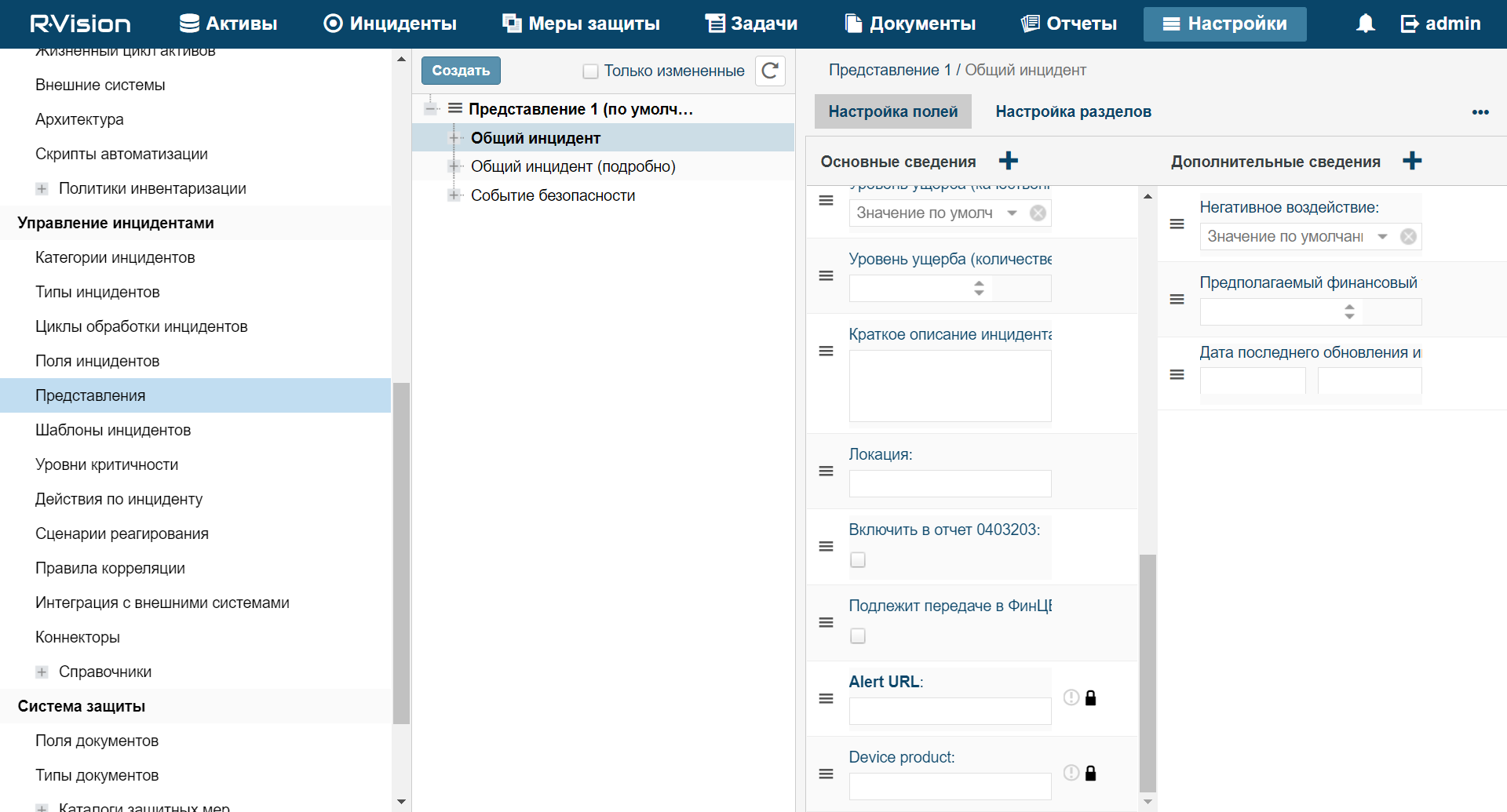

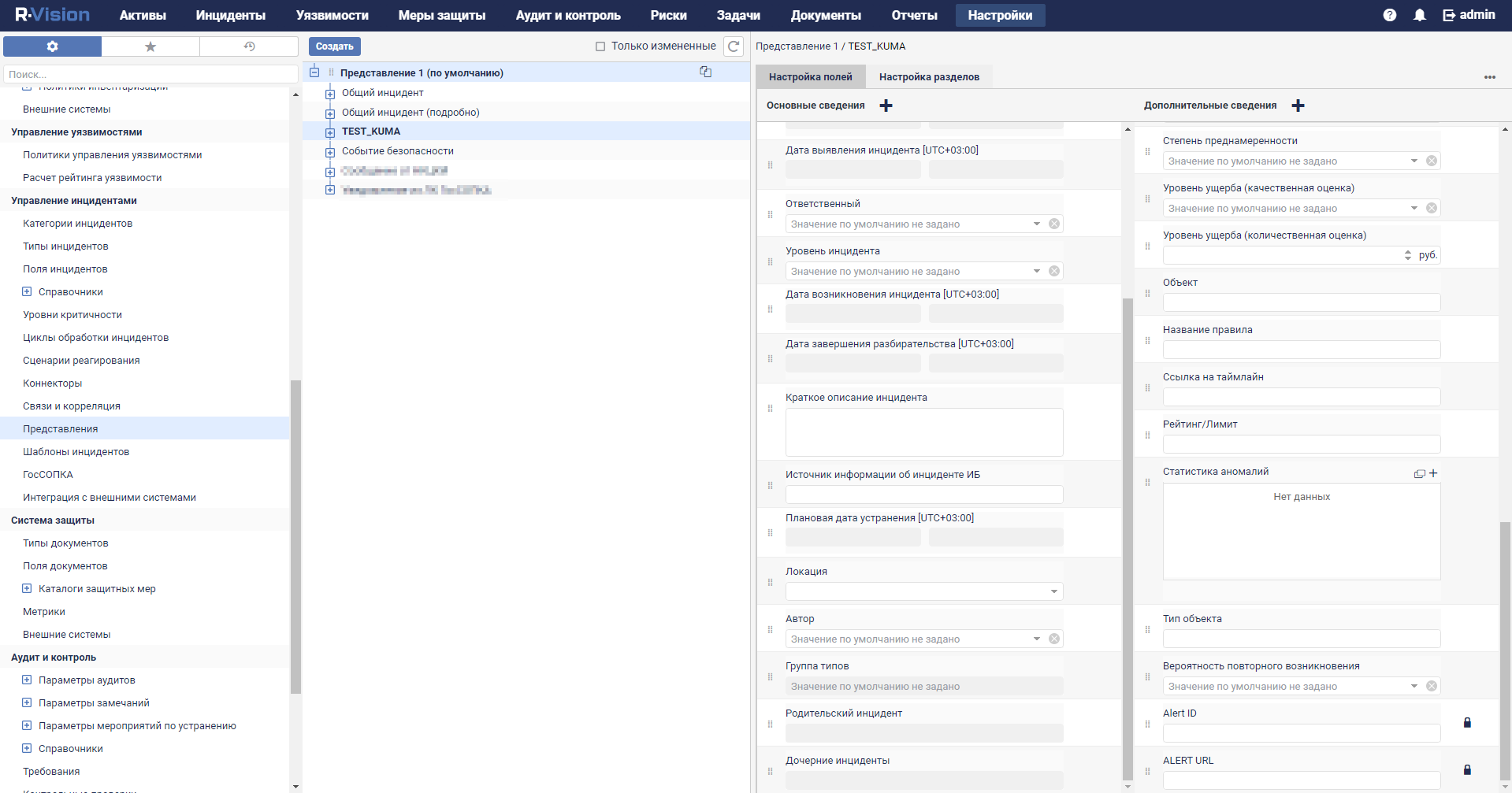

- Запретите редактирование ранее созданных полей инцидентов

Alert IDиAlert URL. В веб-интерфейсе R-Vision IRP в разделе Настройки → Управление инцидентами → Представления выберите категорию инцидентов R-Vision IRP, которые будут создаваться по алертам KUMA, и установите рядом с полямиAlert IDиAlert URLзначок замка.Поле Alert URL недоступно для редактирования в R-Vision IRP версии 4.0

Поле Alert URL недоступно для редактирования в R-Vision IRP версии 5.0

- Создание коллектора и коннектора в R-Vision IRP

- Создание правила на закрытие алерта в KUMA

Создайте правило на отправку в KUMA запроса на закрытие алерта при закрытии инцидента в R-Vision IRP.

В R-Vision IRP теперь настроена интеграция с KUMA. Если интеграция также настроена в KUMA, при появлении алертов в KUMA информация о них будет отправляться в R-Vision IRP для создания инцидента. В разделе Информация об алерте в веб-интерфейсе KUMA отображается ссылка в R-Vision IRP.

Добавление полей инцидента ALERT_ID и ALERT_URL

Чтобы добавить в R-Vision IRP поле инцидента ALERT_ID:

- В веб-интерфейсе R-Vision IRP в разделе Настройки → Управление инцидентами → Поля инцидентов выберите группу полей Без группы.

- Нажмите на значок плюса в правой части экрана.

В правой части экрана отобразится область параметров создаваемого поля инцидента.

- В поле Наименование введите название поля, например

Alert ID. - В раскрывающемся списке Тип выберите Текстовое поле.

- В поле Тег для распознавания введите

ALERT_ID.

Поле ALERT_ID добавлено в инцидент R-Vision IRP.

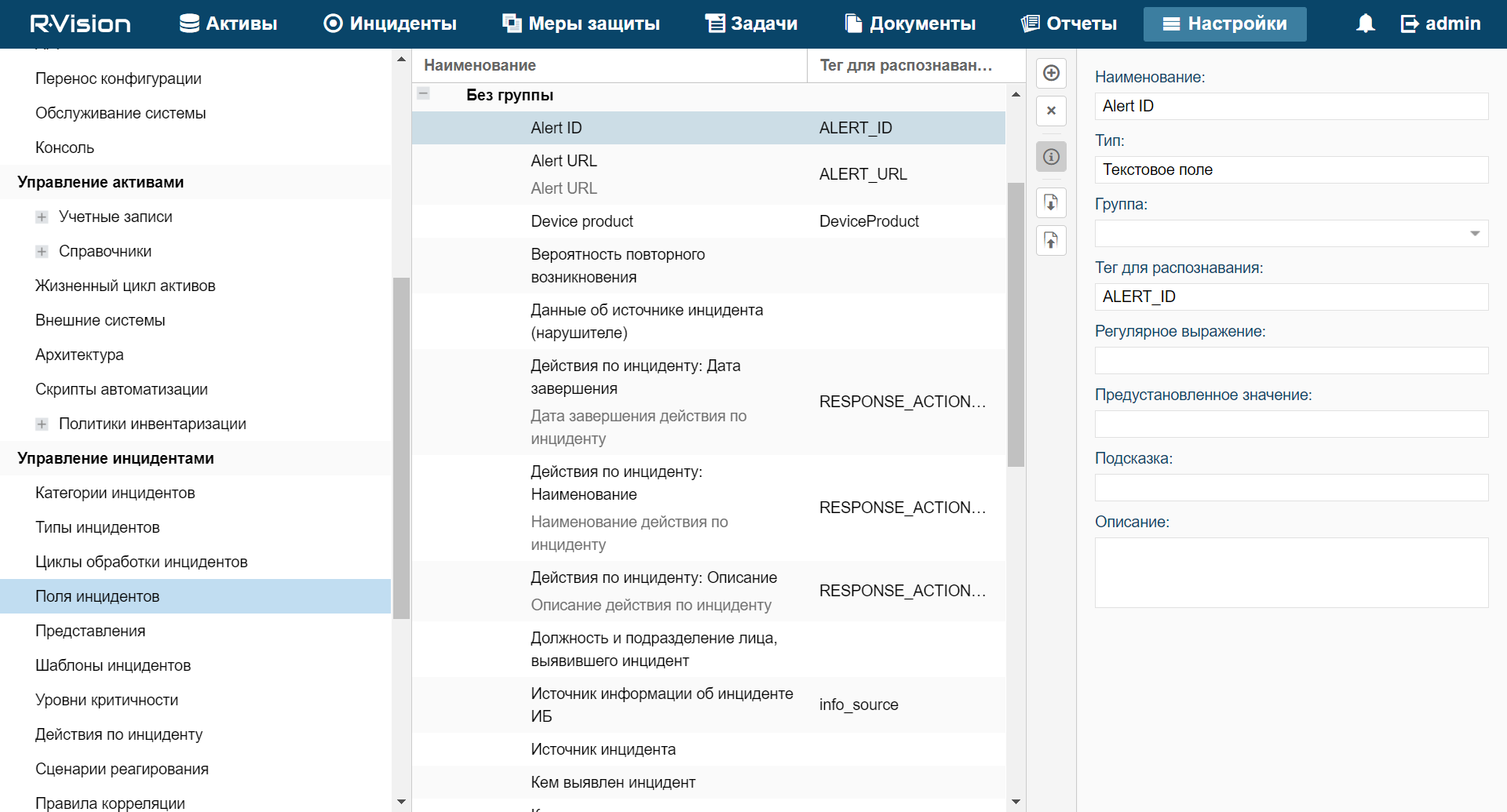

Поле ALERT_ID в R-Vision IRP версии 4.0

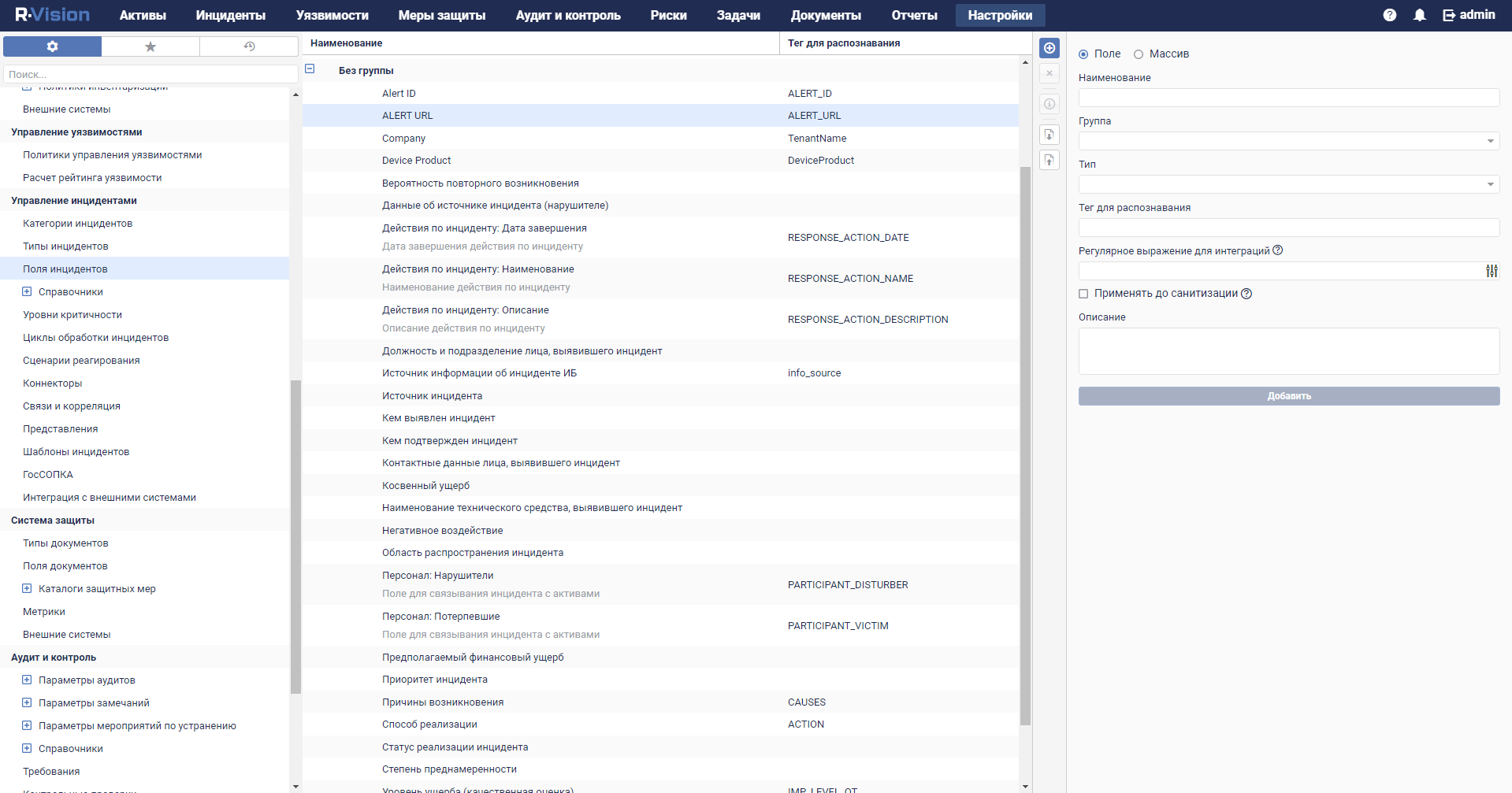

Поле ALERT_ID в R-Vision IRP версии 5.0

Чтобы добавить в R-Vision IRP поле инцидента ALERT_URL:

- В веб-интерфейсе R-Vision IRP в разделе Настройки → Управление инцидентами → Поля инцидентов выберите группу полей Без группы.

- Нажмите на значок плюса в правой части экрана.

В правой части экрана отобразится область параметров создаваемого поля инцидента.

- В поле Наименование введите название поля, например

Alert URL. - В раскрывающемся списке Тип выберите Текстовое поле.

- В поле Тег для распознавания введите

ALERT_URL. - Установите флажки Отображение ссылок и Отображать URL как ссылки.

Поле ALERT_URL добавлено в инцидент R-Vision IRP.

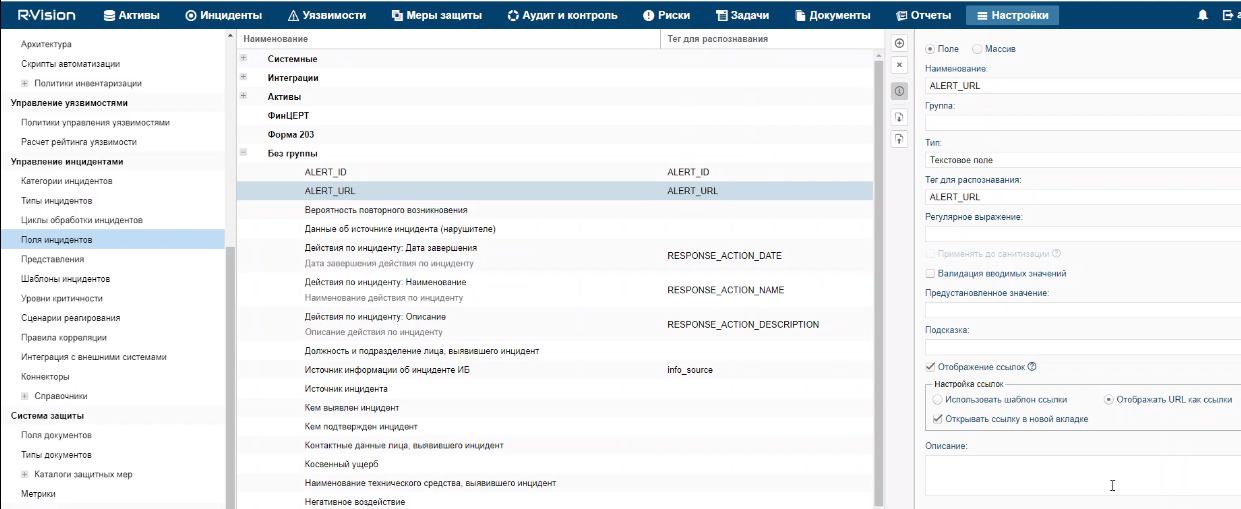

Поле ALERT_URL в R-Vision IRP версии 4.0

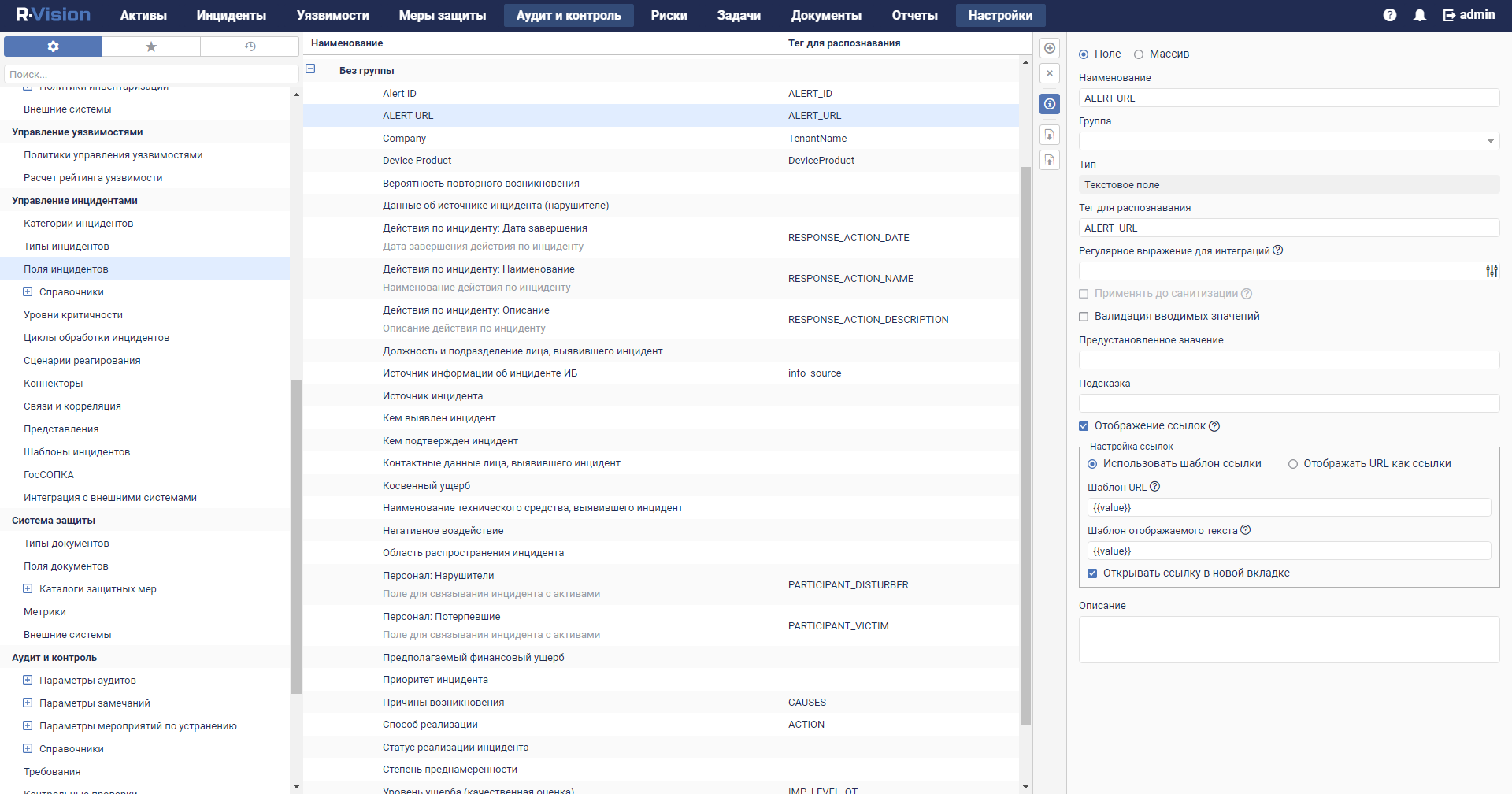

Поле ALERT_URL в R-Vision IRP версии 5.0

При необходимости аналогичным образом можно настроить отображение других данных из алерта KUMA в инциденте R-Vision IRP.

В началоСоздание коллектора в R-Vision IRP

Чтобы создать коллектор в R-Vision IRP:

- В веб-интерфейсе R-Vision IRP в разделе Настройки → Общие → Коллекторы нажмите на значок плюса.

- В поле Название укажите название коллектора (например,

Main collector). - В поле Адрес коллектора введите IP-адрес или название хоста, где установлена R-Vision IRP (например,

127.0.0.1). - В поле Порт введите значение

3001. - Нажмите Добавить.

- На закладке Организации выберите организацию, для которой вы хотите добавить интеграцию с KUMA и установите флажки Коллектор по умолчанию и Коллектор реагирования.

Коллектор R-Vision IRP создан.

В началоСоздание коннектора в R-Vision IRP

Чтобы создать коннектор в R-Vision IRP:

- В веб-интерфейсе R-Vision IRP в разделе Настройки → Управление инцидентами → Коннекторы нажмите на значок плюса.

- В раскрывающемся списке Тип выберите REST.

- В поле Название укажите название коннектора, например,

KUMA. - В поле URL введите API-запрос на закрытие алерта в формате

<FDQN сервера Ядра KUMA>:<Порт, используемый для API-запросов (по умолчанию 7223)>/api/v1/alerts/close.Пример:

https://kuma-example.com:7223/api/v1/alerts/close - В раскрывающемся списке Тип авторизации выберите Токен.

- В поле Auth header введите значение

Authorization. - В поле Auth value введите токен главного администратора KUMA в следующем формате:

Bearer <токен главного администратора KUMA> - В раскрывающемся списке Коллектор выберите ранее созданный коллектор.

- Нажмите Сохранить.

Коннектор создан.

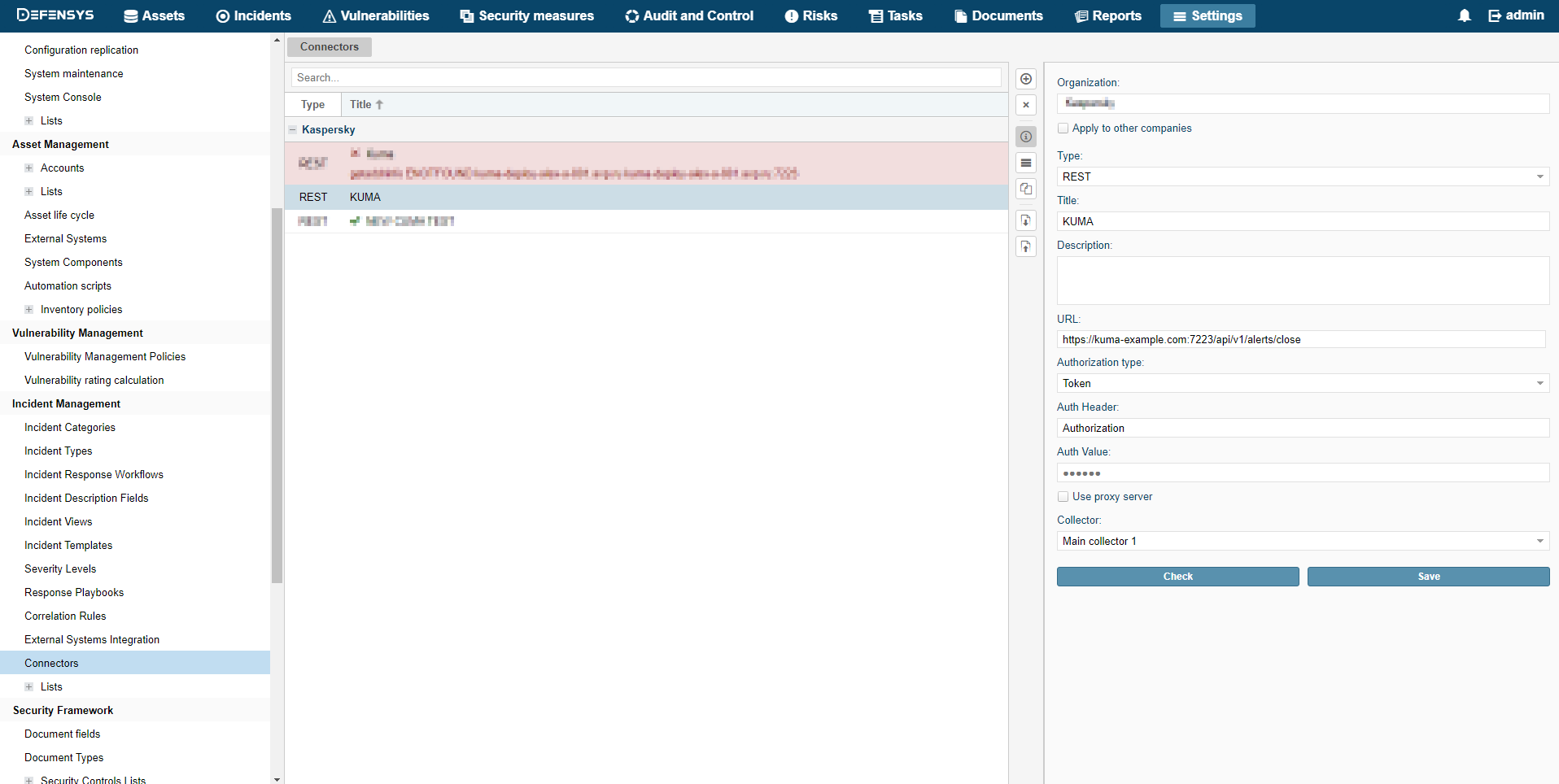

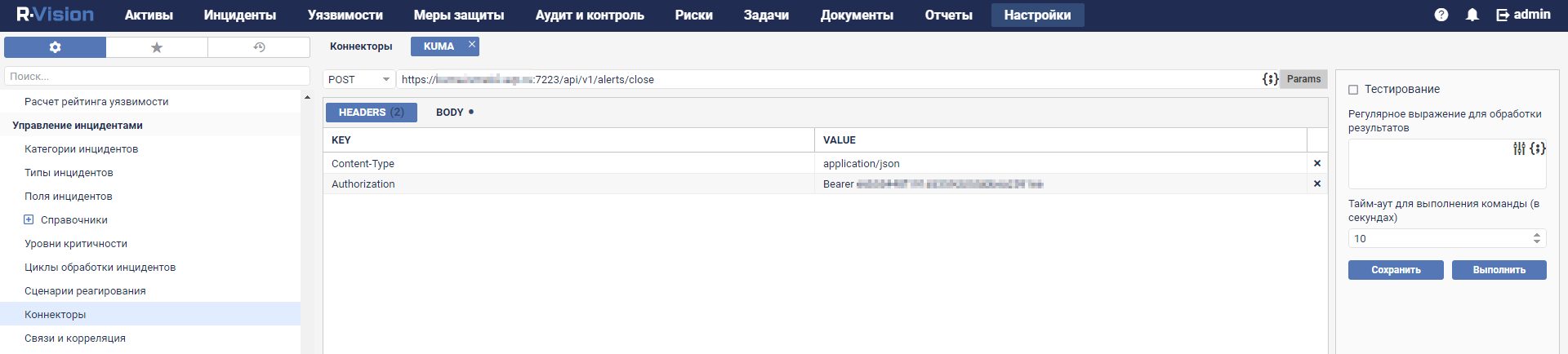

Коннектор в R-Vision IRP версии 4.0

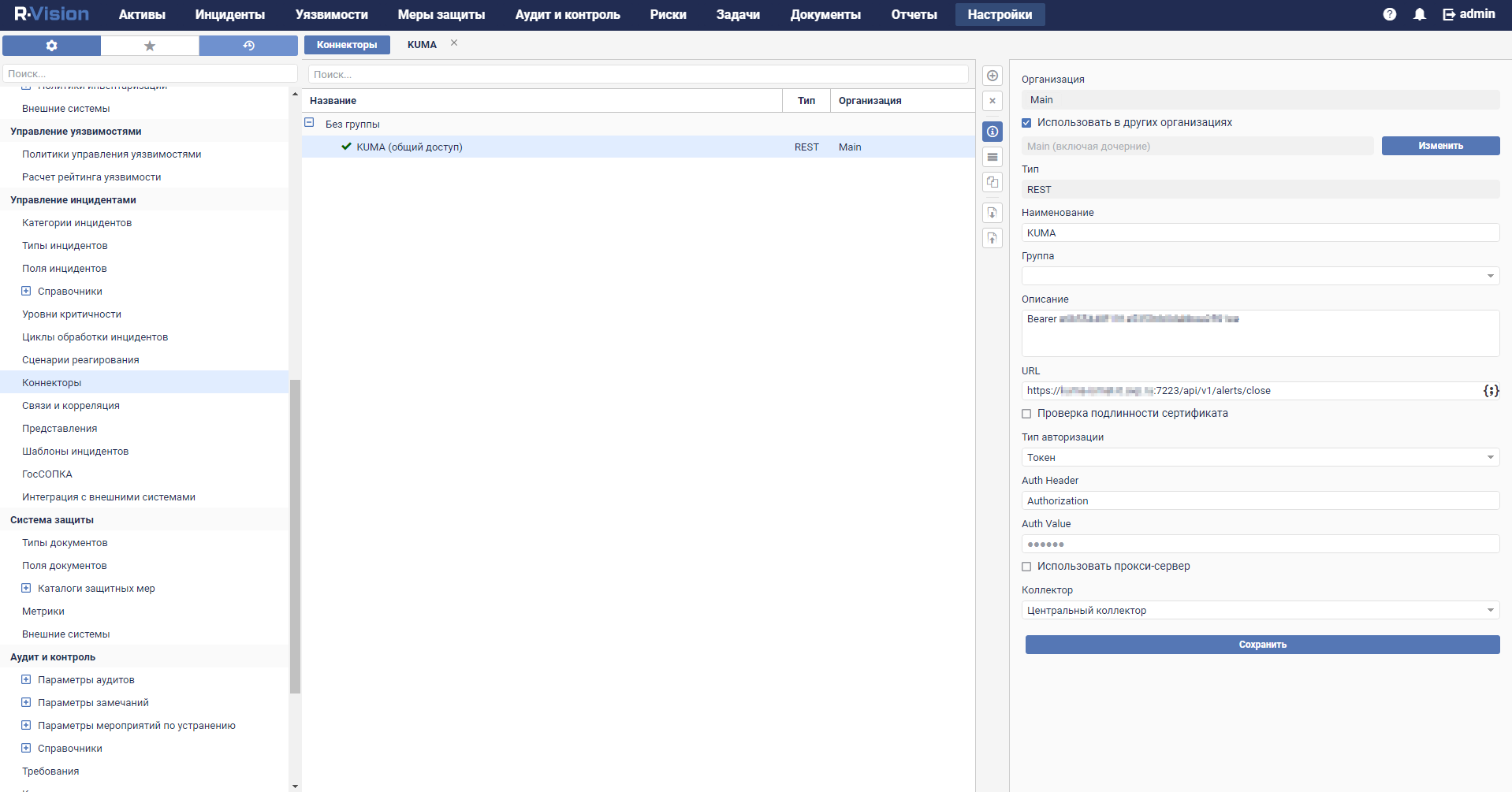

Коннектор в R-Vision IRP версии 5.0

После того как коннектор создан, требуется настроить отправку API-запросов на закрытие алертов в KUMA.

Чтобы настроить отправку API-запросов в R-Vision IRP:

- В веб-интерфейсе R-Vision IRP в разделе Настройки → Управление инцидентами → Коннекторы откройте созданный коннектор для редактирования.

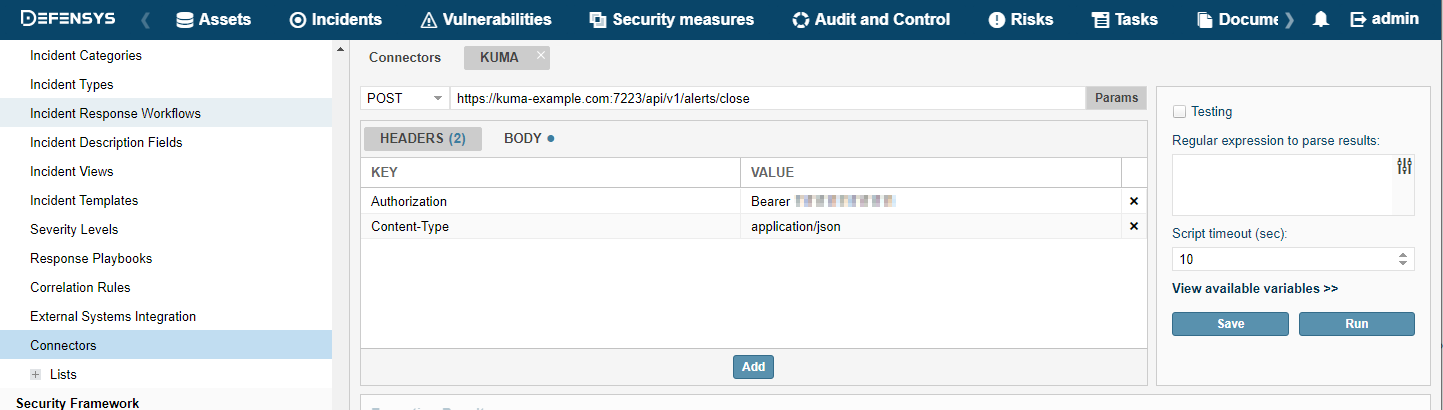

- В раскрывающемся списке типа запросов выберите POST.

- В поле Params введите API-запрос на закрытие алерта в формате

<FDQN сервера Ядра KUMA>:<Порт, используемый для API-запросов (по умолчанию 7223)>/api/v1/alerts/close.Пример,

https://kuma-example.com:7223/api/v1/alerts/close - На закладке HEADERS добавьте следующие ключи и их значения:

- Ключ

Content-Type; значение:application/json. - Ключ

Authorization; значение:Bearer <токен главного администратора KUMA>.Токен главного администратора KUMA можно получить в веб-интерфейсе KUMA в разделе Параметры → Пользователи.

- Ключ

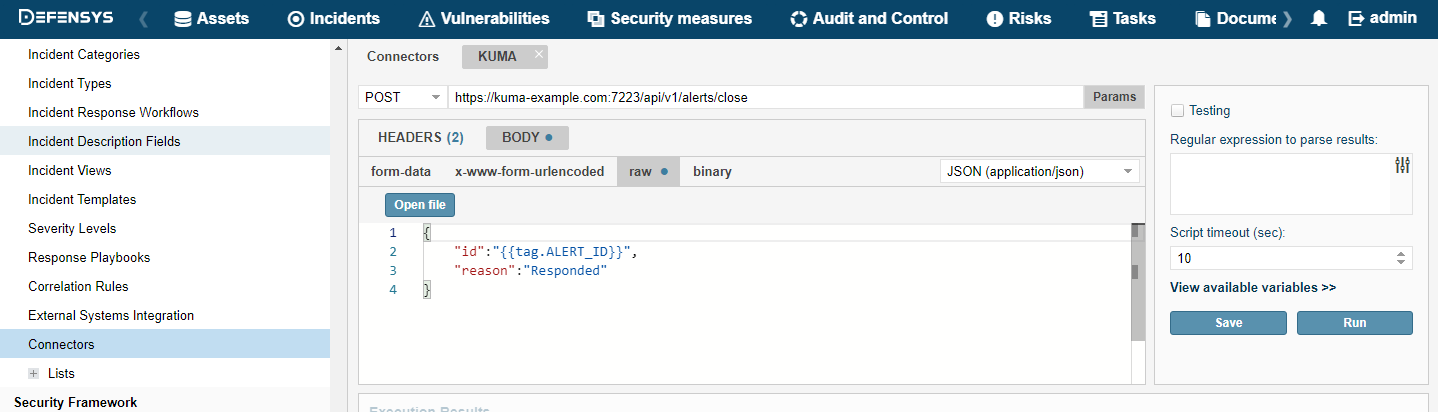

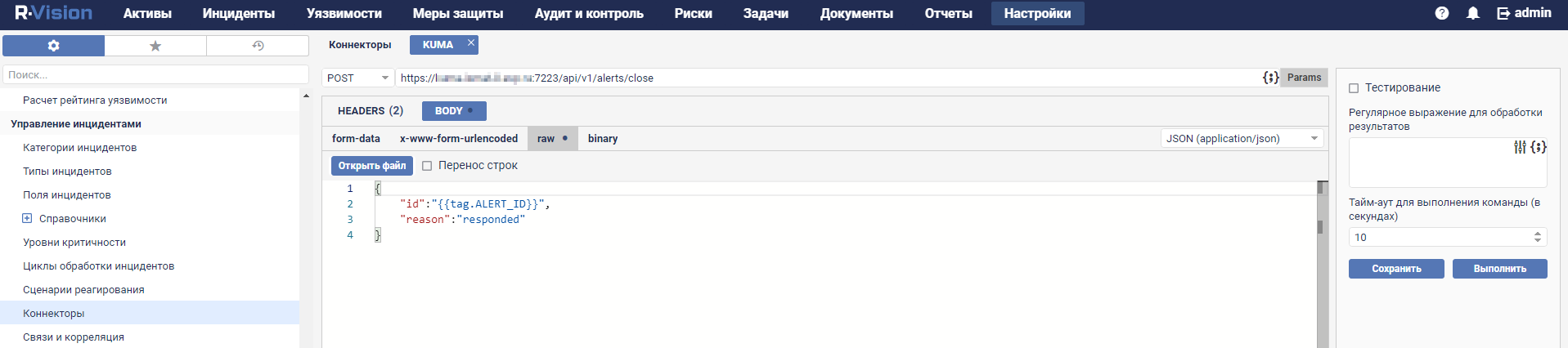

- На закладке BODY → Raw введите содержание тела API-запроса:

{"id":"{{tag.ALERT_ID}}","reason":"<причина закрытия алерта. Доступные значения: "Incorrect Correlation Rule", "Incorrect Data", "Responded".>"} - Нажмите Сохранить.

Коннектор настроен.

Коннектор в R-Vision IRP версии 4.0

Коннектор в R-Vision IRP версии 5.0

В началоСоздание правила на закрытие алерта в KUMA при закрытии инцидента в R-Vision IRP

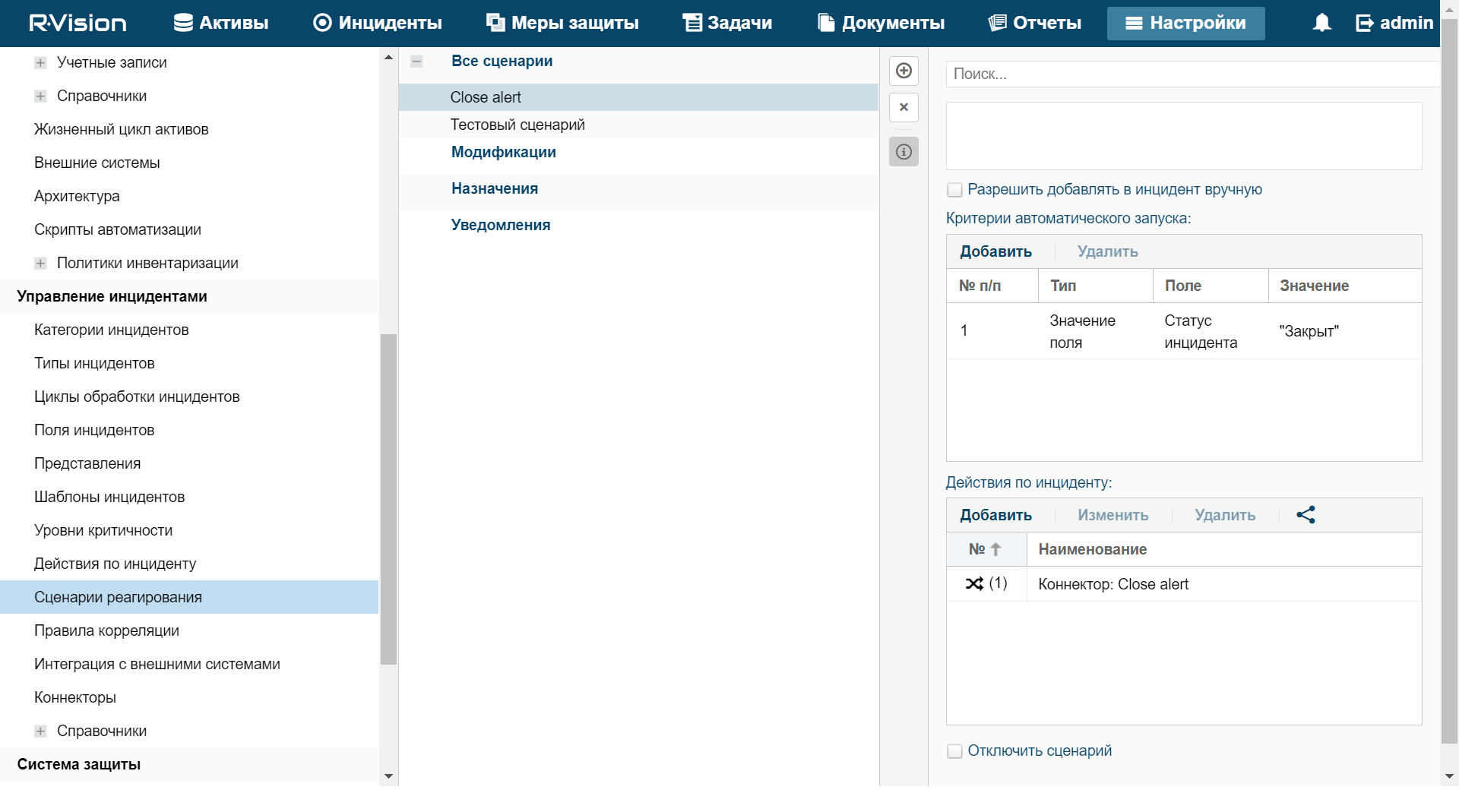

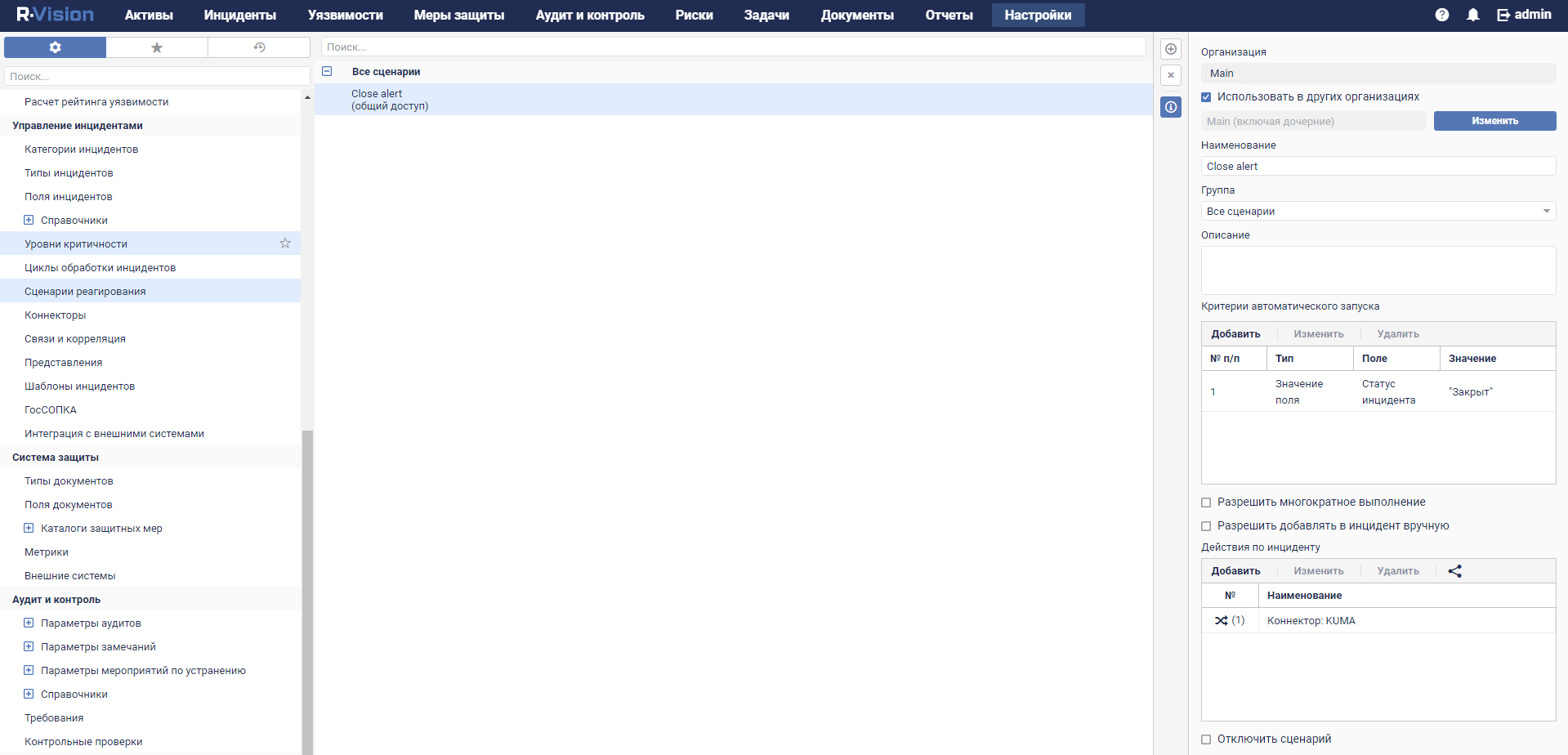

Чтобы создать правило на отправку в KUMA запроса на закрытие алерта при закрытии инцидента в R-Vision IRP:

- В веб-интерфейсе R-Vision IRP в разделе Настройки → Управление инцидентами → Сценарии реагирования нажмите на значок плюса.

- В поле Название введите название создаваемого правила, например

Close alert. - В раскрывающемся списке Группа выберите Все сценарии.

- В блоке параметров Критерии автоматического запуска нажмите Добавить и в открывшемся окне введите условия срабатывания правила:

- В раскрывающемся списке Тип выберите Значение поля.

- В раскрывающемся списке Поле выберите Статус инцидента.

- Установите флажок напротив статуса Закрыт.

- Нажмите Добавить.

Условия срабатывания правила добавлены. Правило будет срабатывать при закрытии инцидента.

- В блоке параметров Действия по инциденту нажмите Добавить → Запуск коннектора и в открывшемся окне выберите коннектор, который следует выполнить при срабатывании правила:

- В раскрывающемся списке Коннектор выберите ранее созданный коннектор.

- Нажмите Добавить.

Коннектор добавлен в правило.

- Нажмите Добавить.

Правило на отправку в KUMA запроса на закрытие алерта при закрытии инцидента в R-Vision IRP создано.

Правило сценария R-Vision IRP версии 4.0

Правило сценария R-Vision IRP версии 5.0

В началоРабота с алертами с помощью R-Vision IRP

После того как интеграция KUMA и R-Vision IRP настроена, данные об алертах KUMA поступают в R-Vision IRP. Изменение параметров алертов в KUMA отражается в R-Vision IRP. Изменение статусов алертов в KUMA или R-Vision IRP, кроме закрытия, также отражается в другой системе.

Если настроена интеграция KUMA и R-Vision IRP, вы можете выполнять следующее:

- Передавать сведения о киберугрозах из KUMA в R-Vision IRP

Из KUMA в R-Vision IRP автоматически передаются сведения об обнаруженных алертах. При этом в R-Vision IRP создается инцидент.

В R-Vision IRP передаются следующие сведения об алерте KUMA:

- идентификатор;

- название;

- статус;

- дата первого события, относящегося к алерту;

- дата последнего обнаружения, относящегося к алерту;

- имя учетной записи или адрес электронной почты специалиста по безопасности, назначенного для обработки алерта;

- уровень важности алерта;

- категория инцидента R-Vision IRP, соответствующего алерту KUMA;

- иерархический список событий, связанных с алертом;

- список активов, как внутренних, так и внешних, связанных с алертом;

- список пользователей, связанных с алертом;

- журнал изменений алерта;

- ссылка на алерт в KUMA.

- Расследовать киберугрозы в KUMA

Первоначальная обработка алерта производится в KUMA. Специалист по безопасности может уточнять и менять любые параметры алерта, кроме идентификатора и названия. Внесенные изменения отражаются в карточке инцидента R-Vision IRP.

Если киберугроза признается ложной и алерт закрывается в KUMA, соответствующий ему инцидент R-Vision IRP также автоматически закрывается.

- Закрывать инциденты в R-Vision IRP

После необходимых работ по инциденту и фиксации хода расследования в R-Vision IRP инцидент закрывается. Соответствующий алерт KUMA также автоматически закрывается.

- Открывать ранее закрытые инциденты

Если в процессе мониторинга обнаруживается, что инцидент не был решен полностью или обнаруживаются дополнительные сведения, такой инцидент снова открывается в R-Vision IRP. При этом в KUMA алерт остается закрытым.

Специалист по безопасности с помощью ссылки может перейти из инцидента R-Vision IRP в соответствующий алерт в KUMA и изменить его параметры, кроме идентификатора, названия и статуса. Внесенные изменения отражаются в карточке инцидента R-Vision IRP.

Дальнейший анализ происходит в R-Vision IRP. Когда расследование завершено и инцидент в R-Vision IRP снова закрыт, статус соответствующего алерта в KUMA не меняется: алерт остается закрытым.

- Запрашивать дополнительные сведения из системы-источника в рамках сценария реагирования или вручную

Если в процессе анализа в R-Vision IRP возникает необходимость получить дополнительные сведения из KUMA, в R-Vision IRP можно сформировать требуемый поисковый запрос (например, запрос телеметрии, репутации, сведений о хосте) к KUMA. Запрос передается с помощью REST API KUMA, ответ фиксируется в карточке инцидента R-Vision IRP для дальнейшего анализа и вывода в отчет.

Действия выполняются в такой же последовательности на этапе автоматической обработки, если нет возможности сразу сохранить всю информацию по инциденту при импорте.

Интеграция с Active Directory

KUMA можно интегрировать с используемыми в вашей организации службами Active Directory.

Вы можете настроить подключение к службе каталогов Active Directory по протоколу LDAP. Это позволит использовать информацию из Active Directory в правилах корреляции для обогащения событий и алертов, а также для аналитики.

Если вы настроите соединение с сервером контроллера домена, это позволит использовать доменную авторизацию. В этом случае вы сможете привязать группы пользователей из Active Directory к фильтрам ролей KUMA. Пользователи, принадлежащие к этим группам, смогут войти в веб-интерфейс KUMA, используя свои доменные учетные данные, и получат доступ к разделам программы в соответствии с назначенной ролью.

Рекомендуется предварительно создать в Active Directory группы пользователей, которым вы хотите предоставить возможность проходить авторизацию с помощью доменной учетной записи в веб-интерфейсе KUMA. В свойствах учетной записи пользователя в Active Directory обязательно должен быть указан адрес электронной почты.

Подключение по протоколу LDAP

Подключения по протоколу LDAP создаются и управляются в разделе Параметры → LDAP-сервер веб-интерфейса KUMA. В разделе Интеграция c LDAP-сервером по тенантам отображаются тенанты, для которых созданы подключения по протоколу LDAP. Тенанты можно создать или удалить.

Если выбрать тенант, откроется окно Интеграция c LDAP-сервером, в котором отображается таблица с существующими LDAP-подключениями. Подключения можно создать или изменить. В этом же окне можно изменить частоту обращения к LDAP-серверам и установить срок хранения устаревших данных.

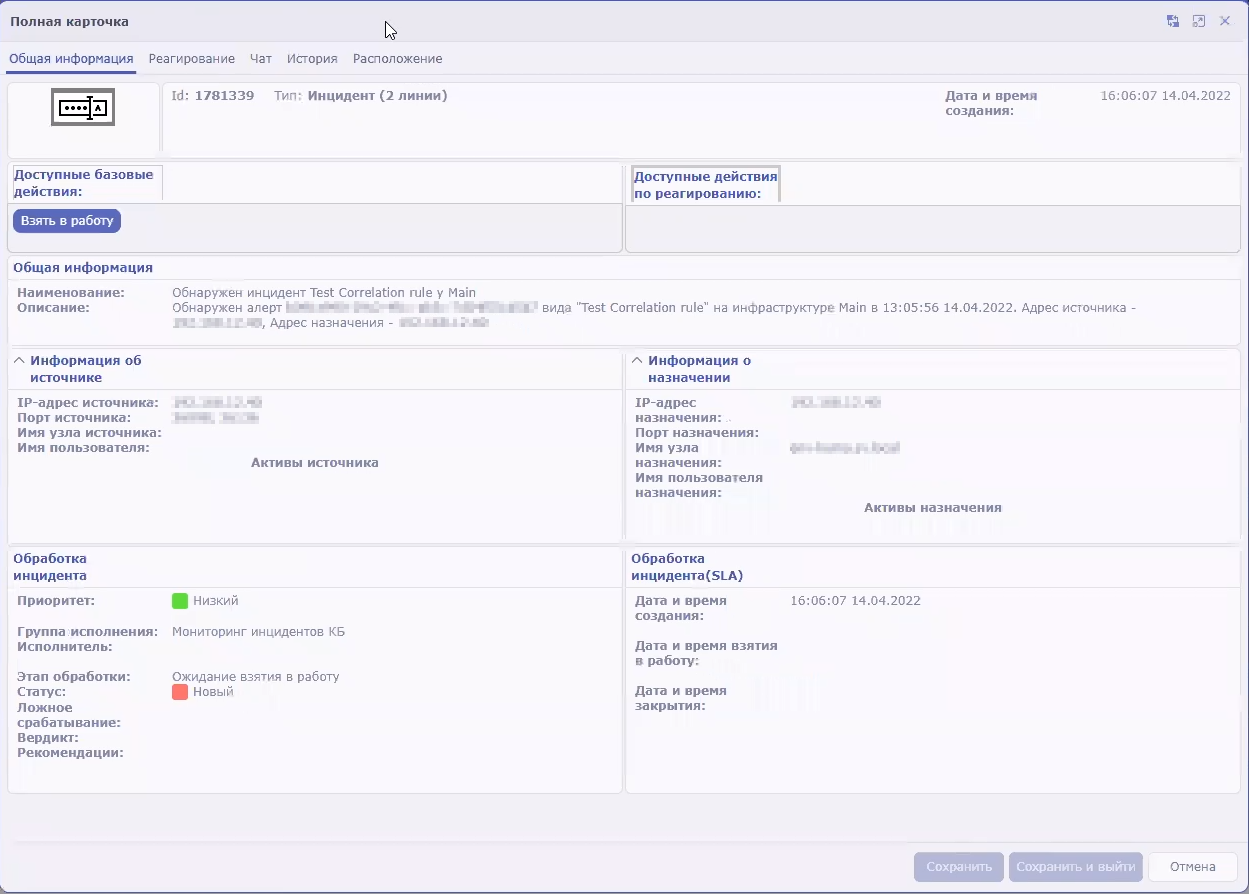

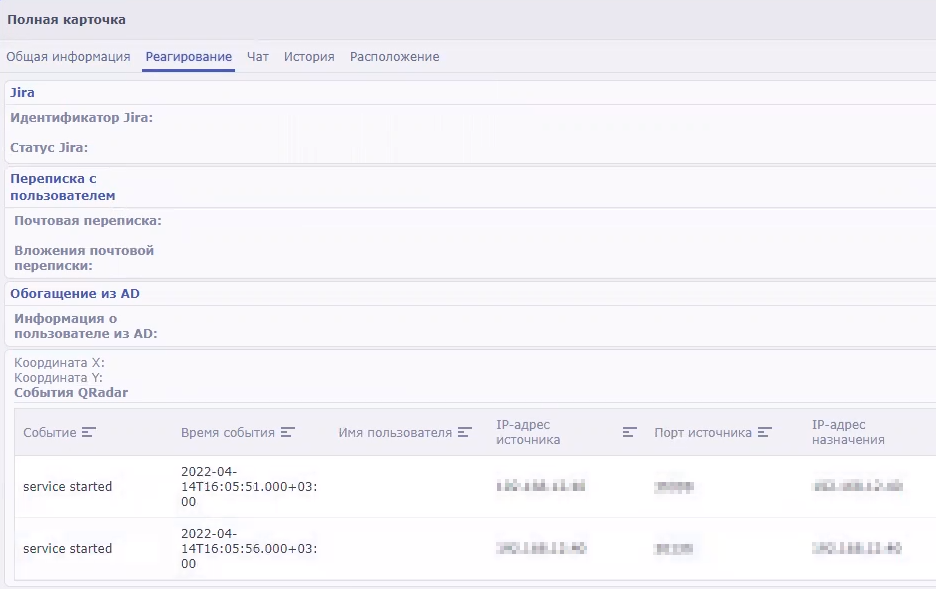

После включения интеграции информация об учетных записях Active Directory становится доступной в окне алертов, в окне с подробной информацией о событиях корреляции, а также окне инцидентов. При выборе имени учетной записи в разделе Связанные пользователи откроется окно Информация об учетной записи с данными, импортированными из Active Directory.

Данные из LDAP можно также использовать при обогащении событий в коллекторах и в аналитике.

Импортируемые атрибуты Active Directory

Включение и выключение LDAP-интеграции

Можно включить или выключить сразу все LDAP-подключения тенанта, а можно включить или выключить только определенное LDAP-подключение.

Чтобы включить или отключить все LDAP-подключения тенанта:

- Откройте раздел Параметры → LDAP-сервер веб-интерфейса KUMA и выберите тенант, у которого вы хотите включить или выключить все подключения к LDAP.

Откроется окно Интеграция с LDAP-сервером по тенантам.

- Установите или снимите флажок Выключено.

- Нажмите Сохранить.

Чтобы включить или отключить определенное LDAP-подключение:

- Откройте раздел Параметры → LDAP-сервер веб-интерфейса KUMA и выберите тенант, у которого вы хотите включить или выключить подключение к LDAP.

Откроется окно Интеграция с LDAP-сервером.

- Выберите нужное подключение и в открывшемся окне установите или снимите флажок Выключено.

- Нажмите Сохранить.

Добавление тенанта в список тенантов для интеграции с LDAP-сервером

Чтобы добавить тенант в список тенантов для интеграции с LDAP-сервером:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → LDAP-сервер.

Откроется окно Интеграция с LDAP-сервером по тенантам.

- Нажмите на кнопку Добавить тенант.

Отобразится окно Интеграция с LDAP-сервером.

- В раскрывающемся списке Тенант выберите тенант, который вам требуется добавить.

- Нажмите Сохранить.

Выбранный тенант добавлен в список тенантов для интеграции с LDAP-сервером.

Чтобы добавить тенант из списка тенантов для интеграции с LDAP-сервером:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → LDAP-сервер.

Отобразится таблица Интеграция с LDAP-сервером по тенантам.

- Установите флажок рядом с тенантом, который необходимо удалить, и нажмите на кнопку Удалить.

- Подтвердите удаление тенанта.

Выбранный тенант удален из списка тенантов для интеграции с LDAP-сервером.

В началоСоздание подключения к LDAP-серверу

Чтобы создать LDAP-подключение к Active Directory:

- Откройте раздел Параметры → LDAP-сервер веб-интерфейса KUMA.

- Выберите или создайте тенант, для которого хотите создать подключение к LDAP.

Откроется окно Интеграция с LDAP-сервером по тенантам.

- Нажмите на кнопку Добавить подключение.

Откроется окно Параметры подключения.

- Добавьте секрет с учетными данными для подключения к серверу Active Directory. Для этого выполните следующие действия:

- Если вы добавили секрет ранее, в раскрывающемся списке Секрет выберите существующий ресурс секрета (тип credentials).

Выбранный секрет можно изменить, нажав на кнопку

.

. - Если вы хотите создать новый секрет, нажмите на кнопку

.

.Откроется окно Секрет.

- В поле Название (обязательно) введите название ресурса: от 1 до 128 символов Юникода.

- В полях Пользователь и Пароль (обязательно) введите учетные данные для подключения к серверу Active Directory.

Вы можете указать имя пользователя в одном из следующих форматов: <имя пользователя>@<домен> или <домен><имя пользователя>.

- В поле Описание введите описание ресурса: до 256 символов Юникода.

- Нажмите на кнопку Сохранить.

- Если вы добавили секрет ранее, в раскрывающемся списке Секрет выберите существующий ресурс секрета (тип credentials).

- В поле Название (обязательно) введите уникальное имя LDAP-подключения.

Длина должна быть от 1 до 128 символов Юникода.

- В поле URL (обязательно) введите адрес контроллера домена в формате

<hostname или IP-адрес сервера>:<порт>.Вы можете указать через запятую адреса нескольких серверов с контроллерами домена на случай, если один из них будет недоступен. Все указанные серверы должны находиться в одном домене.

- Если вы хотите использовать TLS-шифрование для соединения с контроллером домена, в раскрывающемся списке Тип выберите один из следующих вариантов:

- startTLS.

При использовании метода

сначала устанавливается незащищенное соединение по порту 389, а затем отправляется запрос на шифрование. Если команда STARTTLS завершается с ошибкой, соединение обрывается.Убедитесь, что порт 389 открыт. В противном случае соединение с контроллером домена будет невозможно.

- ssl.

При использовании SSL сразу устанавливается шифрованное соединение по порту 636.

- незащищенный.

При использовании шифрованного соединения невозможно указать IP-адрес в качестве URL.

- startTLS.

- Если на предыдущем шаге вы включили TLS-шифрование, добавьте TLS-сертификат. Следует использовать сертификат удостоверяющего центра, которым подписан сертификат сервера LDAP. Пользовательские сертификаты использовать нельзя. Чтобы добавить сертификат, выполните следующие действия:

- Если вы загрузили сертификат ранее, выберите его в раскрывающемся списке Сертификат.

Если ранее не было добавлено ни одного сертификата, в раскрывающемся списке отобразится Нет данных.

- Если вы хотите загрузить новый сертификат, справа от списка Сертификат нажмите на кнопку

.

.Откроется окно Секрет.

- В поле Название введите название, которое будет отображаться в списке сертификатов после его добавления.

- По кнопке Загрузить файл сертификата добавьте файл с сертификатом Active Directory. Поддерживаются открытые ключи сертификата X.509 в Base64.

- Если требуется, укажите любую информацию о сертификате в поле Описание.

- Нажмите на кнопку Сохранить.

Сертификат будет загружен и отобразится в списке Сертификат.

- Если вы загрузили сертификат ранее, выберите его в раскрывающемся списке Сертификат.

- В поле Время ожидания в секундах укажите, сколько времени требуется ожидать ответа от сервера контроллера домена.

Если в поле URL указано несколько адресов, то KUMA будет ждать ответа от первого сервера указанное количество секунд. Если за это время ответ не будет получен, программа обратится к следующему указанному серверу и т.д. Если ни один из указанных серверов не ответит в течение заданного времени, подключение будет прервано с ошибкой.

- В поле База поиска (Base DN) введите базовое отличительное имя каталога, в котором должен выполняться поисковый запрос.

- Установите флажок Выключено, если не хотите использовать это LDAP-подключение.

По умолчанию флажок снят.

- Нажмите на кнопку Сохранить.

LDAP-подключение к Active Directory создано и отображается в окне Интеграция с LDAP-сервером.

Информация об учетных записях из Active Directory будет запрошена сразу после сохранения подключения, а затем будет обновляться с указанной периодичностью.

Если вы хотите использовать одновременно несколько LDAP-подключений для одного тенанта, вам нужно убедиться, что адрес контроллера домена, указанный в каждом из этих подключений, является уникальным. В противном случае KUMA позволяет включить только одно из этих подключений. Порт при проверке адреса контроллера домена на уникальность не проверяется.

В началоСоздание копии подключения к LDAP-серверу

Вы можете создать LDAP-подключение, скопировав уже существующее подключение. В этом случае в созданное подключение дублируются все параметры исходного подключения.

Чтобы скопировать LDAP-подключение:

- Откройте раздел Параметры → LDAP-сервер веб-интерфейса KUMA и выберите тенант, для которого вы хотите скопировать подключение к LDAP.

Откроется окно Интеграция с LDAP-сервером.

- Выберите нужное подключение.

- В открывшемся окне Параметры подключения нажмите на кнопку Дублировать подключение.

Отобразится окно создания нового подключения. К названию подключения будет добавлено слово

копия. - Если требуется, измените нужные параметры.

- Нажмите на кнопку Сохранить.

Создано новое подключение.

Если вы хотите использовать одновременно несколько LDAP-подключений для одного тенанта, вам нужно убедиться, что адрес контроллера домена, указанный в каждом из этих подключений, является уникальным. В противном случае KUMA позволяет включить только одно из этих подключений. Порт при проверке адреса контроллера домена на уникальность не проверяется.

В началоИзменение подключения к LDAP-серверу

Чтобы изменить подключение к LDAP-серверу:

- Откройте веб-интерфейс KUMA и выберите раздел Параметры → LDAP-сервер.

Откроется окно Интеграция с LDAP-сервером по тенантам.

- Выберите тенант, для которого вы хотите изменить подключение к LDAP-серверу.

Откроется окно Интеграция с LDAP-сервером.

- Нажмите на подключение с LDAP-серверу, которое вы хотите изменить.

Откроется окно с параметрами выбранного подключения к LDAP-серверу.

- Измените значения необходимых параметров.

- Нажмите на кнопку Сохранить.

Подключение к LDAP-серверу изменено. Перезапустите сервисы KUMA, использующие обогащение данными LDAP-серверов, чтобы изменения вступили в силу.

В началоИзменение частоты обновления данных

KUMA обращается к LDAP-серверу для обновления данных об учетных записях. Это происходит в следующих случаях:

- Сразу после создания нового подключения.

- Сразу после изменения параметров существующего подключения.

- Регулярно по расписанию каждые несколько часов. По умолчанию каждые 12 часов.

- При создании пользователем задачи на обновление данных об учетных записях.

При обращении к LDAP-серверам создается задача в разделе Диспетчер задач веб-интерфейса KUMA.

Чтобы изменить расписание обращений KUMA к LDAP-серверам:

- Откройте в веб-интерфейсе KUMA раздел Параметры → LDAP-сервер → Интеграция с LDAP-сервером по тенантам.

- Выберите нужный тенант.

Откроется окно Интеграция с LDAP-сервером.

- В поле Период обновления данных укажите требуемую частоту в часах. Значение по умолчанию – 12.

Расписание обращений изменено.

В началоИзменение срока хранения данных

Полученные данные об учетных записях, если сведения о них перестают поступать от сервера Active Directory, по умолчанию хранятся в KUMA в течение 90 дней. По прошествии этого срока данные удаляются.

После удаления данных об учетных записях в KUMA новые и существующие события не обогащаются этой информацией. Информация об учетных записях также будет недоступна в алертах. Если вы хотите просматривать информацию об учетных записях на протяжении всего времени хранения алерта, требуется установить срок хранения данных об учетных записях больше, чем срок хранения алерта.

Чтобы изменить срок хранения данных об учетных записях:

- Откройте в веб-интерфейсе KUMA раздел Параметры → LDAP-сервер → Интеграция с LDAP-сервером по тенантам.

- Выберите нужный тенант.

Откроется окно Интеграция с LDAP-сервером.

- В поле Время хранения данных укажите количество дней, в течение которого требуется хранить полученные от LDAP-сервера данные.

Срок хранения данных об учетных записях изменен.

В началоЗапуск задач на обновление данных об учетных записях

После создания подключения к серверу Active Directory задачи на получение данных об учетных записях создаются автоматически. Это происходит в следующих случаях:

- Сразу после создания нового подключения.

- Сразу после изменения параметров существующего подключения.

- Регулярно по расписанию каждые несколько часов. По умолчанию каждые 12 часов. Расписание можно изменить.

Задачи на обновление данных об учетных записях можно создать вручную. Загрузить данные можно для всех подключений требуемого тенанта, так и для одного подключения.

Чтобы запустить задачу на обновление данных об учетных записях для всех LDAP-подключений тенанта:

- Откройте в веб-интерфейсе KUMA разделе Параметры → LDAP-сервер → Интеграция с LDAP-сервером по тенантам.

- Выберите требуемый тенант.

Откроется окно Интеграция с LDAP-сервером.

- Нажмите на кнопку Импортировать учетные записи.

В разделе Диспетчер задач веб-интерфейса KUMA добавлена задача на получение данных об учетных записях выбранного тенанта.

Чтобы запустить задачу на обновление данных об учетных записях для одного LDAP-подключения тенанта:

- Откройте в веб-интерфейсе KUMA разделе Параметры → LDAP-сервер → Интеграция с LDAP-сервером по тенантам.

- Выберите требуемый тенант.

Откроется окно Интеграция с LDAP-сервером.

- Выберите требуемое подключение к LDAP-серверу.

Откроется окно Параметры подключения.

- Нажмите на кнопку Импортировать учетные записи.

В разделе Диспетчер задач веб-интерфейса KUMA добавлена задача на получение данных об учетных записях из выбранного подключения тенанта.

В началоУдаление подключения к LDAP-серверу

Чтобы удалить LDAP-подключения к Active Directory:

- Откройте раздел Параметры → LDAP-сервер веб-интерфейса KUMA и выберите тенант, которому принадлежит нужное подключение к LDAP.

Откроется окно Интеграция с LDAP-сервером.

- Нажмите на подключение LDAP, которое вы хотите удалить, а затем нажмите на кнопку Удалить.

- Подтвердите удаление подключения.

LDAP-подключение к Active Directory удалено.

В началоАвторизация с помощью доменных учетных записей

Для того чтобы пользователи могли проходить авторизацию в веб-интерфейсе KUMA с помощью своих доменных учетных данных, требуется выполнить следующие этапы настройки.

- Включить доменную авторизацию, если она отключена

По умолчанию доменная авторизация включена, но подключение к домену не настроено.

- Настроить соединение с контроллером домена

Вы можете подключиться только к одному домену.

- Добавить группы ролей пользователей

Вы можете указать для каждой роли KUMA группу Active Directory. Пользователи из этой группы, пройдя авторизацию с помощью своих доменных учетных данных, будут получать доступ к веб-интерфейсу KUMA в соответствии с указанной ролью.

При этом программа проверяет соответствие группы пользователя в Active Directory указанному фильтру в порядке следования ролей в веб-интерфейсе KUMA: оператор → аналитик → администратор тенанта → главный администратор. При первом совпадении пользователю присваивается роль и дальнейшая проверка не осуществляется. Если для пользователя указано две группы в одном тенанте, то будет использована роль с наименьшими правами. Если указано несколько групп для разных тенантов, то в каждом тенанте пользователю будет присвоена указанная роль.

Если вы выполнили все этапы настройки, но пользователь не может авторизоваться в веб-интерфейсе KUMA с помощью своей доменной учетной записи, рекомендуется проверить конфигурацию на наличие следующих проблем:

- В свойствах учетной записи пользователя в Active Directory не указан адрес электронной почты. В этом случае при первой авторизации пользователя отобразится сообщение об ошибке и учетная запись KUMA не будет создана.

- Локальная учетная запись KUMA с адресом электронной почты, указанным в свойствах доменной учетной записи, уже существует. В этом случае при попытке авторизации с помощью доменной учетной записи пользователь получит сообщение об ошибке.

- Доменная авторизация отключена в параметрах KUMA.

- Допущена ошибка при вводе группы ролей.

- Доменное имя пользователя содержит пробел.

Включение и выключение доменной авторизации

По умолчанию доменная авторизация включена, но подключение к домену Active Directory не настроено. Если после настройки подключения вы хотите временно приостановить доменную авторизацию, вы можете отключить ее в веб-интерфейсе KUMA, не удаляя заданные ранее значения параметров. При необходимости вы сможете в любой момент включить авторизацию снова.

Чтобы включить или отключить доменную авторизацию пользователей в веб-интерфейсе KUMA:

- В веб-интерфейсе программы выберите раздел Параметры → Доменная авторизация.

- Выполните одно из следующих действий:

- Если вы хотите выключить доменную авторизацию, в верхней части рабочей области установите флажок Выключено.

- Если вы хотите включить доменную авторизацию, в верхней части рабочей области снимите флажок Выключено.

- Нажмите на кнопку Сохранить.

Доменная авторизация будет включена или отключена.

В началоНастройка соединения с контроллером домена

Вы можете подключиться только к одному домену Active Directory. Для этого требуется настроить соединение с контроллером домена.

Чтобы настроить соединение с контроллером домена Active Directory:

- В веб-интерфейсе программы выберите раздел Параметры → Доменная авторизация.

- В блоке параметров Подключение в поле База поиска (Base DN) введите DistinguishedName корневой записи для поиска групп доступа в службе каталогов Active Directory.

- В поле URL укажите адрес контроллера домена в формате

<hostname или IP-адрес сервера>:<порт>.Вы можете указать через запятую адреса нескольких серверов с контроллерами домена на случай, если один из них будет недоступен. Все указанные серверы должны находиться в одном домене.

- Если вы хотите использовать TLS-шифрование для соединения с контроллером домена, в раскрывающемся списке Режим TLS выберите один из следующих вариантов:

- startTLS.

При использовании метода startTLS сначала устанавливается незащищенное соединение по порту 389, а затем отправляется запрос на шифрование. Если команда STARTTLS завершается с ошибкой, соединение обрывается.

Убедитесь, что порт 389 открыт. В противном случае соединение с контроллером домена будет невозможно.

- ssl.

При использовании SSL сразу устанавливается шифрованное соединение по порту 636.

- незащищенный.

При использовании шифрованного соединения невозможно указать IP-адрес в качестве URL.

- startTLS.

- Если на предыдущем шаге вы включили TLS-шифрование, добавьте TLS-сертификат:

- Если вы загрузили сертификат ранее, выберите его в раскрывающемся списке Секрет.

Если ранее не было добавлено ни одного сертификата, в раскрывающемся списке отобразится Нет данных.

- Если вы хотите загрузить новый сертификат, справа от списка Секрет нажмите на кнопку

. В открывшемся окне в поле Название введите название, которое будет отображаться в списке сертификатов после его добавления. Добавьте файл с сертификатом Active Directory (поддерживаются открытые ключи сертификата X.509 в Base64), нажав на кнопку Загрузить файл сертификата. Нажмите на кнопку Сохранить.

. В открывшемся окне в поле Название введите название, которое будет отображаться в списке сертификатов после его добавления. Добавьте файл с сертификатом Active Directory (поддерживаются открытые ключи сертификата X.509 в Base64), нажав на кнопку Загрузить файл сертификата. Нажмите на кнопку Сохранить.Сертификат будет загружен и отобразится в списке Секрет.

- Если вы загрузили сертификат ранее, выберите его в раскрывающемся списке Секрет.

- В поле Время ожидания в секундах укажите, сколько времени требуется ожидать ответа от сервера контроллера домена.

Если в поле URL указано несколько адресов, то KUMA будет ждать ответа от первого сервера указанное количество секунд. Если за это время ответ не будет получен, программа обратится к следующему указанному серверу и так далее. Если ни один из указанных серверов не ответит в течение заданного времени, подключение будет прервано с ошибкой.

- Если вы хотите настроить доменную авторизацию для пользователя с ролью главного администратора KUMA, в поле Группа главных администраторов укажите DistinguishedName группы Active Directory, в которой состоит пользователь.

Если для пользователя указано две группы в одном тенанте, то будет использована роль с наименьшими правами.

Пример ввода фильтра:

CN=KUMA team,OU=Groups,OU=Clients,DC=test,DC=domain - Нажмите на кнопку Сохранить.

Соединение с контроллером домена Active Directory будет настроено. Для работы доменной авторизации требуется также добавить группы для ролей пользователей KUMA.

Вы также можете проверить соединение для введенных ранее параметров соединения с контроллером домена.

Чтобы проверить соединение с контроллером домена:

- В веб-интерфейсе программы выберите раздел Параметры → Доменная авторизация.

- В блоке параметров Проверка подключения выберите нужный секрет в поле Данные аутентификации.

При необходимости вы можете создать новый секрет, нажав на кнопку

, или изменить параметры существующего секрета, нажав на кнопку

, или изменить параметры существующего секрета, нажав на кнопку  .

. - Нажмите на кнопку Тест.

Отобразится всплывающее уведомление с результатами теста. Во всплывающем уведомлении отображается сообщение: Подключение установлено. Если соединение установить не удалось, то отображается причина отсутствия соединения.

В началоДобавление групп ролей пользователей

Вы можете указать группы только для тех ролей, для которых требуется настроить доменную авторизацию. Остальные поля можно оставить пустыми.

Чтобы добавить группы ролей пользователей:

- В веб-интерфейсе программы выберите раздел Параметры → Доменная авторизация.

- В блоке параметров Группы ролей нажмите на кнопку Добавить группы ролей.

- В раскрывающемся списке Тенант выберите, для пользователей какого тенанта вы хотите настроить доменную авторизацию.

- Укажите DistinguishedName группы Active Directory, пользователи которой должны иметь возможность пройти авторизацию со своими доменными учетными данными, в полях для следующих ролей:

- Оператор.

- Аналитик.

- Администратор.

Пример ввода группы:

CN=KUMA team,OU=Groups,OU=Clients,DC=test,DC=domain.Вы можете указать для каждой роли только одну группу Active Directory. Если вам нужно указать несколько групп, то для каждой группы требуется повторить шаги 2–4, указывая при этом тот же тенант.

- Если требуется, повторите шаги 2–4 для каждого тенанта, для которого вы хотите настроить доменную авторизацию с ролями оператор, аналитик или администратор тенанта.

- Нажмите на кнопку Сохранить.