Содержание

- Справка Kaspersky Unified Monitoring and Analysis Platform

- О программе Kaspersky Unified Monitoring and Analysis Platform

- Архитектура программы

- Лицензирование программы

- О Лицензионном соглашении

- О лицензии

- О Лицензионном сертификате

- О лицензионном ключе

- О файле ключа

- О лицензионном коде

- Предоставление данных в Kaspersky Unified Monitoring and Analysis Platform

- Добавление лицензионного ключа в веб-интерфейс программы

- Просмотр информации о добавленном лицензионном ключе в веб-интерфейсе программы

- Удаление лицензионного ключа в веб-интерфейсе программы

- Руководство администратора

- Установка и удаление KUMA

- Требования к установке программы

- Порты, используемые KUMA при установке

- Перевыпуск внутренних CA-сертификатов

- Изменение самоподписанного сертификата веб-консоли

- Синхронизация времени на серверах

- О файле инвентаря

- Установка на одном сервере

- Распределенная установка

- Распределенная установка в отказоустойчивой конфигурации

- Резервное копирование KUMA

- Изменение конфигурации KUMA

- Обновление предыдущих версий KUMA

- Устранение ошибок при обновлении

- Удаление KUMA

- Работа с тенантами

- Управление пользователями

- Сервисы KUMA

- Инструменты сервисов

- Наборы ресурсов для сервисов

- Создание хранилища

- Создание коррелятора

- Создание маршрутизатора событий

- Создание коллектора

- Предустановленные коллекторы

- Создание агента

- Настройка источников событий

- Настройка получения событий Auditd

- Настройка получения событий KATA/EDR

- Настройка передачи событий Kaspersky Security Center в SIEM-систему KUMA

- Настройка получения событий Kaspersky Security Center из MS SQL

- Настройка получения событий с устройств Windows с помощью Агента KUMA (WEC)

- Настройка аудита событий с устройств Windows

- Настройка централизованного получения событий с устройств Windows с помощью службы Windows Event Collector

- Предоставление прав для просмотра событий Windows

- Предоставление прав входа в качестве службы

- Настройка коллектора KUMA для получения событий с устройств Windows

- Установка коллектора KUMA для получения событий с устройств Windows

- Настройка передачи в KUMA событий с устройств Windows с помощью Агента KUMA (WEC)

- Настройка получения событий с устройств Windows с помощью Агента KUMA (WMI)

- Настройка получения событий DNS-сервера с помощью агента ETW

- Настройка получения событий PostgreSQL

- Настройка получения событий ИВК Кольчуга-К

- Настройка получения событий КриптоПро NGate

- Настройка получения событий Ideco UTM

- Настройка получения событий KWTS

- Настройка получения событий KLMS

- Настройка получения событий KSMG

- Настройка получения событий KICS for Networks

- Настройка получения событий PT NAD

- Настройка получения событий c помощью плагина MariaDB Audit Plugin

- Настройка получения событий СУБД Apache Cassandra

- Настройка получения событий FreeIPA

- Настройка получения событий VipNet TIAS

- Настройка получения событий Nextcloud

- Настройка получения событий Snort

- Настройка получения событий Suricata

- Настройка получения событий FreeRADIUS

- Настройка получения событий VMware vCenter

- Настройка получения событий zVirt

- Настройка получения событий Zeek IDS

- Настройка получения событий Windows с помощью Kaspersky Endpoint Security для Windows

- Настройка получения событий Codemaster Mirada

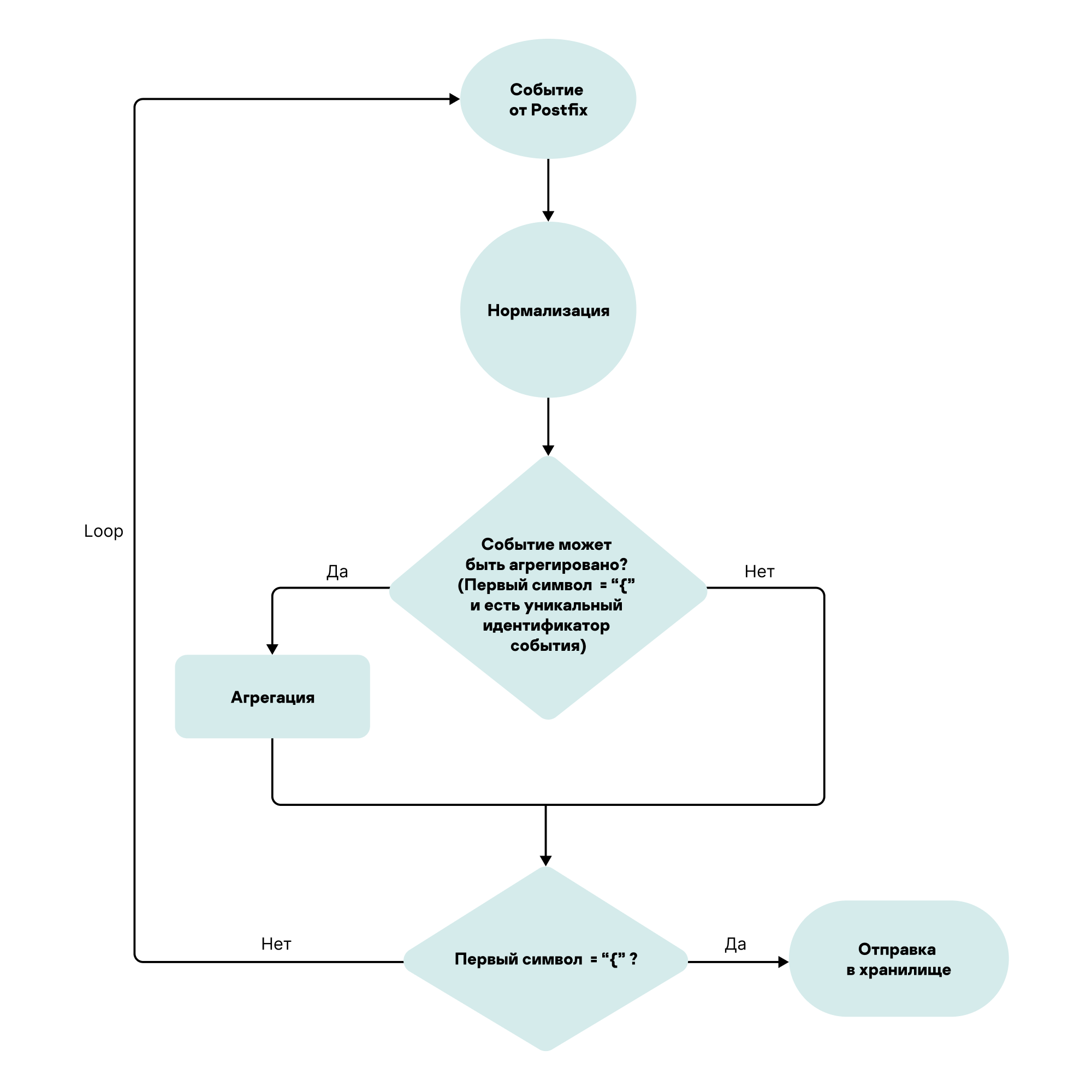

- Настройка получения событий Postfix

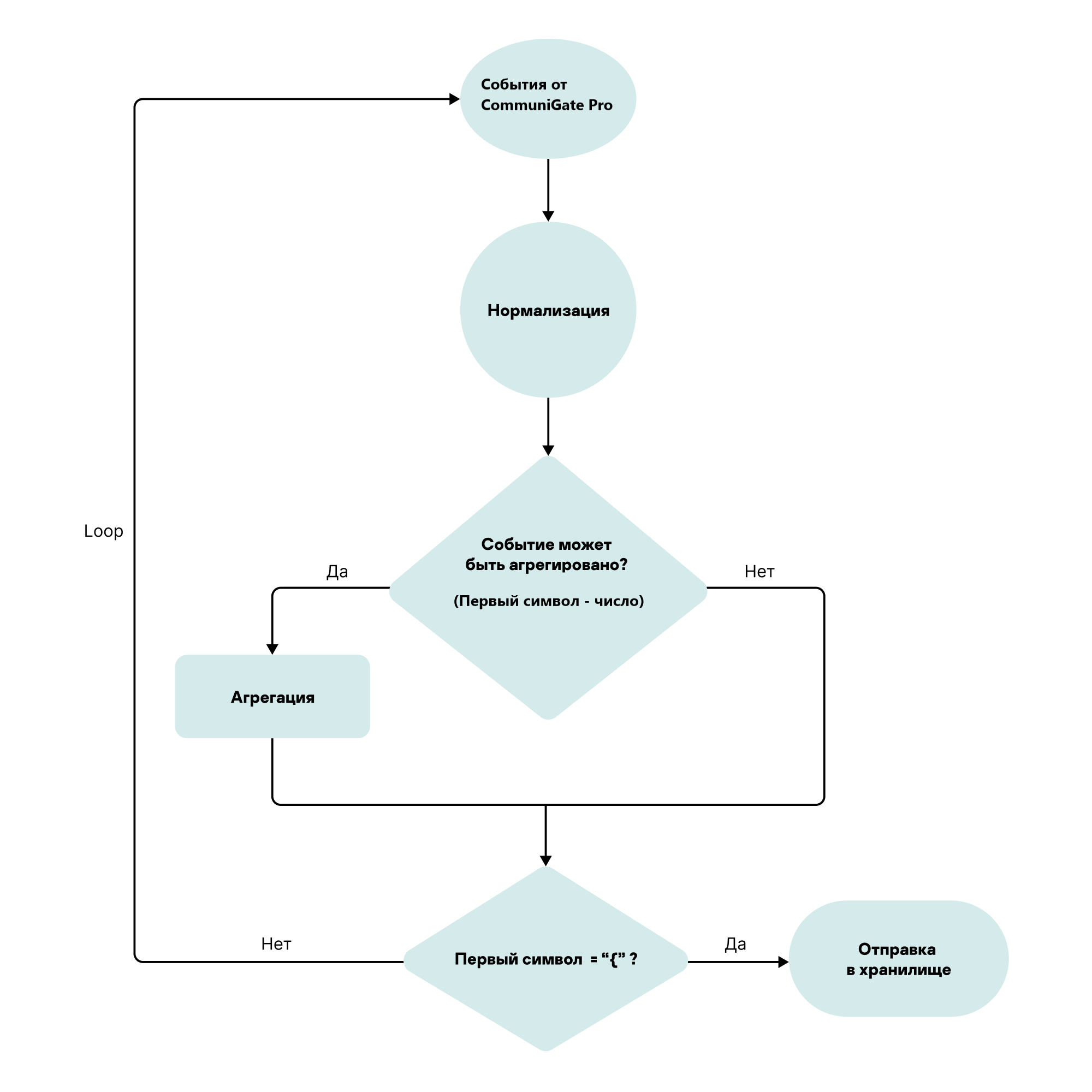

- Настройка получения событий CommuniGate Pro

- Настройка получения событий Yandex Cloud

- Настройка получения событий MongoDB

- Мониторинг источников событий

- Управление активами

- Добавление категории активов

- Настройка таблицы активов

- Поиск активов

- Экспорт данных об активах

- Просмотр информации об активе

- Добавление активов

- Назначение активу категории

- Изменение параметров активов

- Архивирование активов

- Удаление активов

- Обновление программ сторонних производителей и закрытие уязвимостей на активах Kaspersky Security Center

- Перемещение активов в выбранную группу администрирования

- Аудит активов

- Настраиваемые поля активов

- Активы критической информационной инфраструктуры

- Интеграция с другими решениями

- Интеграция с Kaspersky Security Center

- Настройка параметров интеграции с Kaspersky Security Center

- Добавление тенанта в список тенантов для интеграции с Kaspersky Security Center

- Создание подключения к Kaspersky Security Center

- Изменение подключения к Kaspersky Security Center

- Удаление подключения к Kaspersky Security Center

- Импорт событий из базы Kaspersky Security Center

- Интеграция с Kaspersky Endpoint Detection and Response

- Интеграция с Kaspersky CyberTrace

- Интеграция с Kaspersky Threat Intelligence Portal

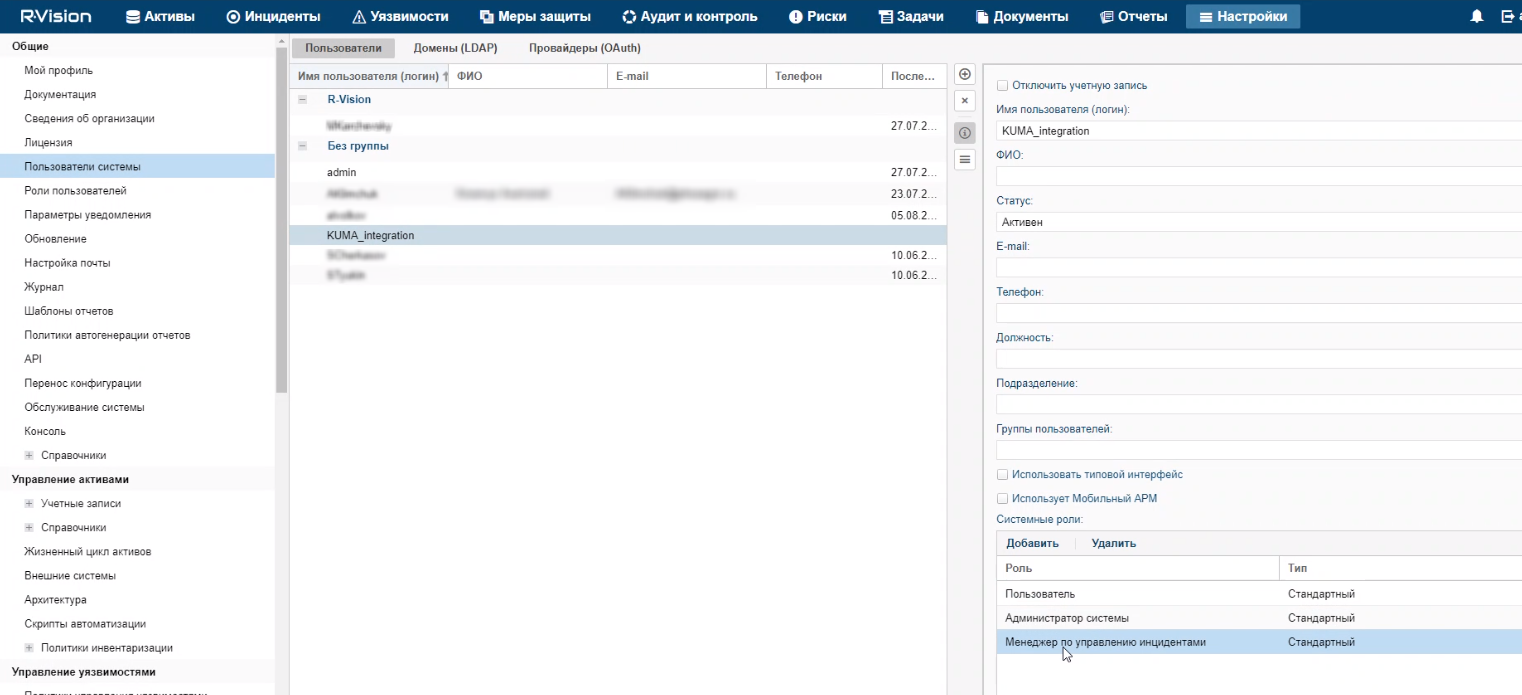

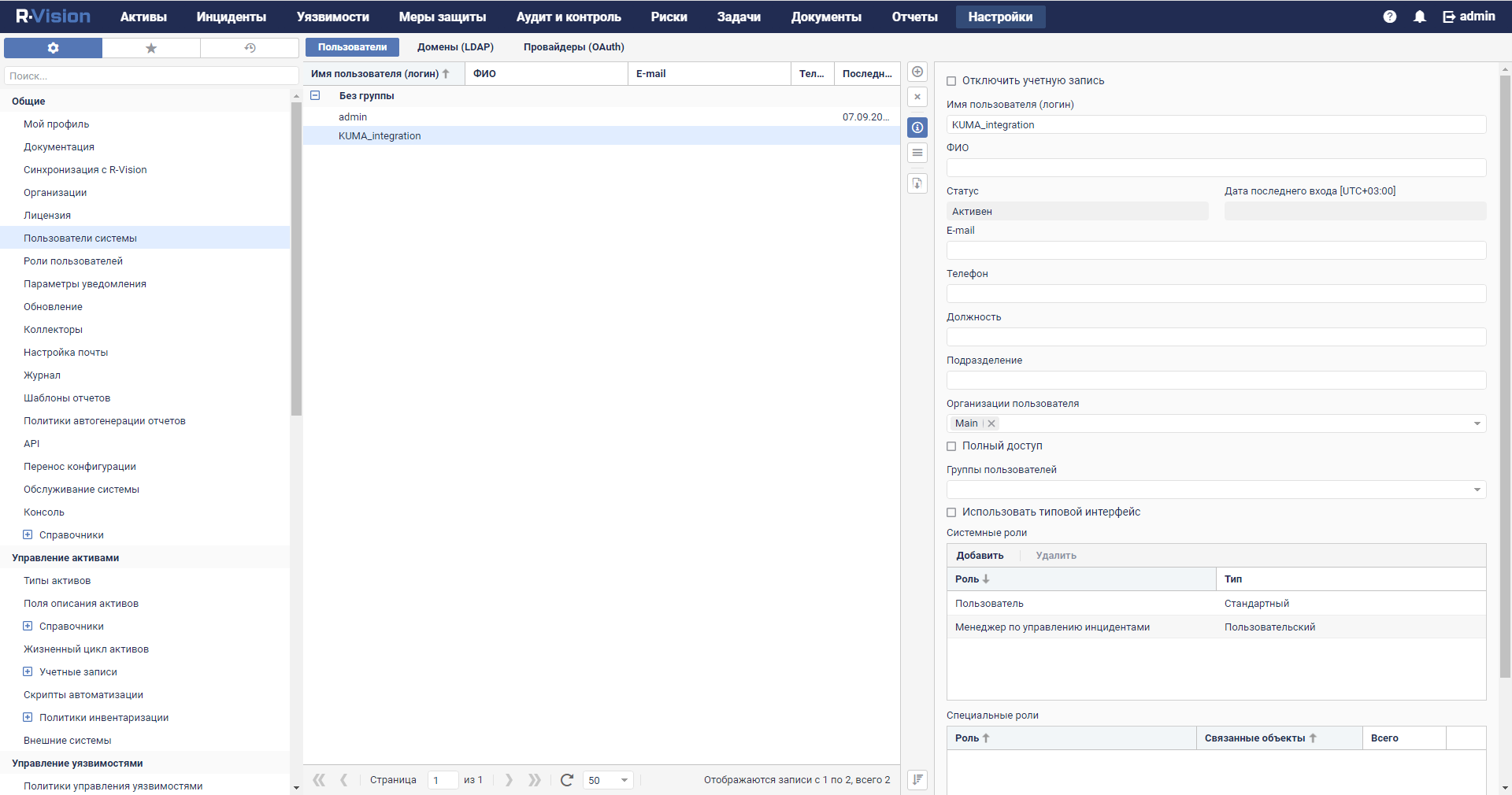

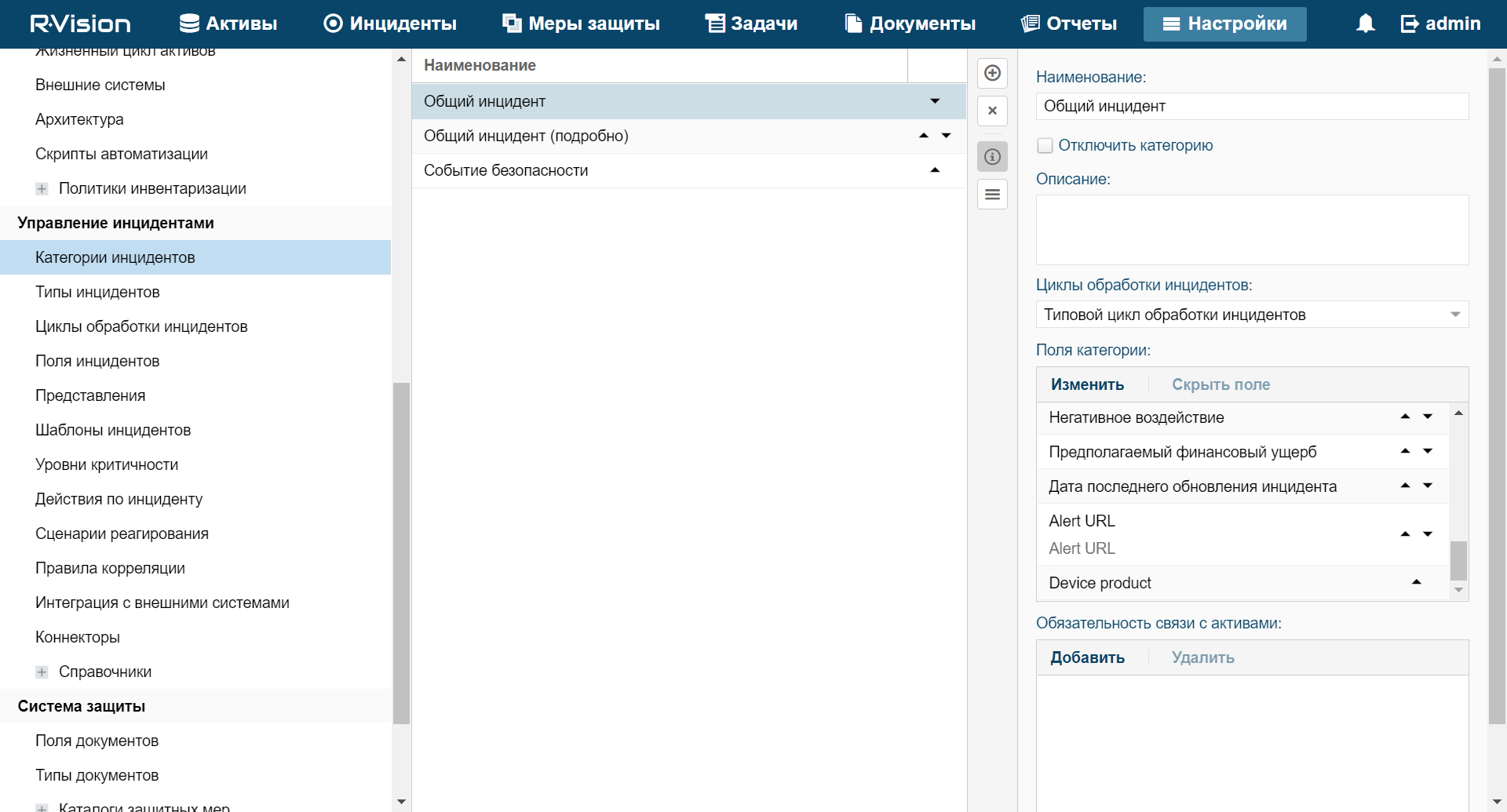

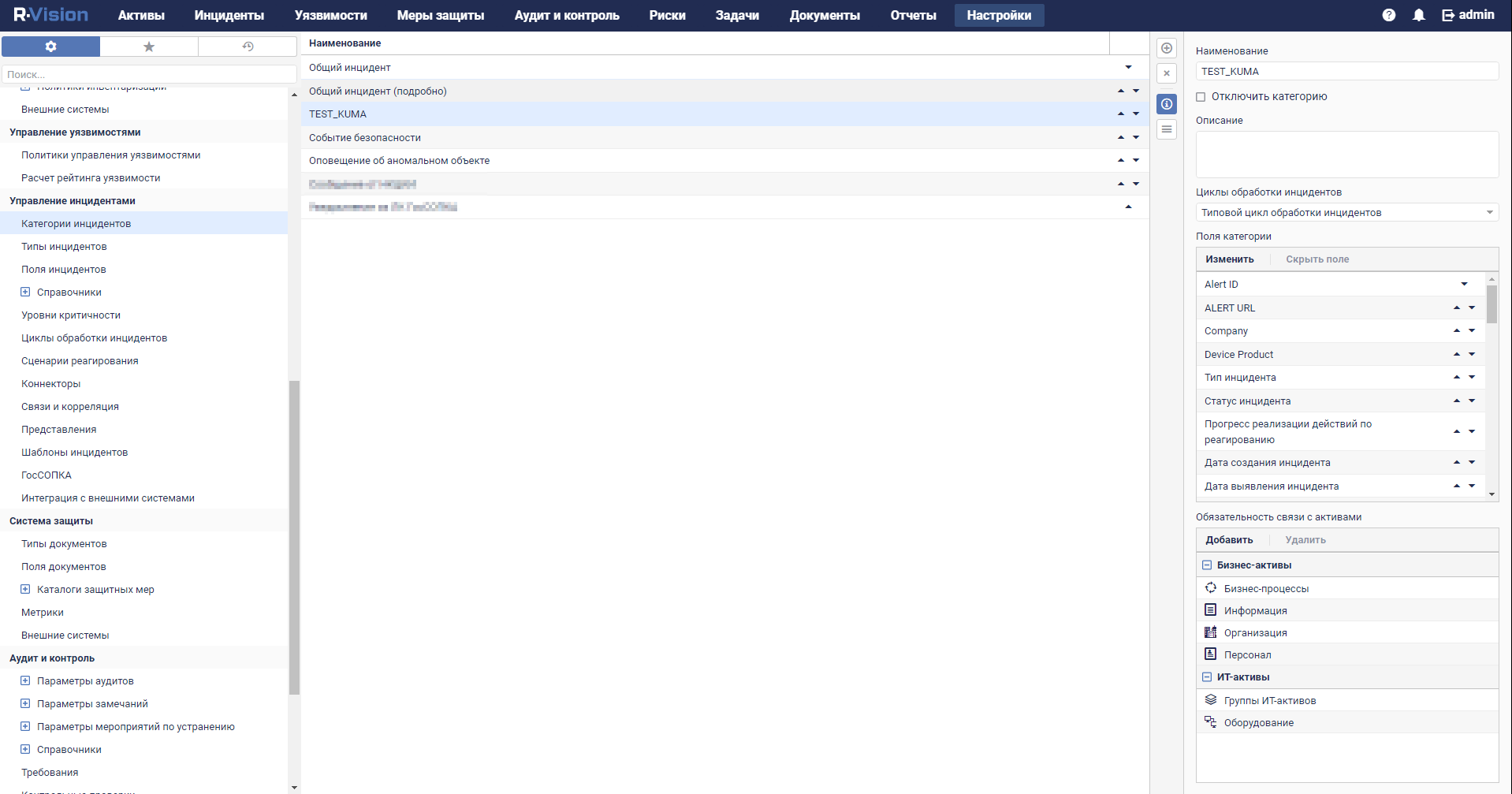

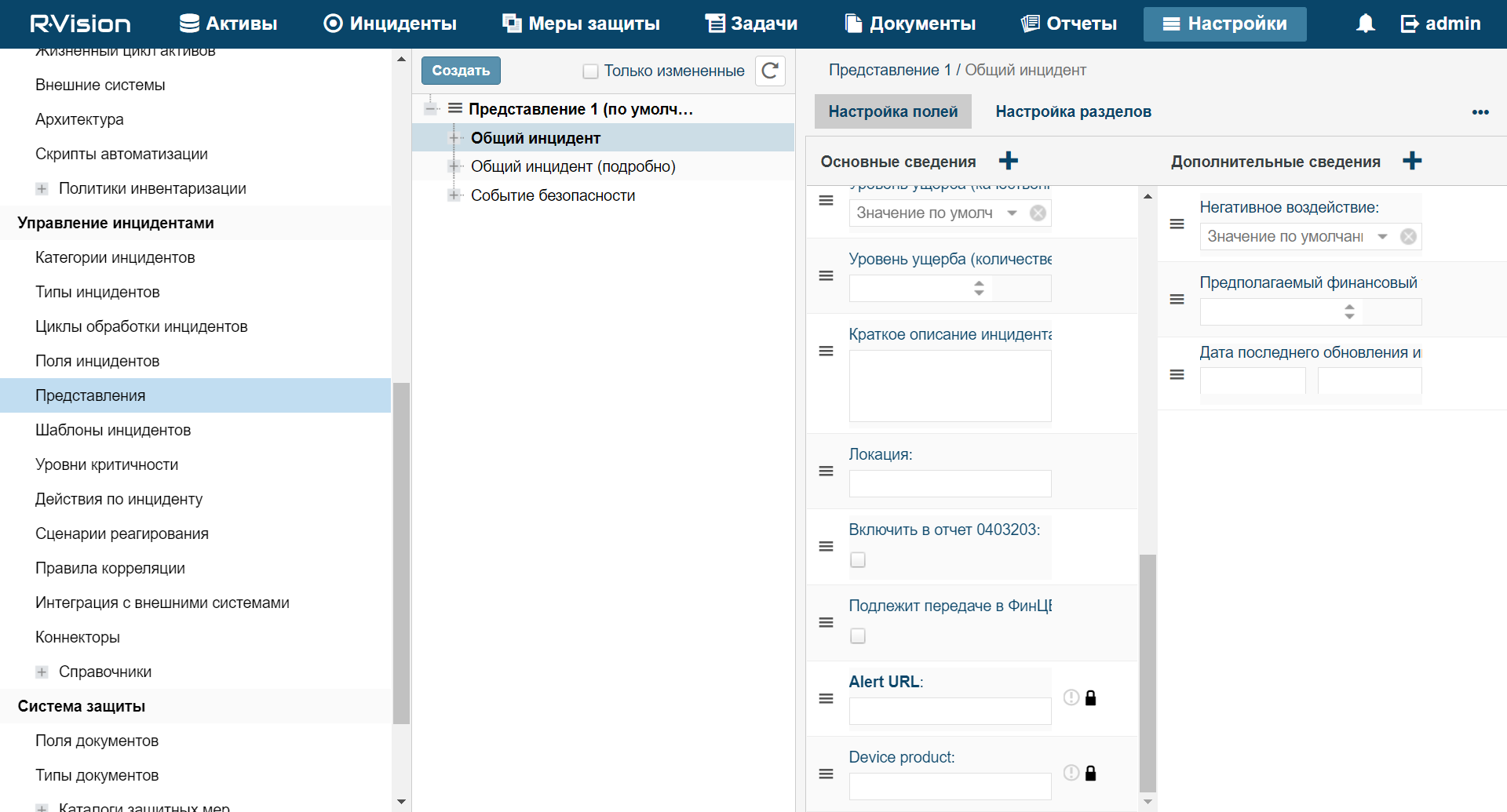

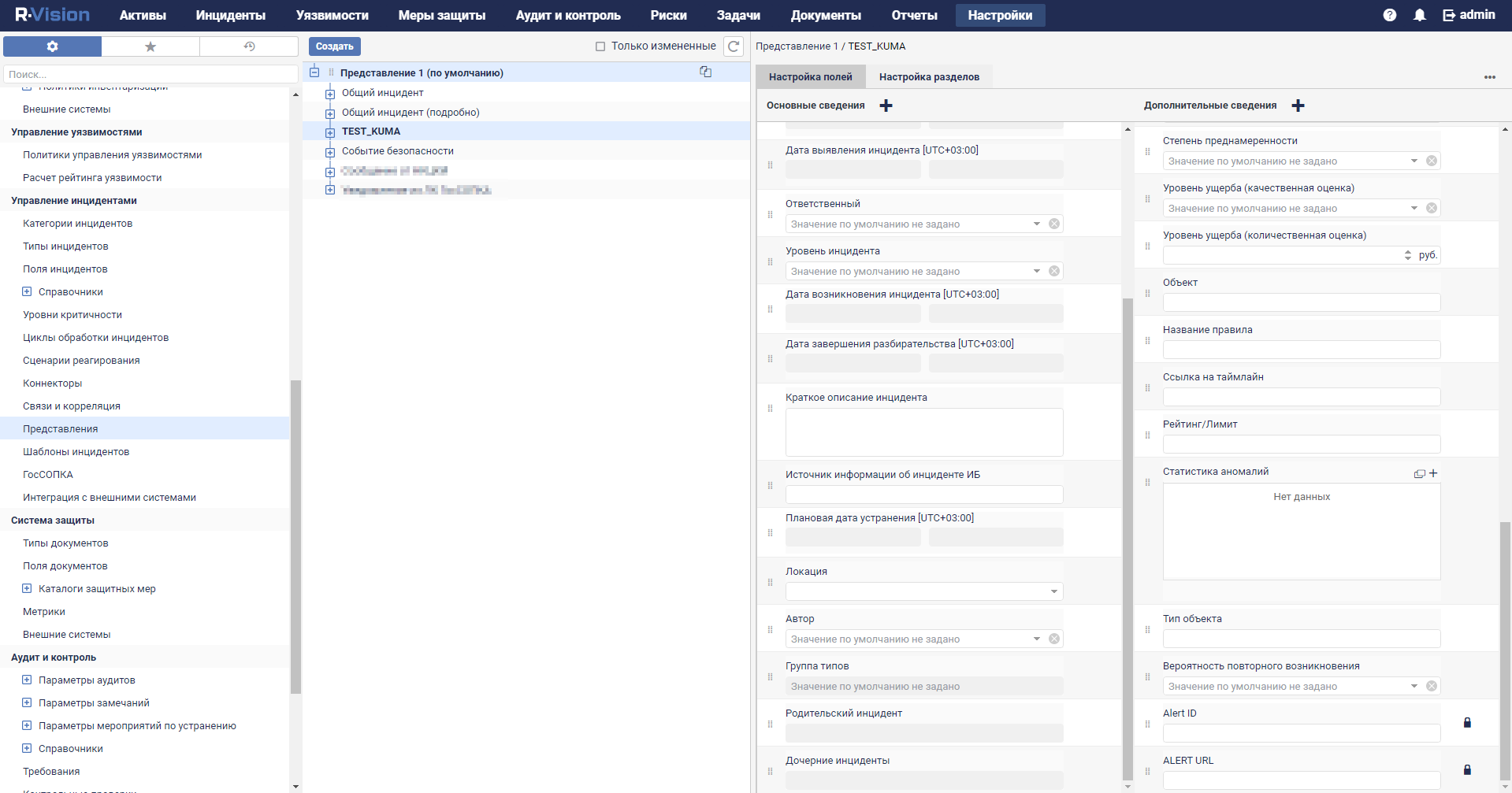

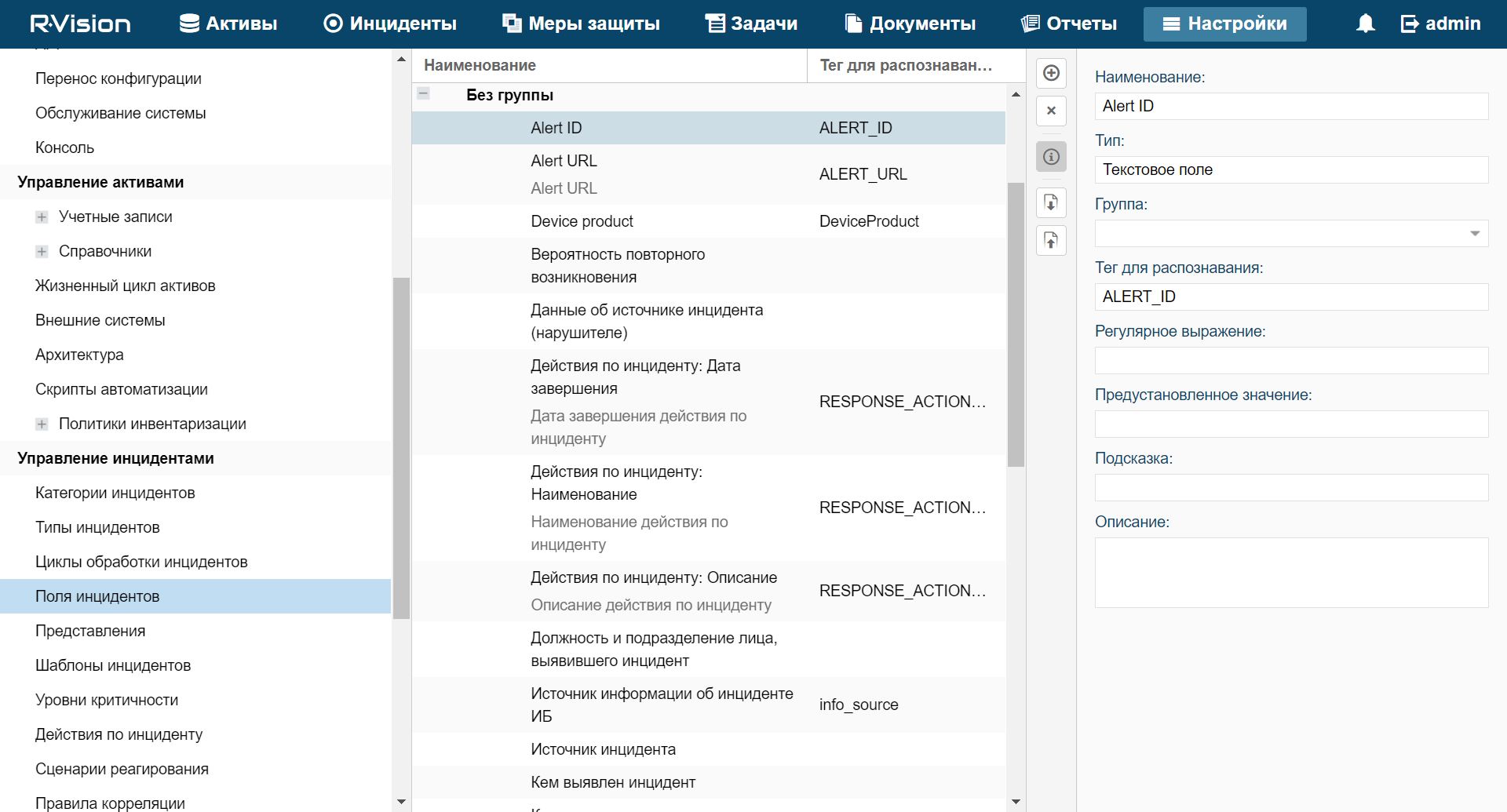

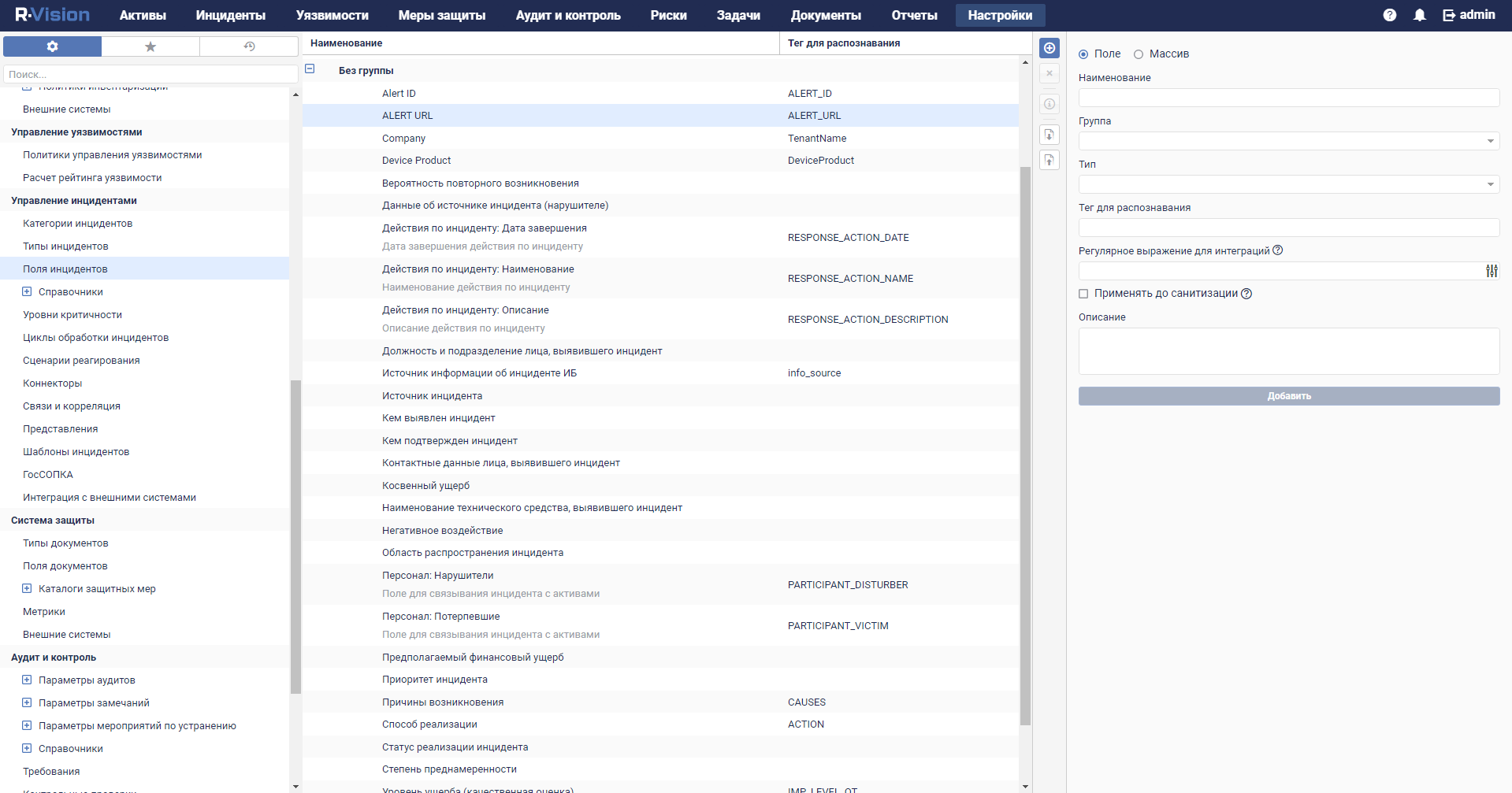

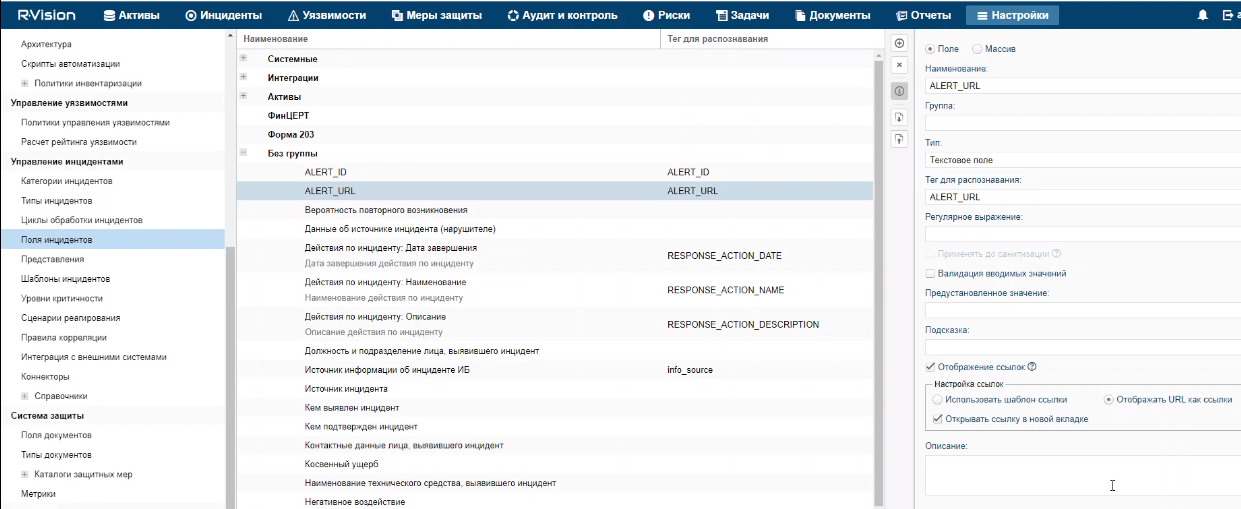

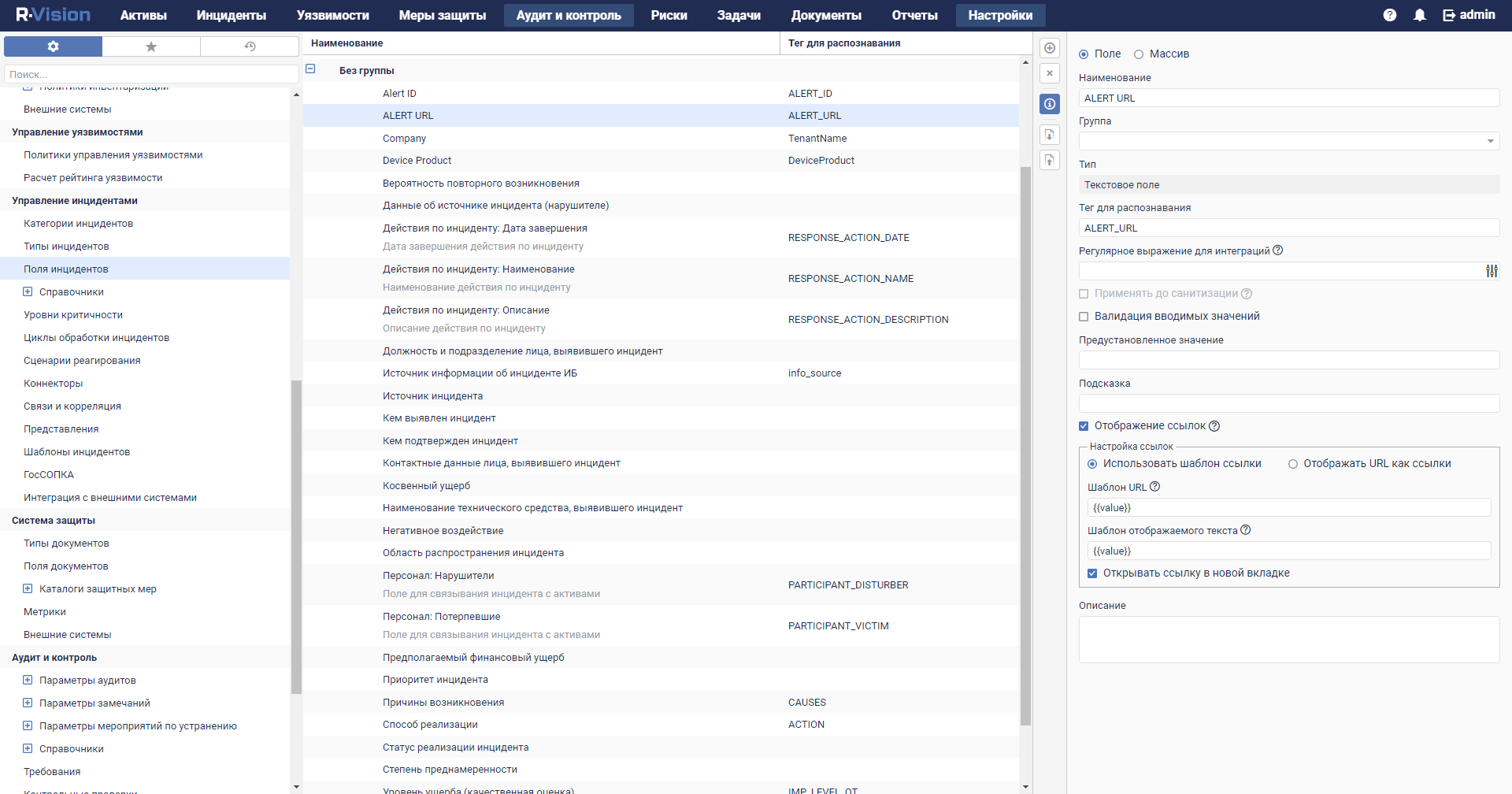

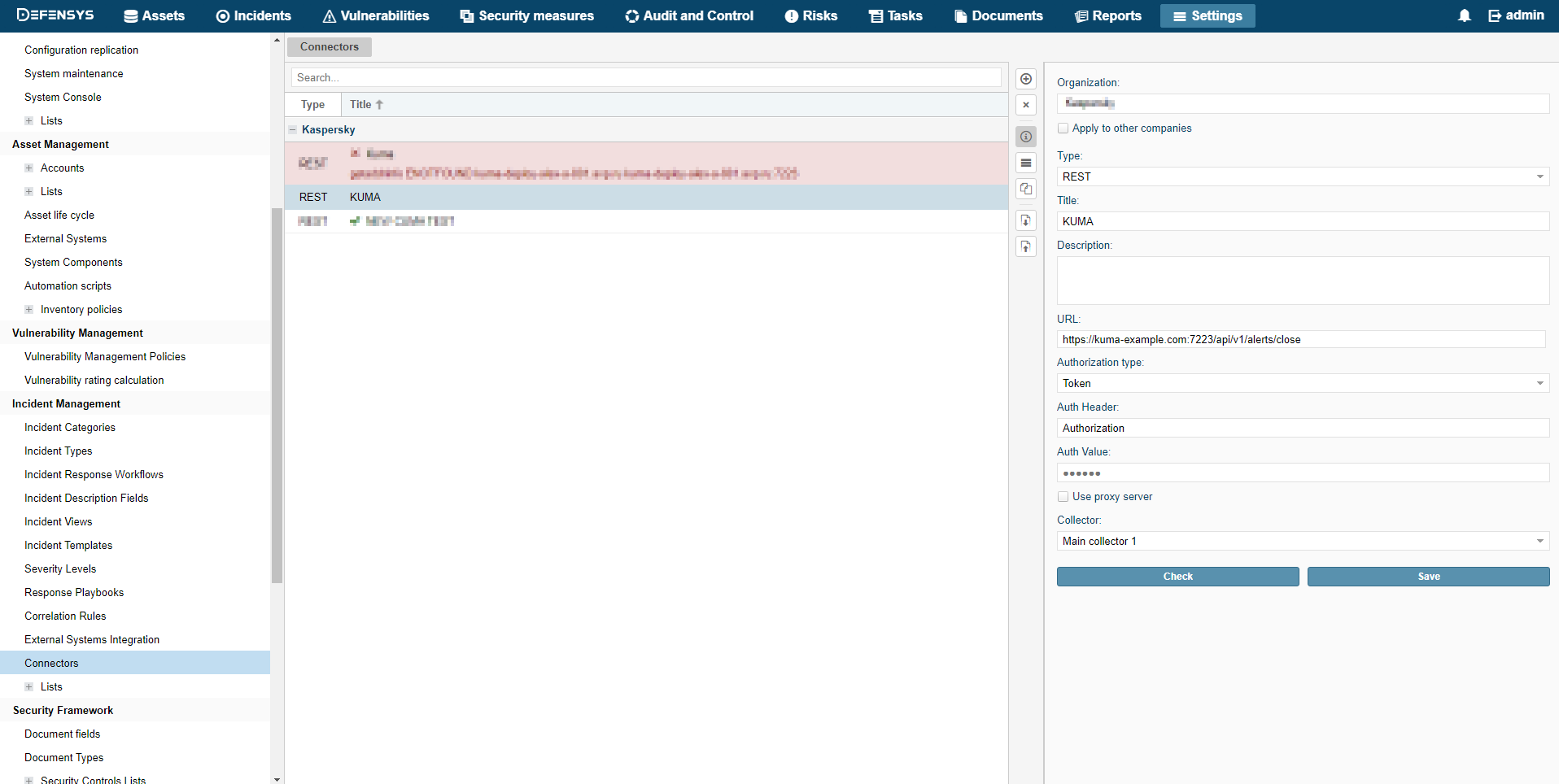

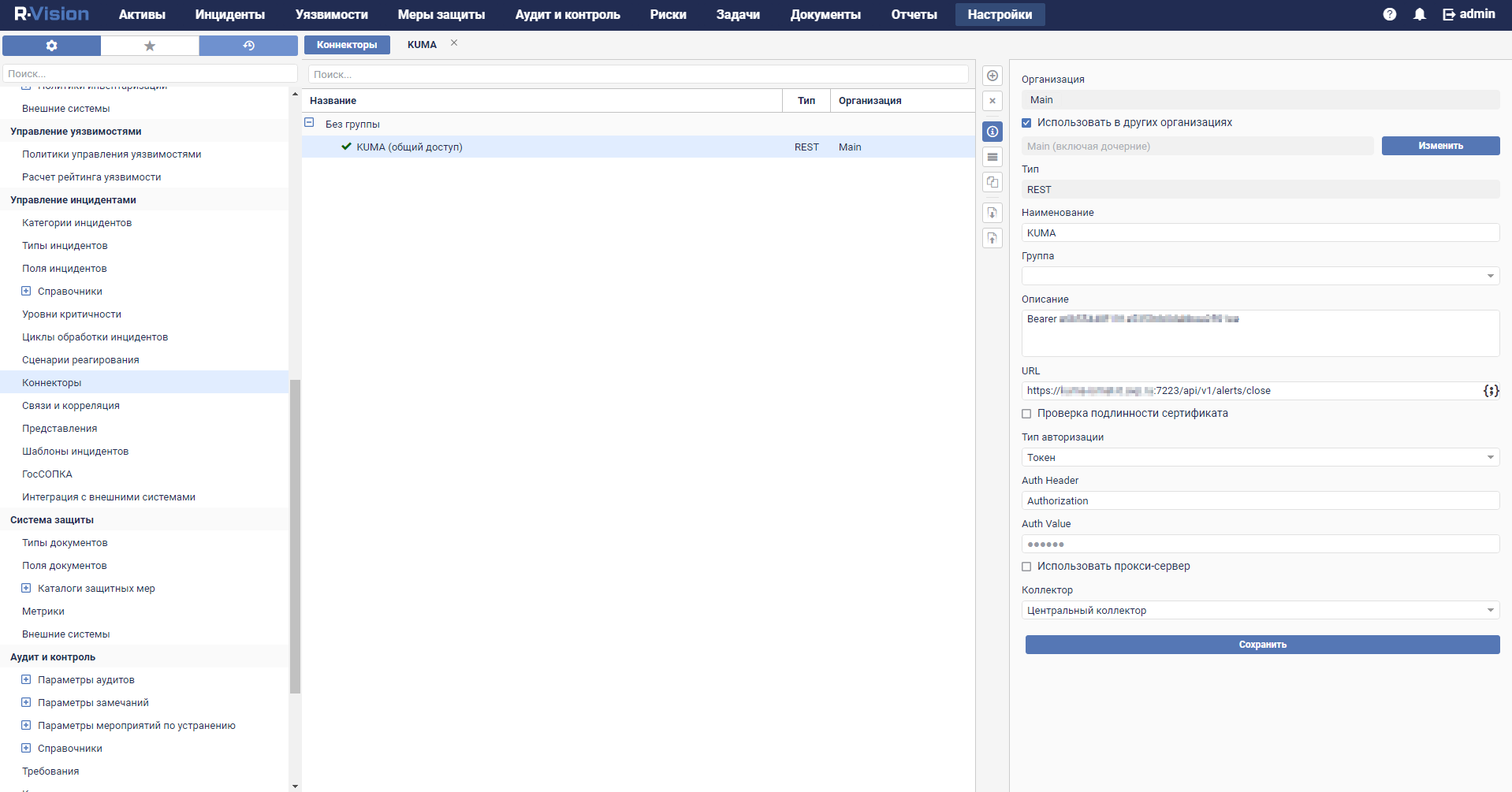

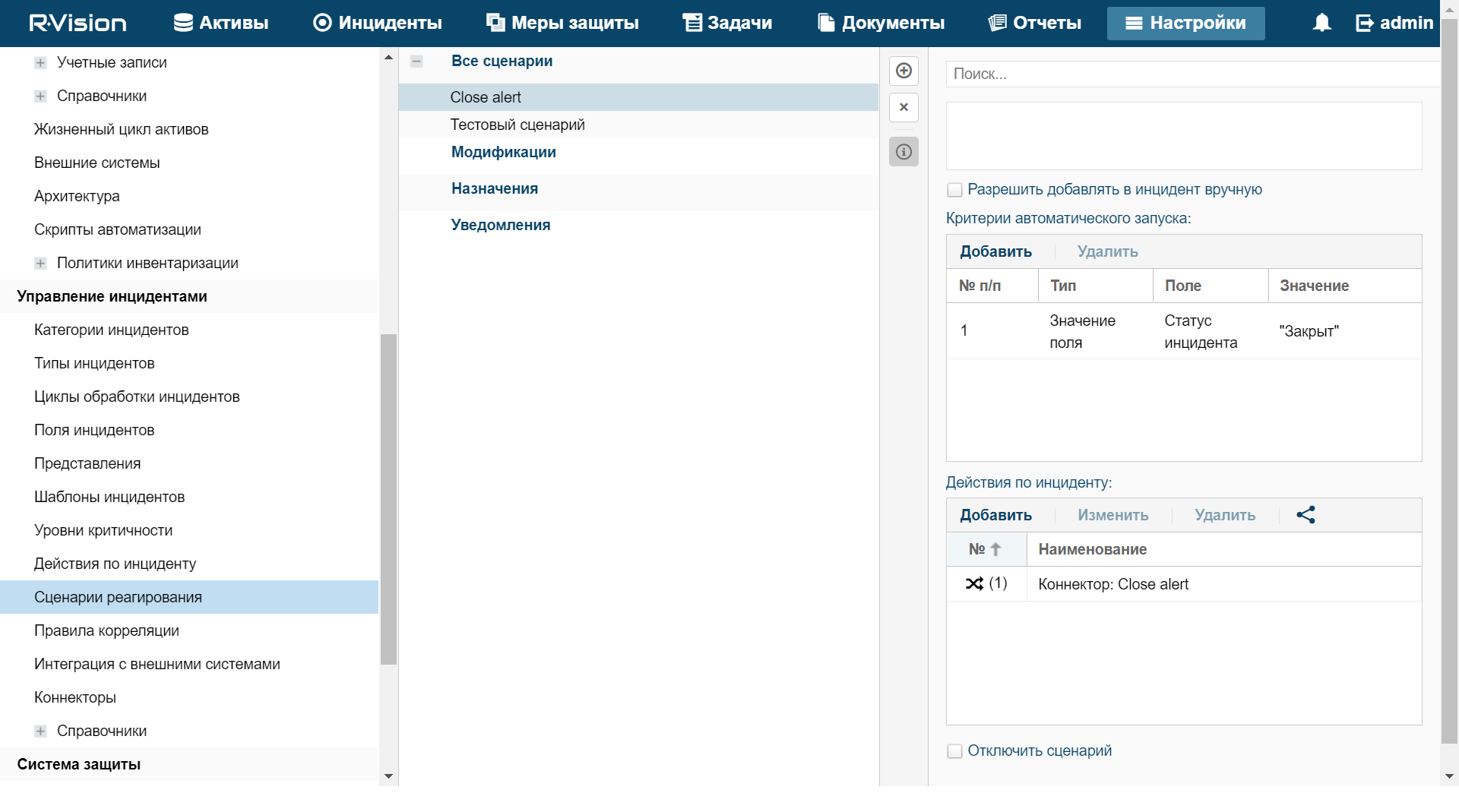

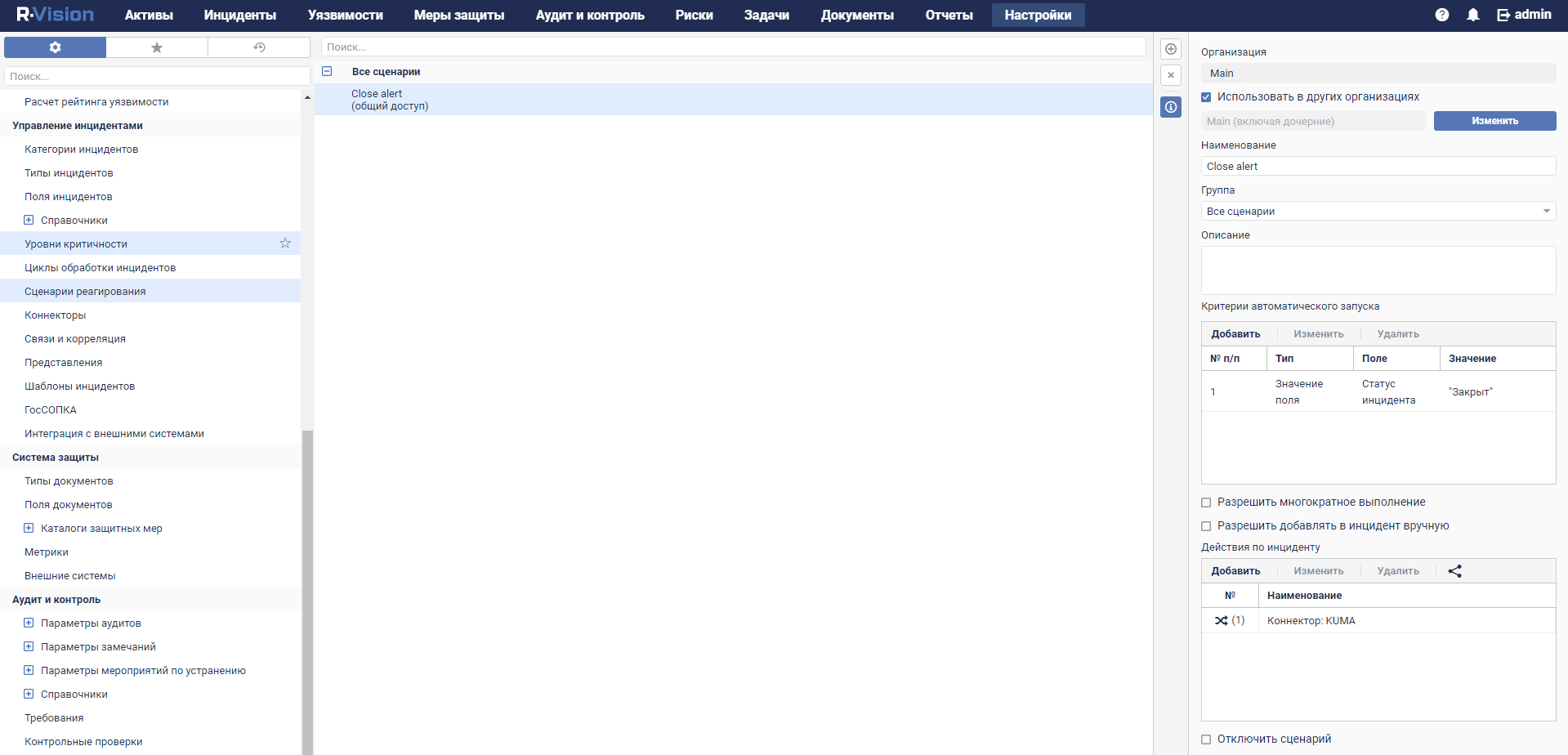

- Интеграция с R-Vision Security Orchestration, Automation and Response

- Интеграция с Active Directory, Active Directory Federation Services и FreeIPA

- Подключение по протоколу LDAP

- Включение и выключение LDAP-интеграции

- Добавление тенанта в список тенантов для интеграции с LDAP-сервером

- Создание подключения к LDAP-серверу

- Создание копии подключения к LDAP-серверу

- Изменение подключения к LDAP-серверу

- Изменение частоты обновления данных

- Изменение срока хранения данных

- Запуск задач на обновление данных об учетных записях

- Удаление подключения к LDAP-серверу

- Аутентификация с помощью доменных учетных записей

- Подключение по протоколу LDAP

- Интеграция с НКЦКИ

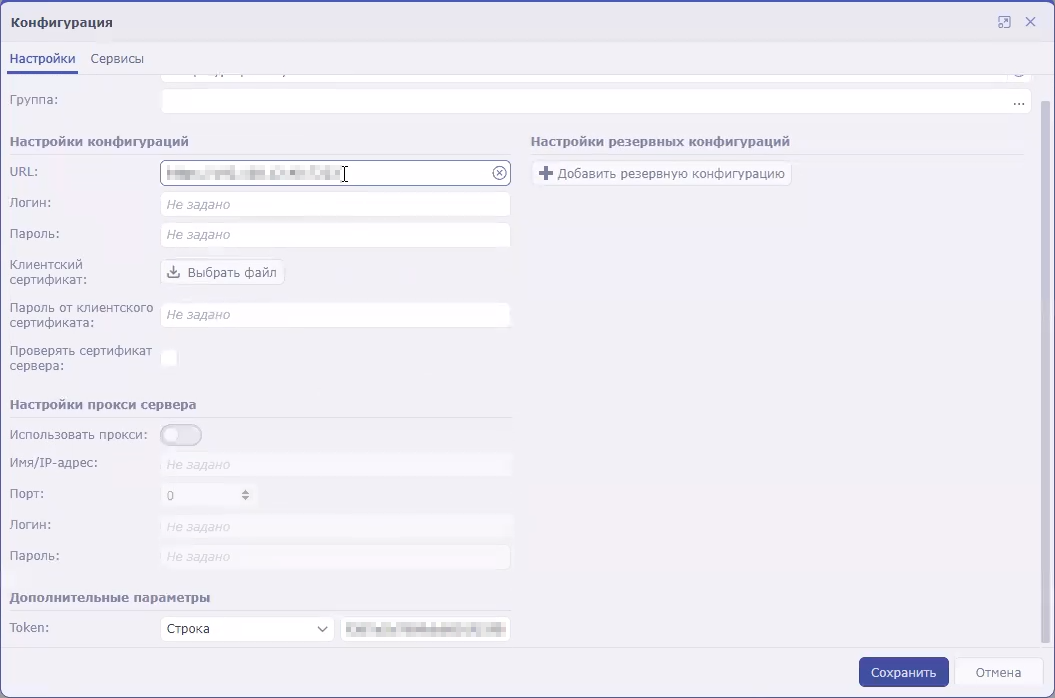

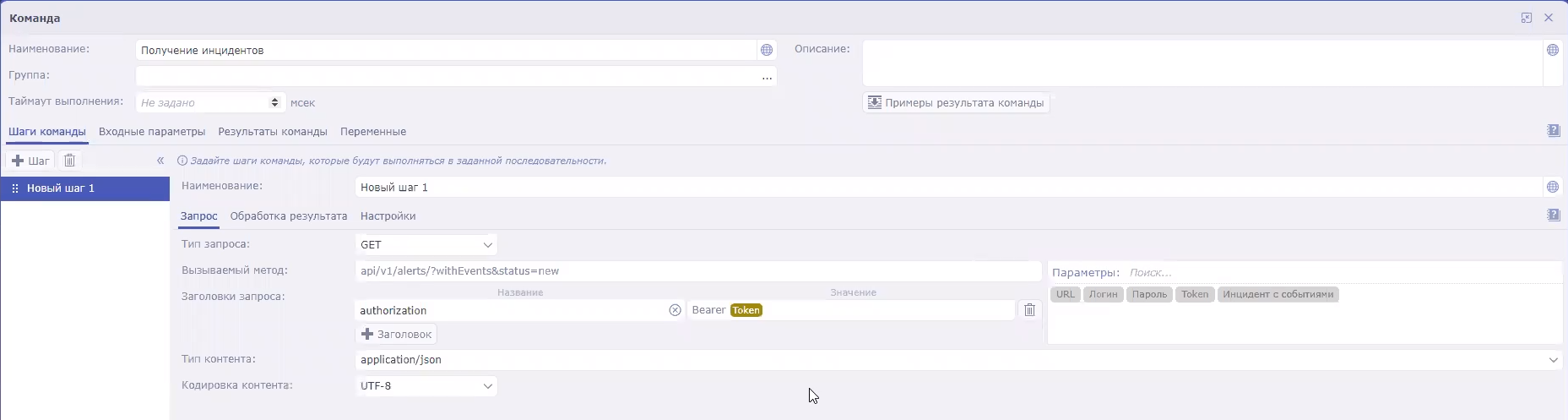

- Интеграция с Security Orchestration Automation and Response Platform (SOAR)

- Интеграция с Kaspersky Industrial CyberSecurity for Networks

- Интеграция с NeuroDAT SIEM IM

- Интеграция с Kaspersky Automated Security Awareness Platform

- Отправка уведомлений в Telegram

- Интеграция с UserGate

- Интеграция с Kaspersky Web Traffic Security

- Интеграция с Kaspersky Secure Mail Gateway

- Импорт информации об активах из RedCheck

- Настройка получения событий Sendmail

- Интеграция с Kaspersky Security Center

- Управление KUMA

- Работа с геоданными

- Скачивание CA-сертификатов

- Установка и удаление KUMA

- Руководство пользователя

- Ресурсы KUMA

- Операции с ресурсами

- Точки назначения

- Нормализаторы

- Правила агрегации

- Правила обогащения

- Правила корреляции

- Фильтры

- Активные листы

- Просмотр таблицы активных листов

- Добавление активного листа

- Просмотр параметров активного листа

- Изменение параметров активного листа

- Дублирование параметров активного листа

- Удаление активного листа

- Просмотр записей в активном листе

- Поиск записей в активном листе

- Добавление записи в активный лист

- Дублирование записей в активном листе

- Изменение записи в активном листе

- Удаление записей в активном листе

- Импорт данных в активный лист

- Экспорт данных из активного листа

- Предустановленные активные листы

- Прокси-серверы

- Словари

- Правила реагирования

- Шаблоны уведомлений

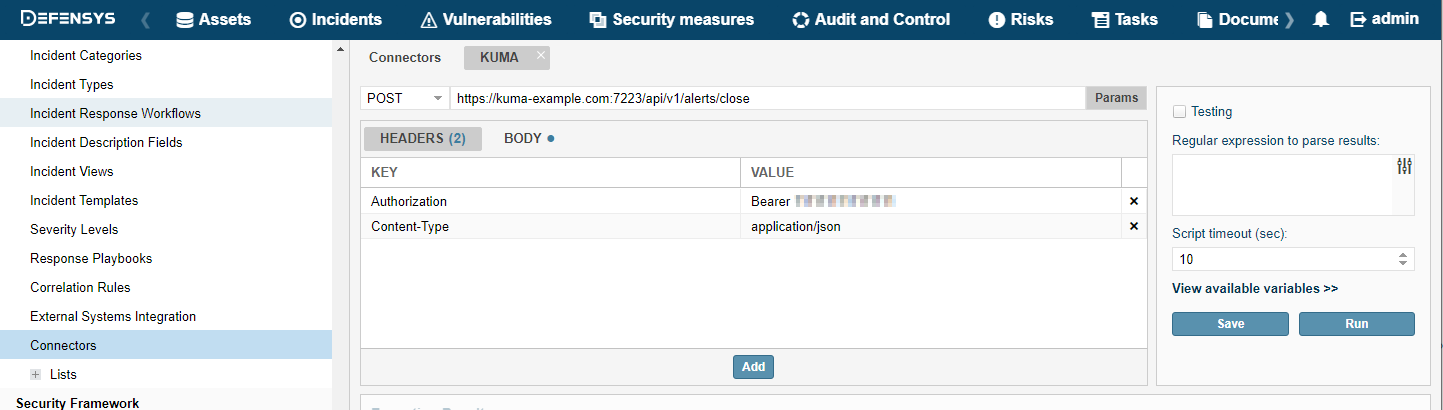

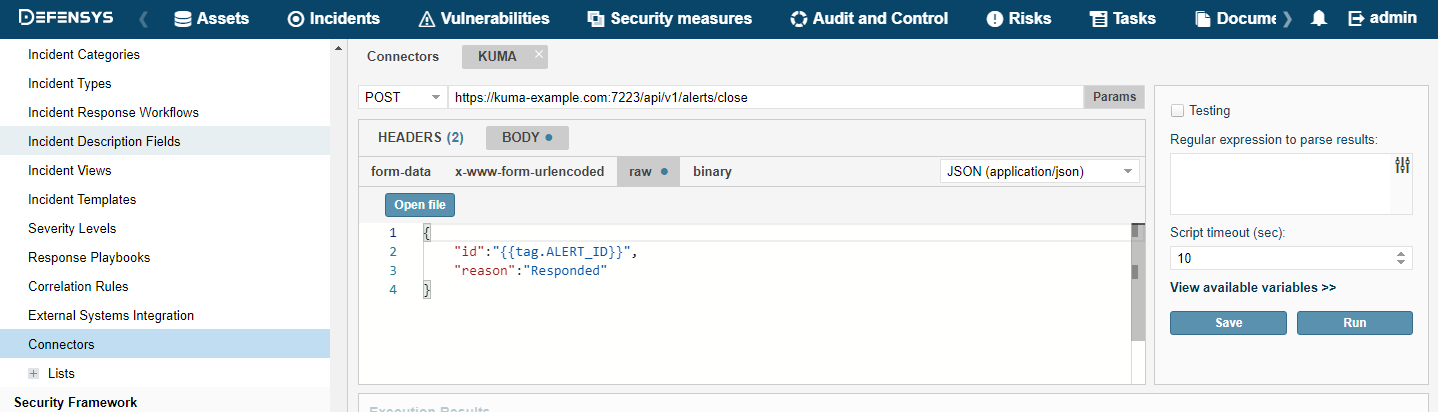

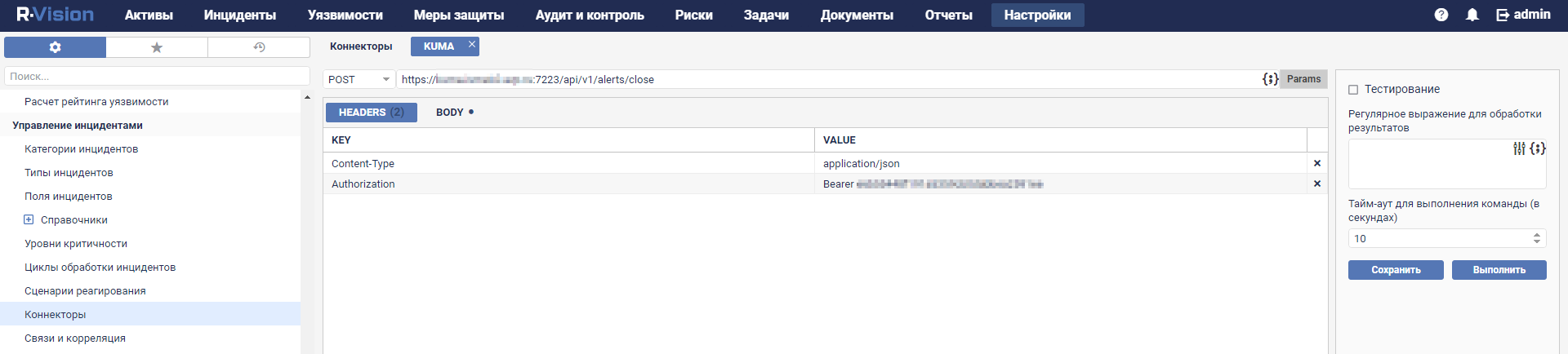

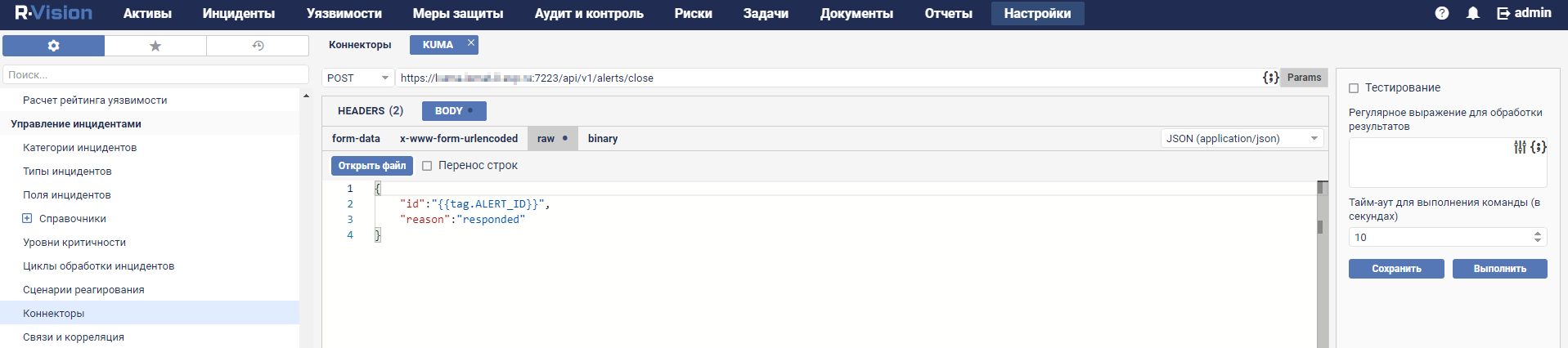

- Коннекторы

- Просмотр параметров коннектора

- Добавление коннектора

- Параметры коннекторов

- Коннектор, тип tcp

- Коннектор, тип udp

- Коннектор, тип netflow

- Коннектор, тип sflow

- Коннектор, тип nats-jetstream

- Коннектор, тип kafka

- Коннектор, тип kata/edr

- Коннектор, тип http

- Коннектор, тип sql

- Коннектор, тип file

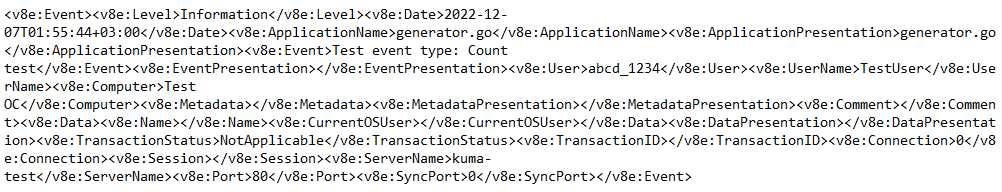

- Коннектор, тип 1c-xml

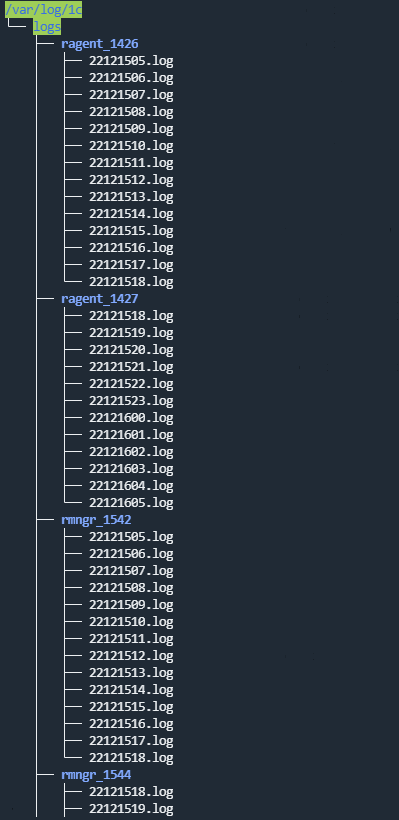

- Коннектор, тип 1c-log

- [2.0] Коннектор, тип diode

- Коннектор, тип ftp

- Коннектор, тип nfs

- Коннектор, тип vmware

- Коннектор, тип wmi

- Коннектор, тип wec

- Коннектор, тип snmp

- [2.0.1] Коннектор, тип snmp-trap

- Коннектор, тип elastic

- Коннектор, тип etw

- Предустановленные коннекторы

- Секреты

- Правила сегментации

- Контекстные таблицы

- Просмотр списка контекстных таблиц

- Добавление контекстной таблицы

- Просмотр параметров контекстной таблицы

- Изменение параметров контекстной таблицы

- Дублирование параметров контекстной таблицы

- Удаление контекстной таблицы

- Просмотр записей контекстной таблицы

- Поиск записей в контекстной таблице

- Добавление записи в контекстную таблицу

- Изменение записи в контекстной таблице

- Удаление записи из контекстной таблицы

- Импорт данных в контекстную таблицу

- Экспорт данных из контекстной таблицы

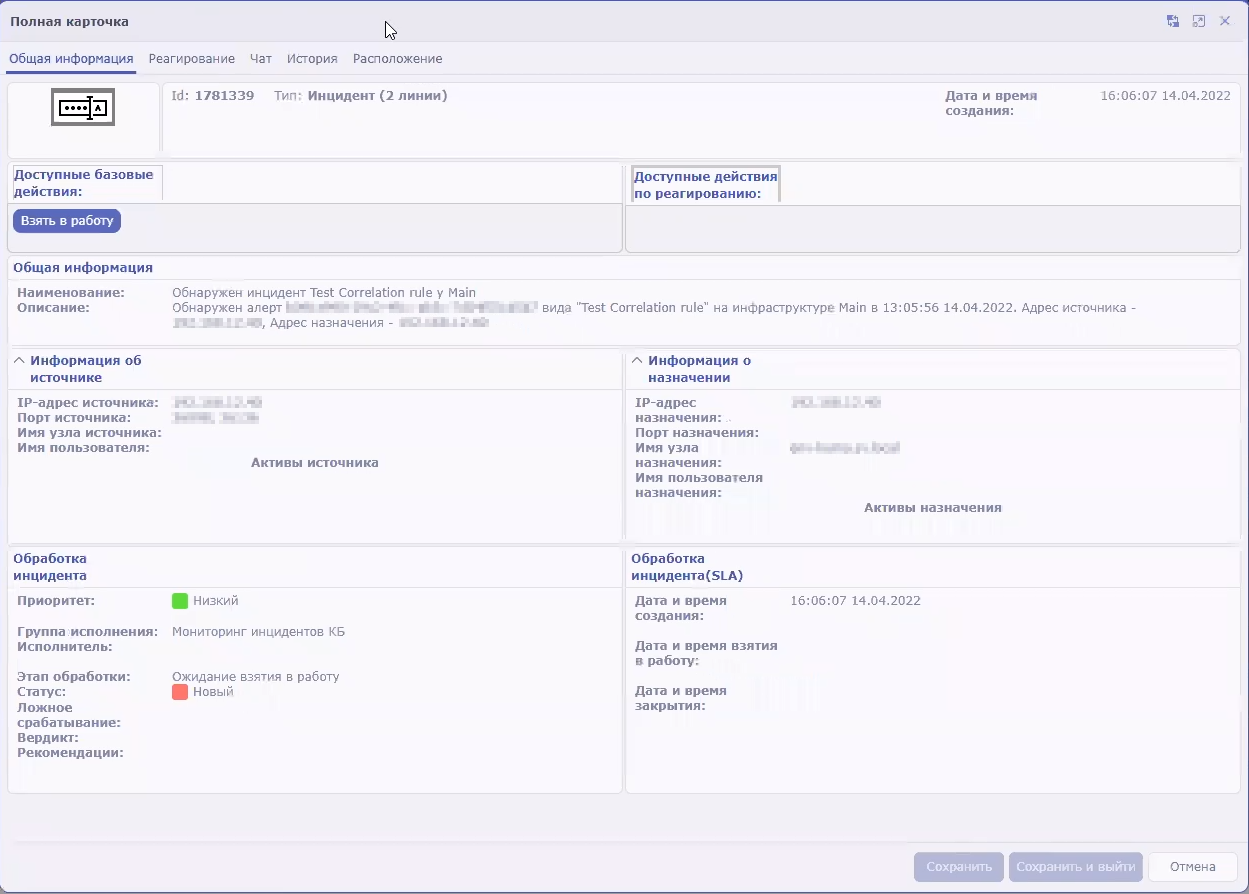

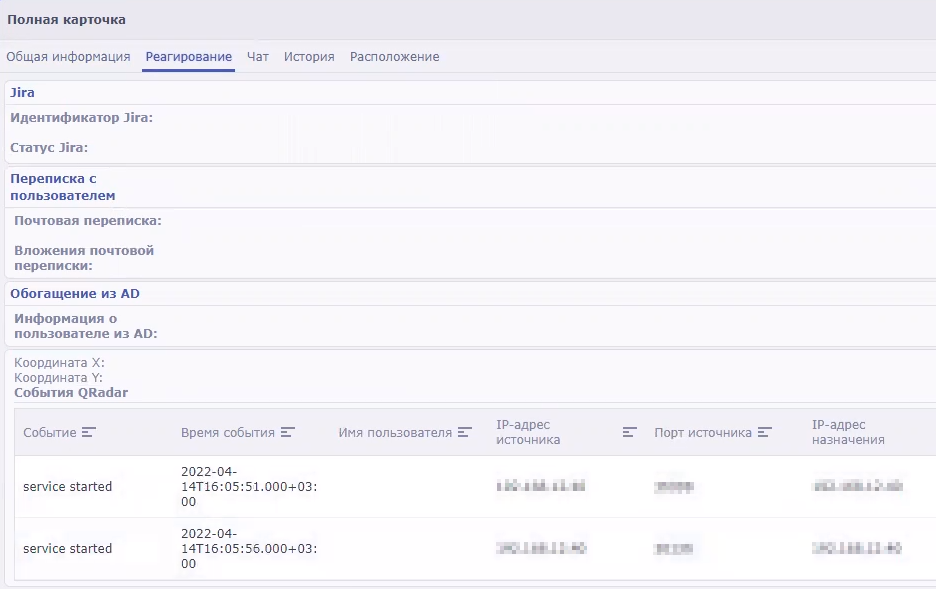

- Пример расследования инцидента с помощью KUMA

- Условия возникновения инцидента

- Шаг 1. Предварительная подготовка

- Шаг 2. Назначение алерта пользователю

- Шаг 3. Проверка на соответствие между сработавшим правилом корреляции и данными событий алерта

- Шаг 4. Анализ информации об алерте

- Шаг 5. Проверка на ложное срабатывание

- Шаг 6. Определение критичности алерта

- Шаг 7. Создание инцидента

- Шаг 8. Расследование

- Шаг 9. Поиск связанных активов

- Шаг 10. Поиск связанных событий

- Шаг 11. Запись причин инцидента

- Шаг 12. Реагирование на инцидент

- Шаг 13. Восстановление работоспособности активов

- Шаг 14. Закрытие инцидента

- Аналитика

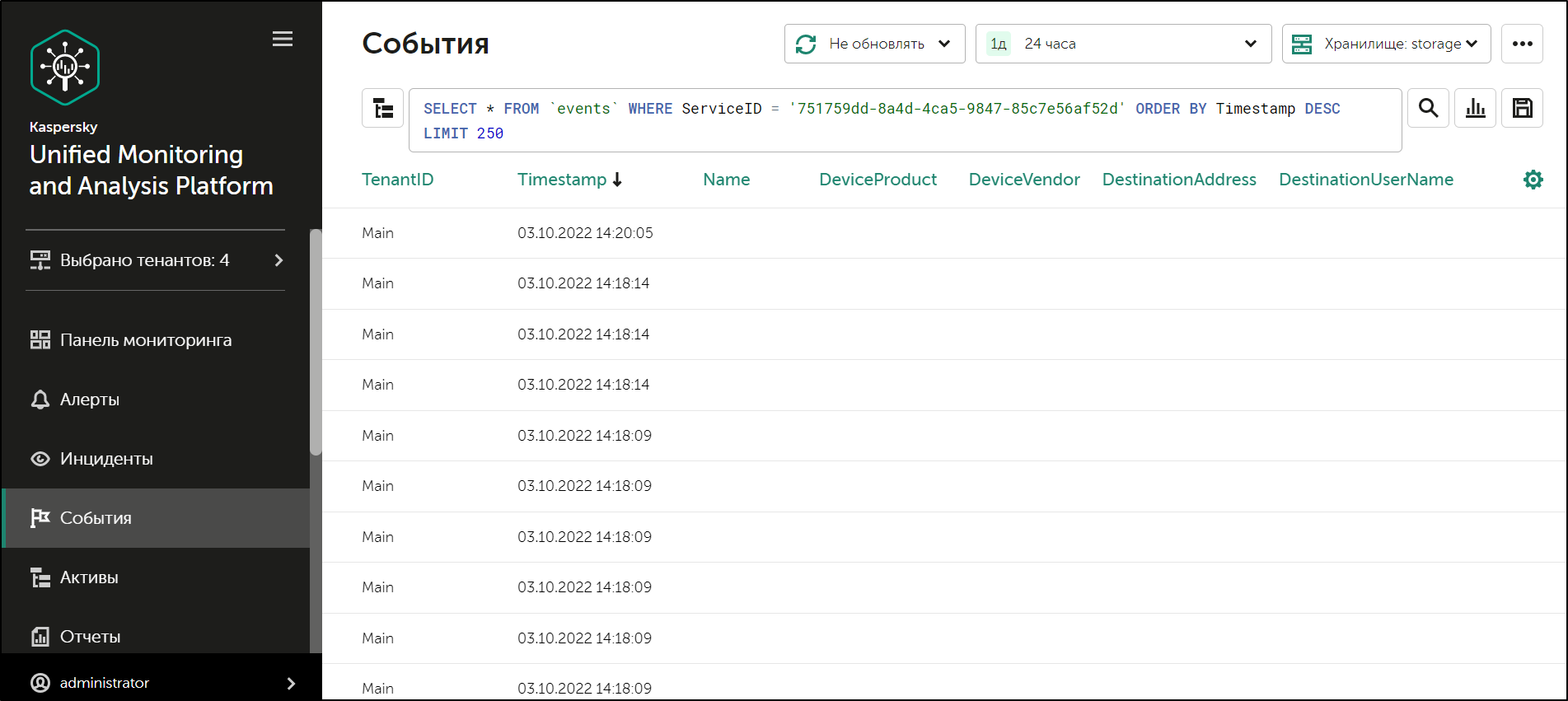

- Работа с событиями

- Фильтрация и поиск событий

- Выбор хранилища

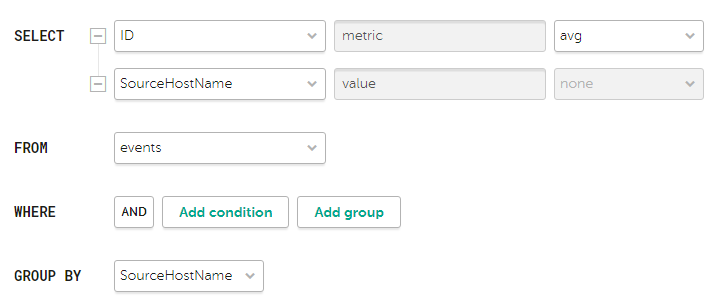

- Формирование SQL-запроса с помощью конструктора

- Создание SQL-запроса вручную

- Фильтрация событий по периоду

- Группировка событий

- Отображение названий вместо идентификаторов

- Пресеты

- Ограничение сложности запросов в режиме расследования алерта

- Сохранение и выбор конфигураций фильтра событий

- Удаление конфигураций фильтра событий

- Поддерживаемые функции ClickHouse

- Просмотр информации о событии

- Экспорт событий

- Настройка таблицы событий

- Обновление таблицы событий

- Получение статистики по событиям в таблице

- Просмотр информации о корреляционном событии

- Фильтрация и поиск событий

- Панель мониторинга

- Отчеты

- Виджеты

- Работа с алертами

- Работа с инцидентами

- Ретроспективная проверка

- Работа с событиями

- Ресурсы KUMA

- Обращение в службу технической поддержки

- REST API

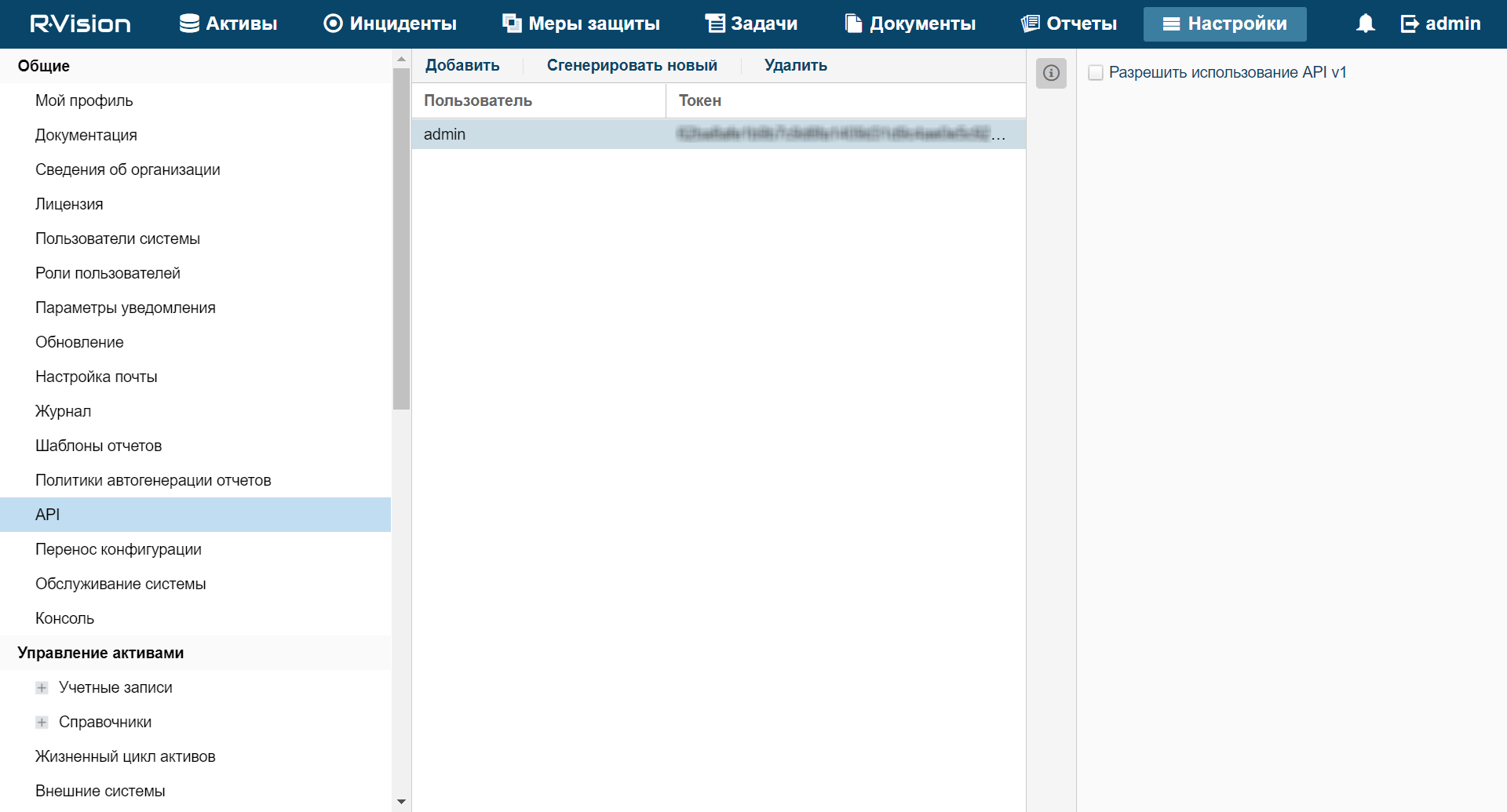

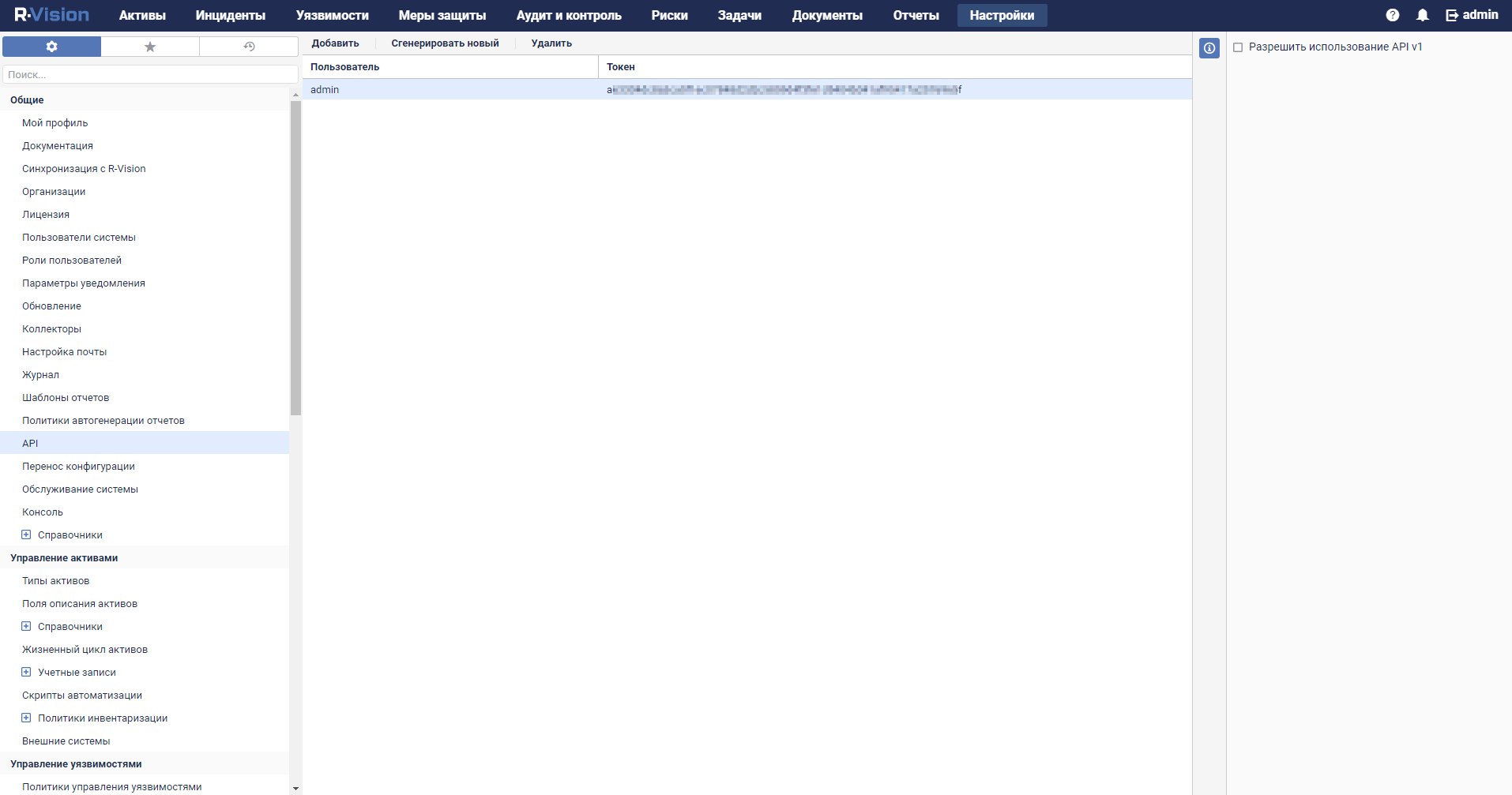

- Создание токена

- Настройка прав доступа к API

- Авторизация API-запросов

- Стандартная ошибка

- Операции REST API v1

- Просмотр списка активных листов на корреляторе

- Импорт записей в активный лист

- Поиск алертов

- Закрытие алертов

- Поиск активов

- Импорт активов

- Удаление активов

- Поиск событий

- Просмотр информации о кластере

- Поиск ресурсов

- Загрузка файла с ресурсами

- Просмотр содержимого файла с ресурсами

- Импорт ресурсов

- Экспорт ресурсов

- Скачивание файла с ресурсами

- Поиск сервисов

- Поиск тенантов

- Просмотр информации о предъявителе токена

- Обновление словаря в сервисах

- Получение словаря

- Просмотр пользовательских полей активов

- Создание резервной копии Ядра KUMA

- Восстановление Ядра KUMA из резервной копии

- Просмотр списка контекстных таблиц в корреляторе

- Импорт записей в контекстную таблицу

- Экспорт записей из контекстной таблицы

- Операции REST API v2

- Просмотр списка активных листов на корреляторе

- Импорт записей в активный лист

- Поиск алертов

- Закрытие алертов

- Поиск активов

- Импорт активов

- Удаление активов

- Поиск событий

- Просмотр информации о кластере

- Поиск ресурсов

- Загрузка файла с ресурсами

- Просмотр содержимого файла с ресурсами

- Импорт ресурсов

- Экспорт ресурсов

- Скачивание файла с ресурсами

- Поиск сервисов

- Поиск тенантов

- Просмотр информации о предъявителе токена

- Обновление словаря в сервисах

- Получение словаря

- Просмотр пользовательских полей активов

- Создание резервной копии Ядра KUMA

- Восстановление Ядра KUMA из резервной копии

- Просмотр списка контекстных таблиц в корреляторе

- Импорт записей в контекстную таблицу

- Экспорт записей из контекстной таблицы

- Операции REST API v2.1

- Приложения

- Команды для запуска и установки компонентов вручную

- Проверка целостности файлов KUMA

- Модель данных нормализованного события

- Настройка модели данных нормализованного события из KATA EDR

- Модель данных алерта

- Модель данных актива

- Модель данных учетной записи

- События аудита KUMA

- Поля событий с общей информацией

- Пользователь успешно вошел в систему или не смог войти

- Логин пользователя успешно изменен

- Роль пользователя успешно изменена

- Другие данные пользователя успешно изменены

- Пользователь успешно вышел из системы

- Пароль пользователя успешно изменен

- Пользователь успешно создан

- Пользователю успешно назначена роль

- Роль пользователя успешно отозвана

- Пользователь успешно изменил настройки набора полей для определения источников

- Токен доступа пользователя успешно изменен

- Сервис успешно создан

- Сервис успешно удален

- Сервис успешно перезагружен

- Сервис успешно перезапущен

- Сервис успешно запущен

- Сервис успешно сопряжен

- Статус сервиса изменен

- Зарегистрирован алерт Victoria Metrics для сервиса

- Пороговые значения параметров мониторинга сервисов изменены

- Раздел хранилища удален пользователем

- Раздел хранилища автоматически удален в связи с истечением срока действия

- Активный лист успешно очищен или операция завершилась с ошибкой

- Элемент активного листа успешно изменен или операция завершилась с ошибкой

- Элемент активного листа успешно удален или операция завершилась с ошибкой

- Активный лист успешно импортирован или операция завершилась с ошибкой

- Активный лист успешно экспортирован

- Ресурс успешно добавлен

- Ресурс успешно удален

- Ресурс успешно обновлен

- Актив успешно создан

- Актив успешно удален

- Категория актива успешно добавлена

- Категория актива успешно удалена

- Параметры успешно обновлены

- Тенант успешно создан

- Тенант успешно включен

- Тенант успешно выключен

- Другие данные тенанта успешно изменены

- Изменена политика хранения данных после изменения дисков

- Словарь успешно обновлен на сервисе или операция завершилась ошибкой

- Ответ в Active Directory

- Реагирование через KICS for Networks

- Реагирование через Kaspersky Automated Security Awareness Platform

- Реагирование через KEDR

- Импорт техник и тактик MITRE ATT&CK

- Правила корреляции

- Отправка тестовых событий в KUMA

- Формат времени

- Сопоставление полей предустановленных нормализаторов

- Устаревшие ресурсы

- Генерация событий для тестирования работы нормализатора

- Информация о стороннем коде

- Уведомления о товарных знаках

- Глоссарий

Справка Kaspersky Unified Monitoring and Analysis Platform

Новые функции

Новые функции

Аппаратные и программные требования

Аппаратные и программные требования

Начало работы

Начало работы

Работа в веб-интерфейсе KUMA

Работа в веб-интерфейсе KUMA

Дополнительные возможности

Дополнительные возможности

Лицензирование

Лицензирование

Обращение в Службу технической поддержки

Обращение в Службу технической поддержки

В начало

О программе Kaspersky Unified Monitoring and Analysis Platform

Kaspersky Unified Monitoring and Analysis Platform (далее KUMA или "программа") – это комплексное программное решение, сочетающее в себе следующие функциональные возможности:

- получение, обработка и хранение событий информационной безопасности;

- анализ и корреляция поступающих данных;

- поиск по полученным событиям;

- создание уведомлений о выявлении признаков угроз информационной безопасности.

Программа построена на микросервисной архитектуре. Это означает, что вы можете создавать и настраивать только необходимые микросервисы (далее также "сервисы"), что позволяет использовать KUMA и как систему управления журналами, и как полноценную SIEM-систему. Кроме того, благодаря гибкой маршрутизации потоков данных вы можете использовать сторонние сервисы для дополнительной обработки событий.

Функциональность обновлений (включая обновления антивирусных сигнатур и обновления кодовой базы) может быть недоступна в программе на территории США.

Что нового

В Kaspersky Unified Monitoring and Analysis Platform появились следующие возможности и доработки:

Изменено место хранения самоподписанного CA-сертификата и механизм перевыпуска сертификата.

Сертификат хранится в СУБД. Недопустимо применять прежний метод перевыпуска внутренних сертификатов через удаление сертификатов из файловой системы Ядра и перезапуск Ядра. Такой способ приведет к невозможности запустить Ядра. До завершения процесса перевыпуска сертификатов не следует подключать к Ядру новые сервисы.

После того как вы перевыпустите внутренние CA-сертификаты в разделе веб-интерфейса KUMA Параметры → Общие → Перевыпустить внутренние CA-сертификаты, необходимо остановить сервисы, удалить прежние сертификаты из директорий сервисов и вручную перезапустить все сервисы. Перевыпускать внутренние CA-сертификаты могут только пользователи с ролью Главный администратор.

- Добавлена поддержка работы KUMA на следующих операционных системах:

- Ubuntu 22.04 LTS.

- Oracle Linux 9.4.

- Astra Linux 1.7.5.

- РЕД ОС 7, 8.

- Начиная с версии 3.2.x, обновлены требования к сложности пароля. Пароль должен быть длиной не менее 16 символов, содержать не менее одной буквы и цифры, и должен содержать не более двух одинаковых символов подряд. Новые требования применяются только к новым установкам. В существующих установках KUMA требования применяются только к новым пользователям. Для существующих пользователей требования будут применены только при смене пароля.

- В веб-консоли KUMA в разделе Активные сервисы сервис Ядра отображается как core-1. В операционной системе сервера Ядра сервис kuma-core.service теперь называется kuma-core 00000000-0000-0000-0000-000000000000.service.

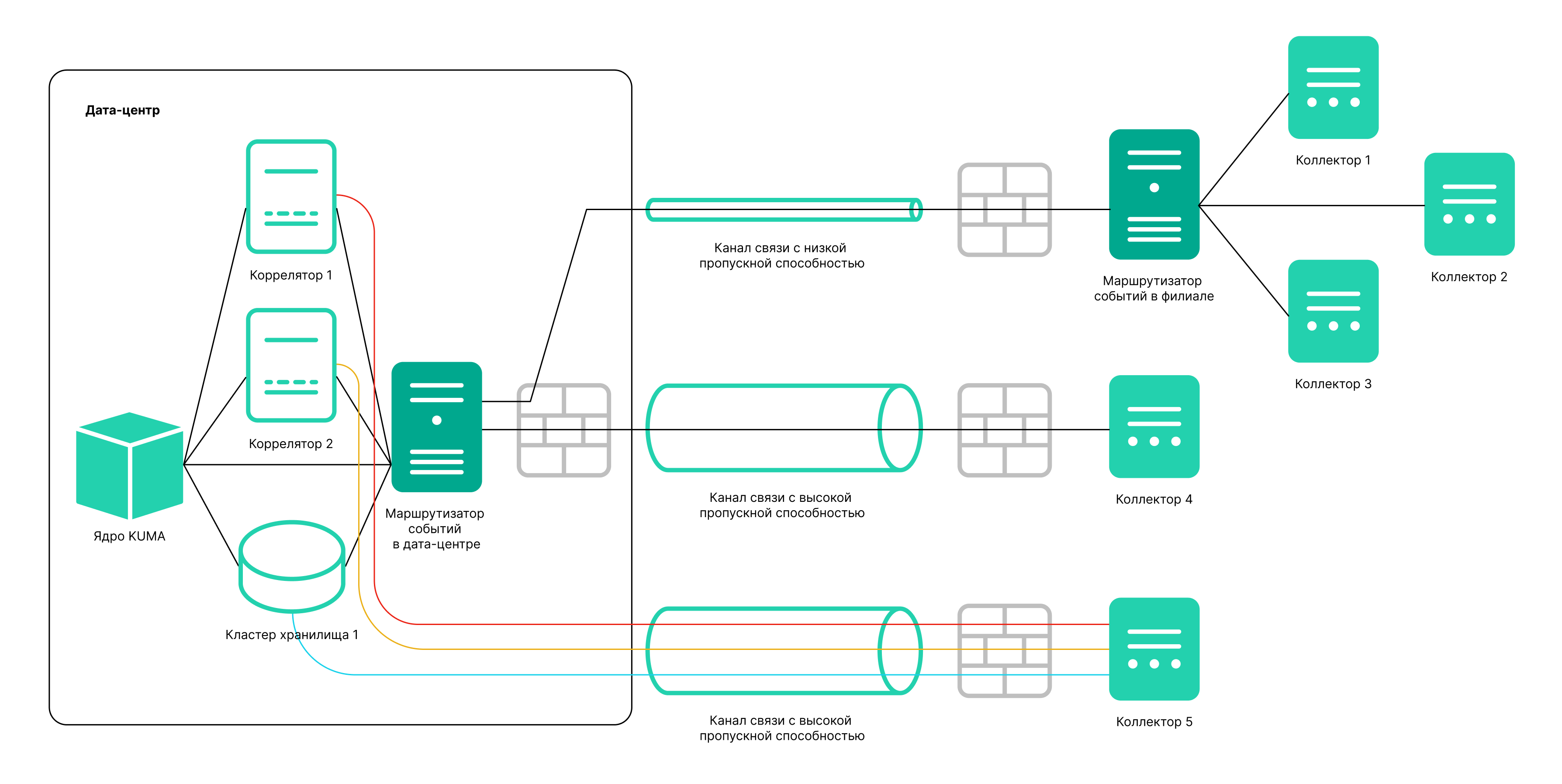

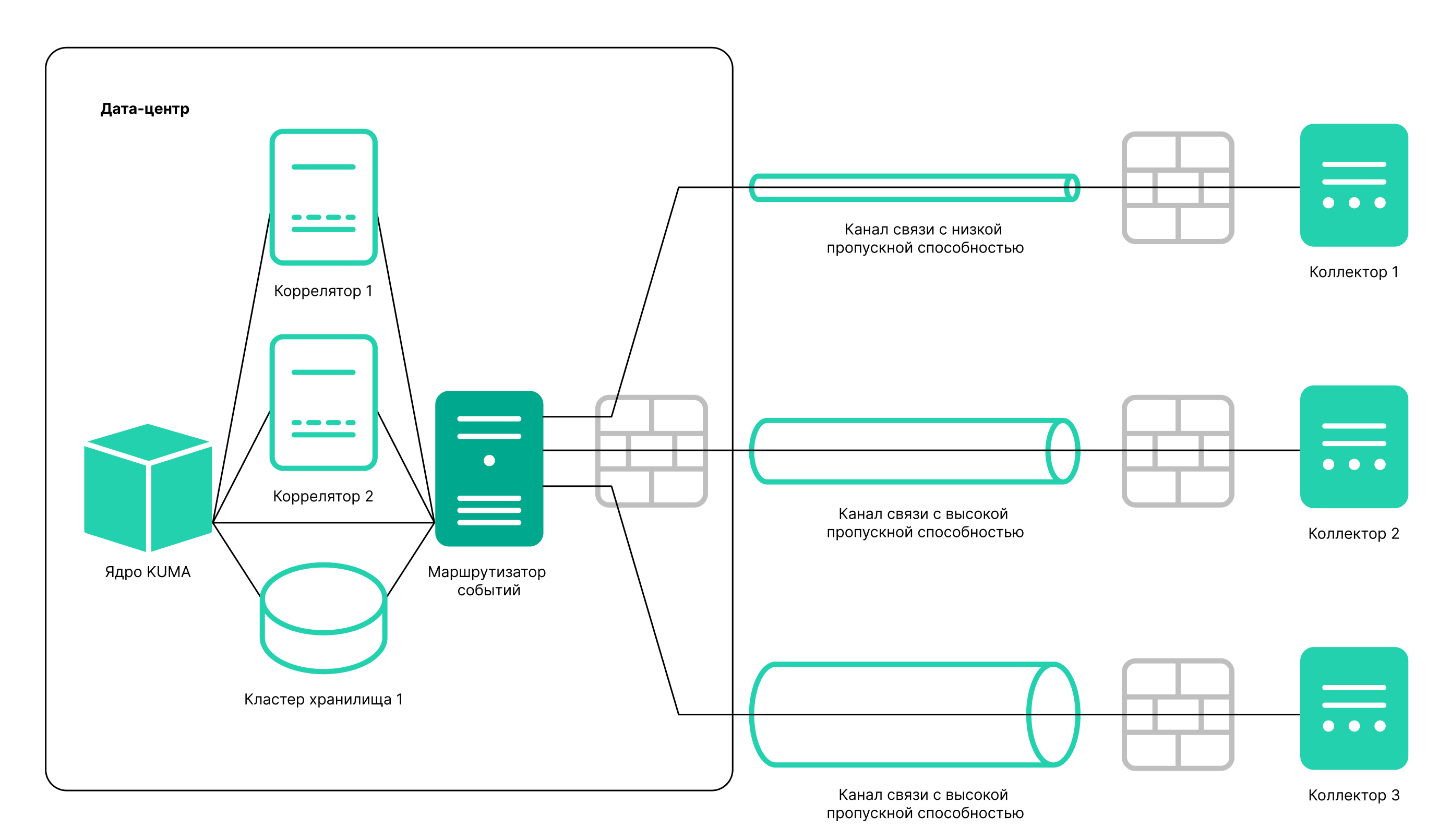

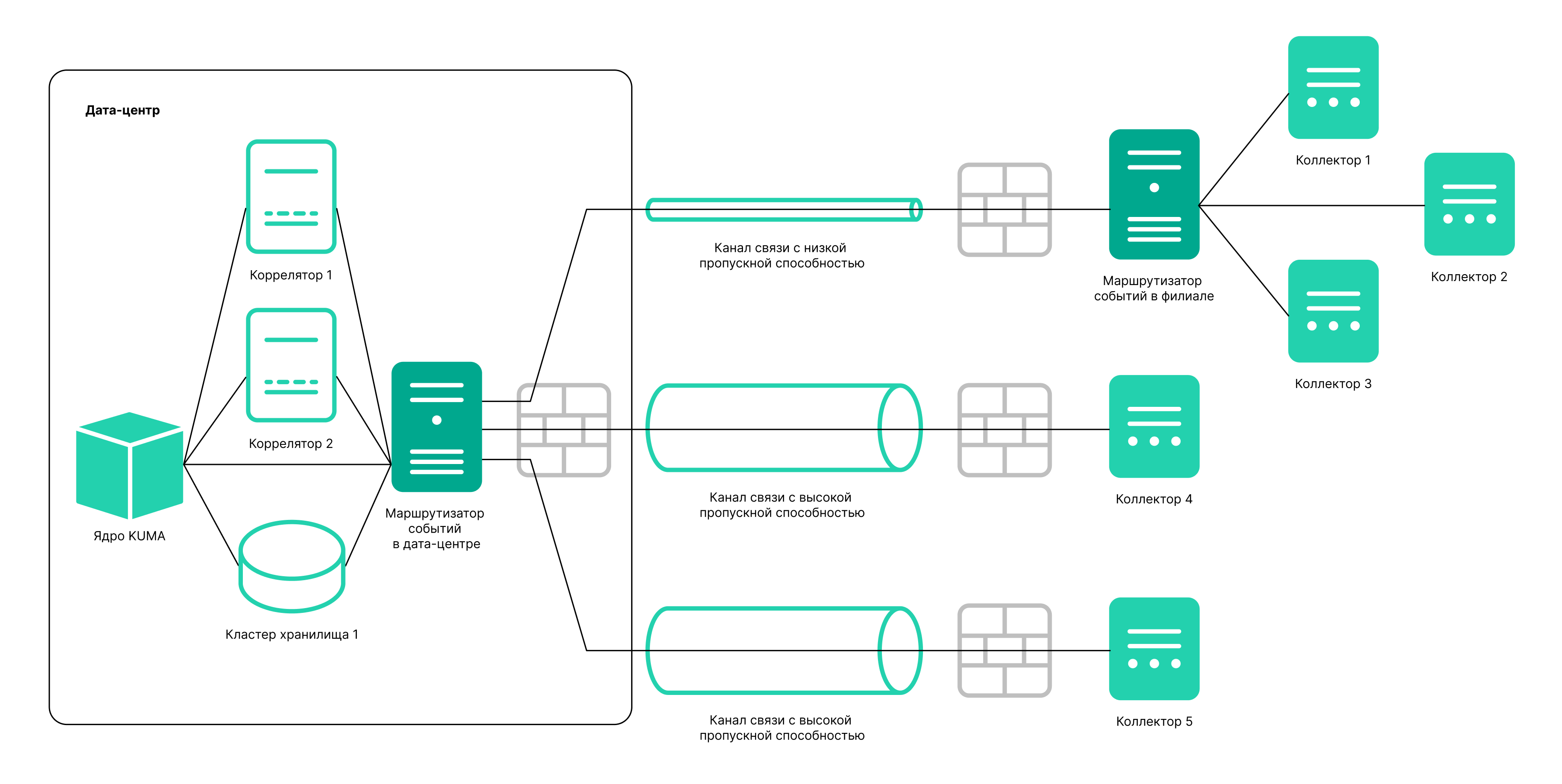

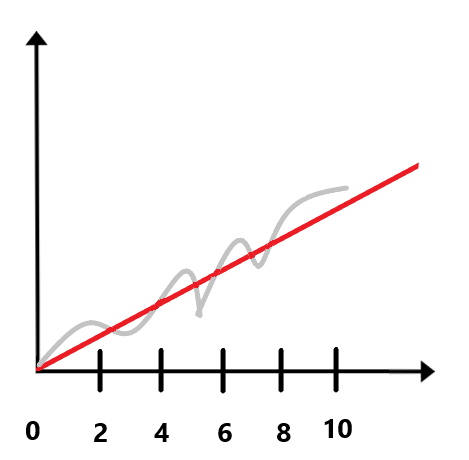

- Добавлен сервис Маршрутизатор событий. Этот сервис позволяет принимать события от коллекторов и направлять события в заданные точки назначения в соответствии с настроенными на сервисе фильтрами. Использование такого промежуточного сервиса позволяет эффективно распределять нагрузку на каналы связи и использовать каналы связи с невысокой пропускной способностью. Например, как показано на схеме в раскрывающемся блоке, вместо нескольких потоков событий от коллектора 5 до точек назначения, вы можете отправлять события одним потоком: на схеме коллектор 1 + коллектор 2 + коллектор 3 отправляют события в маршрутизатор локального офиса, затем в маршрутизатор дата-центра, и в нем уже происходит передача событий в заданные точки назначения.

Схема отправки событий с использованием маршрутизатора событий и без использования маршрутизатора

- Интеграция с НКЦКИ: обновлен список полей и типы инцидентов, добавлена возможность предоставления информации об утечке персональных данных. Экспортированые инциденты со старым типом, который больше не поддерживается, будут отображаться корректно.

- Выполнение группировки по произвольным полям, использование функций округления времени из интерфейса работы с событиями.

При проведении расследования аналитику требуется находить выборки с событиями, строить агрегационные запросы. Теперь для выполнения запросов с агрегацией, достаточно выбрать одно или несколько полей, по которым следует выполнить группировку и запустить Выполнить запрос. Для полей типа Date доступны агрегационные запросы с округлением времени.

В результате, пользователь получает отображение и групп и самих событий, по которым сделана группировка, без переписывания поискового запроса. Аналитик может переходить по группам, листать списки входящих в группу событий, просматривать поля событий, что существенно упрощает работу и позволяет ускорить получение результата при расследовании.

- Добавлена возможность преобразования исходного поля с использованием функции вычисления информационной энтропии. В коллекторе можно настроить правило обогащения для исходного поля типа event, выбрать тип преобразования entropy и указать целевое поле типа float, куда KUMA поместит результат преобразования. Результатом преобразования будет число. Показатель вычисления информационной энтропии позволяет выявлять DNS-туннели, компрометацию паролей, например, когда пользователь ввел пароль вместо логина и этот пароль записывается в журнал в открытом виде. Обычно логин содержит буквы, и функция преобразования вычислит информационную энтропию и запишет результат, например, 2,5416789. Если пользователь по ошибке ввел пароль в поле для логина и таким образом пароль оказался в журнале в открытом виде, KUMA вычислит информационную энтропию и запишет результат 4 - показатель энтропии будет выше, поскольку пароль содержит буквы, цифры и символы. Таким образом, можно искать события, где у имени пользователя показатель энтропии больше 3 и можно настроить правило реагирования "Требуется смена пароля". После настройки в коллекторе обогащения следует обновить параметры, чтобы применить изменения.

- Доступен поиск событий одновременно по нескольким выбранным хранилищам с помощью простого запроса. Например, таким образом вы можете выполнять поиск событий, чтобы определить, где учетная запись блокируется или на какой URL с каких IP-адресов был выполнен вход.

В некоторых инсталляциях может потребоваться использование нескольких отдельных хранилищ – например, в случае слабых каналов связи, или из-за требования регулятора на хранение событий в определенной стране. Федеративный поиск позволяет запускать поисковый запрос одновременно в нескольких кластерах хранения и получать результат в одной общей таблице. Теперь в распределенных кластерах хранения можно быстрее и проще найти нужные события. В общей таблице с событиями указывается, в каком из хранилищ была найдена запись. При поиске по нескольким кластерам не поддерживаются запросы по группе, ретроспективная проверка и экспорт в TSV.

- Покрытие матрицы правил на MITRE ATT&CK.

Разрабатывая детектирующую логику, аналитик может ориентироваться на соответствие контента реальным угрозам. С помощью матриц MITRE ATT&CK можно определить, к каким техникам уязвимы ресурсы организации. В помощь аналитикам создан механизм, который позволяет визуализировать покрытие матрицы MITRE ATT&CK разработанными правилами и таким образом оценить уровень защищенности.

Функционал позволяет:

- Импортировать в KUMA актуальный файл с перечнем техник и тактик.

- Перечислить в свойствах правил техники и тактики, выявляемые этим правилом.

- Экспортировать из KUMA список правил, размеченных по матрице в MITRE ATT&CK Navigator (можно указать отдельные папки с правилами).

Файл со списком размеченных правил визуализируется в MITRE ATT&CK Navigator.

- Чтение файлов агентом Windows.

Агент KUMA, устанавливаемый на системах c ОС Windows, теперь может читать текстовые файлы и передавать данные в коллектор KUMA. Один агент, установленный на сервере с ОС Windows, может передавать данные как из журналов Windows, так и из текстовых файлов с журналами. Например, больше не потребуется использовать сетевые папки для получения журналов транспорта Exchange Server, или журналов IIS.

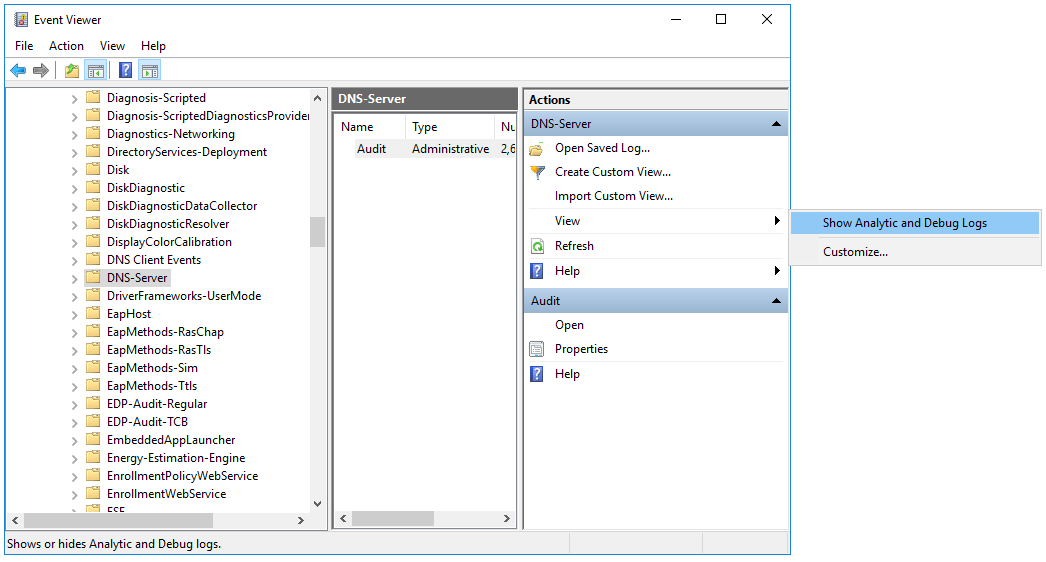

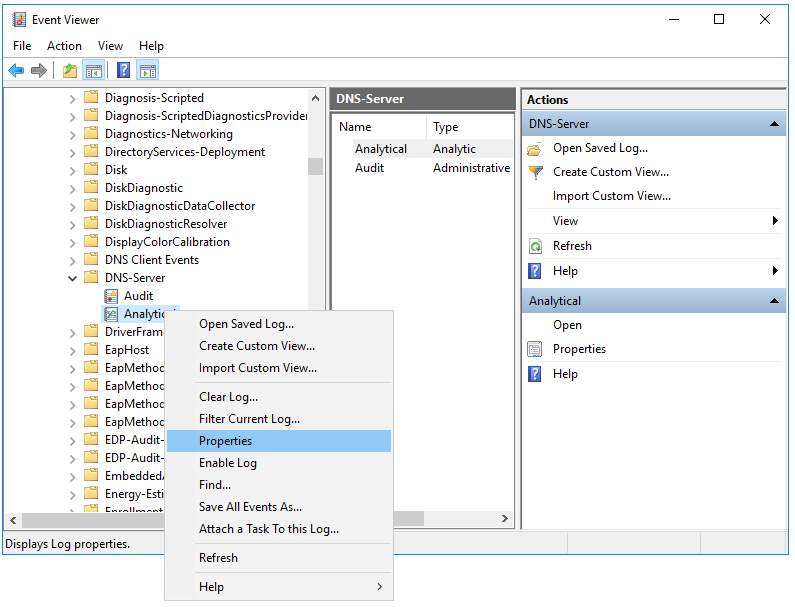

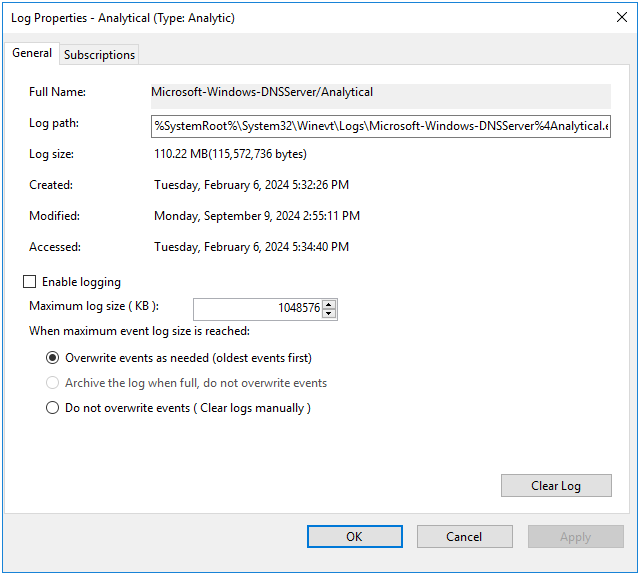

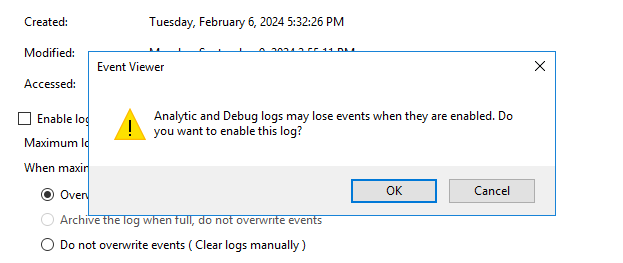

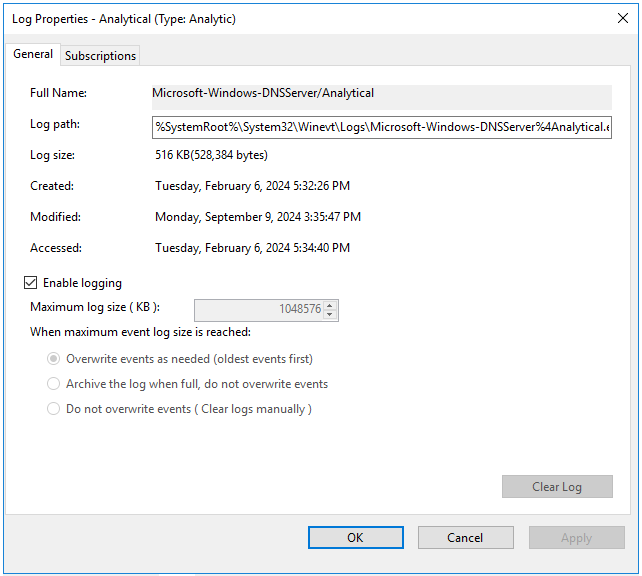

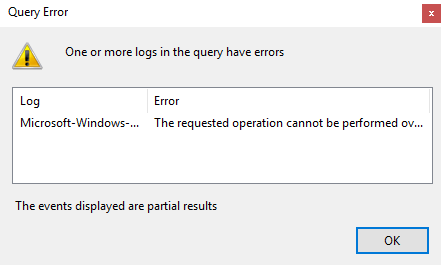

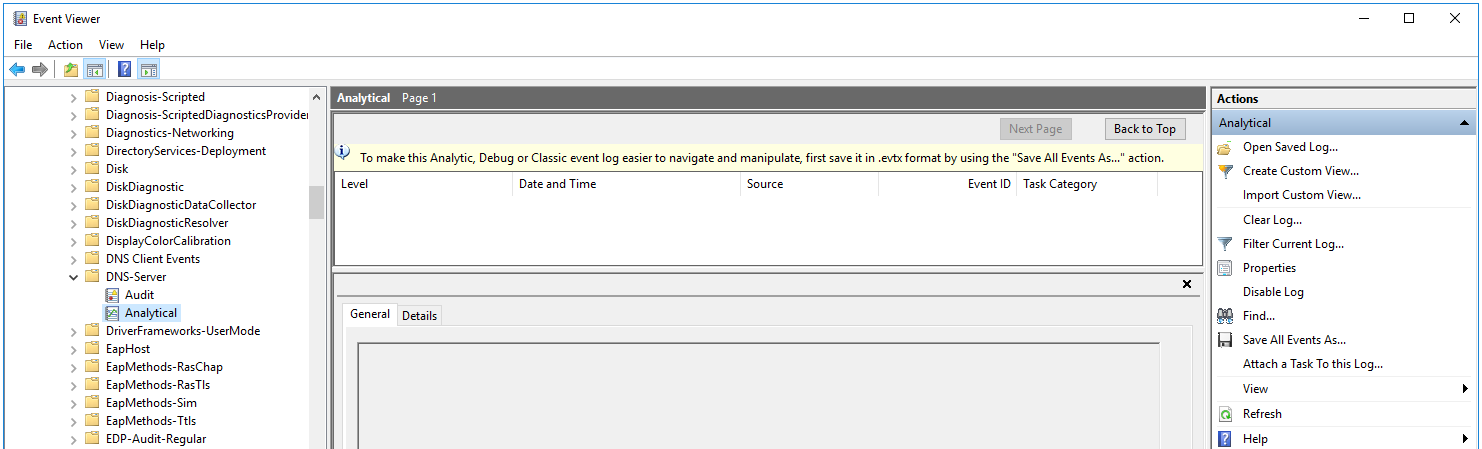

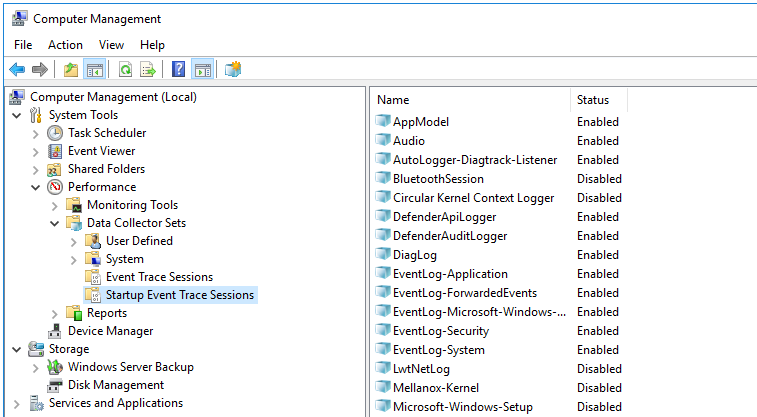

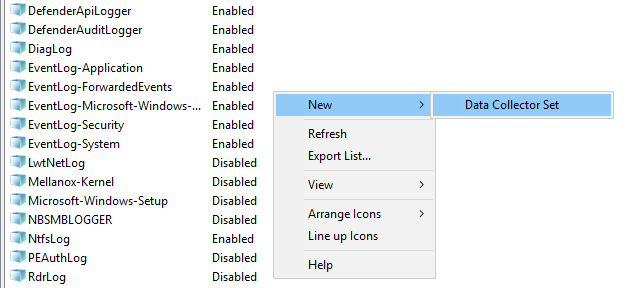

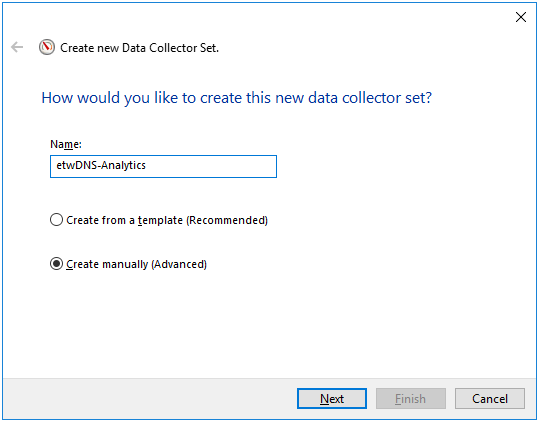

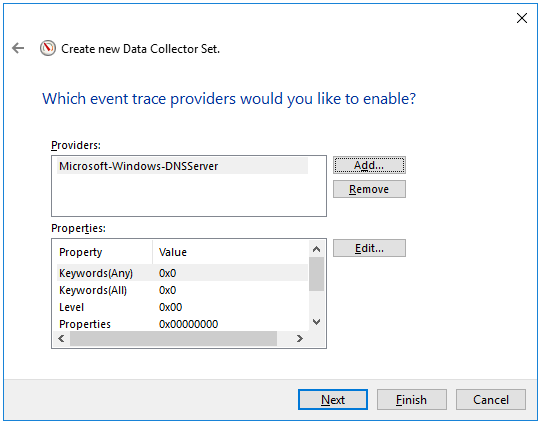

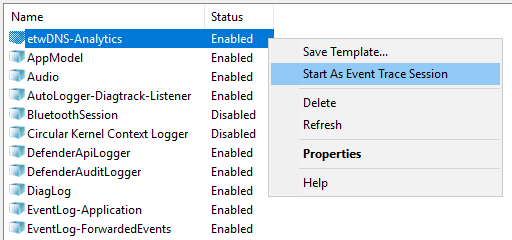

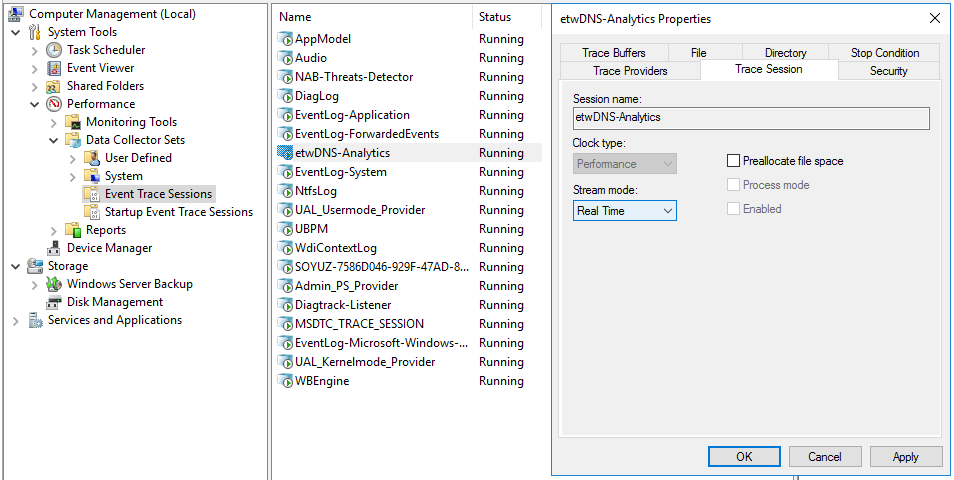

- Получение журналов DNS Analytics с использованием коннектора etw.

Использование Windows агентом нового транспорта ETW (сервис Event Tracing for Windows) для чтения подписки DNS Analytics обеспечивает получение расширенного журнала DNS, событий диагностики, аналитических данных о работе DNS-сервера – больше информации, чем в журнале отладки DNS, и с меньшим влиянием на производительность DNS-сервера.

Рекомендуемая конфигурация для чтения журналов ETW:

- Если на сервере, который является источником журналов DNS Analytics, не установлен никакой агент, создать новый коллектор и новый агент:

- Создать коннектор etw. Агент будет создан автоматически.

- Создать отдельный коллектор для журналов ETW. В мастере установки коллектора указать коннектор etw, указать нормализатор [OOTB] Microsoft DNS ETW logs json.

- Установить коллектор и агент.

- Если на сервере, который является источником журналов DNS Analytics, уже установлен агент WEC, создать коллектор и отредактировать параметры созданного вручную агента:

- Создать коллектор с транспортом http и разделителем \0, и указать нормализатор [OOTB] Microsoft DNS ETW logs json.

- Сохранить параметры коллектора.

- Установить коллектор.

- В существующем агенте WEC добавить дополнительную конфигурацию ETW и в ней указать:

- коннектор etw

- в качестве точки назначения указать созданный в пункте a. коллектор

- выбрать тип точки назначения http и разделитель \0.

- Сохранить параметры агента и запустить агент.

- Если на сервере, который является источником журналов DNS Analytics, не установлен никакой агент, создать новый коллектор и новый агент:

- Обогащение CyberTrace по API.

Cybertrace-http — новый тип потокового обогащения событий в CyberTrace, который позволяет отправлять большое количество событий одним запросом на API-интерфейс CyberTrace. Мы рекомендуем применять этот тип обогащения в системах с большим потоком событий. Производительность cybertrace-http значительно превосходит показатели прежнего типа cybertrace, который по-прежнему доступен в KUMA для обеспечения обратной совместимости.

- Активация с помощью кода.

Реализована возможность активировать KUMA при помощи кода активации. Такой метод позволяет не беспокоиться об импорте в KUMA новых ключей при продлении или при изменении состава лицензии. Для активации с помощью кода требуется доступ сервера Ядра к нескольким серверам в интернете. При этом вы можете использовать прежний метод активации - с использованием файла лицензии.

- Оптимизирована передача событий в формате CEF. Отправляемые события содержат заголовок CEF и только непустые поля. При передаче событий в сторонние системы в формате CEF поля, не содержащие данных, не передаются.

- Добавлена возможность получения событий из ClickHouse с помощью коннектора SQL. В параметрах коннектора SQL вы можете выбрать Тип базы данных для соединения. При этом в поле URL будет автоматически указан префикс, соответствующий протоколу взаимодействия.

- В коннекторы file, 1c-log и 1c-xml добавлен параметр Интервал запросов, мс, отвечающий за интервал чтения файлов из директории. Настройка этого параметра позволяет снизить потребление CPU и RAM.

- Параметр

airgapисключен из файла инвентаря. Если в вашем файле инвентаря остался параметрairgap, установщик его проигнорирует при выполнении установки или обновления. - Логин и пароль вынесены из секрета типа URL и Proxy. Добавлена возможность преобразования пароля.

- В служебные события о выпадении записи из активного листа и контекстной таблицы добавлены поля, которые содержат не только ключ, но и значение. Поля со значениями дают больше гибкости в написании правил корреляции для обработки таких служебных событий.

Выпадение записи контекстной таблицы происходит, если для времени хранения записи указано ненулевое значение в конфигурации контекстной таблицы.

Когда запись устаревает, внутри коррелятора формируется событие, которое "заворачивается" на вход коррелятора. Это событие не отправляется в хранилище.

Если настроено соответствующее правило корреляции, то по этому событию можно создать корреляционное событие и алерт. Такое корреляционное событие уже отправляется в хранилище и отображается в разделе События.

- Добавлена возможность мониторинга сервисов.

Пользователь с ролью Главный администратор может настроить пороговые значения параметров мониторинга для всех типов сервисов, кроме агентов и холодного хранилища. Если заданные пороговые значения параметров будут превышены, KUMA сформирует событие аудита, отправит пользователю с ролью Главный администратор уведомление на электронную почту, а сервис будет отображаться в разделе Активные сервисы с желтым статусом. Желтый статус означает, что сервис работает, но есть ошибки. Вы можете просмотреть сообщение об ошибке, если нажмете на значок желтого статуса, и можете скорректировать работу сервиса.

- Обновлен перечень статусов для сервисов: добавлен фиолетовый статус, расширено пременение желтого статуса.

- Теперь вы можете перейти из раздела Состояние источников к событиям выбранного источника событий. Уточняющие условия в строке поискового запроса формируются автоматически после перехода по ссылке. По умолчанию отображаются события за последние 5 минут. При необходимости вы можете изменить интервал и снова выполнить запрос.

- Сбор метрик с агента.

В разделе Метрики появился раздел, где визуализируются параметры работы агента. Такое графическое представление облегчит работу администраторов, отвечающих за сбор событий при помощи агентов. Метрики для агентов доступны после обновления агентов до версии 3.2.х.

- Добавлена поддержка компактной встраиваемой СУБД SQLite версии 3.37.2.

- Добавлен коннектор elastic для получения событий из Elasticsearch версии 7 и 8. Для коннектора добавлен секрет fingerprint.

- Для коннекторов с типами tcp, udp и file добавлены следующие параметры обработки событий auditd:

- Переключатель Auditd позволяет группировать полученные от коннектора строки событий auditd в одно событие auditd.

- Поле TTL буфера событий позволяет указать время жизни буфера для строк событий auditd в миллисекундах.

- Добавлена возможность настраивать список полей для определения источников событий. DeviceProduct, DeviceHostName, DeviceAddress, DeviceProcessName – используемый по умолчанию набор полей для определения источников событий. Теперь перечень полей и их последовательность можно переопределить. Допускается указать максимум 9 полей в значимой для пользователей последовательности. После сохранения изменений в наборе полей ранее определенные источники событий будут удалены из веб-интерфейса KUMA и из базы данных. Сохраняется возможность использовать набор полей для определения источников событий по умолчанию.

- В графический конструктор поисковых запросов для событий добавлен оператор iLike.

- Обновлен перечень методов REST API. Описание методов v2.1 доступно в формате OpenAPI.

- В параметрах коннектора snmp-trap появился дополнительный параметр, позволяющий обозначить OID, являющийся MAC-адресом.

- Установщик KUMA проверяет состояние SELinux.

- Прекращена поддержка создания резервной копии Ядра при помощи утилиты командной строки /opt/kaspersky/kuma/kuma tools backup.

- Прекращена поддержка и поставка устаревших нормализаторов:

- [Deprecated][OOTB] Microsoft SQL Server xml.

- [Deprecated][OOTB] Windows Basic.

- [Deprecated][OOTB] Windows Extended v.0.3.

- [Deprecated][OOTB] Cisco ASA Extended v 0.1.

- [Deprecated][OOTB] Cisco Basic.

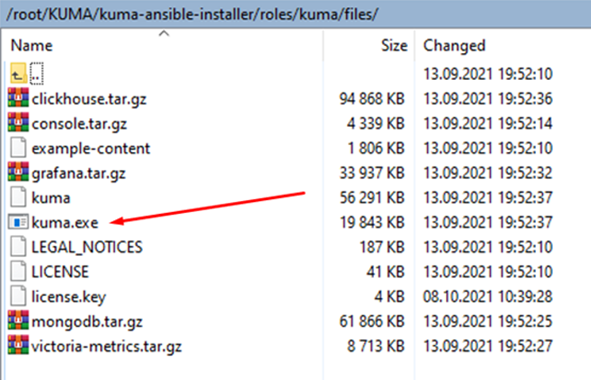

Комплект поставки

В комплект поставки входят следующие файлы:

- kuma-ansible-installer-<номер сборки>.tar.gz – используется для установки компонентов KUMA без возможности развертывания в отказоустойчивой конфигурации;

- kuma-ansible-installer-ha-<номер сборки>.tar.gz – используется для установки компонентов KUMA с возможностью развертывания в отказоустойчивой конфигурации;

- файлы с информацией о версии (примечания к выпуску) на русском и английском языках.

Аппаратные и программные требования

Рекомендуемые требования к оборудованию

В этом разделе приведены требования к оборудованию для обработки различных вариантов потока событий в секунду (Events per Second, далее EPS), поступающих в KUMA.

В таблице ниже приведены аппаратные и программные требования к оборудованию для установки компонентов KUMA, исходя из представления, что кластер ClickHouse принимает только запросы INSERT. Требования к оборудованию для удовлетворения потребностей по запросам SELECT рассчитывается отдельно под конкретный профиль использования СУБД заказчика.

Рекомендуемые требования к оборудованию для хранилищ кластера ClickHouse

Конфигурацию оборудования необходимо подбирать исходя из профиля нагрузки системы. Допустимо использовать конфигурацию типа «All-in-one» при обрабатываемом потоке событий до 10 000 EPS и при использовании графических панелей, поставляемых с системой.

KUMA поддерживает работу с процессорами Intel или AMD с поддержкой набора инструкций SSE 4.2 и набора инструкций AVX.

|

До 3000 EPS |

До 10 000 EPS |

До 20 000 EPS |

До 50 000 EPS |

|---|---|---|---|---|

Конфигурация |

Установка на одном сервере

Одно устройство. Характеристики устройства: От 16 потоков или vCPU. От 32 ГБ оперативной памяти. От 500 ГБ в каталоге /opt. Тип хранилища данных – SSD*. Скорость передачи данных – от 100 Мбит/с.

|

Установка на одном сервере

Одно устройство. Характеристики устройства: От 24 потоков или vCPU. От 64 ГБ оперативной памяти. От 500 ГБ в каталоге /opt. Тип хранилища данных – SSD*. Скорость передачи данных - от 100 Мбит/с.

|

1 сервер для Ядра + 1 сервер для Коллектора + 1 сервер для Коррелятора + 3 выделенных сервера с ролью Кипера + 2 сервера для Хранилища* *Рекомендуемая конфигурация. 2 сервера для Хранилища используются при конфигурации ClickHouse с 2 репликами в каждом шарде для обеспечения отказоустойчивости и доступности собранных в хранилище событий. Если требования отказоустойчивости к хранилищу не применяются, доступимо использовать конфигурацию ClickHouse с 1 репликой в каждом шарде и использовать, соответственно, 1 сервер для Хранилища.

|

1 сервер для Ядра + 2 сервера для Коллектора + 1 сервер для Коррелятора + 3 выделенных сервера с ролью Кипера + 4 сервера для Хранилища* *Рекомендуемая конфигурация. 4 сервера для Хранилища используются при конфигурации ClickHouse с 2 репликами в каждом шарде для обеспечения отказоустойчивости и доступности собранных в хранилище событий. Если требования отказоустойчивости к хранилищу не применяются, доступимо использовать конфигурацию ClickHouse с 1 репликой в каждом шарде и использовать, соответственно, 2 сервера для Хранилища.

|

Требования для компонента Ядро |

- |

- |

Одно устройство. Характеристики устройства: От 10 потоков или vCPU. От 24 ГБ оперативной памяти. От 500 ГБ в каталоге /opt. Тип хранилища данных – SSD. Скорость передачи данных - от 100 Мбит/с.

|

Одно устройство. Характеристики устройства: От 10 потоков или vCPU. От 24 ГБ оперативной памяти. От 500 ГБ в каталоге /opt. Тип хранилища данных – SSD. Скорость передачи данных - от 100 Мбит/с.

|

Требования для компонента Коллектор |

- |

- |

Одно устройство. Характеристики устройства: От 8 потоков или vCPU. От 16 ГБ оперативной памяти. От 500 ГБ в каталоге /opt. Тип хранилища данных – допустим HDD. Скорость передачи данных - от 100 Мбит/с.

|

Два устройства. Характеристики каждого устройства: От 8 потоков или vCPU. От 16 ГБ оперативной памяти. От 500 ГБ в каталоге /opt. Тип хранилища данных – допустим HDD. Скорость передачи данных - от 100 Мбит/с.

|

Требования для компонента Коррелятор |

- |

- |

Одно устройство. Характеристики устройства: От 8 потоков или vCPU. От 32 ГБ оперативной памяти. От 500 ГБ в каталоге /opt. Тип хранилища данных – допустим HDD. Скорость передачи данных - от 100 Мбит/с.

|

Одно устройство. Характеристики устройства: От 8 потоков или vCPU. От 32 ГБ оперативной памяти. От 500 ГБ в каталоге /opt. Тип хранилища данных – допустим HDD. Скорость передачи данных - от 100 Мбит/с.

|

Требования для компонента Кипер |

- |

- |

Три устройства. Характеристики каждого устройства: От 6 потоков или vCPU. От 12 ГБ оперативной памяти. От 50 ГБ в каталоге /opt. Тип хранилища данных – SSD. Скорость передачи данных - от 100 Мбит/с.

|

Три устройства. Характеристики каждого устройства: От 6 потоков или vCPU. От 12 ГБ оперативной памяти. От 50 ГБ в каталоге /opt. Тип хранилища данных – SSD. Скорость передачи данных - от 100 Мбит/с.

|

Требования к компоненту Хранилище |

- |

- |

Два устройства. Характеристики каждого устройства: От 24 потоков или vCPU. От 64 ГБ оперативной памяти. От 500 ГБ в каталоге /opt. Тип хранилища данных – SSD*. Рекомендуемая скорость передачи данных между узлами ClickHouse должна быть не менее 10 Гбит/с, если поток событий равен или превышает 20 000 EPS.

|

Четыре устройства. Характеристики каждого устройства: От 24 потоков или vCPU. От 64 ГБ оперативной памяти. От 500 ГБ в каталоге /opt. Тип хранилища данных – SSD*. Рекомендуемая скорость передачи данных между узлами ClickHouse должна быть не менее 10 Гбит/с, если поток событий равен или превышает 20 000 EPS.

|

Операционные системы |

|

|||

Криптонаборы TLS |

Поддерживается протокол TLS версии 1.2 и 1.3. Интеграция с сервером, не поддерживающим версии и криптонаборы TLS, которые требует KUMA, невозможна. Поддерживаемые криптонаборы TLS 1.2:

Поддерживаемые криптонаборы TLS 1.3:

|

|||

В зависимости от количества и сложности запросов к БД, выполняемых пользователями, отчётами, панелями мониторинга объём необходимых ресурсов может быть увеличен.

На каждые 50 000 (сверх 50 000) активов необходимо добавить к ресурсам компонента Ядро 2 дополнительных потока или vCPU и 4 ГБ оперативной памяти.

На каждые 100 (сверх 100) сервисов, которыми управляет компонент Ядро необходимо добавить к ресурсам компонента Ядро 2 дополнительных потока или vCPU.

Необходимо размещать ClickHouse на твердотельных накопителях (англ. solid state drive, далее - SSD). Использование SSD позволяет повысить скорость доступа к данным.

* - если профиль использования системы не предполагает выполнения агрегационных SQL-запросов к Хранилищу с глубиной больше 24 часов, допускается использовать дисковые массивы на базе HDD (HDD 15 000 RPM, интерфейс SAS, объединенные в RAID-10).

Для размещения данных с использованием технологии HDFS могут быть использованы жесткие диски.

Экспорт событий записывается на диск компонента Ядро во временную папку /opt/kaspersky/kuma/core/tmp/. Экспортированные данные хранятся в течение 10 суток, затем автоматически удаляются. Если вы планируете экспортировать большой объём событий, необходимо выделить дополнительное место.

Работа в виртуальных средах

Поддерживается установка KUMA в следующих виртуальных средах:

- VMware 6.5 и выше.

- Hyper-V для Windows Server 2012 R2 и выше.

- QEMU-KVM 4.2 и выше.

- ПК СВ "Брест" РДЦП.10001-02.

Рекомендации касательно ресурсов для компонента Коллектор

Следует учитывать, что для эффективной обработки событий количество ядер процессора важнее, чем их частота. Например, восемь ядер процессора со средней частотой будут эффективнее справляться с обработкой событий, чем четыре ядра с высокой частотой.

Также необходимо иметь в виду, что количество потребляемой коллектором оперативной памяти зависит от настроенных методов обогащения (DNS, учетные записи, активы, обогащение данными из Kaspersky CyberTrace) и использования агрегации (на потребление оперативной памяти влияет параметр окна агрегации данных, количество полей, по которым выполняется агрегация данных, объём данных в агрегируемых полях). Показатели использования KUMA вычислительных ресурсов зависят от типа анализируемых событий и от эффективности нормализатора.

Например, при потоке событий 1000 EPS и выключенном обогащении событий (обогащение событий выключено, агрегация событий выключена, 5000 учетных записей, 5000 активов в тенанте) одному коллектору требуются следующие ресурсы:

• 1 процессорное ядро или 1 виртуальный процессор;

• 512 МБ оперативной памяти;

• 1 ГБ дискового пространства (без учёта кэша событий).

Например, для 5 коллекторов, которые не выполняют обогащение событий потребуется выделить следующие ресурсы: 5 процессорных ядер, 2,5 ГБ оперативной памяти и 5 ГБ свободного дискового пространства.

Рекомендации экспертов "Лаборатории Касперского" для серверов хранилищ

Для подключения системы хранения данных (далее СХД) к серверам хранилища следует использовать высокоскоростные протоколы, например Fibre Channel или iSCSI 10G. Для подключения СХД не рекомендуется использовать протоколы прикладного уровня, такие как NFS и SMB.

На серверах кластера ClickHouse рекомендуется использовать файловую систему ext4.

При использовании RAID-массивов рекомендуется использовать RAID 0 для достижения высокой производительности, а RAID 10 для обеспечения высокой производительности и отказоустойчивости.

Для обеспечения отказоустойчивости и быстродействия подсистемы хранения данных мы рекомендуем разворачивать все узлы ClickHouse исключительно на разных дисковых массивах.

Если вы используете виртуализированную инфраструктуру для размещения компонентов системы, мы рекомендуем разворачивать узлы кластера ClickHouse на различных гипервизорах. При этом необходимо ограничить возможность работы двух виртуальных машин с ClickHouse на одном гипервизоре.

Для высоконагруженных инсталляций KUMA рекомендуется устанавливать ClickHouse на аппаратных серверах.

Требования к устройствам для установки агентов

Для передачи данных в коллектор KUMA на устройствах сетевой инфраструктуры требуется установить агенты. Требования к устройствам приведены в таблице ниже.

|

Устройства с ОС Windows |

Устройства с ОС Linux |

|---|---|---|

Процессор |

Одноядерный, 1.4 ГГц или выше. |

Одноядерный, 1.4 ГГц или выше. |

ОЗУ |

512 МБ |

512 МБ |

Свободное дисковое пространство |

1 ГБ |

1 ГБ |

Операционные системы |

|

|

Требования к клиентским устройствам для работы с веб-интерфейсом KUMA

Процессор: Intel Core i3 8-го поколения.

ОЗУ: 8 ГБ.

Поддерживаемые браузеры:

- Google Chrome 110 и выше.

- Mozilla Firefox 110 и выше.

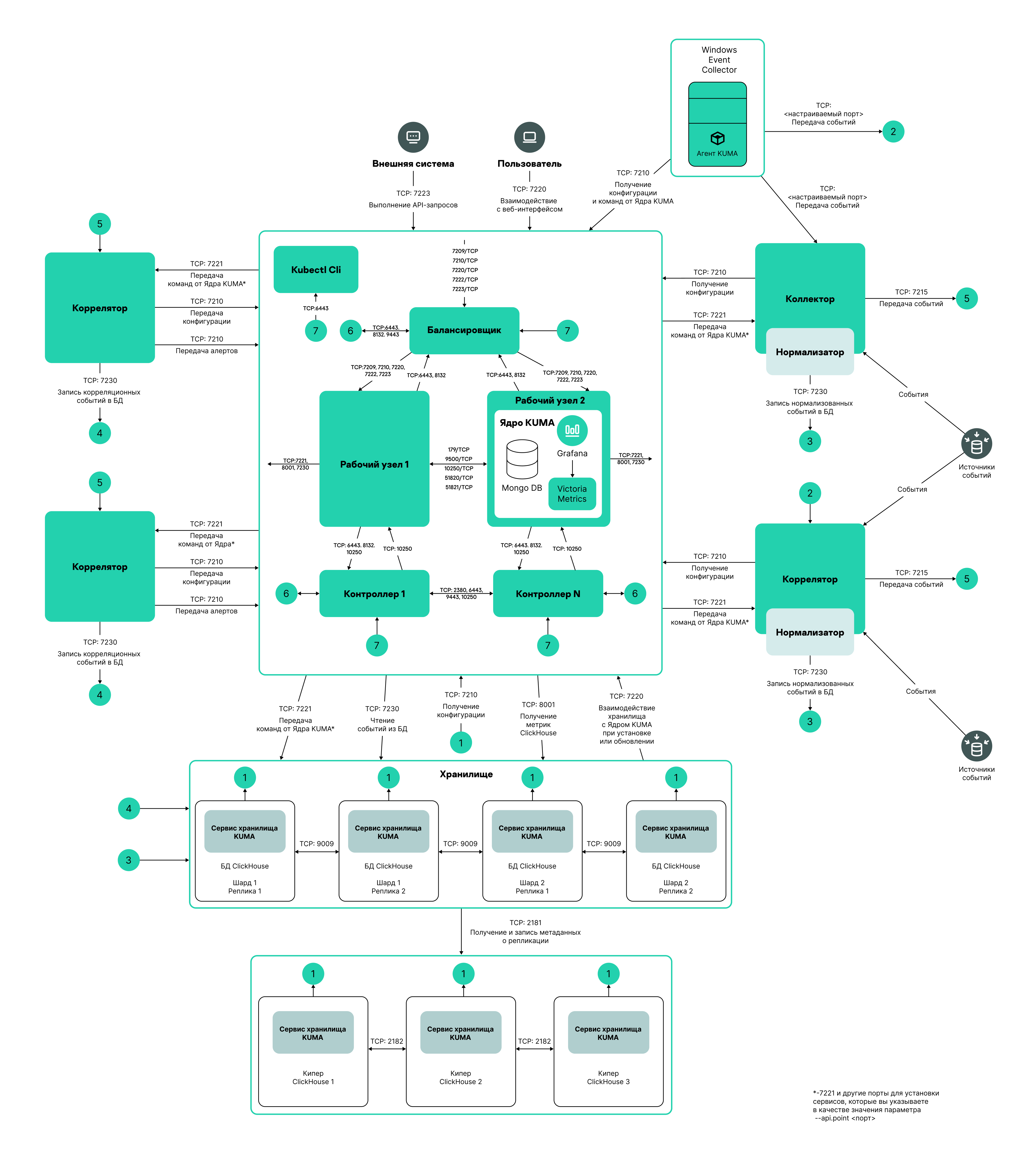

Требования к устройствам для установки KUMA в Kubernetes

Кластер Kubernetes для развертывания KUMA в отказоустойчивом варианте включает в минимальной конфигурации:

- 1 узел балансировщика – не входит в кластер;

- 3 узла-контроллера;

- 2 рабочих узла.

Минимальные аппаратные требования к устройствам для установки KUMA в Kubernetes представлены в таблице ниже.

|

Балансировщик |

Контроллер |

Рабочий узел |

|---|---|---|---|

Процессор |

1 ядро с 2 потоками или 2 vCPU. |

1 ядро с 2 потоками или 2 vCPU. |

12 потоков или 12 vCPU. |

ОЗУ |

От 2 ГБ |

От 2 ГБ |

От 24 ГБ |

Свободное дисковое пространство |

От 30 ГБ |

От 30 ГБ |

От 1 ТБ в каталоге /opt/

От 32 ГБ в каталоге /var/lib/

|

Пропускная способность сети |

10 Гбит/с |

10 Гбит/с |

10 Гбит/с |

Интерфейс KUMA

Работа с программой осуществляется через веб-интерфейс.

Окно веб-интерфейса программы содержит следующие элементы:

- разделы в левой части окна веб-интерфейса программы;

- вкладки в верхней части окна веб-интерфейса программы для некоторых разделов программы;

- рабочую область в нижней части окна веб-интерфейса программы.

В рабочей области отображается информация, просмотр которой вы выбираете в разделах и на вкладках окна веб-интерфейса программы, а также элементы управления, с помощью которых вы можете настроить отображение информации.

Во время работы с веб-интерфейсом программы вы можете выполнять следующие действия с помощью горячих клавиш:

- во всех разделах: закрывать окно, открывающееся в правой боковой панели – Esc;

- в разделе События:

- переключаться между событиями в правой боковой панели – ↑ и ↓;

- запускать поиск (при фокусе на поле запроса) – Ctrl/Command + Enter;

- сохранять поисковый запрос – Ctrl/Command + S.

Совместимость с другими программами

Kaspersky Endpoint Security для Linux

При установке на одном сервере компонентов KUMA и программы Kaspersky Endpoint Security для Linux каталог report.db может достигать больших размеров и занимать все дисковое пространство. Кроме того, Kaspersky Endpoint Security для Linux по умолчанию сканирует все файлы KUMA, включая служебные, что может влиять на производительность. Чтобы избежать этих проблем, выполните следующие действия:

- Обновите программу Kaspersky Endpoint Security для Linux до версии 12.0 или выше.

- Мы не рекомендуем включать сетевые компоненты Kaspersky Endpoint Security для Linux.

- Добавьте в общие исключения и в исключения для проверки по требованию следующие директории:

- На сервере Ядра KUMA:

- /opt/kaspersky/kuma/victoria-metrics/ - папка с данными Victoria Metrics.

- /opt/kaspersky/kuma/mongodb - папка с данными MongoDB.

- На сервере хранилища:

- /opt/kaspersky/kuma/clickhouse/ - папка ClickHouse.

- /opt/kaspersky/kuma/storage/<идентификатор хранилища>/buffers/ - папка с буферами хранилища.

- На сервере коррелятора:

- /opt/kaspersky/kuma/correlator/<идентификатор коррелятора>/data/ - папки со словарями.

- /opt/kaspersky/kuma/correlator/<идентификатор коррелятора>/lists - папки с активными листами.

- /opt/kaspersky/kuma/correlator/<идентификатор коррелятора>/ctxtables - папки с контекстными таблицами.

- /opt/kaspersky/kuma/correlator/<идентификатор коррелятора>/buffers - папка с буферами.

- На сервере коллекторов:

- /opt/kaspersky/kuma/collector/<идентификатор коллектора>/buffets - папка с буферами.

- /opt/kaspersky/kuma/collector/<идентификатор коллектора>/data/ - папка со словарями.

- Папки с журналами для каждого сервиса.

- На сервере Ядра KUMA:

Подробнее об исключениях из проверки см. онлайн-справку Kaspersky Endpoint Security для Linux.

В начало

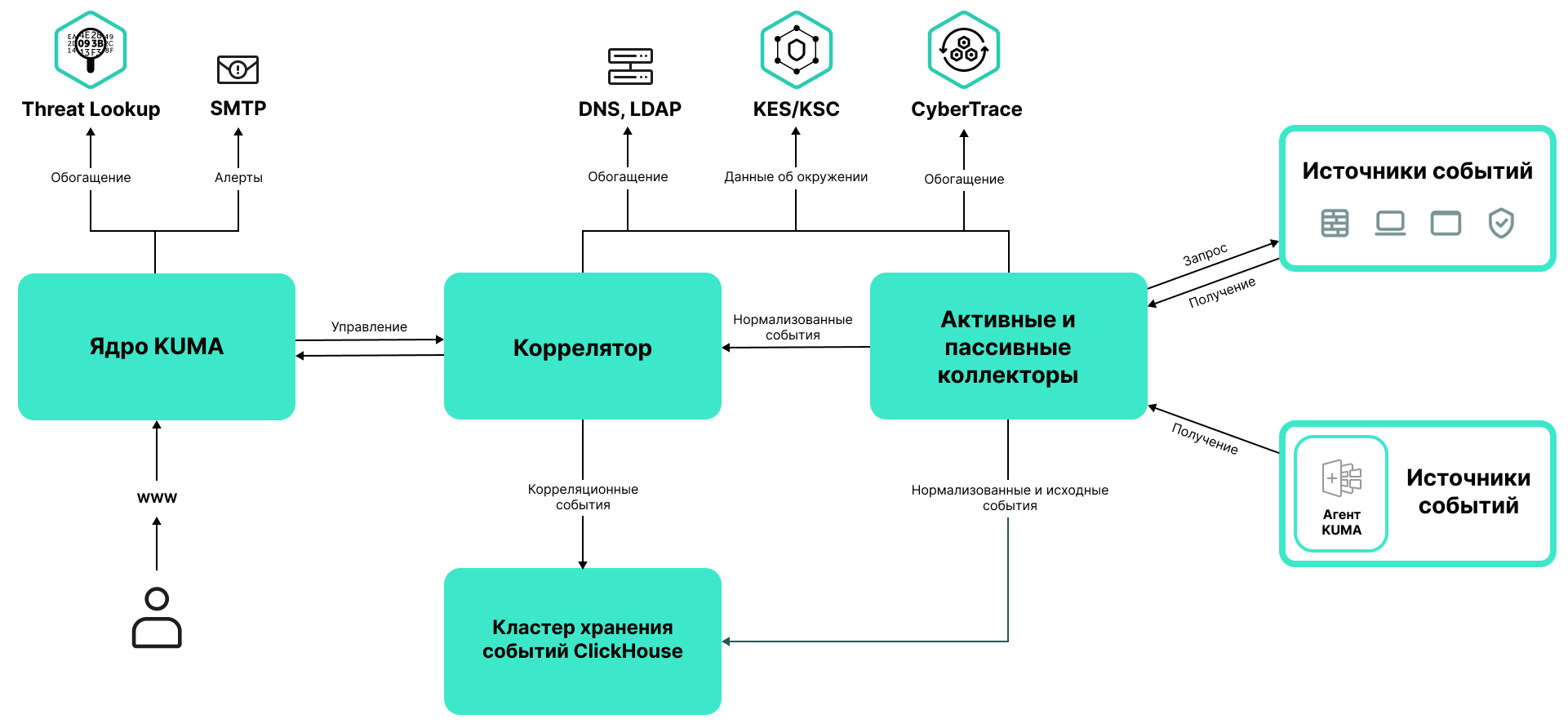

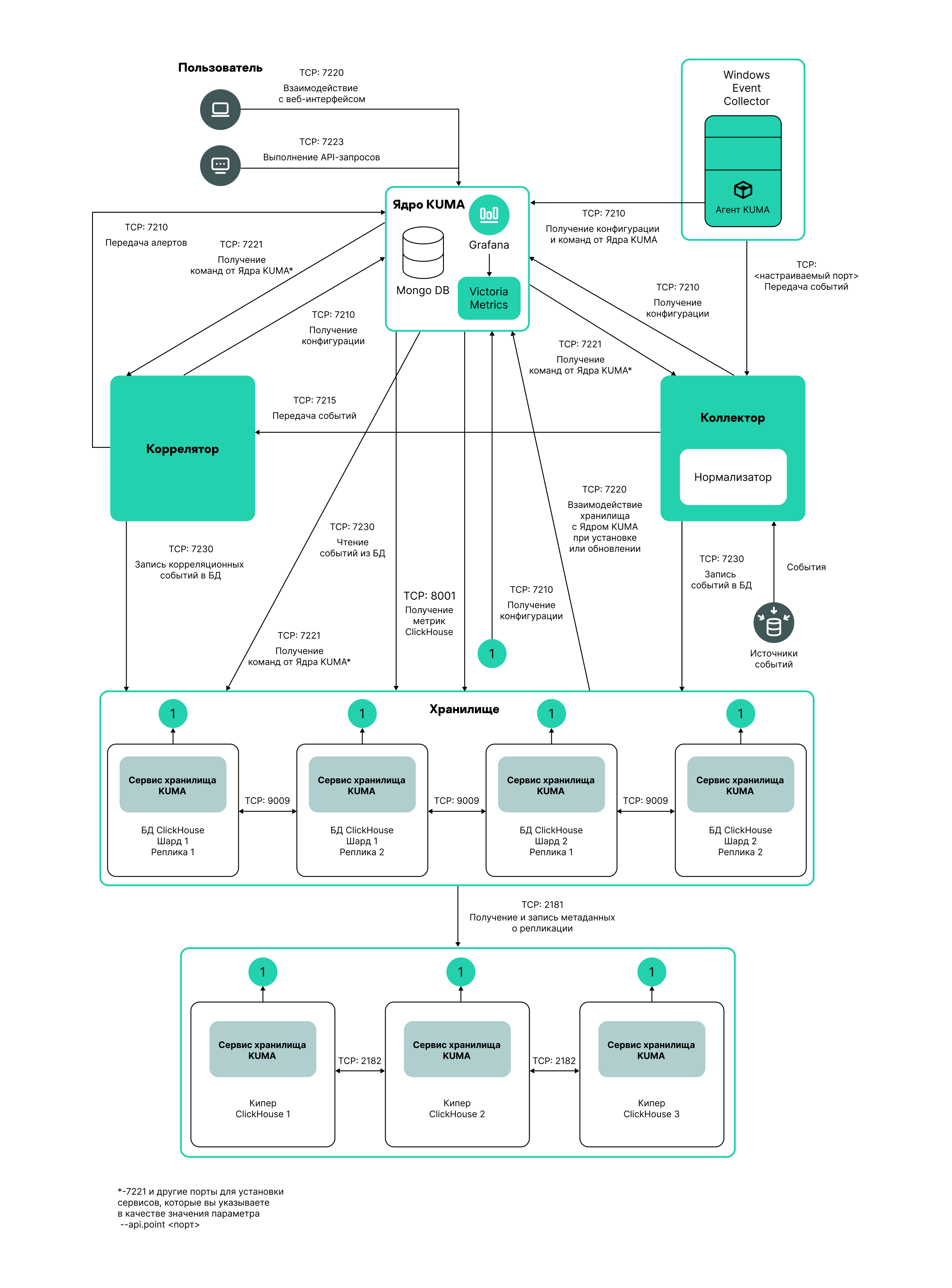

Архитектура программы

Стандартная установка программы включает следующие компоненты:

- Ядро, включающее графический интерфейс для мониторинга и управления настройками компонентов системы.

- Агенты, которые используются для пересылки сырых событий с серверов и рабочих станций в точки назначения KUMA.

- Один или несколько коллекторов, которые получают сообщения из источников событий и осуществляют их парсинг, нормализацию и, если требуется, фильтрацию и/или агрегацию.

- Маршрутизаторы событий, которые принимают события от коллекторов и с учетом настроенных фильтров направляют события в заданных точки назначения. Таким образом, эти сервисы используются для распределения нагрузки на каналы связи.

- Коррелятор, который анализирует полученные из коллекторов нормализованные события, выполняет необходимые действия с активными листами и создает алерты в соответствии с правилами корреляции.

- Хранилище, в котором содержатся нормализованные события и зарегистрированные алерты.

События передаются между компонентами по надежным транспортным протоколам (при желании с шифрованием). Вы можете настроить балансировку нагрузки для ее распределения между экземплярами сервисов, а также включить автоматическое переключение на резервный компонент в случае недоступности основного. Если недоступны все компоненты, события сохраняются в буфере жесткого диска и передаются позже. Размер буфера в файловой системе для временного хранения событий можно менять.

Архитектура KUMA

Ядро

Ядро – это центральный компонент KUMA, на основе которого строятся все прочие сервисы и компоненты. Предоставляемый Ядром графический пользовательский интерфейс веб-интерфейса предназначен как для повседневного использования, так и для настройки системы в целом.

Ядро позволяет выполнять следующие задачи:

- создавать и настраивать сервисы (или компоненты) программы, а также интегрировать в систему необходимое программное обеспечение;

- централизованно управлять сервисами и учетными записями пользователей программы;

- визуально представлять статистические данные о работе программы;

- расследовать угрозы безопасности на основе полученных событий.

Коллектор

Коллектор – это компонент программы, который получает сообщения из источников событий, обрабатывает их и передает в хранилище, коррелятор и/или сторонние сервисы для выявления алертов.

Для каждого коллектора нужно настроить один коннектор и один нормализатор. Вы также можете настроить любое количество дополнительных нормализаторов, фильтров, правил обогащения и правил агрегации. Для того чтобы коллектор мог отправлять нормализованные события в другие сервисы, необходимо добавить точки назначения. Как правило, используются две точки назначения: хранилище и коррелятор.

Алгоритм работы коллектора состоит из следующих этапов:

- Получение сообщений из источников событий

Для получения сообщений требуется настроить активный или пассивный коннектор. Пассивный коннектор только ожидает события от указанного источника, а активный – инициирует подключение к источнику событий, например к системе управления базами данных.

Коннекторы различаются по типу. Выбор типа коннектора зависит от транспортного протокола для передачи сообщений. Например, для источника событий, передающего сообщения по протоколу TCP, необходимо установить коннектор типа TCP.

В программе доступны следующие типы коннекторов:

- tcp;

- udp;

- netflow;

- sflow;

- nats-jetstream;

- kafka;

- kata/edr;

- http;

- sql;

- file;

- 1c-xml;

- 1c-log;

- diode;

- ftp;

- nfs;

- vmware;

- wmi;

- wec;

- snmp-trap;

- elastic;

- etw.

- Парсинг и нормализация событий

События, полученные коннектором, обрабатываются с помощью нормализатора и правил нормализации, заданных пользователем. Выбор нормализатора зависит от формата сообщений, получаемых из источника события. Например, для источника, отправляющего события в формате CEF, необходимо выбрать нормализатор типа CEF.

В программе доступны следующие нормализаторы:

- JSON;

- CEF;

- Regexp;

- Syslog (как для RFC3164 и RFC5424);

- CSV;

- Ключ-значение;

- XML;

- NetFlow (единый нормализатор для NetFlow v5, NetFlow v9 и IPFIX);

- NetFlow v5;

- NetFlow v9;

- SQL;

- IPFIX (v10).

- Фильтрация нормализованных событий

Вы можете настроить фильтры, которые позволяют отобрать события, удовлетворяющие заданным условиям, чтобы передать их в обработку.

- Обогащение и преобразование нормализованных событий

Правила обогащения позволяют дополнить содержащуюся в событии информацию данными из внутренних и внешних источников. В программе представлены следующие источники обогащения:

- константы;

- cybertrace;

- словари;

- dns;

- события;

- ldap;

- шаблоны;

- данные о часовых поясах;

- геоданные.

Правила преобразования позволяют преобразовать содержимое поля события в соответствии с заданными условиями. В программе представлены следующие методы преобразования:

- lower – перевод всех символов в нижний регистр;

- upper – перевод всех символов в верхний регистр;

- regexp – извлечение подстроки с использованием регулярных выражений RE2;

- substring – получение подстроки по заданным номерам начальной и конечной позиции;

- replace – замена текста введенной строкой;

- trim – удаление заданных символов;

- append – добавление символов в конец значения поля;

- prepend – добавление символов в начало значения поля.

- Агрегация нормализованных событий

Вы можете настроить правила агрегации, чтобы уменьшить количество схожих событий, передаваемых в хранилище и/или коррелятор. Настройка правил агрегации позволит объединить несколько событий в одно событие. Это помогает снизить нагрузку на сервисы, которые отвечают за дальнейшую обработку событий, сэкономить место для хранения данных и сэкономить лицензионную квоту (EPS). Например, можно агрегировать в одно событие все события сетевых подключений, выполненных по одному и тому же протоколу транспортного и прикладного уровней между двумя IP-адресами и полученных в течение заданного интервала.

- Передача нормализованных событий

По завершении всех этапов обработки событие отправляется в настроенные точки назначения.

Коррелятор

Коррелятор – это компонент программы, который анализирует нормализованные события. В процессе корреляции может использоваться информация из активных листов и/или словарей.

Полученные в ходе анализа данные применяются для выполнения следующих задач:

- выявление алертов;

- уведомление о выявленных алертах;

- управление содержимым активных листов;

- отправка корреляционных событий в настроенные точки назначения.

Корреляция событий выполняется в реальном времени. Принцип работы коррелятора основан на сигнатурном анализе событий. Это значит, что каждое событие обрабатывается в соответствии с правилами корреляции, заданными пользователем. При обнаружении последовательности событий, удовлетворяющих условиям правила корреляции, программа создает корреляционное событие и отправляет его в Хранилище. Корреляционное событие можно также отправлять на повторный анализ в коррелятор, позволяя таким образом настраивать правила корреляции на срабатывание от предыдущих результатов анализа. Результаты одного корреляционного правила могут использоваться другими корреляционными правилами.

Вы можете распределять правила корреляции и используемые ими активные листы между корреляторами, разделяя таким образом нагрузку между сервисами. В этом случае коллекторы будут отправлять нормализованные события во все доступные корреляторы.

Алгоритм работы коррелятора состоит из следующих этапов:

- Получение события

Коррелятор получает нормализованное событие из коллектора или другого сервиса.

- Применение правил корреляции

Правила корреляции можно настроить на срабатывание на основе одного события или последовательности событий. Если по правилам корреляции не был выявлен алерт, обработка события завершается.

- Реагирование на алерт

Вы можете задать действия, которые программа будет выполнять при выявлении алерта. В программе доступны следующие действия:

- обогащение события;

- операции с активными листами;

- отправка уведомлений;

- сохранение корреляционного события.

- Отправка корреляционного события

При обнаружении последовательности событий, удовлетворяющих условиям правила корреляции, программа создает корреляционное событие и отправляет его в хранилище. На этом обработка события коррелятором завершается.

Хранилище

Хранилище KUMA используется для хранения нормализованных событий таким образом, чтобы к ним обеспечивался быстрый и бесперебойный доступ из KUMA с целью извлечения аналитических данных. Скорость и бесперебойность доступа обеспечивается за счет использования технологии ClickHouse. Таким образом хранилище – это кластер ClickHouse, связанный с сервисом хранилища KUMA. Кластеры ClickHouse можно дополнять дисками холодного хранения данных.

При выборе конфигурации кластера ClickHouse учитывайте требования вашей организации к хранению событий. Дополнительные сведения см. в документации ClickHouse.

В хранилищах можно создавать пространства. Пространства позволяют организовать в кластере структуру данных и, например, хранить события определенного типа вместе.

В начало

О тенантах

В KUMA действует режим мультитенантности, при котором один экземпляр программы KUMA, установленный в инфраструктуре основной организации (далее "главный тенант"), позволяет ее изолированным филиалам (далее "тенантам") получать и обрабатывать свои события.

Управление системой происходит централизовано через общий веб-интерфейс, при этом тенанты работают независимо друг от друга и имеют доступ только к своим ресурсам, сервисам и параметрам. События тенантов хранятся раздельно.

Пользователи могут иметь доступ сразу к нескольким тенантам. При этом можно выбирать, данные каких тенантов будут отображаться в разделах веб-интерфейса KUMA.

По умолчанию в KUMA созданы два тенанта:

- Главный (или Main) – в нем содержатся ресурсы и сервисы, относящиеся к главному тенанту. Эти ресурсы доступны только главному администратору.

- Общий – в этот тенант главный администратор может поместить ресурсы, категории активов и политики мониторинга, которые смогут задействовать пользователи всех тенантов. Доступ к общему тенанту можно ограничить для отдельных пользователей.

О событиях

События – это события информационной безопасности, зарегистрированные на контролируемых элементах IT-инфраструктуры организации. Например, события включают попытки входа в систему, взаимодействия с базой данных и рассылку информации с датчиков. Каждое отдельное событие может показаться бессмысленным, но если рассматривать их вместе, они формируют более широкую картину сетевой активности, помогающую идентифицировать угрозы безопасности. Это основная функциональность KUMA.

KUMA получает события из журналов и реструктурирует их, приводя данные из разнородных источников к единому формату (этот процесс называется нормализацией). После этого события фильтруются, агрегируются и отправляются в сервис коррелятора для анализа и в сервис хранилища для хранения. Когда KUMA распознает заданное событие или последовательность событий, создаются корреляционные события, которые также анализируются и сохраняются. Если событие или последовательность событий указывают на возможную угрозу безопасности, KUMA создает алерт: это оповещение об угрозе, к которому привязываются все относящиеся к нему данные и которое требует внимания специалиста по безопасности. Если характер поступающих в KUMA данных, создаваемых корреляционных событий и алертов указывает на возможную атаку или уязвимость, признаки такого происшествия можно объединить в инцидент.

Для обеспечения удобства расследования алертов и обработки инцидентов убедитесь, что на всех устройствах, связанных с жизненным циклом обработки событий (источники событий, серверы KUMA, клиентские хосты) время синхронизируется при помощи серверов Network Time Protocol (NTP).

На протяжении своего жизненного цикла события претерпевают изменения и могут называться по-разному. Так выглядит жизненный цикл типичного события:

Первые шаги выполняются в коллекторе.

- Сырое событие. Исходное сообщение, полученное KUMA от источника событий с помощью коннектора, называется сырым событием. Это необработанное сообщение, и KUMA пока не может использовать его. Чтобы с таким событием можно было работать, его требуется нормализовать, то есть привести к модели данных KUMA. Это происходит на следующем этапе.

- Нормализованное событие. Нормализатор преобразует данные сырого события так, чтобы они соответствовали модели данных KUMA. После этой трансформации исходное сообщение становится нормализованным событием и может быть проанализировано в KUMA. С этого момента KUMA работает только с нормализованными событиями. Необработанные, сырые события больше не используются, но их можно сохранить как часть нормализованных событий внутри поля

Raw.В программе представлены следующие нормализаторы:

- JSON

- CEF

- Regexp

- Syslog (как для RFC3164 и RFC5424)

- CSV/TSV

- Ключ-значение

- XML

- Netflow v5, v9, IPFIX (v10), sFlow v5

- SQL

По завершении этого этапа нормализованные события можно использовать для анализа.

- Точка назначения. После обработки события коллектором оно готово к пересылке в другие сервисы KUMA: в коррелятор и/или хранилище KUMA.

Следующие этапы жизненного цикла события проходят в корреляторе.

Типы событий:

- Базовое событие. Событие, которое было нормализовано.

- Агрегированное событие. Чтобы не тратить время и ресурсы на обработку большого количества однотипных сообщений, похожие события можно объединять в одно событие. Такие события ведут себя и обрабатываются так же, как и базовые события, но в дополнение ко всем параметрам родительских событий (событий, которые были объединены) агрегированные события имеют счетчик, показывающий количество родительских событий, которые они представляют. Агрегированные события также хранят время, когда были получены первое и последнее родительские события.

- Корреляционное событие. При обнаружении последовательности событий, удовлетворяющих условиям правила корреляции, программа создает корреляционное событие. Эти события можно фильтровать, обогащать и агрегировать. Их также можно отправить на хранение или в коррелятор на анализ.

- Событие аудита. События аудита создаются при выполнении в KUMA определенных действий, связанных с безопасностью, и используются для обеспечения целостности системы. Они автоматически размещаются в отдельном пространстве хранилища и хранятся не менее 365 дней.

- Событие мониторинга. Такие события используются для отслеживания изменений в количестве данных, поступающих в KUMA.

Об алертах

В KUMA алерты создаются при получении последовательности событий, запускающей правило корреляции. Аналитики KUMA создают правила корреляции для проверки входящих событий на предмет возможных угроз безопасности, поэтому при срабатывании правила корреляции появляется предупреждение о возможной вредоносной активности. Сотрудники службы безопасности, ответственные за защиту данных, должны изучить эти алерты и при необходимости отреагировать на них.

KUMA автоматически присваивает уровень важности каждому алерту. Этот параметр показывает, насколько важны или многочисленны процессы, запустившие правило корреляции. В первую очередь следует обрабатывать алерты с более высоким уровнем важности. Значение уровня важности автоматически обновляется при получении новых корреляционных событий, но сотрудник службы безопасности также может задать его вручную. В этом случае уровень важности алерта больше не обновляется автоматически.

К алертам привязаны относящиеся к ним события, благодаря чему происходит обогащение алертов данными из событий. В KUMA также можно детально анализировать алерты.

На основании обнаружений можно создать инциденты.

Работа с алертами в KUMA описана в этом разделе.

В начало

Об инцидентах

Если характер поступающих в KUMA данных, создаваемых корреляционных событий и алертов указывает на возможную атаку или уязвимость, признаки такого происшествия можно объединить в инцидент. Это позволяет специалистам службы безопасности анализировать проявления угрозы комплексно и облегчает реагирование.

Инцидентам можно присваивать категории, типы и уровни важности, а также назначать их сотрудникам, ответственным за защиту данных, для обработки.

Инциденты можно экспортировать в НКЦКИ.

В начало

Об активах

Активы – это сетевые устройства, зарегистрированные в KUMA. Активы генерируют сетевой трафик при отправке и получении данных. Программа KUMA может быть настроена для отслеживания этой активности и создания базовых событий с четким указанием того, откуда исходит трафик и куда он направляется. В событии могут быть записаны исходные и целевые IP-адреса, а также DNS-имена. Если вы регистрируете актив с определенными параметрами (например, конкретным IP-адресом), формируется связь между этим активом и всеми событиями, в которых указаны эти параметры (в нашем случае IP-адрес).

Активы можно разделить на логические группы. Это позволяет создать прозрачную структуру вашей сети, а также дает дополнительные возможности при работе с правилами корреляции. Когда обрабатывается событие, к которому привязан актив, категория этого актива также принимается во внимание. Например, если вы присвоите высокий уровень важности определенной категории активов, то связанные с этими активами базовые события породят корреляционные события с более высоким уровнем важности. Это, в свою очередь, приведет к появлению обнаружений с более высоким уровнем важности и, следовательно, более быстрой реакцией на такой алерт.

Рекомендуется регистрировать сетевые активы в KUMA, поскольку их использование позволяет формулировать четкие и универсальные правила корреляции для более эффективного анализа событий.

Работа с активами в KUMA описана в этом разделе.

В начало

О ресурсах

Ресурсы – это компоненты KUMA, которые содержат параметры для реализации различных функций: например, установления связи с заданным веб-адресом или преобразования данных по определенным правилам. Из этих компонентов, как из частей конструктора, собираются наборы ресурсов для сервисов, на основе которых в свою очередь создаются сервисы KUMA.

В начало

О сервисах

Сервисы – это основные компоненты KUMA, с помощью которых осуществляется работа с событиями: получение, обработка, анализ и хранение. Каждый сервис состоит из двух частей, работающих вместе:

- Одна часть сервиса создается внутри веб-интерфейса KUMA на основе набора ресурсов для сервисов.

- Вторая часть сервиса устанавливается в сетевой инфраструктуре, где развернута система KUMA, в качестве одного из ее компонентов. Серверная часть сервиса может состоять из нескольких экземпляров: например, сервисы одного и того же агента или хранилища могут быть установлены сразу на нескольких устройствах.

Между собой части сервисов соединены с помощью идентификатора сервисов.

В начало

Об агентах

Агенты KUMA – это сервисы, которые используются для пересылки необработанных событий с серверов и рабочих станций в точки назначения KUMA.

Типы агентов:

- wmi – используются для получения данных с удаленных устройств Windows с помощью Windows Management Instrumentation. Устанавливается на устройства Windows.

- wec – используются для получения журналов Windows с локального устройства с помощью Windows Event Collector. Устанавливается на устройства Windows.

- tcp – используются для получения данных по протоколу TCP. Устанавливается на устройства Linux и Windows.

- udp – используются для получения данных по протоколу UDP. Устанавливается на устройства Linux и Windows.

- nats-jetstream – используются для коммуникации через NATS. Устанавливается на устройства Linux и Windows.

- kafka – используются для коммуникации с помощью kafka. Устанавливается на устройства Linux и Windows.

- http – используются для связи по протоколу HTTP. Устанавливается на устройства Linux и Windows.

- file – используются для получения данных из файла. Устанавливается на устройства Linux и Windows.

- ftp – используются для получения данных по протоколу File Transfer Protocol. Устанавливается на устройства Linux и Windows.

- nfs – используются для получения данных по протоколу Network File System. Устанавливается на устройства Linux и Windows.

- snmp – используются для получения данных с помощью Simple Network Management Protocol. Устанавливается на устройства Linux и Windows.

- diode – используются вместе с диодами данных для получения событий из изолированных сегментов сети. Устанавливается на устройства Linux и Windows.

- etw – используются для получения данных Event Tracing for Windows. Устанавливается на устройства Windows.

Об уровне важности

Параметр Уровень важности отражает, насколько чувствительны для безопасности происшествия, обнаруженные коррелятором KUMA. Он показывает порядок, в котором следует обрабатывать алерты, а также указывает, требуется ли участие старших специалистов по безопасности.

Коррелятор автоматически назначает уровень важности корреляционным событиям и алертам, руководствуясь настройками правил корреляции. Уровень важности алерта также зависит от активов, связанных с обработанными событиями, так как правила корреляции принимают во внимание уровень важности категории этих активов. Если к алерту или корреляционному событию не привязаны активы с уровнем важности или не привязаны активы вообще, уровень важности такого алерта или корреляционного события приравнивается к уровню важности породившего их правила корреляции. Уровень важности алерта или корреляционного события всегда больше или равен уровню важности породившего их правила корреляции.

Уровень важности алерта можно изменить вручную. Измененный вручную уровень важности перестает автоматически обновляться правилами корреляции.

Возможные значения уровня важности:

- Низкий

- Средний

- Высокий

- Критический

Лицензирование программы

Этот раздел содержит информацию об основных понятиях, связанных с лицензированием программы.

О Лицензионном соглашении

Лицензионное соглашение – это юридическое соглашение между вами и АО "Лаборатория Касперского", в котором указано, на каких условиях вы можете использовать программу.

Внимательно ознакомьтесь с условиями Лицензионного соглашения перед началом работы с программой.

Вы можете ознакомиться с условиями Лицензионного соглашения следующими способами:

- Перейти в папку с распакованным установщиком и прочитать текстовый файл ./roles/kuma/files/LICENSE

- Перейти в папку с распакованным установщиком и выполнить следующую команду, чтобы вывести на экран текст лицензионного соглашения:

./roles/kuma/files/kuma license --show

- На хосте с любым установленным компонентом KUMA - таким как Ядро, коллектор, коррелятор, хранилище - выполнить следующую команду, чтобы вывести на экран текст лицензионного соглашения:

/opt/kaspersky/kuma/kuma license --show

- На устройствах, входящих в группы kuma_storage, kuma_collector, kuma_correlator или kuma_core в файле инвентаря, открыть файл LICENSE, расположенный в папке /opt/kaspersky/kuma.

На хосте из группы kuma_core можно увидеть лицензионное соглашение только если выбрана не кластерная установка.

- На Windows-агенте выполнить следующую команду, чтобы вывести на экран текст лицензионного соглашения:

.\kuma.exe license --show

- На Linux-агенте перейти в директорию с исполняемым файлом kuma и выполнить следующую команду, чтобы вывести на экран текст лицензионного соглашения:

./kuma license --show

Вы принимаете условия Лицензионного соглашения, подтверждая свое согласие с текстом Лицензионного соглашения во время установки программы. Если вы не согласны с условиями Лицензионного соглашения, вы должны прервать установку программы и не должны использовать программу.

В начало

О лицензии

Лицензия – это ограниченное по времени право на использование программы, предоставляемое вам на основании Лицензионного соглашения.

Лицензия включает в себя право на получение следующих видов услуг:

- использование программы в соответствии с условиями Лицензионного соглашения;

- получение технической поддержки.

Объем предоставляемых услуг и срок использования программы зависят от типа лицензии, по которой была активирована программа.

Лицензия предоставляется при приобретении программы. Поведение KUMA в случае отсутствия лицензии:

- По истечении срока действия лицензии KUMA продолжает работу, но с ограниченной функциональностью: коллекторы продолжают принимать и обрабатывать события в течение 7 суток, а потом перезагружаются и перестают принимать новые события. Старые события остаются доступны. Также невозможно создавать и редактировать ресурсы, создавать и запускать сервисы.

- Если лицензия удалена, коллекторы KUMA прекращают принимать и обрабатывать новые события сразу. Старые события доступны. Также невозможно создавать и редактировать ресурсы, создавать и запускать сервисы.

Чтобы продолжить использование KUMA в режиме полной функциональности, вам нужно продлить срок действия лицензии.

Рекомендуется продлевать срок действия лицензии не позднее даты его окончания, чтобы обеспечить максимальную защиту от угроз компьютерной безопасности.

В начало

О Лицензионном сертификате

Лицензионный сертификат – это документ, который передается вам вместе с файлом ключа или кодом активации.

В Лицензионном сертификате содержится следующая информация о предоставляемой лицензии:

- лицензионный ключ или номер заказа;

- информация о пользователе, которому предоставляется лицензия;

- информация о программе, которую можно активировать по предоставляемой лицензии;

- ограничение на количество единиц лицензирования (например, количество обрабатываемых событий в секунду);

- дата начала срока действия лицензии;

- дата окончания срока действия лицензии или срок действия лицензии;

- тип лицензии.

О лицензионном ключе

Лицензионный ключ – последовательность бит, с помощью которой вы можете активировать и затем использовать программу в соответствии с условиями Лицензионного соглашения. Лицензионный ключ создается специалистами "Лаборатории Касперского".

Вы можете добавить лицензионный ключ в программу, применив файл ключа. Лицензионный ключ отображается в интерфейсе программы в виде уникальной буквенно-цифровой последовательности, после того как вы добавили его в программу.

Лицензионный ключ может быть заблокирован "Лабораторией Касперского", если условия Лицензионного соглашения нарушены. Если лицензионный ключ заблокирован, для работы программы требуется добавить другой лицензионный ключ.

Лицензионный ключ может быть активным и резервным.

Активный лицензионный ключ – лицензионный ключ, используемый в текущий момент для работы программы. В качестве активного может быть добавлен лицензионный ключ для пробной или коммерческой лицензии. В программе не может быть больше одного активного лицензионного ключа.

Резервный лицензионный ключ – лицензионный ключ, подтверждающий право на использование программы, но не используемый в текущий момент. Дополнительный лицензионный ключ автоматически становится активным, когда заканчивается срок действия лицензии, связанной с текущим активным лицензионным ключом. Дополнительный лицензионный ключ может быть добавлен только при наличии активного лицензионного ключа.

Лицензионный ключ для пробной лицензии может быть добавлен только в качестве активного лицензионного ключа. Лицензионный ключ для пробной лицензии не может быть добавлен в качестве дополнительного лицензионного ключа.

В начало

О файле ключа

Файл ключа – это файл с названием license.key, который вам предоставляет "Лаборатория Касперского". Файл ключа предназначен для добавления лицензионного ключа, активирующего программу.

Вы получаете файл ключа по указанному вами адресу электронной почты после приобретения KUMA.

Чтобы активировать программу с помощью файла ключа, не требуется подключение к серверам активации "Лаборатории Касперского".

Если файл ключа был случайно удален, вы можете его восстановить. Файл ключа может потребоваться вам, например, для регистрации в Kaspersky CompanyAccount.

Для восстановления файла ключа вам нужно выполнить одно из следующих действий:

- Обратиться к продавцу лицензии.

- Получить файл ключа на веб-сайте "Лаборатории Касперского" на основе имеющегося кода активации.

О лицензионном коде

Лицензионный код – это уникальная последовательность из двадцати латинских букв и цифр, которая позволяет активировать программу. Вы получаете лицензионный код от "Лаборатория Касперского" по указанному вами адресу электронной почты после приобретения KUMA.

При активации лицензионным кодом с сервера Ядра требуется постоянный доступ в интернет. Если вы используете KUMA 3.2.1 и вам важно наличие сертификата ФСТЭК, не следует использовать активацию программы с помощью лицензионного кода, воспользуйтесь активацией с помощью лицензионного ключа.

Чтобы активировать программу с помощью лицензионного кода требуется подключение к серверу активации "Лаборатории Касперского":

https://activation-v2.kaspersky.com:443

В случае закрытой инфраструктуры вы можете указать прокси-сервер.

Если лицензионный код был случайно удален, вы можете получить его повторно, для этого вам нужно обратиться к продавцу лицензии.

При удалении лицензионного кода из KUMA коллекторы KUMA прекращают принимать и обрабатывать новые события сразу. Старые события доступны. Также невозможно создавать и редактировать ресурсы, создавать и запускать сервисы.

В веб-интерфейсе программы отображаются параметры настройки в зависимости от функционала, который покрывает лицензия.

Если вы хотите использовать лицензионный код для активации KUMA, в разделе Параметры → Лицензия в раскрывающемся списке Тип активации выберите Активация ключом.

Если новая лицензия полностью соответствует параметрам лицензии, которая была активирована с помощью лицензионного файла, активация с помощью лицензионного кода будет выполнена бесшовно. Если в параметрах прошлой лицензии и новой лицензии есть различия, будет выполнена перезагрузка сервисов

KUMA генерирует аудит события по факту добавления лицензии, удаления лицензии, истечения срока лицензии.

При переходе с лицензионного файла на лицензионный код прежняя лицензия будет удалена автоматически. Прежде чем обновлять лицензию, убедитесь, что прежний файл активации есть у вас в доступе.

В начало

Предоставление данных в Kaspersky Unified Monitoring and Analysis Platform

Данные, передаваемые третьим сторонам

При использовании функциональности KUMA отсутствует автоматическая передача данных пользователя третьим сторонам.

Данные, обрабатываемые локально

Kaspersky Unified Monitoring and Analysis Platform (далее "KUMA" или "программа") – это комплексное программное решение, сочетающее в себе следующие основные функции:

- получение, обработка и хранение событий информационной безопасности;

- анализ и корреляция поступающих данных;

- поиск по полученным событиям;

- создание уведомлений о выявлении признаков угроз информационной безопасности;

- создание алертов и инцидентов для обработки угроз информационной безопасности;

- отображение информации о состоянии инфраструктуры заказчика на панели мониторинга и в отчетах;

- мониторинг источников событий;