Contenido

- Ejecución de tareas comunes

- Cierre de una sesión de la Consola de administración

- Visualización de widgets

- Configuración de la protección

- Configuración de componentes de protección en dispositivos Windows

- Selección de los tipos de objetos detectables en dispositivos Windows

- Configuración del componente Protección contra archivos peligrosos en dispositivos Windows

- Configuración del análisis de unidades extraíbles cuando están conectadas a un equipo

- Configuración del componente Protección contra amenazas de correo en dispositivos Windows

- Configuración del componente Protección contra amenazas web en dispositivos Windows

- Configuración de los componentes de Detección de comportamiento, Prevención de exploits y Motor de reparación en dispositivos Windows

- Habilitación y deshabilitación de la Protección vía AMSI

- Configuración del componente de prevención de ataques BadUSB

- Configuración del componente Protección contra amenazas de red en dispositivos Windows

- Configuración de las exclusiones de los puertos de red

- Habilitar y deshabilitar la desinfección avanzada

- Configuración de componentes de protección en dispositivos Mac

- Selección de los tipos de objetos detectables en dispositivos Mac

- Configuración del componente Protección contra archivos peligrosos en dispositivos Mac

- Configuración del componente Protección contra amenazas web en dispositivos Mac

- Configuración del componente Protección frente a amenazas en la red en dispositivos Mac

- Zona de confianza

- Configuración de la protección antimalware en dispositivos Android

- Configuración de componentes de protección en dispositivos Windows

- Configuración del componente Prevención de intrusiones en el host en dispositivos Windows

- Definición de la configuración del servidor proxy

- Administración del inicio de aplicaciones en los dispositivos de los usuarios

- Control de cumplimiento de dispositivos Android con los requisitos de seguridad corporativos

- Configuración del acceso del usuario a funciones de dispositivos

- Control de redes y dispositivos de almacenamiento en dispositivos Windows

- Generación de una lista de dispositivos de almacenamiento y redes de confianza en dispositivos Windows

- Configuración de la interacción de Kaspersky Endpoint Security para Windows con los usuarios finales

- Configuración de la interacción de Kaspersky Endpoint Security for Mac con los usuarios finales

- Control del acceso del usuario a las funciones de dispositivos Android

- Control del acceso del usuario a las funciones de dispositivos iOS y iPadOS

- Detección de hackeo en dispositivos (acceso a la raíz)

- Configuración de la protección con contraseña de los dispositivos de Windows

- Configuración de la contraseña de desbloqueo para dispositivos móviles

- Configuración de Firewall en dispositivos Windows

- Configuración del acceso del usuario a sitios web

- Configuración de un servidor proxy

- Configurar una conexión a Internet

- Configuración de correo electrónico en dispositivos iOS y iPadOS

- Configuración de CalDAV en dispositivos iOS y iPadOS

- Protección de Kaspersky Endpoint Security para Android contra la eliminación

- Configuración de notificaciones de Kaspersky Endpoint Security para Android

- Habilitación y deshabilitación de las funciones de rendimiento de Kaspersky Endpoint Security para Windows

- Configuración de las funciones de rendimiento de Kaspersky Endpoint Security for Mac

- Habilitación y deshabilitación de la transmisión de archivos de volcado y archivos de seguimiento a Kaspersky para que se los analice

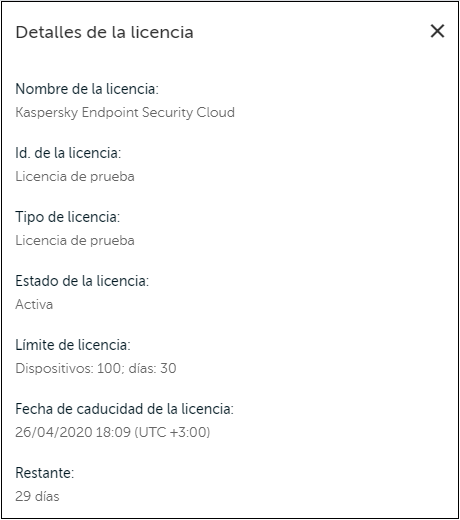

- Ver los detalles de la licencia e ingresar un código de activación

- Dejar comentarios

Ejecución de tareas comunes

En esta sección, se describe el procedimiento para realizar tareas de administración estándares con Kaspersky Next.

Cierre de una sesión de la Consola de administración

Cuando haya terminado de trabajar, use el menú del administrador para salir de la Consola de administración. Si solo cierra la pestaña o la ventana del navegador, algunas personas no autorizadas podrán acceder a la Consola de administración.

Para cerrar una sesión en la Consola de administración de Kaspersky Next correctamente:

En la Consola de administración de Kaspersky Next, haga clic en el vínculo con su nombre de cuenta de usuario y seleccione Cerrar sesión.

A continuación, aparece la

. Puede cerrar esta página del navegador, si es necesario. Se guardarán todos los datos de su espacio de trabajo.Visualización de widgets

Kaspersky Next le permite supervisar las tendencias de seguridad en la red de su organización, proporcionándole una visualización gráfica de la información. La información se muestra como un conjunto de widgets, presentados como gráficos, tablas y gráficos de anillos. La información que se muestra en los widgets no se actualiza automáticamente. Puede utilizar la función de actualización de su navegador para actualizar los widgets.

Para ver los widgets:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Panel de información → Supervisión.

Después de abrir un

tres veces, aparece la página Panel de información → Supervisión cuando se inicia la consola, en lugar de aparecer la página Panel de información → Guía de inicio rápido.

Cada widget contiene información sobre todos los dispositivos administrados de su organización. A menos que se especifique lo contrario en el nombre de un widget, los widgets muestran información de los últimos 30 días.

Algunos widgets tienen información de texto con vínculos. Puede ver información detallada haciendo clic en un vínculo. Si hace clic en el vínculo de uno de los widgets que muestra información sobre los dispositivos (por ejemplo, Estado de protección de los dispositivos), la Consola de administración muestra la lista de dispositivos con información filtrada según su selección. Lo mismo sucede con los widgets que muestran información sobre los usuarios (por ejemplo, Usuarios sin dispositivos) y sobre las vulnerabilidades (por ejemplo, Dispositivos por nivel de gravedad de vulnerabilidades).

Lo que debe saber sobre algunos de los widgets:

- Estado de protección de los dispositivos. El widget muestra la información sobre todos los dispositivos administrados, excepto los que ejecutan iOS y iPadOS.

- Los diez principales dispositivos infectados durante los últimos 7 días. El widget muestra los diez dispositivos administrados con la mayor cantidad de amenazas detectadas durante los últimos siete días.

- Amenazas que se detectaron durante los últimos siete días. El widget muestra la cantidad total de amenazas detectadas en los dispositivos administrados durante los últimos siete días hasta la actualidad.

- Detección de amenazas durante los últimos siete días. El widget muestra la distribución de las detecciones de amenazas durante los últimos siete días. Las amenazas pueden detectarse varias veces al día.

- Dispositivos por nivel de gravedad de vulnerabilidades. El widget muestra la cantidad de dispositivos administrados según el nivel de gravedad de las vulnerabilidades de software detectadas en los dispositivos. El widget muestra la información real sobre los dispositivos administrados que ejecutan Windows. Los dispositivos administrados que ejecutan macOS y Android siempre se muestran como que no tienen vulnerabilidades.

- Detección de vulnerabilidades durante los últimos siete días. El widget muestra la distribución de las detecciones de vulnerabilidades durante los últimos siete días. El intervalo entre las detecciones de vulnerabilidad se especifica en la configuración de detección de vulnerabilidades.

Administrar la apariencia de los widgets

Puede ordenar los grupos de widgets, de modo que los widgets que usa con más frecuencia aparezcan en la parte superior. También puede contraer u ocultar grupos de widgets que no utiliza.

Para mover un grupo de widgets hacia arriba o hacia abajo,

En la página Supervisión, haga clic en la elipsis vertical junto al nombre del grupo de widgets requerido y, a continuación, haga clic en Subir o Bajar.

El grupo de widgets se mueve hacia arriba o hacia abajo.

Para expandir o contraer un grupo de widgets,

En la página Supervisión, haga clic en la flecha junto al nombre del grupo de widgets requerido.

El grupo de widgets se expande o contrae.

Para ocultar un grupo de widgets,

En la página Supervisión, haga clic en la elipsis vertical junto al nombre del grupo de widgets requerido y, a continuación, haga clic en Ocultar.

El grupo de widgets queda oculto.

Para administrar la visualización de varios grupos de widgets a la vez:

- En la página Supervisión, haga clic en el botón Administrar widgets.

- En la ventana Administrar los grupos de widgets que se abre, realice una de las siguientes acciones:

- Para mover un grupo de widgets hacia arriba o hacia abajo, haga clic en la flecha hacia arriba o hacia abajo junto al nombre del grupo de widgets requerido.

- Para mostrar u ocultar un grupo de widgets, use el conmutador junto al nombre del grupo de widgets requerido.

- Haga clic en el botón Guardar para guardar los cambios.

La forma en que se muestran los widgets cambia.

Principio de páginaConfiguración de la protección

Esta sección contiene instrucciones para configurar los componentes de protección de dispositivos Windows y macOS, y para configurar la protección antimalware de dispositivos Android.

Configuración de componentes de protección en dispositivos Windows

Las aplicaciones de seguridad instaladas en dispositivos Windows ofrecen una protección frente a varias amenazas y ataques de red y phishing.

Cada tipo de amenaza es procesado por un componente específico de la aplicación de seguridad. Puede habilitar, deshabilitar y configurar esos componentes a través de la Consola de administración de Kaspersky Next.

Selección de los tipos de objetos detectables en dispositivos Windows

Los objetos que Kaspersky Endpoint Security detecta se categorizan en función de una serie de rasgos. La aplicación siempre busca virus, gusanos, troyanos y herramientas maliciosas. Estos son programas que pueden ocasionar graves daños en el equipo. Para reforzar la seguridad del equipo, es posible ampliar la gama de objetos detectables. Esto se logra habilitando la supervisión de las acciones de adware y de aplicaciones legítimas que los intrusos pueden usar para poner en peligro los dispositivos o los datos personales de los usuarios.

Kaspersky Endpoint Security puede detectar objetos de las siguientes categorías:

- Virus, gusanos, troyanos y herramientas maliciosas. Esta categoría comprende todas las clases de malware. El nivel de seguridad mínimo necesario garantiza protección contra estos objetos. Por recomendación de los expertos de Kaspersky, Kaspersky Endpoint Security siempre supervisa los objetos de esta categoría.

- Adware. En esta categoría se incluye el software que puede ocasionarle molestias al usuario.

- Herramientas automáticas de rellamada. En esta categoría se incluyen los programas que establecen conexiones telefónicas ocultas a través del módem.

- Otro software. Esta categoría incluye aplicaciones legítimas que los intrusos pueden usar para poner en peligro los dispositivos o los datos personales de los usuarios, como las aplicaciones de administración remota.

Para seleccionar los tipos de objetos detectados:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar los tipos de aplicaciones de los objetos detectados.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Avanzado.

- Haga clic en el vínculo Configuración debajo de la sección Detección de amenazas y exclusiones.

Se abre la ventana Detección de amenazas y exclusiones.

- Si desea habilitar la detección de aplicaciones en la categoría Otro software, ponga el conmutador en La detección de otros tipos de objetos está habilitada.

De forma predeterminada, el conmutador está en Detección de otros tipos de objetos: deshabilitada.

- Haga clic en el botón Guardar.

Los expertos de Kaspersky recomiendan no deshabilitar la protección contra adware y marcadores automáticos. Si Kaspersky Endpoint Security considera que un es programa malicioso, pero usted tiene la certeza de que no se trata de malware, puede agregarlo a la zona de confianza.

Una vez que se aplique el perfil de seguridad, la detección de los tipos especificados de objeto se habilitará en dispositivos Windows durante los análisis antimalware.

Principio de páginaConfiguración del componente Protección contra archivos peligrosos en dispositivos Windows

El componente Protección contra archivos peligrosos le permite evitar la infección del sistema de archivos en su computadora y protege el sistema de archivos de la misma en tiempo real mediante la interceptación y el análisis de los intentos de acceso a los archivos. De forma predeterminada, este componente se pone en marcha cuando se inicia la aplicación de seguridad en el dispositivo. La Protección contra archivos peligrosos reside de forma permanente en la RAM del equipo y analiza todos los archivos que se abran, se guarden y se ejecuten en el equipo y en todas las unidades conectadas. La Protección contra archivos peligrosos intercepta cada intento de acceder a un archivo y analiza ese archivo para detectar malware.

Para configurar el componente Protección contra archivos peligrosos en dispositivos Windows, realice las siguientes acciones:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar el componente Protección contra archivos peligrosos.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Configuración de seguridad.

- Ponga el conmutador en Protección contra archivos peligrosos está habilitada.

- Haga clic en el vínculo Configuración debajo del conmutador Protección contra archivos peligrosos está habilitada.

Se abre la página de configuración del componente Protección contra archivos peligrosos.

- En la sección Nivel de seguridad, seleccione el nivel de seguridad que cumpla con sus requisitos para la protección del dispositivo.

La configuración del nivel de seguridad seleccionado se mostrará debajo de la lista de niveles.

- Si es necesario, en Análisis de unidades de red, especifique si el alcance de la protección debe incluir las unidades de la red.

De forma predeterminada, las unidades de la red están incluidas en el alcance de la protección. Por ejemplo, es posible que no quiera incluirlas por los siguientes motivos:

- Para reducir el tiempo que tarda el análisis. Analizar las unidades de red además de los discos duros y las unidades extraíbles tarda un tiempo extra que es posible que quiera ahorrar.

- Para reducir la redundancia de la Protección contra archivos peligrosos. Si las unidades de red se incluyen en el alcance de la protección, se analizan junto con cada dispositivo que las usa. Además, si una aplicación de seguridad de Kaspersky se instala en un servidor al que estas unidades de red están conectadas, dichas unidades también se analizan como unidades locales de este servidor.

- Haga clic en el botón Guardar.

Después de aplicar el perfil de seguridad, el componente Protección contra archivos peligrosos está activado en los dispositivos Windows. Este componente analiza los dispositivos Windows según la configuración definida.

Principio de páginaConfiguración del análisis de unidades extraíbles cuando están conectadas a un equipo

El componente Protección contra archivos peligrosos analiza todos los archivos que el usuario ejecuta o copia, incluso si el archivo se encuentra en un disco extraíble. Para evitar la propagación de malware, también puede configurar análisis automáticos de unidades extraíbles cuando están conectadas al equipo.

Para configurar el análisis de unidades extraíbles cuando están conectadas a un equipo, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad de los dispositivos en los que desea configurar el análisis de unidades extraíbles al conectarlas.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Configuración de seguridad.

- Ponga el conmutador en El análisis de las unidades extraíbles está habilitado.

- Haga clic en el enlace Configuracióndebajo del conmutador El análisis de las unidades extraíbles está habilitado.

Se abre la página de configuración.

- En Tipo de análisis, seleccione el tipo de análisis:

- Análisis completo

Cuando se conecta un disco extraíble, Kaspersky Endpoint Security para Windows analiza todos los archivos del disco extraíble, incluidos los archivos anidados en objetos compuestos, archivos comprimidos, paquetes de distribución y archivos en formatos de Office. Kaspersky Endpoint Security para Windows no analiza archivos en formatos de correo ni archivos de almacenamiento protegidos con contraseña.

- Análisis rápido

Cuando se conecta un disco extraíble, Kaspersky Endpoint Security para Windows analiza solo los archivos con formatos específicos que son más vulnerables a las infecciones y no descomprime los objetos compuestos.

- Análisis completo

- Si es necesario, habilite la opción Evitar que el usuario detenga la tarea de análisis.

Si esta opción está habilitada, el usuario no puede detener la tarea de análisis de unidades extraíbles a través de la interfaz local de Kaspersky Endpoint Security para Windows.

- Si es necesario, habilite la opción Especificar el límite máximo del tamaño del disco y, a continuación, especifique el valor.

Puede habilitar esta opción para reducir el tiempo necesario de análisis.

Una vez que se aplica el perfil de seguridad, el análisis de las unidades extraíbles al conectarlas está configurada en los dispositivos Windows.

Principio de páginaConfiguración del componente Protección contra amenazas de correo en dispositivos Windows

El componente Protección contra amenazas de correo analiza mensajes de correo entrantes y salientes en busca de malware y otras amenazas. El Componente Protección contra amenazas de correo se ejecuta al iniciarse la aplicación de seguridad del dispositivo Windows. La Protección contra amenazas de correo reside de manera permanente en la RAM del equipo y analiza todos los mensajes enviados o recibidos mediante POP3, SMTP, IMAP, MAPI y NNTP.

La Protección contra amenazas de correo intercepta y analiza cada mensaje recibido o enviado por el usuario. Si no se detecta ninguna amenaza en un mensaje, este estará disponible para el usuario.

Para establecer la configuración del componente Protección contra amenazas de correo en dispositivos de Windows:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar el componente Protección contra amenazas de correo.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Configuración de seguridad.

- Ponga el conmutador en Protección contra amenazas de correo electrónico está habilitada.

- Haga clic en el vínculo Configuración debajo del conmutador Protección contra amenazas de correo electrónico está habilitada.

Se abre la página de configuración del componente Protección contra amenazas de correo.

- En la sección Nivel de seguridad, seleccione el nivel de seguridad que cumpla con sus requisitos para la protección del dispositivo.

La configuración del nivel de seguridad seleccionado se mostrará debajo de la lista de niveles.

- Haga clic en el botón Guardar.

Una vez que se aplique el perfil de seguridad, la Protección contra amenazas de correo se habilitará en dispositivos Windows. Este componente analizará todos los mensajes de correo electrónico para detectar malware, de acuerdo con la configuración actual.

Principio de páginaConfiguración del componente Protección contra amenazas web en dispositivos Windows

El componente Protección contra amenazas web protege los datos entrantes y salientes que se transmiten mediante los protocolos HTTP y FTP, desde y hacia la computadora. El componente también compara las URL con la lista de direcciones web phishing o maliciosas.

Si habilita la función de análisis de conexiones cifradas, el componente Protección contra amenazas web también protege los datos que se envían a través de conexiones cifradas (por ejemplo, con el protocolo HTTPS). También puede configurar la lista de dominios de confianza. El componente no controlará ni procesará las conexiones cifradas establecidas al visitar esos dominios.

Para establecer la configuración del componente Protección contra amenazas web en dispositivos Windows:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar el componente Protección contra amenazas web.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Configuración de seguridad.

- Ponga el conmutador en Protección contra amenazas web está habilitada.

- Haga clic en el vínculo Configuración debajo del botón para Protección contra amenazas web está habilitada.

Se abre la página de configuración del componente Protección contra amenazas web.

- En la sección Nivel de seguridad, seleccione el nivel de seguridad que cumpla con sus requisitos para la protección del dispositivo.

- En la sección Acción al detectar una amenaza, seleccione la acción que el componente Protección contra amenazas web realizará en un objeto infectado.

- En la sección de exclusiones de Exclusiones de Protección contra amenazas web, haga clic en Configuración.

Se abre la ventana Exclusiones.

- Realice una de las siguientes acciones:

- Para agregar una URL que desea excluir de la supervisión:

- Haga clic en el botón Agregar.

Se abrirá la ventana Registro nuevo.

- En el campo de entrada, especifique la URL que debe ser excluida.

Al especificar la URL, puede utilizar el carácter

*(asterisco) para sustituir a cualquier conjunto de caracteres.Por ejemplo, especifique

example.compara excluir solo esta página web, o*.example.com/*para excluir todas las páginas web del sitio web. - Haga clic en Aceptar para cerrar la ventana Registro nuevo.

La URL agregada aparece en la lista de exclusiones en la ventana Exclusiones.

- Haga clic en el botón Agregar.

- Para modificar una URL que está excluida del análisis:

- Seleccione la casilla de verificación que se encuentra junto a la URL requerida.

- Haga clic en el botón Editar.

Se abrirá la ventana Registro nuevo. Contiene la URL seleccionada.

- Haga los cambios necesarios.

- Haga clic en Aceptar para cerrar la ventana Registro nuevo.

La aplicación modificada se muestra en la lista de exclusiones en la ventana Exclusiones.

- Para eliminar una URL de la lista de exclusiones del análisis:

- Seleccione la casilla de verificación que se encuentra junto a la URL requerida.

- Haga clic en el botón Eliminar.

La URL eliminada desaparece de la lista de exclusiones en la ventana Exclusiones.

- Para agregar una URL que desea excluir de la supervisión:

- Haga clic en Guardar para guardar los cambios.

Después de aplicar el perfil de seguridad, el componente Protección contra amenazas web está activado en los dispositivos Windows. Este componente intercepta y analiza en busca de malware las páginas web y los archivos a los que el usuario accedió.

Principio de páginaConfiguración de los componentes de Detección de comportamiento, Prevención de exploits y Motor de reparación en dispositivos Windows

Los componentes Detección de comportamiento, Prevención de exploits y Motor de reparación recopilan información sobre las acciones de aplicaciones en el equipo del usuario y la proporcionan a otros componentes. Basándose en la información recibida por estos componentes, al desinfectar el malware, la aplicación de seguridad de un dispositivo Windows también puede hacer retroceder las acciones realizadas por el malware en el sistema operativo.

Los componentes de Detección de comportamiento, Prevención de exploits y Motor de reparación proporcionan una protección proactiva del equipo mediante el uso de BSS (Behavior Stream Signatures, en lo sucesivo también denominados plantillas de comportamiento). Estas plantillas contienen secuencias de acciones realizadas por aplicaciones que se han clasificado como peligrosas. Si la actividad de una aplicación coincide con alguna de las plantillas de comportamiento, la aplicación de seguridad en el dispositivo Windows realiza la acción especificada.

Para configurar los componentes de Detección de comportamiento, Prevención de exploits y Motor de reparación en dispositivos Windows:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad aplicado a los dispositivos en los cuales quiera configurar los componentes.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Configuración de seguridad.

- Utilice el conmutador correspondiente para habilitar o deshabilitar los componentes de Detección de comportamiento, Prevención de exploits y Motor de reparación.

- Haga clic en el vínculo Configuraciónen Detección de comportamientos, Prevención de exploits y Motor de reparación están habilitados.

Se abre la ventana Detección de comportamientos.

- Active o desactive la opción Protección de carpetas compartidas contra cifrado externo.

Esta opción obtiene y analiza información sobre la actividad en carpetas compartidas. Si esta actividad coincide con un flujo de conducta típica de un cifrado externo, se realiza la acción seleccionada.

Esta opción está activada de forma predeterminada.

Kaspersky Next supervisa las operaciones realizadas solo con los archivos almacenados en dispositivos de almacenamiento masivo con el sistema de archivos NTFS y que no están cifrados con EFS.

- Seleccione la acción que se realizará ante la detección de un cifrado externo:

- Seleccione Notificar si desea que el sistema agregue una entrada a la lista de amenazas activas.

- Seleccione Bloquear la conexión durante (minutos) si desea que el sistema bloquee la actividad de red del equipo responsable del intento de modificación.

Especifique durante cuántos minutos se bloqueará la conexión.

- Active o desactive la opción Protección de la memoria de los procesos del sistema.

Esta opción bloquea los procesos externos que intentan obtener acceso a los procesos del sistema.

Esta opción está activada de forma predeterminada.

- Haga clic en el botón Guardar.

Una vez aplicado el perfil de seguridad, los componentes de Detección de comportamiento, Prevención de exploits y Motor de reparación se configuran en los dispositivos Windows.

Principio de páginaHabilitación y deshabilitación de la Protección vía AMSI

El componente Protección vía AMSI está diseñado para admitir la Antimalware Scan Interface de Microsoft. Antimalware Scan Interface (AMSI) permite que las aplicaciones de terceros que utilizan AMSI envíen objetos a Kaspersky Next para un análisis adicional y, luego, reciban los resultados del análisis de estos objetos. Las aplicaciones de terceros pueden incluir, por ejemplo, aplicaciones de Microsoft Office. Para obtener detalles sobre AMSI, consulte la documentación de Microsoft.

El componente Protección vía AMSI solo puede detectar una amenaza y notificar a una aplicación de terceros sobre la amenaza detectada. Después de recibir una notificación de amenaza, una aplicación de terceros puede evitar acciones maliciosas. Por ejemplo, si una aplicación de terceros acepta y ejecuta un script, la aplicación puede solicitar un análisis del contenido del script. Por lo tanto, la aplicación puede determinar con seguridad si el script es malicioso o no antes de ejecutarlo.

El componente Protección vía AMSI solo puede analizar objetos que no superen los 8 MB. No analiza archivos ni paquetes de distribución.

Para habilitar o deshabilitar la Protección vía AMSI en dispositivos Windows:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

En la lista, seleccione el perfil de seguridad aplicado a los dispositivos en los cuales quiera configurar los componentes.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Configuración de seguridad.

- Utilice el conmutador correspondiente para habilitar o deshabilitar el componente Protección vía AMSI.

El componente Protección vía AMSI está habilitado de manera predeterminada.

- Haga clic en el botón Guardar.

Una vez aplicado el perfil de seguridad, la Protección vía AMSI se habilita o deshabilita en los dispositivos Windows.

Principio de páginaConfiguración del componente de prevención de ataques BadUSB

Cierto tipo de malware modifica el firmware de los dispositivos USB con el fin de engañar al sistema operativo para que detecte el dispositivo USB como un teclado. Como resultado, cuando el dispositivo está conectado a un equipo, el malware puede ejecutar comandos (por ejemplo, descargar otro malware).

El componente de prevención de ataques BadUSB evita que los dispositivos USB infectados que emulan un teclado se conecten al equipo.

Cuando se conecta un dispositivo USB al equipo y el sistema operativo lo identifica como un teclado, la aplicación solicita al usuario que use este teclado e ingrese un código numérico generado por la aplicación. Este procedimiento se conoce como autorización del teclado.

Si el código se ingresa correctamente, la aplicación guarda los parámetros de identificación (VID/PID del teclado y el número del puerto al que se conectó) en la lista de teclados autorizados. No es necesario repetir la autorización del teclado cuando se vuelva a conectar o después de reiniciar el sistema operativo.

Cuando el teclado autorizado está conectado a un puerto USB diferente del equipo, la aplicación muestra un mensaje para autorizar este teclado de nuevo.

Si el código numérico se ingresa incorrectamente, la aplicación genera un nuevo código. Puede configurar la cantidad de intentos que tiene para ingresar el código numérico. Si el código numérico se ingresa incorrectamente varias veces o se cierra la ventana de autorización del teclado, la aplicación bloquea la entrada de este teclado. Cuando transcurre el tiempo de bloqueo del dispositivo USB o se reinicia el sistema operativo, la aplicación solicita al usuario que vuelva a realizar la autorización del teclado.

La aplicación permite el uso de un teclado autorizado y bloquea un teclado que no fue autorizado.

Para configurar el componente de prevención de ataques BadUSB, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar el componente de prevención de ataques BadUSB.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Configuración de seguridad.

- Ponga el conmutador en La prevención de ataques BadUSB está habilitada.

- Haga clic en el enlace Configuracióndebajo del conmutador La prevención de ataques BadUSB está habilitada.

Se abre la página de configuración del componente de prevención de ataques BadUSB.

- En Número máximo de intentos de autorización del teclado (entre 1 y 10), especifique la cantidad máxima de intentos que tiene el usuario para ingresar el código numérico generado por la aplicación.

- En Tiempo de espera después de alcanzar el número máximo de intentos (entre 1 y 180 minutos), especifique la cantidad de minutos durante los cuales la aplicación bloquea un teclado después de que el usuario ingresa incorrectamente el código numérico el número máximo de veces.

- Haga clic en el botón Guardar.

Después de aplicar el perfil de seguridad, el componente de prevención de ataques BadUSB está activado y configurado en los dispositivos Windows.

Principio de páginaConfiguración del componente Protección contra amenazas de red en dispositivos Windows

El componente Protección contra amenazas de red supervisa el tráfico de red entrante del dispositivo Windows para detectar actividades que son típicas de ataques a la red. Tras detectar un intento de ataque de red en el equipo de un usuario, el componente Protección contra amenazas de red bloquea la actividad de red del equipo atacante.

Para establecer la configuración del componente Protección contra amenazas de red en dispositivos de Windows:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar los ajustes del componente Protección contra amenazas de red.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Configuración de seguridad.

- Ponga el conmutador en Protección contra amenazas de red está habilitada.

- Haga clic en el vínculo Configuración debajo del conmutador Protección contra amenazas de red está habilitada.

Se abre la página de configuración del componente Protección contra amenazas de red.

- En la sección Configuración de Protección contra amenazas de red, ponga el conmutador en Agregar el equipo atacante a la lista de equipos bloqueados.

- En el campo Bloquear la computadora atacante durante (min), especifique un valor para el número de minutos durante los cuales se bloqueará la actividad de red del equipo atacante.

- En la sección Exclusiones de Protección contra amenazas de red, haga clic en Configuración.

Se abre la ventana Exclusiones.

- Realice una de las siguientes acciones:

- Para agregar una dirección IP que desea excluir del análisis:

- Haga clic en el botón Agregar.

Se abrirá la ventana Registro nuevo.

- En la lista Protocolo, seleccione el protocolo de la dirección IP que debe ser excluido.

- En el campo Dirección IP, especifique la dirección IP que debe ser excluida.

- Si el valor del Protocolo lo permite, ingrese el puerto o los puertos. Puede especificar un solo puerto, un rango de puertos o una lista de puertos y rangos separados por comas.

- Haga clic en Aceptar para cerrar la ventana Registro nuevo.

La dirección IP agregada aparece en la lista de exclusiones en la ventana Exclusiones.

- Haga clic en el botón Agregar.

- Para modificar una dirección IP que está excluida del análisis:

- Seleccione la casilla de verificación que se encuentra junto a la dirección IP requerida.

- Haga clic en el botón Editar.

Se abrirá la ventana Registro nuevo. Contiene la dirección IP seleccionada.

- Haga los cambios necesarios.

- Haga clic en Aceptar para cerrar la ventana Registro nuevo.

La dirección IP modificada se muestra en la lista de exclusiones en la ventana Exclusiones.

- Para eliminar una dirección IP de la lista de exclusiones del análisis:

- Seleccione la casilla de verificación que se encuentra junto a la dirección IP requerida.

- Haga clic en el botón Eliminar.

La dirección IP eliminada desaparece de la lista de exclusiones en la ventana Exclusiones.

- Para agregar una dirección IP que desea excluir del análisis:

- Haga clic en el botón Guardar.

Después de aplicar el perfil de seguridad, el componente Protección contra amenazas de red está activado en los dispositivos Windows.

Principio de páginaConfiguración de las exclusiones de los puertos de red

Durante la operación de Kaspersky Next, los componentes Control web, Protección contra amenazas de correo y Protección contra amenazas web supervisan los datos que se transmiten a través de los puertos abiertos específicos en los dispositivos de los usuarios. Por ejemplo, el componente Protección contra amenazas de correo analiza la información transmitida por SMTP, y el componente Protección contra amenazas web analiza la información transmitida por HTTP y FTP. Los expertos de Kaspersky son las personas a cargo de configurar la lista de puertos.

Sin embargo, puede excluir cualquiera de los puertos enumerados del monitoreo como se describe en esta sección.

Además, Kaspersky Next monitorea todos los puertos de red requeridos por determinadas aplicaciones. Los expertos de Kaspersky son las personas a cargo de crear la lista de aplicaciones. Si excluye un puerto específico de la supervisión, pero una aplicación de esta lista utiliza este puerto, Kaspersky Next supervisará los datos que la aplicación enumerada transmite a través del puerto excluido, pero no supervisará los datos transmitidos por cualquier otra aplicación.

Para configurar las exclusiones de los puertos de red:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar las exclusiones de los puertos de red.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Avanzado.

- Haga clic en el vínculo Configuración debajo de la sección Detección de amenazas y exclusiones.

Se abre la ventana Detección de amenazas y exclusiones.

- Haga clic en el vínculo Configuración debajo de la sección Exclusiones de puertos de red.

Se abre la ventana Exclusiones de puertos de red.

- Realice una de las siguientes acciones:

- Para agregar puertos de red que desea excluir del monitoreo:

- Haga clic en el botón Agregar.

Se abre la ventana Agregar puertos a las exclusiones. La ventana enumera todos los puertos de red monitoreados por Kaspersky Next.

- Seleccione las casillas de verificación que se encuentran junto a los puertos de red que se excluirán.

- Haga clic en Aceptar para cerrar la ventana Agregar puertos a las exclusiones.

Los puertos de red agregados aparecen en la lista de exclusiones en la ventana Exclusiones de puertos de red.

- Haga clic en el botón Agregar.

- Para eliminar los puertos de red de la lista de exclusiones de monitoreo:

- Seleccione la casilla de verificación que se encuentra junto a los puertos de red requeridos.

- Haga clic en el botón Eliminar.

Los puertos de red eliminados desaparecen de la lista de exclusiones en la ventana Exclusiones de puertos de red.

- Para agregar puertos de red que desea excluir del monitoreo:

- Haga clic en el botón Guardar para guardar los cambios.

Después de que se aplica el perfil de seguridad, se aplican las exclusiones de puertos de red en los dispositivos Windows.

Principio de páginaHabilitar y deshabilitar la desinfección avanzada

La tecnología de Desinfección Avanzada tiene como objetivo purgar el sistema operativo de malware que ya inició sus procesos en la RAM y que evita que la aplicación de seguridad lo elimine mediante otros métodos (por ejemplo, el componente Prevención de intrusiones en el host o Prevención de exploits).

De forma predeterminada, la Desinfección avanzada está deshabilitada porque esta tecnología utiliza una cantidad significativa de recursos informáticos. Por lo tanto, puede habilitar la Desinfección avanzada solo cuando desee usarla.

Cuando se detecta una infección activa durante un análisis antimalware. Kaspersky Endpoint Security para Windows genera eventos de infección activa en informes de aplicaciones locales y en el lado de Kaspersky Next. A continuación, puede habilitar la función de desinfección avanzada y ejecutar la tarea de análisis antimalware nuevamente. De esta manera, puede elegir el momento adecuado para realizar la Desinfección avanzada y, posteriormente, reiniciar los dispositivos de sus usuarios automáticamente.

Para habilitar o deshabilitar la desinfección avanzada en dispositivos Windows:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

En la lista, seleccione el perfil de seguridad para los dispositivos en los cuales desee configurar la Desinfección avanzada.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Avanzado.

- Haga clic en el vínculo Configuración debajo de la sección Detección de amenazas y exclusiones.

Se abre la ventana Detección de amenazas y exclusiones.

- Utilice el conmutador correspondiente para habilitar o deshabilitar el componente Desinfección avanzada.

De forma predeterminada, esta tecnología está deshabilitada.

- Haga clic en el botón Guardar.

Una vez aplicado el perfil de seguridad, la Desinfección avanzada se habilita o deshabilita en los dispositivos Windows.

Configuración de componentes de protección en dispositivos Mac

Las aplicaciones de seguridad instaladas en dispositivos Mac ofrecen una protección frente a varias amenazas y ataques de red y phishing.

Cada tipo de amenaza es procesado por un componente específico de la aplicación de seguridad. Puede habilitar, deshabilitar y configurar esos componentes a través de la Consola de administración de Kaspersky Next.

Selección de los tipos de objetos detectables en dispositivos Mac

Los objetos que Kaspersky Endpoint Security detecta se categorizan en función de una serie de rasgos. La aplicación siempre busca virus, gusanos, troyanos y herramientas maliciosas. Estos son programas que pueden ocasionar graves daños en el equipo. Para reforzar la seguridad del equipo, es posible ampliar la gama de objetos detectables. Esto se logra habilitando la supervisión de las acciones de adware y de aplicaciones legítimas que los intrusos pueden usar para poner en peligro los dispositivos o los datos personales de los usuarios.

Kaspersky Endpoint Security puede detectar objetos de las siguientes categorías:

- Virus, gusanos, troyanos y herramientas maliciosas. Esta categoría comprende todas las clases de malware. El nivel de seguridad mínimo necesario garantiza protección contra estos objetos. Por recomendación de los expertos de Kaspersky, Kaspersky Endpoint Security siempre supervisa los objetos de esta categoría.

- Adware. En esta categoría se incluye el software que puede ocasionarle molestias al usuario.

- Herramientas automáticas de rellamada. En esta categoría se incluyen los programas que establecen conexiones telefónicas ocultas a través del módem.

- Otro software. Esta categoría incluye aplicaciones legítimas que los intrusos pueden usar para poner en peligro los dispositivos o los datos personales de los usuarios, como las aplicaciones de administración remota.

Para seleccionar los tipos de objetos detectados:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar los tipos de aplicaciones de los objetos detectados.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Mac, seleccione la sección Avanzado.

- Haga clic en el vínculo Configuración debajo de la sección Detección de amenazas y exclusiones.

Se abre la ventana Detección de amenazas y exclusiones.

- Si desea habilitar la detección de adware, herramientas automáticas y aplicaciones en la categoría Otro software, seleccione las casillas de verificación correspondientes en la ventana Tipos de objetos a detectar.

- Haga clic en el botón Guardar.

Los expertos de Kaspersky recomiendan no deshabilitar la protección contra adware y marcadores automáticos. Si Kaspersky Endpoint Security considera que un es programa malicioso, pero usted tiene la certeza de que no se trata de malware, puede agregarlo a la zona de confianza.

Una vez aplicado el perfil de seguridad, se habilitará la detección de los tipos de objetos especificados en los dispositivos Mac de los usuarios mientras se ejecutan la Protección contra archivos peligrosos y el Análisis antimalware.

Principio de páginaConfiguración del componente Protección contra archivos peligrosos en dispositivos Mac

El componente Protección contra archivos peligrosos le permite evitar la infección del sistema de archivos en su computadora y protege el sistema de archivos de la misma en tiempo real mediante la interceptación y el análisis de los intentos de acceso a los archivos. De forma predeterminada, este componente se pone en marcha cuando se inicia la aplicación de seguridad en el dispositivo. La Protección contra archivos peligrosos reside de forma permanente en la RAM del equipo y analiza todos los archivos que se abran, se guarden y se ejecuten en el equipo y en todas las unidades conectadas. Si el componente Protección contra archivos peligrosos está deshabilitado, el componente no se iniciará junto con la aplicación y deberá habilitarse manualmente.

Para establecer la configuración del componente Protección contra archivos peligrosos en dispositivos Mac:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar el componente Protección contra archivos peligrosos.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Mac, seleccione la sección Configuración de seguridad.

- Ponga el conmutador en Protección contra archivos peligrosos está habilitada.

- Haga clic en el vínculo Configuración debajo del conmutador Protección contra archivos peligrosos está habilitada.

Se abre la página de configuración del componente Protección contra archivos peligrosos.

- En la sección Nivel de seguridad, seleccione el nivel de seguridad que se adecue a sus requisitos de protección para dispositivos Mac.

La configuración del nivel de seguridad seleccionado se mostrará debajo de la lista de niveles.

- Haga clic en el botón Guardar para guardar los cambios.

Una vez que se aplique el perfil de seguridad, la Protección contra archivos peligrosos se habilitará en los dispositivos Mac del usuario. El componente protegerá el sistema de archivos del dispositivo Mac conforme a la configuración especificada.

Principio de páginaConfiguración del componente Protección contra amenazas web en dispositivos Mac

El componente Protección contra amenazas web protege la información que el equipo envía y recibe a través de los protocolos HTTP y HTTPS. Protección contra amenazas web también analiza los vínculos a sitios web para detectar indicios de phishing y determinar si las direcciones web están clasificadas como maliciosas.

A la hora de analizar el tráfico web, Protección contra amenazas web utiliza la configuración que recomienda Kaspersky. Cuando se detecta una amenaza, el componente Protección contra amenazas web realiza la acción definida por usted.

Las direcciones web se analizan para detectar indicios de phishing y determinar si están incluidas en la lista de direcciones web maliciosas. Esto se hace como medida de prevención contra los ataques de phishing. En un ataque de phishing típico, un hacker envía un mensaje de correo electrónico en nombre de una organización financiera (por ejemplo, un banco) con un vínculo a un sitio web falso. El mensaje está diseñado para engañar al usuario, incitarlo a visitar el sitio web de phishing y lograr que ingrese allí sus datos confidenciales (por ejemplo, el número de su tarjeta bancaria o el nombre de usuario y la contraseña para acceder a su cuenta de banca en línea). Un ataque estándar consiste en un mensaje de correo electrónico que, en apariencia, proviene del banco del usuario y contiene un vínculo al sitio web oficial de la entidad. Sin embargo, al hacer clic en el vínculo, el usuario visita una copia idéntica del sitio oficial del banco creada por el hacker. Protección contra amenazas web analiza el tráfico web para detectar intentos de obtener acceso a sitios web phishing y bloquear el acceso.

Para establecer la configuración del componente Protección contra amenazas web en dispositivos Mac, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar el componente Protección contra amenazas web.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Mac, seleccione la sección Configuración de seguridad.

- Ponga el conmutador en Protección contra amenazas web está habilitada.

- Haga clic en el vínculo Configuración debajo del botón para Protección contra amenazas web está habilitada.

Se abre la página de configuración del componente Protección contra amenazas web.

- En la sección Nivel de seguridad, seleccione el nivel de seguridad que se adecue a sus requisitos de protección para dispositivos Mac.

- En la sección Acción al detectar una amenaza, seleccione la acción que Protección contra amenazas web debe realizar cuando detecte un objeto peligroso en el tráfico web.

- Si desea que la aplicación muestre una notificación para que se pueda elegir una de las acciones disponibles, seleccione la opción Solicitar acción del usuario.

- Si desea que el acceso al objeto peligroso se bloquee automáticamente, seleccione la opción Bloquear automáticamente.

- Haga clic en el botón Guardar para guardar los cambios.

Una vez que se aplique el perfil de seguridad, la Protección contra amenazas web se habilitará en los dispositivos Mac del usuario. El componente analizará toda la información que el equipo envíe y reciba por HTTP y HTTPS, y examinará los vínculos a sitios web para detectar indicios de phishing y determinar si las direcciones web están clasificadas como maliciosas.

Principio de páginaConfiguración del componente Protección frente a amenazas en la red en dispositivos Mac

El componente Protección contra amenazas de red protege contra las intrusiones en el sistema operativo del equipo. El componente brinda protección tanto contra ataques de hackers (en los que se realizan análisis de puertos o se intenta adivinar contraseñas por la fuerza) como contra el malware que estos atacantes puedan instalar (incluidos los programas diseñados para enviar datos personales del usuario a los delincuentes). En los ataques de red suelen utilizarse distintos tipos de malware, como scripts maliciosos, gusanos de red, herramientas de ataque DoS y ciertos troyanos.

Cuando se detectan actividades de red peligrosas, Kaspersky Next bloquea la dirección IP de la computadora atacante de forma automática.

Para establecer la configuración del componente Protección contra amenazas de red en dispositivos Mac:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar los ajustes del componente Protección contra amenazas de red.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Mac, seleccione la sección Configuración de seguridad.

- Ponga el conmutador en Protección contra amenazas de red está habilitada.

- Haga clic en el vínculo Configuración debajo del conmutador Protección contra amenazas de red está habilitada.

Se abre la página de configuración del componente Protección contra amenazas de red.

- En la sección Configuración de Protección contra amenazas de red, en el campo Bloquear la computadora atacante durante (min), especifique el tiempo por el que se mantendrá bloqueada la dirección IP del equipo atacante.

- Haga clic en el botón Guardar para guardar los cambios.

Una vez que se aplique el perfil de seguridad, la Protección contra amenazas de red se habilitará en los dispositivos Mac del usuario.

Principio de páginaZona de confianza

La zona de confianza contiene archivos, carpetas y objetos que usted considera seguros. Kaspersky Next no analiza ni supervisa elementos de esta zona.

Esta sección describe la zona de confianza y cómo configurarla en dispositivos que ejecutan Windows y macOS.

Acerca de la zona de confianza

La zona de confianza contiene archivos, carpetas y objetos que usted considera seguros. Kaspersky Next no analiza ni supervisa elementos de esta zona. En otras palabras, la zona de confianza es un conjunto de exclusiones de análisis.

Las exclusiones de análisis permiten usar de forma segura aplicaciones legítimas que los intrusos pueden usar para poner en peligro los dispositivos o los datos personales de los usuarios, aunque estas aplicaciones no tengan funciones maliciosas. Además, es posible que deba agregar un elemento a la zona de confianza si Kaspersky Next bloquea el acceso a una aplicación aunque esté completamente seguro de que la aplicación es inocua.

Cuando una aplicación se agrega a la zona de confianza, las operaciones que realiza con los archivos y sus actividades de red dejan de supervisarse, independientemente de que estas puedan ser motivo de preocupación. Sin embargo, Kaspersky Next continúa analizando el archivo ejecutable y el proceso de la aplicación de confianza.

Puede agregar elementos a la zona de confianza mediante el uso de los siguientes métodos:

- Especifique la ruta de acceso a un archivo o una carpeta (por ejemplo,

C:\Program Files\Radmin Viewer 3\RAdmin.exe).Cuando utilice este método, puede usar las variables de entorno (por ejemplo, %ProgramFiles%). Además, puede usar máscaras:

- El carácter

*(asterisco) toma el lugar de cualquier conjunto de caracteres, excepto los caracteres\y/(delimitadores de los nombres de archivos y carpetas en rutas a archivos y carpetas).Por ejemplo, la máscara

C:\*\*.txtincluirá todas las rutas a archivos con la extensión TXT localizada en carpetas de primer nivel en el disco C:, pero no en las subcarpetas. - Dos caracteres

*consecutivos toman el lugar de cualquier conjunto de caracteres (incluido un conjunto vacío) en el nombre del archivo o la carpeta, incluidos los caracteres\y/(delimitadores de los nombres de archivos y carpetas en rutas a archivos y carpetas).Por ejemplo, la máscara

C:\Folder\**\*.txtincluirá todas las rutas a archivos con la extensión TXT localizada en la carpeta con el nombre Carpeta y todas sus subcarpetas. La máscara debe incluir al menos un nivel de anidamiento. La máscaraC:\**\*.txtno es una máscara válida. - El carácter

? (signo de interrogación) toma el lugar de cualquier carácter único, excepto los caracteres\ y/(delimitadores de los nombres de archivos y carpetas en rutas a archivos y carpetas).Por ejemplo, la máscara

C:\Folder\???.txtincluirá las rutas a todos los archivos que se encuentren en la carpeta con el nombre Carpeta que tengan la extensión TXT y un nombre que consiste en tres caracteres.

- El carácter

- Ingrese el nombre de un objeto de acuerdo con la clasificación de la Enciclopedia de TI de Kaspersky (por ejemplo,

Email-Worm,RootkitoRemoteAdmin).Cuando utilice este método, puede usar las siguientes máscaras:

- El carácter

*(asterisco) toma el lugar de cualquier conjunto de caracteres.Por ejemplo, la máscara

*RemoteAdmin.*incluirá todos los tipos de software para la administración remota. - El carácter

?(signo de interrogación) toma el lugar de cualquier carácter único.

- El carácter

Puede utilizar cualquiera de estos métodos, o ambos, en cada exclusión. Se aplican las siguientes reglas:

- Si especifica solo un archivo o una carpeta en una exclusión, Kaspersky Next no analiza este archivo ni esta carpeta.

- Si especifica solo un objeto en una exclusión, Kaspersky Next no detecta este objeto cuando analiza los archivos de cualquier carpeta.

- Si especifica un archivo o una carpeta y un objeto simultáneamente en una exclusión, Kaspersky Next no detecta este objeto, pero sí cualquier otro objeto al analizar este archivo o esta carpeta.

Configuración de la zona de confianza en dispositivos Windows

Esta sección describe cómo configurar la zona de confianza de los dispositivos que ejecutan Windows.

Para configurar la zona de confianza en dispositivos Windows:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desee configurar la zona de confianza.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Avanzado.

- Haga clic en el vínculo Configuración debajo de la sección Detección de amenazas y exclusiones.

Se abre la ventana Detección de amenazas y exclusiones.

- Defina la configuración requerida:

Se actualiza la zona de confianza.

Una vez que se aplica el perfil de seguridad en los dispositivos de los usuarios, Kaspersky Endpoint Security para Windows no analiza ni supervisa los objetos que se agregan a las exclusiones. Se controlan los objetos que se eliminan de las exclusiones.

Principio de páginaConfiguración de la zona de confianza en dispositivos Mac

Esta sección describe cómo configurar la zona de confianza de los dispositivos que ejecutan macOS.

Para configurar la zona de confianza en dispositivos Mac:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desee configurar la zona de confianza.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Mac, seleccione la sección Avanzado.

- Haga clic en el vínculo Configuración debajo de la sección Detección de amenazas y exclusiones.

Se abre la ventana Detección de amenazas y exclusiones.

- Haga clic en el vínculo Configuración debajo de la sección Exclusiones de análisis antimalware.

Se abre la ventana Exclusiones de análisis antimalware.

- Realice una de las siguientes acciones:

- Para agregar un archivo, una carpeta o un objeto a la lista de exclusiones del análisis:

- Haga clic en el botón Agregar.

Se abrirá la ventana Registro nuevo.

- Al seleccionar o anular la selección de las casillas de verificación Archivo o carpeta y Nombre de objeto, seleccione si la exclusión debe incluir un archivo, una carpeta o ambos.

- En el campo de entrada Comentario, escriba una descripción de la exclusión que se está creando.

- Si se selecciona la casilla de verificación Archivo o carpeta, complete el campo Nombre o máscara de nombre de archivo o carpeta con los archivos o las carpetas que no desee analizar.

Cuando especifique los archivos o las carpetas, puede utilizar máscaras.

- Si desea excluir subcarpetas de la carpeta especificada, seleccione la casilla de verificación Incluir subcarpetas.

- Si se selecciona la casilla de verificación Nombre de objeto, complete el campo Nombre de objeto con los objetos que no desee analizar.

Cuando especifique los objetos, puede usar las máscaras.

- Al seleccionar o borrar la selección de las casillas de verificación Protección contra archivos peligrosos y Análisis antimalware, seleccione los componentes a los que se aplicará la nueva exclusión.

- Haga clic en Guardar para cerrar la ventana Registro nuevo.

El registro agregado aparece en la lista de exclusiones de análisis de la ventana Exclusiones de análisis antimalware.

- Haga clic en el botón Agregar.

- Para modificar un registro en la lista de exclusiones de análisis:

- Seleccione la casilla de verificación que se encuentra junto al registro requerido.

- Haga clic en el botón Editar.

Se abrirá la ventana Editar registro. Contiene los detalles sobre la exclusión de análisis seleccionada.

- Haga los cambios necesarios.

- Haga clic en Guardar para cerrar la ventana Editar registro.

El registro modificado aparecerá en la lista de exclusiones de la ventana Exclusiones de análisis antimalware.

- Para eliminar un registro de la lista de exclusiones de análisis:

- Seleccione la casilla de verificación que se encuentra junto al registro requerido.

- Haga clic en el botón Eliminar.

La aplicación eliminada desaparecerá de la lista de exclusiones de la ventana Exclusiones de análisis antimalware.

- Para agregar un archivo, una carpeta o un objeto a la lista de exclusiones del análisis:

La lista de exclusiones se actualiza.

Después de que se aplica el perfil de seguridad en los dispositivos de los usuarios, Kaspersky Endpoint Security for Mac no analiza los archivos ni las carpetas especificados, y no detecta los objetos especificados cuando se ejecutan los componentes de protección seleccionados.

Principio de páginaConfiguración de la protección antimalware en dispositivos Android

Puede configurar la protección antimalware en un dispositivo Android a través de Anti-Malware. Antimalware está incluido en la aplicación Kaspersky Endpoint Security para Android. Antimalware permite detectar y eliminar amenazas en un dispositivo mediante las bases de datos antimalware de la aplicación y el servicio en la nube de Kaspersky Security Network. Antimalware evita que el dispositivo se infecte en tiempo real.

Para configurar la protección antimalware en un dispositivo Android:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los cuales desee configurar la protección antimalware.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Android, seleccione la sección Configuración de seguridad.

- Ponga el conmutador en La protección antimalware está habilitada.

Antimalware analizará automáticamente todas las aplicaciones nuevas.

- Haga clic en el vínculo Configuración a la derecha del conmutador La protección antimalware está habilitada.

Se abre la página de configuración de la Protección antimalware.

- En la sección Avanzado, defina la configuración de la protección del sistema de archivos del dispositivo móvil:

- Para habilitar el modo de protección avanzada para un dispositivo móvil, Ponga el conmutador en La protección antimalware extendida está habilitada.

Antimalware analizará todos los archivos que el usuario haya abierto, modificado, movido, copiado y guardado en este dispositivo.

- Para bloquear el adware y las aplicaciones que pueden ser atacadas por estafadores con el fin de dañar el dispositivo o el contenido del usuario, Ponga el conmutador en La protección contra adware y marcadores automáticos está habilitada.

- Para habilitar el modo de protección avanzada para un dispositivo móvil, Ponga el conmutador en La protección antimalware extendida está habilitada.

- En la lista Alcance de la Protección, seleccione los archivos que analizará Antimalware:

- Analizar todos los archivos

- Analizar solo archivos ejecutables

- En la lista La aplicación siempre intenta..., seleccione una acción que se realizará en los objetos que se detecten en el análisis:

- Eliminar el objeto infectado

- Omitir y agregar la información al informe de amenazas

Si se han omitido amenazas, Kaspersky Endpoint Security para Android advierte al usuario sobre los problemas de protección del dispositivo. La información sobre amenazas omitidas se muestra en la sección Estado de la app. Para cada amenaza omitida, la aplicación sugiere acciones que el usuario puede realizar para eliminarla. La lista de amenazas omitidas puede cambiar si, por ejemplo, se eliminó o movió un archivo. Para recibir una lista actualizada de amenazas, ejecute un análisis completo del dispositivo. Para garantizar la protección fiable de sus datos, elimine todas las amenazas detectadas.

- Mover el objeto infectado a Cuarentena en el dispositivo

- Haga clic en el botón Guardar.

Una vez que se aplique el perfil de seguridad al dispositivo, Kaspersky Next habilitará la protección antimalware.

Principio de páginaConfiguración del componente Prevención de intrusiones en el host en dispositivos Windows

El componente Prevención de intrusiones en el host impide que las aplicaciones realicen acciones que puedan ser peligrosas para el sistema operativo y garantiza el control del acceso a los recursos del sistema operativo y a los datos personales.

Para configurar el componente Prevención de intrusiones en el host en dispositivos Windows:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los que desea configurar el componente Prevención de intrusiones en el host.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo Windows, seleccione la sección Configuración de administración.

- Ponga el conmutador en Prevención de intrusiones en el host está habilitada.

- Haga clic en el botón Aceptar para guardar los cambios.

- Si es necesario, configure las aplicaciones de confianza que considera seguras. Kaspersky Endpoint Security para Windows no supervisará sus actividades.

Se configuró el componente Prevención de intrusiones en el host.

Después de aplicar el perfil de seguridad, el componente Prevención de intrusiones en el host estará activado en los dispositivos Windows de los usuarios.

Principio de páginaDefinición de la configuración del servidor proxy

Si la configuración de su red incluye el uso de un servidor proxy para obtener acceso a Internet, Kaspersky Endpoint Security para Windows y Kaspersky Endpoint Security for Mac requieren la misma configuración del servidor proxy para conectarse a Kaspersky Next.

Puede definir la configuración del servidor proxy durante las siguientes operaciones:

- Cuando inicie la Consola de administración de Kaspersky Next por primera vez o después de que Kaspersky Next se actualice a una nueva versión.

Esta configuración se aplica tanto a Kaspersky Endpoint Security para Windows como a Kaspersky Endpoint Security for Mac.

- Cuando prepare o descargue el paquete de distribución de una aplicación de seguridad.

Esta configuración anula la que usted define al iniciar la Consola de administración de Kaspersky Next por primera vez o después de que Kaspersky Next se actualice a una nueva versión. Estas configuraciones se aplican solo a la aplicación de seguridad cuyo paquete de distribución está preparando o descargando.

Kaspersky Endpoint Security for Mac utiliza el servidor proxy especificado para conectarse a Kaspersky Next. Si cualquier intento de conexión con este servidor proxy no se realiza correctamente, Kaspersky Endpoint Security for Mac no podrá conectarse a Kaspersky Next.

Cuando Kaspersky Endpoint Security para Windows tiene que conectarse a Kaspersky Next, la aplicación de seguridad intenta conectarse utilizando su lista de conexiones. Esta lista contiene un registro para la conexión directa (conexión sin un servidor proxy), un registro para la configuración del servidor proxy especificada en el paquete de distribución y registros para conexiones que se realizaron de forma correcta anteriormente.

Si cualquier intento de conexión mediante el uso de registros de la lista no se realiza correctamente, Kaspersky Endpoint Security para Windows utiliza la función de detección automática para encontrar el servidor proxy correspondiente. Si la detección automática no se realiza correctamente, Kaspersky Endpoint Security para Windows no puede conectarse a Kaspersky Next.

Cuando prepare o descargue el paquete de distribución de Kaspersky Endpoint Security para Windows, utilice el procedimiento de esta sección solo si desea especificar un servidor proxy preferido.

Para definir la configuración del servidor proxy en los paquetes de distribución de las aplicaciones de seguridad:

- Seleccione la casilla de verificación Especificar el servidor proxy.

- Indique la dirección y puerto del servidor proxy.

- Indique el nombre de usuario y la contraseña que se usarán para conectarse al servidor proxy especificado.

Puede hacer clic en el botón Mostrar para ver y comprobar la contraseña especificada.

- Haga clic en Siguiente.

Se define la configuración del servidor proxy. Según la operación durante la cual defina esta configuración, esta se aplica al paquete de distribución de Kaspersky Endpoint Security para Windows, Kaspersky Endpoint Security for Mac, o ambos.

Principio de páginaAdministración del inicio de aplicaciones en los dispositivos de los usuarios

En esta sección, se proporcionan instrucciones sobre cómo administrar el inicio de aplicaciones en dispositivos Windows y dispositivos Android.

Administración del inicio de aplicaciones en dispositivos Windows

Puede bloquear la ejecución de aplicaciones en dispositivos Windows si estas no cumplen con los requisitos de seguridad corporativos. El inicio de la aplicación se restringe a través del Control de aplicaciones.

Para configurar el Control de aplicaciones en dispositivos Windows, haga lo siguiente:

- Abra la Consola de administración de Kaspersky Next.

- Seleccione la sección Administración de la seguridad → Perfiles de seguridad.

La sección Perfiles de seguridad contiene una lista de perfiles de seguridad configurados en Kaspersky Next.

- En la lista, seleccione el perfil de seguridad para los dispositivos en los cuales desee configurar el Control de aplicaciones.

- Haga clic en el enlace con el nombre del perfil para abrir la ventana de propiedades del perfil de seguridad.

En la ventana de propiedades del perfil de seguridad, se muestra la configuración disponible para todos los dispositivos.

- En el grupo de Windows, seleccione la sección Control de aplicaciones.

Se abre la página de configuración del Control de aplicaciones.

- Deslice el conmutador hacia El Control de aplicaciones está habilitado.

- En el Modo Control de aplicaciones, seleccione el modo global:

- Permitir todas las aplicaciones, excepto

Este modo es Permiso predeterminado, que permite a los usuarios iniciar una aplicación a menos que esté en la lista de bloqueadas.

- Bloquear todas las aplicaciones, excepto

Este modo es Denegación predeterminada, que impide que los usuarios inicien una aplicación a menos que esté en la lista de permitidas.

- Permitir todas las aplicaciones, excepto

- Especifique una lista de excepciones.

Puede agregar un máximo de cinco excepciones para cada modo del Control de aplicaciones.

Realice una de las siguientes acciones:

- Para agregar una excepción del Control de aplicaciones, haga lo siguiente:

- Haga clic en el botón Agregar.