Содержание

- KasperskyOS API

- Библиотека libkos

- Общие сведения о библиотеке libkos

- Память

- Аллокация памяти

- Потоки

- Дескрипторы

- Уведомления

- Процессы

- Динамическое создание каналов

- Примитивы синхронизации

- KosCondvarBroadcast()

- KosCondvarDeinit()

- KosCondvarInit()

- KosCondvarSignal()

- KosCondvarWait()

- KosCondvarWaitTimeout()

- KosEventDeinit()

- KosEventInit()

- KosEventReset()

- KosEventSet()

- KosEventWait()

- KosEventWaitTimeout()

- KosMutexDeinit()

- KosMutexInit()

- KosMutexInitEx()

- KosMutexLock()

- KosMutexLockTimeout()

- KosMutexTryLock()

- KosMutexUnlock()

- KosRWLockDeinit()

- KosRWLockInit()

- KosRWLockRead()

- KosRWLockTryRead()

- KosRWLockTryWrite()

- KosRWLockUnlock()

- KosRWLockWrite()

- KosSemaphoreDeinit()

- KosSemaphoreInit()

- KosSemaphoreSignal()

- KosSemaphoreTryWait()

- KosSemaphoreWait()

- KosSemaphoreWaitTimeout()

- DMA-буферы

- IOMMU

- Порты ввода-вывода

- IoReadIoPort8(), IoReadIoPort16(), IoReadIoPort32()

- IoReadIoPortBuffer8(), IoReadIoPortBuffer16(), IoReadIoPortBuffer32()

- IoWriteIoPort8(), IoWriteIoPort16(), IoWriteIoPort32()

- IoWriteIoPortBuffer8(), IoWriteIoPortBuffer16(), IoWriteIoPortBuffer32()

- KnIoPermitPort()

- KnRegisterPort8(), KnRegisterPort16(), KnRegisterPort32()

- KnRegisterPorts()

- Ввод-вывод через память (MMIO)

- Прерывания

- Освобождение ресурсов

- Время

- Очереди

- Барьеры памяти

- Получение сведений об использовании процессорного времени и памяти

- Отправка и прием IPC-сообщений

- Поддержка POSIX

- Компонент MessageBus

- Коды возврата

- Библиотека libkos

Общие сведения о библиотеке libkos

Ядро KasperskyOS имеет ряд служб для управления дескрипторами, потоками, памятью, процессами, IPC-каналами, ресурсами ввода-вывода и т.д. Для доступа к службам используется библиотека libkos.

Библиотека libkos

Библиотека libkos состоит из двух частей:

- Первая часть предоставляет собой C-интерфейс для доступа к службам ядра KasperskyOS. Она доступна через заголовочные файлы, находящиеся в директории

coresrv. - Вторая часть библиотеки

libkosпредоставляет абстракции примитивов синхронизации, объектов и очередей. Она также содержит функции-обертки для более простой аллокации памяти и работы с потоками. Заголовочные файлы второй частиlibkosнаходятся в директорииkos.

Библиотека libkos значительно упрощает использование служб ядра. Функции библиотеки libkos обеспечивают корректную упаковку IPC-сообщения и выполнение системных вызовов. Взаимодействие других библиотек (включая libc) с ядром происходит через библиотеку libkos.

Для использования службы ядра KasperskyOS нужно подключить соответствующий этой службе заголовочный файл библиотеки libkos. Например, для доступа к методам менеджера ввода-вывода (IO Manager) нужно подключить файл io_api.h:

Файлы, используемые библиотекой libkos

Внутренняя реализация библиотеки libkos может использовать следующие файлы, экспортируемые ядром:

- Файлы на языке IDL (idl-описания). Содержат описания интерфейсов служб. Используются IPC-транспортом для корректной упаковки сообщений.

- Заголовочные файлы ядра. Эти файлы включаются библиотекой

libkos.

Пример

Менеджер ввода-вывода (IO Manager) представлен для пользователя следующими файлами:

coresrv/io/io_api.h– заголовочный файл библиотекиlibkos;services/io/IO.idl– idl-описание менеджера ввода-вывода;io/io_dma.h,io/io_irq.h– заголовочные файлы ядра.

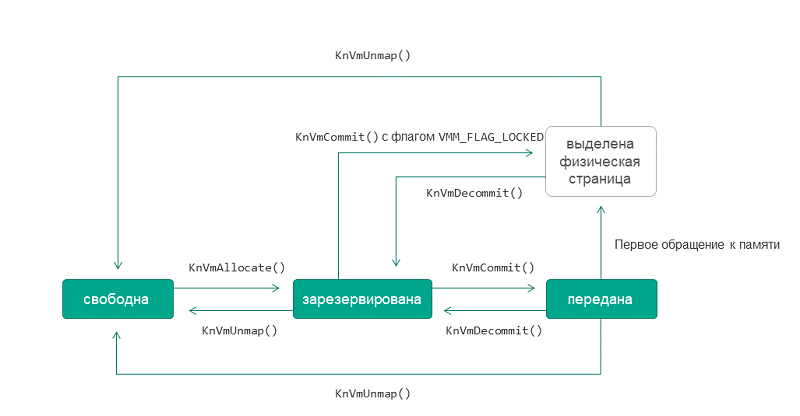

Состояния памяти

Каждая страница виртуальной памяти может быть свободна (free), зарезервирована (reserved) или передана (committed).

Переход из свободного состояния в зарезервированное называется резервированием (аллокацией). Предварительное резервирование памяти (без передачи физических страниц) позволяет приложению заранее разметить свое адресное пространство. Обратный переход из зарезервированного в свободное состояние называется освобождением памяти.

Назначение физической памяти для ранее зарезервированной страницы виртуальной памяти называется передачей памяти, а обратный переход из переданного состояния в зарезервированное – возвращением памяти.

Переходы между состояниями страницы памяти

В началоKnVmAllocate()

Функция объявлена в файле coresrv/vmm/vmm_api.h.

void *KnVmAllocate(void *addr, rtl_size_t size, int flags);

Функция резервирует диапазон физических страниц, задаваемый параметрами addr и size. Если указан флаг VMM_FLAG_COMMIT, функция резервирует и передает страницы за один вызов.

Параметры:

addr– странично-выровненный базовый физический адрес; если задатьaddrравным 0, система сама выберет свободный участок физической памяти;size– размер участка памяти в байтах (должен быть кратен размеру страницы);flags– флаги аллокации.

Функция возвращает базовый виртуальный адрес зарезервированного участка. Если зарезервировать участок памяти невозможно, функция возвращает RTL_NULL.

Флаги аллокации

В параметре flags можно использовать следующие флаги (vmm/flags.h):

- VMM_FLAG_RESERVE – обязательный флаг;

- VMM_FLAG_COMMIT – позволяет за один вызов

KnVmAllocate()резервировать и передать страницы памяти в "ленивом" режиме; - VMM_FLAG_LOCKED – используется совместно с VMM_FLAG_COMMIT; позволяет сразу передать физические страницы памяти вместо "ленивой" передачи;

- VMM_FLAG_WRITE_BACK, VMM_FLAG_WRITE_THROUGH, VMM_FLAG_WRITE_COMBINE, VMM_FLAG_CACHE_DISABLE и VMM_FLAG_CACHE_MASK – управляют кэшированием страниц памяти;

- VMM_FLAG_READ, VMM_FLAG_WRITE, VMM_FLAG_EXECUTE и VMM_FLAG_RWX_MASK – атрибуты защиты памяти;

- VMM_FLAG_LOW_GUARD и VMM_FLAG_HIGH_GUARD – добавление защитной страницы перед и после выделенной памяти соответственно;

- VMM_FLAG_GROW_DOWN – определение направления доступа к памяти (от старших адресов к младшим).

Допустимые комбинации атрибутов защиты памяти:

- VMM_FLAG_READ – разрешено чтение содержимого страницы;

- VMM_FLAG_READ | VMM_FLAG_WRITE – разрешено чтение и изменение содержимого страницы;

- VMM_FLAG_READ | VMM_FLAG_EXECUTE – разрешено чтение и выполнение содержимого страницы;

- VMM_FLAG_RWX_MASK или VMM_FLAG_READ | VMM_FLAG_WRITE | VMM_FLAG_EXECUTE – полный доступ к содержимому страницы (эти записи эквивалентны).

Пример

coredump->base = KnVmAllocate(RTL_NULL, vmaSize,

VMM_FLAG_READ | VMM_FLAG_RESERVE |

VMM_FLAG_WRITE | VMM_FLAG_COMMIT |

VMM_FLAG_LOCKED);

При необходимости можно изменить заданные атрибуты защиты участка памяти с помощью функции KnVmProtect().

KnVmCommit()

Функция объявлена в файле coresrv/vmm/vmm_api.h.

Retcode KnVmCommit(void *addr, rtl_size_t size, int flags);

Функция передает диапазон физических страниц, задаваемый параметрами addr и size.

Все передаваемые страницы должны быть предварительно зарезервированы.

Параметры:

addr– странично-выровненный базовый виртуальный адрес участка памяти;size– размер участка памяти в байтах (должен быть кратен размеру страницы);flags– параметр не используется (укажите флаг VMM_FLAG_LOCKED в значении параметра для обеспечения совместимости).

В случае успешной передачи страниц функция возвращает rcOk.

В началоKnVmDecommit()

Функция объявлена в файле coresrv/vmm/vmm_api.h.

Retcode KnVmDecommit(void *addr, rtl_size_t size);

Функция освобождает диапазон страниц (переводит их в зарезервированное состояние).

Параметры:

addr– странично-выровненный базовый виртуальный адрес участка памяти;size– размер участка памяти в байтах (должен быть кратен размеру страницы).

В случае успешного освобождения страниц функция возвращает rcOk.

В началоKnVmProtect()

Функция объявлена в файле coresrv/vmm/vmm_api.h.

Retcode KnVmProtect(void *addr, rtl_size_t size, int newFlags);

Функция изменяет атрибуты защиты зарезервированных или переданных страниц памяти.

Параметры:

addr– странично-выровненный базовый виртуальный адрес участка памяти;size– размер участка памяти в байтах (должен быть кратен размеру страницы);newFlags– новые атрибуты защиты.

В случае успешного изменения атрибутов защиты функция возвращает rcOk.

Допустимые комбинации атрибутов защиты памяти:

- VMM_FLAG_READ – разрешено чтение содержимого страницы;

- VMM_FLAG_READ | VMM_FLAG_WRITE – разрешено чтение и изменение содержимого страницы;

- VMM_FLAG_READ | VMM_FLAG_EXECUTE – разрешено чтение и выполнение содержимого страницы;

- VMM_FLAG_RWX_MASK или VMM_FLAG_READ | VMM_FLAG_WRITE | VMM_FLAG_EXECUTE – полный доступ к содержимому страницы (эти записи эквивалентны).

KnVmUnmap()

Функция объявлена в файле coresrv/vmm/vmm_api.h.

Retcode KnVmUnmap(void *addr, rtl_size_t size);

Функция освобождает участок памяти.

Параметры:

addr– странично-выровненный адрес участка памяти;size– размер участка памяти.

В случае успешного освобождения страниц функция возвращает rcOk.

В началоKosMemAlloc()

Функция объявлена в файле kos/alloc.h.

void *KosMemAlloc(rtl_size_t size);

Функция выделяет (резервирует и передает) участок памяти размером size байт.

Функция возвращает указатель на выделенный участок или RTL_NULL, если память не удалось выделить.

Память, выделенная с помощью функции KosMemAlloc(), имеет следующие флаги аллокации: VMM_FLAG_READ | VMM_FLAG_WRITE, VMM_FLAG_RESERVE, VMM_FLAG_COMMIT, VMM_FLAG_LOCKED. Чтобы выделить память с другими флагами аллокации, используйте функцию KnVmAllocate().

KosMemAllocEx()

Функция объявлена в файле kos/alloc.h.

void *KosMemAllocEx(rtl_size_t size, rtl_size_t align, int zeroed);

Функция аналогична KosMemAlloc(), но при этом имеет дополнительные параметры:

align– выравнивание участка памяти в байтах (степень двойки);zeroed– нужно ли заполнить участок памяти нулями (1 – заполнить, 0 – не заполнять).

KosMemFree()

Функция объявлена в файле kos/alloc.h.

void KosMemFree(void *ptr);

Функция освобождает участок памяти, выделенный с помощью функции KosMemAlloc(), KosMemZalloc() или KosMemAllocEx().

ptr– указатель на освобождаемый участок памяти.

KosMemGetSize()

Функция объявлена в файле kos/alloc.h.

rtl_size_t KosMemGetSize(void *ptr);

Функция возвращает размер (в байтах) участка памяти, выделенного с помощью функции KosMemAlloc(), KosMemZalloc() или KosMemAllocEx().

ptr– указатель на участок памяти.

KosMemZalloc()

Функция объявлена в файле kos/alloc.h.

void *KosMemZalloc(rtl_size_t size);

Функция аналогична KosMemAlloc(), но при этом заполняет выделяемый участок памяти нулями.

KosThreadCallback()

Прототип callback-функции объявлен в файле kos/thread.h.

typedef void KosThreadCallback(KosThreadCallbackReason reason);

/* Аргумент callback-функции */

typedef enum KosThreadCallbackReason {

KosThreadCallbackReasonCreate,

KosThreadCallbackReasonDestroy,

} KosThreadCallbackReason;

При создании нового потока все зарегистрированные callback-функции будут вызваны с аргументом KosThreadCallbackReasonCreate, при завершении – с аргументом KosThreadCallbackReasonDestroy.

KosThreadCallbackRegister()

Функция объявлена в файле kos/thread.h.

Retcode KosThreadCallbackRegister(KosThreadCallback *callback);

Функция регистрирует пользовательскую callback-функцию. При создании и завершении потока будут вызваны все зарегистрированные callback-функции.

В началоKosThreadCallbackUnregister()

Функция объявлена в файле kos/thread.h.

Retcode KosThreadCallbackUnregister(KosThreadCallback *callback);

Функция дерегистрирует (удаляет из списка вызываемых) пользовательскую callback-функцию.

В началоKosThreadCreate()

Функция объявлена в файле kos/thread.h.

Retcode KosThreadCreate(Tid *tid,

rtl_uint32_t priority,

rtl_uint32_t stackSize,

ThreadRoutine routine,

void *context,

int suspended);

Функция создает новый поток.

Входные параметры:

priority– приоритет, должен быть в интервале от 0 до 31; доступны следующие константы приоритета:ThreadPriorityLowest(0),ThreadPriorityNormal(15) иThreadPriorityHighest(31);stackSize– размер стека;routine– функция, которая будет выполняться в потоке;context– аргумент, который будет передан в функциюroutine;suspended– позволяет создать поток в приостановленном состоянии (1 – создать приостановленный, 0 – не приостановленный).

Выходные параметры:

tid– идентификатор созданного потока.

Пример

int main(int argc, char **argv)

{

Tid tidB;

Tid tidC;

Retcode rcB;

Retcode rcC;

static ThreadContext threadContext[] = {

{.ddi = "B", .deviceName = "/pci/bus0/dev2/fun0/DDI_B"},

{.ddi = "C", .deviceName = "/pci/bus0/dev2/fun0/DDI_C"},

};

rcB = KosThreadCreate(&tidB, ThreadPriorityNormal,

ThreadStackSizeDefault,

FbHotplugThread,

&threadContext[0], 0);

if (rcB != rcOk)

ERR("Failed to start thread %s", threadContext[0].ddi);

rcC = KosThreadCreate(&tidC, ThreadPriorityNormal,

ThreadStackSizeDefault,

FbHotplugThread,

&threadContext[1], 0);

if (rcC != rcOk)

ERR("Failed to start thread %s", threadContext[1].ddi);

/* Ожидание завершения потоков */

...

}

KosThreadCurrentId()

Функция объявлена в файле kos/thread.h.

Tid KosThreadCurrentId(void);

Функция запрашивает TID вызывающего потока.

В случае успеха функция возвращает идентификатор потока (TID).

В началоKosThreadExit()

Функция объявлена в файле kos/thread.h.

void KosThreadExit(rtl_int32_t exitCode);

Функция принудительно завершает текущий поток с кодом выхода exitCode.

KosThreadGetStack()

Функция объявлена в файле kos/thread.h.

void *KosThreadGetStack(Tid tid, rtl_uint32_t *size);

Функция получает стек потока с идентификатором tid.

Выходной параметр size содержит размер стека.

В случае успеха функция возвращает указатель на начало стека.

В началоKosThreadOnce()

Функция объявлена в файле kos/thread.h.

typedef int KosThreadOnceState;

Retcode KosThreadOnce(KosThreadOnceState *onceControl,

void (* initRoutine) (void));

Функция позволяет вызвать заданную процедуру initRoutine в точности один раз, даже при вызове из нескольких потоков.

Параметр onceControl предназначен для контроля однократного вызова процедуры.

При успешном вызове процедуры, а также если она уже была вызвана ранее, функция KosThreadOnce() возвращает rcOk.

KosThreadResume()

Функция объявлена в файле kos/thread.h.

Retcode KosThreadResume(Tid tid);

Функция возобновляет поток с идентификатором tid, созданный в приостановленном состоянии.

В случае успеха функция возвращает rcOk.

В началоKosThreadSleep()

Функция объявлена в файле kos/thread.h.

Retcode KosThreadSleep(rtl_uint32_t mdelay);

Функция приостанавливает выполнение текущего потока на mdelay миллисекунд.

В случае успеха функция возвращает rcOk.

В началоKosThreadSuspend()

Функция объявлена в файле kos/thread.h.

Retcode KosThreadSuspend(Tid tid);

Функция необратимо останавливает текущий поток, не завершая его.

Параметр tid должен быть равен идентификатору текущего потока (ограничение текущей имплементации).

В случае успеха функция возвращает rcOk.

В началоKosThreadTerminate()

Функция объявлена в файле kos/thread.h.

Retcode KosThreadTerminate(Tid tid, rtl_int32_t exitCode);

Функция завершает поток вызывающего процесса. Параметр tid задает идентификатор потока.

Если tid указывает на текущий поток, то параметр exitCode задает код выхода потока.

В случае успеха функция возвращает rcOk.

В началоKosThreadTlsGet()

Функция объявлена в файле kos/thread.h.

void *KosThreadTlsGet(void);

Функция возвращает указатель на локальное хранилище потока (TLS) или RTL_NULL, если TLS отсутствует.

В началоKosThreadTlsSet()

Функция объявлена в файле kos/thread.h.

Retcode KosThreadTlsSet(void *tls);

Функция задает адрес локального хранилища потока (TLS).

Входной аргумент tls содержит адрес TLS.

KosThreadWait()

Функция объявлена в файле kos/thread.h.

int KosThreadWait(rtl_uint32_t tid, rtl_uint32_t timeout);

Функция приостанавливает выполнение текущего потока до момента завершения потока с идентификатором tid или до истечения timeout миллисекунд.

Вызов KosThreadWait() с нулевым значением timeout аналогичен вызову KosThreadYield().

В случае успеха функция возвращает rcOk, в случае таймаута rcTimeout.

В началоKosThreadYield()

Функция объявлена в файле kos/thread.h.

void KosThreadYield(void);

Функция передает выполнение вызвавшего ее потока следующему потоку.

Вызов KosThreadYield() аналогичен вызову KosThreadSleep() с нулевым значением mdelay.

KnHandleClose()

Функция объявлена в файле coresrv/handle/handle_api.h.

Retcode KnHandleClose(Handle handle);

Функция удаляет дескриптор handle.

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

Удаление дескриптора не делает недействительными его предков и потомков (в отличие от отзыва дескриптора, который делает недействительными его потомков – см. KnHandleRevoke() и KnHandleRevokeSubtree()). Удаление дескриптора также не нарушает целостность дерева наследования дескрипторов. Место удаленного дескриптора занимает его предок – он становится непосредственным предком потомков удаленного дескриптора.

KnHandleCreateBadge()

Функция объявлена в файле coresrv/handle/handle_api.h.

Retcode KnHandleCreateBadge(Notice notice, rtl_uintptr_t eventId,

void *context, Handle *handle);

Функция создает объект контекста передачи ресурса для контекста передачи ресурса context и настраивает приемник уведомлений notice на прием уведомлений об этом объекте. Приемник уведомлений настраивается на прием уведомлений о событиях, которые соответствуют флагам маски событий EVENT_OBJECT_DESTROYED и EVENT_BADGE_CLOSED.

Входной параметр eventId задает идентификатор записи вида "ресурс – маска событий" в приемнике уведомлений.

Выходной параметр handle содержит дескриптор объекта контекста передачи ресурса.

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

В началоKnHandleCreateUserObject()

Функция объявлена в файле coresrv/handle/handle_api.h.

Retcode KnHandleCreateUserObject(rtl_uint32_t type, rtl_uint32_t rights,

void *context, Handle *handle);

Функция создает дескриптор handle типа type с маской прав rights.

Параметр type может принимать значения от HANDLE_TYPE_USER_FIRST до HANDLE_TYPE_USER_LAST.

Макросы HANDLE_TYPE_USER_FIRST и HANDLE_TYPE_USER_LAST определены в заголовочном файле handle/handletype.h.

Параметр context задает контекст пользовательского ресурса. В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

Пример

Retcode ServerPortInit(ServerPort *serverPort)

{

Retcode rc = rcInvalidArgument;

Notice serverEventNotice;

rc = KnHandleCreateUserObject(HANDLE_TYPE_USER_FIRST, OCAP_HANDLE_SET_EVENT | OCAP_HANDLE_GET_EVENT,

serverPort, &serverPort->handle);

if (rc == rcOk) {

KosRefObject(serverPort);

rc = KnNoticeSubscribeToObject(serverEventNotice,

serverPort->handle,

EVENT_OBJECT_DESTROYED,

(rtl_uintptr_t) serverPort);

if (rc != rcOk) {

KosPutObject(serverPort);

KnHandleClose(serverPort->handle);

serverPort->handle = INVALID_HANDLE;

}

}

return rc;

}

KnHandleRevoke()

Функция объявлена в файле coresrv/handle/handle_api.h.

Retcode KnHandleRevoke(Handle handle);

Функция удаляет дескриптор handle и отзывает всех его потомков.

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

Отзыв дескрипторов не удаляет их, но через отозванные дескрипторы невозможно обращаться к ресурсам. Любая функция, которая принимает дескриптор, завершается с ошибкой rcHandleRevoked, если эта функция вызывается с отозванным дескриптором.

KnHandleRevokeSubtree()

Функция объявлена в файле coresrv/handle/handle_api.h.

Retcode KnHandleRevokeSubtree(Handle handle, Handle badge);

Функция отзывает дескрипторы, которые образуют поддерево наследования дескриптора handle.

Корневым узлом поддерева наследования является дескриптор, который порожден передачей дескриптора handle в ассоциации с объектом контекста передачи ресурса badge.

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

Отзыв дескрипторов не удаляет их, но через отозванные дескрипторы невозможно обращаться к ресурсам. Любая функция, которая принимает дескриптор, завершается с ошибкой rcHandleRevoked, если эта функция вызывается с отозванным дескриптором.

nk_get_badge_op()

Функция объявлена в файле nk/types.h.

static inline

nk_err_t nk_get_badge_op(const nk_handle_desc_t *desc,

nk_rights_t operation,

nk_badge_t *badge);

Функция извлекает указатель на контекст передачи ресурса badge из транспортного контейнера дескриптора desc, если в маске прав, которая помещена в транспортном контейнере дескриптора desc, установлены флаги operation.

В случае успеха функция возвращает NK_EOK, иначе возвращает код ошибки.

В началоnk_is_handle_dereferenced()

Функция объявлена в файле nk/types.h.

static inline

nk_bool_t nk_is_handle_dereferenced(const nk_handle_desc_t *desc);

Функция возвращает отличное от нуля значение, если дескриптор в транспортном контейнере дескриптора desc получен в результате операции разыменования дескриптора.

Функция возвращает нуль, если дескриптор в транспортном контейнере дескриптора desc получен в результате операции передачи дескриптора.

Управление дескрипторами

Для управления дескрипторами используются функции менеджера дескрипторов (Handle Manager) и подсистемы уведомлений (Notification Subsystem).

Менеджер дескрипторов представлен для пользователя следующими файлами:

coresrv/handle/handle_api.h– заголовочный файл библиотекиlibkos;services/handle/Handle.idl– описание IPC-интерфейса менеджера дескрипторов на языке IDL.

Подсистема уведомлений представлена для пользователя следующими файлами:

coresrv/handle/notice_api.h– заголовочный файл библиотекиlibkos;services/handle/Notice.idl– описание IPC-интерфейса подсистемы уведомлений на языке IDL.

Маска прав дескриптора

Маска прав дескриптора имеет размер 32 бита и состоит из общей и специальной части. Общая часть описывает права, неспецифичные для любых ресурсов (флаги этих прав определены в заголовочном файле services/ocap.h). Например, в общей части находится флаг OCAP_HANDLE_TRANSFER, который определяет право на передачу дескриптора. Специальная часть описывает права, специфичные для пользовательского или системного ресурса. Флаги прав специальной части для системных ресурсов определены в заголовочном файле services/ocap.h. Структура специальной части для пользовательских ресурсов определяется поставщиком ресурсов с использованием макроса OCAP_HANDLE_SPEC(), который определен в заголовочном файле services/ocap.h. Поставщику ресурсов необходимо экспортировать публичные заголовочные файлы с описанием структуры специальной части.

При создании дескриптора системного ресурса маска прав задается ядром KasperskyOS, которое применяет маски прав из заголовочного файла services/ocap.h. Применяются маски прав с именами вида OCAP_*_FULL (например, OCAP_IOPORT_FULL, OCAP_TASK_FULL, OCAP_FILE_FULL) и вида OCAP_IPC_* (например, OCAP_IPC_SERVER, OCAP_IPC_LISTENER, OCAP_IPC_CLIENT).

При создании дескриптора пользовательского ресурса маска прав задается пользователем.

При передаче дескриптора маска прав задается пользователем, но передаваемые права доступа не могут быть повышены относительно прав доступа, которые имеет процесс.

В началоСоздание дескрипторов

Дескрипторы пользовательских ресурсов создаются поставщиками ресурсов. Для создания дескрипторов пользовательских ресурсов используется функция KnHandleCreateUserObject(), которая объявлена в заголовочном файле coresrv/handle/handle_api.h.

handle_api.h (фрагмент)

/**

* Функция создает дескриптор handle типа type с маской прав rights.

* Параметр type может принимать значения от HANDLE_TYPE_USER_FIRST до

* HANDLE_TYPE_USER_LAST. Макросы HANDLE_TYPE_USER_FIRST и HANDLE_TYPE_USER_LAST

* определены в заголовочном файле handletype.h. Параметр context задает контекст

* пользовательского ресурса.

* В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

*/

Retcode KnHandleCreateUserObject(rtl_uint32_t type, rtl_uint32_t rights,

void *context, Handle *handle);

Контекст пользовательского ресурса – данные, позволяющие поставщику ресурса идентифицировать ресурс и его состояние, когда запрашивается доступ к ресурсу другими программами. В общем случае это набор разнотипных данных (структура). Например, для файла контекст может включать имя, путь, положение курсора. Контекст пользовательского ресурса используется в качестве контекста передачи ресурса или совместно с несколькими контекстами передачи ресурса.

Параметр type функции KnHandleCreateUserObject() зарезервирован для возможного использования в будущем и не влияет на ее поведение, но должен принимать значение из интервала, указанного в комментарии к функции.

О маске прав дескриптора см. "Маска прав дескриптора".

В началоПередача дескрипторов

Общие сведения

Передача дескрипторов между программами осуществляется для того, чтобы клиенты (программы, которые используют ресурсы) получали доступ к требуемым ресурсам. По причине локальности дескрипторов передача дескриптора инициирует на стороне принимающей программы создание дескриптора из ее пространства дескрипторов. Этот дескриптор регистрируется как потомок отправленного дескриптора и идентифицирует тот же ресурс.

Один дескриптор может быть передан многократно одной или нескольким программам. Каждая передача порождает нового потомка переданного дескриптора на стороне принимающей программы. Программа может передавать дескрипторы, которые она получила от других программ или ядра KasperskyOS (при создании дескрипторов системных ресурсов). Поэтому у дескриптора может быть несколько поколений потомков. Иерархия порождения дескрипторов для каждого ресурса хранится в ядре KasperskyOS в виде дерева наследования дескрипторов.

Программа может передавать дескрипторы как пользовательских, так и системных ресурсов, если права доступа этих дескрипторов разрешают выполнять передачу. У потомка может быть меньше прав доступа, чем у предка. Например, передающая программа имеет права доступа к файлу на чтение и запись, а передает права доступа только на чтение. Передающая программа также может запретить принимающей программе дальнейшую передачу дескриптора. Права доступа задаются в передаваемой маске прав дескриптора.

Условия для передачи дескрипторов

Чтобы программы могли передавать дескрипторы между собой, должны выполняться следующие условия:

- Между программами создан IPC-канал.

- Политика безопасности решения (

security.psl) разрешает взаимодействие программ. - Реализованы интерфейсные методы для передачи дескрипторов.

- Программа-клиент получила идентификатор службы (RIID) программы-сервера с методами для передачи дескрипторов.

Интерфейсные методы для передачи дескрипторов объявляются в IDL-описании с входными (in) и/или выходными (out) параметрами типа Handle. Методы с входными параметрами типа Handle предназначены для передачи дескрипторов от программы-клиента программе-серверу. Методы с выходными параметрами типа Handle предназначены для передачи дескрипторов от программы-сервера программе-клиенту. Для одного метода может быть объявлено не более семи входных и семи выходных параметров типа Handle.

Пример IDL-описания, где объявлены интерфейсные методы для передачи дескрипторов:

package IpcTransfer

interface {

PublishResource1(in Handle handle, out UInt32 result);

PublishResource7(in Handle handle1, in Handle handle2,

in Handle handle3, in Handle handle4,

in Handle handle5, in Handle handle6,

in Handle handle7, out UInt32 result);

OpenResource(in UInt32 ID, out Handle handle);

}

Для каждого параметра типа Handle компилятор NK генерирует в структурах запросов *_req и/или ответов *_res поле типа nk_handle_desc_t (далее также транспортный контейнер дескриптора). Этот тип объявлен в заголовочном файле nk/types.h и представляет собой структуру, состоящую из трех полей: поля дескриптора handle, поля маски прав дескриптора rights и поля контекста передачи ресурса badge.

Контекст передачи ресурса

Контекст передачи ресурса – данные, позволяющие программе-серверу идентифицировать ресурс и его состояние, когда запрашивается доступ к ресурсу через потомков переданного дескриптора. В общем случае это набор разнотипных данных (структура). Например, для файла контекст передачи может включать имя, путь, положение курсора. Программа-сервер получает указатель на контекст передачи ресурса при разыменовании дескриптора.

Программа-сервер независимо от того, является ли она поставщиком ресурса или нет, может ассоциировать каждую передачу дескриптора с отдельным контекстом передачи ресурса. Этот контекст передачи ресурса связывается только с теми потомками дескриптора (поддеревом наследования дескриптора), которые порождены в результате конкретной его передачи. Это позволяет определять состояние ресурса по отношению к отдельной передаче дескриптора этого ресурса. Например, в случае множественного доступа к одному файлу контекст передачи файла позволяет определить, какому именно открытию этого файла соответствует полученный запрос.

Если программа-сервер является поставщиком ресурса, то по умолчанию каждая передача дескриптора этого ресурса ассоциируется с контекстом пользовательского ресурса. То есть контекст пользовательского ресурса используется в качестве контекста передачи ресурса для каждой передачи дескриптора, если эта передача не ассоциируется с отдельным контекстом передачи ресурса.

Программа-сервер, которая является поставщиком ресурса, может использовать совместно контекст пользовательского ресурса и контексты передачи ресурса. Например, имя, путь и размер файла хранятся в контексте пользовательского ресурса, а положение курсора хранится в нескольких контекстах передачи ресурса, так как каждый клиент может работать с разными частями файла. Технически совместное использование контекста пользовательского ресурса и контекстов передачи ресурса достигается тем, что контексты передачи ресурса хранят указатель на контекст пользовательского ресурса.

Если программа-клиент использует несколько разнотипных ресурсов программы-сервера, контексты передачи ресурсов (или контексты пользовательских ресурсов, если они используются в качестве контекстов передачи ресурсов) должны быть типизированными объектами KosObject. Это нужно, чтобы программа-сервер могла проверить, что программа-клиент при использовании ресурса передала в интерфейсный метод дескриптор того ресурса, который соответствует этому методу. Такая проверка требуется, поскольку программа-клиент может ошибочно передать в интерфейсный метод дескриптор ресурса, который не соответствует этому методу. Например, программа-клиент получила дескриптор файла и передала его в интерфейсный метод для работы с томами.

Чтобы ассоциировать передачу дескриптора с контекстом передачи ресурса, программа-сервер помещает в поле badge структуры nk_handle_desc_t дескриптор объекта контекста передачи ресурса. Объект контекста передачи ресурса – объект, в котором хранится указатель на контекст передачи ресурса. Объект контекста передачи ресурса создается функцией KnHandleCreateBadge(), которая объявлена в заголовочном файле coresrv/handle/handle_api.h. Работа этой функции связана с подсистемой уведомлений о состоянии ресурсов, так как программе-серверу нужно знать, когда объект контекста передачи ресурса будет закрыт и прекратит свое существование. Эти сведения требуются программе-серверу, чтобы освободить или использовать повторно память, которая отведена для хранения контекста передачи ресурса.

Объект контекста передачи ресурса будет закрыт, когда будут удалены или отозваны потомки дескриптора (см. "Удаление дескрипторов", "Отзыв дескрипторов"), которые порождены его передачей в ассоциации с этим объектом. (Переданный дескриптор может быть удален не только целенаправленно, но и, например, при неожиданном завершении работы принимающей программы-клиента.) Получив уведомление о закрытии объекта контекста передачи ресурса, программа-сервер удаляет дескриптор этого объекта. После этого объект контекста передачи ресурса прекращает свое существование. Получив уведомление, что объект контекста передачи ресурса прекратил свое существование, программа-сервер освобождает или использует повторно память, которая отведена для хранения контекста передачи ресурса.

Один объект контекста передачи ресурса может быть ассоциирован только с одной передачей дескриптора.

handle_api.h (фрагмент)

/**

* Функция создает объект контекста передачи ресурса для

* контекста передачи ресурса context и настраивает

* приемник уведомлений notice на прием уведомлений об

* этом объекте. Приемник уведомлений настраивается на

* прием уведомлений о событиях, которые соответствуют

* флагам маски событий OBJECT_DESTROYED и EVENT_BADGE_CLOSED.

* Входной параметр eventId задает идентификатор записи

* вида "ресурс – маска событий" в приемнике уведомлений.

* Выходной параметр handle содержит дескриптор объекта

* контекста передачи ресурса.

* В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

*/

Retcode KnHandleCreateBadge(Notice notice, rtl_uintptr_t eventId,

void *context, Handle *handle);

Упаковка данных в транспортный контейнер дескриптора

Для упаковки дескриптора, маски прав дескриптора и дескриптора объекта контекста передачи ресурса в транспортный контейнер дескриптора используется макрос nk_handle_desc(), который определен в заголовочном файле nk/types.h. Этот макрос принимает переменное число аргументов.

Если не передавать макросу ни одного аргумента, то в поле дескриптора handle структуры nk_handle_desc_t будет записано значение NK_INVALID_HANDLE.

Если передать макросу один аргумент, то этот аргумент интерпретируется как дескриптор.

Если передать макросу два аргумента, то первый аргумент интерпретируется как дескриптор, второй аргумент интерпретируется как маска прав дескриптора.

Если передать макросу три аргумента, то первый аргумент интерпретируется как дескриптор, второй аргумент интерпретируется как маска прав дескриптора, третий аргумент интерпретируется как дескриптор объекта контекста передачи ресурса.

Извлечение данных из транспортного контейнера дескриптора

Для извлечения дескриптора, маски прав дескриптора и указателя на контекст передачи ресурса из транспортного контейнера дескриптора используются соответственно функции nk_get_handle(), nk_get_rights() и nk_get_badge_op() (или nk_get_badge()), которые определены в заголовочном файле nk/types.h. Функции nk_get_badge_op() и nk_get_badge() используются только при разыменовании дескрипторов.

Сценарии передачи дескрипторов

Сценарий передачи дескрипторов от программы-клиента программе-серверу включает следующие шаги:

- Передающая программа-клиент упаковывает дескрипторы и маски прав дескрипторов в поля структуры запросов

*_reqтипаnk_handle_desc_t. - Передающая программа-клиент вызывает интерфейсный метод для передачи дескрипторов программе-серверу. Этот метод выполняет системный вызов

Call(). - Принимающая программа-сервер получает запрос, выполняя системный вызов

Recv(). - Диспетчер на стороне принимающей программы-сервера вызывает метод, который соответствует запросу. Этот метод извлекает дескрипторы и маски прав дескрипторов из полей структуры запросов

*_reqтипаnk_handle_desc_t.

Сценарий передачи дескрипторов от программы-сервера программе-клиенту включает следующие шаги:

- Принимающая программа-клиент вызывает интерфейсный метод для получения дескрипторов от программы-сервера. Этот метод выполняет системный вызов

Call(). - Передающая программа-сервер получает запрос, выполняя системный вызов

Recv(). - Диспетчер на стороне передающей программы-сервера вызывает метод, который соответствует запросу. Этот метод упаковывает дескрипторы, маски прав дескрипторов и дескрипторы объектов контекстов передачи ресурсов в поля структуры ответов

*_resтипаnk_handle_desc_t. - Передающая программа-сервер отвечает на запрос, выполняя системный вызов

Reply(). - На стороне принимающей программы-клиента интерфейсный метод возвращает управление. После этого принимающая программа-клиент извлекает дескрипторы и маски прав дескрипторов из полей структуры ответов

*_resтипаnk_handle_desc_t.

Если передающая программа задает в передаваемой маске прав дескриптора больше прав доступа, чем задано для передаваемого дескриптора (владельцем которого она является), то передача не осуществляется. В этом случае выполнение системного вызова Call() передающей или принимающей программой-клиентом, а также выполнение системного вызова Reply() передающей программой-сервером завершается с ошибкой rcSecurityDisallow.

Разыменование дескрипторов

Разыменование дескриптора – это операция, при которой программа-клиент отправляет программе-серверу дескриптор, а программа-сервер получает указатель на контекст передачи ресурса, маску прав отправленного дескриптора и предка отправленного программой-клиентом дескриптора, которым программа-сервер уже владеет. Разыменование выполняется, когда программа-клиент, вызывая методы работы с ресурсом (например, чтения, записи, закрытия доступа), передает программе-серверу дескриптор, который был получен от этой программы-сервера при открытии доступа к ресурсу.

Разыменование дескрипторов требует выполнения тех же условий и использует те же механизмы и типы данных, что и передача дескрипторов. Сценарий разыменования дескриптора включает следующие шаги:

- Программа-клиент упаковывает дескриптор в поле структуры запросов

*_reqтипаnk_handle_desc_t. - Программа-клиент вызывает интерфейсный метод для отправки дескриптора программе-серверу с целью выполнения действий с ресурсом. Этот метод выполняет системный вызов

Call(). - Программа-сервер принимает запрос, выполняя системный вызов

Recv(). - Диспетчер на стороне программы-сервера вызывает метод, который соответствует запросу. Этот метод проверяет, что выполнена именно операция разыменования, а не передача дескриптора. Затем вызванный метод опционально проверяет, что права доступа разыменованного дескриптора (который отправлен программой-клиентом) разрешают запрашиваемые действия с ресурсом, и извлекает указатель на контекст передачи ресурса из поля структуры запросов

*_reqтипаnk_handle_desc_t.

Для выполнения проверок программа-сервер использует функции nk_is_handle_dereferenced() и nk_get_badge_op(), которые объявлены в заголовочном файле nk/types.h.

types.h (фрагмент)

/**

* Функция возвращает отличное от нуля значение, если

* дескриптор в транспортном контейнере дескриптора

* desc получен в результате операции разыменования

* дескриптора. Функция возвращает нуль, если дескриптор

* в транспортном контейнере дескриптора desc получен

* в результате операции передачи дескриптора.

*/

static inline

nk_bool_t nk_is_handle_dereferenced(const nk_handle_desc_t *desc)

/**

* Функция извлекает указатель на контекст передачи ресурса

* badge из транспортного контейнера дескриптора desc,

* если в маске прав, которая помещена в транспортном

* контейнере дескриптора desc, установлены флаги operation.

* В случае успеха функция возвращает NK_EOK, иначе возвращает код ошибки.

*/

static inline

nk_err_t nk_get_badge_op(const nk_handle_desc_t *desc,

nk_rights_t operation,

nk_badge_t *badge)

В общем случае программе-серверу не требуется дескриптор, который получен в результате разыменования, поскольку программа-сервер, как правило, сохраняет дескрипторы, которыми владеет, например, в составе контекстов пользовательских ресурсов. Но при необходимости программа-сервер может извлечь этот дескриптор из транспортного контейнера дескриптора.

В началоОтзыв дескрипторов

Программа может отзывать потомков дескриптора, которым она владеет. Отзыв дескрипторов осуществляется согласно дереву наследования дескрипторов.

Отзыв дескрипторов не удаляет их, но через отозванные дескрипторы невозможно обращаться к ресурсам. Любая функция, которая принимает дескриптор, завершается с ошибкой rcHandleRevoked, если эта функция вызывается с отозванным дескриптором.

Отзыв выполняется функциями KnHandleRevoke() и KnHandleRevokeSubtree(), которые объявлены в заголовочном файле coresrv/handle/handle_api.h. Функция KnHandleRevokeSubtree() использует объект контекста передачи ресурса, который создается при передаче дескрипторов.

handle_api.h (фрагмент)

/**

* Функция удаляет дескриптор handle и отзывает всех его потомков.

* В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

*/

Retcode KnHandleRevoke(Handle handle);

/**

* Функция отзывает дескрипторы, которые образуют поддерево

* наследования дескриптора handle. Корневым узлом поддерева

* наследования является дескриптор, который порожден передачей

* дескриптора handle в ассоциации с объектом контекста

* передачи ресурса badge.

* В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

*/

Retcode KnHandleRevokeSubtree(Handle handle, Handle badge);

Уведомление о состоянии ресурсов

Программы могут отслеживать события, которые происходят с ресурсами (как системными, так и пользовательскими), а также информировать о событиях с пользовательскими ресурсами другие программы.

Функции подсистемы уведомлений объявлены в заголовочном файле coresrv/handle/notice_api.h. Подсистема уведомлений предусматривает использование масок событий.

Маска событий – значение, биты которого интерпретируются как события, которые должны отслеживаться или уже произошли. Маска событий имеет размер 32 бита и состоит из общей и специальной части. Общая часть описывает события, неспецифичные для любых ресурсов (флаги этих событий определены в заголовочном файле handle/event_descr.h). Например, в общей части находится флаг EVENT_OBJECT_DESTROYED, который определяет событие "прекращение существования ресурса". Специальная часть описывает события, специфичные для пользовательского ресурса. Структура специальной части определяется поставщиком ресурса с использованием макроса OBJECT_EVENT_SPEC(), который определен в заголовочном файле handle/event_descr.h. Поставщику ресурса необходимо экспортировать публичные заголовочные файлы с описанием структуры специальной части.

Сценарий получения уведомлений о событиях, которые происходят с ресурсом, включает следующие шаги:

- Функцией

KnNoticeCreate()создается приемник уведомлений (объект, в котором накапливаются уведомления). - В приемник уведомлений функцией

KnNoticeSubscribeToObject()добавляются записи вида "ресурс – маска событий", чтобы настроить его на прием уведомлений о событиях, которые происходят с интересующими ресурсами. Набор отслеживаемых событий задается для каждого ресурса маской событий. - Чтобы извлекать уведомления из приемника уведомлений, вызывается функция

KnNoticeGetEvent().

Чтобы уведомлять программы о событиях, которые происходят с пользовательским ресурсом, используется функция KnNoticeSetObjectEvent(). Вызов этой функции инициирует появление соответствующих уведомлений в приемниках уведомлений, которые настроены на отслеживание этих событий с этим ресурсом.

notice_api.h (фрагмент)

/**

* Функция создает приемник уведомлений notice.

* В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

*/

Retcode KnNoticeCreate(Notice *notice);

/**

* Функция добавляет запись вида "ресурс – маска событий"

* в приемник уведомлений notice, чтобы он принимал уведомления о

* событиях, которые происходят с ресурсом object и соответствуют

* маске событий evMask. Входной параметр evId задает идентификатор

* записи, который назначается пользователем и используется, чтобы

* идентифицировать запись в полученных уведомлениях.

* В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

*/

Retcode KnNoticeSubscribeToObject(Notice notice,

Handle object,

rtl_uint32_t evMask,

rtl_uintptr_t evId);

/**

* Функция извлекает уведомления из приемника уведомлений notice,

* ожидая наступления событий в течение msec миллисекунд.

* Входной параметр countMax задает максимальное число

* уведомлений, которое может быть извлечено. Выходной параметр

* events содержит набор извлеченных уведомлений типа EventDesc.

* Выходной параметр count содержит число уведомлений, которые

* были извлечены.

* В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

*/

Retcode KnNoticeGetEvent(Notice notice,

rtl_uint64_t msec,

rtl_size_t countMax,

EventDesc *events,

rtl_size_t *count);

/* Структура уведомления */

typedef struct {

/* Идентификатор записи "ресурс – маска событий"

* в приемнике уведомлений */

rtl_uintptr_t eventId;

/* Маска событий, которые произошли. */

rtl_uint32_t eventMask;

} EventDesc;

/**

* Функция сигнализирует, что события из маски событий

* evMask произошли с пользовательским ресурсом object.

* Нельзя устанавливать флаги общей части маски событий,

* так как о событиях из общей части маски событий может

* сигнализировать только ядро KasperskyOS.

* В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

*/

Retcode KnNoticeSetObjectEvent(Handle object, rtl_uint32_t evMask);

Удаление дескрипторов

Программа может удалять дескрипторы, которыми она владеет. Удаление дескриптора не делает недействительными его предков и потомков (в отличие от отзыва дескриптора, который делает недействительными его потомков). То есть через предков и потомков удаленного дескриптора обеспечивается доступ к ресурсу, который они идентифицируют. Также удаление дескриптора не нарушает целостность дерева наследования дескрипторов, которое относится к ресурсу, идентифицируемому этим дескриптором. Место удаленного дескриптора занимает его предок. То есть предок удаленного дескриптора становится непосредственным предком потомков удаленного дескриптора.

Удаление дескрипторов выполняется функцией KnHandleClose(), которая объявлена в заголовочном файле coresrv/handle/handle_api.h.

handle_api.h (фрагмент)

/**

* Функция удаляет дескриптор handle.

* В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

*/

Retcode KnHandleClose(Handle handle);

Пример использования OCap

В этой статье приведен сценарий использования OCap, в котором программа-сервер предоставляет следующие методы доступа к своим ресурсам:

OpenResource()– открытие доступа к ресурсу;UseResource()– использование ресурса;CloseResource()– закрытие доступа к ресурсу.

Программа-клиент использует эти методы.

IDL-описание интерфейсных методов:

package SimpleOCap

interface {

OpenResource(in UInt32 ID, out Handle handle);

UseResource(in Handle handle, in UInt8 param, out UInt8 result);

CloseResource(in Handle handle);

}

Сценарий включает следующие шаги:

- Поставщик ресурса создает контекст пользовательского ресурса и вызывает функцию

KnHandleCreateUserObject()для создания дескриптора ресурса. Поставщик ресурса сохраняет дескриптор ресурса в контексте пользовательского ресурса. - Клиент вызывает метод открытия доступа к ресурсу

OpenResource().- Поставщик ресурса создает контекст передачи ресурса и вызывает функцию

KnHandleCreateBadge()для создания объекта контекста передачи ресурса и настройки приемника уведомлений на прием уведомлений о закрытии и прекращении существования объекта контекста передачи ресурса. Поставщик ресурса сохраняет дескриптор объекта контекста передачи ресурса и указатель на контекст пользовательского ресурса в контексте передачи ресурса. - Поставщик ресурса, используя макрос

nk_handle_desc(), упаковывает дескриптор ресурса, маску прав дескриптора и указатель на объект контекста передачи ресурса в транспортный контейнер дескриптора. - Выполняется передача дескриптора от поставщика ресурса клиенту, в результате которой клиент получает потомка дескриптора, которым владеет поставщик ресурса.

- Вызов метода

OpenResource()завершается успешно. Клиент извлекает дескриптор и маску прав дескриптора из транспортного контейнера дескриптора функциямиnk_get_handle()иnk_get_rights()соответственно. Маска прав дескриптора не требуется клиенту для обращения к ресурсу и передается, чтобы клиент мог узнать свои права доступа к ресурсу.

- Поставщик ресурса создает контекст передачи ресурса и вызывает функцию

- Клиент вызывает метод использования ресурса

UseResource().- Дескриптор, который получен от поставщика ресурса на шаге 2, используется в качестве аргумента метода

UseResource(). Перед вызовом этого метода клиент упаковывает дескриптор в транспортный контейнер дескриптора макросомnk_handle_desc(). - Выполняется разыменование дескриптора, в результате которого поставщик ресурса получает указатель на контекст передачи ресурса.

- Поставщик ресурса, используя функцию

nk_is_handle_dereferenced(), проверяет, что выполнена операция разыменования, а не передача дескриптора. - Поставщик ресурса проверяет, что права доступа разыменованного дескриптора (который отправлен клиентом) разрешают запрашиваемую операцию над ресурсом, и извлекает указатель на контекст передачи ресурса из транспортного контейнера дескриптора. Для этого поставщик ресурса использует функцию

nk_get_badge_op(), которая извлекает указатель на контекст передачи ресурса из транспортного контейнера дескриптора, если в полученной маске прав установлены флаги, соответствующие запрашиваемой операции. - Поставщик ресурса, используя контекст передачи ресурса и контекст пользовательского ресурса, выполняет запрашиваемую клиентом операцию над ресурсом. Затем поставщик ресурса отправляет клиенту результат выполнения этой операции.

- Вызов метода

UseResource()завершается успешно. Клиент получает результат выполнения операции над ресурсом.

- Дескриптор, который получен от поставщика ресурса на шаге 2, используется в качестве аргумента метода

- Клиент вызывает метод закрытия доступа к ресурсу

CloseResource().- Дескриптор, который получен от поставщика ресурса на шаге 2, используется в качестве аргумента метода

CloseResource(). Перед вызовом этого метода клиент упаковывает дескриптор в транспортный контейнер дескриптора макросомnk_handle_desc(). После вызова методаCloseResource()клиент удаляет дескриптор функциейKnHandleClose(). - Выполняется разыменование дескриптора, в результате которого поставщик ресурса получает указатель на контекст передачи ресурса.

- Поставщик ресурса, используя функцию

nk_is_handle_dereferenced(), проверяет, что выполнена операция разыменования, а не передача дескриптора. - Поставщик ресурса, используя функцию

nk_get_badge(), извлекает указатель на контекст передачи ресурса из транспортного контейнера дескриптора. - Поставщик ресурса отзывает дескриптор, которым владеет клиент, функцией

KnHandleRevokeSubtree(). В качестве аргументов этой функции используются дескриптор ресурса, которым владеет поставщик ресурса, и дескриптор объекта контекста передачи ресурса. Поставщик ресурса получает доступ к этим дескрипторам через указатель на контекст передачи ресурса. (Технически не требуется отзывать дескриптор, которым владеет клиент, так как клиент его уже удалил. Но поставщик ресурса не может быть уверен в том, что клиент удалил дескриптор, поэтому выполняется отзыв). - Вызов метода

CloseResource()завершается успешно.

- Дескриптор, который получен от поставщика ресурса на шаге 2, используется в качестве аргумента метода

- Поставщик ресурса освобождает память, которая была выделена под контекст передачи ресурса и контекст пользовательского ресурса.

- Поставщик ресурса вызовом функции

KnNoticeGetEvent()получает уведомление, что объект контекста передачи ресурса закрыт, и удаляет дескриптор объекта контекста передачи ресурса функциейKnHandleClose(). - Поставщик ресурса вызовом функции

KnNoticeGetEvent()получает уведомление, что объект контекста передачи ресурса прекратил свое существование, и освобождает память, которая была выделена под контекст передачи ресурса. - Поставщик ресурса удаляет дескриптор ресурса функцией

KnHandleClose()и освобождает память, которая была выделена под контекст пользовательского ресурса.

- Поставщик ресурса вызовом функции

Маска событий

Маска событий – значение, биты которого интерпретируются как события, которые должны отслеживаться или уже произошли. Маска событий имеет размер 32 бита и состоит из общей и специальной части. Общая часть описывает события, неспецифичные для любых ресурсов (флаги этих событий определены в заголовочном файле handle/event_descr.h). Например, в общей части находится флаг EVENT_OBJECT_DESTROYED, который определяет событие "прекращение существования ресурса". Специальная часть описывает события, специфичные для пользовательского ресурса. Структура специальной части определяется поставщиком ресурса с использованием макроса OBJECT_EVENT_SPEC(), который определен в заголовочном файле handle/event_descr.h. Поставщику ресурса необходимо экспортировать публичные заголовочные файлы с описанием структуры специальной части.

EventDesc

Структура, описывающая уведомление, объявлена в файле coresrv/handle/notice_api.h.

typedef struct {

rtl_uintptr_t eventId;

rtl_uint32_t eventMask;

} EventDesc;

eventId – идентификатор записи "ресурс – маска событий" в приемнике уведомлений.

eventMask – маска событий, которые произошли.

KnNoticeCreate()

Функция объявлена в файле coresrv/handle/notice_api.h.

Retcode KnNoticeCreate(Notice *notice);

Функция создает приемник уведомлений notice (объект, в котором накапливаются уведомления).

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

В началоKnNoticeGetEvent()

Функция объявлена в файле coresrv/handle/notice_api.h.

Retcode KnNoticeGetEvent(Notice notice,

rtl_uint64_t msec,

rtl_size_t countMax,

EventDesc *events,

rtl_size_t *count);

Функция извлекает уведомления из приемника уведомлений notice, ожидая наступления событий в течение msec миллисекунд.

Входной параметр countMax задает максимальное число уведомлений, которое может быть извлечено.

Выходной параметр events содержит набор извлеченных уведомлений типа EventDesc.

Выходной параметр count содержит число уведомлений, которые были извлечены.

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

Пример

const int maxEventsPerNoticeCall = 10;

Retcode rc;

EventDesc events[maxEventsPerNoticeCall];

rtl_size_t eventCount;

rc = KnNoticeGetEvent(notice, INFINITE_TIMEOUT, rtl_countof(events),

&events[0], &eventCount);

KnNoticeSetObjectEvent()

Функция объявлена в файле coresrv/handle/notice_api.h.

Retcode KnNoticeSetObjectEvent(Handle object, rtl_uint32_t evMask);

Функция сигнализирует, что события из маски событий evMask произошли с ресурсом object.

Нельзя устанавливать флаги общей части маски событий, так как о событиях из общей части маски событий может сигнализировать только ядро KasperskyOS.

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

В началоKnNoticeSubscribeToObject()

Функция объявлена в файле coresrv/handle/notice_api.h.

Retcode KnNoticeSubscribeToObject(Notice notice,

Handle object,

rtl_uint32_t evMask,

rtl_uintptr_t evId);

Функция добавляет запись вида "ресурс – маска событий" в приемник уведомлений notice, чтобы он принимал уведомления о событиях, которые происходят с ресурсом object и соответствуют маске событий evMask.

Входной параметр evId задает идентификатор записи, который назначается пользователем и используется, чтобы идентифицировать запись в полученных уведомлениях.

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

Пример использования – см. KnHandleCreateUserObject().

EntityConnect()

Функция объявлена в заголовочном файле coresrv/entity/entity_api.h.

Retcode EntityConnect(Entity *cl, Entity *sr);

Функция соединяет процессы IPC-каналом. Для этого функция создает IPC-дескрипторы для процесса-клиента cl и процесса-сервера sr, а затем связывает дескрипторы друг с другом. Создаваемый канал будет включен в группу каналов по умолчанию (имя этой группы совпадает с именем процесса-сервера). Соединяемые процессы должны находиться в остановленном состоянии.

В случае успеха функция возвращает rcOk.

В началоEntityConnectToService()

Функция объявлена в заголовочном файле coresrv/entity/entity_api.h.

Retcode EntityConnectToService(Entity *cl, Entity *sr, const char *name);

Функция соединяет процессы IPC-каналом. Для этого функция создает IPC-дескрипторы для процесса-клиента cl и процесса-сервера sr, а затем связывает дескрипторы друг с другом. Создаваемый канал будет включен в группу каналов с именем name. Соединяемые процессы должны находиться в остановленном состоянии.

В случае успеха функция возвращает rcOk.

В началоEntityInfo

Структура EntityInfo, описывающая процесс, объявлена в файле if_connection.h.

typedef struct EntityInfo {

/* имя класса процесса */

const char *eiid;

/* максимальное число служб */

nk_iid_t max_endpoints;

/* информация о службах процесса */

const EndpointInfo *endpoints;

/* аргументы для передачи процессу при его запуске */

const char *args[ENTITY_ARGS_MAX + 1];

/* переменные окружения для передачи процессу при его запуске */

const char *envs[ENTITY_ENV_MAX + 1];

/* флаги процесса */

EntityFlags flags;

/* дерево компонентов процесса */

const struct nk_component_node *componentTree;

} EntityInfo;

typedef struct EndpointInfo {

char *name; /* полное квалифицированное имя службы */

nk_iid_t riid; /* идентификатор службы */

char *iface_name; /* имя интерфейса, который реализует служба */

} EndpointInfo;

typedef enum {

ENTITY_FLAGS_NONE = 0,

/* процесс сбрасывается при возникновении необработанного исключения */

ENTITY_FLAG_DUMPABLE = 1,

} EntityFlags;

EntityInit()

Функция объявлена в заголовочном файле coresrv/entity/entity_api.h.

Entity *EntityInit(const EntityInfo *info);

Функция создает процесс. Параметр info задает имя класса процесса и (опционально) его службы, аргументы и переменные окружения.

Создаваемый процесс будет иметь имя по умолчанию (совпадает с именем класса процесса), а также и имя исполняемого файлу по умолчанию (также совпадает с именем класса процесса).

В случае успеха функция возвращает структуру, описывающую новый процесс. Созданный процесс находится в остановленном состоянии.

В случае ошибки функция возвращает RTL_NULL.

В началоEntityInitEx()

Функция объявлена в заголовочном файле coresrv/entity/entity_api.h.

Entity *EntityInitEx(const EntityInfo *info, const char *name,

const char *path);

Функция создает процесс.

Параметр info задает имя класса процесса и (опционально) его службы, аргументы и переменные окружения.

Параметр name задает имя процесса. Если он имеет значение RTL_NULL, то в качестве имени процесса будет использоваться имя класса процесса из параметра info.

Параметр path задает имя исполняемого файла в ROMFS-образе решения. Если он имеет значение RTL_NULL, то в качестве имени файла будет использоваться имя класса процесса из параметра info.

В случае успеха функция возвращает структуру, описывающую новый процесс. Созданный процесс находится в остановленном состоянии.

В случае ошибки функция возвращает RTL_NULL.

В началоEntityRun()

Функция объявлена в заголовочном файле coresrv/entity/entity_api.h.

Retcode EntityRun(Entity *entity);

Функция запускает процесс, находящийся в остановленном состоянии. Процесс описывается структурой entity.

В случае успеха функция возвращает rcOk.

В началоKnCmAccept()

Функция объявлена в файле coresrv/cm/cm_api.h.

Retcode KnCmAccept(const char *client, const char *service, rtl_uint32_t rsid,

Handle listener, Handle *handle);

Функция принимает запрос клиентского процесса на создание канала, полученный ранее с помощью вызова KnCmListen(). Функция вызывается серверным процессом.

Входные параметры:

client– имя клиентского процесса, отправляющего запрос на создание канала;service– полное квалифицированное имя службы, запрошенное клиентским процессом (например,blkdev.ata);rsid– идентификатор службы;listener– слушающий дескриптор; если он имеет значение INVALID_HANDLE, создается новый слушающий дескриптор, который будет использоваться в качестве серверного IPC-дескриптора создаваемого канала.

Выходной параметр handle содержит серверный IPC-дескриптор создаваемого канала.

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

В началоKnCmConnect()

Функция объявлена в файле coresrv/cm/cm_api.h.

Retcode KnCmConnect(const char *server, const char *service,

rtl_uint32_t msecs, Handle *handle,

rtl_uint32_t *rsid);

Функция отправляет запрос на создание канала с серверным процессом. Функция вызывается клиентским процессом.

Входные параметры:

server– имя серверного процесса, предоставляющего службу;service– полное квалифицированное имя службы (например,blkdev.ata);msecs– время ожидания принятия запроса в миллисекундах.

Выходные параметры:

handle– клиентский IPC-дескриптор;rsid– идентификатор службы.

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

В началоKnCmDrop()

Функция объявлена в файле coresrv/cm/cm_api.h.

Retcode KnCmDrop(const char *client, const char *service);

Функция отклоняет запрос клиентского процесса на создание канала, полученный ранее с помощью вызова KnCmListen(). Функция вызывается серверным процессом.

Параметры:

client– имя клиентского процесса, отправляющего запрос на создание канала;service– полное квалифицированное имя службы, запрошенное клиентским процессом (например,blkdev.ata).

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

В началоKnCmListen()

Функция объявлена в файле coresrv/cm/cm_api.h.

Retcode KnCmListen(const char *filter, rtl_uint32_t msecs, char *client,

char *service);

Функция проверяет наличие запросов клиентских процессов на создание канала. Функция вызывается серверным процессом.

Входные параметры:

filter– параметр не используется;msecs– время ожидания запроса в миллисекундах.

Выходные параметры:

client– имя клиентского процесса;service– полное квалифицированное имя службы, запрошенное клиентским процессом (например,blkdev.ata).

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

В началоNsCreate()

Функция объявлена в файле coresrv/ns/ns_api.h.

Retcode NsCreate(const char *name, rtl_uint32_t msecs, NsHandle *ns);

Функция осуществляет попытку подключиться к серверу имен name в течение msecs миллисекунд. Если параметр name имеет значение RTL_NULL, функция пытается подключиться к серверу имен ns (серверу имен по умолчанию).

Выходной параметр ns содержит дескриптор соединения с сервером имен.

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

В началоNsEnumServices()

Функция объявлена в файле coresrv/ns/ns_api.h.

Retcode NsEnumServices(NsHandle ns, const char *type, unsigned index,

char *server, rtl_size_t serverSize,

char *service, rtl_size_t serviceSize);

Функция перечисляет службы с заданным интерфейсом, опубликованные на сервере имен.

Входные параметры:

ns– дескриптор соединения с сервером имен, полученный ранее с помощью вызоваNsCreate();type– имя интерфейса, который реализует служба (например,kl.drivers.Block);index– индекс для перечисления служб;serverSize– максимальный размер буфера для выходного параметраserverв байтах;serviceSize– максимальный размер буфера для выходного параметраserviceв байтах.

Выходные параметры:

server– имя серверного процесса, предоставляющего службу (например,kl.drivers.Ata);service– полное квалифицированное имя службы (например,blkdev.ata).

Например, получить полный список серверных процессов, предоставляющих службу с интерфейсом kl.drivers.Block, можно следующим образом.

rc = NsEnumServices(ns, "kl.drivers.Block", 0, outServerName, ServerNameSize, outServiceName, ServiceNameSize);

rc = NsEnumServices(ns, "kl.drivers.Block", 1, outServerName, ServerNameSize, outServiceName, ServiceNameSize);

...

rc = NsEnumServices(ns, "kl.drivers.Block", N, outServerName, ServerNameSize, outServiceName, ServiceNameSize);

Вызовы функции с инкрементированием индекса продолжаются до тех пор, пока функция не вернет rcResourceNotFound.

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

В началоNsPublishService()

Функция объявлена в файле coresrv/ns/ns_api.h.

Retcode NsPublishService(NsHandle ns, const char *type, const char *server,

const char *service);

Функция публикует службу с заданным интерфейсом на сервере имен.

Параметры:

ns– дескриптор соединения с сервером имен, полученный ранее с помощью вызоваNsCreate();type– имя интерфейса, который реализует публикуемая служба (например,kl.drivers.Block);server– имя серверного процесса (например,kl.drivers.Ata);service– полное квалифицированное имя службы (например,blkdev.ata).

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

В началоNsUnPublishService()

Функция объявлена в файле coresrv/ns/ns_api.h.

Retcode NsUnPublishService( NsHandle ns, const char *type, const char *server,

const char *service);

Функция снимает с публикации службу на сервере имен.

Параметры:

ns– дескриптор соединения с сервером имен, полученный ранее с помощью вызоваNsCreate();type– имя интерфейса, который реализует публикуемая служба (например,kl.drivers.Block);server– имя серверного процесса (например,kl.drivers.Ata);service– полное квалифицированное имя службы (например,blkdev.ata).

В случае успеха функция возвращает rcOk, иначе возвращает код ошибки.

В началоKosCondvarBroadcast()

Функция объявлена в файле kos/condvar.h.

void KosCondvarBroadcast(KosCondvar *condvar);

Функция пробуждает все потоки из очереди потоков, заблокированных посредством условной переменной condvar.

KosCondvarDeinit()

Функция объявлена в файле kos/condvar.h.

void KosCondvarDeinit(KosCondvar *condvar);

Функция деинициализирует условную переменную condvar.

KosCondvarInit()

Функция объявлена в файле kos/condvar.h.

void KosCondvarInit(KosCondvar *condvar);

Функция инициализирует условную переменную condvar.

KosCondvarSignal()

Функция объявлена в файле kos/condvar.h.

void KosCondvarSignal(KosCondvar *condvar);

Функция пробуждает один поток из очереди потоков, заблокированных посредством условной переменной condvar.

KosCondvarWait()

Функция объявлена в файле kos/condvar.h.

Retcode KosCondvarWait(KosCondvar *condvar, KosMutex *mutex);

Функция блокирует исполнение текущего потока посредством условной переменной condvar, пока он не будет пробужден с помощью KosCondvarSignal() или KosCondvarBroadcast().

mutex – мьютекс, который будет использован для защиты критической секции.

В случае успеха функция возвращает rcOk.

В началоKosCondvarWaitTimeout()

Функция объявлена в файле kos/condvar.h.

Retcode KosCondvarWaitTimeout(KosCondvar *condvar, KosMutex *mutex,

rtl_uint32_t mdelay);

Функция блокирует исполнение текущего потока посредством условной переменной condvar, пока он не будет пробужден с помощью KosCondvarSignal() или KosCondvarBroadcast(). Поток блокируется не более чем на mdelay миллисекунд.

mutex– мьютекс, который будет использован для защиты критической секции.

Функция возвращает rcOk в случае успеха и rcTimeout, если время ожидания истекло.

В началоKosEventDeinit()

Функция объявлена в файле kos/event.h.

void KosEventDeinit(KosEvent *event);

Функция освобождает ресурсы, связанные с событием event (уничтожает событие).

KosEventInit()

Функция объявлена в файле kos/event.h.

void KosEventInit(KosEvent *event);

Функция создает событие event.

Созданное событие находится в несигнальном состоянии.

В началоKosEventReset()

Функция объявлена в файле kos/event.h.

void KosEventReset(KosEvent *event);

Функция переводит событие event в несигнальное состояние (сбрасывает событие).

KosEventSet()

Функция объявлена в файле kos/event.h.

void KosEventSet(KosEvent *event);

Функция переводит событие event в сигнальное состояние (сигнализирует событие) и таким образом пробуждает все потоки, ожидающие его.

KosEventWait()

Функция объявлена в файле kos/event.h.

void KosEventWait(KosEvent *event, rtl_bool reset);

Функция ожидает перехода события в сигнальное состояние.

Параметр reset указывает, следует ли автоматически сбросить событие при успешном завершении ожидания.

Функция возвращает rcOk в случае успеха.

В началоKosEventWaitTimeout()

Функция объявлена в файле kos/event.h.

Retcode KosEventWaitTimeout(KosEvent *event, rtl_bool reset,

rtl_uint32_t msec);

Функция ожидает перехода события в сигнальное состояние в течение msec миллисекунд.

Параметр reset указывает, следует ли автоматически сбросить событие при успешном завершении ожидания.

Функция возвращает rcOk в случае успеха и rcTimeout при превышении таймаута.

В началоKosMutexDeinit()

Функция объявлена в файле kos/mutex.h.

void KosMutexDeinit(KosMutex *mutex);

Функция уничтожает мьютекст mutex.

KosMutexInit()

Функция объявлена в файле kos/mutex.h.

void KosMutexInit(KosMutex *mutex);

Функция выполняет инициализацию мьютекса mutex в незаблокированном состоянии.

KosMutexInitEx()

Функция объявлена в файле kos/mutex.h.

void KosMutexInitEx(KosMutex *mutex, int recursive);

Функция выполняет инициализацию мьютекса mutex в незаблокированном состоянии.

Для инициализации рекурсивного мьютекса в параметр recursive нужно передать значение 1.

KosMutexLock()

Функция объявлена в файле kos/mutex.h.

void KosMutexLock(KosMutex *mutex);

Функция захватывает мьютекс mutex.

Если мьютекс уже захвачен, поток блокируется в ожидании его разблокировки.

В началоKosMutexLockTimeout()

Функция объявлена в файле kos/mutex.h.

Retcode KosMutexLockTimeout(KosMutex *mutex, rtl_uint32_t mdelay);

Функция захватывает мьютекс mutex.

Если мьютекс уже захвачен, поток блокируется на mdelay миллисекунд в ожидании его разблокировки.

Функция возвращает rcOk в случае успеха и rcTimeout, если время ожидания истекло.

В началоKosMutexTryLock()

Функция объявлена в файле kos/mutex.h.

Retcode KosMutexTryLock(KosMutex *mutex);

Функция делает попытку захвата мьютекса mutex.

Функция возвращает rcOk, если мьютекс удалось захватить и rcBusy, если мьютекс не удалось захватить, так как он уже захвачен.

В началоKosMutexUnlock()

Функция объявлена в файле kos/mutex.h.

void KosMutexUnlock(KosMutex *mutex);

Функция разблокирует мьютекс mutex.

Для разблокировки рекурсивного мьютекса нужно сделать столько вызовов KosMutexUnlock(), сколько раз рекурсивный мьютекс был заблокирован.

KosRWLockDeinit()

Функция объявлена в файле kos/rwlock.h.

void KosRWLockDeinit(KosRWLock *rwlock);

Функция деинициализирует блокировку чтения-записи rwlock.

KosRWLockInit()

Функция объявлена в файле kos/rwlock.h.

void KosRWLockInit(KosRWLock *rwlock);

Функция инициализирует блокировку чтения-записи rwlock.

KosRWLockRead()

Функция объявлена в файле kos/rwlock.h.

void KosRWLockRead(KosRWLock *rwlock);

Функция блокирует потоки чтения.

В началоKosRWLockTryRead()

Функция объявлена в файле kos/rwlock.h.

Retcode KosRWLockTryRead(KosRWLock *rwlock);

Функция делает попытку блокировки потоков чтения.

В случае успеха функция возвращает rcOk.

В началоKosRWLockTryWrite()

Функция объявлена в файле kos/rwlock.h.

Retcode KosRWLockTryWrite(KosRWLock *rwlock);

Функция делает попытку блокировки потоков записи.

В случае успеха функция возвращает rcOk.

В началоKosRWLockUnlock()

Функция объявлена в файле kos/rwlock.h.

void KosRWLockUnlock(KosRWLock *rwlock);

Функция снимает блокировку чтения-записи rwlock.

KosRWLockWrite()

Функция объявлена в файле kos/rwlock.h.

void KosRWLockWrite(KosRWLock *rwlock);

Функция блокирует потоки записи.

В началоKosSemaphoreDeinit()

Функция объявлена в файле kos/semaphore.h.

Retcode KosSemaphoreDeinit(KosSemaphore *semaphore);

Функция уничтожает семафор semaphore, инициализированный ранее функцией KosSemaphoreInit().

Безопасно уничтожать инициализированный семафор, на котором в настоящее время нет заблокированных потоков. Эффект уничтожения семафора, на котором в данный момент заблокированы другие потоки, непредсказуем.

Функция возвращает:

- rcOk в случае успеха;

- rcInvalidArgument, если

semaphoreуказывает на невалидный семафор; - rcFail, если есть потоки, заблокированные этим семафором.

KosSemaphoreInit()

Функция объявлена в файле kos/semaphore.h.

Retcode KosSemaphoreInit(KosSemaphore *semaphore, unsigned count);

Функция инициализирует семафор semaphore с начальным значением count.

Функция возвращает:

- rcOk в случае успеха;

- rcInvalidArgument, если

semaphoreуказывает на невалидный семафор; - rcFail, если значение

countпревышает KOS_SEMAPHORE_VALUE_MAX.

KosSemaphoreSignal()

Функция объявлена в файле kos/semaphore.h.

Retcode KosSemaphoreSignal(KosSemaphore *semaphore);

Функция освобождает (сигнализирует) семафор semaphore.

Функция возвращает:

- rcOk в случае успеха;

- rcInvalidArgument, если

semaphoreуказывает на невалидный семафор.

KosSemaphoreTryWait()

Функция объявлена в файле kos/semaphore.h.

Retcode KosSemaphoreTryWait(KosSemaphore *semaphore);

Функция делает попытку захвата семафора semaphore.

Функция возвращает:

- rcOk в случае успеха;

- rcInvalidArgument, если

semaphoreуказывает на невалидный семафор; - rcBusy, если семафор уже захвачен.

KosSemaphoreWait()

Функция объявлена в файле kos/semaphore.h.

Retcode KosSemaphoreWait(KosSemaphore *semaphore);

Функция ожидает захвата семафора semaphore.

Функция возвращает:

- rcOk в случае успеха;

- rcInvalidArgument, если

semaphoreуказывает на невалидный семафор.

KosSemaphoreWaitTimeout()

Функция объявлена в файле kos/semaphore.h.

Retcode KosSemaphoreWaitTimeout(KosSemaphore *semaphore, rtl_uint32_t mdelay);

Функция ожидает захвата семафора semaphore в течение mdelay миллисекунд.

Функция возвращает:

- rcOk в случае успеха;

- rcInvalidArgument, если

semaphoreуказывает на невалидный семафор; - rcTimeout, если время ожидания истекло.

DmaInfo

Структура, описывающая DMA-буфер, объявлена в файле io/io_dma.h.

typedef struct {

/** DMA-флаги (атрибуты). */

DmaAttr flags;

/** Минимальный порядок DMA-блоков в буфере. */

rtl_size_t orderMin;

/** Размер DMA-буфера. */

rtl_size_t size;

/** Число DMA-блоков (меньше или равно DMA_FRAMES_COUNT_MAX).

* Может быть равно 0, если DMA-буфер недоступен для устройства. */

rtl_size_t count;

/** Массив описателей DMA-блоков. */

union DmaFrameDescriptor {

struct {

/** Порядок (order) DMA-блока. Число страниц в блоке равно двум

* в степени order. */

DmaAddr order: DMA_FRAME_ORDER_BITS;

/** Физический или IOMMU-адрес DMA-блока. */

DmaAddr frame: DMA_FRAME_BASE_BITS;

};

/** Описатель DMA-блока */

DmaAddr raw;

} descriptors[1];

} DmaInfo;

DMA-флаги

DMA-флаги (атрибуты) объявлены в файле io/io_dma.h.

- DMA_DIR_TO_DEVICE – разрешены транзакции из основной памяти в память устройства;

- DMA_DIR_FROM_DEVICE – разрешены транзакции из памяти устройства в основную память;

- DMA_DIR_BIDIR – разрешены транзакции из основной памяти в память устройства и наоборот;

- DMA_ZONE_DMA32 – под буфер разрешено использовать только первые 4 Гб памяти;

- DMA_ATTR_WRITE_BACK, DMA_ATTR_WRITE_THROUGH, DMA_ATTR_CACHE_DISABLE, DMA_ATTR_WRITE_COMBINE – управление кэшированием страниц памяти.

KnIoDmaBegin()

Функция объявлена в файле coresrv/io/dma.h.

Retcode KnIoDmaBegin(Handle rid, Handle *handle);

Функция разрешает устройству доступ к DMA-буферу с дескриптором rid.

Выходной параметр handle содержит дескриптор данного разрешения.

В случае успеха функция возвращает rcOk.

Пример использования – см. KnIoDmaCreate().

Чтобы запретить устройству доступ к DMA-буферу, необходимо вызвать функцию KnIoClose(), передав в нее дескриптор разрешения handle.

KnIoDmaCreate()

Функция объявлена в файле coresrv/io/dma.h.

Retcode KnIoDmaCreate(rtl_uint32_t order, rtl_size_t size, DmaAttr flags,

Handle *outRid);

Функция регистрирует и выделяет физический DMA-буфер.

Входные параметры: