Содержание

- Что нового

- О KasperskyOS Community Edition

- Обзор KasperskyOS

- Начало работы

- Разработка под KasperskyOS

- Запуск процессов

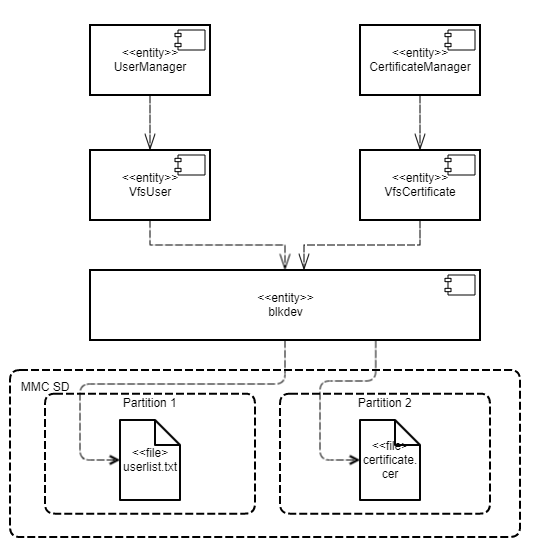

- Файловые системы и сеть

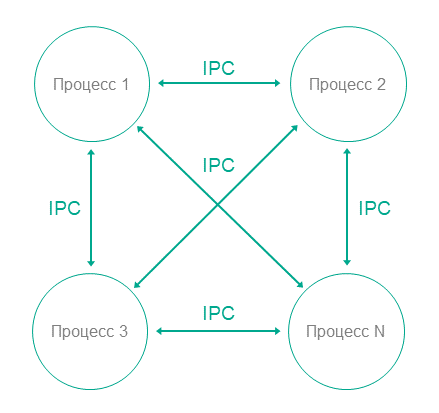

- IPC и транспорт

- Создание IPC-каналов

- Добавление в решение службы из состава KasperskyOS Community Edition

- Создание и использование собственных служб

- KasperskyOS API

- Коды возврата

- Библиотека libkos

- Управление дескрипторами (handle_api.h)

- Выделение и освобождение памяти (alloc.h)

- Использование DMA (dma.h)

- Управление обработкой прерываний (irq.h)

- Инициализация IPC-транспорта для межпроцессного взаимодействия и управление обработкой IPC-запросов (transport-kos.h, transport-kos-dispatch.h)

- Инициализация IPC-транспорта для обращения к модулю безопасности (transport-kos-security.h)

- Генерация случайных чисел (random_api.h)

- Получение и изменение значений времени (time_api.h)

- Использование уведомлений (notice_api.h)

- Динамическое создание IPC-каналов (cm_api.h, ns_api.h)

- Использование примитивов синхронизации (event.h, mutex.h, rwlock.h, semaphore.h, condvar.h)

- Управление изоляцией памяти для ввода-вывода (iommu_api.h)

- Использование очередей (queue.h)

- Использование барьеров памяти (barriers.h)

- Выполнение системных вызовов (syscalls.h)

- Прерывание IPC (ipc_api.h)

- Поддержка POSIX

- Получение статистических сведений о системе

- Компонент MessageBus

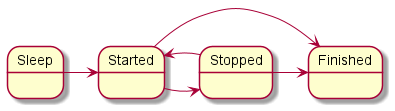

- Компонент ExecutionManager

- Сборка решения на базе KasperskyOS

- Разработка политик безопасности

- Формальные спецификации компонентов решения на базе KasperskyOS

- Описание политики безопасности решения на базе KasperskyOS

- Общие сведения об описании политики безопасности решения на базе KasperskyOS

- Синтаксис языка PSL

- Установка глобальных параметров политики безопасности решения на базе KasperskyOS

- Включение PSL-файлов в описание политики безопасности решения на базе KasperskyOS

- Включение EDL-файлов в описание политики безопасности решения на базе KasperskyOS

- Создание объектов моделей безопасности

- Привязка методов моделей безопасности к событиям безопасности

- Создание профилей аудита безопасности

- Создание и выполнение тестов политики безопасности решения на базе KasperskyOS

- Типы данных в языке PSL

- Примеры привязок методов моделей безопасности к событиям безопасности

- Примеры описаний простейших политик безопасности решений на базе KasperskyOS

- Примеры профилей аудита безопасности

- Примеры тестов политик безопасности решений на базе KasperskyOS

- Модели безопасности KasperskyOS

- Модель безопасности Pred

- Модель безопасности Bool

- Модель безопасности Math

- Модель безопасности Struct

- Модель безопасности Base

- Модель безопасности Regex

- Модель безопасности HashSet

- Модель безопасности StaticMap

- Объект модели безопасности StaticMap

- Правило init модели безопасности StaticMap

- Правило fini модели безопасности StaticMap

- Правило set модели безопасности StaticMap

- Правило commit модели безопасности StaticMap

- Правило rollback модели безопасности StaticMap

- Выражение get модели безопасности StaticMap

- Выражение get_uncommitted модели безопасности StaticMap

- Модель безопасности Flow

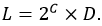

- Модель безопасности Mic

- Объект модели безопасности Mic

- Правило create модели безопасности Mic

- Правило delete модели безопасности Mic

- Правило execute модели безопасности Mic

- Правило upgrade модели безопасности Mic

- Правило call модели безопасности Mic

- Правило invoke модели безопасности Mic

- Правило read модели безопасности Mic

- Правило write модели безопасности Mic

- Выражение query_level модели безопасности Mic

- Методы служб ядра KasperskyOS

- Служба виртуальной памяти

- Служба ввода-вывода

- Служба потоков исполнения

- Служба дескрипторов

- Служба процессов

- Служба синхронизации

- Службы файловой системы

- Служба времени

- Служба слоя аппаратных абстракций

- Служба управления контроллером XHCI

- Служба аудита

- Служба профилирования

- Служба управления изоляцией памяти для ввода-вывода

- Служба соединений

- Служба управления электропитанием

- Служба уведомлений

- Служба гипервизора

- Службы доверенной среды исполнения

- Служба прерывания IPC

- Служба управления частотой процессоров

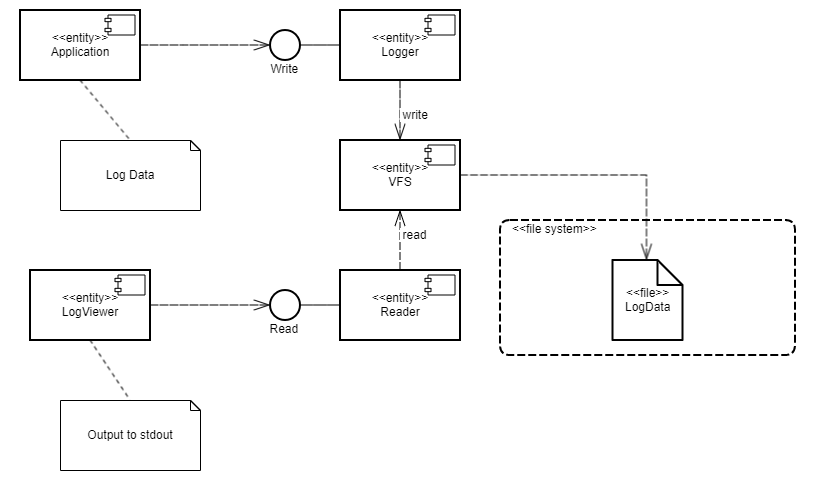

- Использование системных программ Klog и KlogStorage для выполнения аудита безопасности

- Паттерны безопасности при разработке под KasperskyOS

- Приложения

- Дополнительные примеры

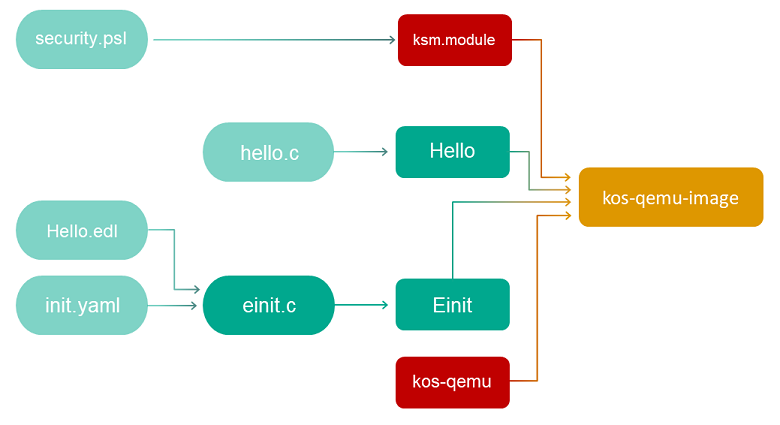

- Пример hello

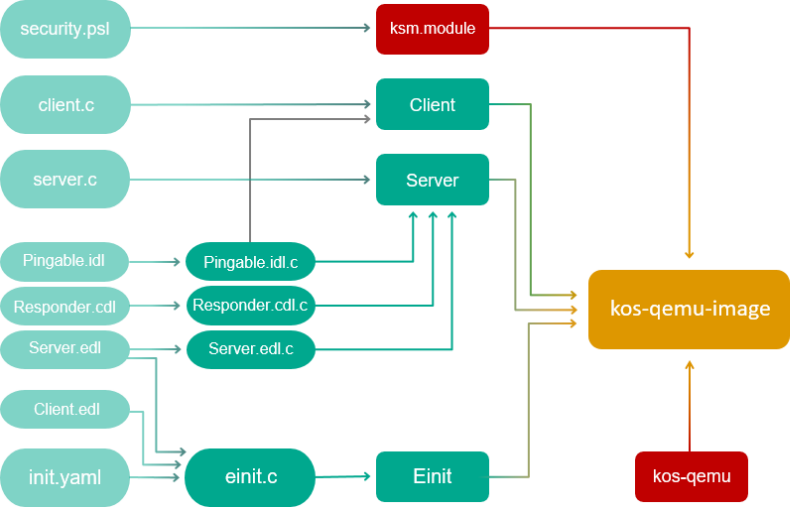

- Пример echo

- Пример ping

- Пример net_with_separate_vfs

- Пример net2_with_separate_vfs

- Пример embedded_vfs

- Пример vfs_extfs

- Пример multi_vfs_ntpd

- Пример multi_vfs_dns_client

- Пример multi_vfs_dhcpcd

- Пример mqtt_publisher (Mosquitto)

- Пример mqtt_subscriber (Mosquitto)

- Пример gpio_input

- Пример gpio_output

- Пример gpio_interrupt

- Пример gpio_echo

- Пример koslogger

- Пример pcre

- Пример messagebus

- Пример i2c_ds1307_rtc

- Пример iperf_separate_vfs

- Пример uart

- Пример spi_check_regs

- Пример barcode_scanner

- Пример perfcnt

- Пример watchdog_system_reset

- Пример shared_libs

- Сведения о некоторых лимитах, установленных в системе

- Дополнительные примеры

- Лицензирование

- Предоставление данных

- Глоссарий

- Callable-дескриптор

- CDL

- DMA

- EDL

- Execute-интерфейс

- IDL

- Init-описание

- IPC

- IPC-дескриптор

- IPC-запрос

- IPC-канал

- IPC-ответ

- IPC-сообщение

- IPC-транспорт

- KasperskyOS

- KSM

- KSS

- MID

- OCap

- OPP

- PAL

- PSL

- RIID

- SID

- Аппаратное прерывание

- Арена IPC-сообщения

- Аудит безопасности

- Барьер памяти

- Блокировка чтения-записи

- Буфер DMA

- Выражение модели безопасности

- Данные аудита безопасности

- Дерево наследования дескрипторов

- Дескриптор

- Дескриптор арены

- Дескриптор участка арены

- Идентификатор безопасности

- Идентификатор метода службы

- Идентификатор службы

- Инициализирующая программа

- Интерфейс безопасности

- Интерфейс службы

- Интерфейсный метод

- Клиент

- Клиентская библиотека компонента решения

- Клиентский процесс

- Компонент решения на базе KasperskyOS

- Контекст безопасности

- Контекст передачи ресурса

- Контекст пользовательского ресурса

- Конфигурация аудита безопасности

- Критическая секция

- Мандатная ссылка

- Маска прав дескриптора

- Маска событий

- Межпроцессное взаимодействие

- Метод модели безопасности

- Метод службы

- Модель безопасности KasperskyOS

- Мьютекс

- Начальное значение генератора случайных чисел

- Объект контекста передачи ресурса

- Объект модели безопасности

- Описание политики безопасности решения на базе KasperskyOS

- Паттерн безопасности

- Политика безопасности решения на базе KasperskyOS

- Пользовательский ресурс

- Поставщик ресурсов

- Поток исполнения

- Потребитель ресурсов

- Правило модели безопасности

- Прерывание MSI

- Приемник уведомлений

- Прикладная программа

- Программа

- Профиль аудита безопасности

- Процесс

- Прямой доступ к памяти

- Разыменование дескриптора

- Рекурсивный мьютекс

- Ресурс

- Решение модуля безопасности

- Решение на базе KasperskyOS

- Семафор

- Сервер

- Серверная библиотека компонента решения

- Серверный процесс

- Система паттернов безопасности

- Системная программа

- Системный ресурс

- Служба

- Слушающий дескриптор

- Событие

- Событие безопасности

- Точка рабочих характеристик

- Транспортная библиотека

- Транспортный код

- Транспортный контейнер дескриптора

- Уровень аудита безопасности

- Уровень целостности ресурса

- Уровень целостности субъекта

- Условная переменная

- Фиксированная часть IPC-сообщения

- Формальная спецификация компонента решения на базе KasperskyOS

- Шаблон безопасности

- Информация о стороннем коде

- Уведомления о товарных знаках

Что нового

В KasperskyOS Community Edition 1.2 появились следующие возможности и доработки:

В связи с изменениями в компонентах SDK, вам необходимо внести изменения в прикладной код, разработанный с использованием версии KasperskyOS Community Edition 1.1.1, перед тем как использовать его с версией KasperskyOS Community Edition 1.2. Подробнее см. "Миграция прикладного кода с версии 1.1.1 на версию 1.2".

- Изменены системные требования: для установки SDK требуется ОС Ubuntu GNU/Linux 22.04 "Jammy Jellyfish".

- Добавлена возможность использовать динамические библиотеки.

- Добавлена возможность использовать аппаратный сторожевой таймер (watchdog) на Raspberry Pi 4 Model B.

- Добавлен компонент ExecutionManager, предназначенный для создания, запуска и остановки процессов.

- Добавлен скрипт для автоматической установки переменных окружения, используемых инструментами SDK.

- Добавлена передача данных на серверы "Лаборатории Касперского" при запуске сборки примеров из состава SDK. Данные передаются с целью учета количества пользователей KasperskyOS Community Edition и получения информации о распространении и использовании KasperskyOS Community Edition. Вы можете отключить эту функциональность.

- Обновлено руководство разработчика, в частности:

- Добавлен раздел "Работа с ареной IPC-сообщений".

- Добавлен раздел "Сведения о некоторых лимитах, установленных в системе".

- Добавлены описания сценариев работы с интерфейсами библиотеки libkos.

- Обновлена инструкция по сборке и выполнению тестов политики безопасности решения.

- Добавлен глоссарий.

- Добавлены следующие сторонние библиотеки и приложения:

- Guidelines Support Library (GSL) (2.1.0);

- json_scheme_validator (2.1.0);

- libpcap (1.10.4);

- libunwind (1.6.2);

- Обновлены следующие сторонние библиотеки и приложения:

- libxml2;

- Mbedtls;

- Mosquitto;

- OpenSSL;

- spdlog;

- sqlite;

- fmt;

- zlib

- flex;

- bison;

- QEMU.

- Исключены из состава SDK следующие сторонние библиотеки и приложения:

- ffmpeg;

- opencv;

- libjpeg-turbo;

- libpng;

- protobuf.

В KasperskyOS Community Edition 1.1.1 появились следующие возможности и доработки:

- Обновлены следующие сторонние библиотеки и приложения:

- FFmpeg;

- libxml2;

- Eclipse Mosquitto;

- opencv;

- OpenSSL;

- protobuf;

- sqlite;

- usb.

- Добавлена поддержка аппаратной платформы Raspberry Pi 4 Model B ревизии 1.5.

В KasperskyOS Community Edition 1.1 появились следующие возможности и доработки:

- Добавлена поддержка работы с шиной I2C в режиме ведущего устройства (master).

- Добавлена поддержка работы с шиной SPI в режиме ведущего устройства (master).

- Добавлена поддержка для USB HID устройств.

- Добавлена поддержка симметричной многопроцессорности (SMP).

- Расширены возможности для профилирования устройства: добавлена библиотека iperf и счетчики, отслеживающие системные параметры.

- Добавлена библиотека PCRE и пример работы с ней.

- Добавлена библиотека SPDLOG и пример работы с ней.

- Добавлен компонент MessageBus и пример работы с ним.

- Добавлены средства динамического анализа кода (ASAN, UBSAN).

В KasperskyOS Community Edition 1.0 появились следующие возможности и доработки:

- Добавлена поддержка аппаратной платформы Raspberry Pi 4 Model B.

- Добавлена поддержка SD-карты для аппаратной платформы Raspberry Pi 4 Model B.

- Добавлена поддержка Ethernet для аппаратной платформы Raspberry Pi 4 Model B.

- Добавлена поддержка портов ввода-вывода GPIO для аппаратной платформы Raspberry Pi 4 Model B.

- Добавлены сетевые сервисы DHCP, DNS, NTP и примеры работы с ними.

- Добавлена библиотека для работы с протоколом MQTT и примеры ее использования.

О KasperskyOS Community Edition

KasperskyOS Community Edition (CE) — общедоступная версия KasperskyOS, предназначенная для освоения основных принципов разработки приложений под KasperskyOS. KasperskyOS Community Edition позволит вам увидеть, как концепции, заложенные в KasperskyOS, работают на практике. KasperskyOS Community Edition включает в себя примеры приложений с исходным кодом, подробные пояснения, а также инструкции и инструменты для сборки приложений.

KasperskyOS Community Edition пригодится вам для:

- изучения принципов и приемов разработки "secure by design" на практических примерах;

- изучения KasperskyOS как возможной платформы для реализации своих проектов;

- прототипирования решений (прежде всего, Embedded/IoT) на основе KasperskyOS;

- портирования приложений/компонентов на KasperskyOS;

- изучения вопросов безопасности в разработке ПО.

KasperskyOS Community Edition позволяет разрабатывать приложения как на языке C, так и на C++. Подробнее о настройке среды разработки см. "Настройка среды разработки".

Для получения KasperskyOS Community Edition перейдите по ссылке.

Помимо этой документации, также рекомендуем изучить материалы раздела сайта KasperskyOS для разработчиков.

В начало

Об этом документе

Руководство разработчика KasperskyOS Community Edition адресовано специалистам, которые осуществляют разработку безопасных решений на базе KasperskyOS.

Руководство предназначено специалистам, обладающим следующими навыками: знание языков C/C++, опыт разработки под POSIX-совместимые системы, знакомство с GNU Binary Utilities (далее также "binutils").

Вы можете применять информацию в этом руководстве для выполнения следующих задач:

- установка и удаление KasperskyOS Community Edition;

- использование KasperskyOS Community Edition.

Комплект поставки

KasperskyOS SDK представляет собой набор программных средств для создания решений на базе KasperskyOS.

В комплект поставки KasperskyOS Community Edition входят:

- deb-пакет для установки KasperskyOS Community Edition, содержащий:

- образ ядра операционной системы KasperskyOS;

- инструменты для разработки (компилятор GCC, компоновщик LD, набор утилит binutils, эмулятор QEMU и сопутствующие инструменты);

- утилиты и скрипты (например, генераторы исходного кода, скрипт

makekssдля создания модуля безопасности Kaspersky Security Module, скриптmakeimgдля создания образа решения); - набор библиотек, обеспечивающих частичную совместимость со стандартом POSIX;

- драйверы;

- системные программы (например, виртуальную файловую систему);

- примеры работы с компонентами KasperskyOS Community Edition;

- лицензионное соглашение;

- файл с информацией о стороннем коде (Legal Notices).

- Руководство разработчика KasperskyOS Community Edition (онлайн-документация).

- Информация о версии (Release Notes);

KasperskyOS SDK устанавливается на компьютер под управлением ОС Ubuntu GNU/Linux.

Следующие компоненты, входящие в комплект поставки KasperskyOS Community Edition, являются "Runtime компонентами" в соответствии с условиями лицензионного соглашения:

- Образ ядра операционной системы KasperskyOS.

Остальные части комплекта поставки не являются "Runtime компонентами". Условия и возможности использования каждого компонента могут быть дополнительно указаны в разделе "Информация о стороннем коде".

В начало

Системные требования

Для установки KasperskyOS Community Edition и запуска примеров под QEMU необходимы:

- Операционная система: Ubuntu GNU/Linux 22.04 "Jammy Jellyfish". Возможно использование Docker-контейнера.

- Процессор: процессор с архитектурой x86-64 (для большей производительности требуется поддержка аппаратной виртуализации).

- Оперативная память: для комфортной работы с инструментами сборки рекомендуется иметь не менее 4 ГБ оперативной памяти.

- Дисковое пространство: не менее 3 ГБ свободного пространства в директории

/opt(в зависимости от разрабатываемого решения).

Для запуска примеров на аппаратной платформе Raspberry Pi необходимы:

- модель Raspberry Pi 4 Model B (ревизии 1.1, 1.2, 1.4, 1.5) с объемом оперативной памяти равным 2, 4 или 8 ГБ;

- microSD-карта объемом не менее 2 ГБ;

- преобразователь USB-UART.

Включенные сторонние библиотеки и приложения

Для упрощения процесса разработки приложений в состав KasperskyOS Community Edition также включены следующие сторонние библиотеки и приложения:

- flex (v.2.6.2) – генератор лексических анализаторов.

Документация: https://github.com/westes/flex

- pkg-config-lite (v.0.28) – утилита, предоставляющая интерфейс для получения информации об установленных в системе библиотеках (версия, параметры для C / C ++ компилятора и компоновщика).

Документация: https://sourceforge.net/projects/pkgconfiglite

- CMake (v.3.25.0) – кроссплатформенное программное средство автоматизации сборки программного обеспечения из исходного кода.

Документация: https://cmake.org/documentation

- autoconf-archive (v.2022.09.03) – набор макросов для утилиты Autoconf, создающей конфигурационные скрипты для автоматической настройки и сборки программного обеспечения из исходного кода.

Документация: https://www.gnu.org/software/autoconf-archive

- Automake (v.1.13 и v.1.16.4) – утилита генерации стандартизированных файлов

Makefile.inдля автоматической настройки и сборки программного обеспечения из исходного кода.Документация: https://www.gnu.org/software/automake

- Autoconf (v.2.69) – утилита генерации конфигурационных скриптов

configureдля автоматической настройки и сборки программного обеспечения из исходного кода.Документация: https://www.gnu.org/software/autoconf

- autotools-wrappers (v.am-10) – обертка для утилит Autoconf и Automake, которая определяет подходящую для автоматической настройки и сборки программного обеспечения версию утилиты из нескольких, установленных в системе.

Документация: https://gitweb.gentoo.org/proj/autotools-wrappers.git/tree

- Libtool (v.2.4.2) – скрипт поддержки общих библиотек, который скрывает сложности использования библиотек за последовательным, переносимым интерфейсом.

Документация: https://www.gnu.org/software/libtool

- Binutils (v.2.38) – набор утилит для работы с бинарными файлами, который включает в себя ассемблер, компоновщик, архиватор и другие утилиты.

Документация: https://www.gnu.org/software/binutils

- Bison (v.3.5.4) – генератор синтаксических анализаторов общего назначения, преобразующий аннотированную контекстно-свободную грамматику в LR- или GLR-анализатор с использованием таблиц разбора LALR(1).

Документация: https://www.gnu.org/software/bison

- GNU Compiler Collection (GCC) (v.9.2.1) – набор компиляторов для различных языков программирования, включая C / C ++.

Документация: https://gcc.gnu.org/onlinedocs

- QEMU (v.8.1.3) – программа для эмуляции аппаратного обеспечения различных платформ.

Документация: https://www.qemu.org/docs/master

- Automated Testing Framework (ATF) (v.0.20) – набор библиотек для написания тестов для программ на C, C++ и POSIX shell.

Документация: https://github.com/jmmv/atf

- Boost (v.1.78.0) – собрание библиотек классов, использующих функциональность языка C++ и предоставляющих удобный кроссплатформенный высокоуровневый интерфейс для лаконичного кодирования различных повседневных подзадач программирования (работа с данными, алгоритмами, файлами, потоками и т. п.).

Документация: https://www.boost.org/doc

- nlohmann_json (v.3.9.1) – библиотека для работы с форматом JSON.

Документация: https://github.com/nlohmann/json

- Civetweb (v.1.11) – простой в использовании, мощный, встраиваемый веб-сервер на C / C ++ с дополнительной поддержкой CGI, SSL и Lua.

Документация: http://civetweb.github.io/civetweb/UserManual.html

- fmt (v.9.1.0) – библиотека для форматирования с открытым исходным кодом.

Документация: https://fmt.dev/latest/index.html

- Guidelines Support Library (GSL) (v.2.1.0) – библиотека, содержащая функции и типы, которые предлагаются к использованию в соответствии с C++ Core Guidelines при поддержке Standard C++ Foundation.

Документация: https://github.com/microsoft/gsl

- GoogleTest (v.1.10.0) – библиотека для тестирования кода на C++.

Документация: https://google.github.io/googletest

- iperf (v.3.10.1) – библиотека для тестирования производительности сети.

Документация: https://software.es.net/iperf

- json-schema-validator (v.2.1.0) – библиотека, предназначенная для проведения валидации данных в формате JSON в соответствии с заданными JSON-схемами.

Документация: https://github.com/pboettch/json-schema-validator

- libffi (v.3.2.1) – библиотека, предоставляющая C-интерфейс для вызова заранее скомпилированного кода.

Документация: https://github.com/libffi/libffi

- jsoncpp (v.1.9.4) – библиотека для работы с форматом JSON.

Документация: https://github.com/open-source-parsers/jsoncpp

- libpcap (v.1.10.4) – библиотека для разработки программ, которые могут захватывать, фильтровать и анализировать сетевой трафик в UNIX-подобных системах.

Документация: https://www.tcpdump.org/index.html#documentation

- libunwind (v.1.6.2) – библиотека для обработки исключительных ситуаций и реализации механизма обратной трассировки стека вызова функций при аварийном завершении процесса.

Документация: https://www.nongnu.org/libunwind/docs.html

- libxml2 (v.2.10.4) – библиотека для работы с XML.

Документация: http://xmlsoft.org

- Mbed TLS (v.3.3.0) – библиотека, предоставляющая реализацию криптографических протоколов, таких как TLS/SSL, DTLS, а также алгоритмы шифрования, хэширования и аутентификации.

Документация: https://mbed-tls.readthedocs.io/en/latest

- Eclipse Mosquitto (v.2.0.18) – брокер сообщений, реализующий протокол MQTT.

Документация: https://mosquitto.org/documentation

- NTP (v.4.2.8P15) – библиотека для работы протоколом времени NTP.

Документация: http://www.ntp.org/documentation.html

- OpenSSL (v.1.1.1t) – полноценная криптографическая библиотека с открытым исходным кодом.

Документация: https://www.openssl.org/docs/

- pcre (v.8.44) – библиотека для работы с регулярными выражениями.

Документация: https://www.pcre.org/current/doc/html

- spdlog (v.1.11.0) – библиотека для журналирования.

Документация: https://github.com/gabime/spdlog

- sqlite (v.3.41.2) – библиотека для работы с базами данных.

Документация: https://www.sqlite.org/docs.html

- Zlib (v.1.2.13) – библиотека для сжатия данных.

Документация: https://zlib.net/manual.html

- usb (v.13.0.0) – библиотека для работы с USB-устройствами.

Документация: https://github.com/freebsd/freebsd-src/tree/release/13.0.0/sys/dev/usb

- libevdev (v.1.6.0) – библиотека для работы с периферийными устройствами типа evdev.

Документация: https://www.freedesktop.org/software/libevdev/doc/latest

- dhcpcd (v.9.4.1) – DHCP-, DHCPv6-клиент, предназначенный для автоматической конфигурации сетевых параметров на клиентской стороне.

Документация: https://github.com/NetworkConfiguration/dhcpcd

- Lwext4 (v.1.0.0) – библиотека для работы с файловыми системами ext2/3/4.

Документация: https://github.com/gkostka/lwext4.git

Также см. Информация о стороннем коде.

В начало

Ограничения и известные проблемы

Поскольку KasperskyOS Community Edition предназначен для обучения, мы интегрировали в пакет ряд ограничений:

- Максимальное поддерживаемое количество запущенных программ: 32.

- При завершении работы программы любым способом (например, return из основного потока исполнения) выделенные программой ресурсы не освобождаются, а сама программа переводится в "спящее" состояние. Программы не могут быть запущены повторно.

- Не поддерживается запуск двух и более программ с одинаковым EDL-описанием.

- Система останавливается, если не осталось работающих программ или если один из потоков программы-драйвера завершился (штатным или нештатным образом).

- При запуске примеров на аппаратной платформе Raspberry Pi 4 Model B максимальный размер образа решения (файла kos-image) не должен превышать 248 MB.

Миграция прикладного кода с версии SDK 1.1.1 на версию SDK 1.2

В связи с изменениями в компонентах SDK в версии 1.2, вам необходимо внести изменения в прикладной код, разработанный с использованием версии KasperskyOS Community Edition 1.1.1, перед тем как использовать его с версией KasperskyOS Community Edition 1.2.

Список необходимых изменений:

- В SDK добавился драйвер для работы с сопроцессором VideoCore (VC6) через технологию mailbox:

kl.drivers.Bcm2711MboxArmToVc, доступ к которому необходим драйверамkl.drivers.DNetSrvиkl.drivers.USB.- Если для создания init-описания решения (файл

init.yaml) используется шаблонinit.yaml.inи для процессовkl.drivers.DNetSrvиkl.drivers.USBиспользованы макросы@INIT_ProgramName_ENTITY_CONNECTIONS+@или@INIT_ProgramName_ENTITY_CONNECTIONS@, то изменений в init-описании не требуется.Иначе, если IPC-каналы для процессов

kl.drivers.DNetSrvиkl.drivers.USBуказаны вручную, то необходимо добавить процессkl.drivers.Bcm2711MboxArmToVcв init-описание и определить IPC-каналы между ним и процессамиkl.drivers.DNetSrvиkl.drivers.USB:

- name: kl.drivers.Bcm2711MboxArmToVc path: bcm2711_mbox_arm2vc_h - name: kl.drivers.USB path: usb connections: ... - target: kl.drivers.Bcm2711MboxArmToVc id: kl.drivers.Bcm2711MboxArmToVc - name: kl.drivers.DNetSrv path: dnet_entity connections: ... - target: kl.drivers.Bcm2711MboxArmToVc id: kl.drivers.Bcm2711MboxArmToVc- Необходимо добавить процесс

kl.drivers.Bcm2711MboxArmToVcв файлsecurity.pslи разрешить процессамkl.drivers.DNetSrvиkl.drivers.USBи ядру взаимодействовать с ним:

... use kl.drivers.Bcm2711MboxArmToVc._ ... execute src = Einit dst = kl.drivers.Bcm2711MboxArmToVc { grant () } request src = kl.drivers.Bcm2711MboxArmToVc dst = kl.core.Core { grant () } response src = kl.core.Core dst = kl.drivers.Bcm2711MboxArmToVc { grant () } request src = kl.drivers.DNetSrv dst = kl.drivers.Bcm2711MboxArmToVc { grant () } response src = kl.drivers.Bcm2711MboxArmToVc dst = kl.drivers.DNetSrv { grant () } request src = kl.drivers.USB dst = kl.drivers.Bcm2711MboxArmToVc { grant () } response src = kl.drivers.Bcm2711MboxArmToVc dst = kl.drivers.USB{ grant () } - Если для создания init-описания решения (файл

- Всем реализациям компонента VFS теперь необходим доступ к программе

kl.EntropyEntity.- Если для создания init-описания решения (файл

init.yaml) используется шаблонinit.yaml.inи для процессов, использующих компонент VFS (как поставляемых в составе SDKkl.VfsNet,kl.VfsRamFs,kl.VfsSdCardFs, так и включающих в себя VFS статически), использованы макросы@INIT_ProgramName_ENTITY_CONNECTIONS+@или@INIT_ProgramName_ENTITY_CONNECTIONS@, то изменений в init-описании не требуется.Иначе, если IPC-каналы для процессов, использующих компонент VFS, указаны вручную, то необходимо добавить процесс

kl.EntropyEntityв init-описание и определить IPC-каналы между ним и процессами, использующими компонент VFS:

- name: kl.VfsSdCardFs path: VfsSdCardFs connections: ... - target: kl.EntropyEntity id: kl.EntropyEntity - name: kl.VfsNet path: VfsNet connections: ... - target: kl.EntropyEntity id: kl.EntropyEntity - name: kl.ProgramWithEmbeddedVfs path: ProgramWithEmbedVfs connections: ... - target: kl.EntropyEntity id: kl.EntropyEntity - name: kl.EntropyEntity path: Entropy- Необходимо добавить процесс

kl.EntropyEntityв файлsecurity.pslи разрешить процессам, использующим компонент VFS, и ядру взаимодействовать с ним:

... use kl.EntropyEntity._ ... execute src = Einit dst = kl.drivers.EntropyEntity { grant () } ... request src = kl.EntropyEntity dst = kl.core.Core { grant () } response src = kl.core.Core dst = kl.EntropyEntity { grant () } request src = kl.VfsNet dst = kl.EntropyEntity { grant () } response src = kl.EntropyEntity dst = kl.VfsNet { grant () } request src = kl.VfsSdCardFs dst = kl.EntropyEntity { grant () } response src = kl.EntropyEntity dst = kl.VfsSdCardFs { grant () } request src = kl.ProgramWithEmbeddedVfs dst = kl.EntropyEntity { grant () } response src = kl.EntropyEntity dst = kl.ProgramWithEmbeddedVfs { grant () } - Если для создания init-описания решения (файл

- Драйверу

kl.drivers.USBтеперь необходим доступ к программеkl.core.NameServer.- Если для создания init-описания решения (файл

init.yaml) используется шаблонinit.yaml.inи для процессаkl.drivers.USBиспользованы макросы@INIT_ProgramName_ENTITY_CONNECTIONS+@или@INIT_ProgramName_ENTITY_CONNECTIONS@, то изменений в init-описании не требуется.Иначе, если IPC-каналы для процесса

kl.drivers.USBуказаны вручную, то необходимо добавить процессkl.core.NameServerв init-описание и определить IPC-каналы между ним и процессомkl.drivers.USB:

- name: kl.core.NameServer path: ns - name: kl.drivers.USB path: usb connections: ... - target: kl.core.NameServer id: kl.core.NameServer- Необходимо добавить процесс

kl.core.NameServerв файлsecurity.pslи разрешить процессуkl.drivers.USBи ядру взаимодействовать с ним:

... use kl.core.NameServer ... execute src = Einit dst = kl.core.NameServer { grant () } ... request src = kl.core.NameServer dst = kl.core.Core { grant () } response src = kl.core.Core dst = kl.core.NameServer { grant () } request src = kl.drivers.USB dst = kl.core.NameServer { grant () } response src = core.NameServer dst = kl.drivers.USB { grant () } - Если для создания init-описания решения (файл

- В SDK добавлена возможность использования динамических библиотек. Теперь любое решение по умолчанию собирается с использованием динамической компоновки. Это может повлиять на сборку решений, содержащих библиотеки, имеющие как статический так и динамический вариант.

- Чтобы включить принудительную статическую компоновку исполняемых файлов, нужно в корневом CMakeLists.txt проекта заменить

initialize_platform()наinitialize_platform (FORCE_STATIC). - Для перехода от статической компоновки к динамической компоновке необходимо выполнить дополнительные действия, описанные в статье "Использование динамических библиотек".

- Для использования динамических библиотек необходимо включить в решение системную программу BlobContainer.

- Необходимо добавить процесс

kl.bc.BlobContainerв файлsecurity.pslи разрешить процессам, использующим динамические библиотеки, взаимодействовать с ним:

... use kl.bc.BlobContainer ... execute src = Einit dst = kl.bc.BlobContainer { grant () } request { /* Allows tasks with the kl.bc.BlobContainer class to send requests to specified tasks. */ match src = kl.bc.BlobContainer { match dst = kl.core.Core { grant () } match dst = kl.VfsSdCardFs { grant () } } /* Allows task with the kl.bc.BlobContainer class to recive request from any task. */ match dst = kl.bc.BlobContainer { grant () } } response { /* Allows tasks with the kl.bc.BlobContainer class to get responses from specified tasks. */ match dst = kl.bc.BlobContainer { match src = kl.core.Core { grant () } match src = kl.VfsSdCardFs { grant () } } /* Allows task with the kl.bc.BlobContainer class to send response to any task. */ match src = kl.bc.BlobContainer { grant () } }Можно вынести разрешения для работы

kl.bc.BlobContainerв отдельный .psl файл и подключать его. (см. пример secure_logger в составе SDK). - Чтобы включить принудительную статическую компоновку исполняемых файлов, нужно в корневом CMakeLists.txt проекта заменить

- Монтирование файловой системы romfs теперь возможно только в режиме readonly.

- При монтировании romfs в C/C++ коде с использованием функции

mount()нужно передавать флагMS_RDONLY. - Также требуется внести изменения в аргументы командной строки программы VFS в init-описании или в файле CMakeLists.txt для сборки программы Einit.

Пример монтирования файловой системы romfs в файле init.yaml:

- name: kl.VfsSdCardFs path: VfsSdCardFs connections: - target: kl.drivers.SDCard id: kl.drivers.SDCard - target: kl.EntropyEntity id: kl.EntropyEntity args: - -l - nodev /tmp ramfs 0 - -l - romfs /etc romfs ro env: ROOTFS: mmc0,0 / fat32 0 VFS_FILESYSTEM_BACKEND: server:kl.VfsSdCardFsПример монтирования файловой системы romfs в файле CMakeLists.txt:

set (VFS_NET_ARGS " - -l - devfs /dev devfs 0 - -l - romfs /etc romfs ro") set_target_properties (${precompiled_vfsVfsNet} PROPERTIES EXTRA_ARGS ${VFS_NET_ARGS}) - При монтировании romfs в C/C++ коде с использованием функции

Обзор KasperskyOS

KasperskyOS – специализированная операционная система на основе микроядра разделения и монитора безопасности.

См. также:

Общие сведения

Микроядерность

KasperskyOS является микроядерной операционной системой. Ядро предоставляет минимальную функциональность, включая планирование исполнения программ, управление памятью и вводом-выводом. Код драйверов устройств, файловых систем, сетевых протоколов и другого системного ПО исполняется в пользовательском режиме (вне контекста ядра).

Процессы и службы

ПО, управляемое KasperskyOS, исполняется в виде процессов. Процесс – это запущенная на исполнение программа, которая имеет следующие особенности:

- может предоставлять службы другим процессам и/или использовать службы других процессов через механизм IPC;

- использует службы ядра через механизм IPC;

- ассоциируется с правилами безопасности, которые регулируют взаимодействия процесса с другими процессами и ядром.

Служба (англ. endpoint) – набор связанных по смыслу методов, доступных через механизм IPC (например, служба для приема и передачи данных по сети, служба для работы с прерываниями).

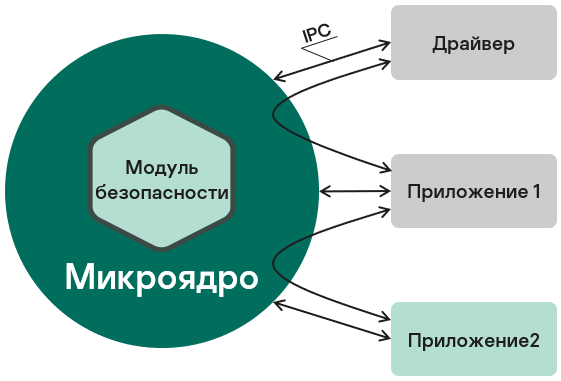

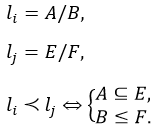

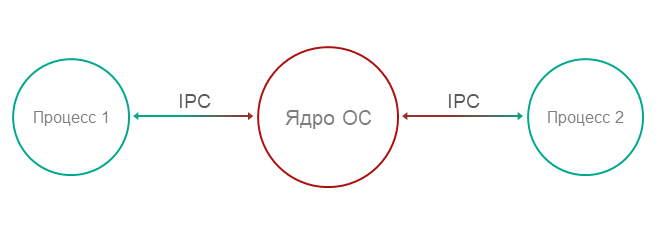

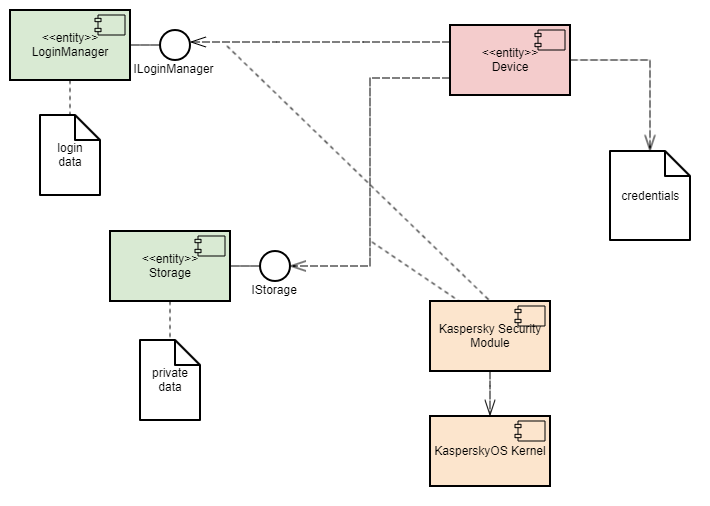

Реализация архитектурных подходов MILS и FLASK

Разрабатывая систему на базе KasperskyOS, ПО проектируют как набор компонентов (программ), взаимодействие между которыми регулируется механизмами безопасности. С точки зрения безопасности уровень доверия к каждому компоненту может быть высоким или низким, то есть ПО системы включает доверенные и недоверенные компоненты. Взаимодействиями компонентов между собой (и с ядром) управляет ядро (см. рис. ниже), уровень доверия к которому является высоким. Такой дизайн системы базируется на архитектурном подходе MILS (Multiple Independent Levels of Security), который применяется при разработке информационных систем ответственного применения.

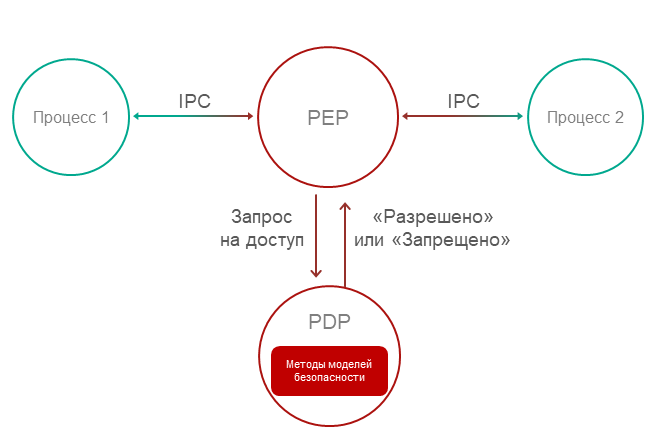

Решение о разрешении или запрете конкретного взаимодействия принимает модуль безопасности Kaspersky Security Module. (Это решение называется решением модуля безопасности.) Модуль безопасности является модулем ядра, уровень доверия к которому является высоким, как и к самому ядру. Ядро выполняет решение модуля безопасности. Такое разделение функций по управлению взаимодействиями основано на архитектурном подходе FLASK (Flux Advanced Security Kernel), используемом в операционных системах для гибкого применения политик безопасности.

Взаимодействие процессов между собой и с ядром в KasperskyOS

Решение на базе KasperskyOS

Системное ПО (включая ядро KasperskyOS и модуль безопасности Kaspersky Security Module) и прикладное ПО, интегрированные для работы в составе программно-аппаратного комплекса, представляют собой решение на базе KasperskyOS (далее также решение). Программы, входящие в решение на базе KasperskyOS, являются компонентами решения на базе KasperskyOS (далее компонентами решения). Каждый экземпляр компонента решения исполняется в контексте отдельного процесса.

Политика безопасности решения на базе KasperskyOS

Разрешения и запреты взаимодействий процессов между собой и с ядром KasperskyOS задает политика безопасности решения на базе KasperskyOS (далее политика безопасности решения, политика). Политика безопасности решения сохраняется в модуле безопасности Kaspersky Security Module и используется этим модулем, когда он принимает решения о разрешении или запрете взаимодействий.

Также политика безопасности решения может задавать логику обработки обращений процесса к модулю безопасности через интерфейс безопасности. Процесс может использовать интерфейс безопасности, чтобы передать в модуль безопасности какие-либо данные (например, чтобы повлиять на последующие решения модуля безопасности) или получить решение модуля безопасности, которое требуется процессу для определениях своих дальнейших действий.

Технология Kaspersky Security System

Технология Kaspersky Security System позволяет реализовать разнообразные политики безопасности решений. При этом можно комбинировать несколько механизмов безопасности и гибко регулировать взаимодействия процессов между собой и с ядром KasperskyOS. На основе описания политики безопасности решения создается модуль безопасности Kaspersky Security Module для использования в конкретном решении.

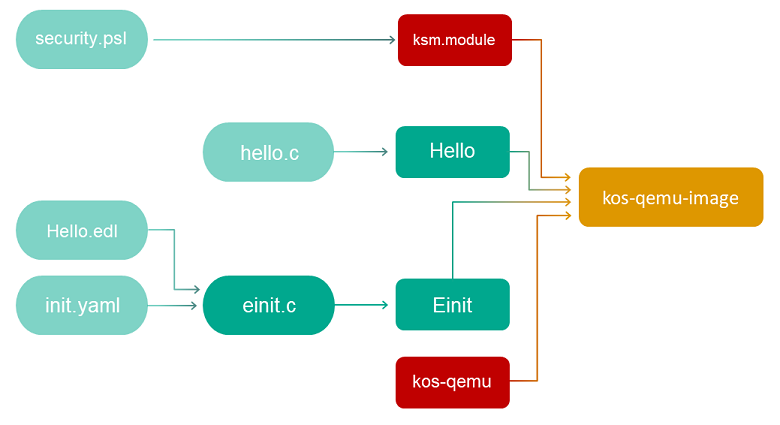

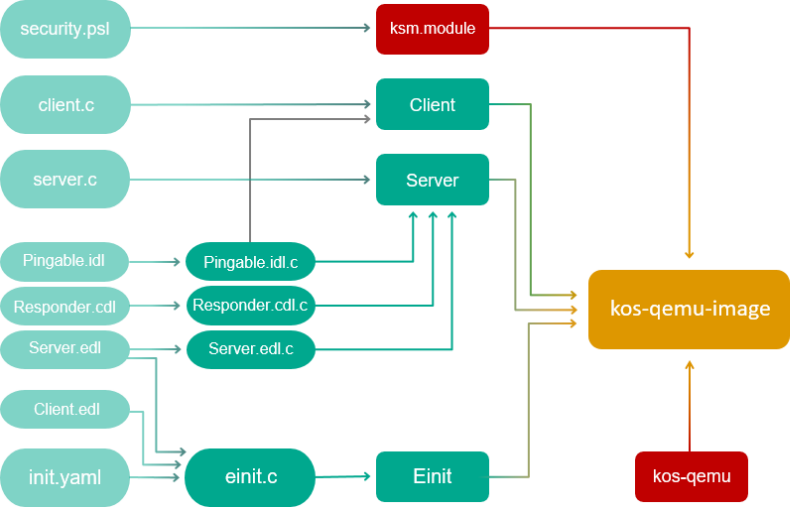

Генераторы исходного кода

Часть исходного кода решения на базе KasperskyOS создается генераторами исходного кода. Специальные программы генерируют исходный код на языке C из декларативных описаний. Генерируется исходный код модуля безопасности Kaspersky Security Module, инициализирующей программы (запускает остальные программы в решении и статически задает топологию взаимодействия между ними), а также методов и типов для осуществления IPC (транспортный код).

Транспортный код генерируется компилятором nk-gen-c на основе формальных спецификаций компонентов решения.

Исходный код модуля безопасности Kaspersky Security Module генерируется компилятором nk-psl-gen-c из описания политики безопасности решения и формальных спецификаций компонентов решения.

Исходный код инициализирующей программы генерируется утилитой einit из init-описания и формальных спецификаций компонентов решения.

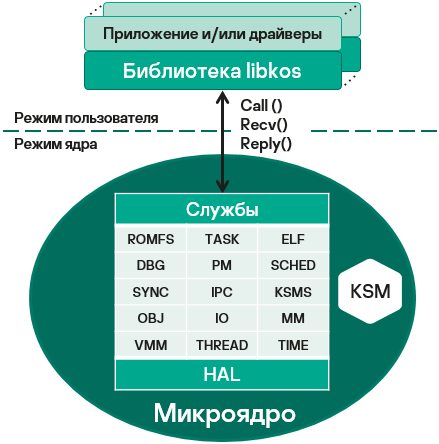

Архитектура KasperskyOS

Архитектура KasperskyOS представлена на рисунке ниже:

Архитектура KasperskyOS

В KasperskyOS приложения и драйверы взаимодействуют между собой и с ядром, используя библиотеку libkos, которая предоставляет интерфейсы для обращения к службам ядра. (Драйвер в KasperskyOS в общем случае работает на том же уровне привилегий, что и приложение.) Библиотека libkos обращается к ядру, выполняя только три системных вызова: Call(), Recv() и Reply(), которые реализуют механизм IPC. Службы ядра поддерживаются подсистемами ядра, назначение которых приведено в таблице ниже. Подсистемы ядра взаимодействуют с аппаратурой через уровень аппаратных абстракций (англ. Hardware Abstraction Layer, HAL), что упрощает портирование KasperskyOS на различные платформы.

Подсистемы ядра и их назначение

Обозначение |

Наименование |

Назначение |

|---|---|---|

HAL |

Подсистема аппаратных абстракций |

Базовая поддержка аппаратуры: таймеры, контроллеры прерываний, блок управления памятью (англ. Memory Management Unit, MMU). Подсистема включает в себя драйверы UART и низкоуровневые средства управления электропитанием. |

IO |

Менеджер ввода-вывода |

Регистрация и освобождение ресурсов аппаратной платформы, необходимых для работы драйверов: прерываний (англ. Interrupt ReQuest, IRQ), MMIO-памяти (англ. Memory-Mapped Input-Output), портов ввода-вывода, буферов DMA. При наличии на аппаратной платформе блока управления памятью для операций ввода-вывода (англ. Input-Output Memory Management Unit, IOMMU) подсистема обеспечивает гарантию разделения памяти, используемой устройствами. |

MM |

Менеджер физической памяти |

Выделение и освобождение физических страниц памяти, распределение областей физически непрерывных страниц. |

VMM |

Менеджер виртуальной памяти |

Управление физической и виртуальной памятью: резервирование, фиксация, освобождение. Работа с таблицами страниц памяти для изоляции адресных пространств процессов. |

THREAD |

Менеджер потоков |

Управление потоками исполнения: создание, завершение, блокирование и возобновление. |

TIME |

Подсистема часов реального времени |

Получение и установка системного времени. Использование таймеров, предоставляемых аппаратурой. |

SCHED |

Планировщик |

Планирование потоков исполнения: стандартных потоков, потоков реального времени, потоков бездействия (IDLE). |

SYNC |

Подсистема, обеспечивающая примитивы синхронизации |

Реализация базовых примитивов синхронизации: спинлоков (англ. spinlock), мьютексов (англ. mutex), событий (англ. event). Ядро поддерживает только один примитив – фьютекс (англ. futex), остальные примитивы реализованы на его основе в пространстве пользователя. |

IPC |

Подсистема межпроцессного взаимодействия |

Реализация синхронного механизма IPC по принципу рандеву. |

KSMS |

Подсистема взаимодействия с модулем безопасности |

Подсистема, работающая с модулем безопасности. Она предоставляет модулю безопасности для проверки все сообщения, передающиеся через IPC. |

OBJ |

Менеджер объектов |

Управление общим поведением всех ресурсов KasperskyOS: отслеживание жизненного цикла, назначение уникальных идентификаторов безопасности (подробнее см. "Управление доступом к ресурсам"). Подсистема тесно связана с механизмом управления доступом на основе мандатных ссылок (англ. Object Capability, OCap). |

ROMFS |

Подсистема запуска образа неизменяемой файловой системы |

Операции с файлами из ROMFS: открытие и закрытие, получение списка файлов и их описаний, получение характеристик файла (имени, размера). |

TASK |

Подсистема управления процессами |

Управление процессами: создание, запуск, завершение. Получение сведений о запущенных процессах (например, имени, пути) и кодов их завершения. |

ELF |

Подсистема загрузки исполняемых файлов |

Загрузка исполняемых ELF-файлов из ROMFS в оперативную память, разбор заголовков ELF-файлов. |

DBG |

Подсистема поддержки отладки |

Механизм отладки на основе GDB (GNU Debugger). Наличие подсистемы в ядре опционально. |

PM |

Менеджер электропитания |

Управление электропитанием: выполнение перезагрузки и выключения. |

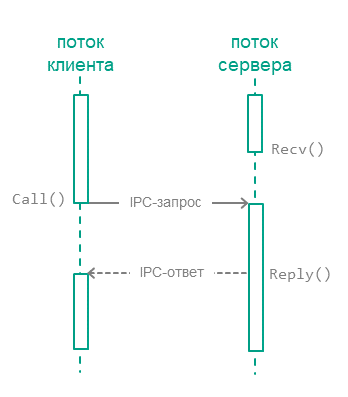

Механизм IPC

Обмен IPC-сообщениями

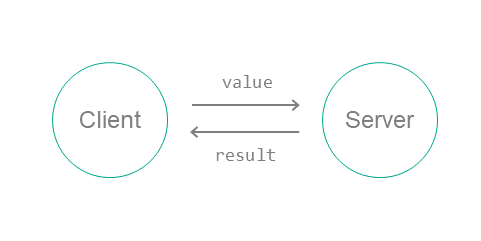

В KasperskyOS процессы взаимодействуют между собой, обмениваясь IPC-сообщениями: IPC-запросом и IPC-ответом. Во взаимодействии процессов выделяется две роли: клиент (процесс, инициирующий взаимодействие) и сервер (процесс, обрабатывающий обращение). При этом процесс, являющийся клиентом в одном взаимодействии, может выступать как сервер в другом.

Чтобы обмениваться IPC-сообщениями, клиент и сервер используют три системных вызова: Call(), Recv() и Reply() (см. рис. ниже):

- Клиент направляет серверу IPC-запрос. Для этого один из потоков исполнения клиента выполняет системный вызов

Call()и блокируется до получения IPC-ответа от сервера. - Серверный поток, выполнивший системный вызов

Recv(), находится в ожидании IPC-запросов. При получении IPC-запроса этот поток разблокируется, обрабатывает запрос и отправляет IPC-ответ с помощью системного вызоваReply(). - При получении IPC-ответа клиентский поток разблокируется и продолжает исполнение.

Обмен IPC-сообщениями между клиентом и сервером

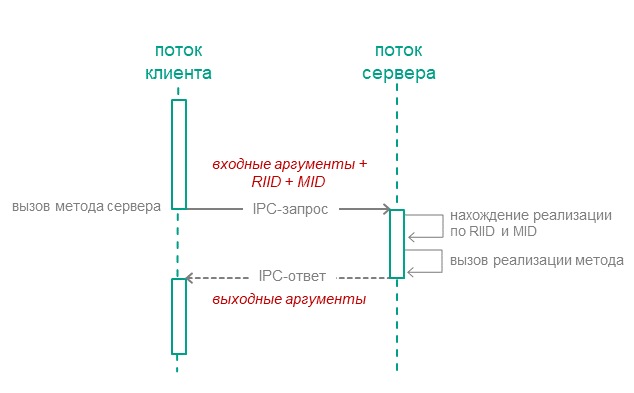

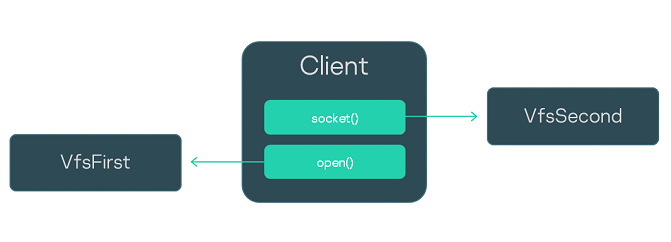

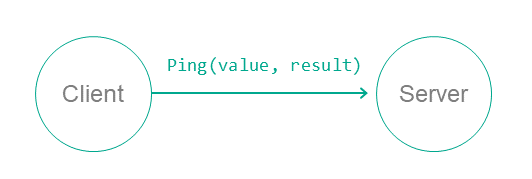

Вызов методов служб сервера

Отправка IPC-запросов серверу осуществляется, когда клиент вызывает методы служб (далее также интерфейсные методы) сервера (см. рис. ниже). IPC-запрос содержит входные параметры вызываемого метода, а также идентификатор службы RIID и идентификатор вызываемого метода MID. Получив запрос, сервер использует эти идентификаторы, чтобы найти реализацию метода. Сервер вызывает реализацию метода, передав в нее входные параметры из IPC-запроса. Обработав запрос, сервер отправляет клиенту IPC-ответ, содержащий выходные параметры метода.

Вызов метода службы сервера

IPC‑каналы

Чтобы два процесса могли обмениваться IPC-сообщениями, между ними должен быть установлен IPC-канал. IPC-канал имеет клиентскую и серверную стороны. Один процесс может использовать одновременно несколько IPC-каналов. При этом для одних IPC-каналов процесс может быть сервером, а для других IPC-каналов этот же процесс может быть клиентом.

В KasperskyOS предусмотрено два способа создания IPC-каналов:

- Статический способ заключается в том, что родительский процесс создает IPC-канал между дочерними процессами. Как правило, статическое создание IPC-каналов выполняет инициализирующая программа.

- Динамический способ позволяет уже запущенным процессам создать IPC-каналы между собой.

Управление IPC

Модуль безопасности Kaspersky Security Module интегрирован в механизм, реализующий IPC. Структура IPC-сообщений для всех возможных взаимодействий известно модулю безопасности, так как для генерации исходного кода этого модуля используются IDL-, CDL-, EDL-описания. Это позволяет модулю безопасности проверять взаимодействие процессов на соответствие политике безопасности решения.

Ядро KasperskyOS обращается к модулю безопасности каждый раз, когда один процесс отправляет IPC-сообщение другому процессу. При этом сценарий работы модуля безопасности включает следующие шаги:

- Модуль безопасности проверяет, что IPC-сообщение соответствует вызываемому методу службы (проверяются размер IPC-сообщения, а также размер и размещение некоторых структурных элементов).

- Если IPC-сообщение некорректно, модуль безопасности выносит решение "запрещено", и следующий шаг сценария не выполняется. Если IPC-сообщение корректно, выполняется следующий шаг сценария.

- Модуль безопасности проверяет, что правила безопасности разрешают запрашиваемое действие. Если это так, модуль безопасности выносит решение "разрешено", в противном случае он выносит решение "запрещено".

Ядро выполняет решение модуля безопасности, то есть доставляет IPC-сообщение процессу-получателю либо отклоняет его доставку. В случае отклонения доставки IPC-сообщения процесс-отправитель получает код ошибки через код возврата системного вызова Call() или Reply().

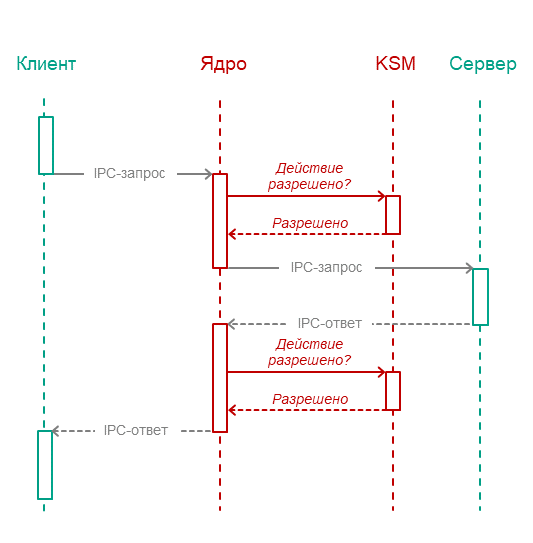

Проверке подлежат как IPC-запросы, так и IPC-ответы. На рисунке ниже показана схема управляемого обмена IPC-сообщениями между клиентом и сервером.

Управляемый обмен IPC-сообщениями между клиентом и сервером

В начало

Транспортный код для IPC

Чтобы реализовать взаимодействие процессов, необходим транспортный код, отвечающий за формирование, отправку, прием и обработку IPC-сообщений. Разработчику решения на базе KasperskyOS нет необходимости самостоятельно писать транспортный код. Вместо этого можно использовать специальные инструменты и библиотеки, поставляемые в составе KasperskyOS SDK.

Транспортный код для разрабатываемых компонентов решения

Разработчик компонента решения на базе KasperskyOS может сгенерировать транспортный код на основе IDL-, CDL-, EDL-описаний, относящихся к этому компоненту. Для этого в составе KasperskyOS SDK поставляется компилятор nk-gen-c. Компилятор nk-gen-c позволяет генерировать транспортные методы и типы для использования как клиентом, так и сервером.

Транспортный код для поставляемых компонентов решения

Большинство компонентов, поставляемых в составе KasperskyOS SDK, может быть использовано в решении как локально, то есть путем статической компоновки с другими компонентами, так и через IPC.

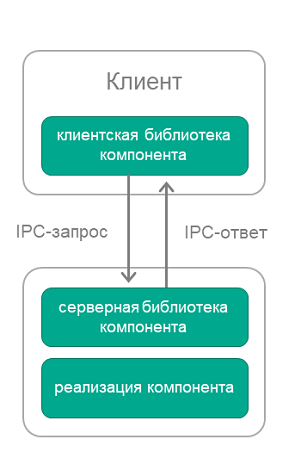

Чтобы использовать поставляемый компонент через IPC, в составе KasperskyOS SDK есть следующие транспортные библиотеки:

- клиентская библиотека компонента решения, которая преобразует локальные вызовы в IPC-запросы;

- серверная библиотека компонента решения, которая преобразует IPC-запросы в локальные вызовы.

Клиентская библиотека компонуется с кодом клиента (с кодом компонента, который будет использовать поставляемый компонент). Серверная библиотека компонуется с реализацией поставляемого компонента (см. рис. ниже).

Использование поставляемого компонента решения через IPC

В начало

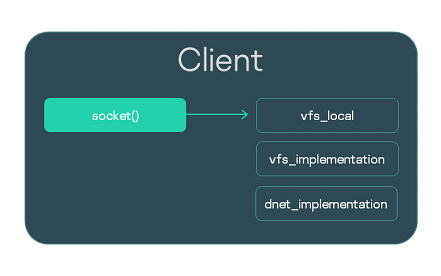

IPC между процессом и ядром

Механизм IPC используется при взаимодействии процессов с ядром KasperskyOS, то есть процессы обмениваются с ядром IPC-сообщениями. Ядро предоставляет службы, а процессы используют их. Процессы обращаются к службам ядра, вызывая функции библиотеки libkos (непосредственно или через другие библиотеки). Клиентский транспортный код для взаимодействия процесса с ядром сосредоточен в этой библиотеке.

Разработчику решения не требуется создавать IPC-каналы между процессами и ядром, так как эти каналы создаются автоматически при создании процессов. (Для организации взаимодействия между процессами разработчику решения нужно позаботиться о создании IPC-каналов между ними.)

Модуль безопасности Kaspersky Security Module принимает решения о взаимодействии процессов с ядром так же, как и о взаимодействии процессов между собой. (В составе KasperskyOS SDK есть IDL-, CDL-, EDL-описания для ядра, которые используются для генерации исходного кода модуля безопасности.)

В начало

Управление доступом к ресурсам

Виды ресурсов

В KasperskyOS есть два вида ресурсов:

- Системные ресурсы, которыми управляет ядро. К ним относятся, например, процессы, регионы памяти, прерывания.

- Пользовательские ресурсы, которыми управляют процессы. Примеры пользовательских ресурсов: файлы, устройства ввода-вывода, накопители данных.

Дескрипторы

Как системные, так и пользовательские ресурсы идентифицируются дескрипторами (англ. handles). Процессы (и ядро KasperskyOS) могут передавать дескрипторы другим процессам. Получая дескриптор, процесс получает доступ к ресурсу, который этот дескриптор идентифицирует. То есть процесс, получивший дескриптор, может запрашивать операции над ресурсом, указывая в запросе полученный дескриптор. Один и тот же ресурс может идентифицироваться несколькими дескрипторами, которые используют разные процессы.

Идентификаторы безопасности (SID)

Для системных и пользовательских ресурсов ядро KasperskyOS назначает идентификаторы безопасности. Идентификатор безопасности (англ. Security Identifier, SID) – это глобальный уникальный идентификатор ресурса (то есть у ресурса есть только один SID, а дескрипторов может быть несколько). Модуль безопасности Kaspersky Security Module идентифицирует ресурсы по их SID.

При передаче IPC-сообщения, содержащего дескрипторы, ядро так изменяет это сообщение, что на этапе проверки модулем безопасности оно содержит значения SID вместо дескрипторов. Когда IPC-сообщение будет доставлено получателю, оно будет содержать дескрипторы.

У ядра так же, как и у ресурсов, есть SID.

Контекст безопасности

Технология Kaspersky Security System позволяет применять механизмы безопасности, которые принимают на вход значения SID. При применении таких механизмов модуль безопасности Kaspersky Security Module различает ресурсы (и ядро KasperskyOS) и связывает с ними контексты безопасности. Контекст безопасности представляет собой данные, ассоциированные с SID, которые используются модулем безопасности для принятия решений.

Содержимое контекста безопасности зависит от используемых механизмов безопасности. Контекст безопасности может содержать, например, состояние ресурса, уровни целостности субъектов и/или объектов доступа. Если контекст безопасности хранит состояние ресурса, это позволяет, например, разрешить выполнять операции над ресурсом, если только этот ресурс находится в каком-либо конкретном состоянии.

Модуль безопасности может изменить контекст безопасности, когда принимает решение. Например, могут измениться сведения о состоянии ресурса (модуль безопасности проверил по контексту безопасности, что файл находится в состоянии "не используется", разрешил открыть файл на запись и записал в контекст безопасности этого файла новое состояние "открыт на запись").

Управление доступом к ресурсам ядром KasperskyOS

Ядро KasperskyOS управляет доступом к ресурсам одновременно двумя взаимодополняющими способами: выполняя решения модуля безопасности Kaspersky Security Module и реализуя механизм безопасности на основе мандатных ссылок (англ. Object Capability, OCap).

Каждый дескриптор ассоциируется с правами доступа к идентифицируемому им ресурсу, то есть является мандатной ссылкой (англ. capability) в терминах OCap. Получая дескриптор, процесс получает права доступа к ресурсу, который этот дескриптор идентифицирует. Например, правами доступа могут быть: право на чтение, право на запись, право на передачу другому процессу возможности выполнять операции над ресурсом (право на передачу дескриптора).

Процессы, которые используют ресурсы, предоставляемые ядром или другими процессами, являются потребителями ресурсов. Когда потребитель ресурсов открывает системный ресурс, ядро передает ему дескриптор, ассоциированный с правами доступа к этому ресурсу. Эти права доступа назначаются ядром. Перед выполнением операции над системным ресурсом, которую запрашивает потребитель, ядро проверяет, что у потребителя достаточно прав. Если это не так, ядро отклоняет запрос потребителя.

В IPC-сообщении дескриптор передается вместе с маской прав. Маска прав дескриптора представляет собой значение, биты которого интерпретируются как права доступа к ресурсу, который этот дескриптор идентифицирует. Потребитель может узнать свои права доступа к системному ресурсу из маски прав дескриптора этого ресурса. Ядро использует маску прав дескриптора для проверки, что запрашиваемые потребителем операции над системным ресурсом разрешены.

Модуль безопасности может проверять маски прав дескрипторов и по результатам проверки разрешать или запрещать взаимодействия процессов между собой и с ядром, связанные с доступом к ресурсам.

Ядро запрещает расширение прав доступа при передаче дескрипторов между процессами (при передаче дескриптора права доступа могут быть только ограничены).

Управление доступом к ресурсам поставщиками ресурсов

Процессы, которые управляют пользовательскими ресурсами и доступом к этим ресурсам для других процессов, являются поставщиками ресурсов. (Поставщиками ресурсов являются, например, драйверы.) Поставщики управляют доступом к ресурсам двумя взаимодополняющими способами: выполняя решения модуля безопасности Kaspersky Security Module и используя механизм OCap, который предоставляется ядром KasperskyOS.

Если обращение к ресурсу осуществляется по его имени (например, для открытия), то модуль безопасности не может быть использован для управления доступом к ресурсу без участия поставщика. Это связано с тем, что модуль безопасности идентифицирует ресурс по SID, а не по имени. В таких случаях поставщик находит у себя дескриптор ресурса по имени ресурса и передает этот дескриптор (вместе с другими данными, например, с требуемым состоянием ресурса) модулю безопасности через интерфейс безопасности (модуль безопасности получает SID, соответствующий переданному дескриптору). Модуль безопасности принимает решение и возвращает его поставщику. Поставщик выполняет решение модуля безопасности.

Когда потребитель ресурсов открывает пользовательский ресурс, поставщик передает ему дескриптор, ассоциированный с правами доступа к этому ресурсу. При этом поставщик решает, какими именно правами доступа к ресурсу будет обладать потребитель. Перед выполнением операции над пользовательским ресурсом, которую запрашивает потребитель, поставщик проверяет, что у потребителя достаточно прав. Если это не так, поставщик отклоняет запрос потребителя.

Потребитель может узнать свои права доступа к пользовательскому ресурсу из маски прав дескриптора этого ресурса. Поставщик использует маску прав дескриптора для проверки, что запрашиваемые потребителем операции над пользовательским ресурсом разрешены.

В начало

Структура и запуск решения на базе KasperskyOS

Структура решения

Загружаемый в аппаратуру образ решения на базе KasperskyOS содержит следующие файлы:

- образ ядра KasperskyOS;

- файл с исполняемым кодом модуля безопасности Kaspersky Security Module;

- исполняемый файл инициализирующей программы;

- исполняемые файлы всех остальных компонентов решения (например, прикладных программ, драйверов);

- файлы, используемые программами (например, динамические библиотеки, файлы с параметрами, шрифтами, графическими и звуковыми данными).

Для хранения файлов в образе решения используется файловая система ROMFS.

Запуск решения

Запуск решения на базе KasperskyOS происходит следующим образом:

- Загрузчик запускает ядро KasperskyOS.

- Ядро находит и загружает модуль безопасности (как модуль ядра).

- Ядро запускает инициализирующую программу.

- Инициализирующая программа запускает программы, входящие в решение (одну, несколько или все).

Начало работы

Этот раздел содержит информацию, необходимую для начала работы с KasperskyOS Community Edition.

Использование Docker-контейнера

Для установки и использования KasperskyOS Community Edition можно использовать Docker-контейнер, в котором развернут образ одной из поддерживаемых операционных систем.

Чтобы использовать Docker-контейнер для установки KasperskyOS Community Edition:

- Убедитесь что программное обеспечение Docker установлено и запущено.

- Для загрузки официального Docker-образа операционной системы Ubuntu GNU/Linux 22.04 "Jammy Jellyfish" из публичного репозитория Docker Hub выполните следующую команду:

docker pull ubuntu:22.04 - Для запуска образа выполните следующую команду:

docker run --net=host --user root --privileged -it --rm ubuntu:22.04 bash - Скопируйте deb-пакет для установки KasperskyOS Community Edition в контейнер.

- Установите KasperskyOS Community Edition.

- Для корректной работы некоторых примеров необходимо добавить внутри контейнера директорию

/usr/sbinв переменную окруженияPATH, выполнив следующую команду:export PATH=/usr/sbin:$PATH

Установка и удаление

Установка

KasperskyOS Community Edition поставляется в виде deb-пакета. Для установки KasperskyOS Community Edition мы рекомендуем использовать установщик пакетов apt.

Для развертывания пакета с помощью apt запустите команду:

Пакет будет установлен в директорию /opt/KasperskyOS-Community-Edition-<version>.

Чтобы удобно работать с инструментами, поставляемыми в составе KasperskyOS Community Edition SDK, нужно добавить в переменную окружения PATH путь к исполняемым файлам этих инструментов /opt/KasperskyOS-Community-Edition-<version>/toolchain/bin. Чтобы не делать это каждый раз при входе в пользовательскую сессию, нужно выполнить скрипт /opt/KasperskyOS-Community-Edition-<version>/set_env.sh, выйти и снова войти в сессию.

Синтаксис команды вызова скрипта set_env.sh:

Параметры:

-dОтменяет действие скрипта.

-h,--helpОтображает текст справки.

Помимо изменения переменной окружения PATH скрипт задает переменные окружения KOSCEVER и KOSCEDIR, которые содержат версию и абсолютный путь к KasperskyOS Community Edition SDK соответственно. Использование этих переменных окружения позволяет системе сборки при запуске определить путь установки SDK, а также проверить, что версия решения соответствует версии SDK.

Удаление

Перед удалением KasperskyOS Community Edition отмените действие скрипта set_env.sh, если выполняли этот скрипт после установки SDK.

Для удаления KasperskyOS Community Edition выполните команду:

В результате выполнения этой команды будут удалены все установленные файлы в директории /opt/KasperskyOS-Community-Edition-<version>.

Настройка среды разработки

В этом разделе содержится краткое руководство по настройке среды разработки и добавлению заголовочных файлов, поставляемых в KasperskyOS Community Edition, в проект разработки.

Настройка редактора кода

Для упрощения процесса разработки решений на базе KasperskyOS перед началом работы рекомендуется:

- Установить в редакторе кода расширения и плагины для используемых языков программирования (C и/или C++).

- Добавить заголовочные файлы, поставляемые в KasperskyOS Community Edition, в проект разработки.

Заголовочные файлы расположены в следующей директории:

/opt/KasperskyOS-Community-Edition-<version>/sysroot-aarch64-kos/include.

Пример настройки Visual Studio Code

Например, работа с исходным кодом при разработке под KasperskyOS может проводиться в Visual Studio Code.

Для более удобной навигации по коду проекта, включая системный API, необходимо выполнить следующие действия:

- Создайте новую рабочую область (workspace) или откройте существующую рабочую область в Visual Studio Code.

Рабочая область может быть открыта неявно, с помощью пунктов меню

File>Open folder. - Убедитесь, что расширение C/C++ for Visual Studio Code установлено.

- В меню

Viewвыберите пунктCommand Palette. - Выберите пункт

C/C++: Edit Configurations (UI). - В поле

Include pathдобавьте путь/opt/KasperskyOS-Community-Edition-<version>/sysroot-aarch64-kos/include. - Закройте окно

C/C++ Configurations.

Сборка примеров

Сборка примеров осуществляется с помощью системы сборки CMake, входящей в состав KasperskyOS Community Edition.

Код примеров и скрипты для сборки находятся по следующему пути:

/opt/KasperskyOS-Community-Edition-<version>/examples

Сборку примеров нужно выполнять в директории, к которой у вас есть доступ на запись, например, в домашней.

Сборка примеров для запуска на QEMU

Чтобы выполнить сборку примера, перейдите в директорию с примером и выполните команду:

В результате работы скрипта cross-build.sh создается образ решения на базе KasperskyOS, который включает пример, и инициируется запуск примера на QEMU. Файл образа решения kos-qemu-image сохраняется в директории <название примера>/build/einit.

Сборка примеров для запуска на Raspberry Pi 4 B

Чтобы выполнить сборку примера, перейдите в директорию с примером и выполните команду:

Какой образ создается в результате работы скрипта cross-build.sh зависит от выбора значения параметра target:

kos-imageСоздается образ решения на базе KasperskyOS, который включает в себя пример. Файл образа решения

kos-imageсохраняется в директории<название примера>/build/einit.sd-imageСоздается образ файловой системы загрузочной SD-карты. В образ файловой системы загружаются: образ

kos-image, загрузчик U-Boot, который запускает пример, и встроенное программное обеспечение (англ. firmware) для Raspberry Pi 4 B. Исходный код загрузчика U-Boot и встроенное программное обеспечение загружаются с сайта https://github.com. Файл образа файловой системыrpi4kos.imgсохраняется в директории<название примера>/build.

Запуск примеров на QEMU

Запуск примеров на QEMU в Linux с графической оболочкой

Запуск примера на QEMU в Linux с графической оболочкой осуществляется скриптом cross-build.sh, который также выполняет сборку примера. Чтобы запустить скрипт, перейдите в директорию с примером и выполните команду:

Запуск примеров на QEMU в Linux без графической оболочки

Чтобы запустить пример на QEMU в Linux без графической оболочки, перейдите в директорию с примером, соберите пример и выполните следующие команды:

Подготовка Raspberry Pi 4 B к запуску примеров

Коммутация компьютера и Raspberry Pi 4 B

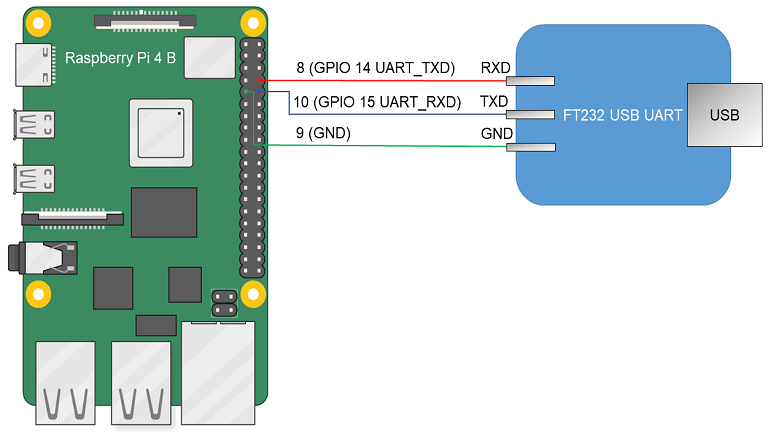

Чтобы видеть вывод с Raspberry Pi 4 B на компьютере, выполните следующие действия:

- Соедините пины преобразователя USB-UART на базе FT232 с соответствующими GPIO-пинами Raspberry Pi 4 B (см. рис. ниже).

Схема соединения преобразователя USB-UART и Raspberry Pi 4 B

- Соедините USB-порт компьютера и преобразователь USB-UART.

- Установите PuTTY или другую аналогичную программу. Настройте параметры следующим образом:

bps = 115200,data bits = 8,stop bits = 1,parity = none,flow control = none. Задайте порт USB, через который подключен преобразователь USB-UART, используемый для получения вывода с Raspberry Pi 4 B.

Чтобы компьютер и Raspberry Pi 4 B могли взаимодействовать через сеть Ethernet, выполните следующие действия:

- Соедините сетевые карты компьютера и Raspberry Pi 4 B с коммутатором или друг с другом.

- Выполните настройку сетевой карты компьютера, чтобы ее IP-адрес был в одной подсети с IP-адресом сетевой карты Raspberry Pi 4 B (параметры сетевой карты Raspberry Pi 4 B задаются в файле

dhcpcd.conf, который находится по пути<название примера>/resources/...).

Подготовка загрузочной SD-карты для Raspberry Pi 4 B

Если при сборке примера был создан образ rpi4kos.img, то достаточно записать получившийся образ на SD-карту. Для этого подключите SD-карту к компьютеру и выполните следующую команду:

Если при сборке примера был создан образ kos-image, то перед записью образа на SD-карту, её нужно дополнительно подготовить. Загрузочную SD-карту для Raspberry Pi 4 B можно подготовить автоматически и вручную.

Чтобы подготовить загрузочную SD-карту автоматически, подключите SD-карту к компьютеру и выполните следующие команды:

Чтобы подготовить загрузочную SD-карту вручную, выполните следующие действия:

- Выполните сборку загрузчика U-Boot для платформы ARMv8, который будет автоматически запускать пример. Для этого выполните следующие команды:$ sudo apt install git build-essential libssl-dev bison flex unzip parted gcc-aarch64-linux-gnu pv -y $ git clone --depth 1 --branch v2022.01 https://github.com/u-boot/u-boot.git u-boot-armv8 $ cd u-boot-armv8 $ make ARCH=arm CROSS_COMPILE=aarch64-linux-gnu- rpi_4_defconfig $ echo 'CONFIG_SERIAL_PROBE_ALL=y' > ./.custom_config $ echo 'CONFIG_BOOTCOMMAND="fatload mmc 0 ${loadaddr} kos-image; bootelf ${loadaddr} ${fdt_addr}"' >> ./.custom_config $ echo 'CONFIG_PREBOOT="pci enum;"' >> ./.custom_config $ ./scripts/kconfig/merge_config.sh '.config' '.custom_config' $ make ARCH=arm CROSS_COMPILE=aarch64-linux-gnu- u-boot.bin

- Подготовьте образ с файловой системой для SD-карты.# Образ будет содержать boot-раздел на 1 ГБ в fat32 и три раздела по 350 МБ в ext2, ext3 и ext4 соответственно. $ fs_image_name=sdcard.img $ dd if=/dev/zero of=${fs_image_name} bs=1024k count=2048 $ sudo parted ${fs_image_name} mklabel msdos $ loop_device=$(sudo losetup --find --show --partscan ${fs_image_name}) $ sudo parted ${loop_device} mkpart primary fat32 8192s 50% $ sudo parted ${loop_device} mkpart extended 50% 100% $ sudo parted ${loop_device} mkpart logical ext2 50% 67% $ sudo parted ${loop_device} mkpart logical ext3 67% 84% $ sudo parted ${loop_device} mkpart logical ext4 84% 100% $ sudo parted ${loop_device} set 1 boot on $ sudo mkfs.vfat ${loop_device}p1 $ sudo mkfs.ext2 ${loop_device}p5 $ sudo mkfs.ext3 ${loop_device}p6 $ sudo mkfs.ext4 -O ^64bit,^extent ${loop_device}p7

- Скопируйте загрузчик U-Boot и встроенное программное обеспечение (англ. firmware) для Raspberry Pi 4 B на полученный образ файловой системы, выполнив следующие команды:# В следующих командах путь ~/mnt/fat32 используется для примера. # Вы можете использовать другой путь. $ mount_temp_dir=~/mnt/fat32 $ mkdir -p ${mount_temp_dir} $ sudo mount ${loop_device}p1 ${mount_temp_dir} $ git clone --depth 1 --branch 1.20220331 https://github.com/raspberrypi/firmware.git firmware $ sudo cp u-boot.bin ${mount_temp_dir}/u-boot.bin $ sudo cp -r firmware/boot/. ${mount_temp_dir}

- Заполните конфигурационный файл для загрузчика U-Boot в образе используя следующие команды:$ sudo sh -c "echo '[all]' > ${mount_temp_dir}/config.txt" $ sudo sh -c "echo 'arm_64bit=1' >> ${mount_temp_dir}/config.txt" $ sudo sh -c "echo 'enable_uart=1' >> ${mount_temp_dir}/config.txt" $ sudo sh -c "echo 'kernel=u-boot.bin' >> ${mount_temp_dir}/config.txt" $ sudo sh -c "echo 'dtparam=i2c_arm=on' >> ${mount_temp_dir}/config.txt" $ sudo sh -c "echo 'dtparam=i2c=on' >> ${mount_temp_dir}/config.txt" $ sudo sh -c "echo 'dtparam=spi=on' >> ${mount_temp_dir}/config.txt" $ sudo sh -c "echo 'device_tree_address=0x2eff5b00' >> ${mount_temp_dir}/config.txt" $ sudo sh -c "echo 'device_tree_end=0x2f0f5b00' >> ${mount_temp_dir}/config.txt" $ sudo sh -c "echo 'dtoverlay=uart5' >> ${mount_temp_dir}/config.txt" $ sudo umount ${mount_temp_dir} $ sudo losetup -d ${loop_device}

- Запишите получившийся образ на SD-карту. Для этого подключите SD-карту к компьютеру и выполните следующую команду:# В следующей команде [X] – последний символ в имени блочного устройства для SD-карты. $ sudo pv -L 32M ${fs_image_name} | sudo dd bs=64k of=/dev/sd[X] conv=fsync

Запуск примеров на Raspberry Pi 4 B

Чтобы запустить пример на Raspberry Pi 4 B, выполните следующие действия:

- Перейдите в директорию с примером и соберите пример.

- Убедитесь, что Raspberry Pi 4 B и загрузочная SD-карта подготовлены к запуску примеров.

- Подключите загрузочную SD-карту к Raspberry Pi 4 B.

- Подайте питание на Raspberry Pi 4 B и дождитесь, пока запустится пример.

О том, что пример запустился, свидетельствует вывод, отображаемый на компьютере, к которому подключен Raspberry Pi 4 B.

Обзор: Einit и init.yaml

Инициализирующая программа Einit

При запуске решения ядро KasperskyOS находит в образе решения и запускает исполняемый файл с именем Einit, то есть инициализирующую программу. Инициализирующая программа выполняет следующие действия:

- создает и запускает процессы при запуске решения;

- создает IPC-каналы между процессами при запуске решения (статически создает IPC-каналы).

Процесс инициализирующей программы имеет класс Einit.

Генерация исходного кода инициализирующей программы

В составе KasperskyOS SDK поставляется утилита einit, которая позволяет генерировать исходный код инициализирующей программы на языке C. Стандартным способом использования утилиты einit является интеграция ее вызова в один из шагов сборочного скрипта, в результате которого генерируется файл einit.c, содержащий исходный код инициализирующей программы. На одном из следующих шагов сборочного скрипта необходимо скомпилировать файл einit.c в исполняемый файл Einit и включить в образ решения.

Для инициализирующей программы не требуется создавать файлы формальной спецификации. Эти файлы поставляются в составе KasperskyOS SDK и автоматически применяются при сборке решения. Однако класс процесса Einit должен быть указан в файле security.psl.

Утилита einit генерирует исходный код инициализирующей программы основе init-описания, представляющего собой текстовый файл, который обычно имеет имя init.yaml.

Синтаксис init.yaml

Init-описание содержит данные в формате YAML, которые идентифицируют:

- Процессы, исполнение которых начинается при запуске решения.

- IPC-каналы, которые создаются при запуске решения и используются процессами для взаимодействия между собой (не с ядром).

Эти данные представляют собой словарь с ключом entities, содержащий список словарей процессов. Ключи словаря процесса приведены в таблице ниже.

Ключи словаря процесса в init-описании

Ключ |

Обязательный |

Значение |

|---|---|---|

|

Да |

Имя класса процесса (из EDL-описания). |

|

Нет |

Имя процесса. Если его не указать, то будет взято имя класса процесса. У каждого процесса должно быть уникальное имя. Можно запустить несколько процессов одного класса, но с разными именами. |

|

Нет |

Имя исполняемого файла в ROMFS (в образе решения). Если его не указать, то будет взято имя класса процесса без префиксов и точек. Например, процессы классов Можно запустить несколько процессов из одного исполняемого файла. |

|

Нет |

Список словарей IPC-каналов процесса. Этот список задает статически создаваемые IPC-каналы, клиентскими IPC-дескрипторами которых будет владеть процесс. По умолчанию этот список пуст. (Помимо статически создаваемых IPC-каналов процессы могут использовать динамически создаваемые IPC-каналы.) |

|

Нет |

Список параметров запуска программы (параметры функции |

|

Нет |

Словарь переменных окружения программы. Ключами в этом словаре являются имена переменных окружения. Максимальный размер значения переменной окружения составляет 1024 байта. |

Ключи словаря IPC-канала процесса приведены в таблице ниже.

Ключи словаря IPC-канала в init-описании

Ключ |

Обязательный |

Значение |

|---|---|---|

|

Да |

Имя IPC-канала, которое может быть задано как конкретным значением, так и ссылкой вида

|

|

Да |

Имя процесса, который будет владеть серверным дескриптором IPC-канала. |

Примеры init-описаний

Здесь приведены примеры init-описаний, демонстрирующие различные аспекты запуска процессов.

Система сборки может автоматически создавать init-описание на основе шаблона init.yaml.in.

Запуск клиента и сервера и создание IPC-канала между ними

В этом примере будут запущены процесс класса Client и процесс класса Server. Имена процессов не указаны, поэтому они будут совпадать с именами классов процессов. Имена исполняемых файлов также не указаны, они также будут совпадать с именами классов процессов. Процессы будут соединены IPC-каналом с именем server_connection.

init.yaml

Запуск процессов из заданных исполняемых файлов

В этом примере будут запущены процесс класса Client из исполняемого файла с именем cl, процесс класса ClientServer из исполняемого файла с именем csr и процесс класса MainServer из исполняемого файла с именем msr. Имена процессов не указаны, поэтому они будут совпадать с именами классов процессов.

init.yaml

Запуск двух процессов из одного исполняемого файла

В этом примере будут запущены процесс класса Client из исполняемого файла с именем Client, а также два процесса классов MainServer и BkServer из исполняемого файла с именем srv. Имена процессов не указаны, поэтому они будут совпадать с именами классов процессов.

init.yaml

Запуск двух серверов одного класса и клиента и создание IPC-каналов между клиентом и серверами

В этом примере будут запущены процесс класса Client (с именем Client) и два процесса класса Server с именами UserServer и PrivilegedServer. Клиент будет соединен с серверами IPC-каналами с именами server_connection_us и server_connection_ps. Имена исполняемых файлов не указаны, поэтому они будут совпадать с именами классов процессов.

init.yaml

Установка параметров запуска и переменных окружения программ

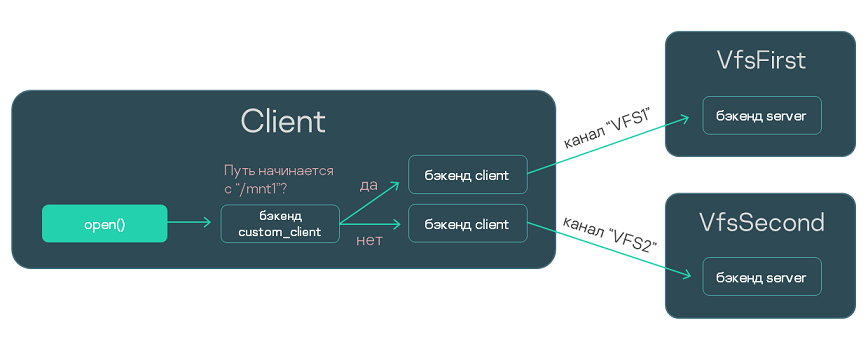

В этом примере будут запущены процесс класса VfsFirst (с именем VfsFirst) и процесс класса VfsSecond (с именем VfsSecond). Программа, которая будет исполняться в контексте процесса VfsFirst, будет запущена с параметром -f /etc/fstab, а также получит переменную окружения ROOTFS со значением ramdisk0,0 / ext2 0 и переменную окружения UNMAP_ROMFS со значением 1. Программа, которая будет исполняться в контексте процесса VfsSecond, будет запущена с параметром -l devfs /dev devfs 0. Имена исполняемых файлов не указаны, поэтому они будут совпадать с именами классов процессов.

init.yaml

Запуск процессов с помощью системной программы ExecutionManager

Компонент ExecutionManager предоставляет интерфейс на языке C++ для создания, запуска и остановки процессов в решениях, построенных на базе KasperskyOS.

Интерфейс компонента ExecutionManager не подходит для использования в коде, написанном на языке C. Для управления процессами на языке C используйте интерфейс task.h библиотеки libkos.

API компонента ExecutionManager представляет собой надстройку над IPC, которая позволяет упростить процесс разработки программ. ExecutionManager является отдельной системной программой, доступ к которой осуществляется через IPC, но при этом разработчикам предоставляется клиентская библиотека, которая скрывает необходимость использования IPC-вызовов напрямую.

Программный интерфейс компонента ExecutionManager описан в статье "Компонент ExecutionManager".

Сценарий использования компонента ExecutionManager

Здесь и далее клиентом называется приложение, использующее API компонента ExecutionManager для управления другими приложениями.

Типовой сценарий использования компонента ExecutionManager включает следующие шаги:

- Добавление программы ExecutionManager в решение. Чтобы добавить ExecutionManager в решение, необходимо:

- Добавить следующие команды в корневой файл CMakeLists.txt:

find_package (execution_manager REQUIRED) include_directories (${execution_manager_INCLUDE}) add_subdirectory (execution_manager)Для работы программы ExecutionManager необходима программа

BlobContainer. Эта программа автоматически добавляется в решение при добавлении ExecutionManager.- Компонент ExecutionManager поставляется в составе SDK в виде набора статических библиотек и заголовочных файлов и собирается под конкретное решение с помощью CMake-команды

create_execution_manager_entity()из CMake-библиотекиexecution_manager.Чтобы собрать программу ExecutionManager, необходимо в корневой директории проекта создать директорию с именем

execution_manager, а в ней создать файлCMakeLists.txt, в котором содержится командаcreate_execution_manager_entity().CMake-команда

create_execution_manager_entity()принимает следующие параметры:Обязательный параметр

ENTITY, в котором указывается имя исполняемого файла для программы ExecutionManager.Опциональные параметры:

DEPENDS- дополнительные зависимости для сборки программы ExecutionManager.MAIN_CONN_NAME- имя IPC-канала для соединения с процессом ExecutionManager. Должно совпадать со значением переменнойmainConnectionпри обращении к API ExecutionManager в коде клиента.ROOT_PATH- путь к корневой директории для служебных файлов программы ExecutionManager, по умолчанию"/ROOT".VFS_CLIENT_LIB- имя клиентской транспортной библиотеки для подключения программы ExecutionManager к программеVFS.

include (execution_manager/create_execution_manager_entity) create_execution_manager_entity( ENTITY ExecMgrEntity MAIN_CONN_NAME ${ENTITY_NAME} ROOT_PATH "/root" VFS_CLIENT_LIB ${vfs_CLIENT_LIB})- При сборке решения (файл CMakeLists.txt для программы Einit) добавить следующие исполняемые файлы в образ решения:

- исполняемый файл программы ExecutionManager;

- исполняемый файл программы

BlobContainer.

- Компоновка исполняемого файла клиента с клиентской прокси-библиотекой ExecutionManager, для чего необходимо в файле