Содержание

- Что нового

- О KasperskyOS Community Edition

- KasperskyOS: обзор

- Начало работы

- Часть 1. Простейшее приложение (POSIX)

- Часть 2. Взаимодействие сущностей

- Часть 3. Политика безопасности решения

- Общие сведения об описании политики безопасности решения

- Синтаксис языка PSL

- Описание глобальных параметров политики безопасности решения

- Включение PSL-файлов

- Включение EDL-файлов

- Создание объектов моделей безопасности

- Привязка методов моделей безопасности к событиям безопасности

- Описание профилей аудита безопасности

- Типы данных в языке PSL

- Пример простейшей политики безопасности решения

- Модели безопасности

- Модель безопасности Pred

- Модель безопасности Bool

- Модель безопасности Math

- Модель безопасности Struct

- Модель безопасности Base

- Модель безопасности Regex

- Модель безопасности HashSet

- Модель безопасности StaticMap

- Объект модели безопасности StaticMap

- Правило init модели безопасности StaticMap

- Правило fini модели безопасности StaticMap

- Правило set модели безопасности StaticMap

- Правило commit модели безопасности StaticMap

- Правило rollback модели безопасности StaticMap

- Выражение get модели безопасности StaticMap

- Выражение get_uncommited модели безопасности StaticMap

- Модель безопасности Flow

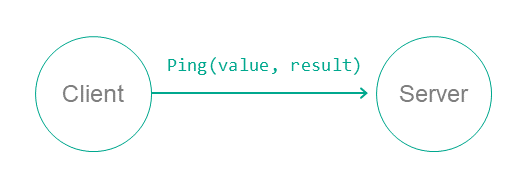

- Пример ping

- Тестирование политики безопасности решения на языке Policy Assertion Language (PAL)

- KasperskyOS API

- Паттерны безопасности при разработке под KasperskyOS

- Приложения

- Лицензирование программы

- Предоставление данных

- Информация о стороннем коде

- Уведомления о товарных знаках

Что нового

В KasperskyOS Community Edition 1.0 появились следующие возможности и доработки:

- Добавлена поддержка аппаратной платформы Raspberry Pi 4 Model B.

- Добавлена поддержка SD-карты для аппаратной платформы Raspberry Pi 4 Model B.

- Добавлена поддержка Ethernet для аппаратной платформы Raspberry Pi 4 Model B.

- Добавлена поддержка портов ввода-вывода GPIO для аппаратной платформы Raspberry Pi 4 Model B.

- Добавлены сетевые сервисы DHCP, DNS, NTP и примеры работы с ними.

- Добавлена библиотека для работы с протоколом MQTT и примеры ее использования.

О KasperskyOS Community Edition

KasperskyOS Community Edition (CE) — общедоступная версия KasperskyOS, предназначенная для освоения основных принципов разработки приложений под KasperskyOS. KasperskyOS Community Edition позволит вам увидеть, как концепции, заложенные в KasperskyOS, работают на практике. KasperskyOS Community Edition включает в себя примеры приложений с исходным кодом, подробные пояснения, а также инструкции и инструменты для сборки приложений.

KasperskyOS Community Edition пригодится вам для:

- изучения принципов и приемов разработки "secure by design" на практических примерах;

- изучения KasperskyOS как возможной платформы для реализации своих проектов;

- прототипирования решений (прежде всего, Embedded/IoT) на основе KasperskyOS;

- портирования приложений/компонентов/драйверов на KasperskyOS;

- изучения вопросов безопасности в разработке ПО.

Для получения KasperskyOS Community Edition перейдите по ссылке.

Помимо этой документации, также рекомендуем изучить материалы раздела сайта KasperskyOS для разработчиков.

В началоОб этом документе

Руководство разработчика KasperskyOS Community Edition адресовано специалистам, которые осуществляют разработку безопасных решений на базе KasperskyOS.

Руководство предназначено специалистам, обладающим следующими навыками: знание языков C/C++, опыт разработки под POSIX-совместимые системы, знакомство с GNU Binary Utilities (далее также "binutils").

Вы можете применять информацию в этом руководстве для выполнения следующих задач:

- установка и удаление KasperskyOS Community Edition;

- использование KasperskyOS Community Edition.

Основные понятия

Ниже приведены часто используемые термины, связанные с KasperskyOS Community Edition:

- KasperskyOS – микроядерная операционная система для построения безопасных программно-аппаратных систем.

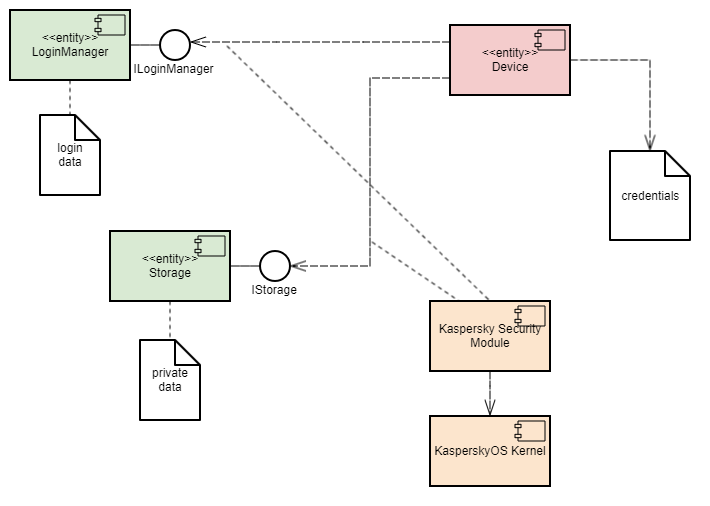

- Kaspersky Security System – технология, позволяющая создавать декларативное описание политики безопасности решения, а также генерировать на основе этого описания модуль безопасности Kaspersky Security Module.

- Kaspersky Security Module – модуль ядра, дающий разрешение или запрет на каждое IPC-взаимодействие в решении.

- Решение – ядро KasperskyOS, модуль безопасности Kaspersky Security Module, а также прикладное и системное ПО, интегрированные для работы в составе программно-аппаратного комплекса.

- Сущность – запущенная на исполнение программа в KasperskyOS.

- Служба – набор связанных по смыслу методов, доступных через механизм IPC (например, служба ядра для выделения памяти или служба сущности-драйвера для работы с блочным устройством).

- Дескриптор (handle) – идентификатор ресурса (например, участка памяти, порта или сетевого интерфейса). Дескриптор используется для доступа к ресурсу.

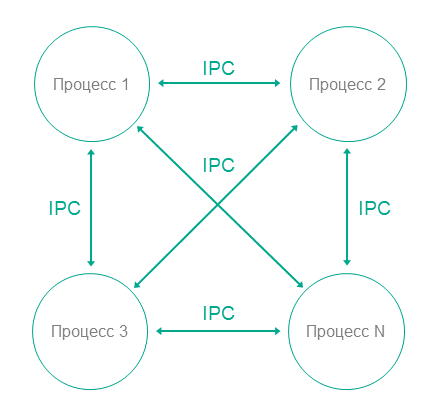

- IPC – механизм, использующийся сущностями для взаимодействия друг с другом и с ядром.

- Политика безопасности решения – логика управления IPC-взаимодействиями в решении, реализуемая модулем безопасности Kaspersky Security Module.

Системные требования

Для установки KasperskyOS Community Edition и запуска примеров под QEMU необходимы:

- Операционная система: Debian GNU/Linux "Buster" версии 10.7 x64.

- Процессор: процессор с архитектурой x86-64 (для большей производительности требуется поддержка аппаратной виртуализации).

- Оперативная память: для комфортной работы с инструментами сборки рекомендуется иметь не менее 4 Гб оперативной памяти.

- Дисковое пространство: не менее 3 ГБ свободного пространства в разделе

/opt(в зависимости от разрабатываемого решения);

Для запуска примеров на аппаратной платформе Raspberry Pi, необходимо использовать модель Raspberry Pi 4 Model B с объемом оперативной памяти равным 2, 4, или 8 Гб.

В началоКомплект поставки

В комплект поставки KasperskyOS Community Edition входят:

- deb-пакет для установки KasperskyOS Community Edition, содержащий:

- образ ядра операционной системы KasperskyOS;

- компоненты KasperskyOS Community Edition;

- набор инструментов для разработки решения (компилятор NK, компилятор GCC, отладчик GDB, набор утилит binutils, эмулятор QEMU и сопутствующие инструменты);

- лицензионное соглашение;

- файл с информацией о стороннем коде (Legal Notices).

- Информация о версии (Release Notes);

- Руководство разработчика KasperskyOS Community Edition (онлайн-документация).

Следующие компоненты, входящие в комплект поставки KasperskyOS Community Edition, являются "Runtime компонентами" в соответствии с условиями лицензионного соглашения:

- Образ ядра операционной системы KasperskyOS.

Остальные части комплекта поставки не являются "Runtime компонентами". Условия и возможности использования каждого компонента могут быть дополнительно указаны в разделе "Информация о стороннем коде".

В началоВключенные сторонние библиотеки и приложения

Для упрощения процесса разработки приложений в состав KasperskyOS Community Edition также включены следующие сторонние библиотеки и приложения:

- Boost (v.1.71) – собрание библиотек классов, использующих функциональность языка C++ и предоставляющих удобный кроссплатформенный высокоуровневый интерфейс для лаконичного кодирования различных повседневных подзадач программирования (работа с данными, алгоритмами, файлами, потоками и т. п.)

Документация: https://www.boost.org/doc/

- Arm Mbed TLS (v.2.16) – реализация протоколов TLS и SSL, а также соответствующих криптографических алгоритмов и необходимого кода поддержки.

Документация: https://tls.mbed.org/kb

- Civetweb (v.1.11) – простой в использовании, мощный, встраиваемый веб-сервер на C / C ++ с дополнительной поддержкой CGI, SSL и Lua.

Документация: http://civetweb.github.io/civetweb/UserManual.html

- Eclipse Mosquitto (v1.6.4) – брокер сообщений, реализующий протокол MQTT.

Документация: https://mosquitto.org/documentation/

Также см. Информация о стороннем коде.

В началоОграничения и известные проблемы

Поскольку KasperskyOS Community Edition предназначен для обучения, мы интегрировали в пакет ряд ограничений:

- Не поддерживается симметричная многопроцессорность (SMP). Используется только одно ядро процессора.

- Не поддерживается динамическая загрузка библиотек.

- Максимальное поддерживаемое количество запущенных приложений (сущностей): 32.

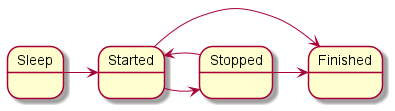

- При завершении работы сущности любым способом (например, return из основного потока исполнения) выделенные сущностью ресурсы не освобождаются, а сама сущность переводится в "спящее" состояние. Сущности не могут быть запущены повторно.

- Не поддерживается запуск двух и более сущностей с одинаковым EDL-описанием.

- Система останавливается, если не осталось работающих сущностей или если один из потоков драйверной сущности завершился (штатным или нештатным образом).

Основные понятия KasperskyOS

Решение на базе KasperskyOS

Решение на базе KasperskyOS состоит из ядра, модуля безопасности, а также прикладного и системного ПО, интегрированных для работы в составе программно-аппаратного комплекса. Процессы в KasperskyOS называются сущностями. Ядро гарантирует, что сущности изолированы и могут взаимодействовать только через ядро (с помощью системных вызовов). Каждая сущность в решении имеет статическое описание, определяющее интерфейсы, доступные другим сущностям. Для описания интерфейсов используются специально разработанные языки – EDL, CDL и IDL.

Кибериммунный подход

Для разработки безопасных решений на базе KasperskyOS используется кибериммунный подход. Этот подход основан на выборе способа разбиения системы на сущности и задании определенных правил их взаимодействия (т.н. политика безопасности решения). Политика безопасности реализуется модулем безопасности Kaspersky Security Module, который входит в решение.

Кибериммунный подход позволяет защитить доверенные компоненты системы и минимизировать ее поверхность атаки. Даже в случае компрометации одного из компонентов такой системы остальные компоненты продолжат выполнять функции безопасности.

Подробнее о кибериммунном подходе

Kaspersky Security System

Технология Kaspersky Security System позволяет разрабатывать и реализовывать разнообразные политики безопасности. При этом можно комбинировать несколько моделей безопасности, добавлять свои модели и гибко настраивать правила взаимодействия сущностей. Для формального описания политики безопасности решения используется специально разработанный язык PSL. На основе PSL-описания генерируется модуль безопасности Kaspersky Security Module для использования в конкретном решении.

KasperskyOS Community Edition

KasperskyOS Community Edition содержит инструменты для разработки безопасных решений на базе KasperskyOS, включая:

- образ ядра операционной системы KasperskyOS;

- компилятор NK, предназначенный для генерации модуля безопасности Kaspersky Security Module и вспомогательного транспортного кода;

- прочие инструменты для разработки решения (компилятор GCC, отладчик GDB, набор утилит binutils, эмулятор QEMU и сопутствующие инструменты);

- набор библиотек, обеспечивающих частичную совместимость со стандартом POSIX;

- компоненты KasperskyOS Community Edition;

- документацию;

- примеры простейших решений на базе KasperskyOS.

Кибериммунитет

Концепция кибериммунитета основана на следующих понятиях:

- цели и предположения безопасности;

- понятия модели MILS (домен безопасности, ядро разделения и монитор обращений);

- доверенная вычислительная база (TCB).

Ниже рассмотрены эти понятия, после чего даны определения кибериммунной системы и кибериммунного подхода.

Цели и предположения безопасности

Безопасность информационной системы не является универсальным абстрактным понятием. Является ли данная система безопасной, зависит от выбранных целей и предположений безопасности.

Цели безопасности – это требования, предъявляемые к информационной системе, выполнение которых обеспечивает безопасное функционирование информационной системы в любых возможных сценариях ее использования с учетом предположений безопасности. Пример цели безопасности: соблюдение конфиденциальности данных при использовании канала связи.

Предположения безопасности – дополнительные ограничения, накладываемые на условия эксплуатации системы, при которых система выполняет цели безопасности. Пример предположения безопасности: у злоумышленника отсутствует физический доступ к оборудованию.

Понятия модели MILS

В рамках модели MILS (Multiple Independent Levels of Security) безопасная информационная система состоит из изолированных доменов безопасности и ядра разделения, контролирующего взаимодействия доменов друг с другом. Ядро разделения обеспечивает изоляцию доменов и управление информационными потоками между ними.

Каждая попытка взаимодействия между доменами безопасности проверяется на соответствие определенным правилам, которые задаются политикой безопасности системы. Если взаимодействие запрещено текущей политикой, оно не пропускается (блокируется). Политику безопасности в архитектуре MILS реализует отдельный компонент – монитор обращений. Для каждого взаимодействия доменов безопасности монитор обращений возвращает решение (булево значение), соответствует ли это взаимодействие политике безопасности. Ядро разделения вызывает монитор каждый раз, когда один домен обращается к другому.

Доверенная вычислительная база (TCB)

Доверенная вычислительная база (Trusted Computing Base, TCB) – совокупность всего программного кода, уязвимость в котором приводит к невозможности выполнения информационной системой заданных целей безопасности. В модели MILS ядро разделения и монитор обращений составляют основу доверенной вычислительной базы.

Надежность доверенной вычислительной базы играет ключевую роль в обеспечении безопасности информационной системы.

Кибериммунная система

Информационная система является кибериммунной (или обладает кибериммунитетом), если она разделена на изолированные домены безопасности, все взаимодействия между которыми независимо контролируются, и предоставляет:

- описание своих целей и предположений безопасности;

- гарантии надежности всей доверенной вычислительной базы, включая среду исполнения и средства контроля взаимодействий;

- гарантии выполнения целей безопасности во всех возможных сценариях использования системы с учетом описанных предположений, кроме компрометации доверенной вычислительной базы решения.

Кибериммунный подход

Кибериммунный подход – это способ построения кибериммунных систем.

Кибериммунный подход основан на:

- разбиении системы на изолированные домены безопасности;

- независимом контроле всех взаимодействий между доменами безопасности на соответствие заданной политике безопасности;

- обеспечении надежности доверенной кодовой базы.

Конкретный способ разбиения системы на домены безопасности и выбор политики безопасности зависят от целей и предположений безопасности системы, степени доверенности и целостности отдельных компонентов, а также других факторов.

Преимущества кибериммунного подхода

Кибериммунный подход позволяет:

- свести свойства безопасности системы в целом к свойствам безопасности отдельных ее компонентов;

- предоставить гарантии выполнения целей безопасности системы даже при компрометации любого ее недоверенного компонента;

- снизить требования к одному или нескольким компонентам системы относительно требований к системе в целом;

- минимизировать ущерб для системы в целом при компрометации любого ее компонента;

- упростить процедуру сертификации системы.

Изоляция и взаимодействие сущностей

Кибериммунная система состоит из изолированных частей (доменов безопасности в терминах MILS), которые могут взаимодействовать друг с другом только через ядро разделения, т.е. контролируемым образом. В KasperskyOS реализацией доменов безопасности являются сущности.

Сущности

Каждый процесс в KasperskyOS – это субъект в политике безопасности решения. При запуске процесса ядро KasperskyOS ассоциирует с ним контекст, необходимый для его исполнения, а модуль Kaspersky Security Module – контекст безопасности, необходимый для контроля его взаимодействий с другими процессами.

Чтобы подчеркнуть связь каждого процесса с политикой безопасности, процессы в KasperskyOS называются сущностями.

С точки зрения ядра KasperskyOS, сущность – это процесс, имеющий отдельное адресное пространство и один или несколько потоков исполнения. Ядро гарантирует изоляцию адресных пространств сущностей. Сущность может реализовывать интерфейсы, а другие сущности – вызывать методы этих интерфейсов через ядро.

С точки зрения модуля безопасности Kaspersky Security Module, сущность является субъектом, с которым могут взаимодействовать другие субъекты (сущности). Возможные виды взаимодействий задаются описанием интерфейсов сущности, которые должны соответствовать реализации. Описания интерфейсов позволяют модулю безопасности проверять каждое взаимодействие сущностей на соответствие политике безопасности решения.

Дополнительная информация по сущностям

Для модуля безопасности Kaspersky Security Module ядро является таким же субъектом, как и сущности. Сущности могут вызывать методы ядра, и эти взаимодействия контролируются аналогично вызовам методов других сущностей. Поэтому далее мы будем говорить, что ядро является отдельной сущностью с точки зрения Kaspersky Security Module.

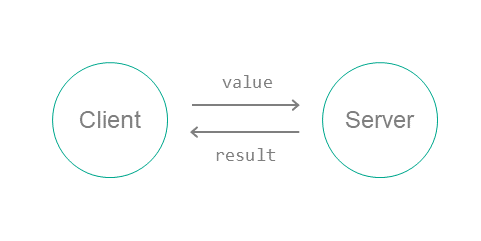

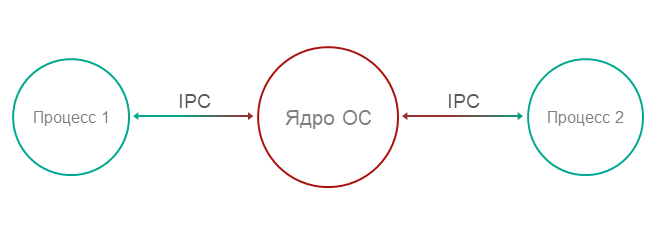

В началоВзаимодействие сущностей (IPC)

В KasperskyOS есть только один способ взаимодействия сущностей – с помощью синхронного обмена IPC-сообщениями: запросом и ответом. В каждом взаимодействии выделяются две роли: клиент (сущность, инициирующая взаимодействие) и сервер (сущность, обрабатывающая обращение). При этом сущность, являющаяся клиентом в одном взаимодействии, может выступать как сервер в другом.

Клиент и сервер используют три системных вызова: Call(), Recv() и Reply():

- Клиент направляет серверу сообщение-запрос. Для этого один из потоков исполнения клиента выполняет вызов

Call()и блокируется до получения ответа от сервера или ядра (например, в случае ошибки). - Серверный поток, выполнивший вызов

Recv(), находится в ожидании сообщений. При получении запроса этот поток разблокируется, обрабатывает запрос и отправляет сообщение-ответ с помощью вызоваReply(). - При получении сообщения-ответа (или ошибки) клиентский поток разблокируется и продолжает исполнение.

Таким образом, ядро KasperskyOS является ядром разделения в терминах модели MILS, поскольку все взаимодействия сущностей проходят через него.

Обмен сообщениями как вызов метода

Отправка IPC-запроса сущности-серверу представляет собой обращение к одному из интерфейсов, реализуемых сервером. IPC-запрос содержит входные аргументы вызываемого метода, а также идентификатор реализации интерфейса (RIID) и идентификатор вызываемого метода (MID). Получив запрос, сущность-сервер использует эти идентификаторы, чтобы найти реализацию метода. Сервер вызывает реализацию метода, передав в нее входные аргументы из IPC-запроса. Обработав запрос, сущность-сервер отправляет клиенту ответ, содержащий выходные аргументы метода.

Модуль безопасности Kaspersky Security Module может анализировать все компоненты IPC-сообщения, чтобы вынести решение, соответствует ли это сообщение политике безопасности системы.

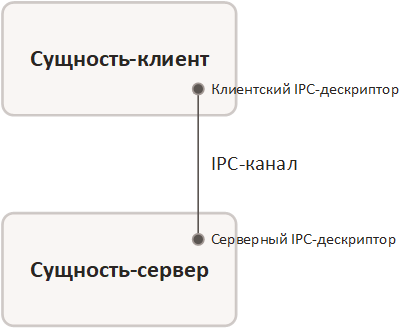

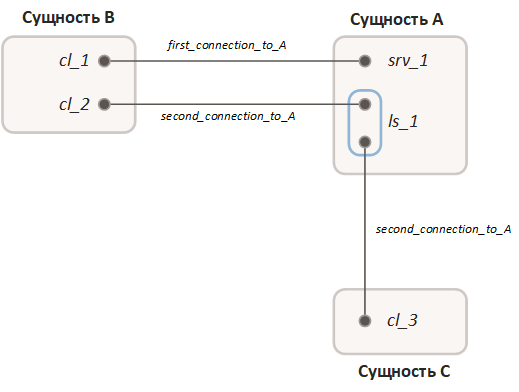

IPC‑каналы

Чтобы две сущности могли обмениваться сообщениями, между ними должен быть установлен IPC-канал (далее также канал или соединение). Канал задает роли сущностей, т.е. имеет "клиентскую" и "серверную" стороны. При этом одна сущность может иметь несколько каналов, в которых она является клиентом, и несколько каналов, где она – сервер.

В KasperskyOS предусмотрено два способа создания IPC-каналов:

- Статический способ предполагает создание канала в момент запуска сущностей (при старте решения). Статическое создание каналов выполняется инициализирующей сущностью Einit.

- Динамический способ позволяет уже запущенным сущностям установить канал между собой.

Описания интерфейсов сущности (EDL, CDL, IDL)

Для контроля взаимодействий между сущностями необходимо, чтобы структура пересылаемых IPC-сообщений была прозрачна для модуля безопасности. В KasperskyOS это достигается с помощью статического декларирования интерфейсов сущностей. Для этого используются специальные языки: Entity Definition Language (EDL), Component Definition Language (CDL) и Interface Definition Language (IDL). Если IPC-сообщение не соответствует описанию интерфейса, оно будет отклонено модулем безопасности.

Описание интерфейсов сущности определяет допустимые структуры IPC-сообщений. Так задается явная связь между реализацией каждого метода и тем, как вызов этого метода представлен для модуля безопасности. Почти все инструменты сборки решения явно или косвенно используют описания интерфейсов сущностей.

Виды статических описаний

Описание интерфейсов сущности строится по модели "сущность-компонент-интерфейс":

- IDL‑описание декларирует интерфейс, а также пользовательские типы и константы (опционально). В сумме все IDL-описания решения охватывают все реализуемые в решении интерфейсы.

- В CDL-описании перечислены интерфейсы, реализуемые компонентом. Компоненты дают возможность группировать реализации интерфейсов. Компоненты могут включать в себя другие компоненты.

- В EDL-описании сущности декларируются экземпляры компонентов, входящие в эту сущность. В частности, сущность может не включать в себя ни один компонент.

Пример

Ниже приведены статические описания решения, состоящего из сущности Client, не реализующей ни одного интерфейса, и сущности Server, реализующей интерфейс FileOps.

Client.edl

// Статическое описание состоит только из имени сущности

entity Client

Server.edl

// Сущность Server содержит экземпляр компонента Operations

entity Server

components {

OpsComp: Operations

}

Operations.cdl

// Компонент Operations реализует интерфейс FileOps

component Operations

interfaces {

FileOpsImpl: FileOps

}

FileOps.idl

package FileOps

// Объявление пользовательского типа String

typedef array <UInt8, 256> String;

// Интерфейс FileOps содержит единственный метод Open с входным аргументом name и выходным аргументом h

interface {

Open(in String name, out UInt32 h);

}

См. подробнее о синтаксисе статических описаний.

В началоIPC-транспорт

Чтобы реализовать взаимодействие сущностей, необходим транспортный код, отвечающий за корректное создание IPC-сообщений, их упаковку, отправку, распаковку и диспетчеризацию. Разработчику решения под KasperskyOS нет необходимости самостоятельно писать транспортный код. Вместо этого можно использовать специальные инструменты и библиотеки, поставляемые в составе KasperskyOS Community Edition.

Транспортный код для разрабатываемых компонентов

Разработчик новых компонентов для KasperskyOS может сгенерировать транспортный код на основе статических описаний этого компонента. Для этого в составе KasperskyOS Community Edition поставляется компилятор NK. Компилятор NK позволяет генерировать транспортные методы и типы для использования как на клиентской стороне, так и на серверной.

Транспортный код для поставляемых компонентов

Функциональность большинства компонентов, поставляемых в составе KasperskyOS Community Edition, может быть использована в решении как локально, т.е. путем статической компоновки с разрабатываемым кодом, так и через IPC.

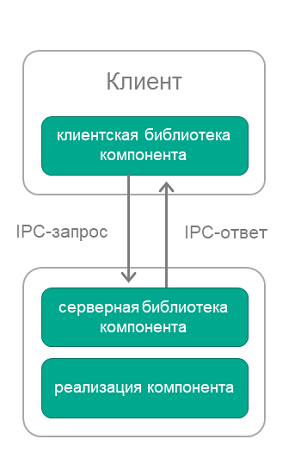

Для вынесения компонента в отдельную серверную сущность и использования его по IPC поставляются следующие транспортные библиотеки:

- Клиентская библиотека компонента преобразует локальные вызовы в IPC-запросы к сущности драйвера.

- Серверная библиотека компонента принимает IPC-запросы к сущности драйвера и преобразует их в локальные вызовы.

Чтобы использовать компонент по IPC, достаточно его реализацию скомпоновать с серверной библиотекой, а клиентскую сущность скомпоновать с клиентской библиотекой.

Интерфейс клиентской библиотеки не отличается от интерфейса самого компонента. Таким образом, для перехода на использование компонента по IPC (вместо статической компоновки) нет необходимости вносить изменения в код клиентской сущности.

Подробнее см. "IPC и транспорт".

В началоКонтроль взаимодействий

В кибериммунной системе каждая попытка взаимодействия между изолированными частями системы (доменами безопасности в терминах MILS) проверяется на соответствие определенным правилам, которые задаются политикой безопасности системы. Если взаимодействие запрещено текущей политикой, оно не пропускается. Ниже мы рассмотрим, как данный принцип реализован в KasperskyOS.

Модуль безопасности Kaspersky Security Module

Технология Kaspersky Security System позволяет под каждое разрабатываемое решение сгенерировать код модуля безопасности Kaspersky Security Module, реализующего заданную политику безопасности. Модуль безопасности контролирует все взаимодействия между сущностями, т.е. является монитором безопасности в терминах MILS.

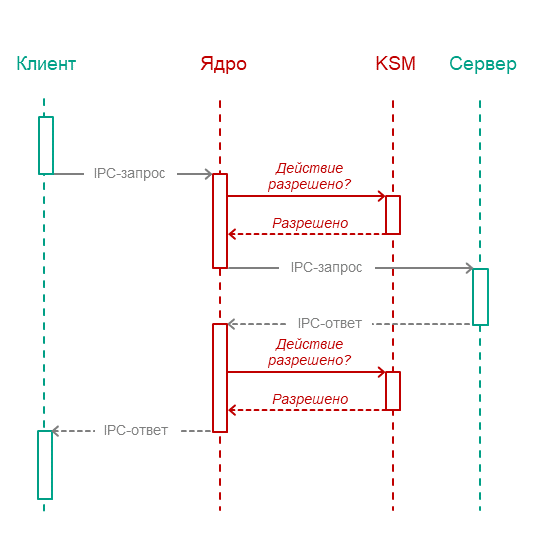

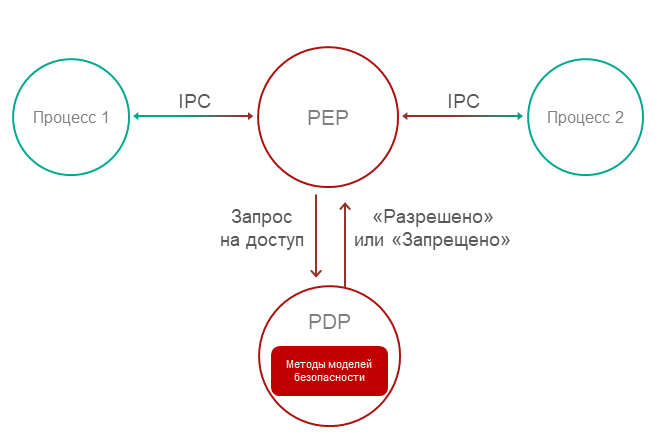

Контроль IPC-сообщений

Ядро обращается к модулю безопасности Kaspersky Security Module каждый раз, когда одна сущность отправляет сообщение другой сущности. Модуль безопасности проверяет, что структура сообщения соответствует описанию вызываемого метода. Если это так, модуль безопасности вызывает все связанные с этим сообщением правила и выносит решение: "разрешено" или "запрещено". Ядро применяет полученное решение, т.е. доставляет сообщение, только если это разрешено.

Таким образом, код, вычисляющий решения (Policy Decision Point) отделен от кода, применяющего их (Policy Enforcement Point).

IPC-ответы подлежат контролю, как и IPC-запросы. Это может использоваться, например, чтобы гарантировать целостность ответов.

Ядро доставляет IPC-сообщение, только если Kaspersky Security Module разрешает доставку

Контроль запуска сущностей

Ядро также обращается к модулю безопасности каждый раз, когда происходит запуск сущностей. Обычно это используется, чтобы инициализировать контекст безопасности сущности.

Интерфейс безопасности

Сущности могут напрямую обращаться к Kaspersky Security Module, с помощью интерфейса безопасности, чтобы сообщить о своем состоянии или о контексте какого-либо события. При этом модуль безопасности применяет все правила, связанные с вызываемым методом интерфейса безопасности. Далее сущность может сама использовать полученное от модуля безопасности решение. Интерфейс безопасности используется, например, для реализации сущностей, управляющих доступом к ресурсам.

В началоЯзык описания политик PSL

Важнейшая часть технологии Kaspersky Security System – это язык PSL (Policy Specification Language). Он позволяет формально, близко к терминам самой задачи, описать политику безопасности решения. На основе полученного psl-описания генерируется код модуля безопасности Kaspersky Security Module под конкретное решение. Для этого используется компилятор NK, поставляемый в составе KasperskyOS Community Edition. Таким образом, psl-описание решения является связующим звеном между неформальным описанием политики и ее реализацией.

Язык PSL позволяет использовать различные структуры данных и комбинировать несколько моделей безопасности.

В началоУправление доступом к ресурсам

Виды ресурсов

В KasperskyOS есть два вида ресурсов:

- Системные ресурсы, которыми управляет ядро. К ним относятся, например, процессы, регионы памяти, прерывания.

- Пользовательские ресурсы, которыми управляют процессы. Примеры пользовательских ресурсов: файлы, устройства ввода-вывода, накопители данных.

Дескрипторы

Как системные, так и пользовательские ресурсы идентифицируются дескрипторами (англ. handles). Получая дескриптор, процесс получает доступ к ресурсу, который этот дескриптор идентифицирует. Процессы могут передавать дескрипторы другим процессам. Один и тот же ресурс может идентифицироваться несколькими дескрипторами, которые используют разные процессы.

Идентификаторы безопасности (SID)

Для системных и пользовательских ресурсов ядро KasperskyOS назначает идентификаторы безопасности. Идентификатор безопасности (англ. Security Identifier, SID) – это глобальный уникальный идентификатор ресурса (то есть у ресурса есть только один SID, а дескрипторов может быть несколько). Модуль безопасности Kaspersky Security Module идентифицирует ресурсы по их SID.

При передаче IPC-сообщения, содержащего дескрипторы, ядро так изменяет это сообщение, что на этапе проверки модулем безопасности оно содержит значения SID вместо дескрипторов. Когда IPC-сообщение будет доставлено получателю, оно будет содержать дескрипторы.

У ядра так же, как и у ресурсов, есть SID.

Контекст безопасности

Технология Kaspersky Security System позволяет применять механизмы безопасности, которые принимают на вход значения SID. При применении таких механизмов модуль безопасности Kaspersky Security Module различает ресурсы (и ядро KasperskyOS) и связывает с ними контексты безопасности. Контекст безопасности представляет собой данные, ассоциированные с SID, которые используются модулем безопасности для принятия решений.

Содержимое контекста безопасности зависит от используемых моделей безопасности. Контекст безопасности может содержать, например, состояние ресурса, уровни целостности субъектов и/или объектов доступа. Если контекст безопасности хранит состояние ресурса, это позволяет, например, разрешить выполнять действия над ресурсом, если только этот ресурс находится в каком-либо конкретном состоянии.

Модуль безопасности может изменять контекст безопасности, когда принимает решение. Например, могут изменяться сведения о состоянии ресурса (модуль безопасности проверил по контексту безопасности, что файл находится в состоянии "не используется", разрешил открыть файл на запись и записал в контекст безопасности этого файла новое состояние "открыт на запись").

Управление доступом к ресурсам ядром KasperskyOS

Ядро KasperskyOS управляет доступом к ресурсам одновременно двумя взаимодополняющими способами: выполняя решения модуля безопасности Kaspersky Security Module и реализуя механизм безопасности на основе мандатных ссылок (англ. Object Capability, OCap).

Каждый дескриптор ассоциируется с правами доступа к идентифицируемому им ресурсу, то есть является мандатной ссылкой (англ. capability) в терминах OCap. Получая дескриптор, процесс получает права доступа к ресурсу, который этот дескриптор идентифицирует. Ядро задает права доступа к системным ресурсам и выполняет проверку этих прав, когда процессы пытаются использовать системные ресурсы. Также ядро запрещает расширение прав доступа при передаче дескрипторов между процессами (при передаче дескриптора права доступа могут быть только ограничены).

Управление доступом к ресурсам поставщиками ресурсов

Процессы, которые управляют пользовательскими ресурсами и доступом к этим ресурсам для других процессов, являются поставщиками ресурсов. (Поставщиками ресурсов являются, например, драйверы.) Поставщики управляют доступом к ресурсам двумя взаимодополняющими способами: выполняя решения модуля безопасности Kaspersky Security Module и используя механизм OCap, который реализуется ядром KasperskyOS.

Если обращение к ресурсу осуществляется по его имени (например, для открытия), то модуль безопасности не может быть использован для управления доступом к ресурсу без участия поставщика. Это связано с тем, что модуль безопасности идентифицирует ресурс по SID, а не по имени. В таких случаях поставщик находит у себя дескриптор ресурса по имени ресурса и передает этот дескриптор (вместе с другими данными, например, с требуемым состоянием ресурса) модулю безопасности через интерфейс безопасности (модуль безопасности получает SID, соответствующий переданному дескриптору). Модуль безопасности принимает решение и возвращает его поставщику. Поставщик выполняет решение модуля безопасности.

Процессы, которые используют ресурсы, предоставляемые поставщиками ресурсов или ядром, являются потребителями ресурсов. Когда потребитель открывает пользовательский ресурс, поставщик передает ему дескриптор, ассоциированный с правами доступа к этому ресурсу. При этом поставщик решает, какими именно правами доступа к ресурсу будет обладать потребитель. Перед выполнением действий над ресурсом, которые запрашивает потребитель, поставщик проверяет, что у потребителя достаточно прав. Если это не так, поставщик отклоняет запрос потребителя.

В началоНадежность TCB

Кибериммунная система должна предоставлять гарантии надежности всей доверенной вычислительной базы (TCB). Такие гарантии могут быть предоставлены, только если доверенная вычислительная база достаточно компактна. Ниже мы рассмотрим, как это требование реализуется в решениях на базе KasperskyOS.

Микроядерная архитектура

Основой доверенной вычислительной базы любого решения является ядро. Ядро KasperskyOS предоставляет всего три системных вызова и выполняет только небольшое число наиболее важных функций, включая изоляцию и взаимодействие сущностей, планирование и управление памятью. Благодаря этому ядро компактно и имеет малую поверхность атаки, что минимизирует число потенциальных уязвимостей.

В то же время драйверы устройств и поставщики ресурсов (например, реализации файловых систем) представляют собой пользовательские приложения. Потенциальные ошибки в них не могут повлиять на стабильность работы ядра. Более того, в решении на базе KasperskyOS драйвер устройства или поставщик ресурса потенциально может быть недоверенным. Это уменьшает доверенную вычислительную базу решения и увеличивает ее надежность.

Сочетание микроядерной архитектуры и модуля безопасности позволяет контролировать все взаимодействия между драйвером (или поставщиком ресурса) и другими сущностями, а также все взаимодействия с ядром на соответствие заданной политике безопасности решения.

Вызов служб ядра KasperskyOS (например, для создания потока или выделения памяти) выполняется с помощью того же механизма IPC и того же системного вызова Call(), что и вызов методов другой сущности. С этой точки зрения ядро KasperskyOS предстает отдельной сущностью, которая реализует интерфейсы, описанные на языке IDL.

Надежность доверенных компонентов

Доверенная вычислительная база решения может включать в себя, помимо микроядра KasperskyOS и модуля безопасности, разнообразные доверенные компоненты. В зависимости от целей и предположений безопасности, к доверенным компонентам могут относиться, например, драйверы устройств или поставщики ресурсов. Архитектура и набор инструментов KasperskyOS позволяют повысить надежность доверенных компонентов.

Вынос доверенного компонента в отдельную сущность

Разработчик решения может повысить надежность TCB, уменьшив объем доверенных компонентов. Для этого их следует отделить от остального (недоверенного) кода, т.е. вынести в отдельные сущности. В составе KasperskyOS Community Edition поставляются транспортные библиотеки и инструменты генерации транспортного кода, позволяющие почти любой компонент реализовать как отдельную сущность, все взаимодействия с которой контролируются.

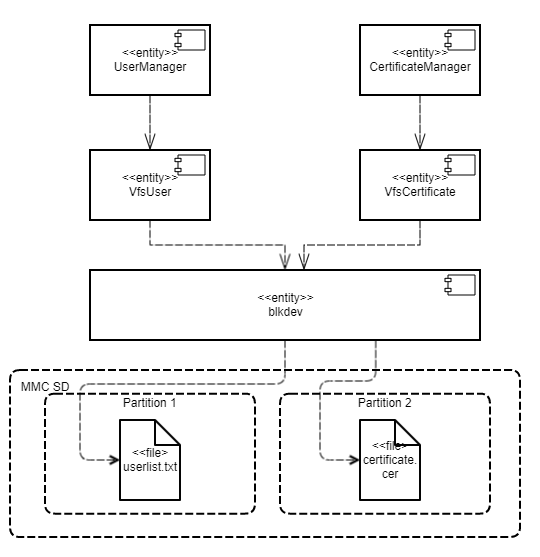

Создание дубликатов компонента

Ещё один способ повысить надежность TCB – это ограничение влияния недоверенных компонентов на доверенные путем разделения их информационных потоков. Для этого один и тот же компонент может быть независимо использован в составе нескольких сущностей. Например, за реализации файловых систем и сетевого стека в KasperskyOS отвечает компонент VFS. Если включить экземпляры VFS в разные сущности, каждая из них будет работать с собственной реализацией файловой системы и/или сетевого стека. Таким образом достигается разделение информационных потоков доверенных и недоверенных сущностей и, соответственно, увеличение надежности TCB.

Способ разделения пользовательского кода на доверенный и недоверенный зависит от целей и предположений безопасности конкретного решения.

Образ решения на базе KasperskyOS

Загружаемый образ конечного решения на базе KasperskyOS содержит:

- образ ядра KasperskyOS;

- модуль безопасности;

- сущность Einit, которая запускает остальные сущности;

- все сущности, входящие в решение (включая драйверы, служебные сущности и сущности, реализующие бизнес-логику).

Все сущности расположены в образе файловой системы ROMFS.

Сборка образа решения

Образ решения собирается при помощи специального скрипта, который поставляется в составе KasperskyOS Community Edition.

Образ ядра KasperskyOS, а также служебные сущности и сущности-драйверы поставляются в составе KasperskyOS Community Edition. Модуль безопасности и сущность Einit собираются под каждое конкретное решение.

Запуск решения

Запуск решения происходит следующим образом:

- Загрузчик загружает ядро KasperskyOS.

- Ядро находит и загружает модуль безопасности.

- Ядро запускает сущность

Einit. - Сущность

Einitзапускает все остальные сущности, входящие в решение.

Начало работы

Этот раздел содержит информацию, необходимую для начала работы с KasperskyOS Community Edition.

Установка и удаление

Установка

KasperskyOS Community Edition поставляется в виде deb-пакета. Для установки KasperskyOS Community Edition мы рекомендуем использовать установщик пакетов gdebi.

Для развертывания пакета с помощью gdebi запустите с root-правами команду:

$ gdebi <путь-к-deb-пакету>

Пакет будет установлен в директорию /opt/KasperskyOS-Community-Edition-<version>.

Для удобства работы вы можете добавить путь к бинарным файлам инструментов KasperskyOS Community Edition в переменную PATH, это позволит работать с утилитами через терминал из любой директории:

$ export PATH=$PATH:/opt/KasperskyOS-Community-Edition-<version>/toolchain/bin

Удаление

Для удаления KasperskyOS Community Edition выполните с root-правами команду:

$ sudo apt-get remove --purge kasperskyos-community-edition

При этом будут удалены все установленные файлы в директории /opt/KasperskyOS-Community-Edition-<version>.

Настройка среды разработки

В этом разделе содержится краткое руководство по настройке среды разработки и добавлению заголовочных файлов, поставляемых в KasperskyOS Community Edition, в проект разработки.

Настройка редактора кода

Для упрощения процесса разработки решений на базе KasperskyOS перед началом работы рекомендуется:

- Установить в редакторе кода расширения и плагины для используемых языков программирования (C и/или C++).

- Добавить заголовочные файлы, поставляемые в KasperskyOS Community Edition, в проект разработки.

Заголовочные файлы расположены в следующей директории:

/opt/KasperskyOS-Community-Edition-<version>/sysroot-arm-kos/include.

Пример настройки Visual Studio Code

Например, работа с исходным кодом при разработке под KasperskyOS может проводиться в Visual Studio Code.

Для более удобной навигации по коду проекта, включая системный API, необходимо выполнить следующие действия:

- Создайте новую рабочую область (workspace) или откройте существующую рабочую область в Visual Studio Code.

Рабочая область может быть открыта неявно, с помощью пунктов меню

File>Open folder. - Убедитесь, что расширение C/C++ for Visual Studio Code установлено.

- В меню

Viewвыберите пунктCommand Palette. - Выберите пункт

C/C++: Edit Configurations (UI). - В поле

Include pathдобавьте путь/opt/KasperskyOS-Community-Edition-<version>/sysroot-arm-kos/include. - Закройте окно

C/C++ Configurations.

Сборка примеров

Сборка примеров осуществляется с помощью системы сборки CMake, входящей в состав KasperskyOS Community Edition.

Код примеров и скрипты для сборки находятся по следующему пути:

/opt/KasperskyOS-Community-Edition-<version>/examples

Сборку примеров нужно выполнять в домашней директории, поэтому директорию с примером, который требуется собрать, нужно скопировать из /opt/KasperskyOS-Community-Edition-<version>/examples в домашнюю директорию.

Сборка примеров для запуска на QEMU

Чтобы выполнить сборку примера, перейдите в директорию с примером и выполните команду:

$ sudo ./cross-build.sh

В результате работы скрипта cross-build.sh создается образ решения на базе KasperskyOS, который включает пример. Файл образа решения kos-qemu-image сохраняется в директории <название примера>/build/einit.

Сборка примеров для запуска на Raspberry Pi 4 B

Чтобы выполнить сборку примера:

- Перейдите в директорию с примером.

- Откройте файл скрипта

cross-build.shв текстовом редакторе. - В последней строке скрипта замените команду

make simна командуmake kos-image. - Сохраните файл скрипта, а затем выполните команду:

$ sudo ./cross-build.sh

В результате работы скрипта cross-build.sh создается образ решения на базе KasperskyOS, который включает пример. Файл образа решения kos-image сохраняется в директории <название примера>/build/einit.

Запуск примеров на QEMU

Запуск примеров на QEMU в Linux с графической оболочкой

Запуск примера на QEMU в Linux с графической оболочкой осуществляется скриптом cross-build.sh, который также выполняет сборку примера. Чтобы запустить скрипт, перейдите в директорию с примером и выполните команду:

$ sudo ./cross-build.sh

Запуск некоторых примеров требует использования дополнительных параметров QEMU. Команды для запуска таких примеров приведены в описаниях этих примеров.

Запуск примеров на QEMU в Linux без графической оболочки

Чтобы запустить пример на QEMU в Linux без графической оболочки, перейдите в директорию с примером, соберите пример и выполните следующие команды:

$ cd build/einit

# Перед выполнением следующей команды убедитесь, что путь к

# директории с исполняемым файлом qemu-system-arm сохранен в

# переменной окружения PATH. В случае отсутствия

# добавьте его в переменную PATH.

$ qemu-system-arm -m 2048 -machine vexpress-a15 -nographic -monitor none -serial stdio -kernel kos-qemu-image

Запуск примеров на Raspberry Pi 4 B

Коммутация компьютера и Raspberry Pi 4 B

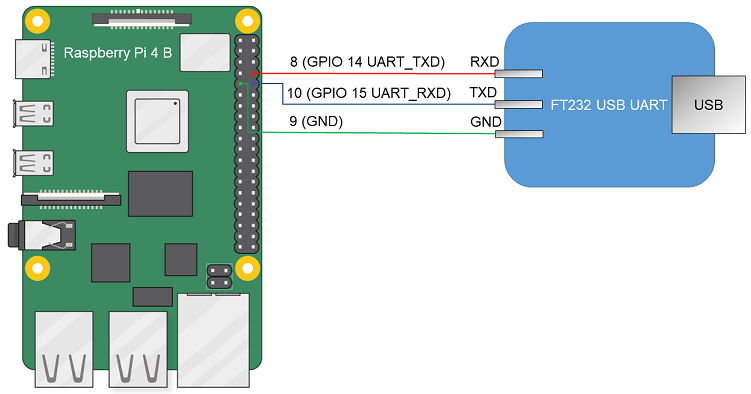

Чтобы видеть вывод примеров на компьютере, выполните следующие действия:

- Соедините пины преобразователя USB-UART на базе FT232 с соответствующими GPIO-пинами Raspberry Pi 4 B (см. рис. ниже).

Схема соединения преобразователя USB-UART и Raspberry Pi 4 B

- Соедините USB-порт компьютера и преобразователь USB-UART.

- Установите PuTTY или другую аналогичную программу для чтения данных из COM-порта. Настройте параметры следующим образом:

bps = 115200,data bits = 8,stop bits = 1,parity = none,flow control = none.

Чтобы компьютер и Raspberry Pi 4 B могли взаимодействовать через сеть Ethernet, выполните следующие действия:

- Соедините сетевые карты компьютера и Raspberry Pi 4 B с коммутатором или друг с другом.

- Выполните настройку сетевой карты компьютера, чтобы ее IP-адрес был в одной подсети с IP-адресом сетевой карты Raspberry Pi 4 B (параметры сетевой карты Raspberry Pi 4 B задаются в файле

dhcpcd.conf, который находится по пути<название примера>/resources/...).

Подготовка загрузочной SD-карты для Raspberry Pi 4 B

Загрузочную SD-карту для Raspberry Pi 4 B можно подготовить автоматически и вручную.

Чтобы подготовить загрузочную SD-карту автоматически, подключите SD-карту к компьютеру и выполните следующие команды:

# Следующая команда создает файл образа загрузочного

# носителя (*.img).

$ sudo /opt/KasperskyOS-Community-Edition-<version>/examples/rpi4_prepare_fs_image.sh

# В следующей команде path_to_img – путь к файлу образа

# загрузочного носителя (этот путь выводится по окончании

# выполнения предыдущей команды), [X] – последний символ

# в имени блочного устройства для SD-карты.

$ sudo dd bs=4M if=path_to_img of=/dev/sd[X] conv=fsync

Чтобы подготовить загрузочную SD-карту вручную, выполните следующие действия:

- Выполните сборку загрузчика U-Boot для платформы ARMv7, который будет автоматически запускать пример. Для этого выполните следующие команды:

$ sudo apt install gcc-arm-linux-gnueabi gcc-arm-linux-gnueabihf git bison flex

$ git clone https://github.com/u-boot/u-boot.git u-boot-armv7

$ cd u-boot-armv7 && git checkout tags/v2020.10

$ make ARCH=arm CROSS_COMPILE=arm-linux-gnueabihf- rpi_4_32b_defconfig

# В меню, которое появится при выполнении следующей команды, включите

# флаг Enable a default value for bootcmd. В поле bootcmd value введите

# значение fatload mmc 0 ${loadaddr} kos-image; bootelf ${loadaddr}.

# Затем выйдите из меню, сохранив параметры.

$ make ARCH=arm CROSS_COMPILE=arm-linux-gnueabihf- menuconfig

$ make ARCH=arm CROSS_COMPILE=arm-linux-gnueabihf- u-boot.bin

- Отформатируйте SD-карту. Для этого подключите SD-карту к компьютеру и выполните следующие команды:

$ wget https://downloads.raspberrypi.org/raspbian_lite_latest

$ unzip raspbian_lite_latest

# В следующей команде [X] – последний символ в имени блочного устройства

# для SD-карты.

$ sudo dd bs=4M if=$(ls *raspbian*lite.img) of=/dev/sd[X] conv=fsync

- Скопируйте загрузчик U-Boot на SD-карту, выполнив следующие команды:

# В следующих командах путь ~/mnt/fat32 используется для примера. Вы

# можете использовать другой путь.

$ mkdir -p ~/mnt/fat32

# В следующей команде [X] – последний буквенный символ в имени блочного

# устройства для раздела на отформатированной SD-карте.

$ sudo mount /dev/sd[X]1 ~/mnt/fat32/

$ sudo cp u-boot.bin ~/mnt/fat32/u-boot.bin

- Скопируйте конфигурационный файл для загрузчика U-Boot на SD-карту. Для этого перейдите в директорию

/opt/KasperskyOS-Community-Edition-<version>/examplesи выполните следующие команды:$ sudo cp config.txt ~/mnt/fat32/config.txt

$ sync

$ sudo umount ~/mnt/fat32

Запуск примера на Raspberry Pi 4 B

Чтобы запустить пример на Raspberry Pi 4 B, выполните следующие действия:

- Перейдите в директорию с примером и соберите пример.

- Скопируйте на загрузочную SD-карту образ решения на базе KasperskyOS. Для этого подключите загрузочную SD-карту к компьютеру и выполните следующие команды:

# В следующей команде [X] – последний буквенный символ в имени блочного

# устройства для раздела на загрузочной SD-карте.

# В следующих командах путь ~/mnt/fat32 используется для примера. Вы

# можете использовать другой путь.

$ sudo mount /dev/sd[X]1 ~/mnt/fat32/

$ sudo cp build/einit/kos-image ~/mnt/fat32/kos-image

$ sync

$ sudo umount ~/mnt/fat32

- Подключите загрузочную SD-карту к Raspberry Pi 4 B.

- Подайте питание на Raspberry Pi 4 B и дождитесь, пока запустится пример.

О том, что пример запустился, свидетельствует вывод, отображаемый на компьютере.

Часть 1. Простейшее приложение (POSIX)

В состав KasperskyOS Community Edition входит набор библиотек (libc, libm, libpthread), которые обеспечивают частичную совместимость разрабатываемых приложений с набором стандартов POSIX.

В этой части руководства рассматриваются:

- вывод строки на экран с помощью

fprintf(); - использование компонента VFS для работы с сетью и файловыми системами;

- создание инициализирующей сущности

Einit; - ограничения поддержки POSIX.

Чтобы сделать изложение более простым, пример в этой части руководства собирается без модуля ksm.module. Поэтому при запуске примера выдается предупреждение WARNING! Booting an insecure kernel!. Политика безопасности решения, использование политик безопасности и сборка модуля ksm.module рассматриваются в третьей части руководства.

Пример hello

По сложившейся традиции в мире разработки ПО, первое, с чего стоит начать знакомство с любой технологией – это поприветствовать с помощью нее мир. Не будем нарушать эту традицию в KasperskyOS и начнем с примера, выводящего на экран строку Hello world!.

KasperskyOS позволяет разрабатывать решения как на языке C, так и на C++.

Код hello.c выглядит привычным и простым для разработчика на языке C – он полностью совместим с POSIX:

hello.c

int main(int argc, const char *argv[])

{

fprintf(stderr,"Hello world!\n");

return EXIT_SUCCESS;

}

Чтобы запустить файл Hello в KasperskyOS, понадобится несколько дополнительных действий.

Разработка приложений под KasperskyOS имеет следующие особенности:

Во-первых, каждая сущность (так в KasperskyOS называются приложения и соответствующие им процессы) должна быть статически описана. Описание содержится в файлах с расширениями edl, cdl и idl, которые используются для сборки решения. Минимально возможное описание сущности – EDL-файл, в котором указано имя сущности. Все сущности, разрабатываемые в первой части руководства, имеют минимальное статическое описание (только EDL-файл с именем сущности).

Во-вторых, все запускаемые сущности должны содержаться в загружаемом образе KasperskyOS. Поэтому каждый пример в этом руководстве представляет собой не отдельную сущность (сущности), а готовое решение на базе KasperskyOS, включающее в себя образ ядра, инициализирующую сущность и вспомогательные сущности (например, драйверы).

EDL-описание сущности Hello

Статическое описание сущности Hello состоит из единственного файла Hello.edl, в котором необходимо прописать имя сущности:

Hello.edl

/* После ключевого слова "entity" указано имя сущности. */

entity Hello

Имя сущности должно начинаться с заглавной буквы. Имя EDL-файла должно совпадать с именем сущности, которую он описывает.

Во второй части руководства показаны примеры более сложных EDL-описаний, а также появляются CDL- и IDL-описания.

Создание инициализирующей сущности Einit

При загрузке KasperskyOS ядро запускает сущность с именем Einit. Сущность Einit запускает все остальные сущности, входящие в решение, то есть служит инициализирующей сущностью.

В составе пакета инструментов KasperskyOS Community Edition поставляется утилита einit, которая позволяет сгенерировать код инициализирующей сущности (einit.c) на основе init-описания. В приведенном ниже примере файл с init-описанием называется init.yaml, хотя может иметь любое имя.

Подробнее см. "Запуск сущностей".

Для того чтобы сущность Hello запустилась после загрузки операционной системы, достаточно указать ее имя в файле init.yaml и собрать из него сущность Einit.

init.yaml

entities:

# Запустить сущность "Hello".

- name: Hello

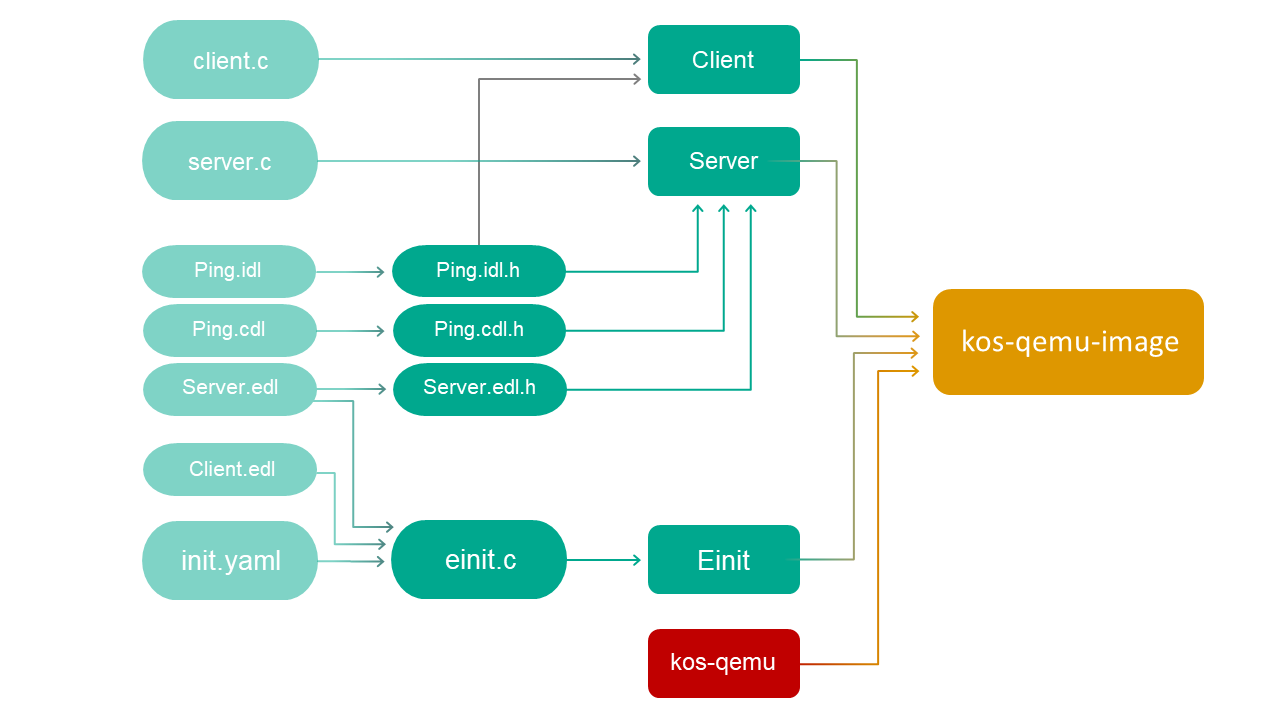

Схема сборки примера hello

Общая схема сборки примера hello выглядит следующим образом:

Сборка и запуск примера hello

См. "Сборка и запуск примеров".

В началоVFS: обзор

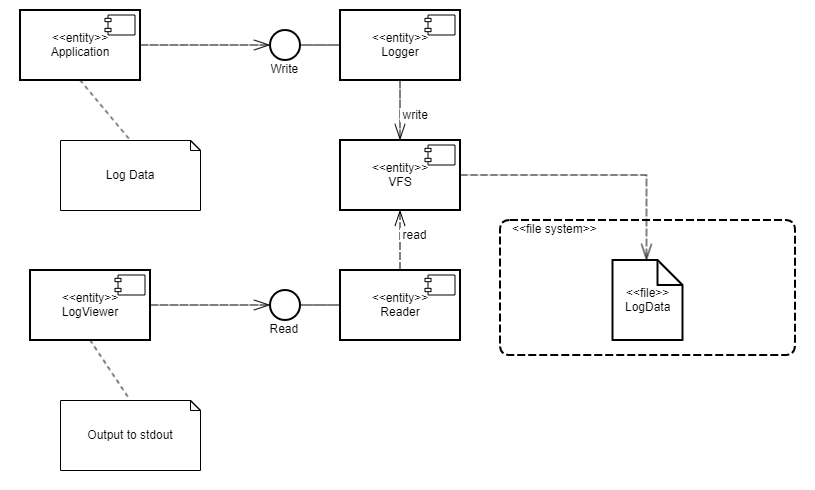

Компонент VFS содержит в себе реализации файловых систем и сетевого стека. POSIX-вызовы для работы с файловыми системами и сетью направляются в компонент VFS, который далее вызывает драйвер блочного устройства, или, соответственно, сетевой драйвер.

В решение можно добавить несколько копий компонента VFS, разделив таким образом информационные потоки разных сущностей. Каждая копия VFS собирается отдельно и может содержать всю функциональность VFS или конкретную ее часть, например:

- одну или несколько файловых систем;

- сетевой стек;

- сетевой стек и сетевой драйвер.

Компонент VFS можно использовать как напрямую (путем статической компоновки), так и через IPC (как отдельную сущность). Использование функциональности VFS по IPC позволяет разработчику решения:

- контролировать вызовы методов для работы с сетью и файловыми системами через политику безопасности решения;

- соединить несколько клиентских сущностей с одной сущностью VFS;

- соединить одну клиентскую сущность с двумя сущностями VFS для раздельной работы с сетью и файловыми системами.

Сборка сущности VFS

В составе KasperskyOS Community Edition не поставляется готовый образ сущности, содержащей компонент VFS. Разработчик решения может самостоятельно собрать одну или несколько сущностей, включив в каждую из них именно ту функциональность VFS, которая необходима в решении.

См. также примеры multi_vfs_dhcpcd, multi_vfs_dns_client и multi_vfs_ntpd в составе KasperskyOS Community Edition.

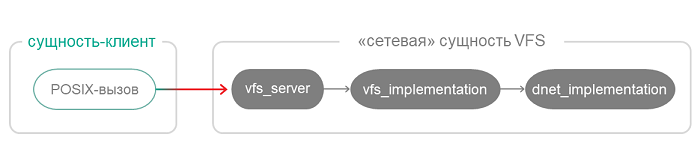

Сборка сетевой VFS

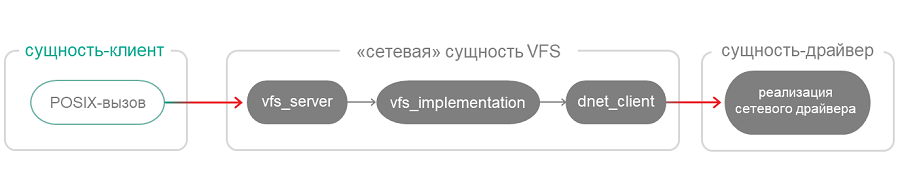

Для сборки "сетевой" сущности VFS, содержащей сетевой драйвер, необходимо файл с функцией main() скомпоновать с библиотеками vfs_server, vfs_net и dnet_implementation:

CMakeLists.txt (фрагмент)

target_link_libraries (Net1Vfs ${vfs_SERVER_LIB}

${vfs_NET_LIB}

${dnet_IMPLEMENTATION_LIB})

set_target_properties (Net1Vfs PROPERTIES ${blkdev_ENTITY}_REPLACEMENT "")

Использование "сетевой" сущности VFS, скомпонованной с сетевым драйвером

Чтобы использовать сетевой драйвер по IPC (как отдельную сущность), необходимо вместо dnet_implementation использовать библиотеку dnet_client:

CMakeLists.txt (фрагмент)

target_link_libraries (Net2Vfs ${vfs_SERVER_LIB}

${vfs_NET_LIB}

${dnet_CLIENT_LIB})

set_target_properties (Net2Vfs PROPERTIES ${blkdev_ENTITY}_REPLACEMENT "")

Использование "сетевой" сущности VFS и сетевого драйвера в виде отдельной сущности

Некоторые сетевые функции, а также вывод в stdout используют файловые операции. Для корректной работы этих функций требуется при сборке добавить библиотеку vfs_implementation вместо vfs_net.

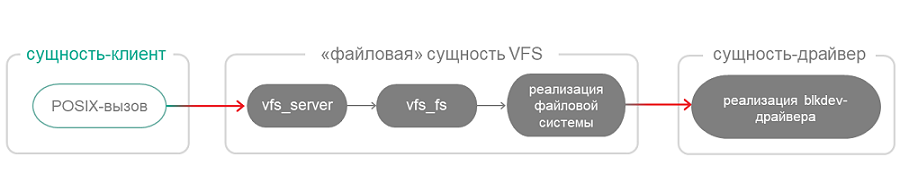

Сборка файловой VFS

Для сборки "файловой" сущности VFS необходимо файл с функцией main() скомпоновать с библиотеками vfs_server и vfs_fs, а также библиотеками реализации файловых систем:

CMakeLists.txt (фрагмент)

target_link_libraries (VfsFs

${vfs_SERVER_LIB}

${LWEXT4_LIB}

${vfs_FS_LIB})

set_target_properties (VfsFs PROPERTIES ${blkdev_ENTITY}_REPLACEMENT ${ramdisk_ENTITY})

В этом примере сущность VFS подготовлена для соединения с сущностью ramdisk-драйвера.

Драйвер блочного устройства не может быть скомпонован с VFS и всегда используется через IPC:

Использование "файловой" сущности VFS и драйвера в виде отдельной сущности

При необходимости можно собрать сущность VFS, содержащую как сетевой стек, так и файловые системы. Для этого необходимо использовать библиотеки vfs_server, vfs_implementation, dnet_implementation (или dnet_client), а также библиотеки реализации файловых систем.

Сущность Env

Служебная сущность Env предназначена для передачи запускаемым сущностям аргументов и переменных окружения. При запуске каждая сущность автоматически отправляет запрос сущности Env и получает необходимые данные.

Включение сущности Env в решение позволяет монтировать файловые системы при запуске VFS, соединять одну клиентскую сущность с двумя сущностями VFS и решать многие другие задачи.

Чтобы использовать сущность Env в своем решении, необходимо:

1. Разработать код сущности Env, используя макросы из env/env.h.

2. Собрать образ сущности, скомпоновав ее с библиотекой env_server.

3. В init-описании указать, что необходимо запустить сущность Env и соединить с ней выбранные сущности (Env при этом является сервером). Имя канала задается макросом ENV_SERVICE_NAME, объявленным в файле env/env.h.

4. Включить образ сущности Env в образ решения.

Код сущности Env

В коде сущности Env используются следующие макросы и функции, объявленные в файле env/env.h:

ENV_REGISTER_ARGS(name,argarr)– сущности с именемnameбудут переданы аргументы из массиваargarr;ENV_REGISTER_VARS(name,envarr)– сущности с именем name будут переданы переменные окружения из массиваenvarr;ENV_REGISTER_PROGRAM_ENVIRONMENT(name,argarr,envarr)– сущности с именемnameбудут переданы как аргументы, так и переменные окружения;envServerRun()– инициализировать серверную часть сущности, чтобы она могла отвечать на запросы.

Пример:

env.c

int main(int argc, char** argv)

{

const char* NetVfsArgs[] = {

"-l", "devfs /dev devfs 0",

"-l", "romfs /etc romfs 0"

};

ENV_REGISTER_ARGS("VFS", NetVfsArgs);

envServerRun();

return EXIT_SUCCESS;

}

Пример init.yaml для использования сущности Env

В следующем примере сущность Client будет соединена с сущностью Env, образ которой находится в папке env:

init.yaml

entities:

- name: env.Env

- name: Client

connections:

- target: env.Env

id: {var: ENV_SERVICE_NAME, include: env/env.h}

Соединение сущности-клиента с одной и двумя сущностями VFS

Вызовы сетевых и файловых POSIX-функций можно перенаправить в два отдельных компонента VFS, соединив сущность-клиент с двумя разными сущностями VFS. Если такое разделение информационных потоков не требуется (например, если клиент работает только с сетью), достаточно соединить сущность-клиент с одной сущностью VFS.

Соединение с одной сущностью VFS

Имя IPC-канала между сущностью-клиентом и сущностью VFS должно задаваться макросом _VFS_CONNECTION_ID, объявленным в файле vfs/defs.h. При этом как "сетевые", так и "файловые" вызовы будут направляться в эту сущность VFS.

Пример:

init.yaml

- name: ClientEntity

connections:

- target: VfsEntity

id: {var: _VFS_CONNECTION_ID, include: vfs/defs.h}

- name: VfsEntity

Соединение с двумя сущностями VFS

Пусть сущность-клиент соединена с двумя разными сущностями VFS – назовем их "сетевая" VFS и "файловая" VFS.

Чтобы "сетевые" вызовы из сущности-клиента направлялись только в "сетевую" VFS, используется переменная окружения _VFS_NETWORK_BACKEND:

- Для "сетевой" сущности VFS:

_VFS_NETWORK_BACKEND=server:<имя IPC-канала до "сетевой" VFS> - Для сущности-клиента:

_VFS_NETWORK_BACKEND=client: <имя IPC-канала до "сетевой" VFS>

Для направления "файловых" вызовов используется аналогичная переменная окружения _VFS_FILESYSTEM_BACKEND:

- Для "файловой" сущности VFS:

_VFS_FILESYSTEM_BACKEND=server:<имя IPC-канала до "файловой" VFS> - Для сущности-клиента:

_VFS_FILESYSTEM_BACKEND=client: <имя IPC-канала до "файловой" VFS>

В результате функции для работы с сетью и файлами будут направляться в две разные сущности VFS.

В следующем примере сущность Client соединена с двумя сущностями VFS – "сетевой" VfsFirst и "файловой" VfsSecond:

init.yaml

entities:

- name: Env

- name: Client

connections:

- target: Env

id: {var: ENV_SERVICE_NAME, include: env/env.h}

- target: VfsFirst

id: VFS1

- target: VfsSecond

id: VFS2

- name: VfsFirst

connections:

- target: Env

id: {var: ENV_SERVICE_NAME, include: env/env.h}

- name: VfsSecond

connections:

- target: Env

id: {var: ENV_SERVICE_NAME, include: env/env.h}

Код сущности Env:

env.c

int main(void)

{

const char* vfs_first_args[] = { "_VFS_NETWORK_BACKEND=server:VFS1" };

ENV_REGISTER_VARS("VfsFirst", vfs_first_args);

const char* vfs_second_args[] = { "_VFS_FILESYSTEM_BACKEND=server:VFS2" };

ENV_REGISTER_VARS("VfsSecond", vfs_second_args);

const char* client_envs[] = { "_VFS_NETWORK_BACKEND=client:VFS1", "_VFS_FILESYSTEM_BACKEND=client:VFS2" };

ENV_REGISTER_VARS("Client", client_envs);

envServerRun();

return EXIT_SUCCESS;

}

См. также примеры multi_vfs_dhcpcd, multi_vfs_dns_client и multi_vfs_ntpd в составе KasperskyOS Community Edition.

Монтирование файловых систем при запуске VFS

Компонент VFS по умолчанию обеспечивает доступ к:

- Файловой системе RAMFS. По умолчанию RAMFS монтирована в корневой каталог.

- Объектному ROMFS-хранилищу. Хранилище содержит неисполняемые (в т.ч. конфигурационные) файлы, добавленные при сборке в образ решения. По умолчанию файловая система ROMFS не монтирована, но доступ к хранилищу возможен косвенным образом – например, через аргумент

-f.

Если требуется монтировать другие файловые системы, это можно сделать как после запуска VFS, используя вызов mount(), так и непосредственно в момент запуска сущности VFS, передав ей следующие аргументы и переменные окружения:

-l <запись в формате fstab>Аргумент

-lпозволяет монтировать файловую систему.-f <путь к файлу fstab>Аргумент

-fпозволяет передать файл с записями в формате fstab для монтирования файловых систем. Файл будет искаться в ROMFS-хранилище. Если переменнаяUMNAP_ROMFSопределена, то файл будет искаться на файловой системе, смонтированной с помощью переменнойROOTFS.UNMAP_ROMFSЕсли переменная

UNMAP_ROMFSопределена, то ROMFS-хранилище будет удалено. Это позволяет сэкономить память и изменить поведение при использовании аргумента-f.ROOTFS = <запись в формате fstab>Переменная

ROOTFSпозволяет монтировать файловую систему в корневой каталог. В комбинации с переменнойUNMAP_ROMFSи аргументом-fпозволяет искать fstab-файл на монтированной файловой системе, а не в ROMFS-хранилище.

Пример:

env.c

int main(int argc, char** argv)

{

/* Для сущности Vfs1 будут монтированы файловые системы devfs и romfs. */

const char* Vfs1Args[] = {

"-l", "devfs /dev devfs 0",

"-l", "romfs /etc romfs 0"

};

ENV_REGISTER_ARGS("Vfs1", Vfs1Args);

/* Для сущности Vfs2 будут монтированы файловые системы, заданные через файл /etc/dhcpcd.conf, который расположен в ROMFS-хранилище. */

const char* Vfs2Args[] = { "-f", "/etc/dhcpcd.conf" };

ENV_REGISTER_ARGS("Vfs2", Vfs2Args);

/* Для сущности Vfs3 в корневой каталог будет монтирована файловая система ext2, на которой будет найден файл /etc/fstab для монтирования дополнительных файловых систем. ROMFS-хранилище будет удалено. */

const char* Vfs3Args[] = { "-f", "/etc/fstab" };

const char* Vfs3Envs[] = {

"ROOTFS=ramdisk0,0 / ext2 0",

"UNMAP_ROMFS=1"

};

ENV_REGISTER_PROGRAM_ENVIRONMENT("Vfs3", Vfs3Args, Vfs3Envs);

envServerRun();

return EXIT_SUCCESS;

}

См. также примеры net_with_separate_vfs, net2_with_separate_vfs, multi_vfs_dhcpcd, multi_vfs_dns_client и multi_vfs_ntpd в составе KasperskyOS Community Edition.

Ограничения поддержки POSIX

В KasperskyOS ограниченно реализован интерфейс POSIX с ориентацией на стандарт POSIX.1-2008 (без поддержки XSI). Прежде всего ограничения связаны с обеспечением безопасности.

Ограничения затрагивают:

- взаимодействие между процессами;

- взаимодействие между потоками выполнения (threads) посредством сигналов;

- стандартный ввод-вывод;

- асинхронный ввод-вывод;

- использование робастных мьютексов;

- работу с терминалом;

- использование оболочки;

- манипуляции с дескрипторами файлов.

Ограничения представлены:

- нереализованными интерфейсами;

- интерфейсами, которые реализованы с отклонениями от стандарта POSIX.1-2008;

- интерфейсами-заглушками, которые не выполняют никаких действий, кроме присвоения переменной

errnoзначенияENOSYSи возвращения значения-1.

В KasperskyOS сигналы не могут прервать системные вызовы Call(), Recv(), Reply(), которые обеспечивают работу библиотек, реализующих интерфейс POSIX.

Ядро KasperskyOS не посылает сигналы.

Ограничения взаимодействия между процессами

Интерфейс |

Назначение |

Реализация |

Заголовочный файл по стандарту POSIX.1-2008 |

|---|---|---|---|

|

Создать новый (дочерний) процесс. |

Заглушка |

|

|

Зарегистрировать обработчики, которые вызываются перед и после создания дочернего процесса. |

Не реализован |

|

|

Ожидать остановки или завершения дочернего процесса. |

Заглушка |

|

|

Ожидать изменения состояния дочернего процесса. |

Не реализован |

|

|

Ожидать остановки или завершения дочернего процесса. |

Заглушка |

|

|

Запустить исполняемый файл. |

Заглушка |

|

|

Запустить исполняемый файл. |

Заглушка |

|

|

Запустить исполняемый файл. |

Заглушка |

|

|

Запустить исполняемый файл. |

Заглушка |

|

|

Запустить исполняемый файл. |

Заглушка |

|

|

Запустить исполняемый файл. |

Заглушка |

|

|

Запустить исполняемый файл. |

Заглушка |

|

|

Перевести процесс в другую группу или создать группу. |

Заглушка |

|

|

Создать сессию. |

Не реализован |

|

|

Получить идентификатор группы для вызывающего процесса. |

Не реализован |

|

|

Получить идентификатор группы. |

Заглушка |

|

|

Получить идентификатор родительского процесса. |

Не реализован |

|

|

Получить идентификатор сессии. |

Заглушка |

|

|

Получить значения времени для процесса и его потомков. |

Заглушка |

|

|

Послать сигнал процессу или группе процессов. |

Можно посылать только сигнал |

|

|

Ожидать сигнала. |

Не реализован |

|

|

Проверить наличие полученных заблокированных сигналов. |

Не реализован |

|

|

Получить и изменить набор заблокированных сигналов. |

Заглушка |

|

|

Ожидать сигнала. |

Заглушка |

|

|

Ожидать сигнала из заданного набора сигналов. |

Заглушка |

|

|

Послать сигнал процессу. |

Не реализован |

|

|

Ожидать сигнала из заданного набора сигналов. |

Не реализован |

|

|

Ожидать сигнала из заданного набора сигналов. |

Не реализован |

|

|

Создать неименованный семафор. |

Нельзя создать неименованный семафор для синхронизации между процессами. Если передать функции ненулевое значение через параметр |

|

|

Создать/открыть именованный семафор. |

Нельзя открыть именованный семафор, который был создан другим процессом. Именованные семафоры (как и неименованные) являются локальными, то есть они доступны только тому процессу, который их создал. |

|

|

Задать атрибут мьютекса, который разрешает использование мьютекса несколькими процессами. |

Нельзя задать атрибут мьютекса, который разрешает использование мьютекса несколькими процессами. Если передать функции значение |

|

|

Задать атрибут барьера, который разрешает использование барьера несколькими процессами. |

Нельзя задать атрибут барьера, который разрешает использование барьера несколькими процессами. Если передать функции значение |

|

|

Задать атрибут условной переменной, который разрешает использование условной переменной несколькими процессами. |

Нельзя задать атрибут условной переменной, который разрешает использование условной переменной несколькими процессами. Если передать функции значение |

|

|

Задать атрибут объекта блокировки чтения-записи, который разрешает использование объекта блокировки чтения-записи несколькими процессами. |

Нельзя задать атрибут объекта блокировки чтения-записи, который разрешает использование объекта блокировки чтения-записи несколькими процессами. Если передать функции значение |

|

|

Создать спин-блокировку. |

Нельзя создать спин-блокировку для синхронизации между процессами. Если передать функции значение |

|

|

Создать или открыть объект разделяемой памяти. |

Не реализован |

|

|

Отобразить в память. |

Нельзя выполнить отображение в память для взаимодействия между процессами. Если передать функции значение |

|

|

Задать права доступа к памяти. |

По умолчанию функция работает как заглушка. Чтобы использовать функцию, требуется задать специальные параметры ядра KasperskyOS. |

|

|

Создать неименованный канал. |

Нельзя использовать неименованный канал для передачи данных между процессами. Неименованные каналы являются локальными, то есть они доступны только тому процессу, который их создал. |

|

|

Создать специальный файл FIFO (именованный канал). |

Заглушка |

|

|

Создать специальный файл FIFO (именованный канал). |

Не реализован |

|

Ограничения взаимодействия между потоками выполнения посредством сигналов

Интерфейс |

Назначение |

Реализация |

Заголовочный файл по стандарту POSIX.1-2008 |

|---|---|---|---|

|

Послать сигнал потоку выполнения. |

Нельзя послать сигнал потоку выполнения. Если передать функции номер сигнала через параметр |

|

|

Получить и изменить набор заблокированных сигналов. |

Заглушка |

|

|

Восстановить состояние потока управления и маску сигналов. |

Не реализован |

|

|

Сохранить состояние потока управления и маску сигналов. |

Не реализован |

|

Ограничения стандартного ввода-вывода

Интерфейс |

Назначение |

Реализация |

Заголовочный файл по стандарту POSIX.1-2008 |

|---|---|---|---|

|

Выполнить форматированный вывод в файл. |

Не реализован |

|

|

Использовать память как поток данных (stream). |

Не реализован |

|

|

Использовать динамически выделенную память как поток данных (stream). |

Не реализован |

|

|

Выполнить форматированный вывод в файл. |

Не реализован |

|

Ограничения асинхронного ввода-вывода

Интерфейс |

Назначение |

Реализация |

Заголовочный файл по стандарту POSIX.1-2008 |

|---|---|---|---|

|

Отменить запросы ввода-вывода, которые ожидают обработки. |

Не реализован |

|

|

Получить ошибку операции асинхронного ввода-вывода. |

Не реализован |

|

|

Запросить выполнение операций ввода-вывода. |

Не реализован |

|

|

Запросить чтение из файла. |

Не реализован |

|

|

Получить статус операции асинхронного ввода-вывода. |

Не реализован |

|

|

Ожидать выполнения операций асинхронного ввода-вывода. |

Не реализован |

|

|

Запросить запись в файл. |

Не реализован |

|

|

Запросить выполнение набора операций ввода-вывода. |

Не реализован |

|

Ограничения использования робастных мьютексов

Интерфейс |

Назначение |

Реализация |

Заголовочный файл по стандарту POSIX.1-2008 |

|---|---|---|---|

|

Вернуть робастный мьютекс в консистентное состояние. |

Не реализован |

|

|

Получить атрибут робастности мьютекса. |

Не реализован |

|

|

Задать атрибут робастности мьютекса. |

Не реализован |

|

Ограничения работы с терминалом

Интерфейс |

Назначение |

Реализация |

Заголовочный файл по стандарту POSIX.1-2008 |

|---|---|---|---|

|

Получить путь к файлу управляющего терминала. |

Функция только возвращает или передает через параметр |

|

|

Задать параметры терминала. |

Скорость ввода, скорость вывода и другие параметры, специфичные для аппаратных терминалов, игнорируются. |

|

|

Ожидать завершения вывода. |

Функция только возвращает значение |

|

|

Приостановить или возобновить прием или передачу данных. |

Приостановка вывода и запуск приостановленного вывода не поддерживаются. |

|

|

Очистить очередь ввода или очередь вывода, или обе эти очереди. |

Функция только возвращает значение |

|

|

Разорвать соединение с терминалом на заданное время. |

Функция только возвращает значение |

|

|

Получить путь к файлу терминала. |

Функция только возвращает нулевой указатель. |

|

|

Получить путь к файлу терминала. |

Функция только возвращает значение ошибки. |

|

|

Получить идентификатор группы процессов, использующих терминал. |

Функция только возвращает значение |

|

|

Задать идентификатор группы процессов, использующих терминал. |

Функция только возвращает значение |

|

|

Получить идентификатор группы процессов для лидера сессии, связанной с терминалом. |

Функция только возвращает значение |

|

Ограничения работы с оболочкой

Интерфейс |

Назначение |

Реализация |

Заголовочный файл по стандарту POSIX.1-2008 |

|---|---|---|---|

|

Создать дочерний процесс для выполнения команды и канал с этим процессом. |

Функция только присваивает переменной |

|

|

Закрыть канал с дочерним процессом, созданным функцией |

Функцию нельзя использовать, так как ее входным параметром является дескриптор потока данных, возвращаемый функцией |

|

|

Создать дочерний процесс для выполнения команды. |

Заглушка |

|

|

Раскрыть строку как в оболочке. |

Не реализован |

|

|

Освободить память, выделенную для результатов вызова интерфейса |

Не реализован |

|

Ограничения манипуляций с дескрипторами файлов

Интерфейс |

Назначение |

Реализация |

Заголовочный файл по стандарту POSIX.1-2008 |

|---|---|---|---|

|

Сделать копию дескриптора открытого файла. |

Поддерживаются дескрипторы обычных файлов, стандартных потоков ввода-вывода, сокетов и каналов. Не гарантируется, что будет получен наименьший свободный дескриптор. |

|

|

Сделать копию дескриптора открытого файла. |

Поддерживаются дескрипторы обычных файлов, стандартных потоков ввода-вывода, сокетов и каналов. Через параметр |

|

Часть 2. Взаимодействие сущностей

В предыдущей части руководства показано, как построить взаимодействие с сущностями, поставляемыми в составе KasperskyOS Community Edition. Для этого достаточно добавить несколько строк в файл init.yaml и подключить клиентскую библиотеку сущности (vfs_remote).

Но как самостоятельно создать серверную сущность (то есть приложение, предоставляющее функциональность другим, клиентским, сущностям)? Для этого потребуется использовать IPC-транспорт, вспомогательные утилиты и библиотеки, поставляемые в составе KasperskyOS Community Edition.

В этой части руководства рассматриваются:

- механизм взаимодействия сущностей в KasperskyOS;

- утилиты и библиотеки, реализующие транспорт;

- пошаговые действия для обмена IPC-сообщениями.

Чтобы сделать изложение более простым, примеры в этой части руководства собираются без модуля ksm.module. Поэтому при запуске примеров выдается предупреждение WARNING! Booting an insecure kernel!. Политика безопасности решения, использование политик безопасности и сборка модуля ksm.module рассматриваются в третьей части руководства.

Инструменты IPC-транспорта

Чтобы организовать взаимодействие сущностей, не требуется "с нуля" реализовывать корректную упаковку и распаковку сообщений. Кроме того, не обязательно писать отдельный код для создания IPC-каналов.

Для решения этих и других проблем организации IPC-транспорта в KasperskyOS есть специальный набор инструментов:

- Транспорт NkKosTransport

- EDL-, CDL- и IDL-описания

- Компилятор NK

- Init-описание и утилита einit

- Локатор сервисов (Service Locator)

Совместное использование этих инструментов показано в примере echo.

Транспорт NkKosTransport

Транспорт NkKosTransport является удобной надстройкой над системными вызовами Call, Recv и Reply. Он позволяет работать отдельно с фиксированной частью и ареной сообщений.

Для вызова транспорта используются функции nk_transport_call(), nk_transport_recv() и nk_transport_reply().

Пример:

/* Функция nk_transport_recv () выполняет системный вызов Recv.

* Полученный от клиента запрос помещается в req (фиксированная часть ответа) и

* req_arena (арена ответа). */

nk_transport_recv(&transport.base, (struct nk_message *)&req, &req_arena);

Структура NkKosTransport и методы работы с ней объявлены в файле transport-kos.h:

Подробнее о фиксированной части и арене см. "Структура IPC-сообщения".

Подробнее об использовании NkKosTransport см. "Транспорт NkKosTransport".

EDL-, CDL- и IDL-описания

Для описания интерфейсов, которые реализуют серверные сущности, используются языки EDL, CDL и IDL.

Подробнее см. "Описание сущностей, компонентов и интерфейсов (EDL, CDL, IDL)".

Файлы описаний (*.edl, *.cdl и *.idl) при сборке обрабатываются компилятором NK. В результате создаются файлы *.edl.h, *.cdl.h, и *.idl.h, содержащие транспортные методы и типы, используемые как на клиенте, так и на сервере.

Компилятор NK

На основе EDL-, CDL- и IDL-описаний компилятор NK (nk-gen-c) генерирует набор транспортных методов и типов. Транспортные методы и типы нужны для формирования, отправки, приема и обработки IPC-сообщений

Важнейшие транспортные методы:

- Интерфейсные методы. При вызове на клиенте интерфейсного метода серверу отправляется IPC-запрос для вызова соответствующего метода.

- Dispatch-методы (диспетчеры). При получении запроса сервер вызывает диспетчер, который в свою очередь вызывает реализацию соответствующего метода.

Важнейшие транспортные типы:

- Типы, определяющие структуру фиксированной части сообщения. Передаются в интерфейсные методы, диспетчеры и функции транспорта (

nk_transport_recv(),nk_transport_reply()). - Типы прокси-объектов. Прокси-объект используется как аргумент интерфейсного метода.

Подробнее см. "Сгенерированные методы и типы".

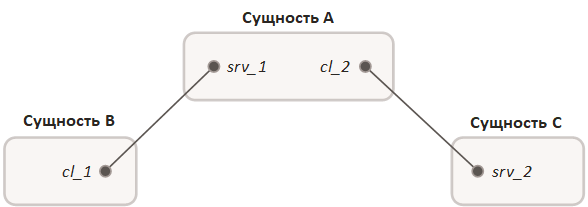

Init-описание и утилита einit

Утилита einit позволяет автоматизировать создание кода инициализирующей сущности Einit. Эта сущность первой запускается при загрузке KasperskyOS и запускает остальные сущности, а также создает каналы (соединения) между ними.

Чтобы сущность Einit при запуске создала соединение между сущностями A и B, в файле init.yaml нужно указать:

init.yaml

# Запустить B

- name: B

# Запустить A

- name: A

connections:

# Создать соединение с серверной сущностью B.

- target: B

# Имя нового соединения: some_connection_to_B

id: some_connection_to_B