Содержание

- О Kaspersky SD-WAN

- Архитектура решения

- Интерфейс решения

- Лицензирование Kaspersky SD-WAN

- Параметры компонентов Kaspersky SD-WAN в веб-интерфейсе

- Управление инфраструктурой

- Параметры подключения к Zabbix

- Параметры сетевых сервисов

- Параметры устройства CPE

- Параметры шаблона CPE

- Параметры экземпляра SD-WAN

- Параметры шаблона экземпляра SD-WAN

- Управление тенантами

- Параметры пользователей

- Дополнительное меню настройки веб-интерфейса

- Свойства контроллера SD-WAN

- Базовая настройка решения

- Авторизация в веб-интерфейсе оркестратора

- Установка и сброс страницы по умолчанию

- Переключение между светлой и темной темой

- Ограничение продолжительности пользовательской сессии при бездействии

- Просмотр активных пользовательских сессий

- Настройка уровня детализации журналов Docker-контейнеров

- Переход к API оркестратора

- Изменение пароля учетной записи администратора

- Создание домена

- Добавление центра обработки данных

- Добавление VIM

- Создание диапазона IP-адресов (IPAM)

- Создание тенанта

- Просмотр журналов

- Просмотр запросов на обслуживание

- Работа с пользователями

- Работа с экземплярами SD-WAN

- Работа с устройствами CPE

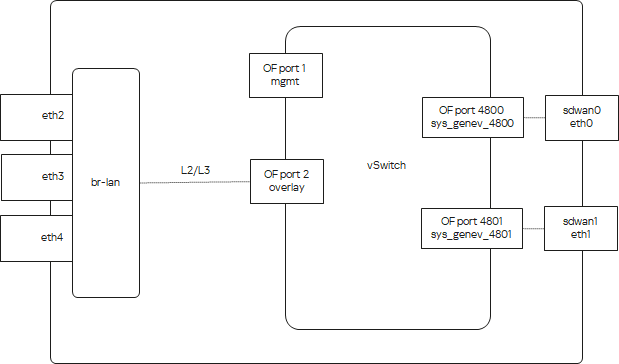

- Состав устройств CPE

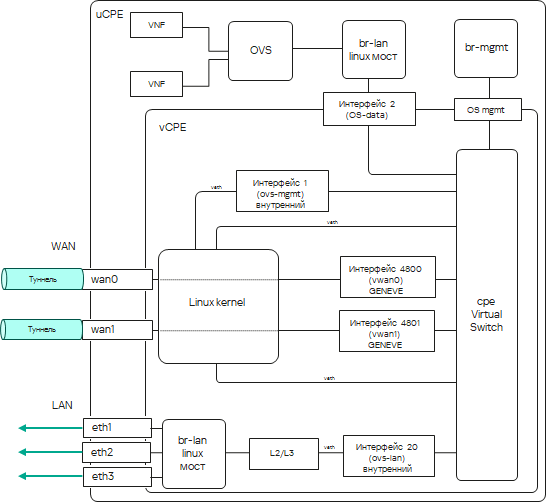

- Состав устройств uCPE

- Управляющий транспортный сервис SD-WAN managementTunnel

- Автоматическая настройка устройств CPE (ZTP)

- Статусы и состояния устройства CPE

- Обеспечение связности устройств СРЕ с контроллерами SD-WAN

- Автоматическое изменение стоимости туннеля в зависимости от максимальной скорости интерфейса

- Создание шаблона CPE

- Решение типовых задач с устройством CPE

- Работа со скриптами

- Настройка подключения устройства CPE к сети SD-WAN

- Интерфейсы устройства CPE

- Протокол динамической маршрутизации BGP

- Настройка протокола BFD

- Создание статического IPv4-маршрута

- Протокол VRRP

- Настройка подключения пользователей к веб-консоли устройства CPE

- Настройка подключения устройства CPE к Syslog-серверу

- Настройка подключения устройства CPE к NTP-серверу

- Просмотр ошибок

- Просмотр параметров подключения устройства CPE к сети оператора связи

- Добавление VIM в шаблон uCPE

- Работа с прошивками

- Мониторинг компонентов решения

- Построение топологии

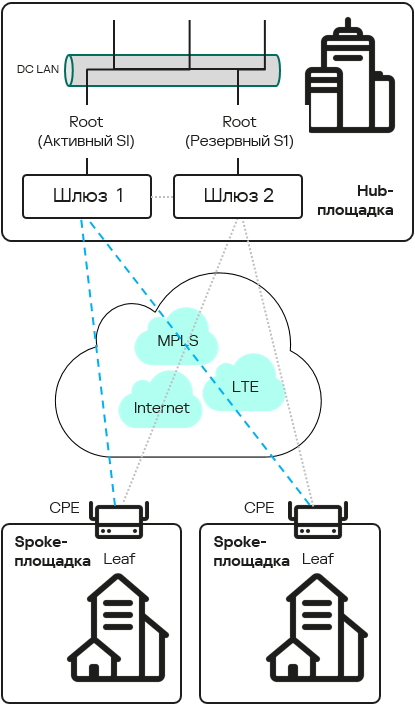

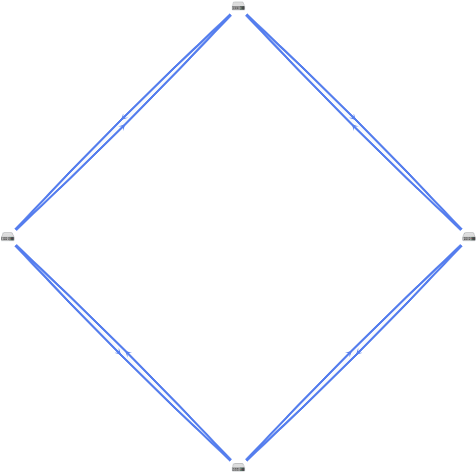

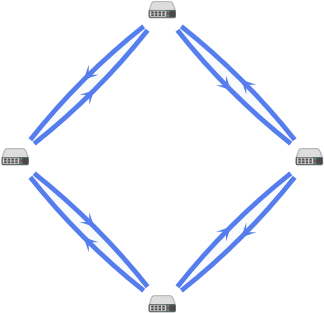

- Топология Hub-and-Spoke

- Топологии Full-Mesh и Partial-Mesh

- Назначение топологических тегов устройству CPE

- Настройка транспортных путей

- Создание транспортного пути Manual-TE

- Качество обслуживания (QoS)

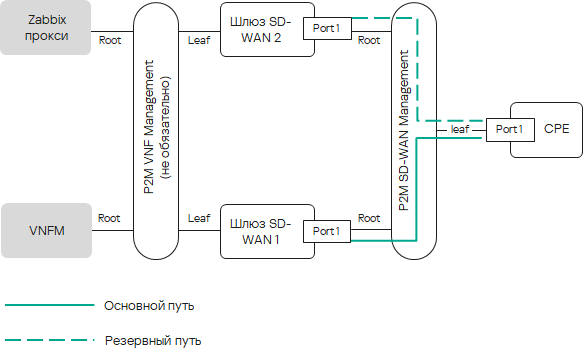

- Транспортные сервисы P2P, P2M, M2M, IP multicast и L3 VPN

- Создание P2P

- Создание P2M

- Создание M2M

- Создание IP multicast

- Создание L3 VPN

- Настройка транспортных сервисов в шаблоне CPE

- Создание статической записи в ARP-таблице транспортного сервиса L3 VPN

- Настройка отображения устройств в топологии транспортного сервиса

- Сценарий: Направление трафика приложения в транспортный сервис

- Указание стоимости туннеля

- Включение функции Dampening

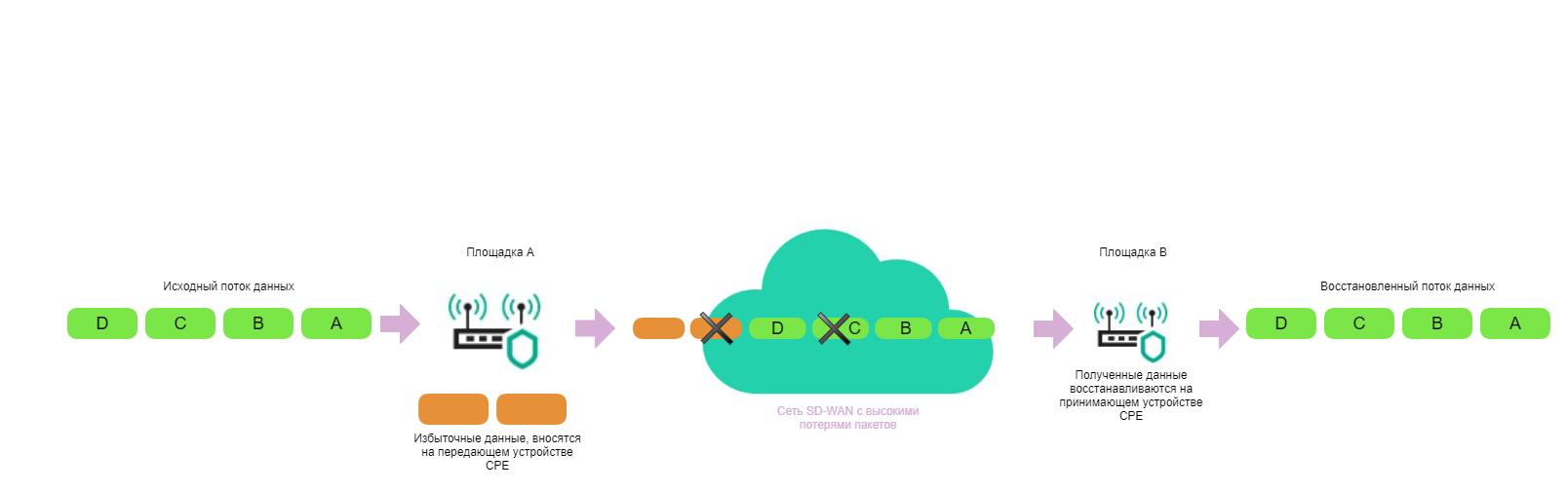

- Включение функции Forwarding Error Correction

- Определение эффективного MTU внутри туннеля

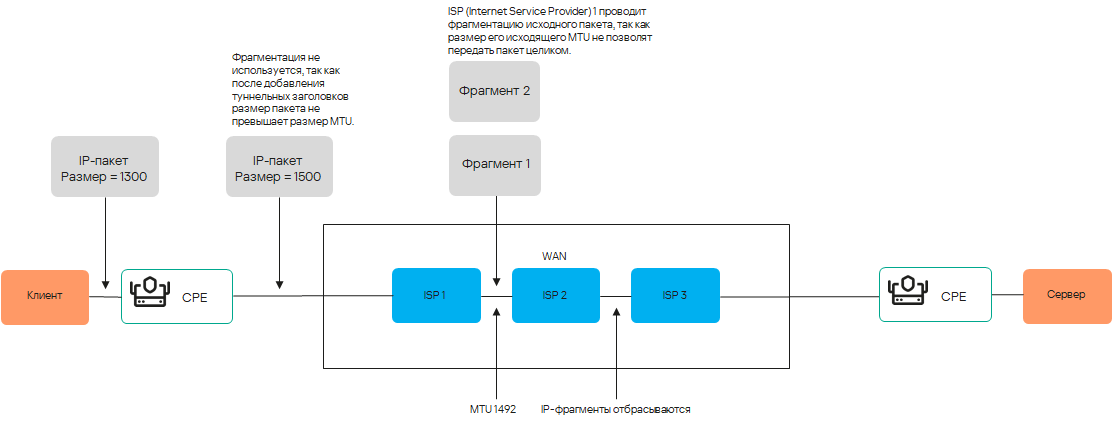

- Фрагментация пакетов

- Шифрование трафика

- Зеркалирование трафика

- Планировщик задач

- Свойства контроллера SD-WAN

- Обращение в Службу технической поддержки

- Глоссарий

- Контроллер SD-WAN

- Оркестратор

- Пакет PNF

- Пакет VNF

- Плоскость передачи данных

- Плоскость управления сетью

- Тенант

- Шлюз SD-WAN

- Customer Premise Equipment (CPE)

- Physical Network Function (PNF)

- Software-Defined Networking (SDN)

- Software-Defined Wide Area Network (SD-WAN)

- Universal CPE (uCPE)

- Virtual Infrastructure Manager (VIM)

- Virtual Network Function (VNF)

- Virtual Network Function Manager (VNFM)

- Информация о стороннем коде

- Уведомления о товарных знаках

О Kaspersky SD-WAN

Kaspersky SD-WAN используется для построения программно-определяемых распределенных сетей (англ. Software Defined WAN, далее также сети SD-WAN) для маршрутизации трафика по каналам передачи данных с применением технологии SDN (Software Defined Networking). Основной особенностью таких сетей является возможность автоматического определения наиболее эффективных маршрутов передачи трафика.

Технология SDN подразумевает разделение плоскости управления сетью (англ. control plane) и плоскости передачи данных (англ. data plane). Плоскость управления сетью состоит из контроллера SD-WAN и оркестратора. Она контролирует передачу пакетов трафика по сети через устройства Customer Premise Equipment (далее устройства CPE, устройства), установленные на клиентских площадках. Управление сетью также может осуществляться через API. Устройства CPE в свою очередь образуют плоскость передачи данных.

Решение предназначено для операторов связи (англ. service providers), а также организаций, имеющих крупную филиальную сеть, и используется для замены стандартных маршрутизаторов в распределенных сетях. Процесс развертывания решения не зависит от транспортных технологий, используемых в вашей сети.

С помощью Kaspersky SD-WAN вы можете выполнять следующие задачи:

- Интеллектуальное управление трафиком.

- Автоматическая настройка устройств CPE. Эта функциональность позволяет свести к минимуму необходимость в задействовании специалистов при развертывании устройств на площадках.

- Централизованное управление инфраструктурой сети через веб-интерфейс оркестратора. Например, вы можете использовать веб-интерфейс оркестратора для настройки устройств CPE и туннелей.

- Постоянный мониторинг топологии сети и автоматическое реагирование на ее изменение. Например, вы можете настроить передачу трафика по резервному туннелю в случае обнаружения сбоя в работе основного.

- Автоматическое реагирование сети на изменения качества обслуживания в каналах передачи данных для удовлетворения требований приложений.

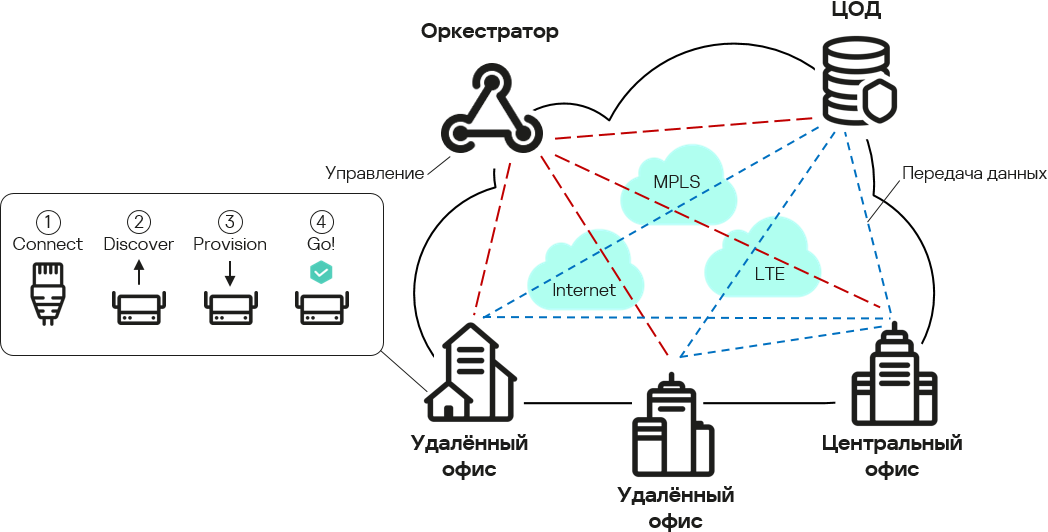

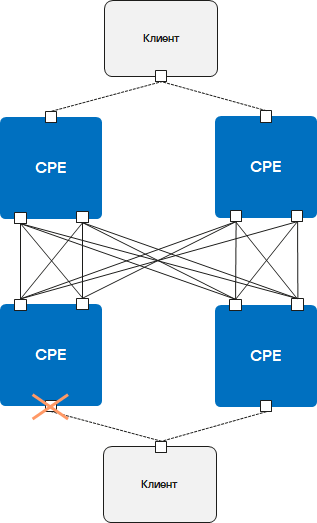

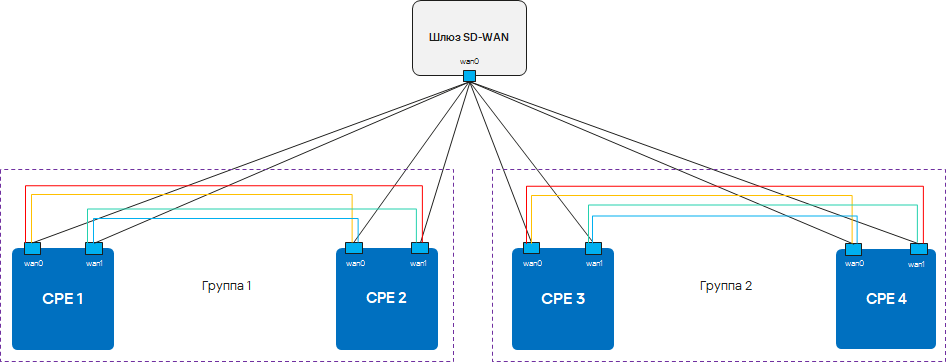

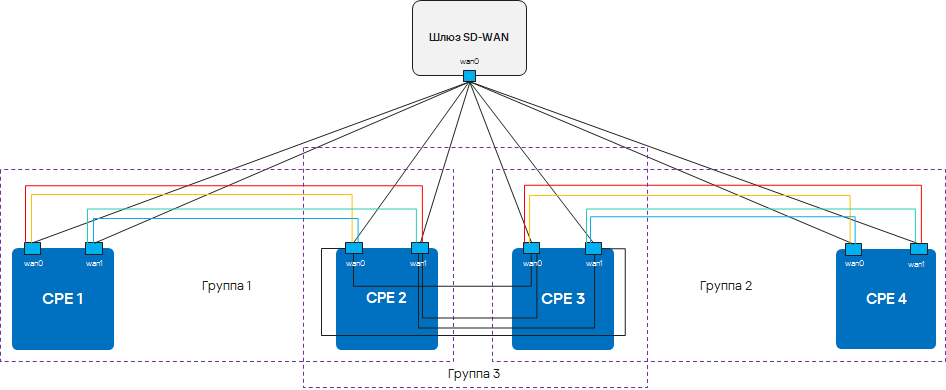

На рисунке ниже представлена схема сети SD-WAN, которая построена с помощью решения Kaspersky SD-WAN.

Схема сети SD-WAN

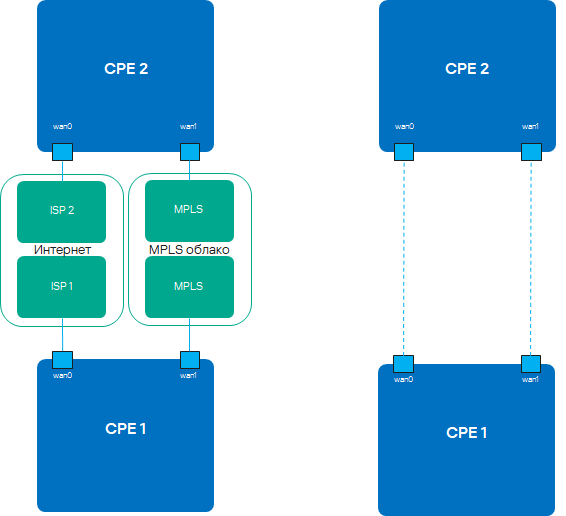

Поддерживаются следующие каналы передачи данных:

- транспортные сети MPLS;

- широкополосные каналы для подключения к интернету;

- арендуемые линии связи;

- беспроводные подключения, в том числе LTE.

Решение также поддерживает использование нескольких туннелей для передачи трафика с учетом требований приложений к пропускной способности и качеству обслуживания.

Комплект поставки

О приобретении решения вы можете узнать на сайте "Лаборатории Касперского" (https://www.kaspersky.ru) или у компаний-партнеров.

В комплект поставки входят следующие компоненты:

- Docker-контейнеры для развертывания решения:

- knaas-ctl;

- knaas-orc;

- knaas-www;

- knass-vnfm;

- knaas-vnfm-proxy.

- Прошивка для установки устройств CPE и последующей работы с ними.

- Файл с текстом Лицензионного соглашения, в котором указано, на каких условиях вы соглашаетесь пользоваться решением.

- Файлы онлайн-справки Kaspersky SD-WAN для обеспечения возможности просмотра документации без подключения к интернету.

Состав комплекта поставки может отличаться в зависимости от региона, в котором распространяется решение.

В начало

Аппаратные и программные требования

Для функционирования Kaspersky SD-WAN вам нужно убедиться, что ваша сетевая инфраструктура соответствует следующим аппаратным и программным требованиям.

В решение входят следующие программные модули:

- Оркестратор – входит в backend-часть решения.

- Веб-интерфейса оркестратора – входит во frontend-часть решения.

- База данных оркестратора (MongoDB).

- VNFM.

- Веб-сервер NGINX для балансировки HTTP- и HTTPS-запросов к VNFM и предоставления веб-прокси устройствам CPE и VNF.

- Резидентная база данных Redis.

- Контроллер SD-WAN.

Модули разворачиваются в виде Docker-контейнеров для независимой установки и масштабирования. При необходимости вы можете предоставлять дополнительные ресурсы каждому модулю (ядра процессора, оперативная память) и распределять их между несколькими серверами для увеличения общей производительности решения.

Компоненты Kaspersky SD-WAN могут быть развернуты на нескольких физических серверах или виртуальных машинах (далее также ВМ). Поддерживаются платформы виртуализации KVM и VMware.

Вам нужно обеспечить наличие серверов или виртуальных машин для установки Kaspersky SD-WAN, внешней системы мониторинга Zabbix, а также контроллера SD-WAN. Существует два варианта развертывания контроллера:

- В виде VNF – в этом случае используется виртуальная инфраструктура под управлением OpenStack. Узлы контроллера размещаются на вычислительных OpenStack-узлах.

- В виде PNF – в этом случае используется отдельная виртуальная машина.

Аппаратные требования

Требования к аппаратным ресурсам зависят от количества управляемых устройств CPE, которые используются в экземпляре SD-WAN (см. таблицы ниже).

Аппаратные требования к серверам или виртуальным машинам для развертывания оркестратора

Устройства CPE |

Ядра процессора |

Оперативная память, ГБ |

Дисковое пространство, ГБ |

Сетевые адаптеры |

Виртуальные машины |

|---|---|---|---|---|---|

до 50 |

8 |

8 |

105 |

2 |

3 |

до 100 |

8 |

10 |

110 |

2 |

3 |

до 250 |

8 |

12 |

125 |

2 |

3 |

до 500 |

8 |

16 |

150 |

2 |

3 |

до 1000 |

10 |

24 |

200 |

2 |

3 |

до 5000 |

12 |

32 |

600 |

2 |

3 |

до 10000 |

16 |

64 |

1100 |

2 |

5 |

Аппаратные требования к серверам или виртуальным машинам для развертывания остальных компонентов решения

Устройства CPE |

Ядра процессора |

Оперативная память, ГБ |

Дисковое пространство, ГБ |

Сетевые адаптеры |

Контейнеры |

|---|---|---|---|---|---|

Контроллер SD-WAN |

|||||

до 50 |

4 |

8 |

40 |

2 |

3 |

до 100 |

6 |

8 |

40 |

2 |

3 |

до 250 |

8 |

16 |

40 |

2 |

3 |

до 500 |

8 |

16 |

40 |

2 |

6 |

до 1000 |

8 |

16 |

40 |

2 |

12 |

до 5000 |

8 |

16 |

40 |

2 |

60 |

до 10000 |

8 |

16 |

40 |

2 |

120 |

VNFM |

|||||

до 50 |

4 |

8 |

20 |

2 |

3 |

до 100 |

4 |

8 |

20 |

2 |

3 |

до 250 |

4 |

8 |

20 |

2 |

3 |

до 500 |

4 |

8 |

20 |

2 |

3 |

до 1000 |

4 |

10 |

20 |

2 |

3 |

до 5000 |

4 |

12 |

20 |

2 |

3 |

до 10000 |

4 |

16 |

20 |

2 |

3 |

Система мониторинга Zabbix |

|||||

до 50 |

4 |

8 |

100 |

2 |

3 |

до 100 |

4 |

10 |

200 |

2 |

3 |

до 250 |

6 |

12 |

350 |

2 |

3 |

до 500 |

8 |

24 |

600 |

2 |

3 |

до 1000 |

10 |

32 |

1100 |

2 |

3 |

до 5000 |

12 |

64 |

5100 |

2 |

3 |

до 10000 |

16 |

128 |

10100 |

2 |

3 |

При необходимости подключения более 250 устройств CPE развертываются дополнительные кластеры контроллеров SD-WAN.

На этапе планирования ресурсов для развертывания экземпляра SD-WAN мы рекомендуем учитывать возможность использования переподписки. Максимальный коэффициент переподписки, доступный при использовании контейнеров, составляет 3. Коэффициент определяется следующими характеристиками экземпляра SD-WAN:

- количество используемых устройств CPE;

- частота изменений состояния сети;

- скорость передачи трафика;

- размер передаваемых пакетов трафика.

Программные требования

Для развертывания решения требуется платформа Docker версии 1.5 или выше. Поддерживаются следующие 64-разрядные операционные системы:

- Ubuntu версии 20 LTS и выше.

- Astra Linux версии 1.7 и выше (уровень защищенности: "Орел").

Поддерживаемые веб-браузеры

Для работы с веб-интерфейсом оркестратора вы можете использовать следующие веб-браузеры:

- Google Chrome версии 100 и выше.

- Firefox версии 100 и выше.

- Microsoft Edge версии 100 и выше.

- Opera версии 90 и выше.

- Safari версии 15 и выше.

Требования к устройствам CPE

Kaspersky SD-WAN поддерживает использование следующих устройств:

- KESR-M1-R-5G-2L-W.

- KESR-M2-K-5G-1L-W.

- KESR-M2-K-5G-1S.

- KESR-M3-K-4G-4S.

- KESR-M4-K-2X-1CPU.

- KESR-M4-K-8G-4X-1CPU.

- KESR-M5-K-8G-4X-2CPU.

- KESR-M5-K-8X-2CPU.

Специалисты "Лаборатории Касперского" протестировали работоспособность устройств CPE при предоставлении услуги L3 VPN (см. таблицу ниже). На тестируемых устройствах не использовалась технология DPI (Deep Packet Inspection), а также было выключено шифрование трафика.

Протестированные модели устройств CPE (услуга L3 VPN)

Модель |

Размер пакетов, байт |

Пропускная способность (Мбит/сек) |

|---|---|---|

KESR-M1

|

IMIX (417) |

30 |

Large (1300) |

115 |

|

KESR-M2

|

IMIX (417) |

165 |

Large (1300) |

241 |

|

KESR-M3

|

IMIX (417) |

805 |

Large (1300) |

1150 |

|

KESR-M4 |

IMIX (417) |

1430 |

Large (1300) |

2870 |

|

KESR-M5

|

IMIX (417) |

2875 |

Large (1300) |

5750 |

Более подробная информация о характеристиках устройств CPE, которые могут быть использованы в Kaspersky SD-WAN, содержится на официальной странице решения.

В начало

Требования к общему хранилищу (shared storage)

Kaspersky SD-WAN использует общее хранилище (англ. shared storage, далее также хранилище) для обеспечения отказоустойчивости. В нем содержатся следующие папки с необходимыми оркестратору данными:

- backups – резервные копии конфигураций VNF и PNF;

- firmware – прошивки устройств CPE;

- images – образы VNF;

- vnf_configs – файлы, которые могут использоваться скриптами при конфигурации VNF;

- vnf_descriptions – VNF-дескрипторы.

Мы рекомендуем вам использовать собственное общее хранилище.

Существуют следующие требования к развертываемому общему хранилищу:

- Поддержка одновременной записи и чтения с нескольких хостов.

- Рекомендованный размер зависит от размера размещаемых файлов, но не менее 40 ГБ доступного защищенного пространства, поддерживающего дальнейшее расширение.

- Пропускная способность канала передачи данных между хранилищем и оркестратором: не менее 1 ГБит/с, рекомендуется использовать 10-гигабитный Ethernet или 8-гигабитный FC (Fiber Channel).

- Поддерживаемое значение IOPS (input/output operations per second): не менее 250, рекомендуется не менее 400.

- Тип хранилища:

- NFS.

- iSCSI.

- FC.

- CephFS.

- Хранилище должно быть монтировано.

- Поддержка сохранения работоспособности при перезагрузке хоста.

Что нового

В Kaspersky SD-WAN появились следующие возможности и доработки:

- Проведен ребрендинг веб-интерфейса оркестратора в стиле "Лаборатории Касперского".

- Добавлена возможность переключения между светлой и темной темой веб-интерфейса оркестратора.

- Поддержка мультифакторной автоматической настройки (англ. Zero Touch Provisioning, ZTP) устройств CPE с использованием URL-активации.

- Поддержка протокола динамической маршрутизации BGP с быстрой сходимостью, которая обеспечивается протоколом BFD.

- Поддержка механизма BGP AS Prepend.

- Добавлена возможность распознавания и маршрутизации трафика приложений до уровня L7.

- Поддержка пассивного мониторинга качества каналов передачи данных.

- Добавлена возможность шифрования трафика, передающегося через туннели.

- Поддержка функции исправления ошибок Forward Error Correction (FEC) для устранения потерь пакетов трафика на нестабильных каналах передачи данных.

- Добавлена возможность дупликации пакетов трафика по альтернативным туннелям.

- Унифицирована прошивка устройств CPE и шлюзов SD-WAN.

- Добавлена возможность централизованного автоматического построения L2-туннелей Full-Mesh и Partial-Mesh между устройствами CPE.

- Добавлена возможность фильтрации маршрутной информации в протоколе динамической маршрутизации BGP с помощью списков управления доступом (англ. access lists, ACL).

- Добавлена возможность обработки фрагментированных пакетов трафика на устройствах CPE и шлюзах SD-WAN.

- Поддержка механизма фрагментации пакетов на интерфейсах SD-WAN.

- Поддержка сертифицированной операционной системы Astra Linux для развертывания центральных компонентов решения.

- Поддержка внеполосного (англ. out-of-band) управления устройствами CPE.

- Добавлена возможность централизованного обновления прошивок на устройствах CPE, а также назначения даты и времени установки новой прошивки.

- Добавлена возможность обновления центральных компонентов решения, обеспечивающих оркестрацию.

- Поддержка OpenStack (релиз Xena) в качестве VIM.

- Управление параметрами Trunk на OpenStack через графический конструктор.

- Добавлена возможность добавления поля

hostnameк пакету VNF. - Пароль в параметрах LDAP теперь по умолчанию скрыт.

- Добавлена возможность ограничивать полосу пропускания трафика (проводить полисинг трафика) как для всех очередей при создании классов трафика, так и для каждой отдельной очереди на интерфейсах SD-WAN.

- Добавлена возможность перемаркировки поля

DSCPисходящего трафика на уровне интерфейсов SD-WAN. - Поддержка автоматической настройки соответствия стоимости (англ. cost) реальной пропускной способности (англ. bandwidth) канала передачи данных.

- Поддержка транспортного сервиса IP multicast.

- Максимальное количество динамических BGP-соседей увеличено до 512.

Архитектура решения

Kaspersky SD-WAN содержит следующие компоненты:

- Оркестратор – обеспечивает управление инфраструктурой решения, в том числе устройствами CPE, через графический веб-интерфейс. Обратите внимание, что оркестратор может управлять несколькими экземплярами SD-WAN.

- Контроллер SD-WAN – централизованно управляет по протоколу OpenFlow устройствами CPE, а также наложенной сетью, на основании которой вы можете создавать транспортных сервисы.

- Устройства CPE – образуют SDN-фабрику в виде наложенной сети. Устройствам CPE можно назначить роль шлюзов SD-WAN. В этом случае до них автоматически строятся туннели от всех остальных устройств, которым назначена роль стандартного CPE.

Если вы планируете использовать шлюзы SD-WAN в топологии сети, мы рекомендуем устанавливать их в нескольких экземплярах для обеспечения отказоустойчивости.

- Менеджер виртуальных сетевых функций (англ. Virtual Network Function Manager, далее также VNFM) – менеджер, который обеспечивает конфигурацию виртуальных сетевых функций (англ. Virtual Network Functions, далее также VNF) и устройств CPE.

Все компоненты решения разворачиваются в центрах обработки данных (далее также ЦОДы), за исключением устройств CPE, которые устанавливаются на требуемых площадках.

Решение подразумевает развертывание отдельного экземпляра SD-WAN для каждого тенанта. Тенанты используются для обеспечения независимости сетей SD-WAN разных организаций друг от друга.

При создании и регистрации устройств CPE для отдельных клиентских тенантов, вы можете назначать эти устройства одному транспортному тенанту, если хотите построить сеть SD-WAN с использованием ограниченного количества устройств. В этом случае тенанты делят между собой контроллер SD-WAN, но имеют отдельные устройства, транспортные сервисы и веб-интерфейсы оркестратора.

Если вы разворачиваете экземпляр SD-WAN с использованием VNF, в архитектуру решения могут входить следующие дополнительные компоненты:

- Контроллер SDN – обеспечивает управление и конфигурацию аппаратных и программных коммутаторов в ЦОД. Использование этого компонента не обязательно.

- VIM – обеспечивает управление вычислительными и сетевыми ресурсами, а также ресурсами хранения. Все эти ресурсы необходимы для работы VNF.

Kaspersky SD-WAN имеет распределенную микросервисную архитектуру, которая разворачивается в виде Docker-контейнеров (см. рисунок ниже).

Архитектура Kaspersky SD-WAN

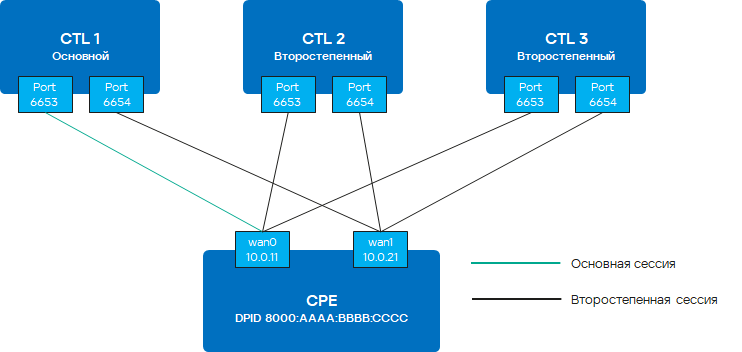

Контроллер SD-WAN может состоять из одного узла или кластера из трех/пяти узлов. Узлы кластера контроллера являются отдельными виртуальными машинами и могут запускаться на разных аппаратных серверах для обеспечения отказоустойчивости.

Контроллер SD-WAN в виде VNF или PNF

Вы можете развернуть контроллер SD-WAN в виде VNF или PNF. Для этого вам нужно использовать пакет VNF (англ. VNF package) или пакет PNF (англ. PNF package). Эти два пакета практически идентичны друг другу и содержат следующие данные:

- Папка /images – содержит образ виртуальной машины для контроллера SD-WAN. Файл образа имеет формат QCOW2. Эта папка не входит в состав пакета PNF.

- VNF-дескриптор или PNF-дескриптор – файл с именем vnfd или pnfd, который описывает параметры сетевой функции и имеет формат XML или YAML.

- Папка со скриптами – скрипты используются для конфигурации виртуальных машин.

Перед добавлением PNF в каталог веб-интерфейса оркестратора требуется развернуть контроллер (или кластер контроллеров) и два шлюза SD-WAN.

В начало

Резервирование и отказоустойчивость

Kaspersky SD-WAN обеспечивает непрерывную работу в случае возникновения следующих видов сбоев:

- Отказ одного из центральных компонентов. Например, сеть SD-WAN сохраняет работоспособность при отказе оркестратора, шлюза или контроллера SD-WAN.

- Отказ или перегрузка каналов передачи данных между центральными компонентами при их георезервировании. Георезервирование – это размещение компонентов сети на географически разнесенных площадках для обеспечения надежности хранения данных.

- Отказ или перегрузка каналов передачи данных между устройствами CPE и шлюзами SD-WAN.

Резервирование центральных компонентов решения

Kaspersky SD-WAN поддерживает несколько схем резервирования отдельных компонентов (см. таблицу ниже).

Схемы резервирования компонентов решения

Компонент |

Схема резервирования |

Используемый протокол |

|---|---|---|

Оркестратор |

N+1 |

REST |

Веб-интерфейс оркестратора |

N+1 |

REST |

База данных оркестратора |

2N+1 |

MONGODB |

Контроллер SD-WAN и его база данных |

2N+1 |

OPENFLOW (TLS) |

Шлюз SD-WAN |

N+1 |

GENEVE |

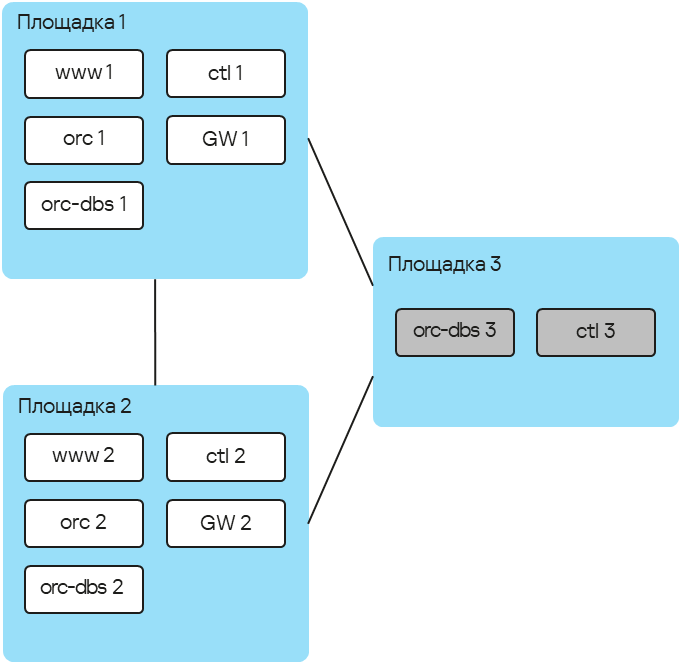

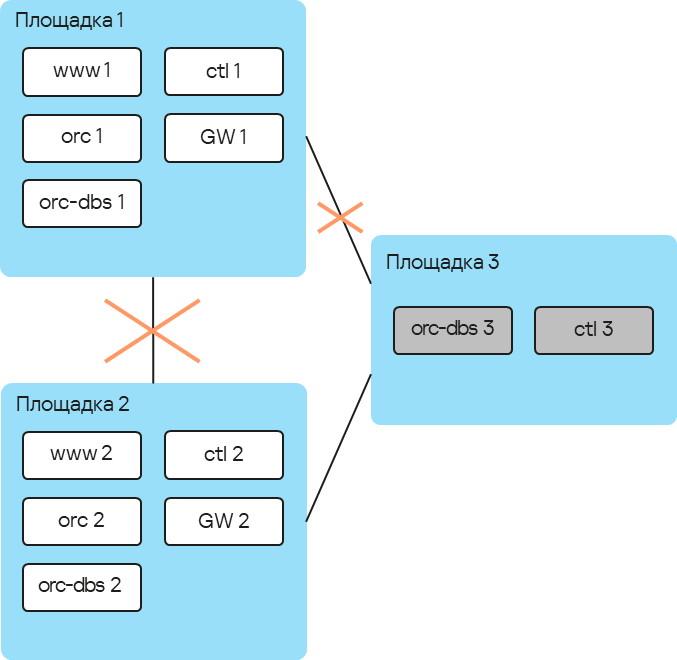

Пример размещения компонентов решения в географически разнесенных ЦОД представлен на рисунке ниже. На всех последующих рисунках используются одинаковые условные обозначения:

- оркестратор – orc;

- веб-интерфейс оркестратора – www;

- база данных оркестратора – orc-dbs;

- контроллер SD-WAN и его база данных – ctl;

- шлюз SD-WAN – GW.

Для компонентов решения, которые резервируются по схеме N+1, развертываются два узла в разных ЦОД. Каждый из узлов находится в активном состоянии. Вы можете выбрать узел, к которому направляются запросы, с помощью виртуального IP-адреса или службы DNS.

Размещение компонентов решения в географически разнесенных ЦОД

Компоненты, которые резервируются по схеме 2N+1, образуют кластер. Этот кластер содержит один основной узел и два резервных. Вы можете назначить один из узлов арбитром для экономии ресурсов и снижения требований к туннелям.

Если узел кластера назначен арбитром, он не содержит базу данных, и вы не можете сделать его основным. Узел-арбитр участвует в голосовании при выборе основного узла и обменивается с другими узлами периодическими служебными пакетами (англ. heartbeats).

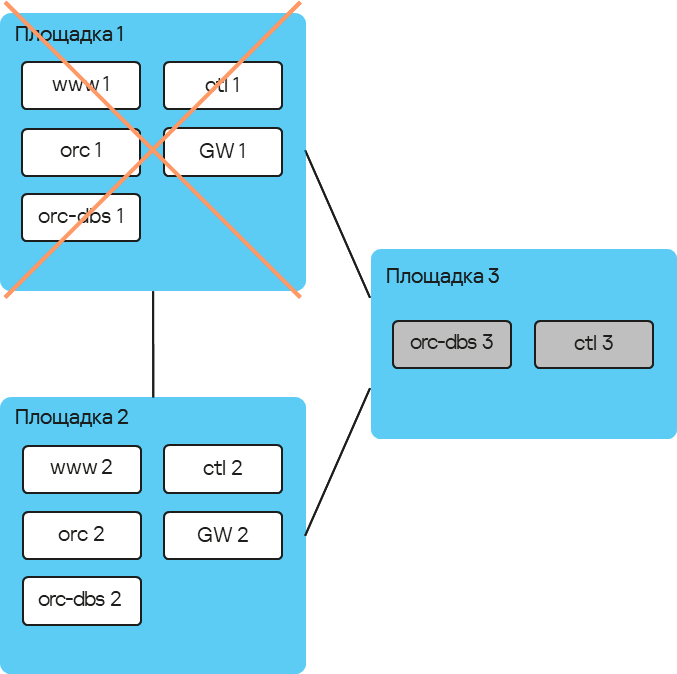

На рисунке ниже представлен пример аварии на одной из площадок и ответная реакция решения. В этом примере показана авария, в ходе которой выходят из строя узлы кластера компонентов решения на площадке 1.

Авария на площадке 1

Если узлы кластера компонентов решения на площадке 1 выходят из строя, происходят следующие события:

- Узел orc-dbs 2 и узел-арбитр orc-dbs 3 теряют связь с узлом orc-dbs 1, после чего выбирают новый основной узел.

- Узел-арбитр orc-dbs 3 не может быть основным узлом, поэтому им становится узел orc-dbs 2 и сообщает оркестратору о своей роли.

- Узел ctl 2 и узел-арбитр ctl 3 теряют связь с узлом ctl 1, после чего выбирают новый основной узел.

- Узел-арбитр ctl 3 не может быть основным узлом, поэтому им становится узел ctl 2 и сообщает оркестратору о своей роли.

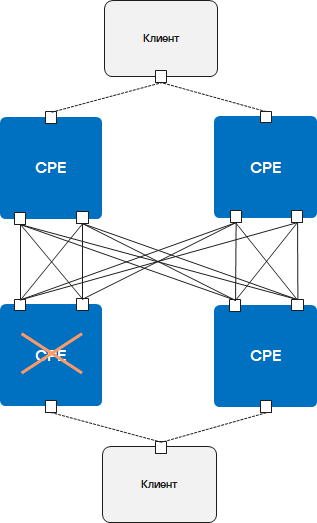

На рисунке ниже представлен пример аварии, в ходе которой выходят из строя узлы кластера компонентов решения на площадке 2.

Авария на площадке 2

Если узлы кластера компонентов решения на площадке 2 выходят из строя, происходят следующие события:

- Узел orc-dbs 1 и узел-арбитр orc-dbs 3 теряют связь с узлом orc-dbs-2, после чего узел orc-dbs 1 остается основным узлом.

- Узел ctl 1 и узел-арбитр ctl 3 теряют связь с узлом ctl 2, после чего узел ctl 1 остается основным узлом.

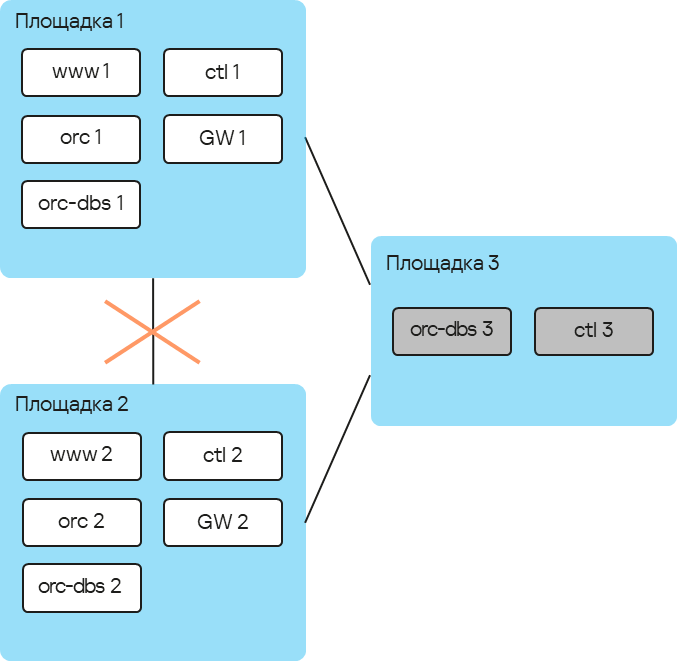

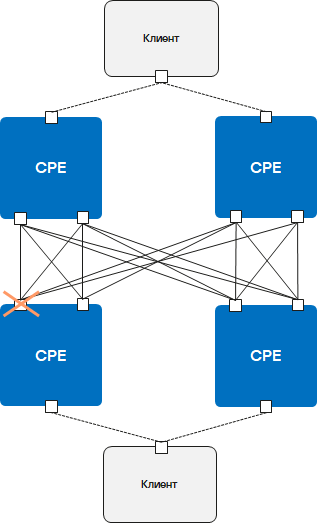

На рисунке ниже представлен пример аварии, в ходе которой прерывается соединение между площадками 1 и 2.

Авария на соединении между площадками 1 и 2

Если узлы кластера компонентов решения на площадках 1 и 2 не могут установить соединение друг с другом, происходят следующие события:

- Узел orc-dbs 1 теряет связь с узлом orc-dbs 2.

- Узел orc-dbs 1 остается основным узлом, потому что узел-арбитр orc-dbs 3 видит, что обе площадки работают в штатном режиме.

- Узел ctl 1 теряет связь с узлом ctl 2.

- Узел ctl 1 остается основным узлом, потому что узел-арбитр ctl 3 видит, что обе площадки работают в штатном режиме.

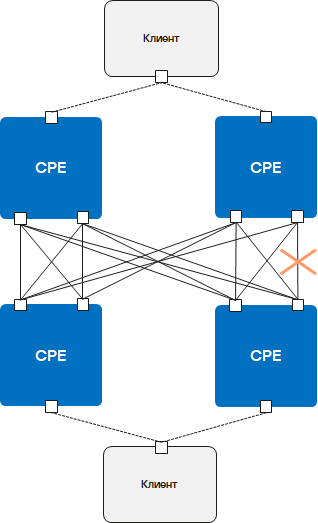

На рисунке ниже представлен пример аварии, в ходе которой прерывается соединение между площадкой 1 и остальными площадками.

Авария на соединениях между площадкой 1 и остальными площадками

Если узлы кластера компонентов решения на площадке 1 не могут установить соединение с остальными площадками, происходит следующие события:

- Узел orc-dbs 1 теряет связь с узлом orc-dbs 2.

- Узел orc-dbs 2 становится основным узлом и сообщает оркестратору о своей роли, потому что узел-арбитр orc-dbs 3 видит, что площадка 1 недоступна.

- Узел ctl 1 теряет связь с узлом ctl 2.

- Узел ctl 2 становится основным узлом и сообщает оркестратору о своей роли, потому что узел-арбитр ctl 3 видит, что площадка 1 недоступна.

Резервирование каналов передачи данных между устройствами CPE

Kaspersky SD-WAN обеспечивает защиту от перерывов связи между устройствами CPE с помощью одновременного использования всех доступных каналов передачи данных, например интернет-каналов или LTE-каналов.

Режим Active/Active

В этом режиме все WAN-интерфейсы устройств CPE находятся в активном состоянии и передают трафик пользователей.

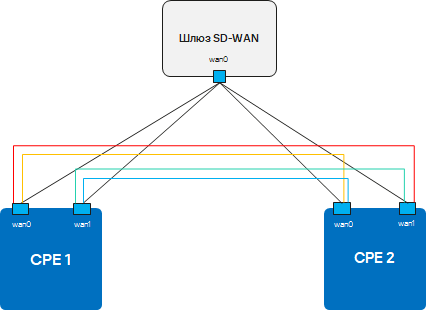

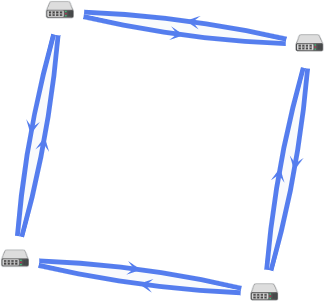

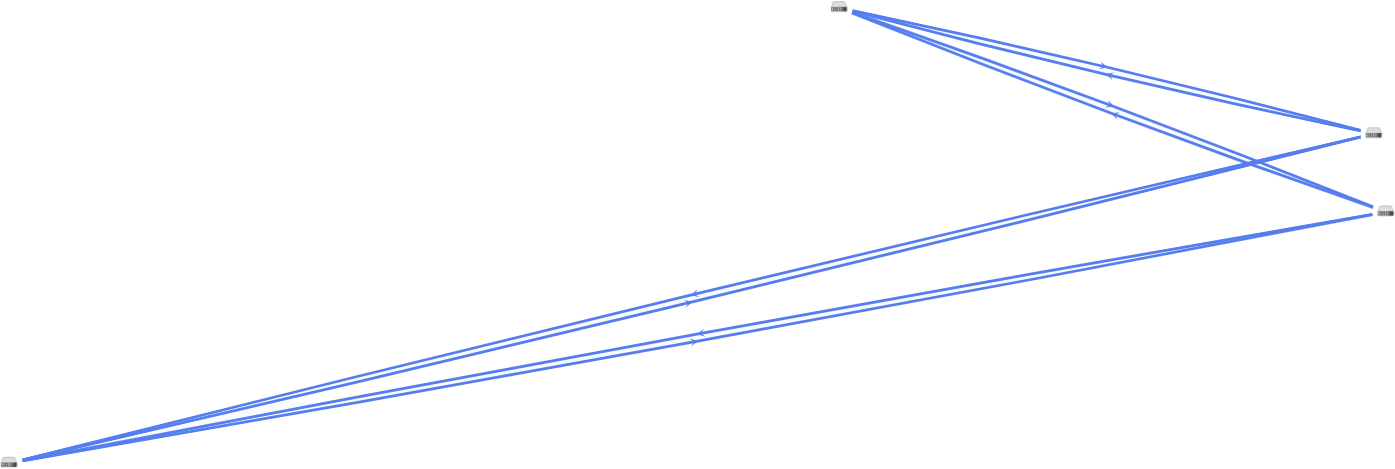

Контроллер SD-WAN обеспечивает балансировку трафика с использованием от 2 до 16 транспортных путей (англ. multipathing). Балансировка используется для равномерного распределения трафика по туннелям для предотвращения перегрузки отдельных туннелей и последующего возникновения проблем с производительностью у пользователей. Поддерживается три режима балансировки:

- По потокам (англ. per flow) с учетом информации на уровнях L2–L4. В этом режиме доступно два типа балансировки:

- Эквивалентная балансировка – потоки распределяются равномерно по транспортным путям.

- Неэквивалентная балансировка – потоки распределяются по транспортным путям пропорционально стоимости туннелей.

- По пакетам (англ. per packet) – пакеты распределяются пропорционально стоимости туннелей при передаче.

- Широковещательный (англ. broadcast) – пакеты передаются одновременно во все туннели для исключения потерь.

В режиме Active/Active устройство CPE остается доступным, пока сохраняется работоспособность хотя бы одного канала передачи данных.

Режим Active/Standby

В этом режиме вам нужно выбрать основной и резервный транспортный путь для передачи трафика. Балансировка при этом не используется. На устройство CPE заранее загружаются правила использования резервного WAN-интерфейса в ситуации, когда путь через основной WAN-интерфейс становится недоступным. В этом случае при нарушении работы основного транспортного пути не производится переписывание правил коммутации пакетов, и устройство отправляет их через резервный интерфейс.

Вы можете настроить резервирование на уровне транспортных сервисов. В этом случае при создании транспортного сервиса указываются резервные сервисные интерфейсы (англ. reserve SI) на выбранном устройстве CPE или на другом устройстве. Мы рекомендуем создавать основной и резервный сервисные интерфейсы на разных устройствах. Трафик переключается на резервный сервисный интерфейс, если основной сервисный интерфейс недоступен. Решение поддерживает создание резервных сервисных интерфейсов для всех типов транспортных сервисов уровня L2.

На рисунках ниже представлены основные примеры перерывов связи между устройствами CPE:

- Выход из строя одного из устройств CPE.

- Выход из строя WAN-интерфейса одного из устройств CPE.

- Выход из строя связности между двумя устройствами CPE.

- Выход из строя LAN-интерфейса одного из устройств CPE.

Обеспечение безопасности

Безопасность в Kaspersky SD-WAN обеспечивается в плоскостях передачи данных, управления сетью и оркестрации. Степень безопасности всего решения определяется степенью безопасности каждой из этих плоскостей, а также их сообщением. В каждой плоскости происходят следующие процессы:

- аутентификация и авторизация пользователей;

- использование безопасных протоколов управления;

- шифрование управляющего трафика.

Для безопасности тенантов применяется шифрование данных и изоляция трафика в рамках каждого отдельного тенанта и сетевого сервиса. Решение также поддерживает безопасное подключение устройств CPE.

Аутентификация и авторизация пользователей

Управление Kaspersky SD-WAN осуществляется через веб-интерфейс оркестратора или API. Устройства CPE также могут иметь графические интерфейсы. Остальные компоненты решения не имеют графического интерфейса. Пользователю нужно авторизоваться, чтобы получить доступ к управлению решением.

Вы можете хранить информацию об учетных записях пользователей в локальной базе данных или импортировать ее из внешней системы LDAP. Для интеграции с внешними службами каталогов решение поддерживает протоколы LDAP и LDAPS.

При добавлении сервера LDAP вам нужно указать путь к месту хранения учетных записей пользователей, а также учетную запись с правами read-only, которую оркестратор будет использовать для поиска учетных записей. Решение назначает роль каждой учетной записи или группе Microsoft Active Directory, которую вы добавляете с помощью сервера LDAP и при необходимости привязывает их к тенанту.

В начало

Использование безопасных протоколов управления

Мы рекомендуем использовать протокол HTTPS при взаимодействии с сетью SD-WAN через веб-интерфейс оркестратора или API.

Вы можете загрузить в веб-интерфейс оркестратора собственные сертификаты или использовать автоматически сгенерированные самоподписанные сертификаты.

Решение использует несколько протоколов для передачи управляющего трафика своим компонентам (см. таблицу ниже).

Протоколы для передачи управляющего трафика

Взаимодействующие компоненты |

Протокол |

Дополнительное обеспечение безопасности |

|---|---|---|

Оркестратор и контроллер SD-WAN |

gRPC |

Для аутентификации и шифрования трафика между клиентом и сервером используется протокол TLS. |

Оркестратор и устройство CPE |

HTTPS |

Для аутентификации и шифрования трафика между оркестратором и устройством CPE используется проверка сертификата и токен. |

Контроллер SD-WAN и устройство CPE |

OpenFlow 1.3.4 |

Для аутентификации и шифрования трафика между контроллером SD-WAN и устройством CPE используется протокол TLS. |

Безопасное подключение устройств CPE и контроль конфигурации

Решение использует следующие механизмы для идентификации устройств CPE во время их установки и регистрации:

- Обнаружение устройства CPE с помощью идентификатора DPID.

- Отложенная регистрация – вы можете выбрать, в каком состоянии находится устройство CPE после успешной регистрации – Активировано или Деактивировано. Деактивированное устройство CPE нужно активировать вручную, убедившись, что оно установлено на требуемой площадке.

- Двухфакторная аутентификация – клиент получает ключ, который требуется ввести на устройстве CPE для его активации.

Во время регистрации устройство CPE проверяет подлинность сертификата оркестратора, после чего отправляет ему свой идентификатор DPID и токен. Оркестратор проверяет их наличие в базе данных и в случае успеха отправляет устройству информацию, необходимую для подключения к сети, а также конфигурацию. Затем устройство устанавливает подключение с контроллером SD-WAN, который в свою очередь программирует его поведение для последующей обработки трафика.

Если переданный идентификатор DPID отсутствует в инвентаризационной базе, устройство CPE отображается со статусом Неизвестно и не подключается к сети SD-WAN.

Вы можете разрешить или запретить локальное изменение загруженной конфигурации устройства CPE.

В начало

Использование VNF

Вы можете обеспечить дополнительный уровень безопасности с помощью VNF, разворачиваемых в ЦОД и/или на uCPE. Например, трафик может быть направлен от устройства CPE к VNF, которая выполняет функцию сетевого экрана или прокси-сервера. VNF могут выполнять следующие функции защиты сети SD-WAN:

- межсетевой экран нового поколения (англ. Next-Generation Firewall, NGFW);

- защита от атак DDoS (Distributed Denial of Service);

- системы обнаружения и предотвращения вторжений IDS (Intrusion Detection System) и IPS (Intrusion Prevention System);

- антивирус;

- антиспам;

- система фильтрации URL- и веб-контента;

- система защиты от утечек конфиденциальной информации DLP (Data Loss Prevention);

- веб-прокси Secure Web Proxy.

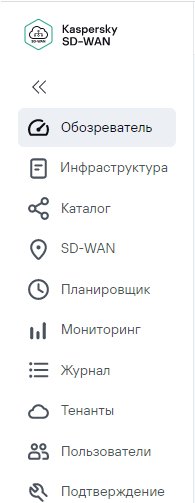

Интерфейс решения

Управление Kaspersky SD-WAN осуществляется через веб-интерфейс оркестратора. Для настройки отдельных компонентов решения вы можете использовать разделы, которые отображаются в навигационной панели в левой части страницы (см. рисунок ниже). Когда вы переходите в один из разделов, его содержимое отображается справа.

Навигационная панель

Навигационная панель содержит следующие разделы:

- Обозреватель (

) – в этом разделе вы можете просматривать информацию о текущем состоянии компонентов решения, таких как устройства CPE, VNF и PNF.

) – в этом разделе вы можете просматривать информацию о текущем состоянии компонентов решения, таких как устройства CPE, VNF и PNF. - Инфраструктура (

) – в этом разделе вы можете настраивать вашу сетевую инфраструктуру, например создавать домены, а также добавлять ЦОДы и VIM. Кроме того, здесь отображаются все доступные вам контроллеры SD-WAN, и вы можете перейти в отдельное меню настройки каждого из них.

) – в этом разделе вы можете настраивать вашу сетевую инфраструктуру, например создавать домены, а также добавлять ЦОДы и VIM. Кроме того, здесь отображаются все доступные вам контроллеры SD-WAN, и вы можете перейти в отдельное меню настройки каждого из них. - Каталог (

) – в этом разделе вы можете выполнять следующие действия в зависимости от вашей роли:

) – в этом разделе вы можете выполнять следующие действия в зависимости от вашей роли:- как администратор решения вы можете загружать VNF/PNF и использовать их при создании шаблонов сетевых сервисов;

- как администратор тенанта вы можете создавать сетевые сервисы, используя графический конструктор.

- SD-WAN (

) – в этом разделе вы можете настраивать устройства CPE, экземпляры SD-WAN и UNI, а также управлять прошивками и сертификатами устройств.

) – в этом разделе вы можете настраивать устройства CPE, экземпляры SD-WAN и UNI, а также управлять прошивками и сертификатами устройств. - Планировщик (

) – в этом разделе вы можете настраивать отложенный запуск задач и назначать их на определенное время.

) – в этом разделе вы можете настраивать отложенный запуск задач и назначать их на определенное время. - Журнал (

) – в этом разделе вы можете просматривать журналы работы различных компонентов решения. Например, здесь отображаются внесенные другими пользователями изменения в параметры устройств CPE.

) – в этом разделе вы можете просматривать журналы работы различных компонентов решения. Например, здесь отображаются внесенные другими пользователями изменения в параметры устройств CPE. - Тенанты (

) – в этом разделе вы можете настраивать тенантов и предоставлять им в пользование различные компоненты решения, например устройства CPE, VIM и UNI. Здесь вы также можете подключиться к веб-интерфейсу оркестратора тенанта в качестве администратора.

) – в этом разделе вы можете настраивать тенантов и предоставлять им в пользование различные компоненты решения, например устройства CPE, VIM и UNI. Здесь вы также можете подключиться к веб-интерфейсу оркестратора тенанта в качестве администратора. - Пользователи (

) – в этом разделе вы можете настраивать учетные записи пользователей и определять для них роли, а также назначать пользователей тенантам. Здесь вы также можете настраивать права доступа пользователей, и доменную аутентификацию.

) – в этом разделе вы можете настраивать учетные записи пользователей и определять для них роли, а также назначать пользователей тенантам. Здесь вы также можете настраивать права доступа пользователей, и доменную аутентификацию. - Подтверждение (

) – в этом разделе вы можете управлять запросами на подтверждение. Пользователи, учетная запись которых имеет статус read-only, отправляют запросы на подтверждение, чтобы выполнять действия с компонентами решения.

) – в этом разделе вы можете управлять запросами на подтверждение. Пользователи, учетная запись которых имеет статус read-only, отправляют запросы на подтверждение, чтобы выполнять действия с компонентами решения.

Когда вы переходите в один из разделов, навигационная панель отображается в свернутом виде. Вам нужно навести курсор мыши на значок одного из разделов, чтобы развернуть навигационную панель. Для выключения функции автоматического сворачивания навигационной панели вы можете нажать на кнопку разворачивания ![]() .

.

Лицензирование Kaspersky SD-WAN

Этот раздел содержит информацию об основных понятиях, связанных с лицензированием Kaspersky SD-WAN.

О Лицензионном соглашении

Лицензионное соглашение – это юридическое соглашение между вами и АО "Лаборатория Касперского", в котором указано, на каких условиях вы можете использовать программу. Текст Лицензионного соглашения на поддерживаемых языках находится в файлах license <код языка>.rtf, входящих в комплект поставки Kaspersky SD-WAN.

Внимательно ознакомьтесь с условиями Лицензионного соглашения перед началом работы с Kaspersky SD-WAN.

Вы принимаете условия Лицензионного соглашения, подтверждая свое согласие с текстом Лицензионного соглашения. Сделать это можно одним из следующих способов:

- Инициализировать переменную окружения

KNAAS_EULA_AGREEDперед запуском Docker-контейнера Kaspersky SD-WAN:export KNAAS_EULA_AGREED=yesВ этом случае при запуске Docker-контейнера Kaspersky SD-WAN нужно передавать переменную окружения KNAAS_EULA_AGREED с помощью опции

-e:docker run -e KNAAS_EULA_AGREED [OPTIONS] IMAGE [COMMAND] [ARG...] - Инициализировать переменную окружения

KNAAS_EULA_AGREEDнепосредственно при запуске Docker-контейнера Kaspersky SD-WAN:docker run -e KNAAS_EULA_AGREED=yes [OPTIONS] IMAGE [COMMAND] [ARG...]

Если переменная окружения KNAAS_EULA_AGREED не инициализирована или инициализирована со значением no (KNAAS_EULA_AGREED=no), это означает несогласие с условиями Лицензионного соглашения. В этом случае при запуске Docker-контейнера Kaspersky SD-WAN выдается сообщение об ошибке, и Kaspersky SD-WAN не запускается.

О предоставлении данных

В Kaspersky SD-WAN интегрированы сторонние решения:

- Система мониторинга Zabbix.

- Платформа для создания облачных сервисов и хранилищ OpenStack.

- Географические карты OpenStreetMap.

Пользовательские данные, которые могут поступать в Zabbix, OpenStack или OpenStreetMap в результате интеграции, не отправляются за периметр инфраструктуры организации.

Полученная информация защищается "Лабораторией Касперского" в соответствии с установленными законом требованиями и действующими правилами "Лаборатории Касперского".

В начало

Параметры компонентов Kaspersky SD-WAN в веб-интерфейсе

В этом разделе содержится информация о том, как перейти в разделы и подразделы веб-интерфейса оркестратора, которые вы можете использовать для настройки требуемых компонентов решения. Сам процесс настройки компонентов описывается в соответствующих разделах справки.

Управление инфраструктурой

Чтобы перейти в раздел управления инфраструктурой решения,

в навигационной панели перейдите в раздел Инфраструктура.

Откроется страница со списком компонентов, с помощью которых развернут ваш экземпляр SD-WAN. По умолчанию выбрана вкладка Сетевые ресурсы, на которой отображаются все доступные контроллеры SD-WAN и их узлы.

В начало

Параметры подключения к Zabbix

Чтобы перейти в раздел настройки подключения к Zabbix,

в навигационной панели перейдите в раздел Мониторинг.

Откроется страница с параметрами подключения вашего экземпляра SD-WAN к Zabbix-серверу.

В начало

Параметры сетевых сервисов

Чтобы перейти в раздел настройки сетевых сервисов,

в навигационной панели перейдите в раздел Каталог.

Откроется страница настройки сетевых сервисов с графическим конструктором. Если у вас уже есть развернутый сетевой сервис, он отобразится справа.

В начало

Параметры устройства CPE

Чтобы открыть область настройки устройства CPE:

- В навигационной панели перейдите в раздел SD-WAN.

- Нажмите на устройство CPE, которое требуется настроить.

В нижней части страницы откроется область настройки с выбранной по умолчанию вкладкой Конфигурация. Вы можете нажать на кнопку развертывания ![]() , чтобы развернуть область настройки на всю страницу.

, чтобы развернуть область настройки на всю страницу.

Параметры шаблона CPE

Чтобы открыть область настройки шаблона CPE:

- В навигационной панели перейдите в раздел SD-WAN → Шаблоны CPE.

- Нажмите на шаблон CPE, который требуется настроить.

В нижней части страницы откроется область настройки с выбранной по умолчанию вкладкой Информация. Вы можете нажать на кнопку развертывания ![]() , чтобы развернуть область настройки на всю страницу.

, чтобы развернуть область настройки на всю страницу.

Параметры экземпляра SD-WAN

Чтобы открыть область настройки экземпляра SD-WAN:

- В навигационной панели перейдите в раздел SD-WAN → Экземпляры SD-WAN.

- Нажмите на экземпляр SD-WAN, который требуется настроить.

В нижней части страницы откроется область настройки с выбранной по умолчанию вкладкой Информация. Вы можете нажать на кнопку развертывания ![]() , чтобы развернуть область настройки на всю страницу.

, чтобы развернуть область настройки на всю страницу.

Параметры шаблона экземпляра SD-WAN

Чтобы открыть область настройки шаблона экземпляра SD-WAN:

- В навигационной панели перейдите в раздел SD-WAN → Шаблоны экземпляров SD-WAN.

- Нажмите на шаблон экземпляра SD-WAN, который требуется настроить.

В нижней части страницы откроется область настройки с выбранной по умолчанию вкладкой Информация. Вы можете нажать на кнопку развертывания ![]() , чтобы развернуть область настройки на всю страницу.

, чтобы развернуть область настройки на всю страницу.

Управление тенантами

Чтобы перейти в раздел управления тенантами,

в навигационной панели перейдите в раздел Тенанты.

Откроется страница со списком созданных тенантов и доступных для них компонентов.

В начало

Параметры пользователей

Чтобы перейти в раздел настройки пользователей,

в навигационной панели перейдите в раздел Пользователи.

Откроется страница со списком пользователей.

В начало

Дополнительное меню настройки веб-интерфейса

В дополнительном меню настройки веб-интерфейса вы можете управлять передачей трафика в рамках развернутого экземпляра SD-WAN, например создавать транспортные сервисы и указывать параметры качества обслуживания. Переход в это меню осуществляется через развернутый контроллер SD-WAN.

Чтобы перейти в дополнительное меню настройки веб-интерфейса:

- В навигационной панели перейдите в раздел Инфраструктура.

- Нажмите на кнопку Управление рядом с требуемым контроллером SD-WAN и в раскрывающемся списке выберите Настроить.

Откроется дополнительное меню настройки веб-интерфейса оркестратора, и по умолчанию вы перейдете в раздел Узлы контроллера.

В начало

Свойства контроллера SD-WAN

Чтобы перейти к списку свойств контроллера SD-WAN:

- В навигационной панели перейдите в раздел Инфраструктура.

- Нажмите на кнопку Управление рядом с требуемым контроллером SD-WAN и в раскрывающемся списке выберите Параметры.

Отобразится список свойств контроллера SD-WAN, как изменяемых (Reload и Runtime), так и неизменяемых (Read-only).

- При необходимости отобразить только изменяемые свойства выберите вкладку Изменяемые параметры.

Над списком свойств находится поле поиска ![]() , с его помощью вы можете найти свойства по методу изменения, имени, а также текущему или планируемому значению.

, с его помощью вы можете найти свойства по методу изменения, имени, а также текущему или планируемому значению.

Базовая настройка решения

После развертывания решения вам нужно выполнить его базовую настройку, прежде чем вы сможете перейти к выполнению обычных задач.

Авторизация в веб-интерфейсе оркестратора

Чтобы авторизоваться в веб-интерфейсе оркестратора:

- В адресной строке браузера введите IP-адрес или имя сервера Kaspersky SD-WAN.

- На открывшейся странице авторизации введите ваше имя пользователя и пароль. Пароль должен содержать как минимум один прописной символ A-Z, строчные символы, цифры, а также специальные символы. Длина пароля: от 8 до 50 символов.

- Нажмите на кнопку Войти.

После успешной авторизации откроется раздел Обозреватель.

В начало

Установка и сброс страницы по умолчанию

Страница по умолчанию – это раздел или подраздел веб-интерфейса оркестратора (включая дополнительное меню), который автоматически отображается после вашей авторизации.

Чтобы установить или сбросить страницу по умолчанию:

- Перейдите в раздел/подраздел веб-интерфейса оркестратора, который вы хотите установить как страницу по умолчанию.

- В навигационной панели снизу нажмите на кнопку настройки

и в раскрывающемся списке выберите Установить как страницу по умолчанию.

и в раскрывающемся списке выберите Установить как страницу по умолчанию.Вверху отобразится сообщение

Установлена страница по умолчанию. - При необходимости сбросить страницу по умолчанию снова нажмите на кнопку настройки

и в раскрывающемся списке выберите Сбросить страницу по умолчанию.

и в раскрывающемся списке выберите Сбросить страницу по умолчанию.Вверху отобразится сообщение

Параметры страницы по умолчанию были сброшены. Теперь страницей по умолчанию является раздел Обозреватель.

Переключение между светлой и темной темой

Чтобы переключиться между светлой и темной темой веб-интерфейса оркестратора,

в навигационной панели снизу нажмите на кнопку настройки ![]() и в раскрывающемся списке выберите одно из следующих значений:

и в раскрывающемся списке выберите одно из следующих значений:

- Включить темную тему.

- Включить светлую тему.

Ограничение продолжительности пользовательской сессии при бездействии

По умолчанию после авторизации в веб-интерфейсе оркестратора вы можете бездействовать на протяжении 3600 секунд, после чего ваша пользовательская сессия прекращается. Вы можете вручную увеличить или уменьшить время возможного бездействия.

Чтобы указать время, по прошествии которого ваша пользовательская сессия прекратиться при бездействии:

- В навигационной панели снизу нажмите на кнопку настройки

и в раскрывающемся списке выберите Установить время истечения сессии.

и в раскрывающемся списке выберите Установить время истечения сессии. - В открывшемся окне укажите время в секундах, по истечении которого требуется прекратить вашу сессию при бездействии. Диапазон значений: от 60 до 86400. По умолчанию указано значение

3600. - Нажмите на кнопку ОК.

Просмотр активных пользовательских сессий

Вы можете просматривать список пользователей авторизованных в веб-интерфейсе оркестратора с использованием вашей учетной записи.

Чтобы просмотреть активные пользовательские сессии:

- В навигационной панели снизу нажмите на кнопку настройки

и в раскрывающемся списке выберите Сессии.

и в раскрывающемся списке выберите Сессии.Отобразится таблица с активными пользовательскими сессиями.

- При необходимости прекратить пользовательскую сессию нажмите на кнопку Аннулировать рядом с ней.

Пользовательская сессия будет прекращена.

Настройка уровня детализации журналов Docker-контейнеров

Kaspersky SD-WAN автоматически ведет журналы Docker-контейнеров, используемых для развертывания компонентов решения и поддержания их работы. Вы можете выбрать уровень детализации этих журналов, чтобы настроить количество включаемой в них информации для более удобного восстановления работы контейнеров, а также их мониторинга.

Поддерживаются следующие уровни детализации:

- ТРАССИРОВКА – включать в журналы наиболее полную информацию, например отладочные операторы (англ. debug statements), для расширенного поиска и устранения проблем.

- ОТЛАДКА – включать в журналы детализированную информацию, например значения переменных и записи о вызовах функций, для поиска и устранения проблем, а также понимания принципов функционирования контейнера.

- ИНФОРМАЦИЯ – включать в журналы общую информацию для понимания принципов функционирования контейнера и поиска важных событий. Этот уровень детализации выбран по умолчанию для всех контейнеров.

- ПРЕДУПРЕЖДЕНИЕ – включать в журналы записи об ошибках или событиях, которые не требуют незамедлительного вмешательства со стороны пользователя, но потенциально могут скомпрометировать работу контейнера.

- ОШИБКА – включать в журналы записи об ошибках или исключениях которые потенциально могут скомпрометировать работу контейнера. Такие записи зачастую требуют незамедлительного вмешательства со стороны пользователя.

Чтобы настроить уровень детализации журналов Docker-контейнеров:

- В навигационной панели снизу нажмите на кнопку настройки

и в раскрывающемся списке выберите Общие параметры журналирования.

и в раскрывающемся списке выберите Общие параметры журналирования. - Выполните одно из следующих действий:

- Выберите уровень детализации журналов для всех модулей Docker-контейнеров в верхней части страницы.

- Выберите уровень детализации журналов для каждого отдельного модуля Docker-контейнеров.

Переход к API оркестратора

Чтобы перейти к API оркестратора,

в навигационной панели снизу нажмите на кнопку перехода к API ![]() .

.

Отобразится список API-команд, доступных для управления оркестратором.

В начало

Изменение пароля учетной записи администратора

Чтобы изменить пароль учетной записи администратора:

- В навигационной панели перейдите в раздел Пользователи.

- В списке пользователей нажмите на учетную запись администратора.

- Нажмите на кнопку Управление и в раскрывающемся списке выберите Изменить пароль.

- В открывшемся окне укажите новый пароль в двух полях:

- Новый пароль.

Пароль должен содержать как минимум один прописной символ A-Z, строчные символы, цифры, а также специальные символы. Длина пароля: от 8 до 50 символов. Вы можете просмотреть введенный пароль, нажав на кнопку просмотра

.

. - Подтверждение пароля.

- Новый пароль.

- Нажмите на кнопку Сохранить.

Пароль учетной записи администратора будет изменен. Вам потребуется использовать этот пароль во время следующей авторизации в веб-интерфейсе оркестратора.

В начало

Создание домена

Домен – это логическая группа сетевых ресурсов, которые могут располагаться в одном или нескольких центрах обработки данных. Вы можете разделять сетевые ресурсы, обеспечивающие функционирование решения, между разными доменами, после чего индивидуально настраивать каждый домен.

Чтобы создать домен:

- На странице управления инфраструктурой решения нажмите на кнопку + Домен.

- В открывшемся окне настройте параметры домена, выполнив следующие действия:

- В поле Имя введите имя домена. Диапазон значений: от 1 до 50 символов.

- В поле Описание введите краткое описание домена. Максимальная длина: 100 символов.

- Нажмите на кнопку Сохранить.

Домен отобразится в панели Ресурсы. Теперь этот домен можно выбрать при добавлении центров обработки данных, чтобы объединить их в одну логическую группу.

Вы можете выполнить одно из следующих действий с доменом, нажав на кнопку настройки ![]() рядом с ним и выбрав соответствующее значение в раскрывающемся списке:

рядом с ним и выбрав соответствующее значение в раскрывающемся списке:

- Изменить параметры домена, выбрав Изменение домена.

- Удалить домен, выбрав Удаление домена.

Добавление центра обработки данных

Центральные компоненты Kaspersky SD-WAN, за исключением устройств CPE, размещаются в центрах обработки данных. Обратите внимание, что при добавлении ЦОД в веб-интерфейс оркестратора вам нужно указать URL-адрес развернутого VNFM.

Чтобы добавить центр обработки данных:

- На странице управления инфраструктурой решения нажмите на кнопку + ЦОД.

- В открывшемся окне настройте параметры ЦОД, выполнив следующие действия:

- В поле Имя введите имя ЦОД. Диапазон значений: от 1 до 20 символов.

- В поле Описание введите краткое описание ЦОД. Максимальная длина: 100 символов.

- В раскрывающемся списке Домен выберите домен, в который требуется добавить ЦОД.

- В поле VNFM URL введите URL-адрес менеджера виртуальных функций, развернутого в ЦОД. Вы можете убедиться в доступности VNFM, нажав на кнопку Проверить соединение.

- В поле Адрес введите почтовый адрес ЦОД.

- Нажмите на кнопку Сохранить.

ЦОД отобразится в панели Ресурсы. Вы можете выполнить одно из следующих действий с ЦОД, нажав на кнопку настройки ![]() рядом с ним и выбрав соответствующее значение в раскрывающемся списке:

рядом с ним и выбрав соответствующее значение в раскрывающемся списке:

- Изменить параметры ЦОД, выбрав Изменение ЦОДа.

- Мигрировать ЦОД, выбрав Мигрировать. Вы можете мигрировать центры обработки данных для выполнения следующих задач:

- Объединение распределенных площадок – миграция ЦОД позволяет объединить несколько распределенных площадок в одной локации для снижения стоимости аренды, количества выполняемых операций, а также улучшения общей производительности за счет централизации процессов управления и назначения ресурсов.

- Улучшение производительности сети – миграция ЦОД позволяет переместить его ближе к офисам вашей организации или пользователем для снижения времени задержки при передаче данных.

- Повышение масштабируемости – миграция ЦОД упрощает процесс развертывания нового оборудования и/или облачных сервисов в соответствии с требованиями вашей организации.

- Повышение отказоустойчивости – миграция ЦОД в географически удаленную локацию повышает работоспособность вашей сети в случае возникновения неисправностей, особенно в сочетании со способностью сети SD-WAN динамически маршрутизировать трафик и одновременно использовать несколько каналов передачи данных.

- Экономия средств – миграция ЦОД позволяет переместить его в более экономически выгодную локацию, в которой, например возможно использование облачных сервисов или совместная аренда оборудования с другими организациями.

- Удалить ЦОД, выбрав Удаление ЦОДа.

Добавление VIM

Перед развертыванием VNF в центре обработки данных вам нужно добавить для него как минимум один VIM. В Kaspersky SD-WAN используется VIM от OpenStack.

Чтобы добавить VIM:

- На странице управления инфраструктурой решения нажмите на кнопку + VIM.

- В открывшемся окне настройте параметры VIM, выполнив следующие действия:

- В раскрывающихся списках Домен и ЦОД выберите домен и ЦОД, для которого требуется добавить VIM.

- В поле Имя введите имя VIM.

- В поле IP введите IP-адрес или доменное имя для подключения оркестратора к VIM.

- В поле Порт введите номер порта для подключения оркестратора к VIM. По умолчанию указано значение

5000. - В раскрывающемся списке Протокол выберите протокол для подключения оркестратора к VIM:

- http – это значение выбрано по умолчанию.

- https.

- В поле Имя пользователя введите имя пользователя учетной записи OpenStack с правами администратора для авторизации в VIM.

- В поле Пароль введите пароль учетной записи OpenStack с правами администратора для авторизации в VIM.

- В поле Проект администратора введите имя проекта администратора OpenStack для авторизации в VIM.

- В поле Домен введите имя OpenStack-домена.

- В раскрывающемся списке За NAT выберите, находится ли VIM за NAT (Network Address Translation):

- Включено – VIM находится за NAT.

- Выключено – VIM не находится за NAT. Это значение выбрано по умолчанию.

- В поле Переподписка ЦП введите коэффициент переподписки при предоставлении виртуальных процессорных ядер. По умолчанию указано значение

1. - В поле Переподписка ОЗУ введите коэффициент переподписки оперативной памяти. По умолчанию указано значение

1. - В поле Переподписка диска введите коэффициент переподписки дискового пространства. По умолчанию указано значение

1. - В поле Количество потоков введите максимальное количество потоков при взаимодействии оркестратора с VIM. По умолчанию указано значение

1. - В раскрывающемся списке Кластер SDN выберите SDN-кластер, к которому подключен OpenStack, или значение None, если OpenStack не подключен к SDN-кластеру.

- В поле Диапазон VLAN ID введите максимальное количество VLAN для OpenStack. Диапазон значений: от 0 до 4094.

- В поле Имя physnet для SR-IOV введите имя physnet для сетей с типом подключения SR-IOV. Этот тип подключения используется с сегментацией VLAN.

- В поле Физическая VLAN-сеть введите имя physnet для VLAN-сетей.

- Если в раскрывающемся списке Кластер SDN вы выбрали SDN-кластер, укажите параметры подключения к кластеру, выполнив следующие действия:

- В поле OpenStack-сеть введите имя сети OpenStack, к которой подключен VIM.

- В раскрывающемся списке Группа интерфейсов выберите группу интерфейсов, через которую все узлы OpenStack подключены к SDN-кластеру.

- В раскрывающемся списке Управляющая группа выберите группу интерфейсов, через которую управляющие узлы OpenStack подключены к SDN-кластеру.

- В раскрывающемся списке Вычислительная группа выберите группу интерфейсов, через которую вычислительные узлы OpenStack подключены к SDN-кластеру.

- Если в раскрывающемся списке Кластер SDN вы выбрали None, выполните следующие действия:

- В поле Имя physnet для FLAT введите имя physnet для плоских сетей (англ. flat networks).

- В поле Имя physnet для VXLAN введите имя physnet для VXLAN-сетей.

- В раскрывающемся списке Сегментация управляющей сети выберите тип сегментации используемый управляющей сетью:

- VLAN.

- VXLAN.

- В поле ID управляющего сегмента введите ID сегмента управляющей сети. Диапазон значений: от 0 до 16 000 000.

- В раскрывающемся списке Port security выберите, включена функция Port sercurity или нет:

- Включено.

- Выключено.

Функция Port security используется для повышения уровня безопасности сети на уровне Ethernet-портов коммутатора. Она предотвращает не авторизованный доступ к сети за счет ограничения количества MAC-адресов, которые могут быть связаны с одним физическим портом. Если функция включена, только доверенные устройства с заранее определенными MAC-адресами могут подключиться к сети.

- В поле Разрешить CIDR введите адрес разрешенной подсети для сети управления.

- Нажмите на кнопку Сохранить.

VIM отобразится на вкладке Вычислительные ресурсы. Вы можете выполнить одно из следующих действий с VIM, нажав на кнопку Управление рядом с ним и выбрав соответствующее значение в раскрывающемся списке:

- Изменить параметры VIM, выбрав Изменить.

- Показать использование VIM, выбрав Использование.

- Удалить VIM, выбрав Удалить.

Создание диапазона IP-адресов (IPAM)

Диапазоны IP-адресов позволяют разделять управляющий и пользовательский трафик для внутреннего управления (англ. in-band management) сетью SD-WAN, повышения ее производительности а также обеспечения безопасности, мониторинга, настройки и технической поддержки сетевых устройств. Например, если управляющий трафик отделен от пользовательского, администраторы могут удаленно подключаться к сетевым устройствам для установки обновлений, исправления проблем и внесения изменений в конфигурацию. Наличие отдельного диапазона IP-адресов также позволяет использовать более детализированные политики безопасности, такие как списки управления доступом и правила брандмауэра, для защиты управляющего трафика и критически важных компонентов сети SD-WAN.

Вам нужно создать как минимум один диапазон IP-адресов для каждого центра обработки данных, используемого в вашей организации.

Чтобы создать диапазон IP-адресов:

- На странице управления инфраструктурой решения нажмите на кнопку + Подсеть.

- В открывшемся окне настройте параметры подсети, выполнив следующие действия:

- В раскрывающихся списках Домен и ЦОД выберите домен и ЦОД, для которого требуется создать диапазон IP-адресов.

- В поле Имя введите имя диапазона IP-адресов.

- В раскрывающемся списке Версия IP выберите версию IP-адресов в диапазоне:

- IPv4 – это значение выбрано по умолчанию.

- IPv6.

- В поле CIDR введите IP-адрес сети, для которой вы создаете диапазон IP-адресов, а также маску подсети. Использование CIDR-нотации позволяет указать размер сети, в рамках которой осуществляется назначение IP-адресов из диапазона. Формат значения: <IP-адрес>/<маска подсети>, например 192.168.2.0/24.

- В поле Шлюз введите IP-адрес шлюза по умолчанию для сетевых устройств, которым назначаются IP-адреса из диапазона. Шлюз по умолчанию в сети SD-WAN обеспечивает коммуникацию между устройствами из локальной и внешних сетей.

- В блоке Диапазон IP создайте диапазон IP-адресов, нажав на кнопку + Добавить и указав требуемые значения в отобразившихся полях. Вы можете создать несколько диапазонов.

- В блоке DNS добавьте DNS-сервер, нажав на кнопку + Добавить и указав IP-адрес в отобразившемся поле. Компоненты решения получают IP-адрес DNS-сервера вместе с IP-адресами из диапазона. Вы можете добавить несколько серверов. Наличие DNS-серверов позволяет сетевым устройствам преобразовывать доменные имена в IP-адреса и таким образом поддерживать зависящие от DNS приложения, такие как веб-браузеры и электронная почта.

- В блоке Статические маршруты создайте статический маршрут, нажав на кнопку + Добавить и указав статический маршрут в отобразившемся поле. Компоненты решения получают статический маршрут вместе с IP-адресами из диапазона. Вы можете создать несколько маршрутов. Наличие статических маршрутов позволяет управлять маршрутизацией трафика между сегментами сети или подсетями для выполнения требуемых задач, таких как оптимизация процесса передачи трафика, обеспечение маршрутизации определенного вида трафика по указанному назначению, а также установка соединения между двумя удаленным площадками.

- Нажмите на кнопку Сохранить.

Диапазон IP-адресов отобразится на вкладке IPAM. Вы можете выполнить одно из следующих действий с диапазоном IP-адресов, нажав на кнопку Управление рядом с ним и выбрав соответствующее значение в раскрывающемся списке:

- Изменить параметры диапазона IP-адресов, выбрав Изменить.

- Удалить диапазон IP-адресов, выбрав Удалить.

Создание тенанта

Тенанты используются для логического разделения и изоляции разных субъектов и групп внутри сети SD-WAN. Таким образом достигается мультитенантность, в рамках которой несколько независимых организаций, подразделений или клиентов могут использовать одну и ту же физическую инфраструктуру и при этом иметь собственные виртуальные сети. Мультитенантная сеть SD-WAN имеет следующие преимущества:

- Изолированность – тенанты обеспечивают полную изоляцию сетевых ресурсов и трафика одного субъекта или группы от других, предотвращая не авторизованный доступ и тем самым повышая защищенность и конфиденциальность виртуальных сетей.

- Управляемость – тенанты могут определять политики управления и конфигурации в соответствии с существующими требованиями и имеют более полный контроль над собственными сетями и приложениями.

- Масштабируемость – тенанты увеличивают горизонтальную масштабируемость сети, позволяя создавать большое количество независимых субъектов с доступом к общей физической инфраструктуре, что в свою очередь обеспечивает более эффективное использование ресурсов.

- Гибкость – использование тенантов позволяет адаптировать сеть к новым требованиям организаций, подразделений и клиентов, например посредством создания новых сетевых сервисов или QoS-политик.

Вы можете назначать тенантам следующие компоненты Kaspersky SD-WAN:

- VIM.

- UNI.

- Компоненты для создания сетевых сервисов, такие как VNF, PNF и шаблоны.

- Пользователей и группы пользователей.

- Устройства CPE.

Чтобы создать тенанта:

- В разделе управления тенантами в блоке Тенанты выполните одно из следующих действий:

- Если вы создаете первого тенанта, в поле Имя введите имя тенанта и нажмите на кнопку создания

.

. - Если вы создаете последующих тенантов, нажмите на кнопку + Тенант, затем в поле Имя введите имя тенанта и нажмите на кнопку создания

.

.

- Если вы создаете первого тенанта, в поле Имя введите имя тенанта и нажмите на кнопку создания

- Назначьте тенанту VIM, выполнив следующие действия в блоке VIM:

- Назначьте тенанту группу пользователей, выполнив следующие действия в блоке Группы:

- Нажмите на кнопку + Изменить.

- В открывшемся окне выберите требуемые группы пользователей.

- Нажмите на кнопку Сохранить.

- Назначьте тенанту сетевые компоненты, установив флажки рядом с ними в блоке Каталог:

Если вы назначаете тенанту шаблон сетевого сервиса, ему становятся доступны все содержащиеся в этом шаблоне сетевые функции.

- Убедитесь, что для тенанта развернуты все требуемые контроллеры и шлюзы SD-WAN с помощью блока Сервисы SD-WAN.

- Определите объем доступных для тенанта вычислительных ресурсов, выполнив следующие действия в блоке Ресурсы:

- Перейдите к настройке вычислительных ресурсов, нажав на кнопку настройки

в верхней части блока.

в верхней части блока. - Нажмите на кнопку изменения объема ∞ рядом с одним из следующих вычислительных ресурсов, после чего введите требуемый объем:

- ЦП – виртуальные процессорные ядра.

- ОЗУ – оперативная память.

- Диск – дисковое пространство.

- Нажмите на кнопку сохранения

.

.

- Перейдите к настройке вычислительных ресурсов, нажав на кнопку настройки

- Просмотрите список созданных в рамках тенанта запросов на обслуживание в блоке Запросы.

- Назначьте тенанту пользователей, выполнив следующие действия в блоке Пользователи:

- Нажмите на кнопку + Изменить.

- В открывшемся окне выберите требуемых пользователей.

- Нажмите на кнопку Сохранить.

- Создайте для тенанта устройство CPE, нажав на кнопку + Устройство CPE в блоке Устройства CPE.

- При необходимости авторизуйтесь в веб-интерфейсе оркестратора как администратор тенанта, нажав на кнопку Подключиться как тенант.

Вы можете выполнить одно из следующих действий с тенантом, нажав на кнопку настройки ![]() рядом с ним и выбрав соответствующее значение в раскрывающемся списке:

рядом с ним и выбрав соответствующее значение в раскрывающемся списке:

- Изменить параметры тенанта, выбрав Изменить.

- Удалить тенанта, выбрав Удалить.

Просмотр журналов

Журналы используются для диагностирования ошибок, возникающих при работе решения, а также для осуществления технической поддержки. Kaspersky SD-WAN ведет журналы, в которых отображаются следующие типы записей:

- Задачи, выполняемые пользователем. Например, запись о добавлении VIM пользователем с ролью администратора.

- События, происходящие во время работы решения. Например, подключение туннеля. Если произошедшее событие связано с выполнением определенной задачи, эта связь будет отображена в соответствующей записи журнала.

- Запросы на обслуживание к определенным компонентам решения. Например, запрос на регистрацию устройства CPE.

Для каждой записи в журнале отображается статус, точное время выполнения, а также связанный с ней пользователь. По умолчанию журнал отображает записи за последние 24 часа, но вы можете указать другой временной интервал.

Kaspersky SD-WAN не осуществляет отправку журналов за пределы периметра информационной инфраструктуры вашей организации – все файлы журналов хранятся локально.

Чтобы просмотреть записи журнала:

- В навигационной панели перейдите в раздел Журналы.

- В панели Ресурсы выберите компонент решения, для которого требуется отобразить записи журнала.

- Для просмотра записей определенного типа выберите соответствующую вкладку над списком записей журнала:

- Задачи.

- События.

- Сервисные запросы – вы можете открыть пошаговый журнал выполнения запроса на обслуживание с подробной информацией о каждом шаге, нажав на идентификатор ID. Журнал содержит информацию о шагах, на которых произошли ошибки, а также подробное описание самих ошибок.

- По умолчанию в журнале отображаются задачи, события и запросы на обслуживание за весь период и с любыми статусами. Вы можете отобразить только нужные вам записи с помощью фильтра в верхней части страницы:

- По статусу – например, в списке задач можно отфильтровать задачи в статусе Ожидают или Выполняются, а в списке событий отфильтровать потенциально опасные события (Предупреждения).

- По времени – например, можно отобразить записи за год, за месяц или за произвольно заданный временной интервал.

Просмотр запросов на обслуживание

Запросы на обслуживание – это задачи, которые выполняются во время работы одного из компонентов решения. Вы можете просматривать запросы на обслуживание в веб-интерфейсе оркестратора следующим образом:

- В разделе Тенанты – запросы на обслуживание отдельного тенанта.

- В подразделе Устройства CPE – запросы на обслуживание отдельного устройства.

- В подразделе Экземпляры SD-WAN – запросы на обслуживание всего экземпляра SD-WAN.

Для каждого такого запроса отображается статус, а также время, в течение которого он выполнялся.

Чтобы просмотреть запросы на обслуживание:

- Перейдите к просмотру запросов на обслуживание одним из следующих способов:

- В разделе управления тенантами в блоке Тенанты выберите требуемого тенанта.

Запросы на обслуживание отобразятся в блоке Запросы.

- В области настройки устройства CPE или экземпляра SD-WAN выберите вкладку Запросы на обслуживание.

Запросы на обслуживание отобразятся в таблице.

- В разделе управления тенантами в блоке Тенанты выберите требуемого тенанта.

- При необходимости выполните следующие действия:

- Откройте пошаговый журнал выполнения запроса на обслуживания с подробной информацией о каждом шаге, нажав на его идентификатор ID. Журнал содержит информацию о шагах, на которых произошли ошибки, а также подробное описание самих ошибок.

- Удалите запрос на обслуживание, нажав на кнопку Удалить рядом с ним.

- Если вы просматриваете запросы на обслуживание в подразделе Устройства CPE или Экземпляры SD-WAN, нажмите на одну из следующих кнопок в блоке Действия:

- Обновить запросы на обслуживание – обновить таблицу с запросами на обслуживание.

- Удалить все запросы на обслуживание – удалить все запросы на обслуживание из таблицы.

- Отменить все запросы на обслуживание – прекратить выполнение всех запросов на обслуживание. Кнопка отображается только при просмотре запросов на обслуживание в подразделе Устройства CPE.

Работа с пользователями

Пользователям необходимо авторизоваться в веб-интерфейсе оркестатора для работы с Kaspersky SD-WAN. Вы можете создавать пользователей, учетные данные которых хранятся в локальной базе данных решения или на удаленном LDAP-сервере. Если вы планируете использовать LDAP-аутентификацию, вам нужно предварительно настроить подключение оркестратора к требуемому серверу.

Решение поддерживает импорт групп пользователей из внешних LDAP-серверов. В этом случае необходимо создать группу пользователей, соответствующую группе на удаленном сервере, после чего пользователи могут авторизоваться, используя имя группы.

При создании как отдельных пользователей, так и групп, им можно назначать права доступа, определяющие, какие разделы и/или подразделы веб-интерфейса они могут использовать.

Настройка подключения оркестратора к удаленному LDAP-серверу

Вам нужно настроить подключение оркестратора к удаленному LDAP-серверу, чтобы ваши пользователи могли авторизоваться в веб-интерфейсе, используя хранящиеся на этом сервере учетные данные. Поддерживаются следующие LDAP-серверы:

- OpenLDAP с Simple-аутентификацией и Simple SSL-аутентификацией.

- Microsoft Active Directory с Kerberos-аутентификацией и Kerberos SSL-аутентификацией.

Оркестратор не может вносить изменения на подключенном LDAP-сервере.

Чтобы настроить подключение оркестратора к удаленному LDAP-серверу:

- На странице настройки пользователей выберите вкладку Источники аутентификации.

- Нажмите на кнопку + LDAP.

- В отобразившейся области настройки настройте параметры подключения, выполнив следующие действия:

- В поле Имя введите имя LDAP-подключения для отображения в оркестраторе.

- В поле Домен введите FQDN домена, в котором находится LDAP-сервер. Оркестратор использует FQDN для подключения к LDAP-серверу и его аутентификации.

- В поле Domain Alias введите альтернативное имя домена (как правило, NETBIOS-имя). Псевдоним используется при создании и авторизации пользователей наряду с FQDN домена, например, если FQDN домена – example.com, а псевдоним – example, вы можете вводить следующие значения:

admin@example.com;admin@example;example.com\admin;example\admin.

- В поле LDAP-хост введите имя LDAP-сервера. Поддерживаются два формата значения:

- Стандартный LDAP-сервер – ldap://ldap.example.com:<

номер порта>. Порт по умолчанию: 389. - LDAP-сервер с SSL-аутентификацией – ldaps://ldap.example.com:<

номер порта>. Порт по умолчанию: 636.

- Стандартный LDAP-сервер – ldap://ldap.example.com:<

- В поле Base DN введите путь, который оркестратор должен использовать для поиска учетных записей пользователей на LDAP-сервере. Поддерживаются два формата значения:

- OpenLDAP – ou=Users,ou=system.

- Microsoft Active Directory – DC=company,DC=com.

- В раскрывающемся списке Поиск атрибута выберите LDAP-атрибут, который оркестратор должен использовать для поиска учетных записей пользователей:

- uid (for OpenLDAP) – для поиска пользователей в OpenLDAP. Атрибутом может быть уникальное имя или идентификатор пользователя. Это значение выбрано по умолчанию.

- sAMAccountName (for Microsoft Active Directory) – для поиска пользователей в Microsoft Active Directory. Атрибутом может быть пре-Windows 2000 имя пользователя (англ. pre-Windows 2000 logon name).

- В поле Bind DN введите учетную запись на LDAP-сервере, которую оркестратор должен использовать для поиска учетных записей пользователей. Поддерживаются два формата значения:

- OpenLDAP – uid=ldap_search,ou=system.

- Microsoft Active Directory – CN=ldap_search,OU=user_group,DC=company,DC=com.

- В поле Bind password введите пароль учетной записи на LDAP-сервере.

- При необходимости нажмите на кнопку Проверка аутентификации, чтобы убедиться в доступности LDAP-сервера.

- Нажмите на кнопку Сохранить.

LDAP-подключение отобразится в таблице. Теперь LDAP-сервер можно использовать при создании пользователей или групп пользователей.

Вы можете выполнить одно из следующих действий с подключением к LDAP-серверу, нажав сначала на него, затем на кнопку Управление и выбрав соответствующее значение в раскрывающемся списке:

- Удалить подключение к LDAP-серверу, выбрав Удалить.

- Изменить указанный в параметрах подключения к LDAP-серверу пароль, выбрав Изменить пароль.

Создание права доступа

Права доступа определяют, какие разделы и подразделы веб-интерфейса оркестратора доступны пользователям для просмотра и/или изменения параметров. По умолчанию в решении создано право доступа Full access, которое предоставляет пользователям полный доступ к управлению решением.

Чтобы создать право доступа:

- На странице настройки пользователей выберите вкладку Права доступа.

- Нажмите на кнопку + Новое разрешение.

- В отобразившейся области настройки настройте параметры прав доступа, выполнив следующие действия:

- В поле Имя введите имя права доступа. Максимальная длина: 250 символов.