Шаг 2 (необязательный). Настройка приложения Kaspersky CyberTrace App (однокомпонентное развертывание)

11 апреля 2024

ID 165691

Kaspersky CyberTrace App считывает свои параметры из конфигурационных файлов. Эти конфигурационные файлы определяют настройки ввода и вывода и формат событий, используемый Kaspersky CyberTrace App.

После внесения изменений в конфигурационные файлы Kaspersky CyberTrace App необходимо перезапустить Splunk.

Редактировать следует только те конфигурационные файлы Kaspersky CyberTrace, которые описаны в этом разделе. Изменение других конфигурационных файлов Kaspersky CyberTrace App может привести к непредсказуемому поведению.

О конфигурационных файлах

Для настройки Kaspersky CyberTrace App можно использовать следующие конфигурационные файлы ($SPLUNK_HOME соответствует каталогу установки Splunk):

$SPLUNK_HOME/etc/apps/Kaspersky-CyberTrace-App-for-Splunk/default/commands.confВ этом конфигурационном файле задается команда для скрипта поиска.

$SPLUNK_HOME/etc/apps/Kaspersky-CyberTrace-App-for-Splunk/default/inputs.confВ этом конфигурационном файле задаются настройки ввода Kaspersky CyberTrace App. Сюда входят порты и адреса для приема данных из источников событий и для входящих событий обнаруженных киберугроз от Kaspersky CyberTrace Service.

$SPLUNK_HOME/etc/apps/Kaspersky-CyberTrace-App-for-Splunk/default/outputs.confВ этом конфигурационном файле задаются параметры пересылки событий в Kaspersky CyberTrace Service.

$SPLUNK_HOME/etc/apps/Kaspersky-CyberTrace-App-for-Splunk/default/props.confВ этом конфигурационном файле задаются параметры обработки входных данных.

$SPLUNK_HOME/etc/apps/Kaspersky-CyberTrace-App-for-Splunk/default/savedsearches.confВ этом конфигурационном файле задаются параметры для шаблонов информационных сообщений.

Файл commands.conf по умолчанию

В этом файле задается скрипт поиска, который Kaspersky CyberTrace App будет использовать при выполнении пользователем команды klsearch.

Ниже показано содержимое конфигурационного файла commands.conf по умолчанию.

[klsearch] filename = kl_search.py |

Файл inputs.conf по умолчанию

В этом конфигурационном файле задаются настройки ввода для Kaspersky CyberTrace App.

По умолчанию Kaspersky CyberTrace App работает следующим образом:

- События обнаруженных киберугроз из Kaspersky CyberTrace Service принимаются на адрес с портом

:9998. - Данные из источников принимаются на адрес с портом

:3000(а затем пересылаются на адрес127.0.0.1:9999, заданный в файле outputs.conf).

Ниже показано содержимое конфигурационного файла inputs.conf по умолчанию.

[tcp://:9998] _INDEX_AND_FORWARD_ROUTING=local connection_host = dns index = main sourcetype = kl_cybertrace_events source = tcp:9998 disabled = false

[tcp://:3000] _TCP_ROUTING = service9999 |

Файл outputs.conf по умолчанию

В этом конфигурационном файле задаются настройки вывода для Kaspersky CyberTrace App.

По умолчанию Kaspersky CyberTrace App пересылает данные с адреса с портом :3000 в Kaspersky CyberTrace Service по адресу 127.0.0.1:9999. Входной порт (:3000) задается в файле inputs.conf.

Ниже показано содержимое конфигурационного файла outputs.conf по умолчанию.

[tcpout] defaultGroup = noforward disabled = false

[indexAndForward] index=true

[tcpout:service9999] disabled=false server = 127.0.0.1:9999 sendCookedData = false |

Файл props.conf по умолчанию

Этот файл определяет, как Splunk обрабатывает входящие данные.

По умолчанию Kaspersky CyberTrace App работает следующим образом:

- Определяется способ извлечения меток времени из входящих данных.

- Определяется разделитель (перенос строки) между событиями для входящих данных.

Например, если входящие данные состоят из последовательности

«%data_1%\n\n%data_2%», а перенос строки состоит из одного или нескольких символов\n, Splunk разбивает эту последовательность на два события (%data_1%и%data_2%).

Ниже показано содержимое конфигурационного файла props.conf по умолчанию.

[source::tcp:3000] TIME_PREFIX = ^ MAX_TIMESTAMP_LOOKAHEAD = 17 TIME_FORMAT = %b %d %H:%M:%S LINE_BREAKER = ([\n]+) SHOULD_LINEMERGE = false

[source::tcp:9998] TIME_PREFIX = ^ MAX_TIMESTAMP_LOOKAHEAD = 17 TIME_FORMAT = %b %d %H:%M:%S LINE_BREAKER = ([\n]+) SHOULD_LINEMERGE = false |

Управление источниками событий

Можно изменить порт, который Kaspersky CyberTrace прослушивает для получения входящих событий от источника, или добавить новые источники событий.

Чтобы изменить порт, который Kaspersky CyberTrace прослушивает для получения входящих событий от источника, выполните следующие действия:

- В файле inputs.conf измените номер порта по умолчанию

3000на требуемый номер порта.Например, если требуется изменить порт

3000на3010, запись в файле inputs.conf будет выглядеть следующим образом:[tcp://:3010]

_TCP_ROUTING = service9999

- В файле props.conf также измените номер порта по умолчанию 3000 на требуемый номер порта.

Например, если требуется изменить порт

3000на3010, запись в файле props.conf будет выглядеть следующим образом:[source::tcp:3010]

TIME_PREFIX = ^

MAX_TIMESTAMP_LOOKAHEAD = 17

TIME_FORMAT = %b %d %H:%M:%S

LINE_BREAKER = ([\n]+)

SHOULD_LINEMERGE = false

- Перезапустите Splunk.

Чтобы добавить новый источник событий, выполните следующие действия:

- В файле inputs.conf укажите новый источник событий, который использует правило маршрутизации TCP

service9999.Все данные из этого источника будут пересылаться в Kaspersky CyberTrace Service.

- В файле props.conf укажите способ обработки данных из этого источника.

- Перезапустите Splunk.

Убедитесь, что данные из нового источника событий успешно обрабатываются регулярными выражениям, используемыми Kaspersky CyberTrace.

Ниже приведен пример добавления адреса :3001 в качестве источника события; в примере задается, что данные с адреса :3001 должны обрабатываться, как и другие входные данные в схеме интеграции по умолчанию (в этой схеме форвардер, индексатор и search head установлены на одном сервере).

# в inputs.conf [tcp://:3001] _TCP_ROUTING = service9999

# в props.conf [source::tcp:3001] TIME_PREFIX = ^ MAX_TIMESTAMP_LOOKAHEAD = 17 TIME_FORMAT = %b %d %H:%M:%S LINE_BREAKER = ([\n]+) SHOULD_LINEMERGE = false |

Изменение адреса и порта для данных из Kaspersky CyberTrace Service

По умолчанию в Kaspersky CyberTrace App настроено получение данных от Kaspersky CyberTrace Service на порт 9998 по любому доступному адресу. Это задается в конфигурационном файле inputs.conf Kaspersky CyberTrace App. Если требуется получать данные от Kaspersky CyberTrace Service только по определенному адресу и на определенный порт (например, если Splunk имеет доступ к нескольким сетевым интерфейсам), отредактируйте файл inputs.conf соответствующим образом.

Чтобы задать адрес и порт, где Kaspersky CyberTrace App должен получать данные от Kaspersky CyberTrace Service, необходимо задать следующие правила:

- Если Kaspersky CyberTrace Service и Splunk установлены на одном сервере, укажите порт, на который Kaspersky CyberTrace App должен получать данные от Kaspersky CyberTrace Service, в следующем формате:

[tcp://127.0.0.1:<порт>] - Если Kaspersky CyberTrace Service и Splunk установлены на разных серверах, укажите адрес и порт, на которые Kaspersky CyberTrace App должен получать данные от Kaspersky CyberTrace Service, в следующем формате:

[tcp://<адрес>:<порт>] - Чтобы указать, что Kaspersky CyberTrace App должен получать данные от Kaspersky CyberTrace Service по любому доступному адресу, используйте следующий формат:

[tcp://:<порт>]Обратите внимание, что этот формат может повлиять на безопасность, поскольку Kaspersky CyberTrace App будет получать информацию на указанный порт со всех доступных сетевых интерфейсов.

В приведенных выше примерах формата <адрес> и <порт> — это IP-адрес и порт, которые Kaspersky CyberTrace App должен прослушивать для получения входящих данных от Kaspersky CyberTrace Service.

Возможно, также потребуется изменить адреса и порты для исходящих событий, используемые в Kaspersky CyberTrace.

Ниже приведены примеры указания адреса и порта для получения данных от Kaspersky CyberTrace Service.

В следующем примере Kaspersky CyberTrace Service и Splunk расположены на одном сервере. Kaspersky CyberTrace App получает события обнаруженных киберугроз на порту 9998 того же сервера.

[tcp://127.0.0.1:9998] _INDEX_AND_FORWARD_ROUTING=local connection_host = dns index = main sourcetype = kl_cybertrace_events source = tcp:9998 disabled = false |

В следующем примере Kaspersky CyberTrace Service и Splunk расположены на разных серверах. Kaspersky CyberTrace App получает события обнаруженных киберугроз от Kaspersky CyberTrace Service по адресу 192.0.2.42:9997.

[tcp://192.0.2.42:9997] _INDEX_AND_FORWARD_ROUTING=local connection_host = dns index = main sourcetype = kl_cybertrace_events source = tcp:9997 disabled = false |

В следующем примере Kaspersky CyberTrace App получает события обнаруженных киберугроз от Kaspersky CyberTrace Service на порт 3000 любого доступного адреса.

[tcp://:3000] _INDEX_AND_FORWARD_ROUTING=local connection_host = dns index = main sourcetype = kl_cybertrace_events source = tcp:3000 disabled = false |

Настройка шаблонов информационных сообщений

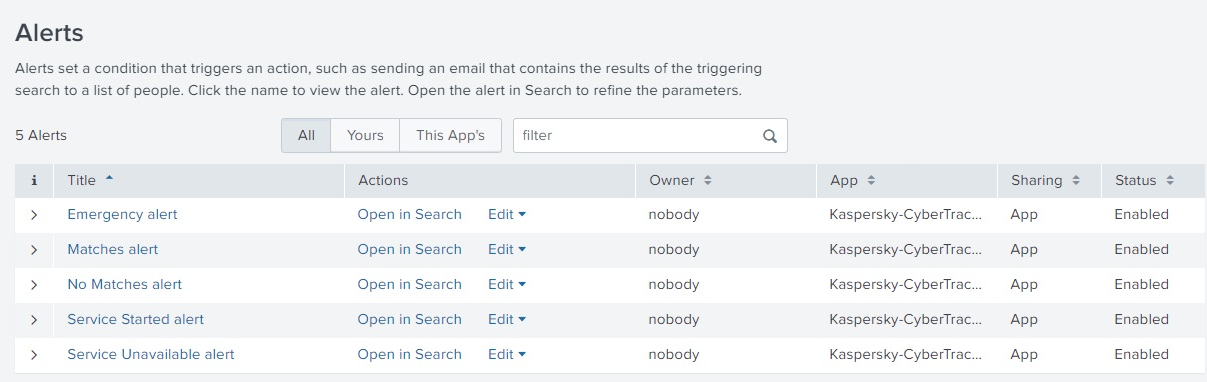

В Kaspersky CyberTrace входит несколько шаблонов информационных сообщений, которые можно использовать и настраивать на информационной панели Alerts.

Доступны следующие шаблоны информационных сообщений:

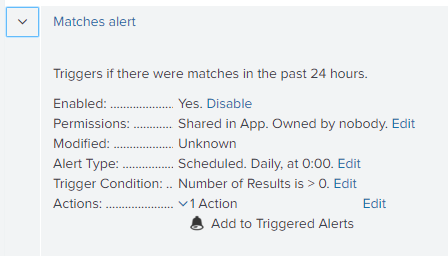

- Информационное сообщение «Matches»

Данное информационное сообщение срабатывает, если за последние 24 часа были обнаружены киберугрозы при сопоставлении с потоками данных об угрозах Kaspersky Threat Data Feeds.

- Информационное сообщение «No Matches»

Данное информационное сообщение срабатывает, если за последние 24 часа не было обнаружено киберугроз при сопоставлении с потоками данных об угрозах Kaspersky Threat Data Feeds.

- Информационное сообщение «Emergency»

Это предупреждение срабатывает, если в течение одной минуты было обнаружено 5000 совпадений при сопоставлении с потоками данных об угрозах Kaspersky Threat Data Feeds.

- Информационное сообщение «Service Unavailable»

Данное информационное сообщение срабатывает в случае недоступности Kaspersky CyberTrace Service.

- Информационное сообщение «Service Started»

Данное информационное сообщение срабатывает при запуске Kaspersky CyberTrace Service.

Ниже приведены настройки Kaspersky CyberTrace App по умолчанию:

- Все информационные сообщения, входящие в Kaspersky CyberTrace App, включены.

Их можно выключить на информационной панели Alerts.

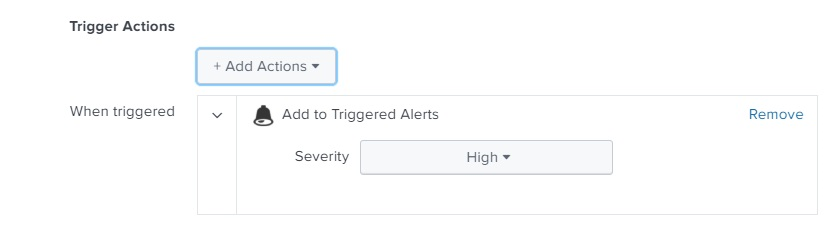

- Для всех информационных сообщений задано действие «Add to Triggered Alerts».

Splunk отображает информационное сообщение в разделе «Triggered Alerts».

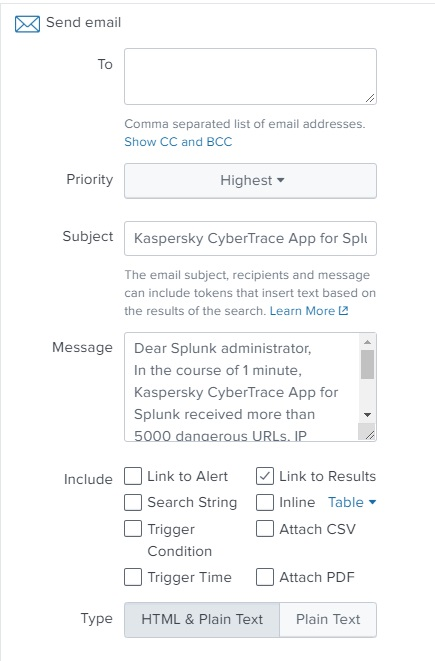

Чтобы включить уведомления по электронной почте для информационных сообщений, выполните следующие действия:

- В Kaspersky CyberTrace App откройте вкладку Alerts.

- Разверните параметры информационного сообщения, которое требуется настроить.

- Найдите поле Actions и нажмите кнопку Edit.

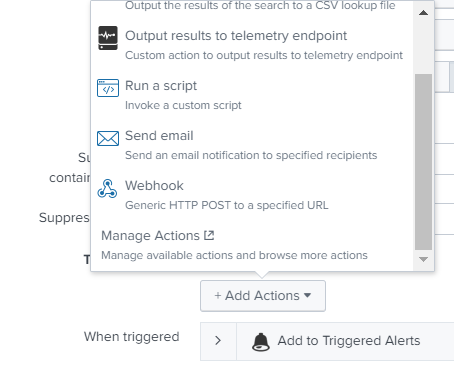

- В разделе Trigger Actions нажмите на кнопку Add Actions.

- Выберите вариант Send email из списка.

- Введите параметры электронной почты и сохраните изменения.