Шаг 1. Установка приложений Forwarder App и Search Head App

11 апреля 2024

ID 167077

При использовании распределенной схемы развертывания необходимо установить Forwarder App и Search Head App в соответствии со структурой используемой распределенной среды Splunk. Подробнее о выборе серверов для установки приложений сообщается в разделе, посвященном распределенной схеме интеграции.

Forwarder App устанавливается из следующих файлов:

- Для Heavy Forwarder:

%service_dir%/integration/splunk/Kaspersky-CyberTrace-App-for-Splunk_Forwarder.tar.gz - Для Universal Forwarder:

%service_dir/integration/splunk/Kaspersky-CyberTrace-App-for-Splunk_Universal-Forwarder.tar.gz

Search Head App устанавливается из файла %service_dir%/integration/splunk/Kaspersky-CyberTrace-App-for-Splunk_Search-Head.tar.gz.

Установка приложений

Приложение Forwarder App for Heavy Forwarder и Search Head App устанавливаются из веб-интерфейса Splunk. Их процессы установки различаются только именем файла приложения.

Forwarder App for Universal Forwarder устанавливается непосредственно на хост, поскольку Splunk Universal Forwarder не имеет веб-интерфейса Splunk.

Чтобы установить Forwarder App for Heavy Forwarder или Search Head App, выполните следующие действия:

- Откройте веб-интерфейс Splunk для экземпляра Splunk, на который требуется установить приложение.

- В веб-интерфейсе Splunk перейдите на главную страницу.

- На главной странице нажмите кнопку Manage Apps.

Кнопка Manage Apps

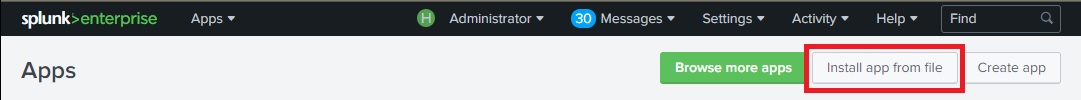

- На странице Apps нажмите на кнопку Install app from file.

Кнопка Install app from file

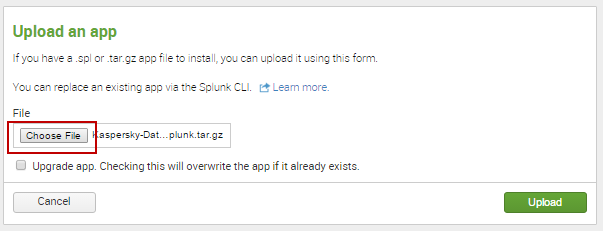

- В окне Upload an app нажмите Choose File и выберите файл приложения, указанный выше в этом разделе.

Кнопка Choose File

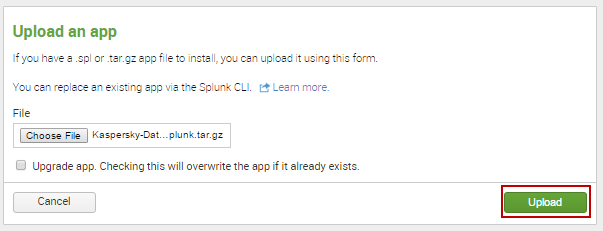

- В окне Upload an app нажмите на кнопку Upload.

Кнопка Upload

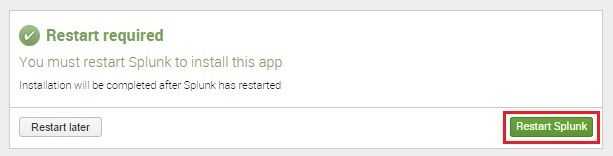

- В окне Restart required нажмите кнопку Restart Splunk.

В некоторых версиях Splunk этот шаг можно пропустить. Если в Splunk не отображается окно Restart required, пропустите этот шаг.

Кнопка Restart Splunk

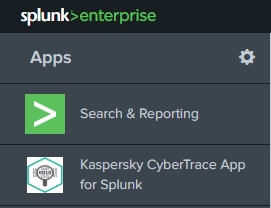

- Когда Splunk снова запустится, Forwarder App отобразится в списке установленных приложений. После установки Kaspersky Search Head App откроется страница Apps с информацией об успешной установке Kaspersky Search Head App. Kaspersky Search Head App появится в списке приложений на главной странице Splunk.

Kaspersky Search Head App для Splunk в списке приложений

Чтобы установить Forwarder App for Universal Forwarder, выполните следующие действия:

- Распакуйте пакет Kaspersky-CyberTrace-App-for-Splunk_Universal-Forwarder.tar и поместите извлеченные файлы в папку Splunk_TA_Kaspersky-CyberTrace-App-for-Splunk-Universal-Forwarder в каталоге %SPLUNK_HOME%/etc/apps на используемом Forwarder (%SPLUNK_HOME% соответствует каталогу установки Splunk).

Убедитесь, что в каталоге %SPLUNK_HOME%/etc/apps/Splunk_TA_Kaspersky-CyberTrace-App-for-Splunk-Universal-Forwarder существуют подкаталоги default, metadata и static, а также файл README.txt.

- Скопируйте файл %SPLUNK_HOME%/etc/apps/SplunkUniversalForwarder/default/inputs.conf в %SPLUNK_HOME%/etc/system/local/inputs.conf и в двух позициях значения атрибута _TCP_ROUTING укажите имя активной группы с индексаторами.

Если файл %SPLUNK_HOME%/etc/system/local/inputs.conf уже существует, выполните настройку вручную.

По умолчанию эта группа имеет имя default-autolb-group. Фактическое имя групп индексаторов указано в файле %SPLUNK_HOME%/etc/system/local/outputs.conf. Настройки, заданные по умолчанию в файле inputs.conf, обеспечивают пересылку внутренних журналов Splunk Universal Forwarder во все источники, включая Kaspersky CyberTrace. Вышеперечисленные шаги позволяют пересылать журналы Splunk только в индексаторы.

Пример содержимого файла %SPLUNK_HOME%/etc/system/local/inputs.conf:

[monitor://%SPLUNK_HOME%/var/log/splunk/splunkd.log]

_TCP_ROUTING = default-autolb-group

index = _internal

[monitor://%SPLUNK_HOME%/var/log/splunk/metrics.log]

_TCP_ROUTING = default-autolb-group

index = _internal

- Перезапустите Splunk на Universal Forwarder:

%SPLUNK_HOME%/bin/splunk restart - Перенесите все строки файла props.conf из каталога Forwarder %SPLUNK_HOME%/etc/apps/Splunk_TA_Kaspersky-CyberTrace-App-for-Splunk-Universal-Forwarder/default/props.conf в каталог Indexer %SPLUNK_HOME%/etc/system/local/props.conf.

Если файл не существует, создайте новый файл.

Этот шаг необходим, поскольку Universal Forwarder не способен к парсингу событий, соответственно, настройки парсинга из props.conf не будут работать на Universal Forwarder. В этом случае парсинг событий будет выполняться непосредственно на индексаторе.

- Перезапустите Splunk на индексаторе:

%SPLUNK_HOME%/bin/splunk restart