Настройка источников событий с помощью пользовательских регулярных выражений

11 апреля 2024

ID 191628

В данном разделе описывается порядок добавления и настройки источников событий с пользовательскими регулярными выражениями.

Kaspersky CyberTrace отправляет сообщение об обнаруженной киберугрозе в SIEM в виде единого события. В это событие должна быть включена вся контекстная информация, необходимая для оценки и расследования киберугрозы, включая специфическую информацию для конкретных исходных источников событий. Этого можно добиться путем настройки источников событий и пользовательских регулярных выражений.

Повторите описанные ниже шаги для каждого имеющегося уникального источника событий.

Чтобы настроить источник событий с пользовательскими регулярными выражениями, выполните следующие действия:

- Создайте источник события, как описано в разделе Настройка процесса сопоставления.

- В дополнение к регулярным выражениям для индикаторов (

URL,IP,MD5и другие типы индикаторов) добавьте регулярные выражения типаCONTEXT. Регулярные выражения типаCONTEXTмогут сопоставляться с любой полезной информацией, такой как идентификаторы событий, идентификаторы запросов, метки времени и др. Данная контекстная информация помогает при поиске необработанных событий в SIEM. - Рекомендуется заменить универсальные регулярные выражения для индикаторов регулярными выражениями, соответствующими формату события, который использует данный источник событий. Регулярные выражения для многих популярных устройств описаны в разделе Регулярные выражения для популярных устройств.

- Добавьте все регулярные выражения типа

CONTEXTв поле Detection events format. Для этого укажите имена всех регулярных выражений в формате событий обнаружений киберугроз с использованием шаблона%RegexpName%.

Пример

Источником событий в этом примере является источник McAfee Web Gateway.

Источник событий с пользовательскими регулярными выражениями настраивается следующим образом:

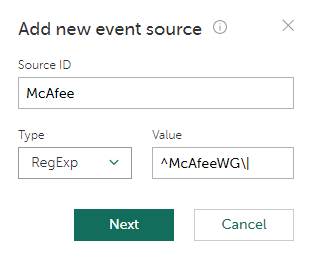

- Создайте новый источник событий.

Данный источник отправляет журналы событий из SIEM-системы, поэтому добавить этот источник событий по IP-адресу невозможно, поскольку у всех таких источников событий будет IP-адрес SIEM-системы. Вместо этого укажите регулярное выражение, которое будет идентифицировать данный источник событий на основе данных, содержащихся в событиях. Например, выражение может сопоставлять имя устройства или версию устройства, которые указываются в событиях. Обратите внимание: если источник событий отправляет события напрямую в Kaspersky CyberTrace, такой источник может быть идентифицирован по его IP-адресу.

Создание нового источника событий

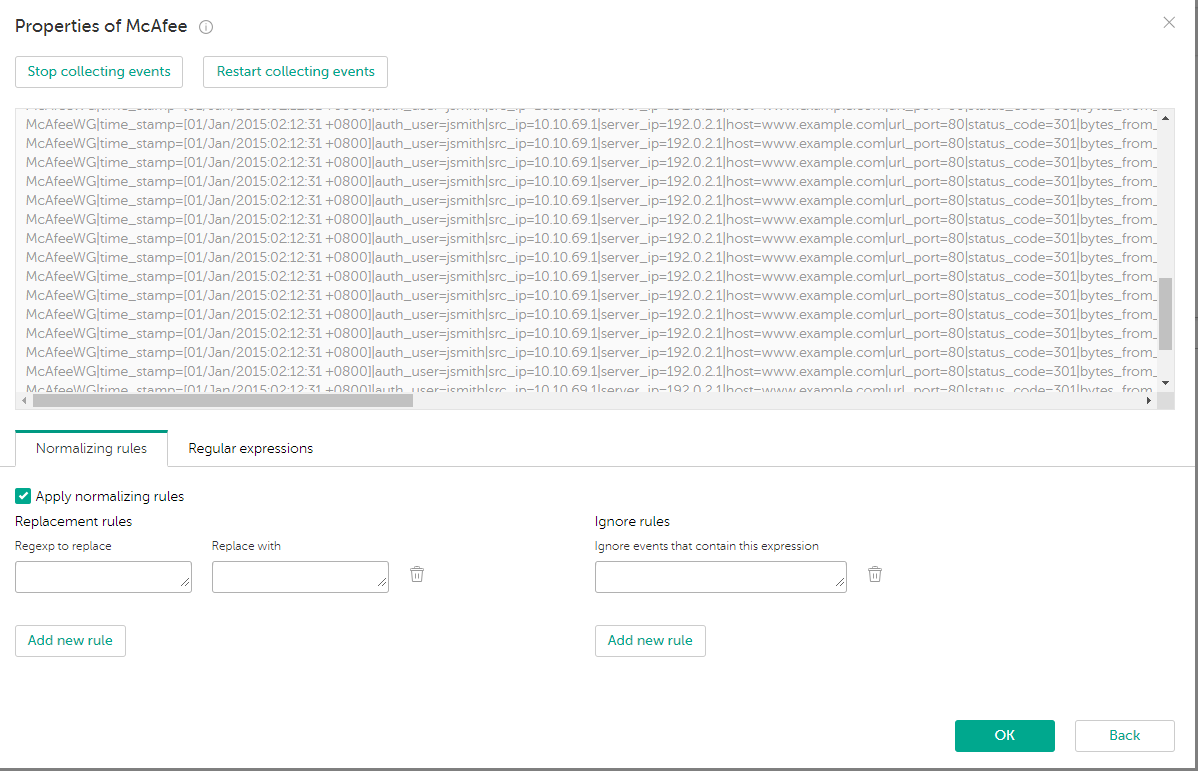

- Начните сбор событий и получите несколько событий.

Отображаются только те события, которые сопоставляются с регулярным выражением, указанным на предыдущем шаге.

Допустим, что были получены события со следующими данными:

McAfeeWG|time_stamp=[01/Jan/2015:02:12:31 +0800]|auth_user=jsmith|src_ip=10.10.69.1|server_ip=192.0.2.1|host=www.example.com|url_port=80|status_code=301|bytes_from_client=279|bytes_to_client=1149|categories=Business, Software/Hardware|rep_level=Minimal Risk|method=GET|url=http://www.example.com/|media_type=text/html|application_name=|user_agent=Mozilla/5.0 (compatible; MSIE 10.0; Windows NT 6.2; WOW64; Trident/6.0)|block_res=0|block_reason=|virus_name=|hash=|filename=|filesize=753|

Сбор событий

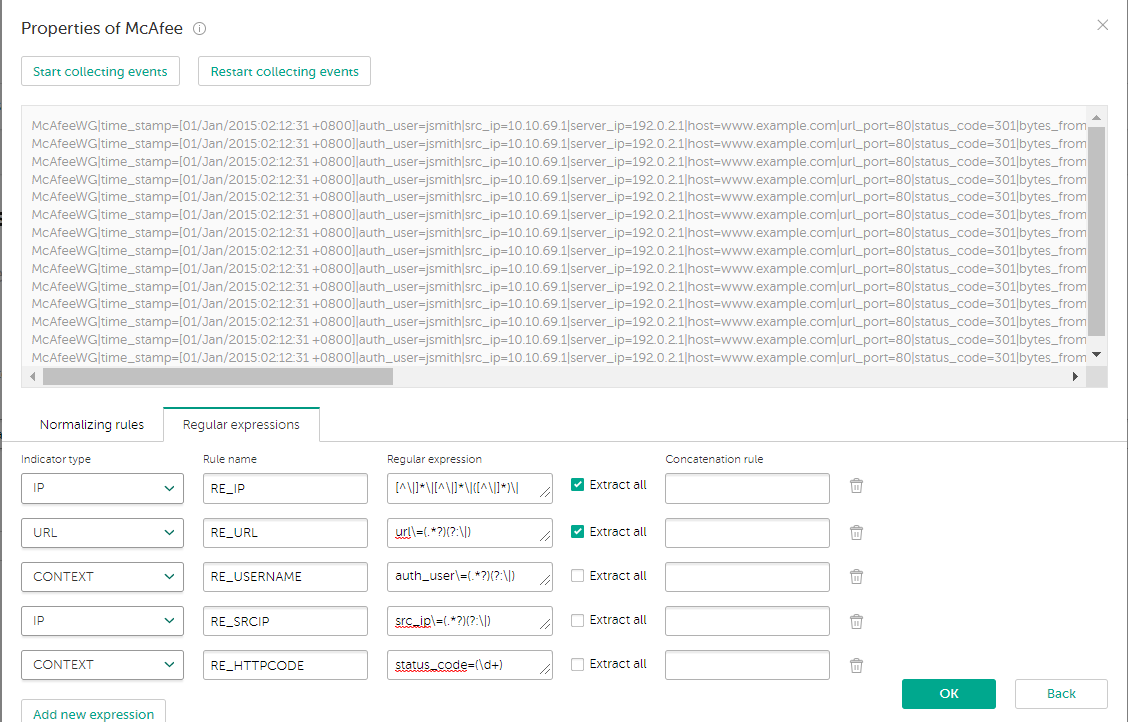

- Остановите сбор событий. Регулярные выражения для URL и IP-адресов будут заданы автоматически. При необходимости замените эти универсальные выражения специальными. Затем добавьте регулярные выражения типа

CONTEXT.Для сопоставления имени пользователя, содержащегося в событиях, добавьте выражение с именем

RE_USERNAME. Укажите следующее значение для выражения:auth_user\=(.*?)(?:\|)Для сопоставления исходного IP-адреса добавьте выражение с именем

RE_SRCIP. Укажите следующее значение для выражения:src_ip\=(.*?)(?:\|)Для сопоставления URL добавьте выражение с именем

RE_URL. Укажите следующее значение для выражения:url\=(.*?)(?:\|)Для сопоставления кода статуса HTTP добавьте выражение

RE_HTTPCODE. Укажите следующее значение для выражения:status_code=(\d+)

Указание пользовательских регулярных выражений

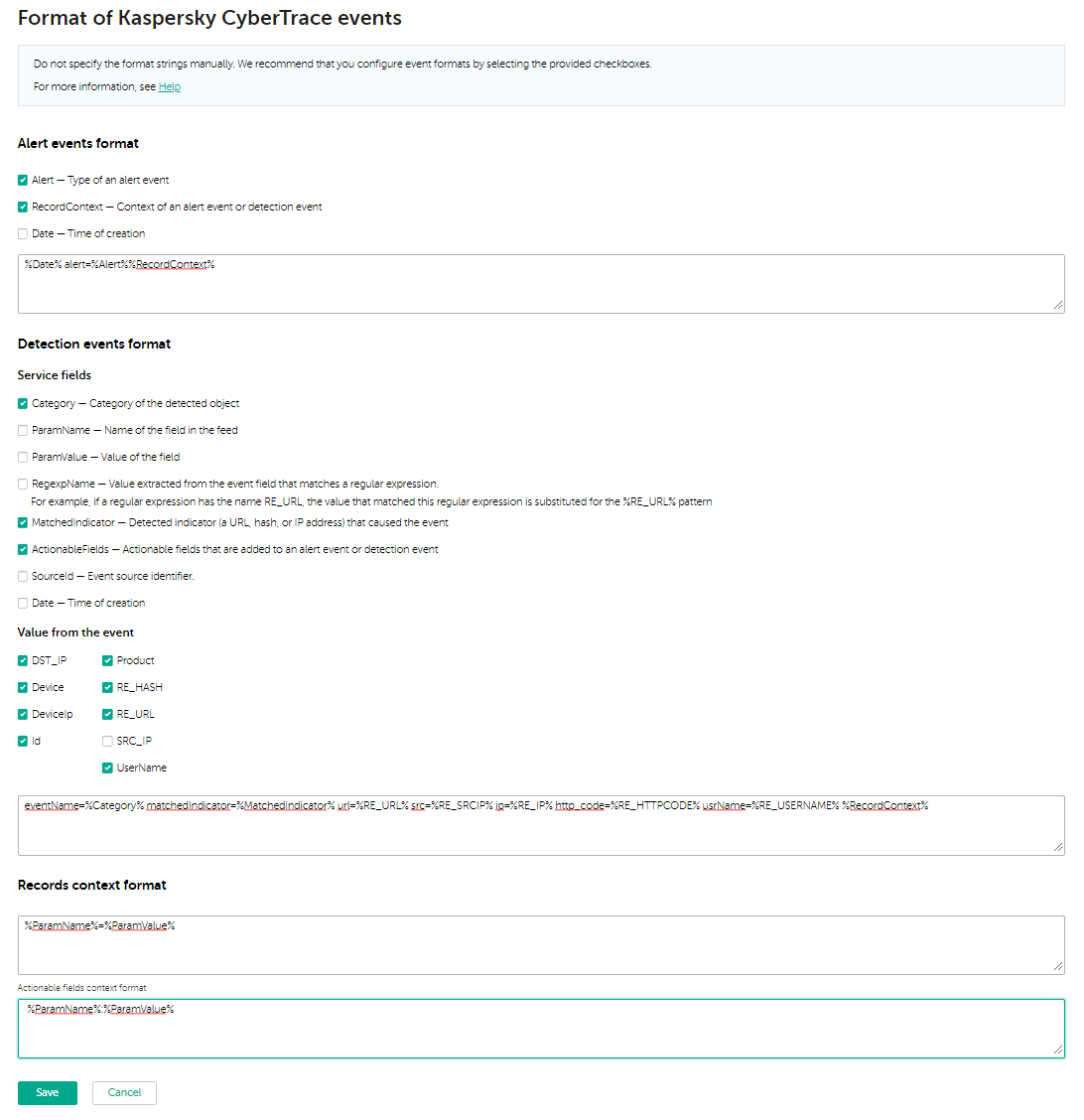

- Укажите формат вывода событий, содержащий эти регулярные выражения:

eventName=%Category% matchedIndicator=%MatchedIndicator% url=%RE_URL% src=%RE_SRCIP% ip=%RE_IP% http_code=%RE_HTTPCODE% usrName=%RE_USERNAME% %RecordContext%

Указание формата вывода событий

После выполнения описанных выше действий события обнаружений киберугроз будут содержать поля контекста. Например, событие из Kaspersky CyberTrace может содержать следующую информацию:

device=McAfee eventName=KL_IP_Reputation matchedIndicator=192.0.2.1 url=- src=10.10.69.1 ip=192.0.2.1 http_code=301 category=test usrName=jsmith first_seen=01.01.2017 00:00 ip=192.0.2.1 ip_geo=ru last_seen=20.11.2019 10:02 popularity=1 threat_score=75