Шаг 4. Проверка работоспособности (Splunk, однокомпонентная схема интеграции)

11 апреля 2024

ID 166083

В этом разделе описывается порядок проверки возможностей Kaspersky CyberTrace с помощью проверки работоспособности.

Перед изменением каких-либо настроек процесса сопоставления необходимо выполнить проверку работоспособности.

О проверке работоспособности

Проверка работоспособности — это процедура, позволяющая проверить возможности Kaspersky CyberTrace и убедиться в корректности интеграции.

В ходе проверки проверяется, поступают ли события из Splunk в Kaspersky CyberTrace Service, поступают ли события из Kaspersky CyberTrace Service в Splunk, и корректно ли проходит парсинг событий в Kaspersky CyberTrace Service с использованием регулярных выражений.

В этом разделе описывается сценарий проверки для схемы интеграции по умолчанию (в этой схеме форвардер, индексатор и search head установлены на одном сервере), однако проверку работоспособности также можно использовать после внесения изменений в параметры конфигурации для проверки корректности работы Kaspersky CyberTrace и SIEM-решения.

Файл проверки работоспособности

Файл проверки работоспособности — это файл%service_dir%/verification/kl_verification_test_cef.txt. В этом файле содержится набор событий с URL, IP-адресами и хешами.

Сценарий проверки работоспособности (краткое описание)

Чтобы выполнить проверку работоспособности, выполните следующие действия:

- Укажите адрес Splunk Forwarder в конфигурационном файле утилиты Log Scanner.

- Отправьте проверочный файл в Kaspersky CyberTrace Service с помощью утилиты Log Scanner.

- Сравните результаты проверки работоспособности с целевыми числами, отображаемыми на информационной панели Kaspersky CyberTrace Matches.

- Выполните самостоятельную диагностику.

Самостоятельная диагностика — это автоматический тест потока данных об угрозах, выполняемый приложением Kaspersky CyberTrace App.

- Если требуется, можно также очистить Splunk от событий, которые были получены во время выполнения проверки работоспособности.

Сценарий проверки работоспособности

Сценарий проверки работоспособности состоит из следующих этапов:

1-й этап. Указание адреса Splunk Forwarder в конфигурационном файле утилиты Log Scanner.

Укажите адрес и порт, которые прослушивает Splunk Forwarder, в элементе Connection конфигурационного файла Log Scanner.

2-й этап. Отправка проверочного файла в Splunk Forwarder

Необходимо отправить проверочный файл в Splunk Forwarder с помощью утилиты Log Scanner.

Перед отправкой файла убедитесь, что Kaspersky CyberTrace Service запущена.

Следующие команды отправляют содержимое файла kl_verification_test_cef.txt в Kaspersky CyberTrace Service:

- В ОС Linux:

./log_scanner -p ../verification/kl_verification_test_cef.txt - В ОС Windows:

log_scanner.exe -p ..\verification\kl_verification_test_cef.txt

Получив данные от Log Scanner, Splunk Forwarder отправляет результаты проверки в CyberTrace. Обнаруженные индикаторы из проверочного файла отправляются обратно в Splunk Forwarder. Адрес Splunk Forwarder указывается в настройках сервисов Kaspersky CyberTrace. Также этот адрес указывается при установке или перенастройке Kaspersky CyberTrace.

3-й этап. Контроль результатов проверки работоспособности

На этом шаге необходимо проверить правильность обработки URL, IP-адресов и хешей в приложении Kaspersky CyberTrace App.

IP-адреса из тестовых записей, используемых для проверки, не отображаются на карте Location of matched IPs. Для проверки корректности работы карты рекомендуется использовать другие записи из базы данных Kaspersky CyberTrace. Записи, содержащие IP-адреса, можно получить на вкладке Indicators в веб-интерфейсе Kaspersky CyberTrace.

Чтобы проконтролировать результаты проверки работоспособности, выполните следующие действия:

- В приложении Kaspersky CyberTrace App на панели навигации выберите Kaspersky CyberTrace Matches.

Откроется информационная панель Kaspersky CyberTrace Matches.

- Сравните номера на панели Matches by eventName с номерами обнаруженных объектов в таблице, приведенной ниже.

Результаты проверки работоспособности зависят от используемых потоков данных об угрозах. В следующей таблице приведены целевые номера для проверки работоспособности при использовании всех коммерческих потоков данных об угрозах.

Результаты проверки работоспособности (коммерческие потоки данных об угрозах)

Используемый поток данных об угрозах

Значение eventName

Обнаруженные объекты

Malicious URL Data Feed

KL_Malicious_URL

http://fakess123.nu

http://badb86360457963b90faac9ae17578ed.com

Phishing URL Data Feed

KL_Phishing_URL

http://fakess123ap.nu

http://e77716a952f640b42e4371759a661663.com

Botnet C&C URL Data Feed

KL_BotnetCnC_URL

http://fakess123bn.nu

http://a7396d61caffe18a4cffbb3b428c9b60.com

IP Reputation Data Feed

KL_IP_Reputation

192.0.2.0

192.0.2.3

Malicious Hash Data Feed

KL_Malicious_Hash_MD5

FEAF2058298C1E174C2B79AFFC7CF4DF

44D88612FEA8A8F36DE82E1278ABB02F

C912705B4BBB14EC7E78FA8B370532C9

Mobile Malicious Hash Data Feed

KL_Mobile_Malicious_Hash_MD5

60300A92E1D0A55C7FDD360EE40A9DC1

Mobile Botnet C&C URL Data Feed

KL_Mobile_BotnetCnC_Hash_MD5

001F6251169E6916C455495050A3FB8D

Mobile Botnet C&C URL Data Feed

KL_Mobile_BotnetCnC_URL

http://sdfed7233dsfg93acvbhl.su/steallallsms.php

Ransomware URL Data Feed

KL_Ransomware_URL

http://fakess123r.nu

http://fa7830b4811fbef1b187913665e6733c.com

APT URL Data Feed

KL_APT_URL

http://b046f5b25458638f6705d53539c79f62.com

APT Hash Data Feed

KL_APT_Hash_MD5

7A2E65A0F70EE0615EC0CA34240CF082

APT IP Data Feed

KL_APT_IP

192.0.2.4

IoT URL Data Feed

KL_IoT_URL

http://e593461621ee0f9134c632d00bf108fd.com/.i

ICS Hash Data Feed

KL_ICS_Hash_MD5

7A8F30B40C6564EFF95E678F7C43346C

В следующей таблице приведены целевые номера для проверки работоспособности при использовании только демонстрационных потоков данных об угрозах.

Результаты проверки работоспособности (демонстрационные потоки данных об угрозах)

Используемый поток данных об угрозах | Значение eventName | Обнаруженные объекты |

DEMO Botnet_CnC_URL_Data_Feed | KL_BotnetCnC_URL | http://5a015004f9fc05290d87e86d69c4b237.com http://fakess123bn.nu |

DEMO IP_Reputation_Data_Feed | KL_IP_Reputation | 192.0.2.1 192.0.2.3 |

DEMO Malicious_Hash_Data_Feed | KL_Malicious_Hash_MD5 | 776735A8CA96DB15B422879DA599F474 FEAF2058298C1E174C2B79AFFC7CF4DF 44D88612FEA8A8F36DE82E1278ABB02F |

4-й этап. Выполнение самостоятельной диагностики

Самостоятельная диагностика — это автоматический тест потока данных об угрозах, выполняемый приложением Kaspersky CyberTrace App с помощью скрипта поиска. Необходимо убедиться в корректности результатов этого теста.

Чтобы выполнить самостоятельную диагностику, выполните следующие действия:

- В приложении Kaspersky CyberTrace App на панели навигации выберите Kaspersky CyberTrace Status.

Откроется информационная панель Kaspersky CyberTrace Status.

- На панели Self-test проверьте значения

statusдля всех используемых потоков данных об угрозах:- Если используются только демонстрационные потоки данных об угрозах, значение для демонстрационных потоков данных об угрозах должно быть

ОК, а значения для всех остальных потоков данных об угрозах должны бытьFALSE. - Если используются коммерческие потоки данных об угрозах, значение для всех используемых потоков данных об угрозах должно быть

ОК. Все остальные значения, в том числе значения для демонстрационных потоков данных об угрозах, должны бытьFALSE.

- Если используются только демонстрационные потоки данных об угрозах, значение для демонстрационных потоков данных об угрозах должно быть

На следующем рисунке показан пример результатов самостоятельной диагностики для коммерческих потоков данных об угрозах. В этом примере используются все коммерческие потоки данных об угрозах, а демонстрационные потоки данных об угрозах не используются. Как и ожидалось, значение для демонстрационных потоков данных об угрозах — FALSE.

Результаты самостоятельной диагностики

5-й этап (необязательный). Очистка Splunk от событий, полученных при выполнении проверки работоспособности

Чтобы очистить Splunk от событий, полученных от Kaspersky CyberTrace при выполнении проверки работоспособности, выполните следующие действия:

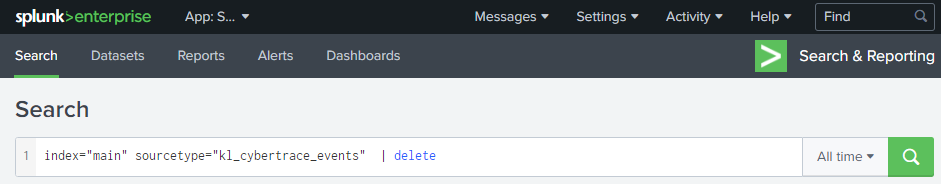

- На информационной панели Search в веб-интерфейсе Splunk нажмите кнопку Search & Reporting, чтобы запустить приложение «Search & Reporting».

- Удалите события из Kaspersky CyberTrace:

Удаление событий из индекса main возможно только под учетной записью пользователя с ролью can_delete. Чтобы добавить эту роль в учетную запись пользователя, необходимо выбрать Settings > Roles в главном меню Splunk.

- В поле Search введите следующую команду:

index="main" sourcetype="kl_cybertrace_events" | delete - Нажмите на кнопку All time рядом с полем Search.

Если у кнопки другое название, нажмите на нее и в раскрывающемся списке выберите All time.

- Нажмите Search (

).

).

Приложение «Search & Reporting»

- В поле Search введите следующую команду: