Парсинг событий службы Kaspersky CyberTrace в McAfee Enterprise Security Manager

11 апреля 2024

ID 183379

В этом разделе описано, как выполнять парсинг событий службы Kaspersky CyberTrace, имеющих следующий формат:

Kaspersky CyberTrace Service Event| date=%Date% alert=%Alert% msg:%RecordContext%

Обратите внимание, что при изменении формата событий службы необходимо изменить правила парсинга событий службы в McAfee Enterprise Security Manager.

Для парсинга события службы введите следующие данные в диалоговом окне Advanced Syslog Parser Rule:

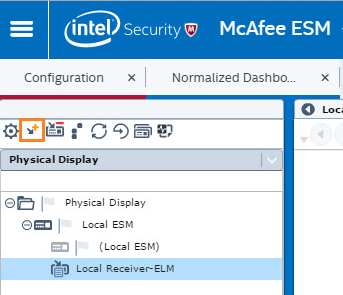

- В главном окне McAfee Enterprise Security Manager нажмите Configuration.

- В дереве Physical Display выберите устройство-получатель и нажмите Add Data Source.

Добавление источника данных

Откроется диалоговое окно Add Data Source.

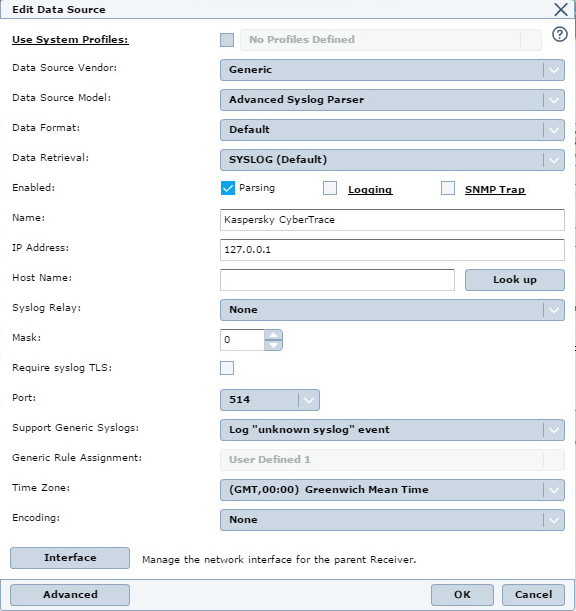

- В диалоговом окне Add Data Source введите следующие данные:

- Data Source Vendor: Generic

- Data Source Model: Advanced Syslog Parser

- Data Format: Default

- Data Retrieval: SYSLOG (Default)

- Enabled: Parsing

- Имя: Kaspersky CyberTrace

- IP: IP-адрес сервера, с которого Kaspersky CyberTrace будет отправлять события.

- Syslog Relay: None

- Mask: 0

- Require syslog TLS: снят

- Port: 514

- Support Generic Syslogs: Log "unknown syslog" event

McAfee Enterprise Security Manager получает все события из Kaspersky CyberTrace. Если McAfee Enterprise Security Manager не может выполнить парсинг события, оно отображается как неизвестное.

- Time Zone: выберите нужный часовой пояс

- Encoding: None

Конфигурация источника данных

- (Необязательно) Нажмите Advanced, чтобы указать параметры источника данных в диалоговом окне Advanced options.

- Нажмите на кнопку OK.

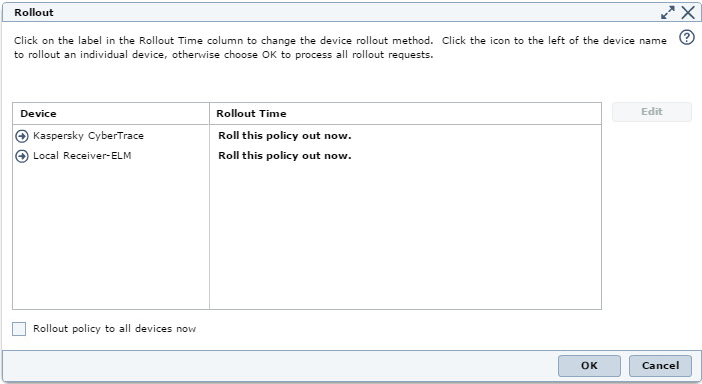

McAfee ESM предложит развернуть установленную политику.

Диалоговое окно развертывания

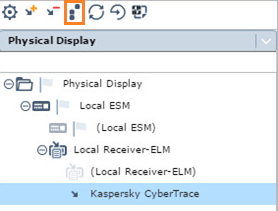

- Выберите Kaspersky CyberTrace, а затем нажмите кнопку Policy Editor на панели инструментов.

Выбор в Policy Editor

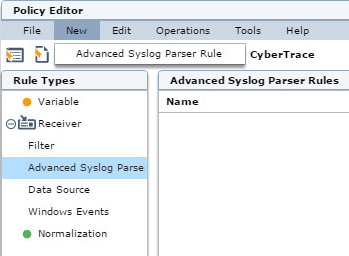

- В окне Policy Editor выберите тип правил Advanced Syslog Parser Rules.

- Нажмите New > Advanced Syslog Parser Rule.

Окно Policy Editor

- Чтобы создать парсер для анализа событий обновления потока данных, введите следующие данные в диалоговом окне Advanced Syslog Parser Rule:

- На вкладке General введите следующие данные:

- Name:

Kaspersky_CyberTrace_ServiceEvent - Tags: выберите теги, определяющие правило (они будут использоваться при фильтрации событий)

- Rule Assignment Type: User Defined 1 или другой определяемый пользователем тип

- Description: событие службы Kaspersky Lab CyberTrace

- Name:

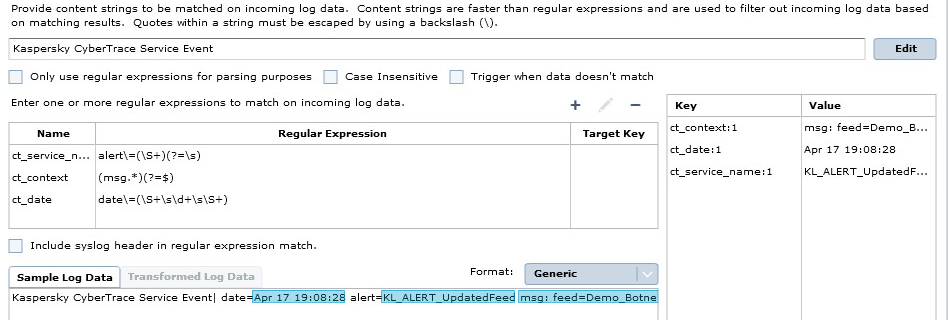

- На вкладке Parsing введите следующие данные:

- Provide content strings: событие службы Kaspersky CyberTrace

- Sample Log Data: предоставьте пример события обновления потока данных. Например (в одну строку, без символов новой строки):

Kaspersky CyberTrace Service Event| date=Apr 17 19:08:28 alert=KL_ALERT_UpdatedFeed msg:feed=Demo_Botnet_CnC_URL_Data_Feed.json records=3907

- Добавьте следующие регулярные выражения на вкладке Parsing:

Имя

Регулярное выражение

ct_service_namealert\=(\S+)(?=\s)ct_context(msg.*)(?=$)ct_datedate\=(\S+\s\d+\s\S+)

Вкладка Parsing

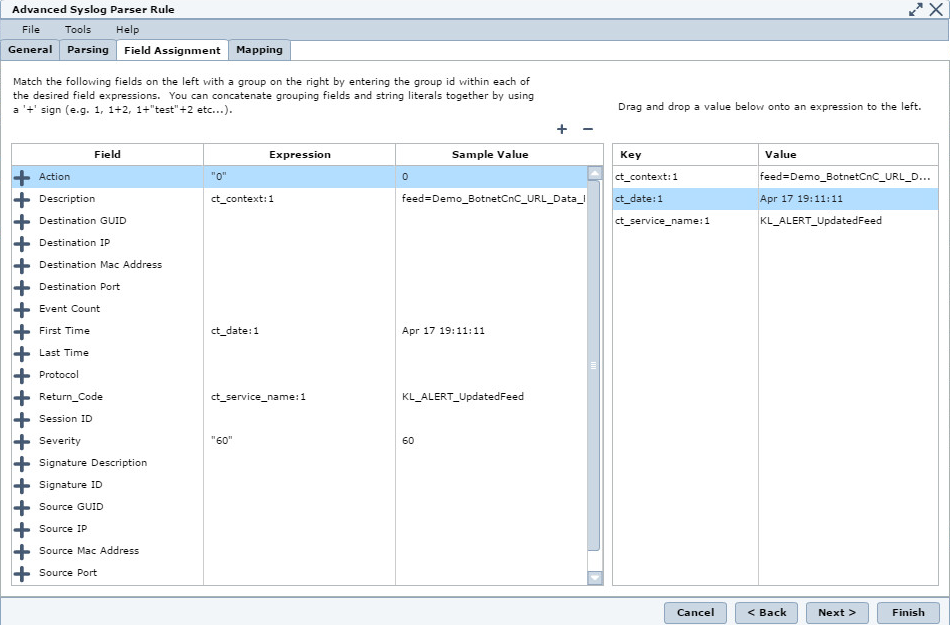

- На вкладке Field Assignment введите следующие данные:

Поле

Выражение

Action

"0"Описание

Перетащите

ct_contextв это полеSeverity

"60"или другое значение по вашему выборуReturn_Code

Перетащите

ct_service_nameв это полеFirst Time

Перетащите

ct_dateв это поле

Вкладка Field Assignment

Вы можете добавить другие поля, нажав на кнопку +.

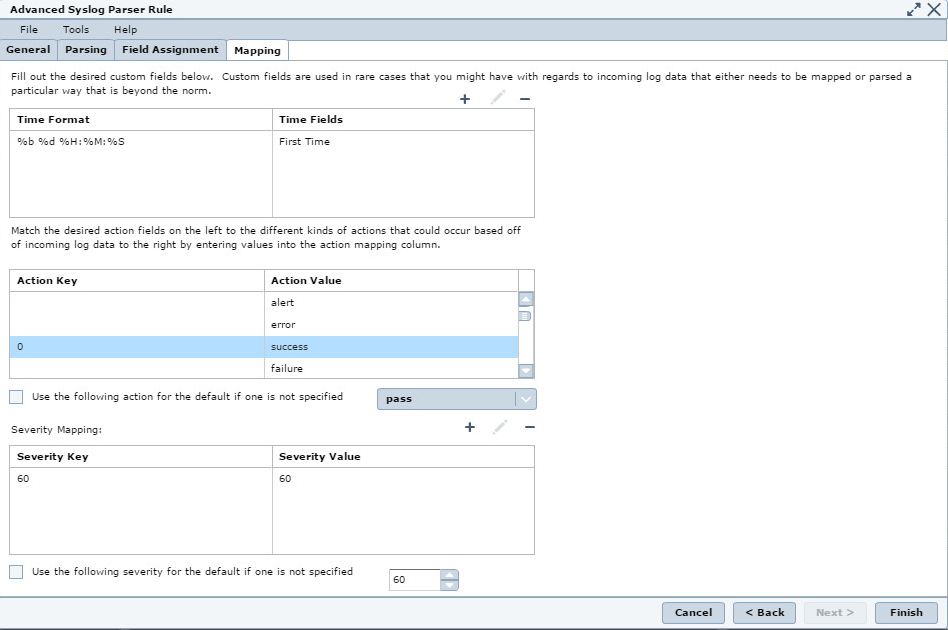

- На вкладке Mapping введите следующие данные:

- В таблице временных данных:

Формат времени

Поля времени

%b %d %H:%M:%SFirst Time- В таблице действий:

Ключ действия

Значение действия

0Success- В таблице важности:

Ключ важности

Значение важности

6060

Вкладка Mapping

- На вкладке General введите следующие данные:

- Нажмите Finish, чтобы сохранить политику.

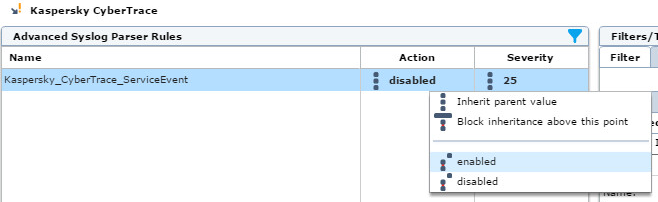

- В списке Default Policy выберите устройство

Kaspersky CyberTrace, а затем включите правилоKaspersky_CyberTrace_ServiceEvent.

Включение правила

- Выберите File > Save, чтобы сохранить текущее состояние.

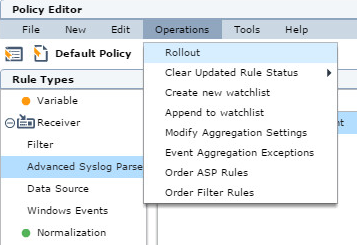

- Выберите Operations > Rollout, чтобы развернуть политику.

Развертывание политики

- В ответ на запрос согласитесь на повторную инициализацию устройства

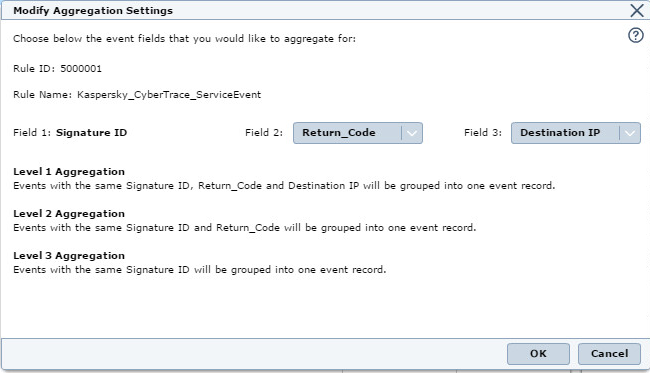

Kaspersky CyberTraceв McAfee ESM. - Выберите пункт меню Operations > Modify Aggregation Settings, чтобы изменить правила агрегирования событий службы Kaspersky CyberTrace.

- В окне Modify Aggregation Settings в поле

Field 2задайте значениеReturn_Codeи нажмите кнопку OK.

Modify Aggregation Settings

- Подтвердите запрос на развертывание.