Настройка аутентификации LDAP

11 апреля 2024

ID 196751

Kaspersky CyberTrace поддерживает аутентификацию пользователей LDAP, что обеспечивает возможность аутентификации пользователя в веб-интерфейсе Kaspersky CyberTrace под своей доменной учетной записью. В этом разделе описывается порядок настройки данного типа аутентификации. Сведения о параметрах подключения LDAP см. в справке по настройке.

Kaspersky CyberTrace поддерживает использование Active Directory только в том случае, если контроллер домена работает под управлением Windows. Использование Active Directory с контроллерами домена на базе Linux возможно, но не гарантируется.

Корневой сертификат сервера Active Directory должен находиться в системном хранилище операционной системы, в которой установлено приложение Kaspersky CyberTrace.

Раздел LDAP позволяет выполнять следующие действия:

- Включение аутентификации LDAP

- Настройка подключения

- Тестирование соединения с сервером LDAP

- Настройка фильтрации учетных записей

Включение аутентификации LDAP

Чтобы включить аутентификацию LDAP, выполните следующие действия:

Нажмите на переключатель LDAP is on.

В результате сервер LDAP будет использоваться для аутентификации пользователей.

При включенной аутентификации LDAP с Kaspersky CyberTrace можно работать и под учетной записью локального пользователя.

Connection settings

В разделе Connection settings на вкладке LDAP можно указать следующие настройки:

- IP-адрес или полное доменное имя (FQDN) и порт сервера LDAP

Используйте порты глобального каталога для подключения к серверу LDAP: порт 3268 для StartTLS, а также для подключения без шифрования; и порт 3269 для TLS.

- Защита соединения с помощью SSL

В веб-интерфейсе Kaspersky CyberTrace можно включить использование защищенного соединения с сервером LDAP выбрав SSL/TLS или STARTTLS. По умолчанию выбран протокол SSL/TLS.

В Linux при подключении к серверу LDAP Kaspersky CyberTrace проверяет сертификаты.

Папка с сертификатами

/etc/ssl/certsсодержит символьную ссылку на корневой сертификат. Название ссылки содержит хеш сертификата.При работе на Linux deb формат имени сертификата задается утилитой

update-ca-certificates.При работе на Linux rpm формат имени сертификата задается пользователем вручную с помощью команды

openssl x509 -in YOUR_CERT_FILE -hash –noout.Если включено безопасное соединение, Kaspersky CyberTrace использует для аутентификации сервера LDAP сертификаты из каталога

/etc/ssl/certs. - Путь к базе данных LDAP

Путь к базе данных, содержащей учетные записи пользователей, которым разрешен доступ к Kaspersky CyberTrace.

Тестирование соединения с сервером LDAP

Выполните действия в описанном ниже порядке, чтобы убедиться, что соединение с сервером LDAP установлено.

Чтобы протестировать соединение с сервером LDAP, выполните следующие действия:

- Нажмите на ссылку Test connection with LDAP.

Откроется окно Test connection with LDAP.

- Задайте следующие настройки:

- Имя пользователя для тестового соединения

- Пароль пользователя для тестового соединения

- Нажмите на кнопку Test.

Проверить соединение можно только в том случае, если указаны все необходимые настройки для подключения к серверу.

Фильтрация учетных записей

Раздел Accounts filtering содержит правила фильтрации учетных записей администраторов и аналитиков.

Настроить можно следующие свойства:

- Account format

Можно выбрать один из двух форматов:

- User Principal Name

Если выбран этот вариант, при выполнении аутентификации пользователи должны предоставить имя пользователя, которое не является адресом электронной почты (например, user, но не user@domain.com).

- SAM Account Name

Если выбран этот вариант, при выполнении аутентификации пользователи должны предоставить имя пользователя в следующем формате: Domain\User.

- User Principal Name

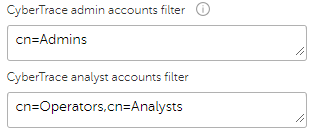

- Administrator accounts filter

Фильтр для учетных записей пользователей LDAP, определяющий, каким пользователям должна быть назначена роль «Administrator» в зависимости от их общего имени в Active Directory.

Если это значение не указано, всем пользователям, которые входят в систему с использованием аутентификации LDAP и проходят фильтр учетных записей аналитика, будет назначена роль «Analyst».

- Analyst account filter

Фильтр для учетных записей пользователей LDAP, определяющий, каким пользователям должна быть назначена роль «Analyst» в зависимости от их общего имени в Active Directory.

Если это значение не указано, всем пользователям, которые входят в систему с использованием аутентификации LDAP и не проходят фильтр учетных записей администратора, будет назначена роль «Analyst».

Например, на рисунке ниже фильтры настроены таким образом, что пользователям, входящим в группу

Admins, будет назначаться роль «Administrator», а пользователям, входящим в группуOperatorsилиAnalysts, будет назначаться роль «Analyst».

Пример фильтров учетных записей

Если элементы AdministratorAccountsFilter и AnalystAccountsFilter файла kl_feed_service.conf содержат значения, а пользователь, пытающийся войти в систему, не входит ни в одну из указанных групп, Kaspersky CyberTrace вернет ошибку и запретит доступ к веб-интерфейсу для этого пользователя.