Шаг 3. Настройка CyberTrace для взаимодействия с ArcSight

11 апреля 2024

ID 174019

В этом разделе описывается порядок настройки CyberTrace для взаимодействия с ArcSight во время нормальной работы.

Чтобы настроить CyberTrace для взаимодействия с ArcSight, выполните следующие действия:

- Откройте веб-интерфейс Kaspersky CyberTrace.

- Выберите вкладку Settings > Service.

- В разделе Connection settings в поле параметра Service listens on выберите IP-адрес и порт, которые Kaspersky CyberTrace Service должен прослушивать для получения входящих событий. IP-адрес и порт задаются при установке ArcSight Forwarding Connector (значение по умолчанию

127.0.0.1:9999). - Перейдите на вкладку Matching, затем нажмите на ссылку Edit default rules.

Откроется форма Default properties.

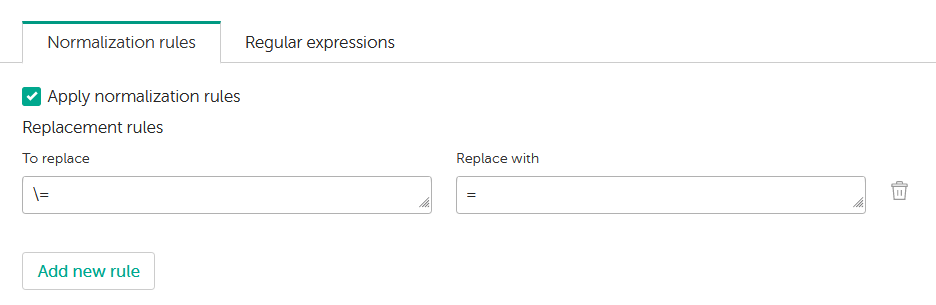

- На вкладке Normalization rules выполните следующие действия:

- В поле To replace введите последовательность символов

\= - В поле Replace with введите символ

=

После внесения изменений вкладка Normalization rules должна выглядеть следующим образом:

Вкладка Normalization rules

- В поле To replace введите последовательность символов

- Выберите вкладку Regular expressions. На этой вкладке содержатся универсальные регулярные выражения, используемые для сопоставления URL (с протоколом), хешей, IP-адресов (источника и назначения), имени устройства, названия производителя, IP-адреса устройства, имени пользователя и идентификатора события. Измените эти регулярные выражения так, чтобы они обеспечивали сопоставление фактических событий.

- Закройте форму Default properties.

- На вкладке Events format в поле Alert events format введите следующую строку:

CEF:0|Kaspersky|Kaspersky CyberTrace for ArcSight|2.0|1|CyberTrace Service Event|4| reason=%Alert% msg=%RecordContext% - В поле Detection events format введите следующую строку:

CEF:0|Kaspersky|Kaspersky CyberTrace for ArcSight|2.0|2|CyberTrace Detection Event|8| reason=%Category% dst=%DST_IP% src=%DeviceIp% fileHash=%RE_HASH% request=%RE_URL% sourceServiceName=%Device% sproc=%Product% suser=%UserName% msg=CyberTrace detected %Category% externalId=%Id% %ActionableFields% cs5Label=MatchedIndicator cs5=%MatchedIndicator% cn3Label=Confidence cn3=%Confidence% cs6Label=Context cs6=%RecordContext%

ArcSight и поля контекста

В потоках данных об угрозах Kaspersky Data Feed используются следующие поля контекста (actionable fields). Поля контекста можно просматривать на вкладке Settings > Feeds.

- Для потоков данных об угрозах Demo Botnet C&C URL Data Feed и Botnet C&C URL Data Feed:

Field name

Output

Поле CEF

mask

cs1

deviceCustomString1

first_seen

flexString1

flexString1

last_seen

flexString2

flexString2

popularity

cn2

deviceCustomNumber2

threat

cs3

deviceCustomString3

urls/url

cs4

deviceCustomString4

whois/domain

cs2

deviceCustomString2

- Для потоков данных об угрозах Demo Malicious Hash Data Feed и Malicious Hash Data Feed:

Field name

Output

Поле CEF

first_seen

flexString1

flexString1

last_seen

flexString2

flexString2

popularity

cn2

deviceCustomNumber2

threat

cs3

deviceCustomString3

urls/url

cs4

deviceCustomString4

file_size

fsize

file_size

- Для потоков данных об угрозах Demo IP Reputation Feed и IP Reputation Data Feed:

Field name

Output

Поле CEF

first_seen

flexString1

flexString1

last_seen

flexString2

flexString2

popularity

cn2

deviceCustomNumber2

threat_score

cn1

deviceCustomNumber1

domains

cs2

deviceCustomString2

urls/url

cs4

deviceCustomString4

files/threat

cs3

deviceCustomString3

- Для потока данных об угрозах Malicious URL Data Feed:

Field name

Output

Поле CEF

mask

cs1

deviceCustomString1

first_seen

flexString1

flexString1

last_seen

flexString2

flexString2

popularity

cn2

deviceCustomNumber2

files/threat

cs3

deviceCustomString3

category

cs4

deviceCustomString4

whois/domain

cs2

deviceCustomString2

- Для потока данных об угрозах Mobile Malicious Hash Data Feed:

Field name

Output

Поле CEF

first_seen

flexString1

flexString1

last_seen

flexString2

flexString2

popularity

cn2

deviceCustomNumber2

threat

cs3

deviceCustomString3

file_size

fsize

file_size

- Для потока данных об угрозах Phishing URL Data Feed:

Field name

Output

Поле CEF

mask

cs1

deviceCustomString1

first_seen

flexString1

flexString1

last_seen

flexString2

flexString2

popularity

cn2

deviceCustomNumber2

industry

deviceFacility

deviceFacility

whois/domain

cs2

deviceCustomString2

- Для потока данных об угрозах Mobile Botnet Data Feed:

Field name

Output

Поле CEF

threat

cs3

deviceCustomString3

- Для потока данных об угрозах APT URL Data Feed:

Field name

Output

Поле CEF

detection_date

flexString1

flexString1

publication_name

cs3

deviceCustomString3

- Для потока данных об угрозах APT IP Data Feed:

Field name

Output

Поле CEF

detection_date

flexString1

flexString1

publication_name

cs3

deviceCustomString3

- Для потока данных об угрозах APT Hash Data Feed:

Field name

Output

Поле CEF

detection_date

flexString1

flexString1

publication_name

cs3

deviceCustomString3

- Для потока данных об угрозах IoT URL Data Feed:

Field name

Output

Поле CEF

mask

cs1

deviceCustomString1

first_seen

flexString1

flexString1

last_seen

flexString2

flexString2

popularity

cn2

deviceCustomNumber2

files/threat

cs3

deviceCustomString3

Очистка полей ArcSight, заполненных информацией из потоков данных об угрозах Kaspersky Data Feed

Если поле CEF требуется использовать не для информации из потоков данных об угрозах Kaspersky Data Feed, а для какой-либо другой информации, такое поле необходимо очистить.

Чтобы очистить поле CEF, выполните следующие действия:

- Выберите вкладку Параметры веб-интерфейса Kaspersky CyberTrace.

- Выберите вкладку Feeds.

- Убедитесь, что в разделе Filtering rules for feeds выбрана вкладка Kaspersky, а затем нажмите на тот поток данных об угрозах Kaspersky Threat Data Feeds, который содержит поле, которое требуется очистить.

- В разделе Actionable fields найдите поле Output, содержащее имя поля CEF, которое требуется очистить.

- Нажмите на значок Delete (

) рядом с полем Output, найденным на предыдущем шаге.

) рядом с полем Output, найденным на предыдущем шаге.